מגזר הייצור הקריטי הפך לעמוד השדרה של הכלכלות הגלובליות, ומספק סחורות ושירותים חיוניים המניעים תעשיות, החל מבריאות ועד טכנולוגיה. זה כולל את ייצורם של סחורות חיוניות כמו מנועים, רכיבים חשמליים, ציוד רפואי, כלי רכב ועוד רבים אחרים. שיבושים בתחום זה עלולים להיות בעלי השפעות מדורגות על פני תעשיות ואזורים שונים. עם זאת, ככל שהייצור הופך דיגיטלי יותר ויותר, המגזר מתמודד עם מגוון אתגרי אבטחת סייבר, כולל פגיעויות טכנולוגיות ופוטנציאל לשיבושים משמעותיים הנובעים מאירועים מקומיים.

נוף איומי הסייבר בייצור

נוף האיומים גדל ומתפתח הן עבור תעשיות ה-IT והן עבור תעשיות ה-OT. בשנת 2023, הייצור היווה כמעט רבע מכלל מתקפות הסייבר ברחבי העולם. בנוסף, עלות ההתקפות על מגזר הייצור גדלה בקצב אקספוננציאלי של 125% מדי שנה, מה שהופך אותו לאחת המטרות העיקריות עבור פושעי סייבר. הסיבות כוללות:

- מערכות מדור קודם: תהליכי ייצור רבים תלויים במערכות מיושנות או שלא תוקנו, מה שיוצר פגיעויות.

- גניבת קניין רוחני: מתחרים, פושעי סייבר או עובדים לשעבר ממורמרים עלולים לנסות לגנוב עיצובי מוצרים, נוסחאות ופטנטים על תהליכים.

- איומים מבפנים: אנשי צוות מורשים עלולים לנצל לרעה את הרשאות הגישה שלהם, ולגרום נזק לנתונים קנייניים או לבקרות בפעולות ייצור קריטיות.

- פגיעויות Supply Chain : ההסתמכות על שרשראות אספקה נרחבות, המפעילות את רוב מתקני הייצור, מגבירה את החשיפה למתקפות סייבר.

- השפעות מדורגות ממגזרים אחרים: אירועי סייבר במגזרים מקושרים כמו IT, שירותים פיננסיים ותקשורת עלולים לגלוש ולהשפיע על פעולות הייצור.

כיצד יכולים יצרנים להגן על הפעילות הקריטית שלהם?

אסטרטגיה 1: יישום פילוח רשת חזק

אחד הצעדים הראשונים באבטחת סביבת ייצור הוא פילוח רשת. על ידי חלוקת הרשת לאזורים וצינורות נפרדים, יצרנים יכולים לבודד מערכות קריטיות ממערכות פחות מאובטחות, ובכך להפחית את הסיכון לגישה לא מורשית.

גישת יישום:

- צור אזורי רשת נפרדים בהתבסס על דרישות אבטחה

- פריסת חומות אש בין רשתות IT ו-OT כדי להגן על מערכות ייצור רגישות

- יצירת פרוטוקולי תקשורת מאובטחים בין מקטעים

- ניטור תעבורה בין אזורים כדי לזהות איומים פוטנציאליים

- הטמע בקרות גישה מחמירות לתקשורת בין-מגזרים

אסטרטגיה 2: חיזוק Endpoint בִּטָחוֹן

נקודות קצה, כגון תחנות עבודה ומכונות, הן נקודות כניסה נפוצות לאיומי סייבר. פגיעויות אלו הופכות לקריטיות במיוחד כאשר מערכות מיושנות או לא מתוקנות, מה שעלול לתת לתוקפים שליטה על תהליכי ייצור חיוניים.

גישת יישום:

- פריסה מתקדמת Endpoint פתרונות גילוי ותגובה

- בצע בדיקת מנות עמוקה באופן קבוע

- שלב הזנות של מודיעין איומים

- ביצוע הערכות פגיעות שיטתיות

- הטמע ניטור מתמשך אחר התנהגות חריגה

- לשמור על פרוטוקולי ניהול תיקונים קפדניים

אסטרטגיה 3: Secure שרשראות אספקה עם ניהול סיכונים

ייצור מודרני מסתמך במידה רבה על שרשראות אספקה מורכבות ומקושרות, היוצרות נקודות פגיעות מרובות. מתקפת סייבר אחת על ספק עלולה לפגוע בייצור ובקניין רוחני בכל רחבי מערכת הייצור.

גישת יישום:

- פיתוח מסגרות ניהול סיכונים חזקות של צד שלישי

- ביצוע ביקורות סייבר תקופתיות של ספקים

- אכיפת תאימות לתקני התעשייה (NIST CSF, IEC 62443)

- הטמעת כלי ניטור אבטחת שרשרת האספקה

- קבעו דרישות אבטחה ברורות לכל השותפים

- ביצוע הערכות אבטחה תקופתיות של אינטגרציות של צד שלישי

אסטרטגיה 4: תוכניות תגובה לאירועים והמשכיות עסקית

היכולת לזהות, להגיב ולהתאושש מאירועי סייבר היא קריטית במזעור זמן השבתה ובמיתון נזקים במקרה של מתקפה. יצרנים בעלי מוכנות מוגבלת מתמודדים לעתים קרובות עם שיבושים ממושכים ועלויות התאוששות גבוהות יותר.

גישת יישום:

- יצירה ותחזוקה של תוכניות תגובה מפורטות לאירועים

- הטמעת פלטפורמות SOAR (תזמור אבטחה, אוטומציה ותגובה)

- בצעו תרגילי שולחן ובדיקות חדירה באופן קבוע

- פיתוח אסטרטגיות מקיפות להתאוששות מאסון

- קבעו פרוטוקולי תקשורת ברורים לתגובה לאירועים

- בדיקה ועדכון שוטפים של נהלי שחזור

אסטרטגיה 5: מודעות והדרכה בתחום אבטחת הסייבר

גורמים אנושיים מייצגים לעתים קרובות את החוליה החלשה ביותר באבטחת סייבר, כאשר איומים פנימיים וטעויות אנוש נותרו אתגרים משמעותיים בסביבות ייצור. אפילו הבקרות הטכניות המתקדמות ביותר עלולות להיפגע על ידי עובדים לא מיומנים או לא מאומנים.

גישת יישום:

- יש ליישם תוכניות הכשרה סדירות למודעות לאבטחה

- בצעו סימולציות של פישינג ספיר עם משוב בזמן אמת

- קבעו מדיניות ונהלים ברורים של אבטחת סייבר

- הכשרת עובדים על RBAC (בקרת גישה מבוססת תפקידים)

- פיתוח פרוטוקולים מתאימים לטיפול בנתונים

- הערכה שוטפת של רמות המודעות לאבטחת העובדים

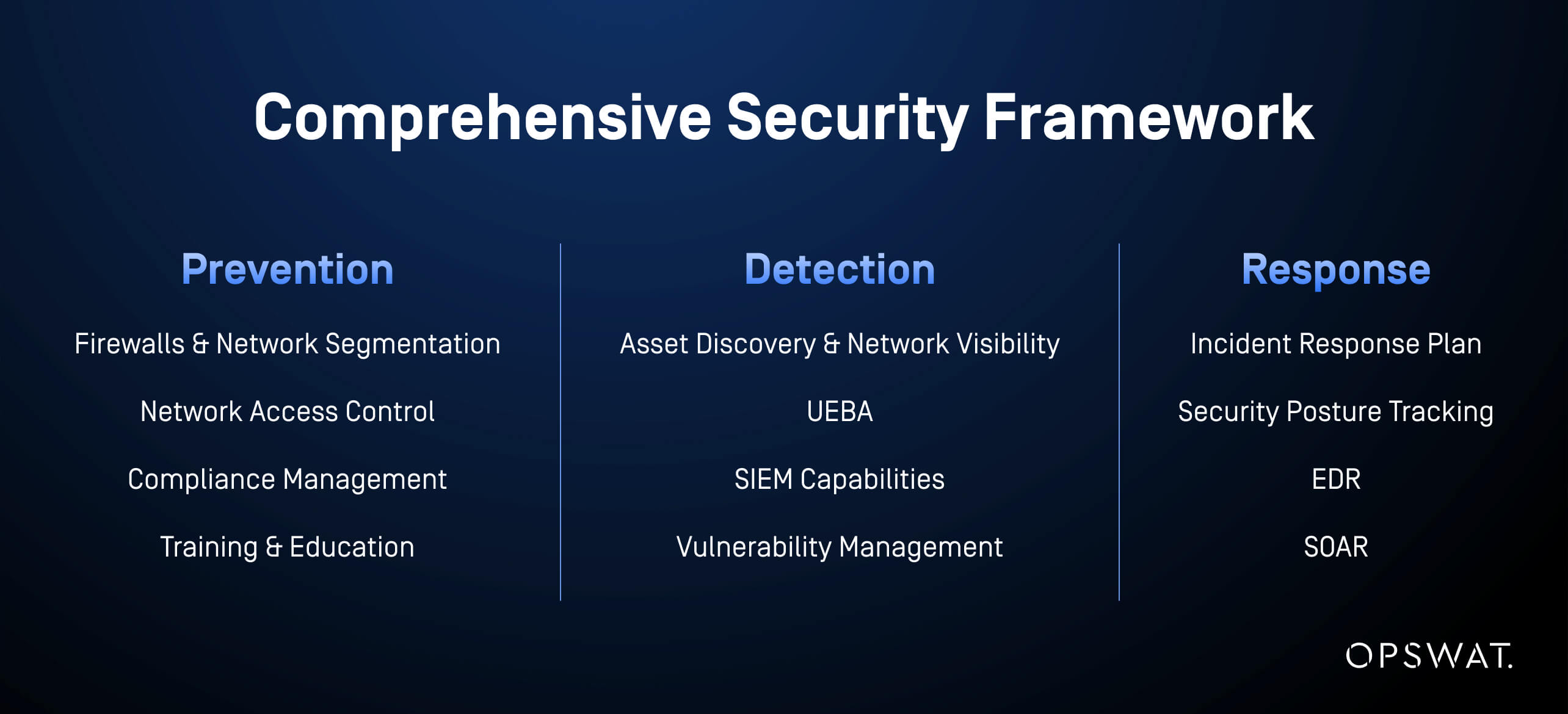

אסטרטגיית הגנה בת שלושה עמודים

הגנה על סביבות ייצור קריטיות דורשת גישה אסטרטגית ורב-שכבתית לאבטחה. האסטרטגיות שלנו פועלות יחד ליצירת מסגרת אבטחה מקיפה ועמידה בת שלושה עמודי תווך, המתמודדת עם האתגרים המורכבים העומדים בפני מתקני ייצור מודרניים.

מוכנים לחזק את אבטחת הייצור שלכם?

ככל שמגזר הייצור ממשיך לאמץ טרנספורמציה דיגיטלית, לא ניתן להפריז בחשיבותם של אמצעי אבטחת סייבר חזקים. יישום אסטרטגיות כגון פילוח רשתות, חיזוק אבטחת נקודות הקצה, אבטחת שרשראות אספקה, פיתוח תוכניות תגובה לאירועים וטיפוח תרבות של מודעות לאבטחת סייבר הם צעדים הכרחיים בהגנה על סביבות ייצור קריטיות מפני איומי סייבר מתפתחים.

MetaDefender OT Security נועד להתמודד עם האתגרים הייחודיים העומדים בפני תעשיית הייצור. עם תכונות מתקדמות לגילוי איומים, ניטור רשת וניהול תאימות, MetaDefender OT Security מסייע לארגונים להגן על התשתית הקריטית שלהם ולשמור על המשכיות תפעולית.