קהילת אבטחת הסייבר קיבלה לאחרונה התראה על פגיעות קריטית בתוך NVIDIA. Container ערכת כלים – רכיב חיוני עבור יישומים המואצים על ידי GPU בבינה מלאכותית ולמידת מכונה (ML). פגם זה, שזוהה כ-CVE-2024-0132, משפיע באופן משמעותי על מגוון רחב של יישומי בינה מלאכותית המסתמכים על משאבי GPU הן בענן והן בהגדרות מקומיות. לאחר גילויו בספטמבר 2024, NVIDIA הכירה בבעיה ושחררה תיקון זמן קצר לאחר מכן.

פרטי הפגיעות

הפגיעות בתוך NVIDIA Container ערכת הכלים, במיוחד בגרסאות עד 1.16.1, מקורה בפגם של Time-of-check Time-of-Use (TOCTOU) . חולשה זו ניתנת לניצול כדי להעלות הרשאות, לברוח ממכולות ולשלוט בעומסי עבודה של GPU, מה שעלול להוביל לפלט שגוי של בינה מלאכותית או לשיבושים מוחלטים בשירות.

נקודות התורפה הספציפיות הקשורות לאירוע זה כוללות:

- CVE-2024-0132: ליקוי קריטי זה, המדורג 9.0 בסולם החומרה, עלול לאפשר לתמונות מכולות שנוצרו במיוחד לגשת למערכת הקבצים המארחת, מה שעלול להוביל להפעלת קוד, מניעת שירות והסלמת הרשאות.

- CVE-2024-0133: פגיעות זו בדרגת חומרה בינונית, עם דירוג של 4.1, מאפשרת לתמונות מכולות שנוצרו במיוחד ליצור קבצים ריקים במערכת הקבצים המארחת, מה שעלול לגרום לשיבוש נתונים.

NVIDIA טיפלה במהירות בפגיעות על ידי פרסום עלון אבטחה וגירסאות מעודכנות של התוכנה המושפעת.

מי מושפע?

מחקרים מצביעים על כך שיותר משליש (35%) מסביבות הענן המשתמשות בכרטיסי מסך של NVIDIA נמצאות בסיכון, כפי שגילה Wiz .

ארגונים המשתמשים ב-NVIDIA Container גרסאות Toolkit עד גרסה 1.16.1 וכוללות, כמו גם מפעיל ה-GPU של NVIDIA עד גרסה 24.6.1 כולל, צריכות להעריך את סביבות העבודה שלהן ולנקוט בצעדים הדרושים כדי למתן את ההשפעות המדורגות של פגיעות זו.

הבנת NVIDIA Container אַרְגַז כֵּלִים

ה-NVIDIA Container ערכת הכלים נועדה להקל על יצירה וביצוע של מכולות Docker המואצות על ידי GPU. כברירת מחדל, למכולות אין גישה למעבדים גרפיים; וארגז כלים זה מאפשר למשתמשים לחשוף את מעבדי ה-GPU של NVIDIA שלהם למכולות שלהם. ערכת הכלים מורכבת מספריות זמן ריצה ותוכניות שירות שמאפשרות אוטומציה של תצורת המכולות, שבהן משתמשים יכולים למנף את מעבדי ה-GPU של NVIDIA לעיבוד עומסי עבודה בעלי ביצועים גבוהים של בינה מלאכותית. בקיצור, NVIDIA Container ערכת הכלים מאפשרת לקונטיינרים לגשת לכרטיס המסך של NVIDIA כך שיישומים הזקוקים להאצת כרטיס המסך יוכלו לפעול מהר וביעילות רבה יותר.

לצד מפעיל ה-GPU של NVIDIA – אשר מנהל את משאבי ה-GPU בסביבות Kubernetes – ערכת הכלים ממלאת תפקיד מרכזי ביישומי בינה מלאכותית ולמידה חישובית מודרניים. בעיקרו של דבר, היא משפרת את הביצועים והיעילות של יישומים הדורשים HPC (מחשוב בעל ביצועים גבוהים) עבור משימות עתירות נתונים כמו אימון בינה מלאכותית.

עם זאת, פגיעות יכולה להציג סיכונים במגוון דרכים:

- גישה בלתי מורשית לכרטיס המסך: תוקפים עלולים לקבל גישה לכרטיס המסך ולגרום לגניבת נתונים או חטיפת משאבים.

- הסלמת הרשאות: תוקפים עלולים לפרוץ ממכולות ולבצע קוד במערכת המארחת כדי לפגוע בתשתית הבסיסית.

- התקפות בין- Container : מכולה פרוצה עלולה לפתוח גישה בלתי חוקית למשאבי ה-GPU של מכולות אחרות. מצב זה עלול לגרום לדליפות נתונים או מניעת שירות ביישומים מרובים הפועלים באותה מערכת.

- חשיפת נתונים רגישים: במקום לכרות ישירות נתונים רגישים, תוקפים מחפשים לעיתים פגיעויות ברכיבי מערכת שונים כדי לנווט בסביבה ולהעלות הרשאות. Container טכנולוגיה מוסיפה מורכבות לניצול לרעה אלה.

תרחיש תקיפה פוטנציאלי

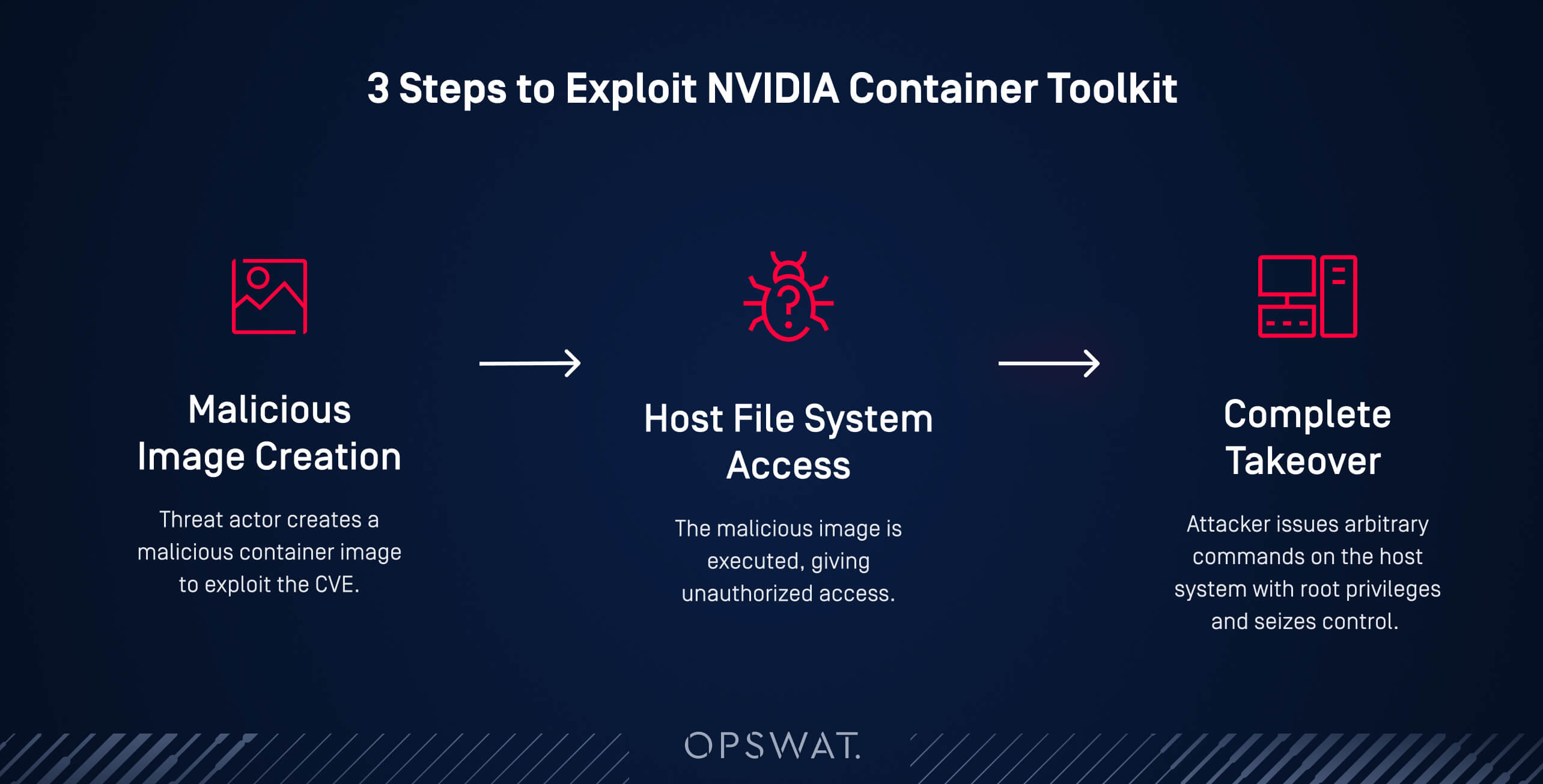

זרימת התקפה פוטנציאלית המנצלת את NVIDIA Container ניתן להכליל את ערכת הכלים בשלושה שלבים:

- צור תמונה זדונית: תוקף יכול לעצב תמונה זדונית של מכולה שמטרתה לנצל את CVE-2024-0132.

- גישה למערכת הקבצים המארחת: לאחר מכן, התוקף מבצע את התמונה הזדונית על פלטפורמה פגיעה, בין אם ישירות דרך שירותי GPU משותפים, בין אם בעקיפין דרך תוכנית תקיפה בשרשרת האספקה, או באמצעות הנדסה חברתית. זה מאפשר להם לטעון את מערכת הקבצים המארחת ולקבל גישה לא מורשית לתשתית הבסיסית ולנתונים פוטנציאליים סודיים ממשתמשים אחרים.

- שליטה מלאה: עם גישה לשקעי יוניקס קריטיים (docker.sock/containerd.sock), התוקף יכול להוציא פקודות שרירותיות במערכת המארחת עם הרשאות root, ובסופו של דבר להשתלט על המכונה.

המלצות להגנה מפני Container פגיעויות

תקרית זו משמשת כתזכורת בזמן לכך שאפילו תמונות קונטיינר מהימנות ממקורות בעלי מוניטין עלולות להכיל פגיעויות חמורות. ארגונים המשתמשים ב-NVIDIA Container ערכת הכלים צריכה:

שדרג לגרסה האחרונה

מומלץ מאוד למשתמשים לעדכן ל-NVIDIA Container ערכת כלים גרסה 1.16.2 ו-NVIDIA GPU Operator 24.6.2 בהקדם האפשרי, במיוחד עבור מארחי מכולות שעשויים להפעיל תמונות לא מהימנות.

בצעו סריקות אבטחה תקופתיות

הטמע נהלי סריקה קבועים עבור תמונות מכולות זדוניות וכל רכיב אחר הנכנסים לאפליקציה שלך בסביבות ענן. סריקות קבועות עוזרות להעריך סיכונים ולזהות נקודות עיוורות באבטחה הקשורות לתמונות אלו. כלי סריקה אוטומטיים יכולים לסייע בניטור רציף אחר פגיעויות ידועות ותצורות שגויות.

בנוסף, שילוב סריקות אבטחה בצינורות CI/CD מבטיח זיהוי פגיעויות לפני הפריסה, בעוד שדוחות מקיפים מספקים תובנות לגבי סיכונים שזוהו וצעדי תיקון מומלצים.

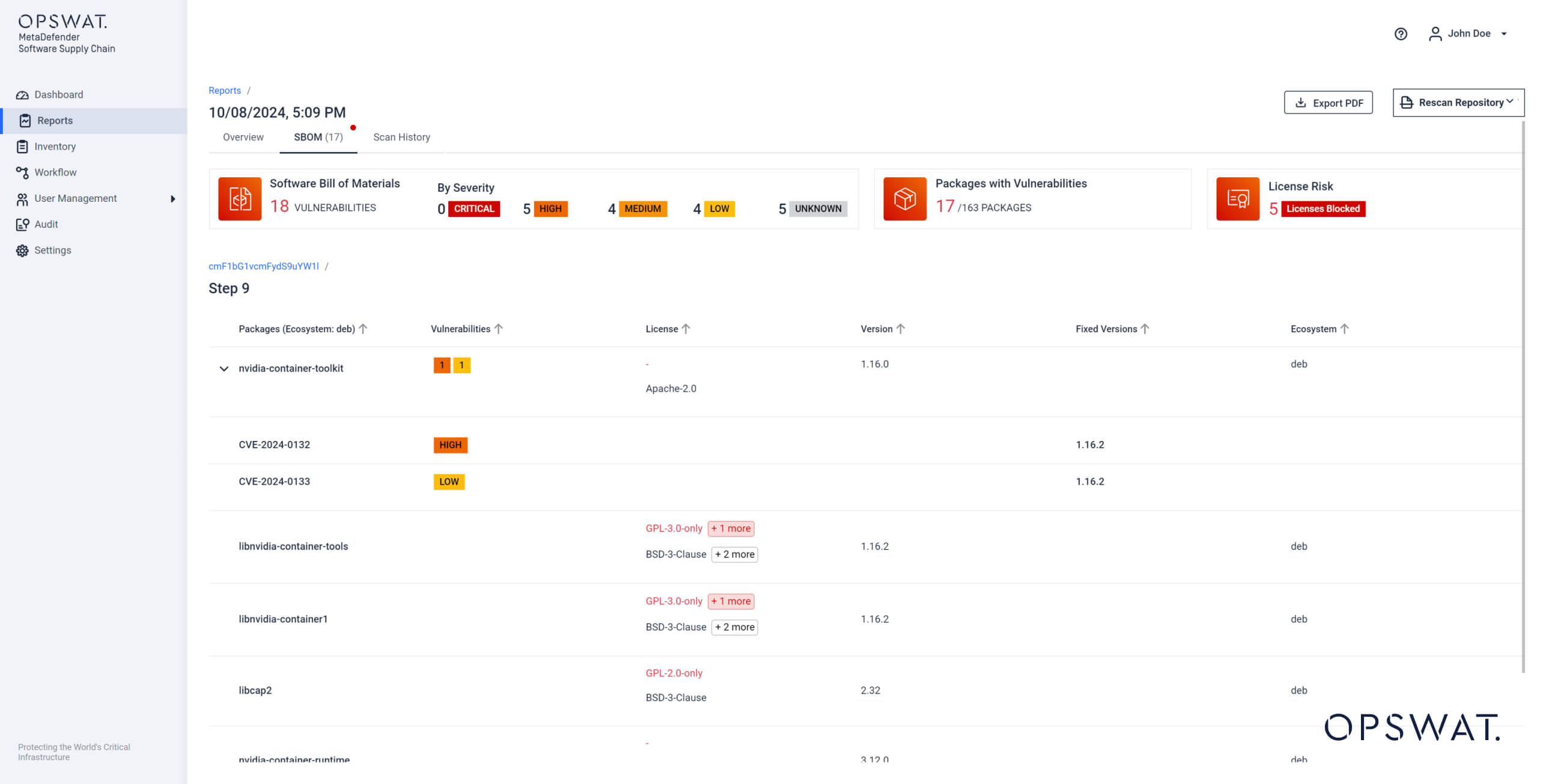

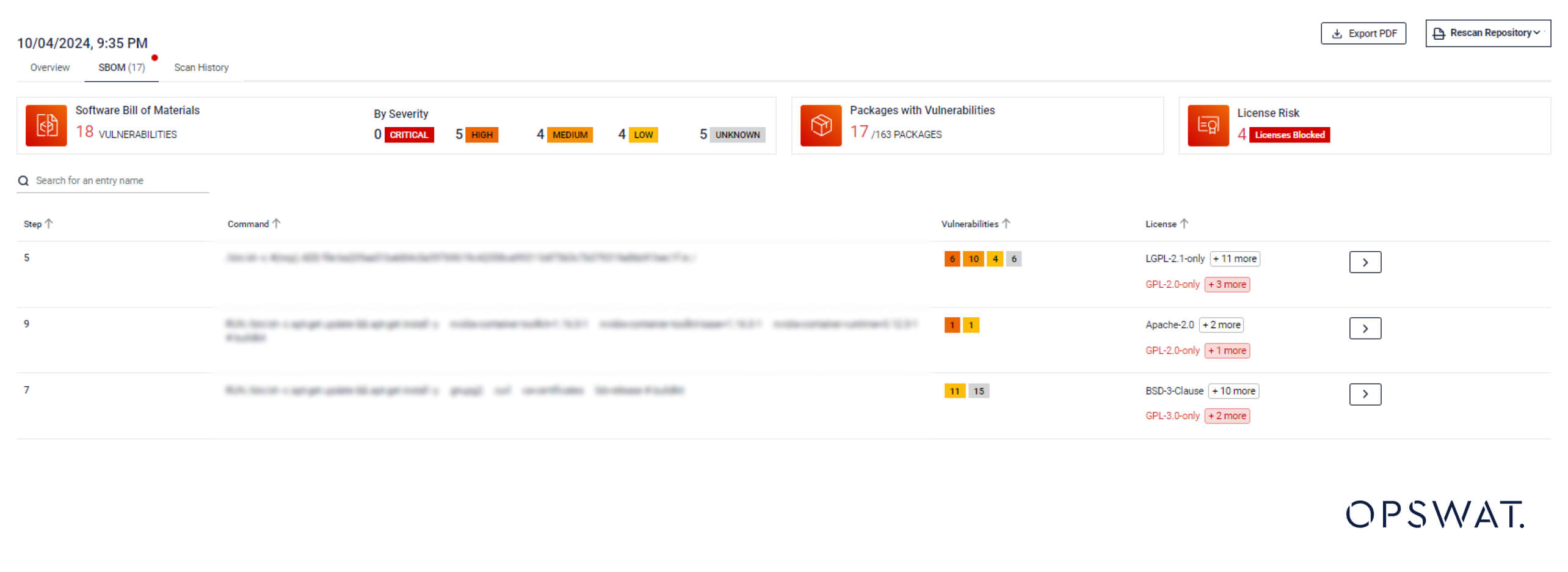

Secure Container תמונות עם MetaDefender Software Supply Chain

כדי לצמצם פגיעויות כמו אלו שנמצאו ב-NVIDIA Container ערכת הכלים, Supply Chain Software OPSWAT MetaDefender מספקת יכולות סריקת איומים חזקות עבור רישומי מכולות ומאגרי קוד מקור.

Software צוותי פיתוח ו-DevSecOps יקבלו הודעה על תמונות קונטיינרים שעלולות להיות זדוניות או פגיעות בתוך ערימות היישומים שלהם. על ידי מינוף שכבות מרובות של זיהוי ומניעת איומים, MetaDefender Software Supply Chain מספק גם תובנות והמלצות לתיקון, כולל עדכונים לגרסאות מאובטחות של תמונות מכולות מושפעות.

MetaDefender Software Supply Chain

ניתן להעריך את סטטוס האיום עבור החבילות בתמונות המכולות שלך ברמה כללית ומפורטת כאחד.

Container אבטחה היא חלק מאבטחת בינה מלאכותית

Container פגיעויות חשפו את הצורך באבטחה ערנית ופרואקטיבית עבור ארגונים שתלויים יותר ויותר בטכנולוגיות בינה מלאכותית ומכונות מכונה. למידע נוסף על אבטחת מכולות ואבטחת שרשרת אספקה של תוכנה, עיינו במשאבים שלנו:

MetaDefender Software Supply Chain

תמונת Docker – וקטור איום עולה?