התדירות והתחכום הגוברים של מתקפות סייבר על ICS ( Industrial רשתות מערכות בקרה) ו-OT (טכנולוגיה תפעולית) מהוות דאגה משמעותית לתעשיות ברחבי העולם. התקפות אלו הדגימו את הפגיעויות הטמונות בתשתיות קריטיות, מה שמוביל לשיבושים תפעוליים חמורים ולהפסדים כספיים. מאמר זה מדגיש כמה מאירועי הסייבר הבולטים של ICS/OT, תוך בחינת וקטורי התקיפה שלהם וגילוי קורלציות שיכולות להוביל לשיפור שיטות אבטחת הסייבר.

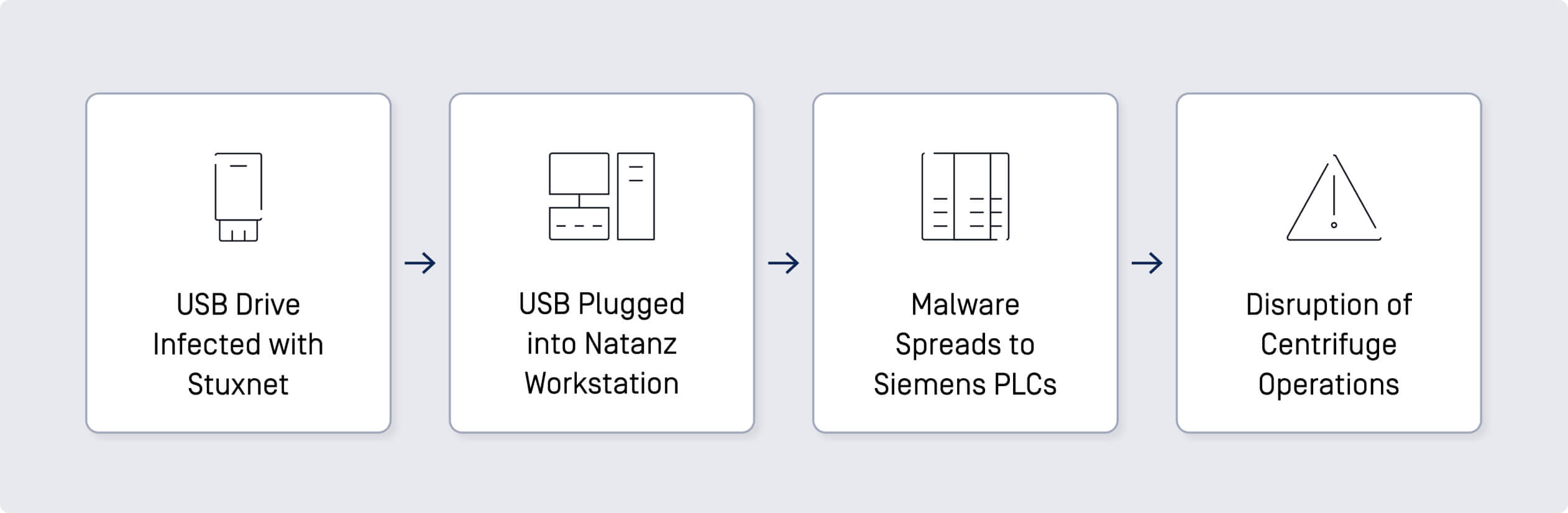

מתקפת סטוקסנט

סטוקסנט, שהתגלתה בשנת 2010, היא אחת ממתקפות הסייבר הידועות והמתוחכמות ביותר המכוונות נגד ICS. היא כוונה במיוחד נגד מתקן הגרעין האיראני בנתנז, תוך ניצול פגיעויות של יום אפס והתפשטות דרך מערכות נגועים. USB כוננים.

- זְדוֹנִי USB מכשירים: התוכנה הזדונית הוכנסה למתקן דרך מכשירים נגועים USB כוננים. ברגע שזה נכנס פנימה, זה התפשט לתוכנת סימנס Step7, המשמשת לתכנות מערכות בקרה תעשייתיות.

- התפשטות: Stuxnet ניצלה מספר פגיעויות של יום אפס והשתמשה בערכת רוט כדי להסתיר את נוכחותה במערכות הנגועות. היא פנתה לבקרי PLC (בקרי לוגיקה ניתנים לתכנות) של סימנס כדי לשנות את מהירות הצנטריפוגות, מה שגרם לתקלות ולפגיעה פיזית בהן.

ההתקפה הובילה לשיבוש משמעותי של יכולות העשרת הגרעין של איראן, ועיכבה את תוכניתה על ידי נזק לכ-1,000 צנטריפוגות. תקרית זו הדגישה את הסיכונים הכרוכים במדיה פיזית בסביבות מאובטחות.

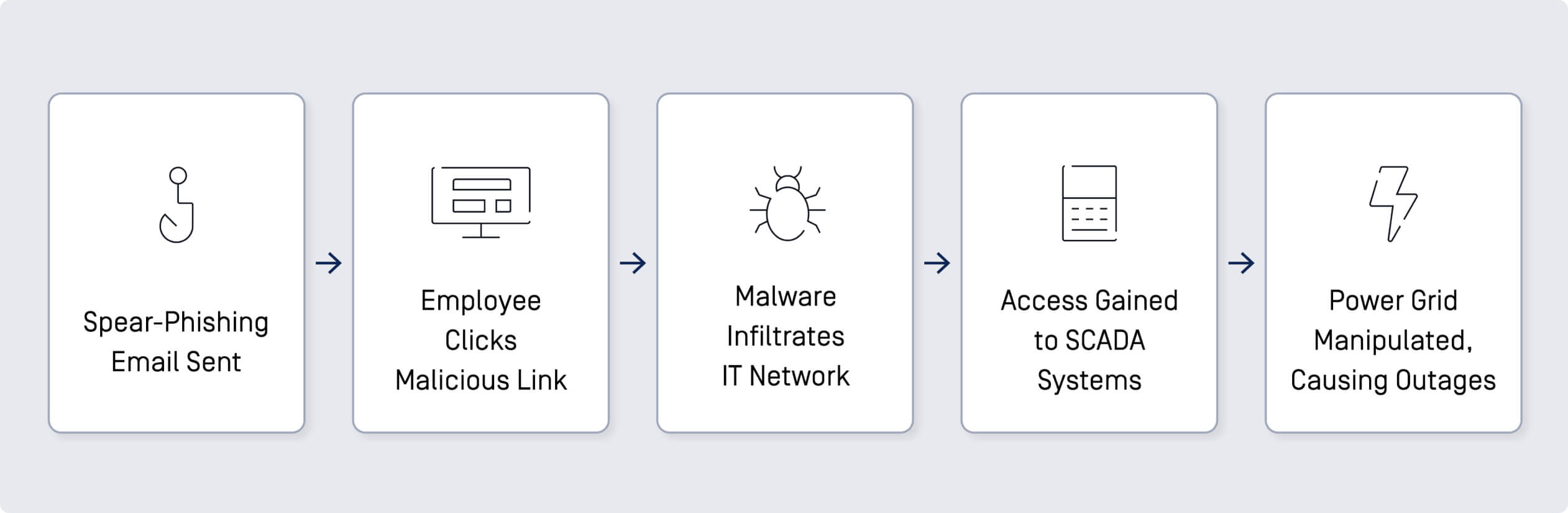

מתקפת רשת החשמל של אוקראינה

מתקפות רשת החשמל באוקראינה בדצמבר 2015 ובדצמבר 2016 הן דוגמאות בולטות להתקפות סייבר-פיזיות. אירועים אלה כללו קבוצות מתקדמות של איומים מתמשכים (APT) שהשתמשו בשיטות מתוחכמות כדי לשבש את אספקת החשמל.

- הודעות דוא"ל מסוג "פישינג ספיר": תוקפים שלחו הודעות דוא"ל מסוג "פישינג ספיר" לעובדי חברות החשמל האוקראיניות. הודעות דוא"ל אלו הכילו קבצים מצורפים זדוניים, שכאשר נפתחו, התקינו תוכנות זדוניות של BlackEnergy על מערכות היעד.

- פריצה לרשת ה-IT: לאחר שנכנסו לרשת ה-IT, התוקפים השתמשו בפרטי גישה גנובים כדי לקבל גישה למערכות SCADA (בקרה ורכישת נתונים), השולטות ברשת החשמל.

- התערבות ידנית: התוקפים הפעילו את המפסקים באופן ידני, וגרמו להפסקות חשמל באזורים מרובים.

המתקפות גרמו להפסקות חשמל, שפגעו במאות אלפי בני אדם, והדגימו את ההשפעה ההרסנית של מתקפות סייבר על תשתיות קריטיות.

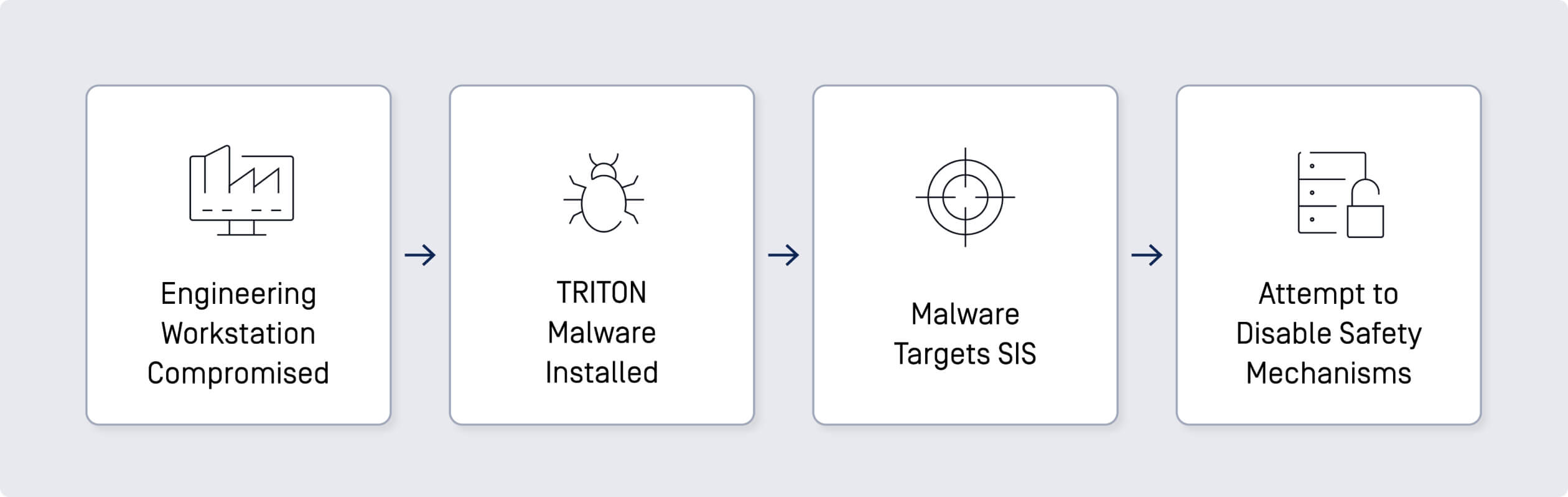

התקפת טריטון

נוזקת TRITON, הידועה גם בשם TRISIS, כיוונה ל-SIS (מערכות בטיחותיות) של מפעל פטרוכימי בערב הסעודית בשנת 2017. נוזקה זו נועדה לתמרן בקרי SIS, שהם קריטיים להפעלה בטוחה של תהליכים תעשייתיים.

- תחנת עבודה הנדסית פרוצה: תוקפים השיגו גישה לתחנת עבודה הנדסית המחוברת למערכת ה-SIS באמצעות VPN.

- התקנת תוכנה זדונית: התוכנה הזדונית הותקנה על בקרי SIS של Triconex, בניסיון לתכנת אותם מחדש כך שיכבו את המפעל או יגרום נזק פיזי.

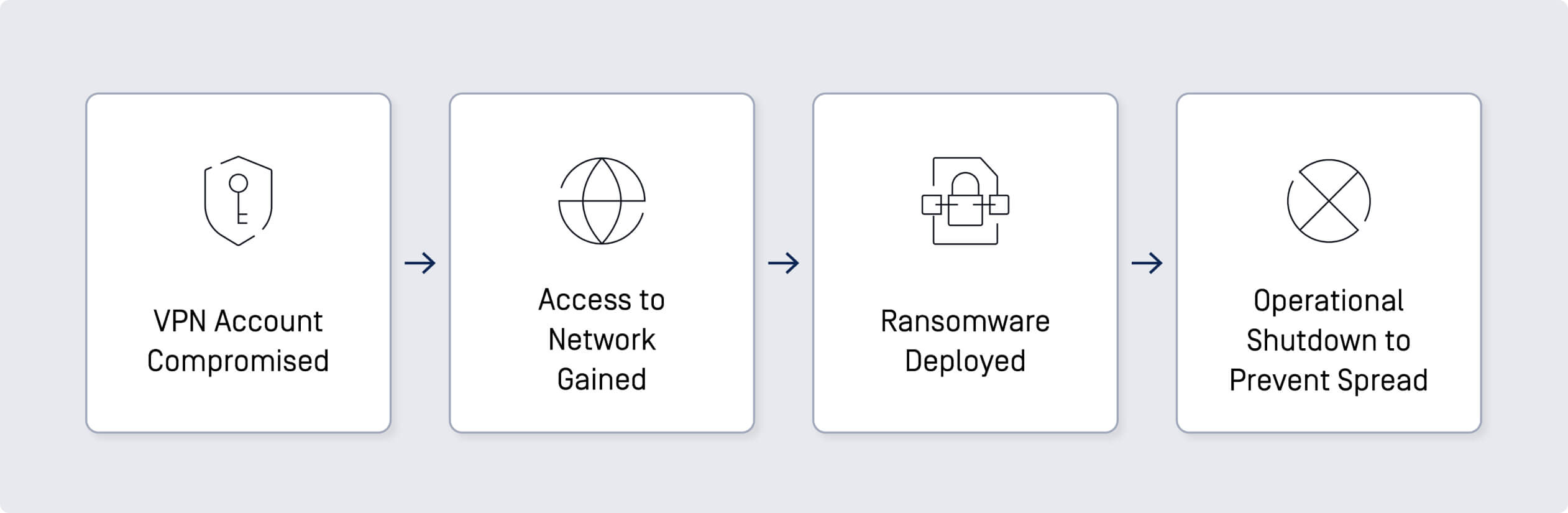

מתקפת כופר על צינורות קולוניאליים

במאי 2021, צינור הדלק Colonial Pipeline, נפגע ממתקפת כופר המיוחסת לקבוצת הכופר DarkSide. מתקפה זו שיבשה את אספקת הדלק ברחבי מזרח ארצות הברית.

- חשבון VPN פרוץ: התוקפים ניגשו לרשת דרך חשבון VPN פרוץ שכבר לא היה בשימוש אך עדיין פעיל.

- פריסת תוכנת כופר: לאחר שנכנסה לרשת, תוכנת הכופר הצפינה נתונים ברשת, ושיבשה את פעולות הצינור.

ההתקפה הובילה לסגירה זמנית של צינור הנפט, מה שגרם למחסור נרחב בדלק, והדגיש את הפגיעויות בתשתיות קריטיות.

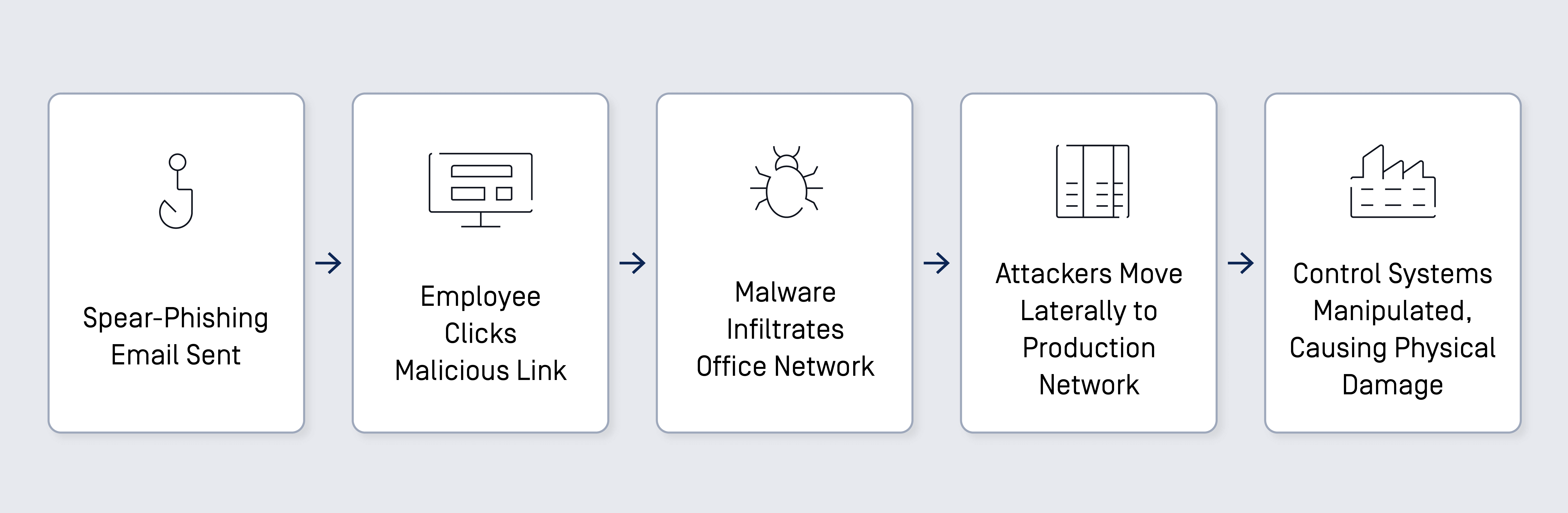

התקפה על מפעל הפלדה הגרמני

בשנת 2014, מפעל פלדה גרמני ספג נזק משמעותי עקב מתקפת סייבר ששיבשה את מערכות הבקרה שלו. התוקפים השתמשו בדוא"ל "פישינג" כדי לקבל גישה לרשת המשרדים של המפעל ולאחר מכן חדרו לרשת הייצור.

- דוא"ל של פישינג: תוקפים שלחו דוא"ל של פישינג לעובדים, מה שהוביל להתקנת תוכנה זדונית ברשת המשרד.

- פריצה לרשת ה-IT: התוקפים עברו לרוחב מרשת המשרד לרשת הייצור.

- מניפולציה של מערכת הבקרה: לאחר שנכנסו לרשת הייצור, התוקפים קיבלו גישה למערכות הבקרה, וגרמו נזק עצום לכבשן התכה.

ההתקפה גרמה נזק פיזי משמעותי למפעל הפלדה, מה שהדגיש את הפוטנציאל ההרסני של מתקפות סייבר על מערכות בקרה תעשייתיות ואת הצורך הקריטי באמצעי אבטחת סייבר חזקים.

סקירת וקטור התקפה:

מסקנות עיקריות והשלכות עבור Industrial אבטחת סייבר

וקטורי התקיפה הנפוצים באירועים בולטים אלה כוללים לעתים קרובות טעויות אנוש, כגון נפילה להודעות דוא"ל פישינג או השארת כלי גישה מרחוק לא מאובטחים. מדיה פיזית, כמו מדיה נגועה USB כוננים וחשבונות VPN שנפרצו, גם הם משחקים תפקידים משמעותיים בפריצות אלו. נקודות כניסה אלו מדגישות את החשיבות הקריטית של יישום פלטפורמת אבטחת סייבר מקיפה המגנה מפני מגוון רחב של איומים. יתר על כן, תפקידם של גורמים אנושיים במתקפות אלו מדגיש את הצורך בחינוך והכשרה מתמשכות לעובדים כדי לזהות ולהגיב לאיומי סייבר פוטנציאליים ביעילות. על ידי שילוב של פתרונות טכנולוגיים מתקדמים עם תוכניות פיתוח כוח אדם חזקות, ארגונים יכולים לשפר את עמידותם כנגד הנוף המתפתח של איומי סייבר המכוונים לסביבות ICS/OT.

אירפן שאקל הוא מוביל דעה בתחום אבטחת הסייבר, יזם ומאמן. הוא עובד כיום כסגן נשיא שירותי הדרכה והסמכה ב- OPSWAT אירפן אפשר לקהילה של יותר מ-150,000 סטודנטים להיכנס לתחום אבטחת הסייבר, ובעבר ייסד פלטפורמת הכשרה חלוצה בשם eHacking.