עבור רוב הארגונים, אבטחת יישומי אינטרנט מתחילה בפתרונות שנועדו לטפל בעשרת הסיכונים המובילים של יישומי אינטרנט של Open Web Application Security Project (OWASP)[1]. סיכונים אלה כוללים את וקטורי התקיפה הנפוצים ביותר של יישומי אינטרנט, כגון הזרקת SQL ו-cross-site scripting (XSS). עם זאת, OWASP מקטלג גם עשרות פגיעויות נוספות, כגון העלאות קבצים בלתי מוגבלות[2], אשר "מייצגות סיכון חמור ליישומים".

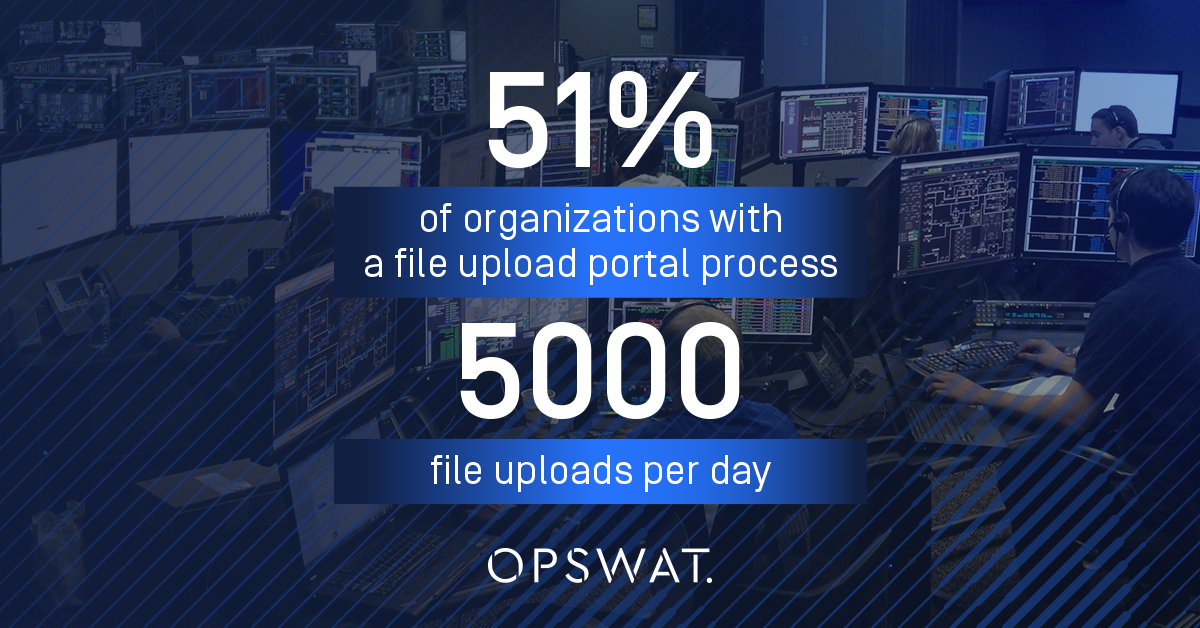

OPSWAT פרסמה לאחרונה את דוח אבטחת יישומי האינטרנט לשנת 2021 , אשר מגלה שכמעט כל החברות (99%) שנסקרו מודאגות מהגנה מפני תוכנות זדוניות ומתקפות סייבר מהעלאות קבצים בדרגות שונות. ארגונים פורסים פורטלים להעלאת קבצים ממגוון סיבות, כגון הגשת טפסים ובקשות או שיתוף ושיתוף פעולה בתוכן. יותר ממחצית (51 אחוז) מהארגונים עם פורטל העלאת קבצים מעבדים יותר מ-5,000 העלאות קבצים ביום. נפח זה (כולל הגשות ממקורות צד שלישי) מספק משטח התקפה רחב לניצול עבור האקרים.

OPSWAT ממליץ על 10 שיטות עבודה מומלצות לאבטחת העלאת קבצים , אך רק 8 אחוזים מהארגונים עם פורטלים להעלאת קבצים יישמו במלואם את כל עשרת השיטות. יותר ממחצית הארגונים עם פורטלים להעלאת קבצים יישמו פחות ממחצית משיטות העבודה המומלצות הללו. זוהי נקודה עיוורת משמעותית באסטרטגיית אבטחת יישומי האינטרנט שלהם, במיוחד בהתחשב בעלייה המהירה בהתקפות ממוקדות.

אתגר מרכזי הוא האופי המתפתח והמתוחכם יותר ויותר של מתקפות סייבר. ארגונים אינם יכולים להסתמך על הגנות מסורתיות של "סימון בתיבה". הסתמכות על אמצעי ביניים מספקת תחושת ביטחון כוזבת ואינה עולה בקנה אחד עם גישת אפס האמון החיונית להגנה על תשתיות קריטיות. בהתחשב בכך, הבה נבחן כמה מיתוסים נפוצים על אבטחת יישומי אינטרנט שיש להפריך.

מיתוס מספר 1: My יישומי אינטרנט הם Secure כי יש לי אפליקציית אינטרנט Firewall (WAF)

עובדה: עבור רוב הארגונים, אבטחת יישומי אינטרנט מתחילה ב-WAF; למרבה הצער, עבור ארגונים רבים זה גם מסתיים שם. WAFs מנטרים ושולטים בתעבורת HTTP לשירותי אינטרנט, מה שהופך אותם לאידיאליים עבור מענה לרשימת עשרת ה-OWASP המובילים, וזו הסיבה שהם פתרון אבטחת יישומי אינטרנט כה פופולרי. עם זאת, הפונקציונליות של WAF לניהול תעבורת HTTP היא גם מגבלה שלו, מכיוון שהוא אינו מסוגל לספק בדיקה מעמיקה יותר של סוגים אחרים של תעבורה, כגון קבצים המועלים דרך יישום אינטרנט. זה משאיר את הדלת פתוחה לכל התקפה או מטען זדוני המאוחסן בתוכם לחמוק מבלי להתגלות.

מיתוס מספר 2: My העלאות קבצים הן Secure מכיוון שאני מגביל את סוגי הקבצים הספציפיים שניתן להעלות

עובדה: נכון שהגבלת סוגי קבצים ספציפיים היא נוהג מומלץ מכיוון שסוגי קבצים רבים עשויים להכיל קבצי הפעלה זדוניים - למעשה, כמעט שני שלישים מהארגונים עם פורטלים להעלאת קבצים כבר עושים זאת. לדוגמה, ארגון עשוי להציע ללקוחותיו את היכולת להעלות קבצים כדי לייעל את תהליך שיתוף המסמכים - במקרה זה יהיה הגיוני לחסום קבצי .exe. עם זאת, יהיה זה לא יעיל לחסום קבצי מסמכים נפוצים, כגון .doc ו- .pdf. עם זאת, אפילו סוגי קבצי המסמכים הנפוצים ביותר פגיעים לניצול; פקודות מאקרו יכולות בקלות לטשטש קוד זדוני שיכול להוריד מטענים זדוניים . ארגונים יהיו במצב טוב בהרבה להשתמש בטכנולוגיה מבוססת מניעה כמו CDR (Content Disarm and Reconstruction) אשר מסירה כל דבר זדוני מרכיבים בודדים של מסמך כדי לספק קובץ "בטוח לצריכה".

מיתוס מספר 3: My יישומי אינטרנט הם Secure מכיוון שאני סורק קבצים שהעליתי עם מנוע אנטי-וירוס

עובדה: סריקה אחר תוכנות זדוניות ידועות היא גם שיטת אבטחה מומלצת להעלאת קבצים - ושוב, כמעט שני שלישים מהארגונים עם פורטלים להעלאת קבצים כבר עושים זאת. עם זאת, תוכנות זדוניות יכולות לעקוף בקלות מנוע אנטי-וירוס יחיד. אבל שילוב מספר מנועי אנטי-וירוס ואנטי-וירוס הוא מאתגר ודורש משאבים רבים. OPSWAT מחקרים הראו כי נדרשים יותר מ-20 מנועי אנטי-וירוס כדי להגיע לשיעורי גילוי גבוהים מ-99 אחוזים, אך ל-95 אחוז מהארגונים יש פחות מ-20 מנועי אנטי-וירוס. למנועי אנטי-וירוס שונים יש גם זמני תגובה משתנים לתוכנות זדוניות חדשות. הגנה מרכזית מפני תוכנות זדוניות ידועות ולא ידועות - Content Disarm and Reconstruction (CDR), מפרקת קבצים לאלמנטים הבודדים שלהם, מנקה אותם כדי לחסל תוכן זדוני ומשחזרת אותם לקובץ פונקציונלי. עם זאת, רק שליש מהארגונים פרסו CDR במלואו - אפילו פחות מ-AV.

העלאות קבצים Secure לאבטחת יישומי אינטרנט

בכל הנוגע לאבטחת יישומי אינטרנט, ארגונים צריכים לחשוב מעבר לעשרת האפשרויות המובילות של OWASP ולפריסה של חומות אש של יישומי אינטרנט בלבד. בכל הנוגע להעלאת קבצים, ארגונים צריכים לאזן בין אבטחה לפרודוקטיביות - חסימת קבצים ניתנים להרצה עשויה להפחית את הסיכון, אך חסימת סוגי מסמכים נפוצים אינה אפשרית. באופן דומה, בעת סריקה אחר תוכנות זדוניות, מנוע אנטי-וירוס יחיד עשוי להפחית את הסיכון להתקפות ידועות, אך עדיין חשוף להתקפות יום אפס ול-APTs.

OPSWAT של MetaDefender הפלטפורמה מציעה פתרונות מקיפים לאבטחת העלאת קבצים ועוזרת לארגונים לסגור פערים באבטחת יישומי אינטרנט על ידי שילוב סריקות בו זמנית עם מספר אנטי-וירוסים וטכנולוגיות מפתח אחרות כמו Deep CDR Multiscanning MetaDefender משלבת יותר מ-30 מנועי אנטי-וירוס כדי לזהות יותר מ-99 אחוזים מתוכנות זדוניות ידועות. MetaDefender Deep CDR מונע התקפות יום-אפס ו-APTs על ידי ניקוי יותר מ-100 סוגי קבצים נפוצים. MetaDefender יכול גם לזהות פגיעויות מבוססות קבצים ולאמת יותר מ-4,500 סוגי קבצים נפוצים, שהן עוד כמה שיטות עבודה מומלצות לאבטחת העלאת קבצים.

קרא את OPSWAT דוח אבטחת יישומי אינטרנט 2021 למידע נוסף על מגמות באבטחת יישומי אינטרנט כיום.

צרו קשר עם OPSWAT אם ברצונכם ללמוד עוד על אבטחת העלאות קבצים של אפליקציות אינטרנט.

[1] https://owasp.org/www-project-top-ten/

[2] https://owasp.org/www-community/vulnerabilities/Unrestricted_File_Upload