זה התחיל עם עריץ כלוא, תספורת ומשרת מקועקע. לפחות, כך מספר הרודוטוס.

מלך גולה בשם היסטיאוס, המצוטט בדרך כלל כדוגמה הראשונה לסטגנוגרפיה, הסתרת מסר בתוך מסר אחר, רצה להתחיל מרד נגד יריב. הפתרון שלו היה לגלח ולקעקע מסר על ראשו של משרת. כאשר השיער צמח בחזרה, המסר הנסתר הועבר בקלות דרך שטח האויב.

היסטיאוס ביצע את מתקפת הסטגנוגרפיה המוצלחת הראשונה. הוא השתמש במידע שהוסתר לעין כדי לפגוע באויב. תמיד אהבתי את הסיפור הזה. הוא מדגים כיצד שיטה פשוטה של הסתרת מידע יכולה להיות בעלת השלכות הרסניות - במקרה הזה, מרד הרסני.

התקפות מודרניות מבוססות סטגנוגרפיה מסתירות לעיתים קרובות תוכנות זדוניות בקבצי תמונה לא מזיקים, ויוצרות חוליה חיונית בשרשרת ההדבקה של גורם האיום, בדומה למסר הסמוי של היסטיאוס שהיה החוליה הראשונה בשרשרת ההתקפה שלו.

סטגנוגרפיה משמשת גם לחילוץ נתונים ממחשבי הקורבנות. לדוגמה, התוקף צריך לשלוח נתונים הביתה לאחר גישה לרשת החברה. תוכנות זדוניות מבוססות סטגנוגרפיה משיגות מטרה זו.

כמה קשה להסתיר תוכנות זדוניות בתמונות? כהוכחת היתכנות, יהיה כיף לנסות את זה וליצור סרטון שמדגים את מסע התקיפה שלי עם תמונות סטגנוגרפיות. למרבה המזל, אין צורך בקעקוע קרקפת!

כמה קל ליצור תוכנה זדונית לסטגנוגרפיה של תמונות?

התקפות אלו אולי נראות מתוחכמות, אך תוכנה הופכת את הטמעת הנתונים בתמונות לקליל. תוכנות סטגנוגרפיה חינמיות וזמינות כמו 1-2 Steganography, OpenStego ו-QuickStego זמינות בקלות וידידותיות למשתמש.

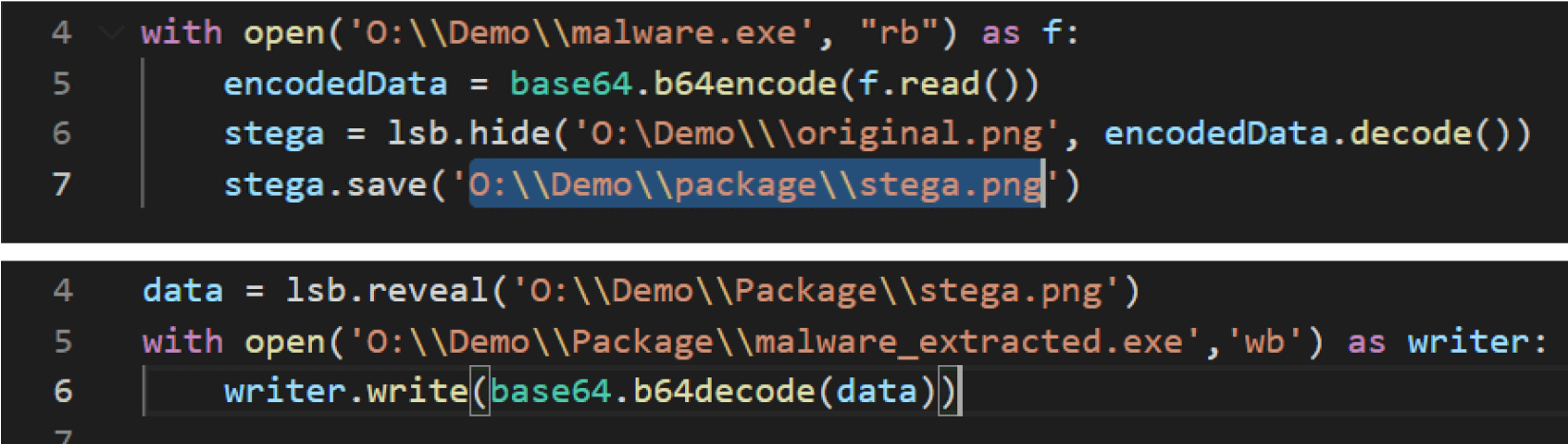

בעזרת כלים אלה, ניתן ליצור ולחלץ תוכנות זדוניות תוך מספר דקות עם כמה שורות קוד. הקוד שבתמונה למטה מדגים כיצד השתמשתי בספריית Python של judyb כדי להסתיר ולחשוף נתונים בתמונות.

בעזרת מודול פשוט של פייתון, גם אתם יכולים להסתיר מידע בתמונות ולשלוח אותו לכל מקום שתרצו. סטגנוגרפיה היא כיפית. אתם יכולים להשתמש בה כדי להעביר הודעות סודיות לחברים, אבל תוקפים יכולים להפיץ תוכנות זדוניות ולהדביק רשתות.

למה זה יעיל?

קל להסתיר תוכנות זדוניות בתמונות אך קשה לאתר אותן.

תוקפים מטמיעים נתונים ברמת הביט/פיקסל, כך שכמעט בלתי אפשרי לזהות מטען זדוני באמצעות רוב כלי הסריקה נגד תוכנות זדוניות. תמונות מזיקות עוקפות בקלות את רוב שיטות זיהוי האנטי-וירוס בזמן אמת.

כיצד למנוע התקפות סטנוגרפיות – Deep Content Disarm & Reconstruction

מאחר ששיטות מבוססות זיהוי אינן יעילות, אנו זקוקים לדרך נוספת לזהות קוד זדוני החבוי בתמונות.

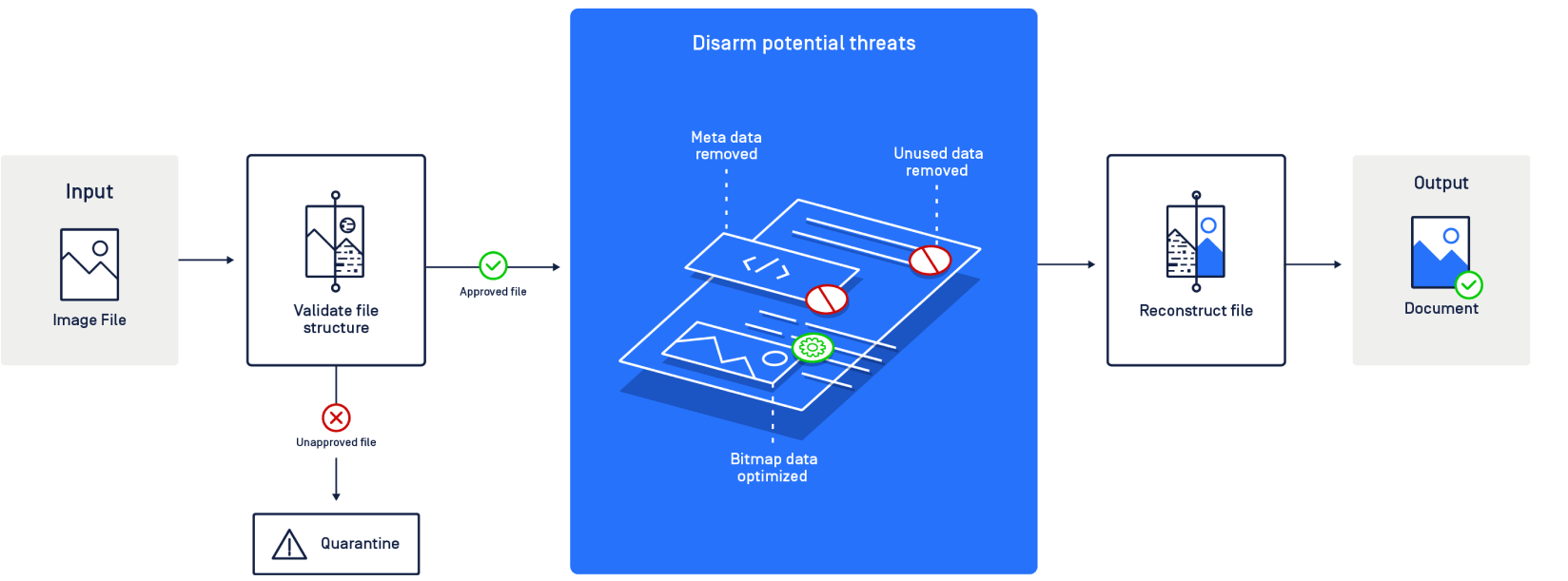

למרבה המזל, קיימת שיטה רבת עוצמה בשם CDR (Content Disarm and Reconstruction) לפענוח קבצים כדי להסיר נתונים מזיקים . CDR, הידוע גם בשם Data Sanitization, הוא פתרון אבטחה ללא אמון המניח שכל הקבצים זדוניים. הוא מפרק קבצים ומסיר תוכן בר ביצוע ואלמנטים שאינם תואמים את תקני סוגי הקבצים בתוך הקבצים. לבסוף, הוא בונה מחדש את הקבצים ומבטיח שימושיות מלאה עם תוכן בטוח.

גרסה חזקה יותר של CDR , הנקראת Deep CDR , בודקת תמונות עוד יותר על ידי בדיקת פרופילים, מטא-דאטה ופיקסלים לאיתור תוכן מזיק.

Deep CDR משתמש בניקוי רקורסיבי כדי לנטרל איומים. אם התוקף הטמיע תמונה זו בקובץ PDF, Deep CDR סורק ומנקה כל אובייקט בקובץ PDF.

זה גם מסיר כל מטא-נתונים מובנים, מה שעוזר לשמירה על פרטיות ואבטחה. תוקפים יכולים להסתיר סוסים טרויאניים במטא-נתונים. הסרת המטא-נתונים מקובץ התמונה מונעת את וקטור התקיפה הזה.

ברמת הפיקסל, התוכנית שלנו מסירה נתונים שאינם בשימוש אשר עלולים להכיל את המטען החלקי. היא מוסיפה רעש אקראי לפיקסלים הללו, מה שמשבש את יכולתו של המטען לבצע את הקוד המזיק.

אנו יכולים גם לייעל את נתוני מפות הסיביות. אלגוריתם הדחיסה מסיר נתונים שאינם בשימוש היכן שהנתונים הזדוניים מוסתרים מבלי לפגוע באיכות התמונות.

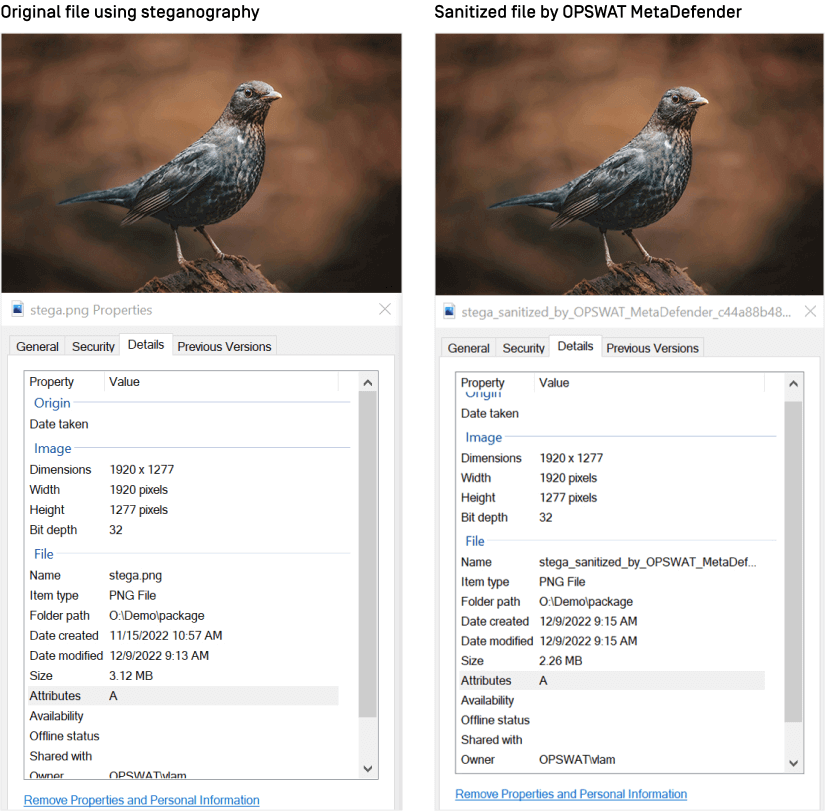

כפי שניתן לראות בדוגמה למטה, איכות התמונה נשארת זהה.

אם אתם אוהבים ללמוד על סטגנוגרפיה ומתעניינים בנושאים נוספים בתחום אבטחת סייבר, הירשמו לרשימת התפוצה שלנו.

מודאגים לגבי אבטחת הסייבר של הארגון שלכם? צרו קשר עם OPSWAT מומחה אבטחה היום!