תַקצִיר

CVE-2025-50154 היא פגיעות בסייר הקבצים של Windows שיכולה לחשוף חומרי אימות רגישים ברשת. מיקרוסופט מסווגת את הבעיה כזיוף (spooving), כאשר החולשה הבסיסית ממופה ל- CWE-200 (חשיפת מידע רגיש).

בתצורות מושפעות, ייתכן ש-Windows Explorer יפעיל אימות רשת בעת עיבוד מטא-נתונים הקשורים לקיצורי דרך. אם היעד המרוחק שאליו מפנה נמצא בשליטת התוקף, התוקף עשוי ללכוד חומר תגובה לאתגר NTLM. דבר זה, בהתאם לבקרות האבטחה של הארגון, יכול לאפשר שימוש לרעה נוסף כגון ממסר NTLM או ניחוש סיסמאות לא מקוונות.

בבלוג זה אנו חוקרים את CVE-2025-50154 בהתבסס על מחקר שנערך על ידי סטודנטים לתארים מתקדמים המשתתפים ב- OPSWAT תוכנית המלגות לאבטחת סייבר, ואנו מספקים הנחיות מעשיות להפחתת הסיכון לאימות NTLM בכפייה.

השפעה וסיכון

CVE-2025-50154 נחשף ב-12 באוגוסט 2025, ומשפיע על מספר גרסאות נתמכות של לקוח ושרת של Windows (Windows 10/11 ו-Windows Server משפחות) לפני רמות הבנייה הקבועות. הפגיעות מדורגת כ-CVSS גרסה 3.1 6.5 (בינונית).

התוצאה העיקרית של האבטחה היא חשיפת אישורים: תוקף עלול להשיג חומר תגובה לאתגר NTLM על ידי גרימת אימות של Explorer לנקודת קצה הנשלטת על ידי התוקף. בהתאם לסביבה, ניתן להשתמש בכך עבור:

• ממסר NTLM (זיוף): אימות מול שירותים אחרים כקורבן כאשר הגנות ממסר חסרות או מוגדרות בצורה שגויה.

• ניחוש/פיצוח סיסמאות במצב לא מקוון: ניסיון לשחזר סיסמאות חלשות מחומר תגובה לאתגר שנתפס.

היתכנות תלויה במידה רבה בבקרות ארגוניות כגון חתימת SMB, הגבלות NTLM, פילוח רשת והקשחת צד השירות.

תרחיש התקפה

CVE-2025-50154 היא בעיית אימות כפוי. כאשר סייר Windows מעבד קיצור דרך המפנה למיקום SMB/UNC מרוחק, הוא עלול ליזום חיבור SMB במהלך רינדור רגיל או אימות נתיב. כתוצאה מכך, נקודת הקצה המרוחקת יכולה לקבל חומר חילופי אימות NTLM שנוצר במהלך הגדרת ההפעלה.

תרחיש תקיפה מייצג הוא כדלקמן:

- תכנון זמני של תוקף: היריב שולט בשרת SMB ומכין שיתוף שאליו מפנה קיצור הדרך.

- מיקום קיצור דרך : קובץ .lnk המצביע על נתיב ה-SMB הנשלט על ידי התוקף מועבר לסביבת הקורבן דרך ערוצים נפוצים (לדוגמה, קבצים מצורפים של פישינג, תיקיות מסונכרנות, מאגרי קבצים משותפים או בסיס קיים).

- גישה מופעלת על ידי סייר : כאשר הקורבן גולש בספרייה המכילה את קיצור הדרך, סייר Windows מנתח את המטא-נתונים של קיצור הדרך ועשוי לנסות לפתור את היעד המרוחק כחלק מעיבוד שגרתי של ממשק המשתמש.

- אימות מרומז : במהלך הגדרת סשן SMB, Windows מבצע אימות תחת ההקשר של המשתמש (לעתים קרובות באמצעות NTLM). הקורבן אינו צריך להפעיל את קיצור הדרך היעד כדי שחילופי האימות יתרחשו.

- תוצאות לאחר לכידה (תלויות בסביבה): בהתאם לבקרות הסביבה, חומר NTLM שנלכד עשוי לשמש להעברת NTLM או פיצוח סיסמאות לא מקוונות. היתכנות מעשית מושפעת מגורמים כגון חתימת SMB, הגבלות NTLM ופילוח רשת.

רקע טכני

סייר Windows ורינדור קיצורי דרך

סייר Windows (explorer.exe) הוא תהליך המעטפת של Windows אשר מונה את תוכן הספריות ומעבד את ממשק המשתמש של סייר הקבצים, תוך הפעלה של רכיבי מעטפת (למשל, מטפלי icon/overlay/thumbnail) כדי להשיג ולהציג סמלים, שכבות-על ותמונות ממוזערות.

קיצור דרך של Windows (.lnk) אינו מצביע טקסט פשוט; זהו פורמט מטא-נתונים מובנה שיכול לאחסן נתיב יעד (נתיב מקומי או נתיב UNC/SMB), ארגומנטים אופציונליים וספריית עבודה, והפניה נפרדת לסמל. במהלך גלישה רגילה בתיקיות, סייר החיפוש מנתח מטא-נתונים של קיצורי דרך כדי להציג את קיצור הדרך בממשק המשתמש (לדוגמה, פתרון הסמל ואימות היעד). בהתאם ליעד שאליו מפנה ולמטא-נתונים הקשורים, עיבוד זה יכול לגרום לסייר החיפוש לנסות גישה לרשת כחלק מרינדור שגרתי או אימות נתיב.

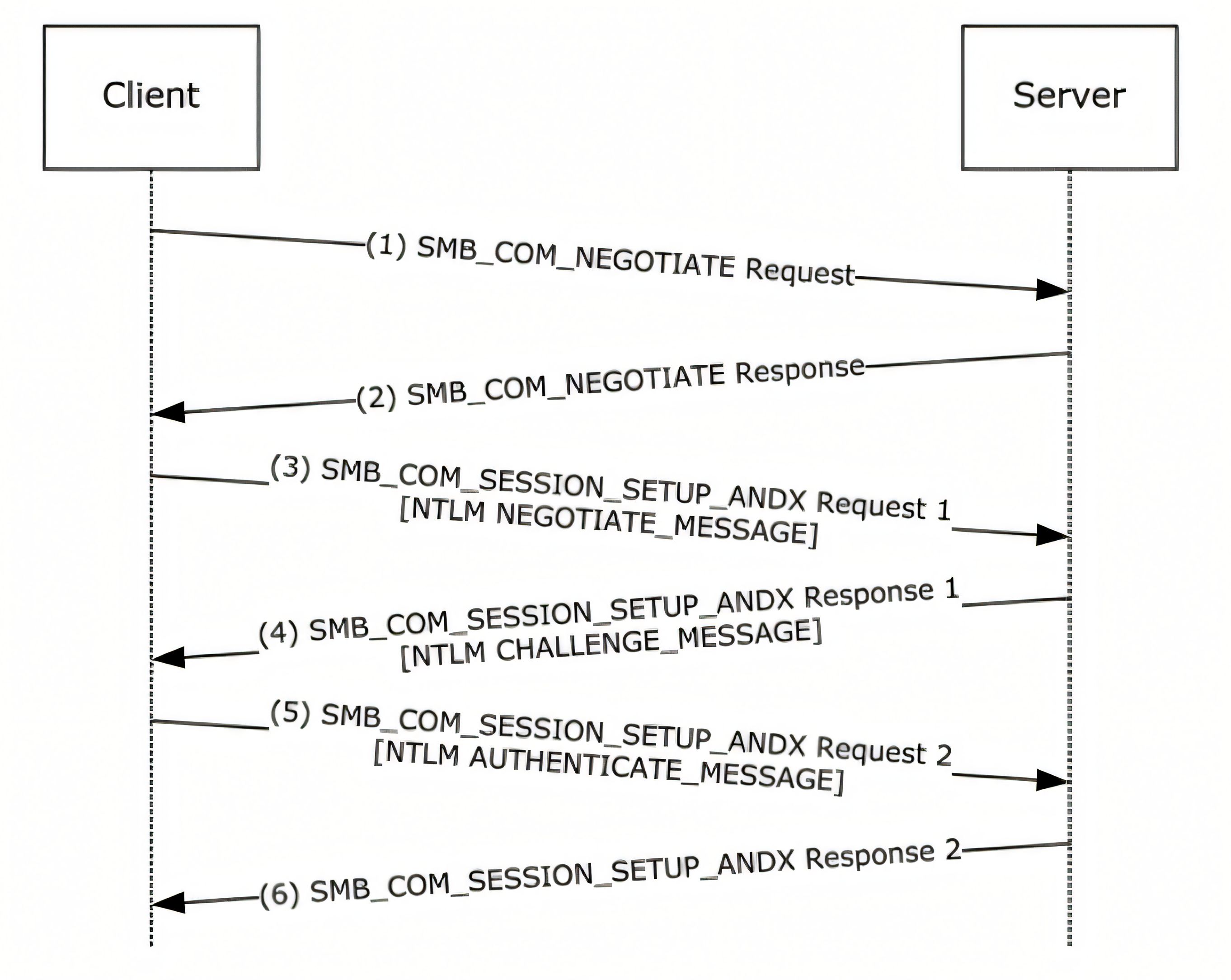

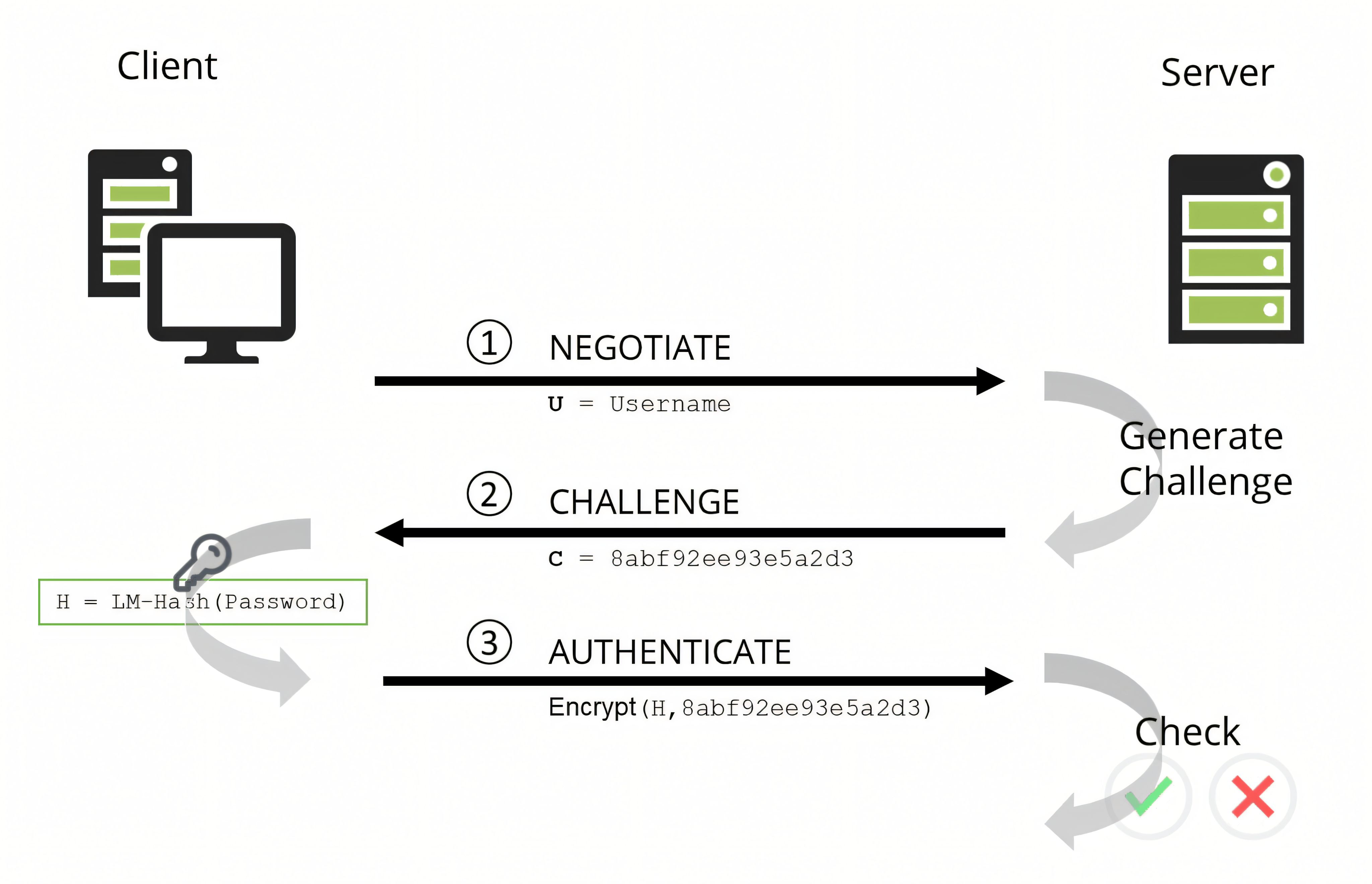

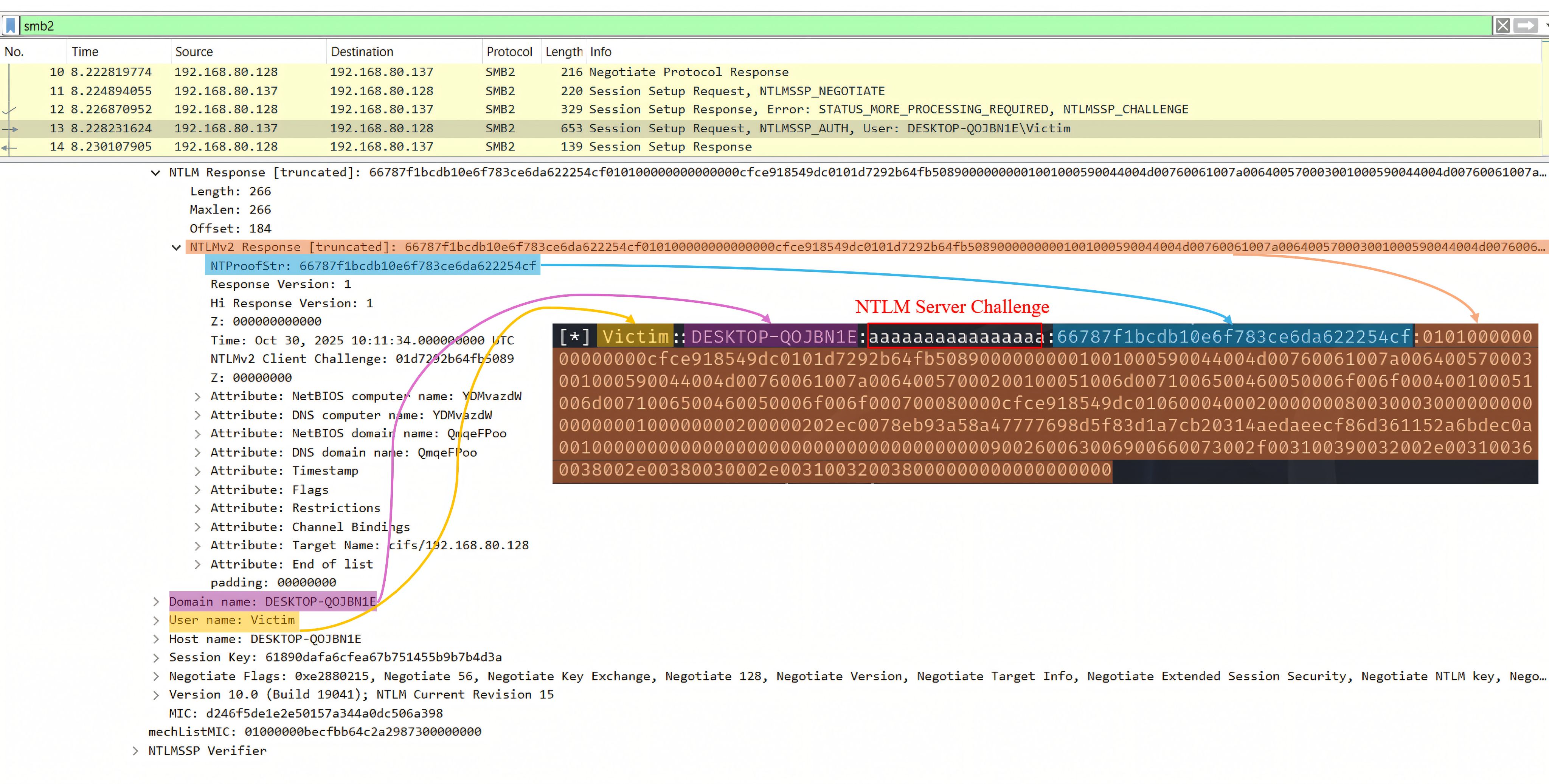

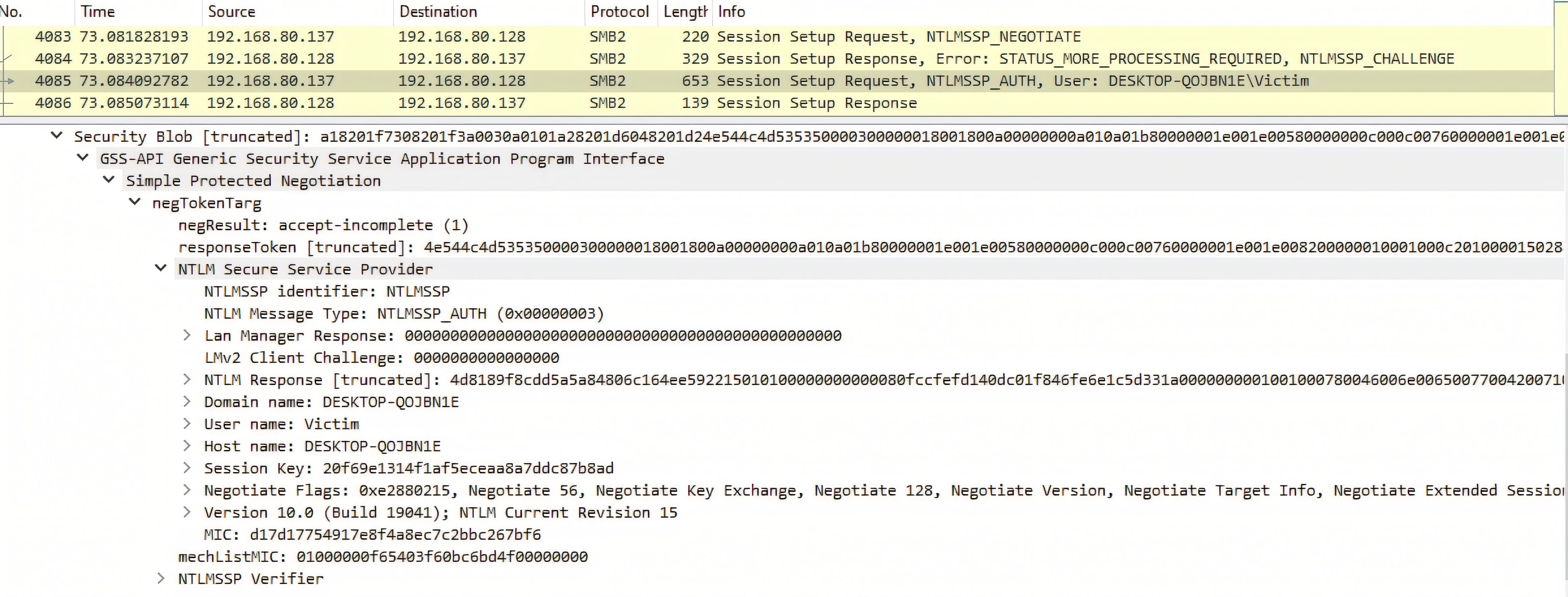

אימות NTLM דרך SMB

בשיתוף קבצים של Windows, אימות SMB בדרך כלל מעדיף Kerberos בסביבות תחום, אך עדיין ניתן לנהל משא ומתן על NTLM כאשר Kerberos אינו זמין או לא נבחר. NTLM הוא פרוטוקול אתגר-תגובה: הלקוח מפרסם תחילה יכולות, השרת מחזיר אתגר (nonce), והלקוח מגיב עם הודעת אימות הנגזרת מהאתגר ומסוד המשתמש - מבלי לשלוח את סיסמת הטקסט הרגיל.

גרסאות NTLM ומצב אבטחה (NTLMv1 לעומת NTLMv2)

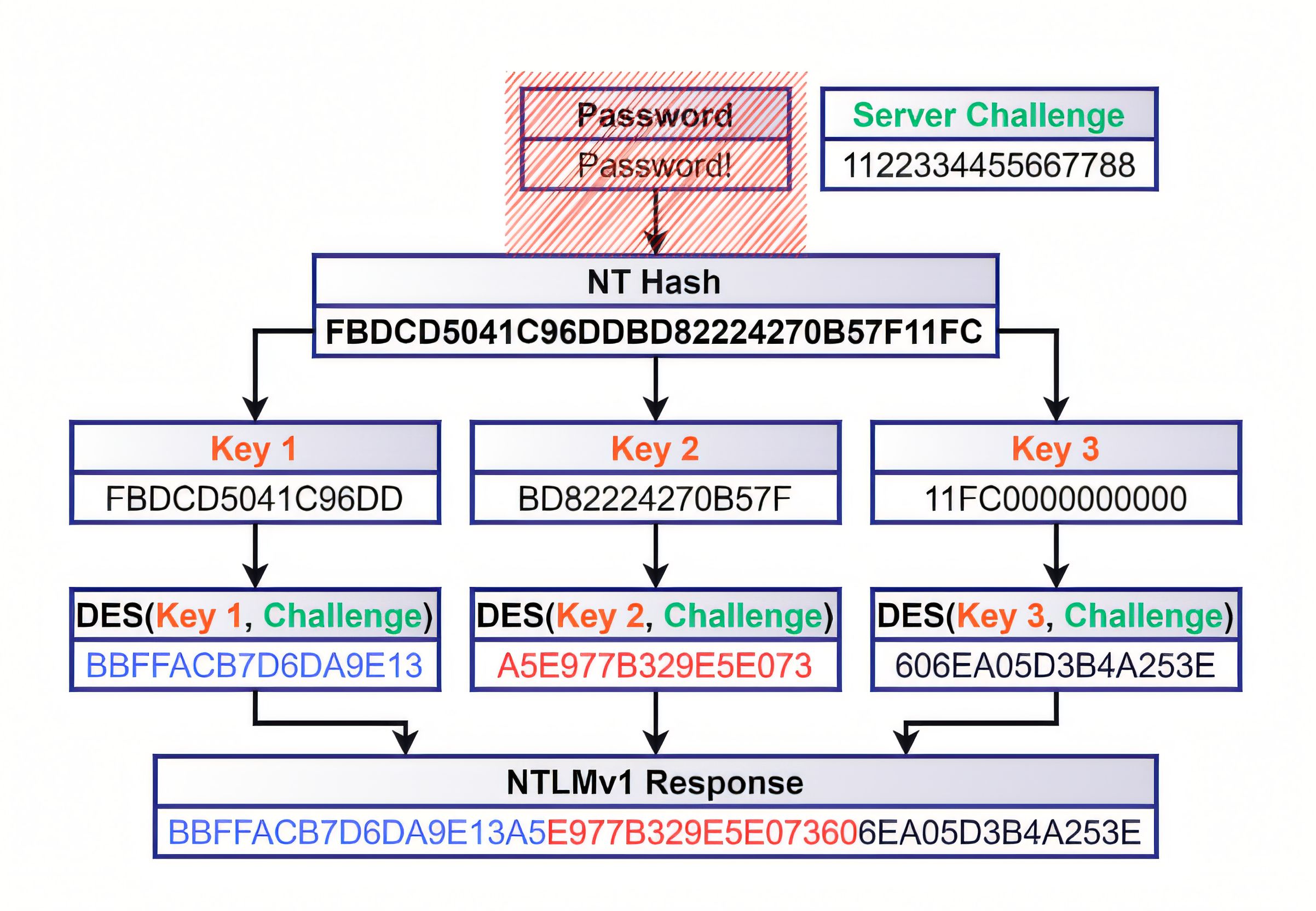

ל-NTLM יש מספר גרסאות. סביבות Windows מודרניות מסתמכות בדרך כלל על NTLMv2 ויש להימנע מ-LM/NTLMv1 מדור קודם במידת האפשר.

NTLMv1 זכה להכרה נרחבת כלא מאובטחת מכמה סיבות עיקריות (הצפנה חלשה, מפתחות אנטרופיה נמוכים, פגיעות ממסר, סיכון לפיצוח לא מקוון וכו').

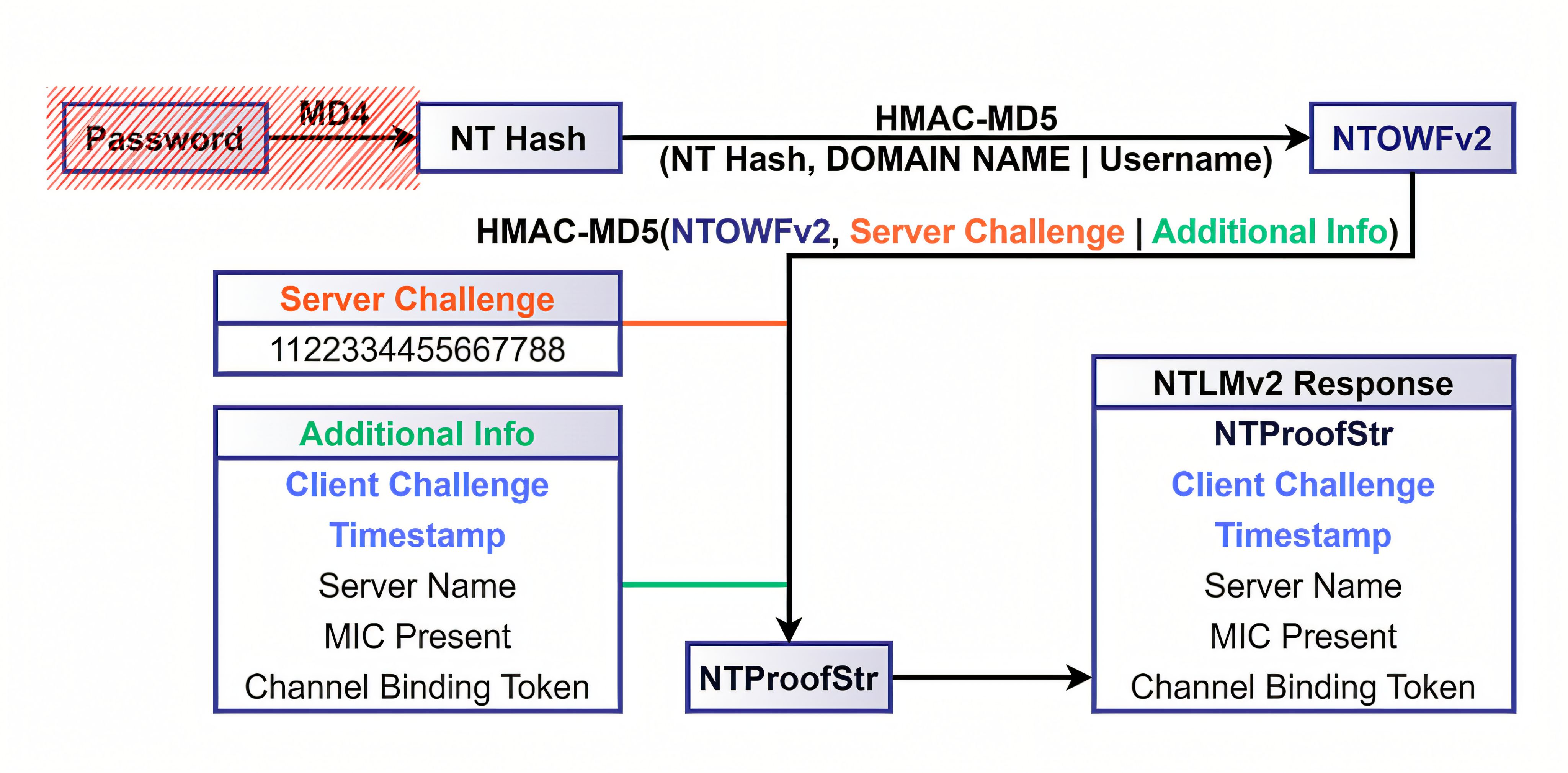

כדי לשפר זאת, מיקרוסופט הציגה את NTLMv2, אשר מחזק את חישוב התגובה. בפועל, NTLMv2 מחליף את מבנה התגובה הישן בסגנון DES בסכימה מבוססת HMAC-MD5 ומשלב הקשר נוסף בתגובה, מה שהופך אותו לחזק משמעותית יותר מ-NTLMv1 כנגד מספר סוגים של טכניקות שחזור לא מקוונות.

אפילו עם NTLMv2, ארגונים עדיין צריכים להתייחס ל-NTLM כפרוטוקול אימות בעל סיכון גבוה יותר בהשוואה ל-Kerberos ולהחיל בקרות הגנה מעמיקות (למשל, חתימה ופילוח של SMB) כדי להפחית את רדיוס הפיצוץ של תרחישי אימות כפוי.

מדוע NTLM נשאר מטרה תכופה

למרות ש-NTLM הוא פרוטוקול אתגר-תגובה, הוא נותר אטרקטיבי לתוקפים מכיוון שחילופי האימות ניתנים לשימוש ישיר בתנאי רשת עוינים. במהלך הגדרת סשן SMB, נקודת הקצה המרוחקת מקבלת מטא-נתונים של אימות וערכי אתגר-תגובה הנדרשים לאימות הלקוח. אם יריב יכול להפעיל את נקודת הקצה של היעד (למשל, שרת SMB הנשלט על ידי תוקף) או יכול ליירט/לסיים את החיבור תוך כדי תנועה, הוא עלול ללכוד חומרי חילופי NTLM ולנסות ניצול לרעה נוסף כגון ממסר NTLM או ניחוש סיסמאות לא מקוונות, בהתאם להגנות הסביבה.

Windows משלב גם NTLM בחוויית הכניסה היחידה (SSO) שלו. חומר אישורים הנגזר מסוד המשתמש מנוהל על ידי LSASS וניתן להשתמש בו לאימות למשאבי רשת (לדוגמה, שיתופי SMB) מבלי לבקש שוב ושוב מהמשתמש. אמנם זה משפר את השימושיות, אך מרחיב את משטח ההתקפה עבור תרחישי אימות כפוי: כאשר קיצור דרך .lnk מפנה לנתיב SMB מרוחק, סייר Windows עשוי ליזום חיבור SMB במהלך עיבוד שגרתי של קיצורי דרך ולנהל משא ומתן אוטומטי על אימות.

בהקשר של CVE-2025-50154, משמעות הדבר היא שחומר חילופי אימות NTLM עשוי להישלח לנקודת קצה של SMB הנשלטת על ידי תוקף מבלי שהקורבן יבצע את היעד שאליו מפנה, ובכך ליצור נתיב שקט לחשיפת אישורים במהלך גלישה רגילה בתיקיות.

ניתוח טכני

עיבוד סמל Explorer ועיבוד קיצורי דרך

כאשר תיקייה נפתחת בסייר הקבצים, סייר הקבצים מונה את תוכן הספרייה וקובע כל סוג פריט בהתבסס על שיוך הקובץ הרשום שלו (בדרך כלל מונע על ידי סיומת הקובץ). לאחר מכן, Windows משתמש ברישום מחלקת המעטפת המתאימה (לדוגמה, באמצעות מיפויי CLSID/ProgID המשויכים ברישום) כדי לאתר את מטפל המעטפת המתאים - בדרך כלל רכיב COM האחראי על חילוץ ועיבוד סמלים. סייר הקבצים מפעיל את הממשקים הרלוונטיים כדי לאחזר ולהציג את הסמל.

עבור קבצי .lnk (Shell Link), Explorer בדרך כלל אינו מעבד סמל קיצור דרך כללי כברירת מחדל. במקום זאת, הוא מנתח את המטא-נתונים של קיצור הדרך, מנסה לפענח את היעד המופיע (ואת פרטי הסמל הקשורים אליו), ולאחר מכן מעבד את הסמל המשויך ליעד שפותר זה.

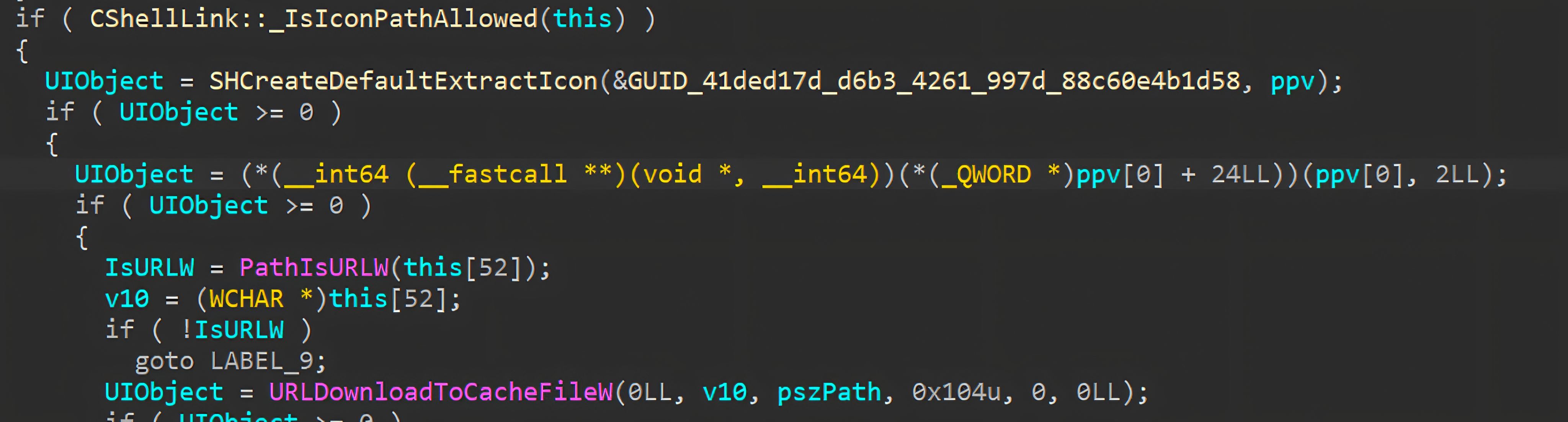

כאשר Explorer מעבד קובץ .lnk, הוא קובע את הסמל על ידי קריאה ל-CShellLink::GetIconLocation , אשר מזהה את המיקום שממנו יש לטעון את הסמל (לדוגמה, קובץ בינארי של היעד, נתיב סמל מפורש או סמל מערכת המוגדר כברירת מחדל). כחלק מתהליך זה, Explorer מאתחל את חילוץ הסמלים (_InitExtractIcon) ולאחר מכן מבצע את לוגיקת הרזולוציה המרכזית (_GetExtractIcon) , אשר מעריכה את מקור הסמל (דרך _CheckExtractLocation ).

• אם קיצור הדרך מציין מיקום סמל מקומי (לדוגמה, קובץ הפעלה או קובץ DLL בדיסק), סייר יטען את הסמל ישירות ממשאב זה.

• אם מיקום הסמל הוא כתובת URL מרוחקת, ייתכן ש-Explorer יוריד את הסמל למטמון המקומי שלו (לדוגמה, באמצעות URLDownloadToCacheFileW ) ולאחר מכן יטען את הסמל מהעותק המאוחסן במטמון.

• אם אין מקור סמל תקף זמין, סייר חוזר לסמל ברירת מחדל המסופק על ידי מטפל המערכת.

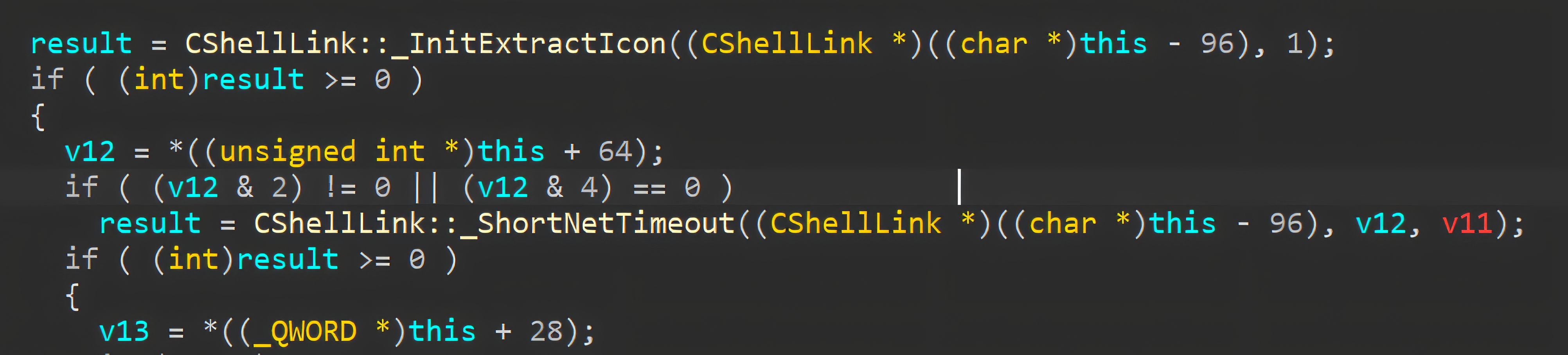

לאחר פתרון מטא-דאטה הקשורים לסמלים, Explorer ממשיך דרך CShellLink::Extract , אשר מטפל ביעד של קיצור הדרך ומשלים את תהליך החילוץ. כחלק מנתיב זה, Explorer מפעיל את CShellLink::_ShortNetTimeout כדי להחיל פסקי זמן קצרים יותר של הרשת כאשר קיצור הדרך מפנה למיקום מרוחק, ובכך להפחית עיכובים בממשק המשתמש אם יעד הרשת איטי או בלתי נגיש.

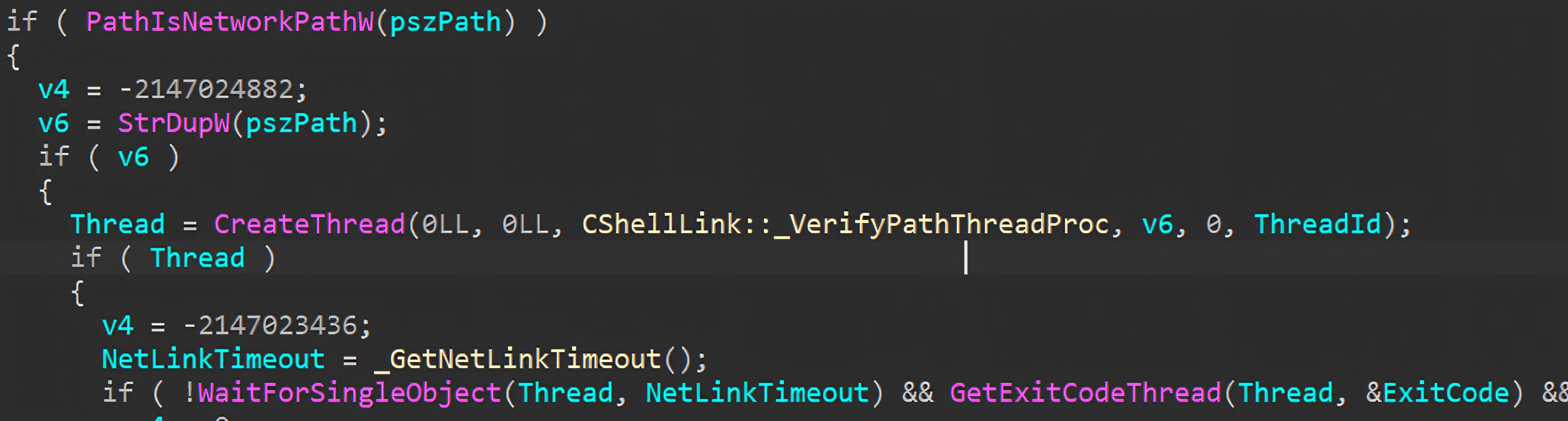

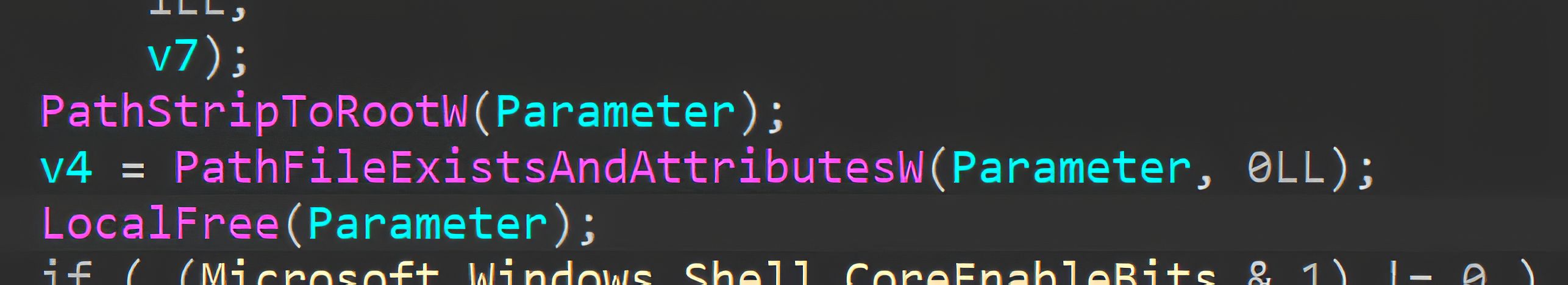

כאשר היעד מזוהה כנתיב רשת (UNC), Explorer מבצע אימות יעד באופן אסינכרוני. הוא יוצר רצף עבודה שמפעיל את CShellLink::_VerifyPathThreadProc , שבודק האם היעד המוצג קיים.

בתוך שגרה זו, Explorer קורא ל- PathFileExistsAndAttributesW כדי לבצע שאילתה על קיומו של היעד ועל תכונות בסיסיות (למשל, קובץ לעומת ספרייה), מה שבתורו דורש ניסיון גישה לרשת עבור יעדי SMB/UNC.

שורש הפגיעות

לאורך זרימת עיבוד קיצורי הדרך שתוארה לעיל, שתי פעולות יוצאות רלוונטיות:

• אחזור סמלים דרך URLDownloadToCacheFileW (כאשר מקור הסמל של קיצור הדרך הוא כתובת URL מרוחקת).

• אימות יעד דרך PathFileExistsAndAttributesW (כאשר יעד קיצור הדרך הוא נתיב UNC/SMB).

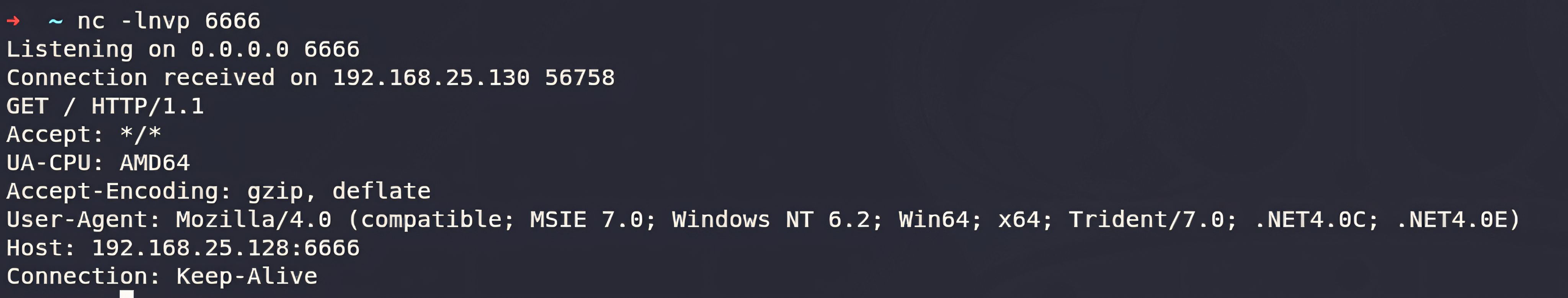

כדי לאמת את ההתנהגות של URLDownloadToCacheFileW , הפעלנו את הפונקציה API עם בדיקה מינימלית ועצמאית.

פעילות הרשת כללה אחזור HTTP קונבנציונלי, ולתצפיות שלנו היא לא חשפה חומרי אישורים הרלוונטיים לפגיעות זו.

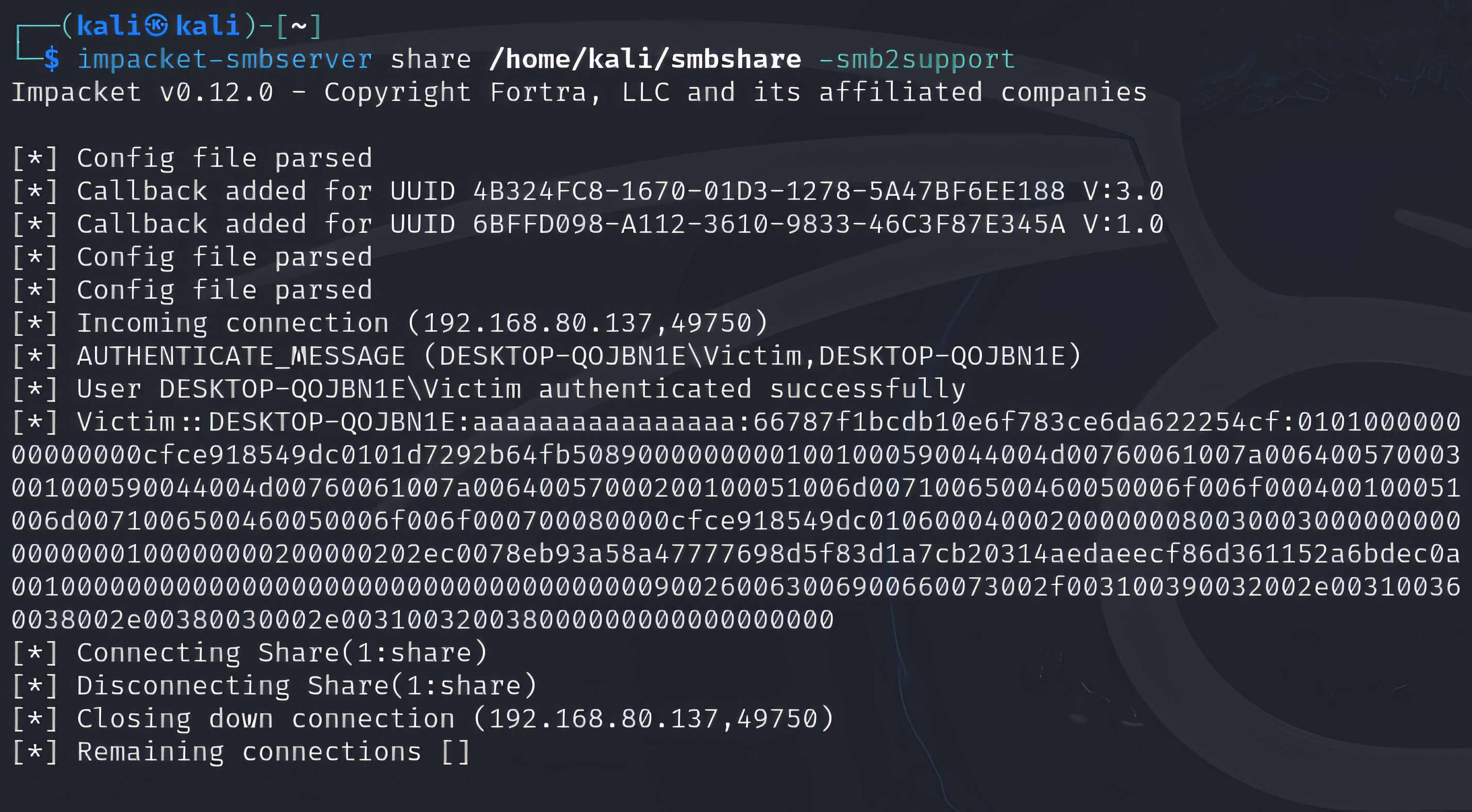

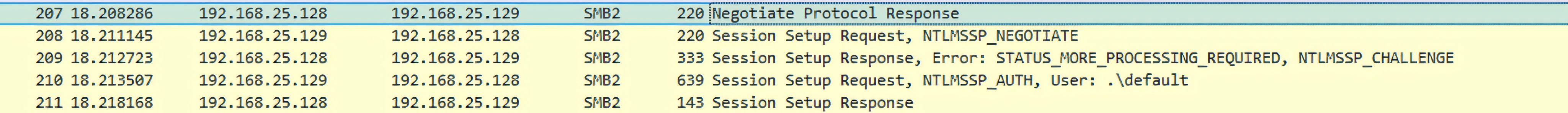

ההתנהגות המשמעותית יותר מתרחשת עם PathFileExistsAndAttributesW כאשר הנתיב המוערך הוא יעד UNC/SMB. במהלך ניפוי שגיאות, צפינו שבדיקה זו יכולה ליזום הגדרת סשן SMB ולנהל משא ומתן על אימות תחת הקשר המשתמש הנוכחי.

מכיוון ש-Explorer עשוי להפעיל אימות זה באופן אוטומטי בעת עיבוד קובץ .lnk, נקודת קצה של SMB הנשלטת על ידי תוקף יכולה לקבל חומרי חילופי אימות של NTLM מבלי שהקורבן יבצע את הקובץ שאליו מפנה, ובכך ליצור נתיב שקט לחשיפת אישורים במהלך גלישה שגרתית בתיקיות.

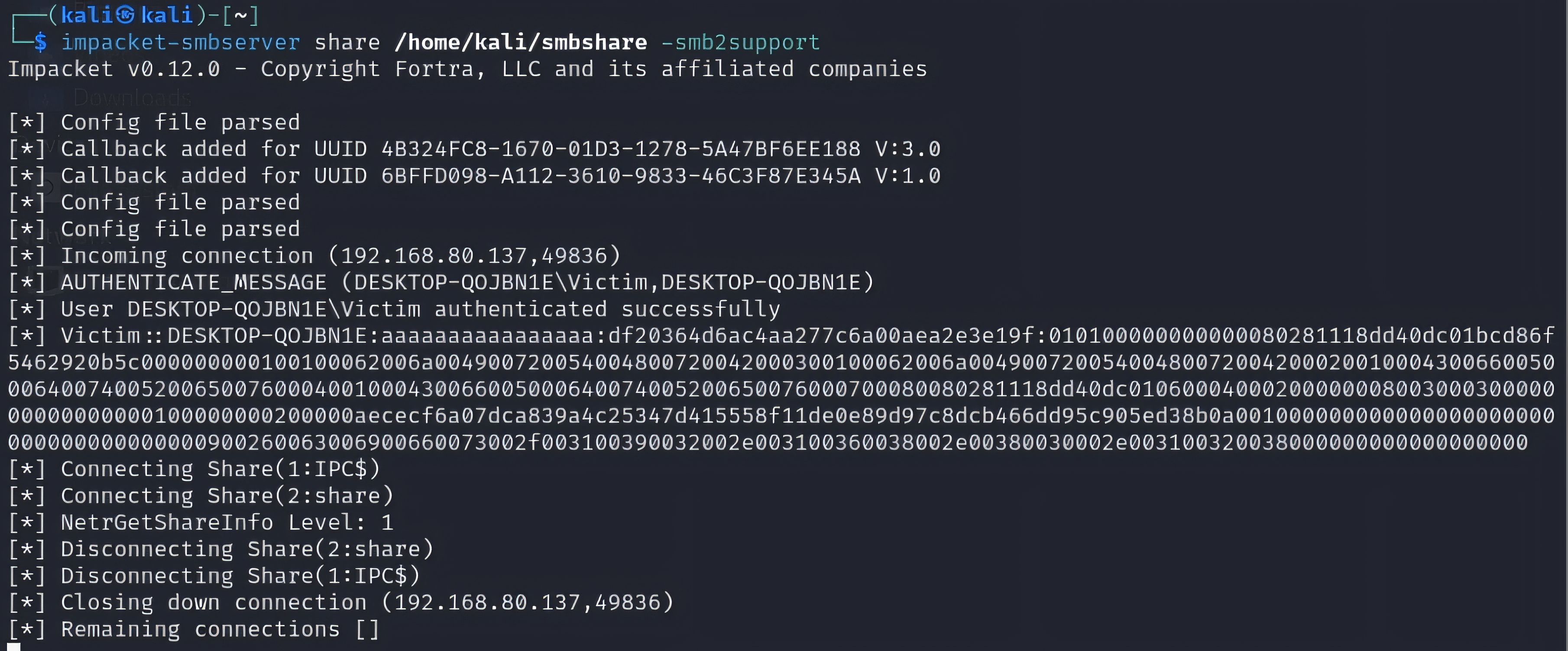

הוכחת קונספט

במעבדה מבודדת, שלנו OPSWAT משתתפי מלגת אבטחת סייבר אימתו את CVE-2025-50154 באמצעות קיצור דרך (.lnk) שהפנה לנתיב SMB/UNC מרוחק. במערכת Windows פגיעה, עיון פשוט בתיקייה בסייר Windows הפעיל חיבור SMB במהלך עיבוד קיצור דרך רגיל, מה שגרם לשליחת חומר חילופי אימות NTLM לנקודת הקצה המרוחקת - מבלי שהקורבן יבצע את יעד קיצור הדרך.

תיקון

ארגונים חייבים לוודא שמערכות ההפעלה והיישומים שלהם מתוקנות ומתעדכנות באופן קבוע כדי לצמצם פגיעויות ידועות. זה כולל יישום כל עדכוני האבטחה הרלוונטיים של מיקרוסופט ואימות שכל נקודות הקצה פועלות ברמות הבנייה המתוקנות והעדכניות ביותר של Windows. במקביל, ארגונים צריכים להפחית את שטח התקיפה שלהם על ידי הידוק גישת SMB יוצאת במידת הצורך וחיזוק בקרות הקשחת NTLM/SMB בהתאם לסביבה שלהם.

MetaDefender Endpoint™ תומך במאמצים אלה ומסייע בהפעלתם בקנה מידה גדול על ידי מתן נראות ברורה של חשיפה ומוכנות לתיקונים. עם יכולות חזקות לניהול פגיעויות ותיקונים התומכות ביותר מ-1,100 יישומים, MetaDefender Endpoint מזהה באופן יזום נקודות קצה המריצות גרסאות Windows לא מתוקנות או לא מעודכנות, כמו גם יישומי צד שלישי, ומספק תיקונים מומלצים.

בנוסף, דרך קונסולת הניהול שלה ב My OPSWAT Central Management מנהלי מערכת מקבלים תצוגה מרכזית ומאוחדת של מצב אבטחת נקודות הקצה, חשיפת פגיעויות וניהול תיקונים, והכל בפלטפורמה אחת להגדרה ואכיפה של מדיניות אבטחה ברחבי הארגון. מנהלי מערכת יכולים גם ליצור ולפרוס סקריפטים מותאמים אישית בנקודות קצה עם MetaDefender Endpoint מותקן כדי להפוך פעולות הקשחה לאוטומטיות הקשורות לגישה של SMB ושימוש ב-NTLM. גישה זו מייעלת את אכיפת האבטחה תוך מתן משוב ברור על תוצאות הביצוע, ומאפשרת למנהלי מערכת לזהות במהירות נקודות קצה שעשויות לדרוש חקירה נוספת או התערבות ידנית.

MetaDefender Endpoint מאפשר לצוותי אבטחה ו-IT לתעדף פריסות, להאיץ תיקונים, לנטר באופן רציף את מצב האבטחה של הארגון, ובסופו של דבר להפחית את החשיפה לפגיעויות וחשיפות נפוצות (CVEs) כגון CVE-2025-50154 ואיומים דומים מבוססי נקודות קצה.