מוקדם יותר בספטמבר 2023, OPSWAT השיקה את תוכנית המלגות לתואר שני, המציעה לסטודנטים לתארים מתקדמים הזדמנות ייחודית ללמוד ולטפל בפגיעויות אבטחת סייבר בעולם האמיתי המשפיעות על מערכות תשתית קריטיות.

כדי להדגיש את תוצאות תוכנית המלגות לבוגרים OPSWAT , אנו שמחים להציג סדרה של בלוגים על ניתוח טכני המתמקדים במגוון פגיעויות וחשיפות נפוצות (CVE), שזוהו וטופלו באמצעות טכנולוגיות זיהוי איומים מתקדמות שלנו.

בבלוג זה, נסביר את RARLAB WinRAR CVE-2023-38831 וכיצד ארגונים יכולים להתגונן מפני מתקפות ניצול CVE-2023-38831.

רקע על CVE-2023-38831

- WinRAR, כלי עזר נרחב לדחיסת וארכוב קבצים התומך בפורמטים שונים, מתגאה בבסיס משתמשים של למעלה מ-500 מיליון ברחבי העולם.

- גרסאות RARLAB WinRAR קודמות לגרסה 6.23 זוהו לאחרונה כפגיעות של יום אפס על ידי Group-IB , ונוצלה באופן פעיל על ידי פושעי סייבר לפחות מאז אפריל 2023 בקמפיינים המכוונים נגד סוחרים פיננסיים.

- אנליסטים של NVD העניקו ציון CVSS של 7.8 HIGH ל-CVE-2023-38831, שסומן רשמית על ידי תאגיד MITRE ב-15 באוגוסט 2023.

ציר זמן של ניצול WinRAR

הסבר על פגיעות ב-WinRAR

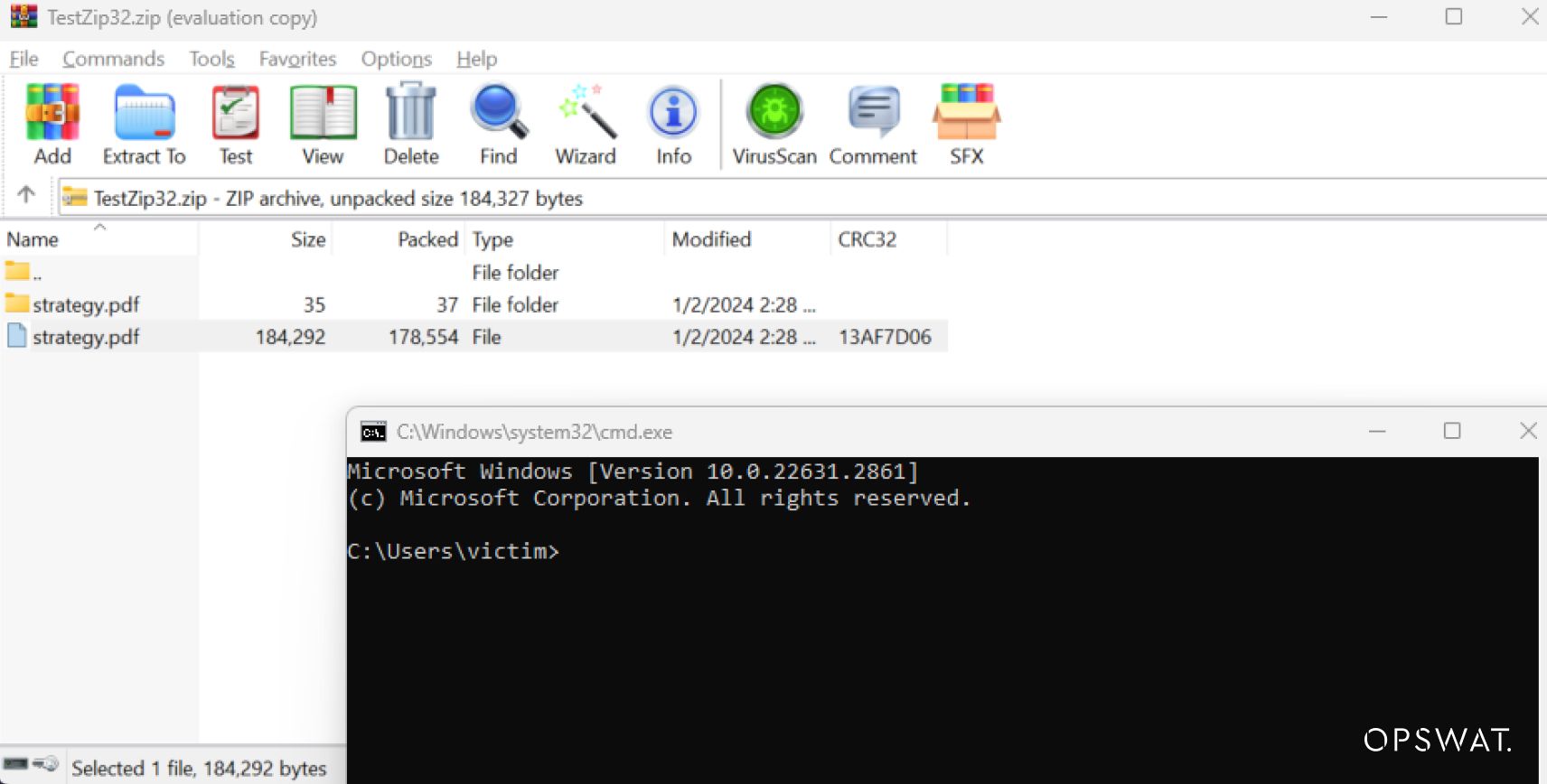

OPSWAT עמיתים לתואר שני ערכו ניתוח מעמיק של ניצול הפגיעות CVE-2023-38831, המשפיעה על גרסאות WinRAR קודמות לגרסה 6.23. התוכן הזדוני כולל סוגי קבצים שונים ונמצא בתוך קובץ ה-ZIP.

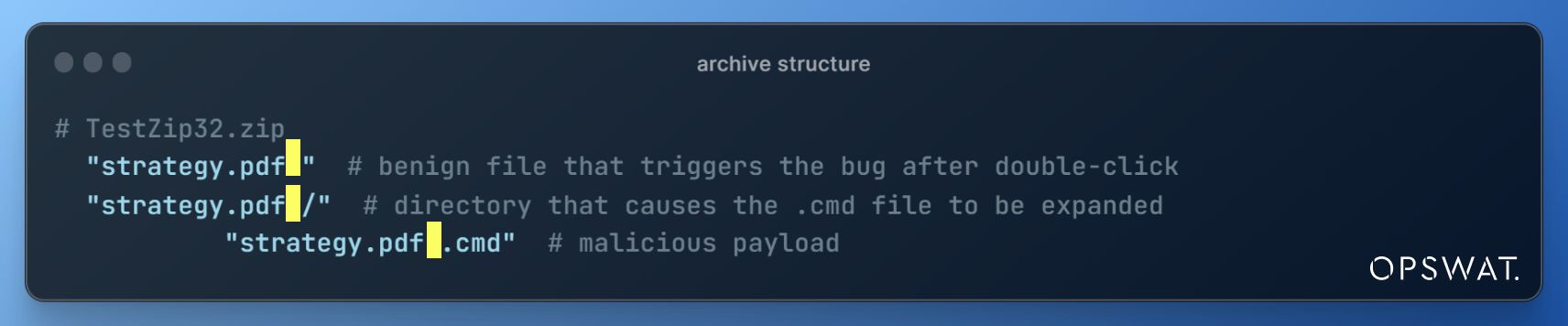

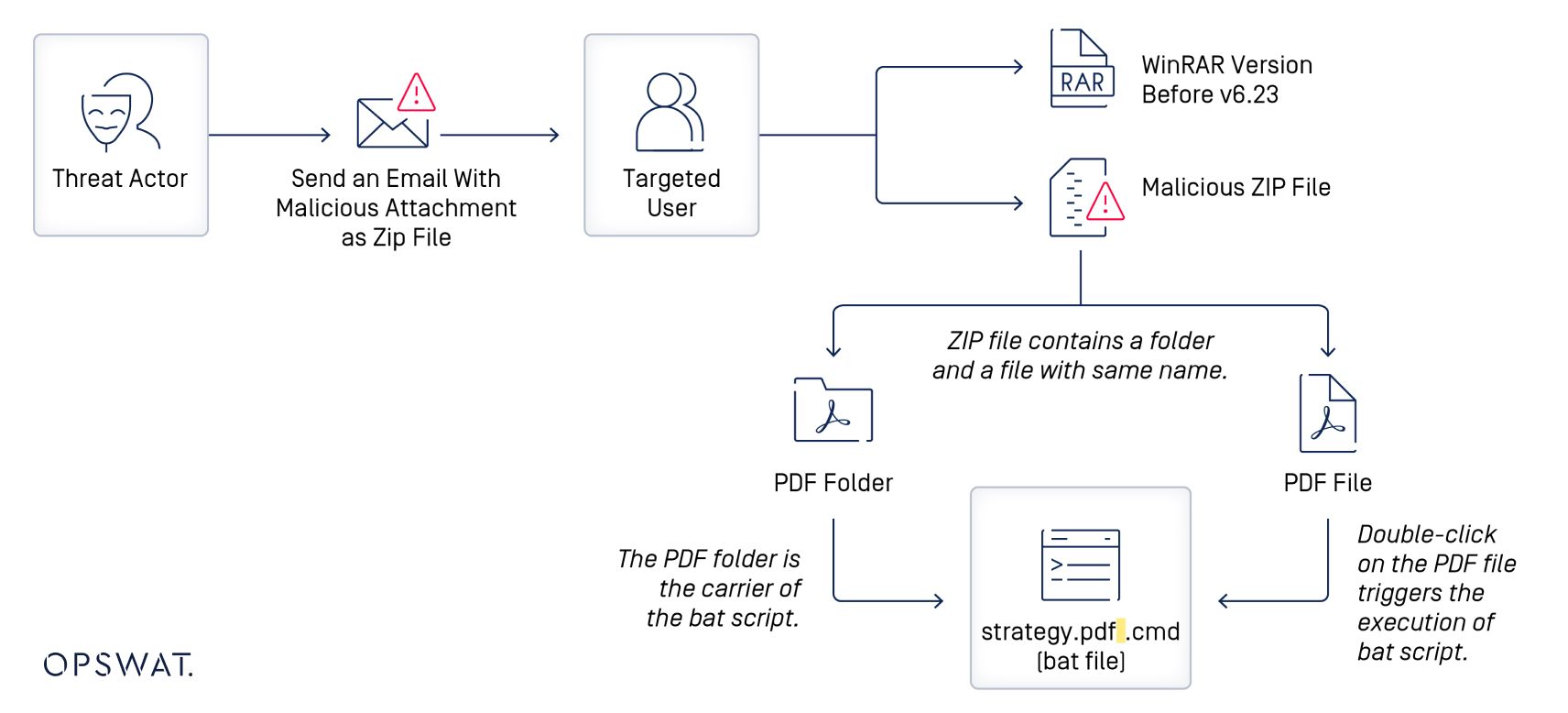

כדי לנצל את CVE-2023-38831, גורמי איום יוצרים קובץ zip זדוני המכיל קבצים מזיקים בתוך תיקייה המחקה את שם קובץ לא מזיק.

גם לקובץ הלא מזיק וגם לתיקייה יש רווח כתו האחרון. הקובץ הזדוני יוצב בתיקייה ששמה דומה מאוד לקובץ הלא מזיק.

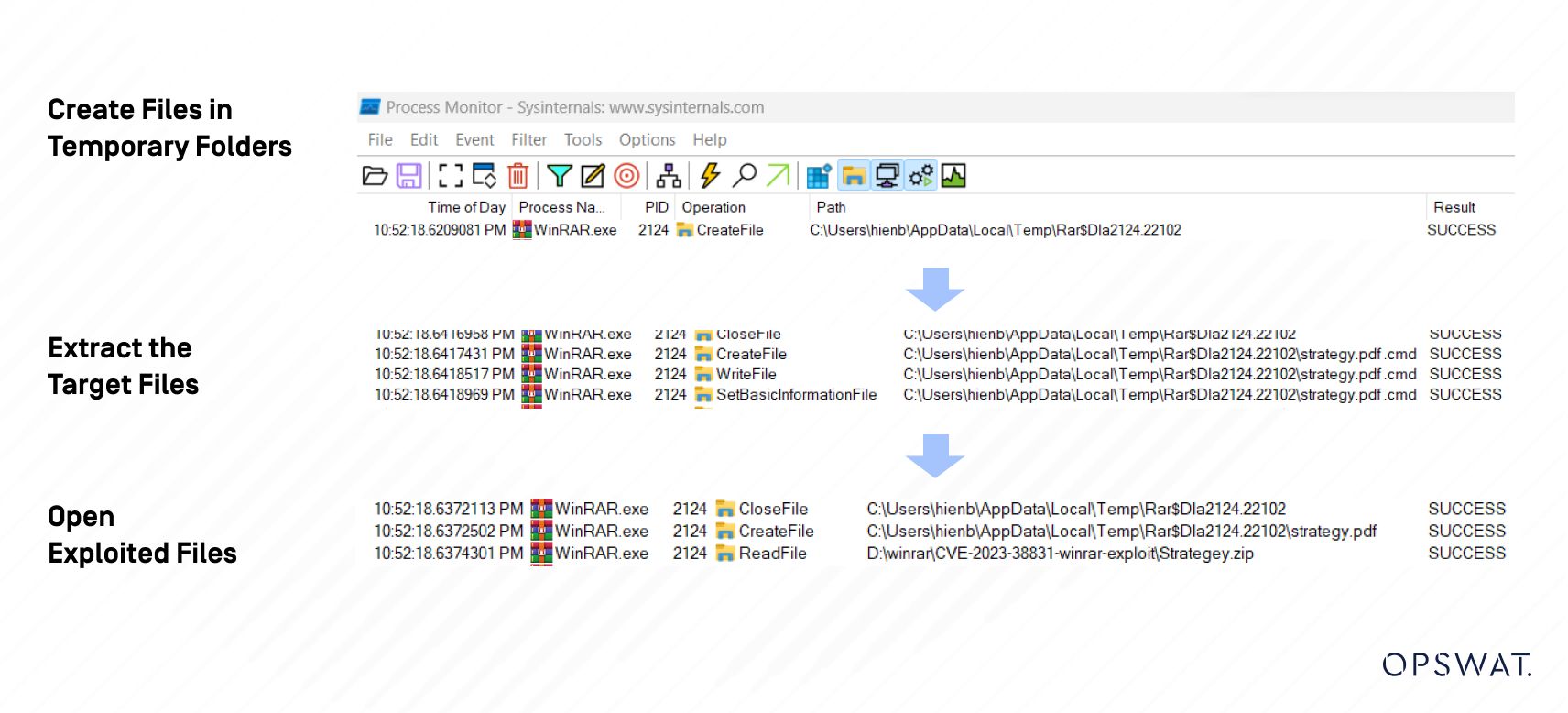

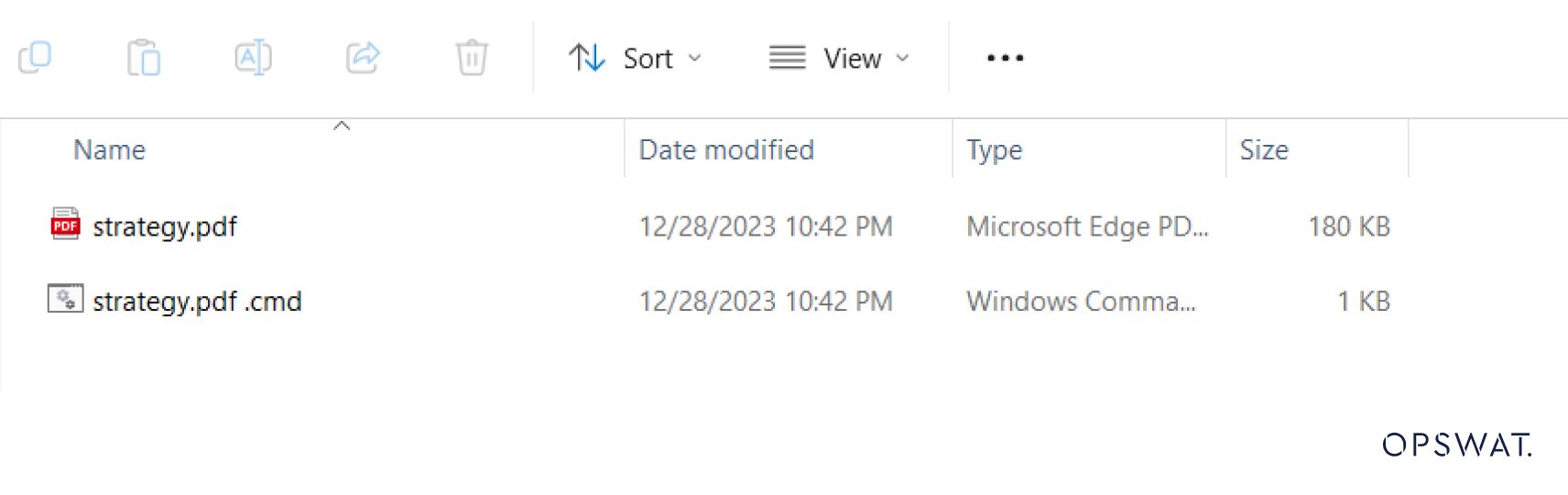

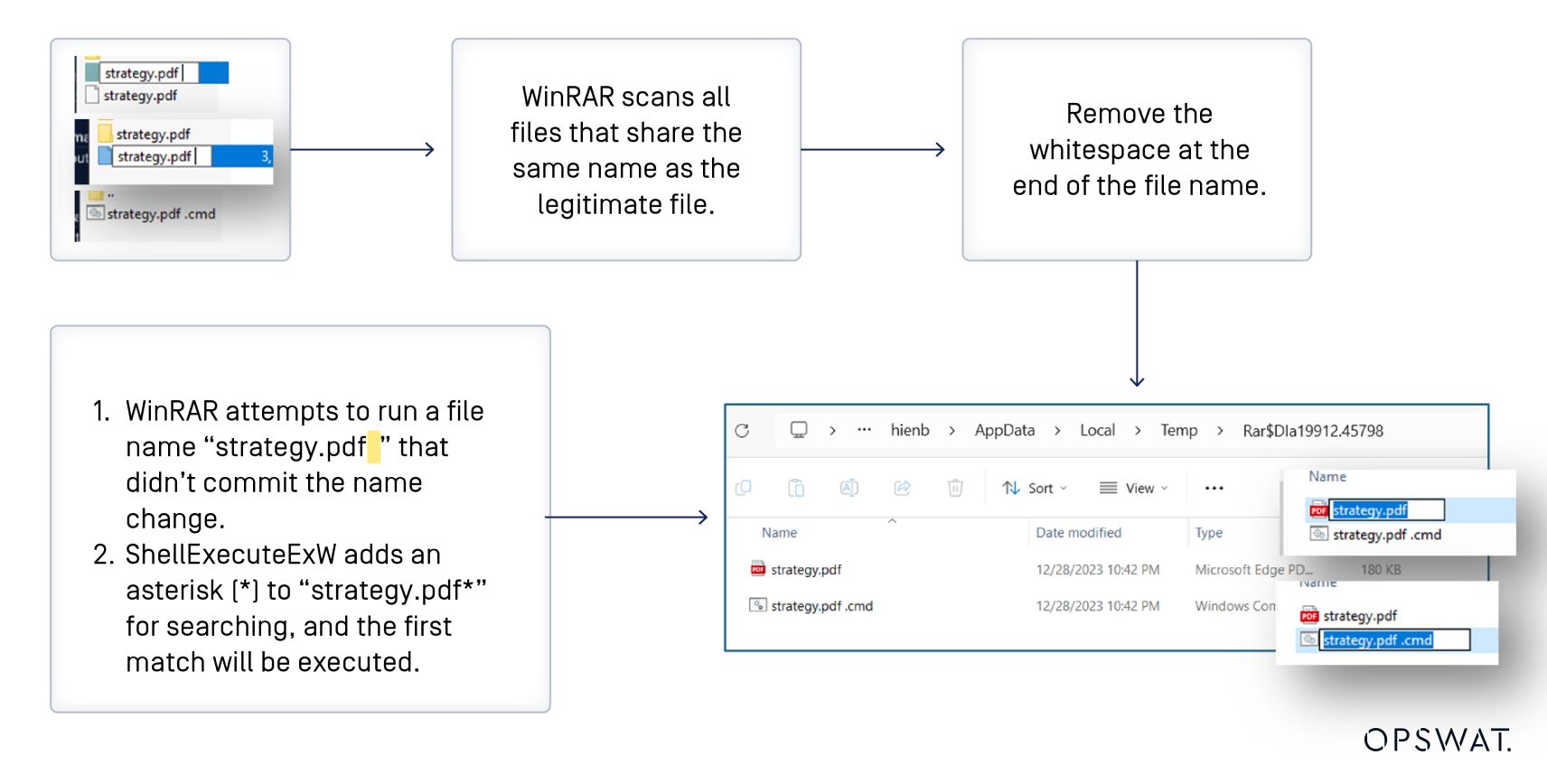

כאשר משתמשים מנסים לפתוח את הקובץ השפיר "strategy.pdf באמצעות WinRAR, WinRAR ממשיך לחלץ את כל הקבצים בעלי אותו שם כמו קובץ היעד, ומפקיד אותם בספרייה זמנית בתוך הנתיב %TEMP%.

אם ספרייה חולקת את אותו שם כמו הקובץ שנבחר, חילוץ שלה יגרום לכך שהקובץ שנבחר והקבצים שבתוך ספרייה זו יחולצו לתיקייה הזמנית.

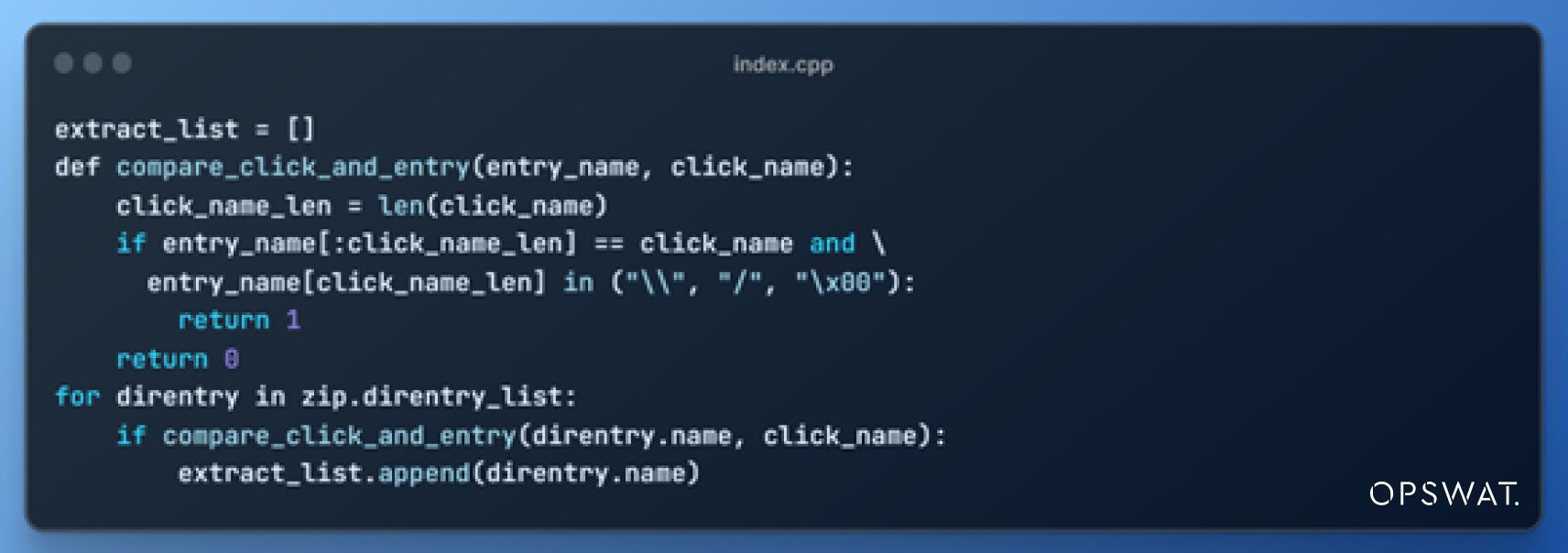

הפסאודו-קוד הבא ממחיש את לוגיקת החילוץ של WinRAR וקובע האם יש לחלץ ערך ארכיון.

במהלך תהליך כתיבת תוכן הקובץ, WinRAR מתאים את נתיבי הקבצים על ידי הסרת רווחים שנוספו באמצעות הליך המכונה נרמול נתיבים.

לאחר החילוץ, WinRAR מפעיל את הפעלת הקובץ דרך ShellExecuteExW. עם זאת, הפונקציה משתמשת בנתיב לא מנורמל כקלט. תו הרווח האחרון מתפרש בטעות ככוכבית, מה שמוביל להפעלת הקובץ "strategy.pdf". קובץ ".cmd במקום הקובץ שנבחר במקור.

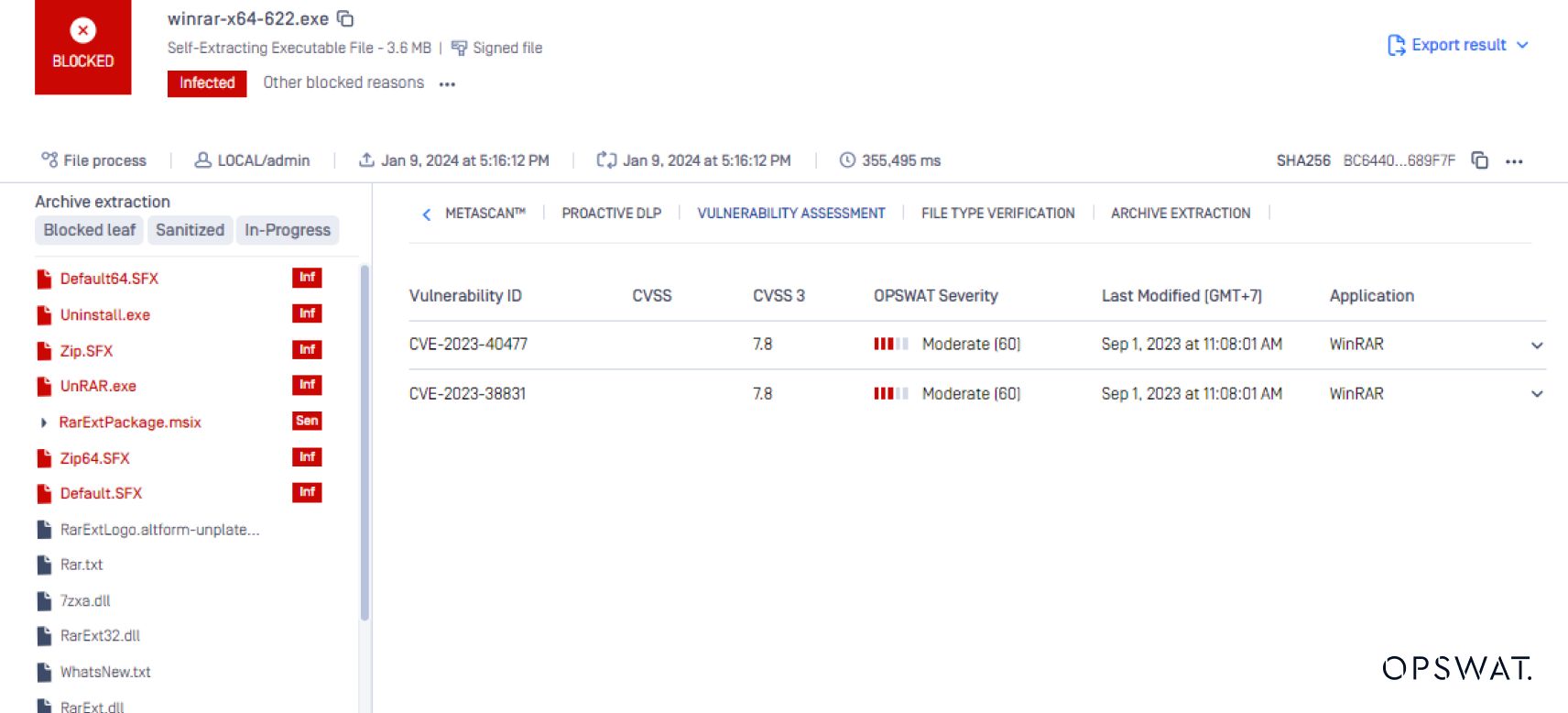

סימולציה וזיהוי עם OPSWAT MetaDefender

הוכחת ההיתכנות (POC) עבור CVE-2023-38831 זמינה כבר זמן מה, וגורמי איום מנצלים אותה באופן פעיל בקמפיינים הנוכחיים. כדי לדמות את הפגיעות של CVE-2023-38831, עמיתים לתואר שני ב-OSPWAT השתמשו ב... MetaDefender פלטפורמה, המספקת תובנות מהעולם האמיתי לגבי זיהוי איומים.

מכניקת ניצול

משתמשים יומיומיים עומדים בפני סיכון משמעותי מאיומי סייבר, במיוחד ככל שערוצי שיתוף המידע ממשיכים להתרחב. גורמים זדוניים מנצלים לעתים קרובות את הפגיעות הזו על ידי הסוואת אלמנטים מזיקים בתוך קבצים הניתנים להורדה, כמו קבצי ZIP, אשר מכילים קישורים זדוניים מוטמעים. טקטיקה נפוצה נוספת כוללת פישינג בדוא"ל, שבו משתמשים מקבלים קבצים מצורפים מזיקים שנשלחים לכתובות הדוא"ל שלהם.

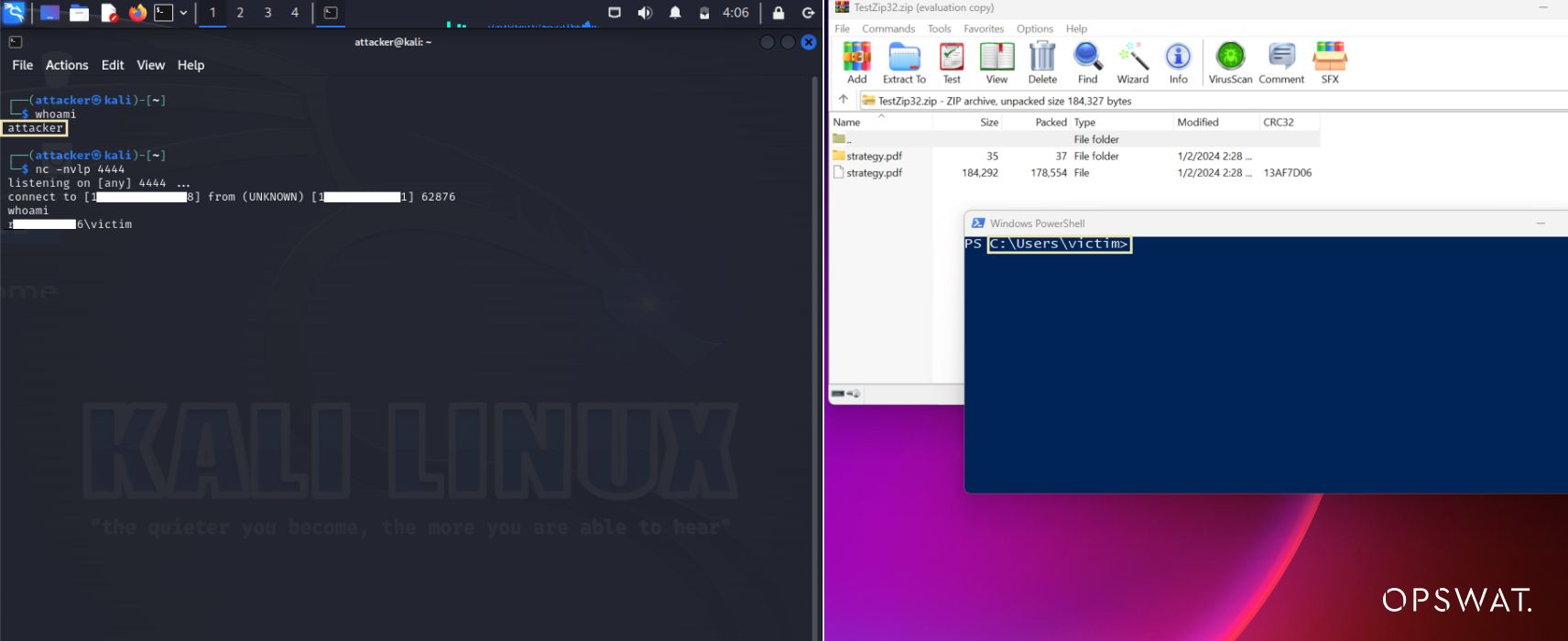

זרימת ניצול

כאשר משתמשים לוחצים פעמיים כדי לפתוח את הקובץ, הדבר מפעיל קוד זדוני, מה שמוביל ליצירת מעטפת הפוכה שמתחברת חזרה לגורם המאיים. לאחר יצירת חיבור בהצלחה, התוקף יכול לנצל פקודות ביצוע כדי לפגוע לחלוטין במכשיר של הקורבן.

תהליך סימולציית פגיעויות

תיקון פגיעויות

ישנן כמה אסטרטגיות עיקריות לתיקון פגיעות זו.

- שדרגו את WinRAR לגרסה 6.23 או מאוחרת יותר, אשר מנקה כראוי שמות קבצי ZIP לפני החילוץ כדי לחסום התקפות.

- הגדר מסנני שמות קבצי ZIP דרך מדיניות קבוצתית או הגדרות רישום כאמצעי הקלה זמני לפני שדרוג.

- סרוק קבצי ZIP שהורדו ממקורות לא ידועים באמצעות כלי אנטי-וירוס לפני החילוץ.

- הימנעו מחילוץ קבצי ZIP שהתקבלו באמצעים לא רצויים, כמו אימיילים חשודים.

OPSWAT כיסוי

ניתן לזהות ולגלות את WinRAR CVE-2023-38831 באמצעות הפתרונות הבאים:

OPSWAT MetaDefender Core

MetaDefender Core מספק אבטחה מקיפה להעלאת קבצים כדי להגן מפני תוכנות זדוניות ופרצות נתונים. OPSWAT מְעוּצָב MetaDefender כדי לאבטח את התשתית הקריטית בעולם מפני האיומים המתוחכמים ביותר מבוססי קבצים: תוכנות זדוניות חמקניות מתקדמות, התקפות אפס-יום ו-APTs (איומים מתמשכים מתקדמים).

MetaDefender Core סורק ומנתח את מתקיני WinRAR באמצעות מנוע File-based Vulnerability Assessment כדי לזהות פגיעויות ידועות לפני ביצוען בנקודות קצה. כדי להתמודד עם התקפות קבצים מזויפות כמו CVE-2023-38831, מומלץ מאוד לעבד קבצי ZIP באמצעות File Type Verification . טכנולוגיה זו מאמתת סוגי קבצים על סמך תוכן, ולא על סיומות לא אמינות. MetaDefender Core בנוסף, האפליקציה ממנפת Multiscanning , סורקת קבצי ZIP עם יותר מ-30 מנועי אנטי-וירוס באמצעות חתימות, היוריסטיקות ולמידת מכונה כדי לזהות באופן יזום מעל 99% מהתוכנות הזדוניות. גישה רב-שכבתית זו מסייעת בזיהוי מהיר של תוכנות זדוניות הקשורות ל-CVEs.

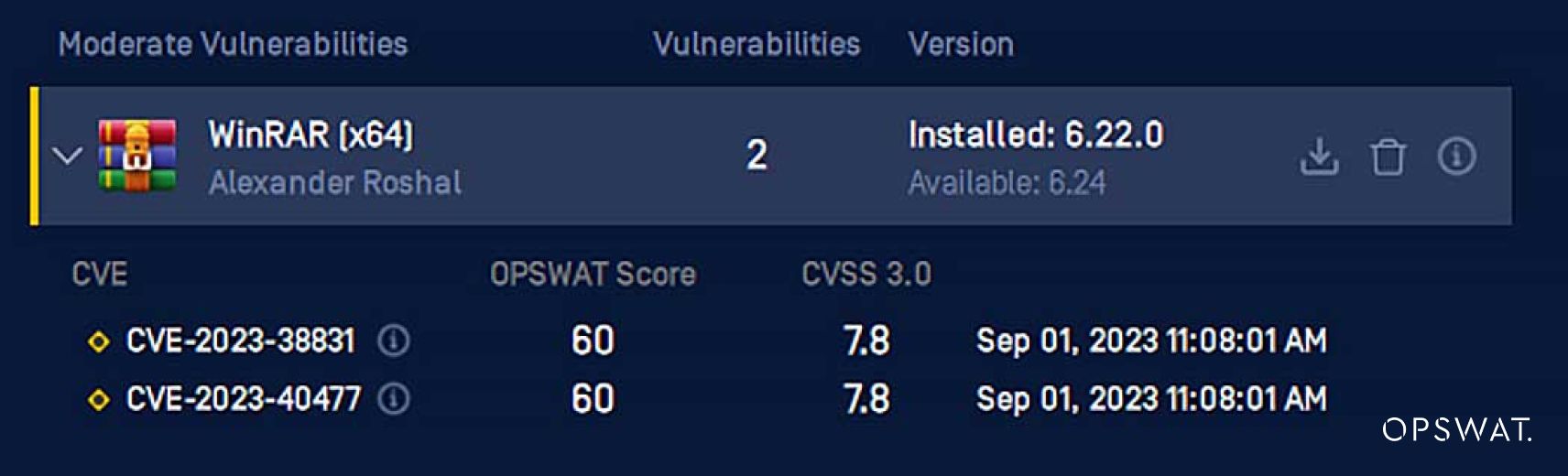

OPSWAT MetaDefender Endpoint

Endpoint MetaDefender מזהה יישומים מסוכנים ומספקת אפשרויות תיקון לפתרון בעיות אבטחה פוטנציאליות. הבטחת אבטחה איתנה של הארגון שלך דורשת הקדשת זמן רב לתיקונים. חיפוש ערני אחר אינדיקטורים להתקפות וזיהוי מיידי של סימנים לניסיונות ניצול או חדירה הם קריטיים. OPSWAT MetaDefender Endpoint מהווה נכס בערכת הכלים שלך, ומאפשר תיקון ועדכון של פגיעויות, כגון WinRAR, לגרסה העדכנית ביותר.

מחשבות אחרונות

הפגיעות CVE-2023-38831 דורשת התייחסות מיידית עקב השימוש הנרחב ב-WinRAR וקלות הניצול שלו. גילוי מוקדם הוא קריטי ו... OPSWAT MetaDefender מציע יכולות מתקדמות לזיהוי והפחתת איומים. כאנשי מקצוע בתחום אבטחת הסייבר, שמירה על עדכונים, יישום אמצעי אבטחה חזקים וטיפוח תרבות של מודעות לסייבר הם בעלי חשיבות עליונה.

לפרויקטים נוספים של סימולציית CVE מאת OPSWAT תוכנית מלגות לתואר שני, הירשמו וגלו את כריכות הבלוג האחרונות שלנו.