פורסם במקור ב-5 ביוני 2020.

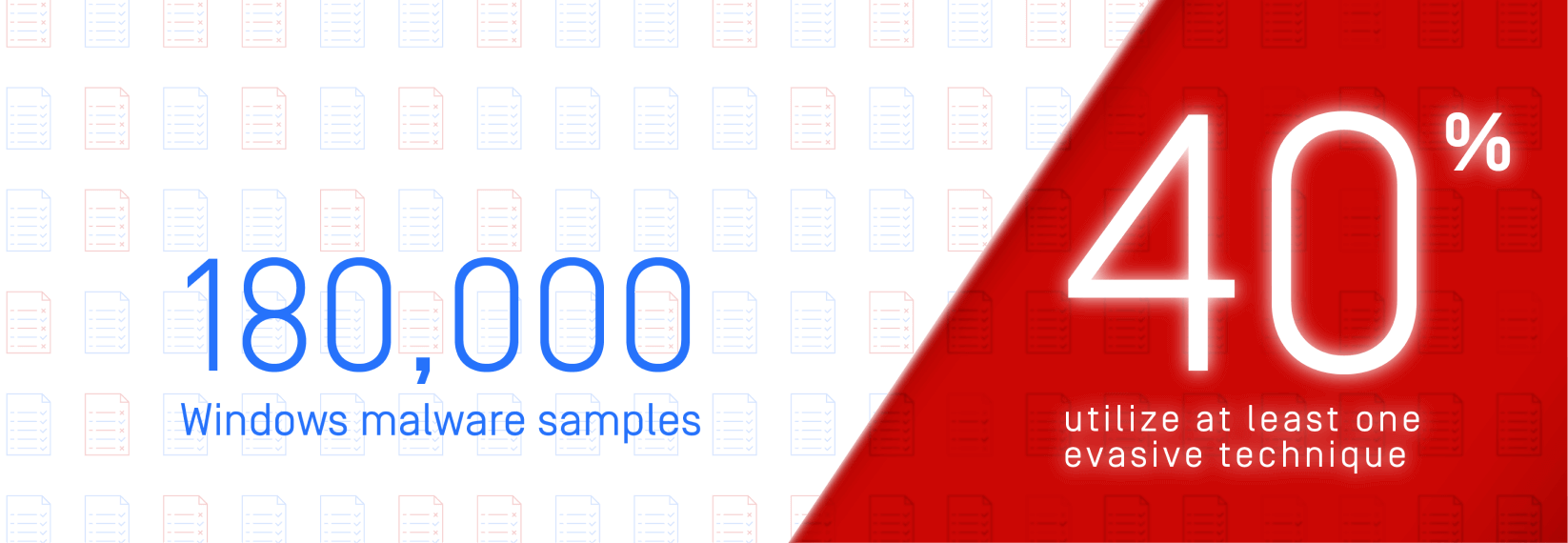

תוכנות זדוניות מתפתחות ללא הרף, וכך גם טכניקות התחמקות מהן. במחקר שנערך על ידי אוניברסיטת גנואה, אשר מנתח 180,000 דגימות של תוכנות זדוניות ב-Windows, עד 40% מהן משתמשות בטכניקת התחמקות אחת לפחות. בפוסט בבלוג זה, נחקור שתי שיטות בהן משתמשים גורמי איום כדי לעקוף תוכנות אנטי-וירוס (AV).

נבחן דוגמה של תוכנה זדונית כדי ללמוד כיצד תוקפים משתמשים בקבצי אקסל שנראים בלתי מזיקים כדי להדביק ארגונים. הקובץ מכיל מאקרו שמוריד קובץ סטנוגרפיה ומפענח אותו כדי לחלץ מטען זדוני.

סיסמת VelvetSweatshop

סיסמת ברירת המחדל "VelvetSweatshop" היא פגיעות ישנה שהוצגה לראשונה בשנת 2012. לאחרונה היא שימשה להפצת תוכנת הזדונית LimeRAT . פושעי סייבר בחרו בטקטיקה זו מכיוון של-Microsoft Excel יש יכולת להשתמש בסיסמת ברירת המחדל המוטמעת VelvetSweatshop כדי לפענח קובץ, לפתוח אותו במצב קריאה בלבד ללא דרישת סיסמה, ולהפעיל בו זמנית פקודות מאקרו מובנות.

על ידי הצפנת קובץ הדוגמה עם סיסמת VelvetSweatshop, חלק ממנועי סריקת האנטי-וירוס נמנעו מלזהות את הקוד הזדוני. בבדיקות שלנו, רק 15 מתוך 40 תוכנות אנטי-וירוס מצאו את האיום.

מאקרו מוגן בסיסמה

בדיוק כמו הגנה על גליון עבודה באמצעות סיסמה, Microsoft Excel מאפשר למשתמשים לנעול מאקרו באקסל מפני צפייה. עם זאת, תכונה זו אינה מצפינה את המאקרו.

כאשר השתמשנו בתכונה זו כדי להסתיר את המאקרו של הדוגמה לתוכנה זדונית, הדבר גם הפך את הזיהוי של חלק מהתוכנות הזדוניות לפחות יעיל. שלושה מנועי תוכנה זדוניים, שזיהו בהצלחה את הדוגמה לתוכנה זדונית, לא יכלו לראות את האיום כאשר המאקרו היה מוגן בסיסמה.

מה קורה אם נשלב את שתי הטקטיקות?

כאשר החלנו הן את סיסמת VelvetSweatshop והן את תכונת המאקרו המוגן באמצעות סיסמה כדי לסייע לעקוף את הזיהוי של הדגימות הזדוניות, ראינו ירידה משמעותית בתוצאת הסריקה. רק 13 מתוך 40 מנועי ה-AV הצליחו לזהות את האיום.

מהו הפתרון למניעת טכניקות התחמקות מתוכנות זדוניות?

גורמי איום תמיד מחפשים טכניקות חדשות כדי להסתיר את הקבצים הזדוניים שלהם ממערכות אנטי-וירוס. אחת השיטות הטובות ביותר להתגברות על תוכנות זדוניות חמקמקות היא השבתת כל האובייקטים שעלולים להיות זדוניים בקבצים המועברים למערכת שלך. אפילו מאקרו לא מזיק יכול להפוך לפגיעות בהמשך.

OPSWAT Deep Content Disarm and Reconstruction ( Deep CDR ) מסיר את כל התוכן הפעיל המוטמע בקבצים (כולל פקודות מאקרו, אובייקטי OLE, היפר-קישורים וכו') ובונה מחדש את הקבצים עם רכיבים לגיטימיים בלבד. בנוסף, Deep CDR מאפשר לך לחקור מאקרו המוגן בסיסמה מבלי לדעת את הסיסמה. טכנולוגיה מובילה בתעשייה זו מ... OPSWAT יעיל ביותר במניעת איומים ידועים ולא ידועים כאחד, כולל התקפות ממוקדות "אפס-יום" ותוכנות זדוניות התחמקות מתקדמות.

לאחר חיטוי הדגימה על ידי Deep CDR , כעת יש לנו קובץ נטול איומים עם פונקציונליות מלאה.

אם פקודות מאקרו נדרשות לפעילות העסקית שלך, חשוב לסרוק בו זמנית כל קובץ עם מספר אנטי-וירוסים כדי להגדיל את הסיכויים לגילוי איומים. OPSWAT חלוץ בתפיסת ה- Multiscanning , סורק קבצים עם יותר מ-30 מנועי אנטי-וירוס מסחריים. שילוב של מנגנוני וטכניקות ניתוח שונות, כולל חתימות, היוריסטיקות, בינה מלאכותית/למידה אלקטרונית ואמולציה, טכנולוגיית Multiscanning OPSWAT עוזרת לך למקסם את שיעורי הגילוי עם עלות בעלות כוללת (TCO) נמוכה.

למידע נוסף על Deep CDR ו Multiscanning או שוחחו עם מומחה טכני OPSWAT כדי לגלות את פתרון האבטחה הטוב ביותר למניעת תוכנות זדוניות של יום אפס ותוכנות זדוניות מתקדמות.