בעשור האחרון, התכנסות טכנולוגיות הפכה את אבטחת הרשת למשימה מאתגרת. השכיחות הגוברת של יישומי אינטרנט המשתמשים בפורטלים לשיתוף קבצים הרחיבה את שטח התקיפה.

סיכוני הסייבר הקשורים להעלאת קבצים הם רבים. תוכנות זדוניות יכולות לחדור לרשתות באמצעות העלאת קבצים המכילים קוד זדוני או כתובות URL, או על ידי ניצול פגיעויות יום אפס שלא זוהו בעבר.

במאמר זה, נפרט שיטות עבודה מומלצות להגנה על רשתות מפני סוגים אלה של התקפות. לבסוף, נפרט כיצד... ICAP פתרון אנטי-וירוס (AV) יכול להוסיף שכבת הגנה נוספת, ולאבטח את היישומים שלך מפני העלאות קבצים זדוניות.

1. מצא את השילוב הטוב ביותר של פתרונות אבטחת רשת עבור הצרכים שלך

יש מגוון רחב של התקני רשת, שרבים מהם מספקים אבטחת רשת . התקני רשת אלה מטפלים במשימות אבטחת רשת כגון ניהול גישת רשת, ניהול מדיניות אבטחה, אחסון נתוני תאימות לתקנות והבטחת אבטחת מכולות.

פרוקסי, כגון פרוקסי קדמיים ואחוריים, מגנים על חיבורים על ידי הסתרת כתובות IP ומספקים נקודת כניסה ויציאה אחת. מאזני עומסים מציעים פונקציונליות דומה, אך מספקים גם תזמור, ניהול מדיניות ואוטומציה עבור יישומים בקנה מידה גדול.

חומות אש של יישומי אינטרנט (WAFs) בודקות תעבורת רשת כדי למנוע גישה לא מורשית ולהגן מפני איומים כמו סקריפטים בין אתרים והתקפות מניעת שירות מבוזרות. חומות אש מהדור הבא (NGFWs) מתמקדות בתעבורה העוברת דרך שכבות 3-4 כדי להגן על רשתות פנימיות מפני התקפות חיצוניות. בקרי כניסה דומים למאזני עומסים ולפרוקסי אך מיועדים לסביבות מכולות.

Secure שערי אינטרנט (SWGs) פועלים כמסנן בין משתמשים לתעבורת אינטרנט, חוסמים חיבורים ליישומי ושירותי אינטרנט לא מאושרים ומצפינים תעבורה. בקרי אספקת יישומים (ADCs) מציעים פונקציונליות פרוקסי, איזון עומסים ו-WAF, כמו גם... API שער, האצת יישומים וסיום SSL. הם מנוהלים בדרך כלל על ידי צוות תפעול הפיתוח במקום על ידי צוות אבטחה. לבסוף, העברת קבצים מנוהלת ( MFT ) מאפשרת העברות קבצים גדולות מאובטחות ומנוהלות, שאינן מסופקות על ידי שירותי FTP או HTTP מסורתיים.

2. סריקת קבצים הנכנסים לרשת ולהתקני האחסון שלך

אפילו עם פתרונות אלה, עדיין קיים סיכון שקבצים זדוניים ייכנסו לרשת שלכם או יאוחסנו במערכת שלכם. כדי להפחית סיכון זה, חיוני ליישם סריקת אנטי-וירוס על כל הקבצים הנכנסים ומאוחסנים ברשת שלכם. בדרך זו תוכלו לזהות ולהסיר כל תוכנה זדונית לפני שהיא עלולה לגרום נזק. בעזרת אסטרטגיית אבטחה מקיפה הכוללת שכבות מרובות של הגנה, ארגונים יכולים להגן טוב יותר מפני האיומים המתפתחים ללא הרף בנוף הדיגיטלי של ימינו.

באותו קו, העברת מספר רב של קבצים בין צוותים פנימיים ולקוחות יכולה ליצור הזדמנויות לתוקפים. מקורות חיצוניים (ספקי צד שלישי, שותפים חיצוניים) עלולים להכניס בשוגג תוכנות זדוניות לסביבה. מסיבה זו, מומלץ מאוד לארגונים לבחון את תוכן כל הקבצים המועברים לרשתות שלהם על ידי ביצוע סריקות כדי לזהות ולחסום תוכנות זדוניות בהיקף.

3. Secure נגד איומים נפוצים

מנועי אנטי-וירוס ואנטי-תוכנות זדוניות מתקשים לעמוד בקצב כמות האיומים החדשים שפותחו על ידי תוקפים. המצב מחמיר כשלוקחים בחשבון את המורכבות הגוברת של תוכנות זדוניות ואיומים מתמשכים מתקדמים (APTs) המכוונים לארגונים. יתר על כן, תוכנות זדוניות לא ידועות ואיומי יום אפס ממשיכות להטריד צוותי אבטחה.

סריקת קבצים לאיתור איומים ידועים היא שכבת הגנה ראשונה יעילה מפני העלאות קבצים זדוניות. עם זאת, פתרונות אנטי-וירוס מדור קודם המשתמשים רק במנוע אחד או שניים אינם מסוגלים לזהות מספיק תוכנות זדוניות במהירות כדי להגן כראוי על הרשת. מחקר אנטי-וירוס מגלה כי נדרשים יותר מ-20 מנועי אנטי-וירוס ואנטי-וירוס כדי להגיע לשיעורי זיהוי גבוהים מ-99%.

4. זיהוי איומים לא ידועים מעבר לסריקת אנטי-וירוס מסורתית

העלייה בתחכום ובמורכבות של תוכנות זדוניות מאפשרת להן לעקוף הגנות מסורתיות. לדוגמה, מנועי אנטי-וירוס מזהים איומים ידועים, מה שמאפשר לתוכנות זדוניות מסוג zero-day להביס בקלות פתרונות אנטי-וירוס מבוססי חתימות. קבצי פרודוקטיביות כמו Word, Excel, PDF, ארכיונים או קבצי תמונה יכולים לשמש כדי להסתיר איומים מוטמעים במאקרו ובסקריפטים - שלא תמיד ניתנים לזיהוי באמצעות מנועי אנטי-וירוס או פתרונות ניתוח דינמיים כמו sandboxes .

טכניקת מניעה יעילה אחת היא להסיר את כל האובייקטים המוטמעים הזדוניים הפוטנציאליים באמצעות חיטוי נתונים, או נטרול ושחזור תוכן (CDR) . טכנולוגיית Deep CDR מסירה תוכן קבצים זדוני מבלי להסתמך על זיהוי תוכנות זדוניות. היא מעבדת את הקבצים הנכנסים, ולאחר מכן יוצרת אותם מחדש באופן שמבטיח שהקבצים החדשים יהיו שמישים וגם לא מזיקים. במילים אחרות, Deep CDR מסייע באבטחת תעבורת רשת על ידי מניעת איומים ידועים ולא ידועים כאחד.

5. מחיקת מידע רגיש

אפילו עם הפתרונות האוטומטיים הטובים ביותר, גורמים פנימיים זדוניים ומשתמשים רשלניים עלולים לדלוף נתונים רגישים. נדרשים פתרונות נוספים כדי להגן מפני דליפות נתונים והפרות תאימות.

לארגונים יש סיבות רבות לדאוג מחשיפת מידע המאפשר זיהוי אישי (PII), החל מתקנות תאימות כמו PCI-DSS ו-GDPR ועד למתקפות סייבר ממוקדות או דליפות פנימיות לא מכוונת. כדי להפחית את הסיכונים לאובדן נתונים, חיוני למחוק מידע רגיש בקבצים שמועלים או משותפים חיצונית.

6. הגברת היעילות בעזרת ICAP פִּתָרוֹן

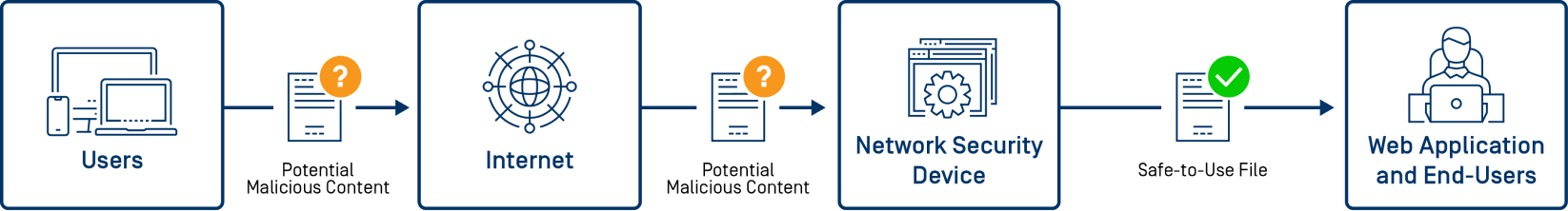

באמצעות פרוטוקול התאמת תוכן האינטרנט ( ICAP ) , ICAP הפתרון מאפשר למכשירי אבטחת רשת להעביר עומס מתעבורת הרשת לשרת ייעודי עבור משימות כמו סריקת אנטי-וירוס/תוכנות זדוניות או ניקוי נתונים. זה מבטיח שכל הקבצים נסרקים באמצעות אותה מדיניות.

על ידי הסטת התנועה אל ICAP שרת, מכשירי רשת יכולים להתמקד במטרתם העיקרית, כגון ביצועי רשת, בעוד שהמתמחים ICAP השרת מנתח ומנקה במהירות קבצים שעוברים עם השפעה מינימלית על הביצועים. גישה זו יעילה במיוחד לאבטחת רשת, מכיוון שהיא מספקת הגנה רחבה בהיקף, שירותי ערך מוסף ושכבת אמון נוספת הן לחברה והן לשותפי צד שלישי.

שאלות נפוצות

מהו ICAP Server ?

שרתי פרוטוקול התאמת תוכן אינטרנט ( ICAP שרתים) דומים לשרת HTTP, פרט לכך ששירותי היישומים ICAP בקשות. RFC3507 מציין, " ICAP בקשות חייבות להתחיל בשורת בקשה המכילה שיטה, את ה-URI המלא של ICAP המשאב המבוקש, ו- ICAP מחרוזת גרסה."

מהו לקוח ICAP ?

אן ICAP לקוח הוא יישום תוכנה שיוצר קשרים עם ICAP שרתים לשליחת בקשות.

כיצד ליירט את החיבור בין משתמש קצה או מכשיר לאינטרנט?

ניתן להרחיב שרתי פרוקסי שקופים. פרוקסי שקוף, המכונה גם פרוקסי מוטבע, פרוקסי יירוט או פרוקסי כפוי, הוא שרת שמיירט את החיבור בין משתמש קצה או מכשיר לאינטרנט.

מהם מטמוני פרוקסי שקופים של HTTP?

מטמוני פרוקסי שקופים של HTTP הם שרתים המיירטים את החיבור בין האינטרנט למשתמש קצה או מכשיר ושרתי פרוטוקול התאמת תוכן אינטרנט ( ICAP שרתים) משמשים בדרך כלל ליישום סריקת וירוסים ומסנני תוכן בהם.

מהו סינון תוכן?

אתה יכול להשתמש ב- ICAP מסנן לשליחת הודעה לשרת מוגדר מראש לצורך התאמת תוכן. לדוגמה, זה כולל פעולות ספציפיות כגון סריקת וירוסים, סינון תוכן, הכנסת מודעות ותרגום שפות.

מהו משאב ICAP ?

כמו משאב HTTP, אבל ה-URI (Uniform Resource Identifier) מתייחס ל... ICAP שירות שמבצע התאמות של הודעות HTTP.

מהם מצב שינוי בקשה ומצב שינוי תגובה?

במצב "שינוי בקשה" (reqmod), לקוח שולח בקשת HTTP אל ICAP שרת. ה ICAP השרת עשוי אז:

- שלח בחזרה גרסה מתוקנת של הבקשה.

- שלח בחזרה תגובת HTTP לבקשה.

- החזרת שגיאה.

ICAP לקוחות חייבים להתמודד עם כל שלושת סוגי התגובות.

OPSWAT MetaDefender ICAP Server – סמוך על תעבורת הרשת שלך

OPSWAT MetaDefender ICAP Server מספק הגנה מתקדמת מפני איומים לתעבורת רשת מפני העלאות קבצים זדוניות, התקפות אפס-יום וחשיפת נתונים רגישים. MetaDefender ICAP Server סורק ובודק את כל תוכן הקבצים הנכנסים לפני שהוא מגיע לרשת הארגון שלך. ניתן לשלב את הפתרון עם כל ICAP התקני רשת התומכים: מאזן עומסים, פרוקסי קדימה/אחורה, בקר כניסה, העברת קבצים מנוהלת ( MFT ), ועוד. למידע נוסף על Server ICAP MetaDefender