MetaDefender Sandbox מספק כעת ניתוח איומים ונראות עבור הגנה על תשתיות קריטיות (ICS) בתשתיות קריטיות

הקצב שבו מתפתחות תוכנות זדוניות וטכניקות תקיפה, יחד עם עלייה במתחים גיאופוליטיים עולמיים, שינו את השיח הן במגזר הציבורי והן במגזר הפרטי סביב האופן שבו יש להגן על תשתיות קריטיות מפני שיבושים קיברנטיים המוניים.

מבחינה היסטורית, מערכות IT ו-OT/ICS היו מבודדות לחלוטין זו מזו, אך ככל שהטרנספורמציה הדיגיטלית נמשכת, שני עולמות אלה מתמזגים במהירות.

כתוצאה מכך, פושעי סייבר משתמשים בתוכנות זדוניות כדי לחדור לרשתות OT באופן ספציפי כדי להחזיק כבני ערובה את המערכות עליהן מסתמכות מדינות, בידיעה שמטרות אינן יכולות להרשות לעצמן את זמן ההשבתה שנראה לעתים כה קרובות כאשר תוכנות כופר פוגעות בצד ה-IT של העסק.

ההתקפות הגוברות על מערכות ICS מסכנות את שלומם ובטיחותם של הציבור, התלוי בתשתיות קריטיות כדי לספק צרכים בסיסיים. ראינו זאת קורה כאשר איראנים תקפו תשתיות נפט סעודיות, כאשר Triton ו-SandWorm תקפו את חברת החשמל האוקראינית עם Black Energy בשנת 2015 ו-Industroyer בשנת 2016.

הבנת נקודות תורפה

כדי להבין טוב יותר כיצד פועלות תוכנות זדוניות של OT, חשוב להבין היכן נמצאות הפגיעויות וכיצד הן מנוצלות. ברוב המקרים, הן נמצאות בבקרי Windows המחוברים למערכות אלו, ובהוראות המכוונות למערכות ההפעלה. אלה כוללות:

- מכשירים: לקוחות ממשקי אדם-מכונה (HMI), היסטוריוני נתונים, שרתי SCADA ותחנות עבודה הנדסיות (EWS)

- פלטפורמות (תוכנת ICS): GE Proficy, Honeywell HMIWeb וכו'

- רשת: גישה ישירה לאינטרנט לסביבת ICS באמצעות חשיפת פרוטוקולי תפעול כגון Siemens S7, Omron FINS ו-EtherNet/IP, בנוסף לגישה ל-VNC שתצורתה שגויה. דבר זה יכול להוביל לתזוזה רוחבית מול עסקים קטנים ובינוניים.

אז למה להתמקד דווקא באלה Industrial תרחישים, מעבר ל-IT?

גורמים במדינות לאום אוהבים תוכנות זדוניות של ICS מכיוון שהן תואמות את מטרותיהם הפוליטיות של פגיעה בתשתיות, ושירותי תקיפה רחבים ועמוקים יותר בסביבות תעשייתיות מאפשרים להם לעשות זאת. גורמים אלה הם גם אלה שיש להם את המשאבים הדרושים לביצוע מוצלח של מתקפות על ICS, שכן אלה דורשות בדרך כלל יותר תחכום ותכנון מאשר מתקפת כופר שניתן לבצע באמצעות רכיבים ושירותים "מוכנים מראש".

הבנת מתודולוגיות ההתקפה

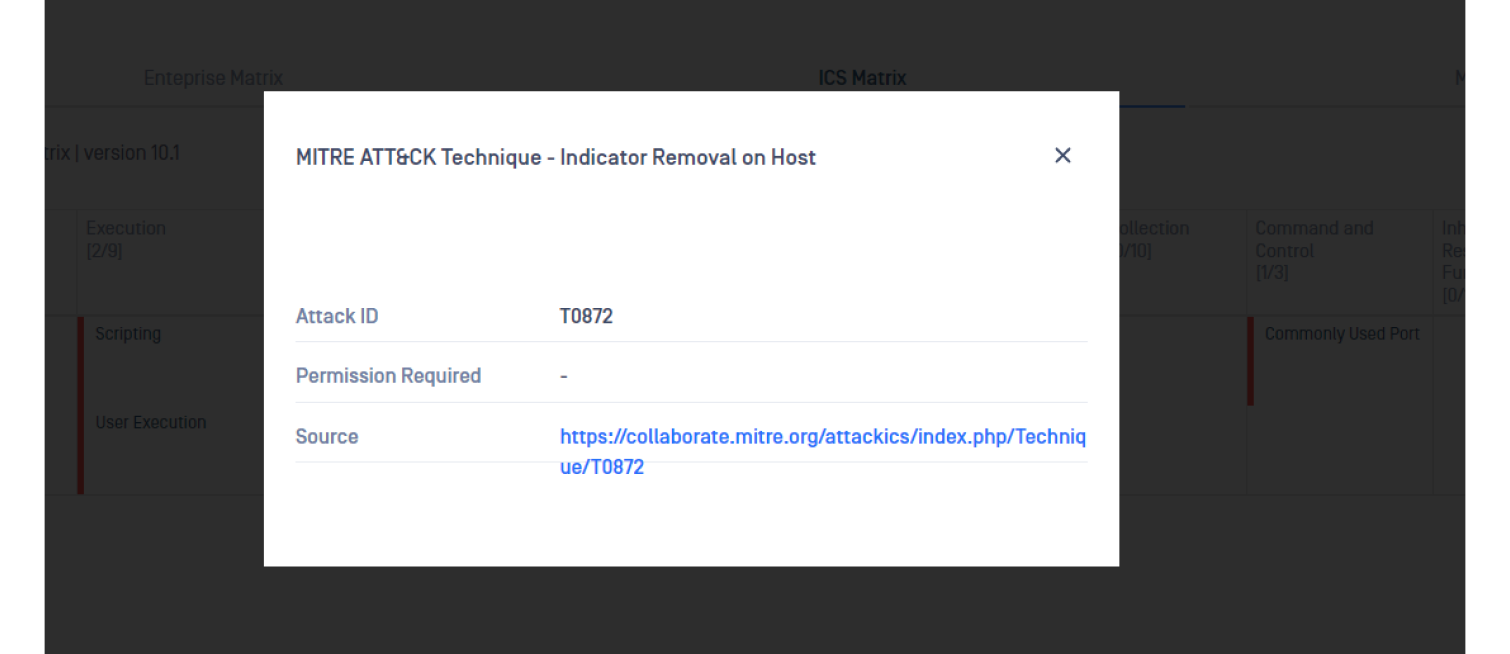

יש דרך טובה יותר להבין את התוכנות הזדוניות העומדות מאחורי התקפות אלו ולעזור לארגוני תשתית קריטית למנוע התקפות עתידיות על ידי מיפוי כל ההתנהגויות למסגרת MITRE ATT&CK עבור ICS ו-YARA - שני משאבים מרכזיים שאנשי מקצוע בתחום אבטחת הסייבר צריכים להכיר:

- MITRE ATT&CK עבור ICS : בדומה למסגרת MITRE ATT&CK המאומצת באופן נרחב עבור IT, מסגרת זו מדגמת התנהגויות עבור התקפות באמצעות מיקוד תוכנות זדוניות. Industrial מערכות בקרה. על ידי שילוב מיפוי התנהגות במסגרת MITRE ATT&CK ICS, כלים כמו MetaDefender Sandbox יכול לעזור למגינים לזהות במהירות כיצד תוכנות זדוניות מנסה לתקוף את המערכות שלהם, ולהגיב בצורה יעילה יותר.

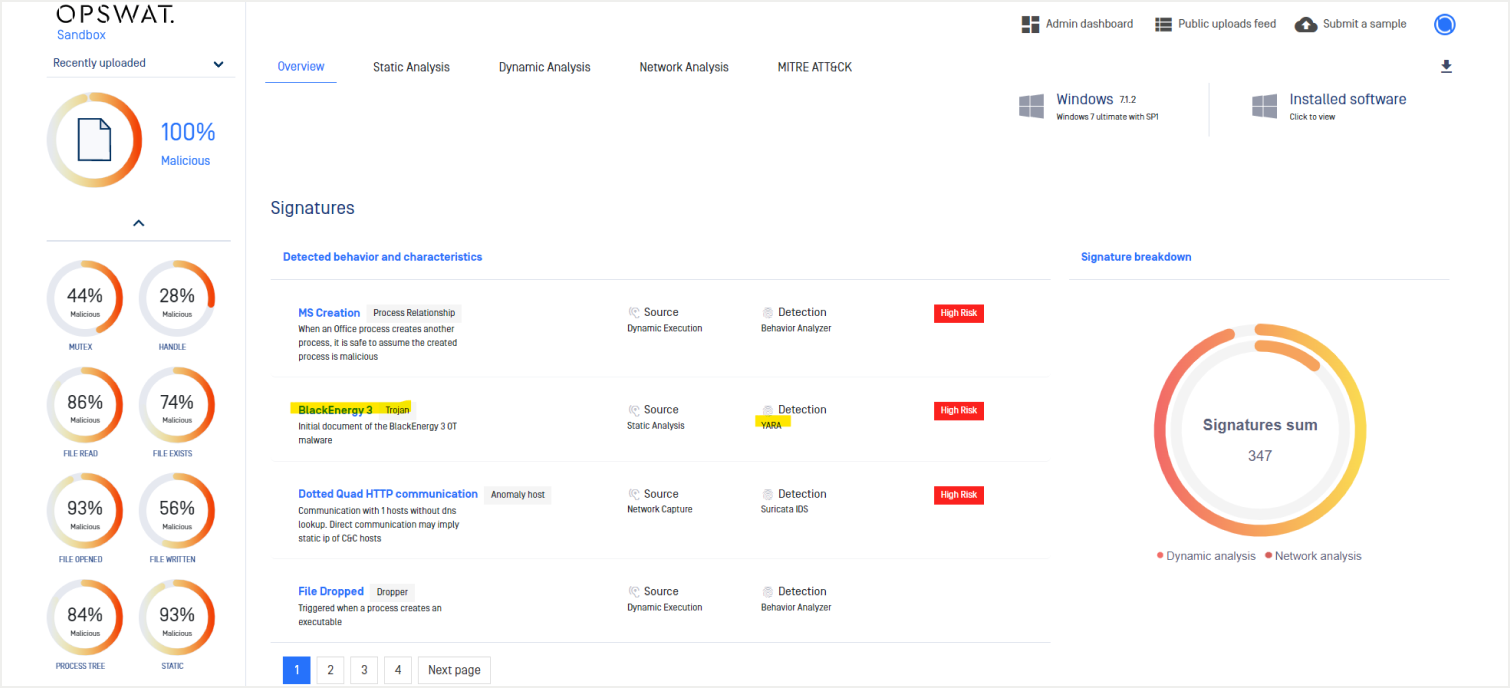

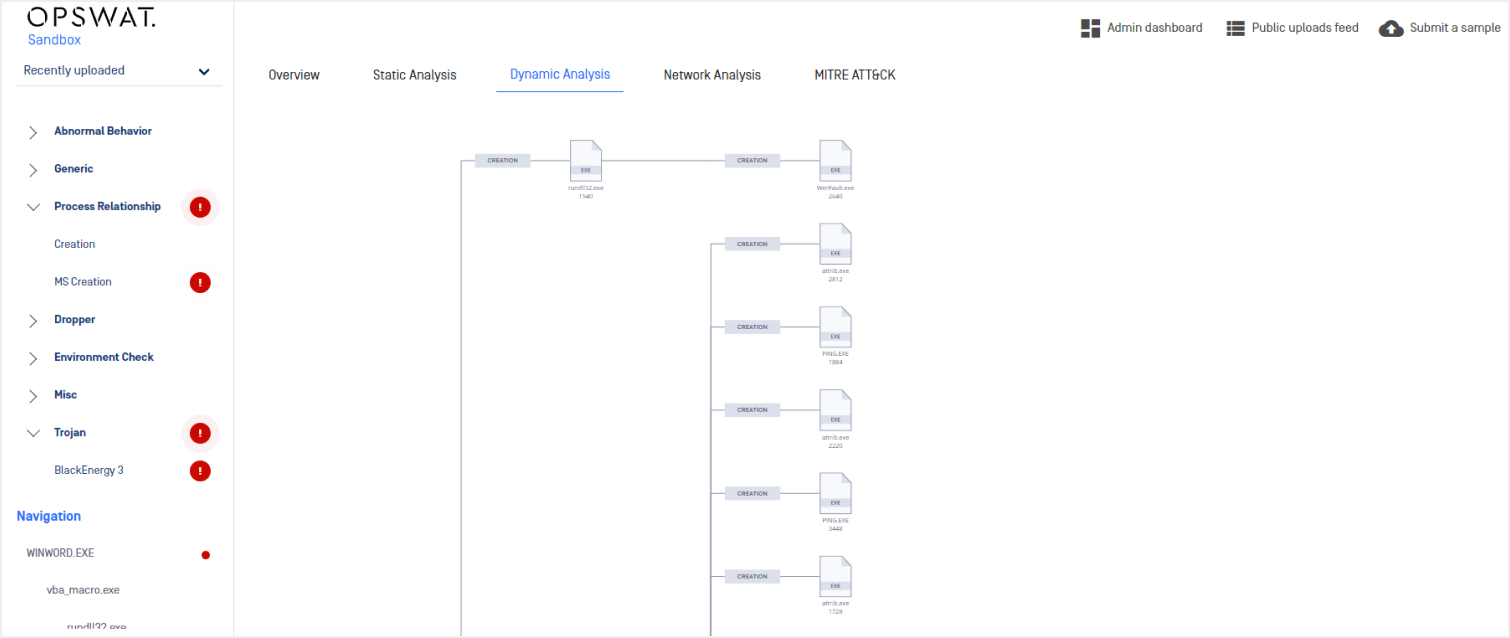

כדוגמה לכך, ניתחנו את Black Energy בארגז החול, וראינו את המיפוי של התנהגויות ספציפיות ל-ICS למסגרת:

- YARA להגנה, גילוי וציד איומים : על ידי שילוב מערכי חוקים וכלי ניתוח של Yara ICS, כולל OPSWAT Sandbox , יכולים לזהות בצורה יעילה יותר מאפיינים של תוכנות זדוניות - סטטיות ודינמיות כאחד - התואמים למאפיינים זדוניים ידועים עבור תוכנות זדוניות של ICS. בעוד שקבצי תוכנות זדוניות עצמם משתנים לעתים קרובות על ידי גורמי איום כדי להתחמק מגילוי, תוקפים צריכים למנף תשתית וכלים, טקטיקות ונהלים (TTPs) קיימים על מנת להיות יעילים. התשתית של התוקף היא עלות שקועה גדולה שעליו לעשות בה שימוש חוזר, ומכאן ש-TTPs נפוצים בין וריאציות שונות של תוכנות זדוניות. כתוצאה מכך, TTPs המשותפים ליותר מדגימת תוכנה זדונית אחת יכולים לזהות משפחות ולסייע בייחוס.

תוכנית MITRE ATT&CK העדכנית ביותר עבור ICS מספקת את מסגרת ה-TTP הספציפית להתקפות המכוונות לטכנולוגיות תפעוליות, כגון עיכוב פונקציות תגובה .

גילוי תוכנות זדוניות חמקמקות במיוחד בתוך תשתיות קריטיות דורש יכולות ניתוח שצריכות לכלול ניתוח סטטי ודינמי מקיף, עם יכולת לסמן TTPs ספציפיים להתקפות ICS, כפי שמוצג בניתוח של אנרגיה שחורה להלן.

היציאה האחרונה של OPSWAT Sandbox גרסה 1.1.7 כוללת מיפוי IOCs ל-ICS TTPs, ועם כללי YARA זמינים ומאגר MISP מקורי ל- OPSWAT MetaDefender Core ארגונים יכולים להגן על עצמם טוב יותר מפני איומי תוכנות זדוניות באמצעות OPSWAT פתרון מודיעין איומים מקיף של.