ספריות של צד שלישי חיוניות להאצת מחזור החיים של פיתוח תוכנה. במקום לקודד מאפס, מפתחים משלבים לעתים קרובות ספריות קוד פתוח למטרות שונות - בין אם לשם חסכון בעלות, חוסר משאבים או גמישות טובה יותר. מאגרים כמו Maven Central ו-PyPI, יחד עם כלי ניהול תלויות, מפשטים תהליך זה ומגבירים את הפרודוקטיביות. עם זאת, תלות כזו מביאה גם סיכוני אבטחה פוטנציאליים.

ניהול תלויות בקוד פתוח של פרויקט יכול להציב אתגרים, כולל תלויות מקוננות (תלות אחת או יותר בתוך תלות) ומומחיות מוגבלת בניהול תלויות. שילוב ספריות חיצוניות מרחיב את משטח ההתקפה ומגביר את סיכוני האבטחה. גילוי פגיעות בספרייה עלול לפגוע בכל התוכנות התלויות ברכיב זה. לכן חיוני להשתמש בכלי סריקת תלויות כדי לזהות ולטפל בפגיעויות ידועות שמקורן בתלות של צד שלישי.

Software שימוש חוזר ואימוץ תלות

ככל שמערכות אקולוגיות של הפצה הופכות נגישות יותר, מפתחים בוחרים לעשות שימוש חוזר בתוכנה קיימת כדי לזרז פיתוח תוכנה מורכב. עם זאת, נוחות זו עלולה להוביל לבעיות אבטחה בלתי צפויות אם לא מנוהלת בזהירות. תוכנות קיימות אלו מופצות בעיקר דרך האינטרנט בצורה של חבילות - ארכיונים המכילים גרסאות שחרור המכונות ספריות, לצד מטא-דאטה המציינות גרסה, מחבר, רישיון, הפניות ומידע רלוונטי אחר. אריזת תוכנה מייעלת את תהליכי ההפצה ובקרת הגרסאות.

מפתחים משתפים לעתים קרובות את הקוד שלהם בפומבי תחת רישיונות קוד פתוח, מה שמאפשר סקירת קוד, שיתוף פעולה קהילתי ואינטגרציה קלה. כל מפתח יכול לעשות שימוש חוזר, לשנות או לתרום לבסיס הקוד. פרויקטים משתנים מאוד באיכות, בתחזוקה ובתמיכה. מחברים משחררים חבילות אלה כדי להפוך אותן לנגישות יותר, אך התמיכה והאחריות תלויות ברישיון.

ברגע שחבילה מסוימת מופעלת בפרויקט אחר, היא הופכת לתלות בפרויקט, המייצגת הפניה חיצונית לחבילה. תלויות יוצרות קשרים חד-כיווניים בין חבילות תוכנה, שבהן אחת מסתמכת על השנייה לתפקוד תקין. מפתחים כוללים תלויות ביישומים שלהם, פותרים אותן בזמן הבנייה ומביאים את הנדרשות.

שרשרת האספקה מתייחסת לכל הספקים החיצוניים המעורבים בתהליך, ובמיוחד אלו המספקים תלויות תוכנה. ניהול שרשרת האספקה צבר תאוצה בפיתוח תוכנה בשנים האחרונות, כאשר חברות קובעות מדיניות הכוללת דרישות ספקים, מסמכים משפטיים וחוזים כדי להבטיח תאימות לפני קבלת ספק.

ניהול תלות

ניהול תלויות יכול להפוך במהירות למכריע, מה שמוביל למה שמכונה "גיהנום תלויות". יישומים מודרניים עשויים לכלול מאות או אפילו אלפי תלויות ישירות, מה שמקשה על מעקב אחר פגיעויות. הנה כמה תרחישים שבהם ניהול כמויות גדולות של תלויות הופך לאתגר.

- חוסר סקירת קוד: למרות שקיפות בקוד פתוח, לעיתים צוותים עלולים לדלג על סקירת הקוד, מה שמוביל לתחושת ביטחון כוזבת.

- אמון מרומז: מפתחים כוללים לעיתים קרובות תלויות מבלי לבדוק היטב את המחברים, ומסתמכים אך ורק על הכללת מאגר.

- שימוש נרחב בתלות: מפתחים מסתמכים לעתים קרובות במידה רבה על חבילות, גם אם רק חלק קטן מהפונקציונליות שלהן נדרש, מה שמוביל לתלות נפוחות.

- שינויים פורצי דרך: עדכון חבילות יכול להיות מורכב ועשוי להכניס שינויים פורצי דרך, מה שמוביל להיסוס וחבילות מיושנות.

- בעיות אחריות: תקני תחזוקה ותמיכה בקוד פתוח אינם עומדים בדרישות הנדרשות לתוכנה מסחרית, מה שמוביל לסכסוכים וציפיות לא מציאותיות מצד מפתחי פרויקטים, מה שעלול להוביל לחבילות לא מאובטחות.

העלייה במספר התקפות המכוונות לתלויות של צד שלישי העלתה חששות בנוגע לאבטחת תוכנה. אירועים מתוקשרים כמו הפגיעות Log4Shell בשנת 2021 או הדלת האחורית XZ Utils לאחרונה במרץ 2024, שפגעו באלפי חבילות Maven, הדגישו את ההשפעה הנרחבת של פגיעויות כאלה. באותה שנה, גילוי תוכנה זדונית בחבילת NPM פופולרית בשם ua-parser-jswas הדגיש את הסיכונים הכרוכים בשימוש בספריות של צד שלישי בערימות יישומים.

מתקפה ראויה לציון נוספת בינואר 2024 היא MavenGate, שיטת תקיפה חדשה בשרשרת האספקה של תוכנה, שחטפה תלויות באמצעות ספריות נטושות . ניצול מוצלח של ליקויים אלה עלול לאפשר לגורמים זדוניים למצוא ארטיפקטים פגיעים בתלות ולהחדיר קוד זדוני לאפליקציה, וגרוע מכך, לפגוע בתהליך הבנייה באמצעות תוסף זדוני.

ככל שהשימוש בספריות קוד פתוח גובר, הבנה וצמצום סיכונים אלה הופכים להיות בעלי חשיבות עליונה. עובדה זו מעודדת חקירה נוספת של שכיחות, סוגים והתמדה של פגיעויות בספריות קוד פתוח, כמו גם הקשר שלהן עם מאפייני הפרויקט ו-commits.

אבטחת תלויות עם OPSWAT SBOM

כתגובה למתקפות בשרשרת האספקה, ארצות הברית אישרה את "הצו המבצע לשיפור אבטחת הסייבר של המדינה" במאי 2021, המגדיר צעדים לשיפור מדיניות שרשרת האספקה. אחת הדרישות המרכזיות היא לספק SBOM לכל מוצר.

Bill of Materials (SBOM) Software OPSWAT (SBOM) מתפתחת ללא הרף כדי לענות על הצרכים הגדלים של פיתוח תוכנה בסביבה מאובטחת. אחת התכונות המרכזיות של OPSWAT SBOM היא סריקת תלויות. תכונה זו נועדה לשפר את הנראות של בסיס הקוד שלך על ידי זיהוי פגיעויות בתלויות שהפרויקטים שלך מסתמכים עליהן.

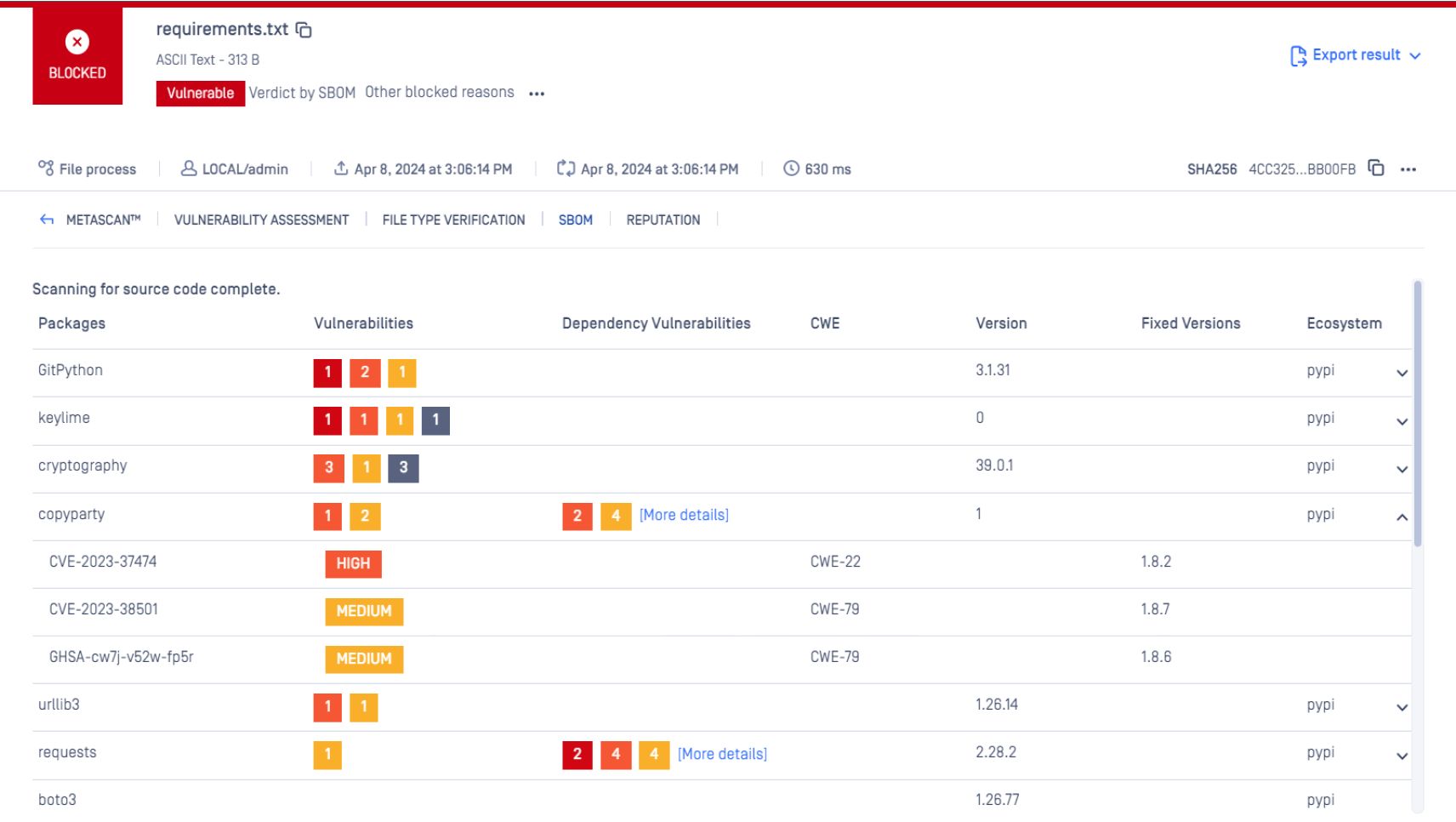

סריקת תלות חבילות

OPSWAT SBOM מזהה באופן אוטומטי פגיעויות אבטחה בתלות תוכנה במהלך פיתוח ובדיקה. לדוגמה, SBOM מודיע לצוותים אם היישום משתמש בספריית קוד פתוח הידועה כפגיעה. לאחר מכן, הצוותים יכולים לנקוט פעולה כדי להגן על היישום.

בדיקת תלות עם פייתון

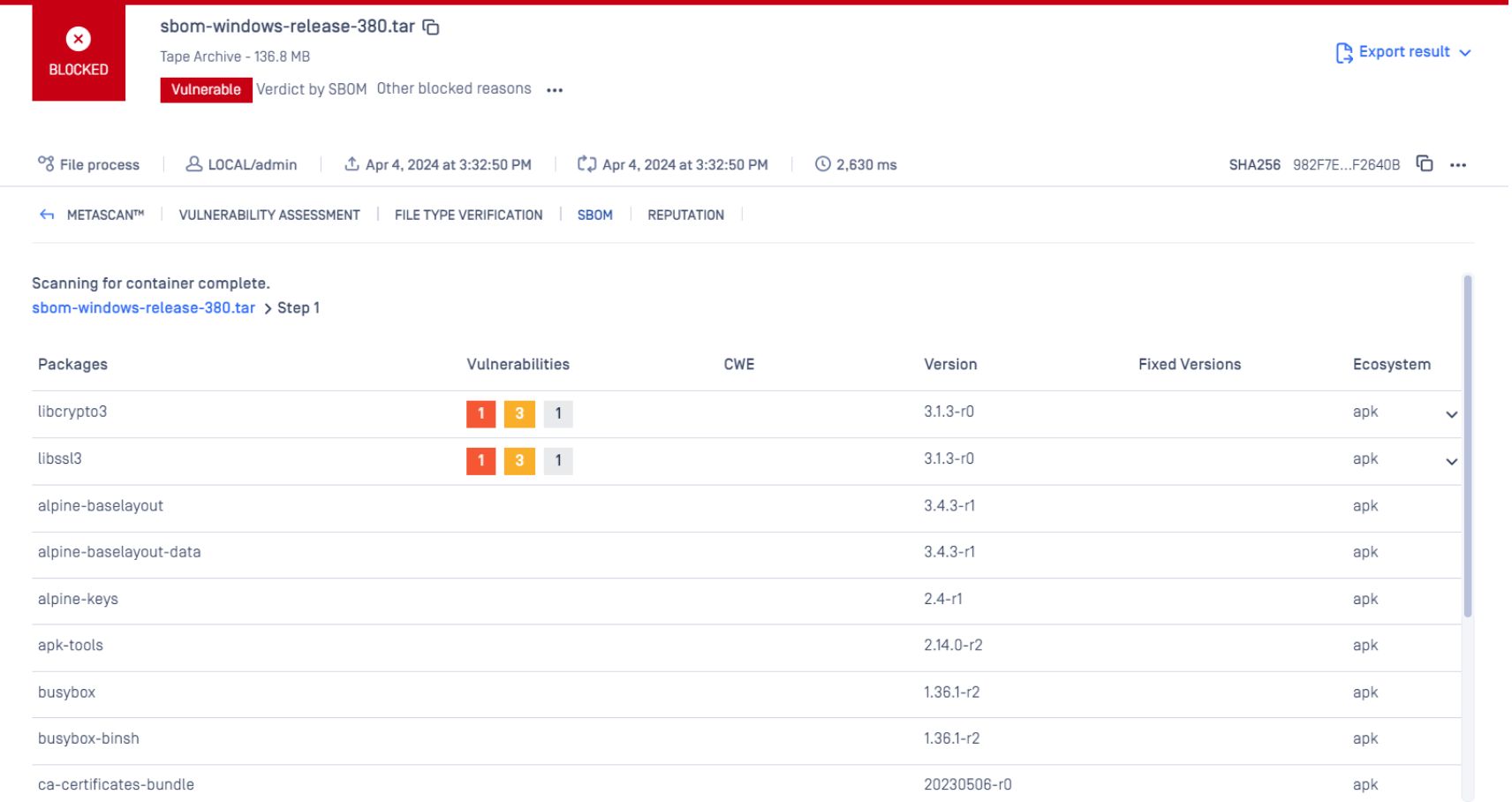

Container סריקת תמונות

OPSWAT SBOM בוחן כל שכבה של תמונת מכולה כדי לזהות פגיעויות או איומים, כולל חבילות מערכת הפעלה (OS) וספריות תוכנה תלויות בהן משתמשת האפליקציה. גישה פרואקטיבית זו מאפשרת זיהוי ופתרון של בעיות פוטנציאליות לפני שהן מתפתחות לבעיות משמעותיות.

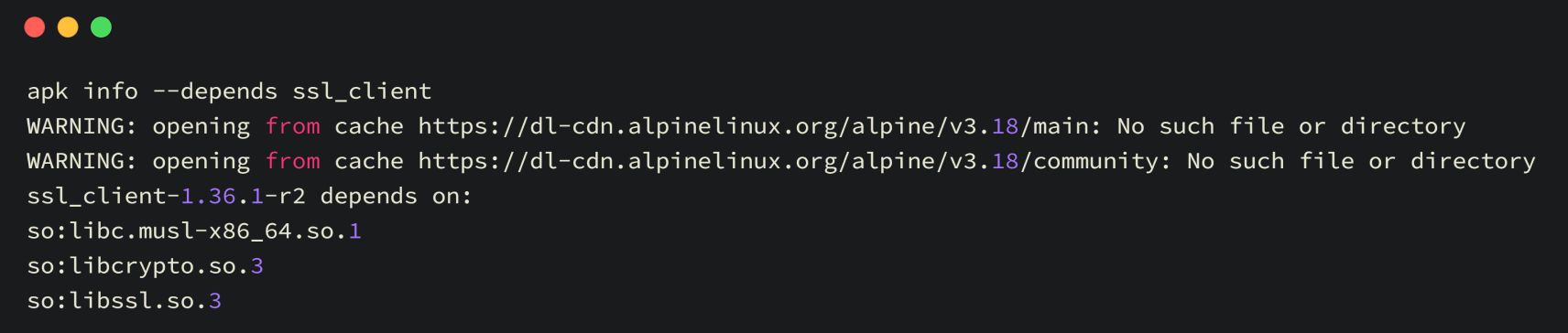

בדיקת תלות עם Alpine

מפתחים וצוותי אבטחה מרוויחים מהבנת סוגים נפוצים, שכיחות ועמידות של פגיעויות תלות, מה שמאפשר להם להעריך את חומרתן ולחקור אסטרטגיות תיקון.

SBOM סורק את התלויות של הפרויקט שלך לאיתור פגיעויות ידועות. לאחר זיהוין, SBOM מספק מידע מפורט, כולל רמות חומרה, תיאורי פגיעויות ותיקונים זמינים.

ניתן לייצא דוח מפורט כדי שצוותים יוכלו לעקוב אחר:

- מספר התלויות הכולל שנסרקו

- מספר הפגיעויות הכולל שנמצאו בכל התלויות

- מגוון גרסאות שנסרקו

- CVEs ידועים

- מספר כולל של פגיעויות קריטיות, גבוהות, בינוניות ונמוכות

OPSWAT SBOM ממליצה לצוותי אבטחה לעדכן את כל החבילות הפגיעות לגרסאות העדכניות ביותר עם תיקוני פגיעויות. זה מאפשר לצוותים לטפל בפגיעויות של מתחזקי החבילות או להסיר חבילות מעץ התלות. גישה פרואקטיבית זו מאפשרת לצוותים לטפל בסיכוני אבטחה פוטנציאליים לפני שהם הופכים לבעיה, ובכך לשפר משמעותית את האבטחה והשלמות של פרויקטי התוכנה שלהם. בנוסף, OPSWAT SBOM מסייע לארגונים להישאר תאימים ובטוחים בשרשרת האספקה של התוכנה. מומלץ מאוד שצוותים יעשו את הפעולות הבאות:

תלויות במפה

מינוף כלים כדי לזהות אילו תלויות קיימות בסביבה ואת הקשרים ביניהן.

ביטול תלות מיותרות

הסר תלויות מיותרות או לא חיוניות כדי להפחית את משטח ההתקפה.

השתמשו במאגרים מבוססים

יש לוודא שהתלות מושגת ממקורות אמינים.

סרוק את כל התלויות

לפני השימוש בתלות בכל תוכנה, סרוק אותן כדי להיות מודעים לבעיות אבטחה או איכות.

מחשבות סיכום

על ידי מינוף כלי סריקת תלויות כמו OPSWAT בעזרת SBOM, תוכלו לזהות ולטפל באופן יזום בפגיעויות בתלויות של הפרויקט שלכם, תוך הפחתת סיכוני אבטחה פוטנציאליים לפני שניתן יהיה לנצל אותם. נצל את העוצמה של סריקת תלויות ו-SBOM כדי לבנות יישומי תוכנה מאובטחים, תואמים ועמידים.