דמיינו לעצמכם סבב תחזוקה מרחוק שגרתי בתחנת דחיסת גז. קבלן מתחבר דרך VPN כדי לעדכן את הקושחה ולקבוע מחדש את פרמטרי לולאת ה-PID בלוח הבקרה של המדחס. זוהי משימה די נפוצה שמבטיחה פעולה חלקה של התחנה. הוא עשה זאת לפחות תריסר פעמים בעבר.

אבל הפעם, משהו לא בסדר.

הקבלן לא יודע זאת, אבל המחשב הנייד שלו נגוע בתוכנה זדונית. לאחר החיבור, ארכיטקטורת הרשת השטוחה והיעדר הגנות ברמת הפרוטוקול פותחים את הדרך לתוקפים לעבור לסביבת ה-OT. תוך דקות, הם משביתים אזעקות בטיחות וניגשים לבקרים מרכזיים השולטים בזרימת הגז. ככל שהאיום מתפשט, התחנה נאלצת לצאת מהאינטרנט למשך 36 שעות, מה שעוצר את הפעילות, מפעיל מערכות חירום וצוותי תגובה, וגורם להפסדים כספיים עצומים.

זהו מצב היפותטי, אך הוא משקף את הסיכון האמיתי מאוד של הסתמכות על רשתות VPN מסורתיות לגישה מרחוק למערכות OT קריטיות ולמערכות סייבר-פיזיות .

שירותי VPN נבנו עבור IT, לא עבור OT

רשתות VPN תוכננו עבור סביבות IT כדי לאפשר למשתמשים מהימנים להתחבר למשאבי ארגון דרך האינטרנט. הן פועלות על ידי יצירת מנהרה מוצפנת בין המשתמש לרשת הפנימית. אמנם זה נשמע מאובטח, אך זה מניח שהמשתמש אמין וכי לאחר שנכנסים לרשת, הגישה שלו צריכה להיות בלתי מוגבלת או, לכל היותר, מבוקרת.

מודל אמון זה פגום מאוד בהקשר של OT. בניגוד למערכות IT, סביבות OT רגישות ביותר לשיבושים, כוללות לעתים קרובות ציוד מדור קודם עם יכולות אבטחה מוגבלות, ובדרך כלל פועלות 24/7 כדי לשלוט בתהליכים פיזיים. הצגת גישה רחבה ולא מנוהלת לרשתות אלו, במיוחד מצדדים שלישיים כמו קבלנים או ספקי OEM , עלולה ליצור פגיעויות חמורות.

כאשר VPNs הופכים לנטל ב-OT

הנה רק כמה סיבות מדוע VPNs אינם יעילים בסביבות OT:

- גישה מוגזמת

רשתות VPN מספקות לעיתים קרובות גישה ברמת הרשת, מה שאומר שברגע שמשתמש מחובר, הוא יכול לנוע לרוחב בתוך רשת ה-OT. זה מפר את עקרון ההרשאות הנמוכות ביותר. - חיבורים מתמשכים

מנהרות VPN יכולות להישאר פתוחות למשך תקופות ארוכות, וליצור משטח תקיפה קבוע. אם תוקף מפריע לנקודת הקצה או לאישורים, הוא יכול לשמור על גישה בלתי מזוהה. - חוסר בקרת סשן

רשתות VPN אינן מציעות שליטה מפורטת על פעולות המשתמש וחסרות להן יכולות ניטור לאחר שהמשתמשים נמצאים בתוך המנהרה. אין סינון פרוטוקולים, אין בדיקת פקודות, אין הקלטת סשנים ואין התראות. אם גורם זדוני או טכנאי רשלן מבצע שינוי, לעתים קרובות אין דרך לדעת עד שהנזק ייגרם. אין נראות לפעילויות המשתמש בסביבת ה-OT, וגם אין תמיכה מובנית בהקלטת סשנים או בנתיבים לביקורת. - נקודות קצה לא מאובטחות

רשתות VPN מרחיבות את היקף הרשת למכשיר המרוחק, דבר שעשוי לא להיות מאובטח. מחשב נייד של קבלן שנפרץ הופך לנקודת כניסה למערכות קריטיות. - אין אינטגרציה מקורית עם פרוטוקולי OT

שירותי VPN מסורתיים אינם מבינים או מנהלים פרוטוקולים ספציפיים ל-OT. עובדה זו מגבילה את יכולתם לאכוף סינון ברמת הפרוטוקול או הגבלות פקודה. בנוסף, שירותי VPN אינם עושים דבר כדי להגן או לבודד פרוטוקולים תעשייתיים שאינם מאובטחים מטבעם, כמו Modbus, DNP3 או BACnet. לפרוטוקולים אלה חסרות הצפנה או אימות מובנים וניתן בקלות לחטוף אותם לאחר שנחשפים דרך מנהרת VPN. - תקורה תפעולית גבוהה

רשתות VPN ושרתי קפיצה מורכבים לניהול, מאתגרים לביקורת, ולעתים קרובות יקרים להרחבה, במיוחד כאשר מעורבים מספר קבלנים ואתרים.

אלטרנטיבה בטוחה וחכמה יותר: MetaDefender OT Access

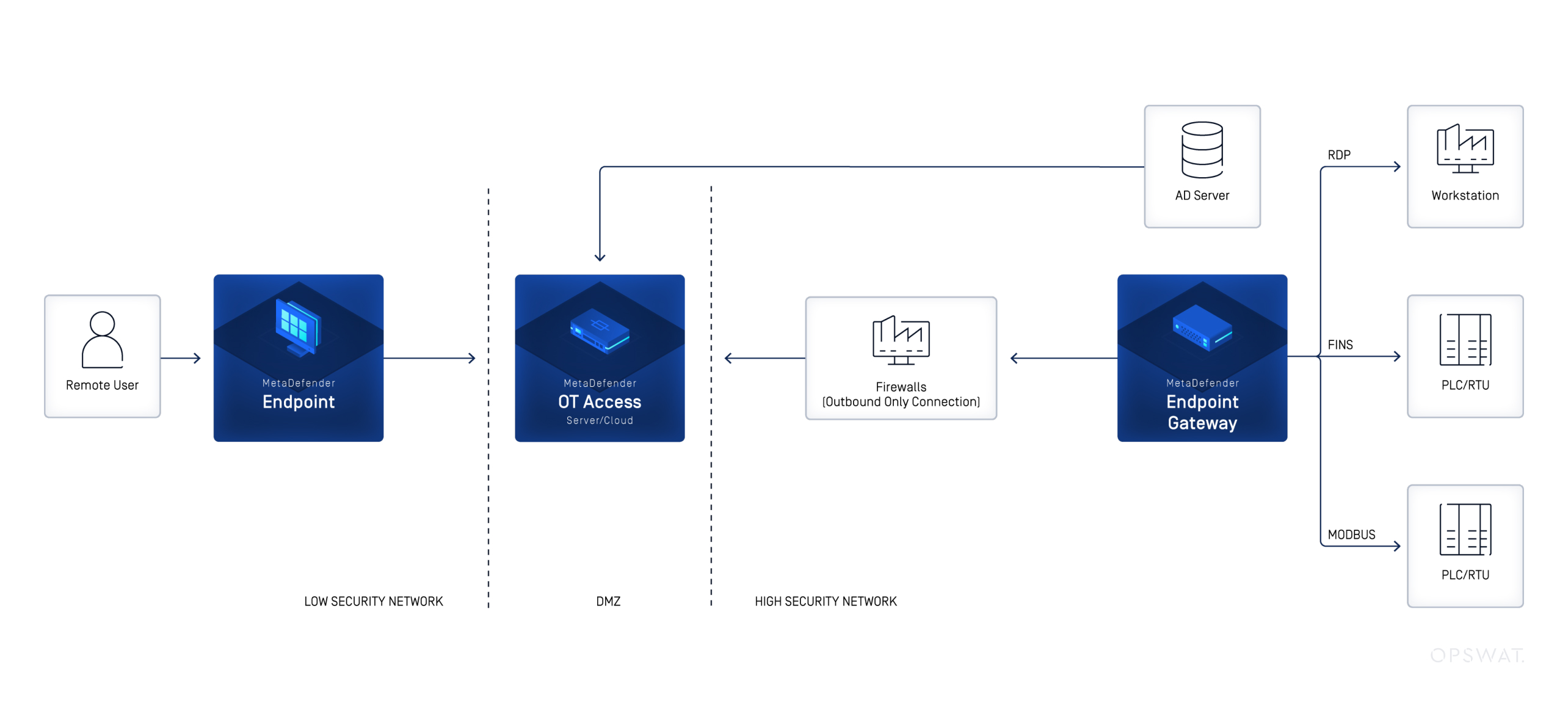

הכירו את MetaDefender OT Access - פתרון גישה מרחוק מאובטח ומונחית מדיניות שנבנה במיוחד עבור סביבות תעשייתיות. בניגוד ל-VPN מסורתיים, הוא אינו סומך על נקודות קצה כברירת מחדל. במקום זאת, הוא אוכף כללי גישה מחמירים, בקרת סשן ובדיקת פרוטוקולים המותאמים ל-OT.

יכולות מפתח של MetaDefender OT Access לִכלוֹל:

בקרת גישה מבוססת תפקידים (RBAC) פרטנית

רק משתמשים מורשים יכולים לגשת לנכסים, פרוטוקולים או סשנים ספציפיים. אין עוד מנהרות פתוחות או הרשאות מיותרות.

אישור סשן אינטראקטיבי

ניתן להעניק כל סשן גישה באמצעות זרימות עבודה לאישור, מה שמבטיח פיקוח אנושי לפני מתן גישה.

הקלטה ואודיטינג של סשן מלא

MetaDefender OT Access מספק נתיב ביקורת מלא של מפגשים מרחוק, שהוא קריטי לחקירות תאימות ופורנזיות.

בקרות ברמת הפרוטוקול

בניגוד ל-VPN, MetaDefender OT Access מבין פרוטוקולי OT ומאפשר בדיקת חבילות עמוקה, סינון פקודות ואכיפת גבולות תקשורת.

אין חשיפה ישירה לרשת

משתמשי קצה לעולם לא מתחברים ישירות לרשת ה-OT. במקום זאת, סשנים מתווכים דרך נקודת קפיצה מאובטחת, מה שמפחית באופן דרסטי את משטח ההתקפה.

VPN פותחים את הדלת. MetaDefender OT Access שומר על זה.

Industrial ארגונים אינם יכולים עוד להרשות לעצמם את הסיכונים שמציבים רשתות VPN בסביבות ה-OT שלהם. משטח התקיפה מתרחב, ויריבים מנצלים את החוליה החלשה ביותר - לעתים קרובות באמצעות גישה מרחוק. מסגרות רגולטוריות כמו NERC CIP, IEC 62443 ו-NIST 800-82 כבר מדגישות בקרות מחמירות יותר על נתיבי גישה מרחוק.

MetaDefender OT Access מציעה אלטרנטיבה מודרנית, התואמת את עקרונות אפס האמון ואת המציאות של רשתות תעשייתיות. על ידי החלפת רשתות VPN בפתרון גישה מרחוק מאובטח, ניתן לצפייה ומונע מדיניות, סביבות OT יכולות להישאר עמידות מבלי להתפשר על יעילות תפעולית.