משהו פשוט כמו מסמך זדוני יכול ליזום שרשרת תקיפות שמשפיעה באופן משמעותי על השירותים הדרושים לחיי היומיום שלנו. הטכנולוגיות המועסקות למאבק בתוכנות זדוניות מבוססות קבצים ולהגנה על תשתיות קריטיות לרוב אינן מוכרות לאנשים מחוץ לתחום הגנת התשתיות הקריטיות (CIP). כדי לקבל תובנות לגבי ההגנות הנדרשות כדי לעצור שיטת תקיפה זו , נחקור כיצד פושעים מנצלים קבצים כדי למקד רשתות ונעמיק בטכנולוגיות בהן משתמשים ארגונים ברחבי העולם כדי לאבטח יישומים קריטיים.

איומים מבוססי קבצים עוקפים סריקות אנטי-וירוס חד-מנועיות

איומים יכולים להיות מוסתרים בהעלאות קבצים, העברות קבצים, מדיה נשלפת או קבצים מצורפים לדוא"ל. כל אחת משיטות המסירה הללו יכולה להשפיע באופן משמעותי על החברה והסביבה שלך אם לא קיימות בקרות מתאימות לנקיטת פעולות מניעה.

עסקים התלויים במנוע אנטי-וירוס יחיד או שאינם משתמשים בפתרון אנטי-וירוס (AV) עומדים בפני סיכון משמעותי. מחקרים מראים שפתרונות אנטי-וירוס בעלי מנוע יחיד מציעים שיעורי זיהוי הנעים בין 40% ל-80%, בעוד שארבעה מנועי AV בלבד יכולים להגדיל את שיעור הזיהוי ליותר מ-80%, ו-30 מנועים יכולים להניב זיהוי איומים של 99%.

תוכן פעיל זדוני מוסתר בקבצים

תוכן פעיל בקבצים משפר את היעילות ויוצר חוויית משתמש טובה יותר. לדוגמה, מאקרו של אקסל מאפשר אוטומציה של משימות חוזרות, וכתוצאה מכך חיסכון בזמן. צורות אחרות של תוכן פעיל הנמצאות בקבצים כוללות תוספים, חיבורי נתונים, קבצי ערכת צבעים, קישורים לתמונות חיצוניות, JavaScript ואובייקטים מוטמעים.

למרות שזה שימושי, פושעי סייבר יכולים לתמרן תוכן פעיל כדי להפעיל מגוון רחב של התקפות. על ידי שינוי הקוד, הם יכולים להפעיל תוכנות זדוניות ללא התערבות המשתמש, למשל פתיחת מסמך או ביקור באתר אינטרנט.

כיצד להתגונן מפני איומים מתקדמים מבוססי קבצים

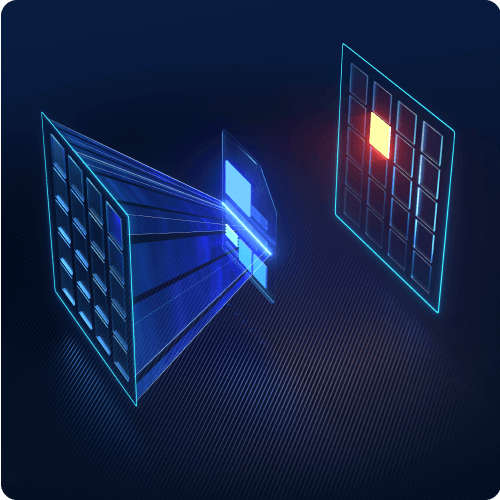

הגדל את שיעורי גילוי האיומים עם Multiscanning

סריקה בו זמנית של קבצים עם מספר מנועי אנטי-וירוס, או סריקה מרובה, מספקת גילוי של 83% - 99% מכל התוכנות הזדוניות הידועות. ניתן להשיג את רמת ההגנה המתקדמת ביותר מפני איומים מתוחכמים מבוססי קבצים על ידי שילוב מספר מנועי אנטי-וירוס.

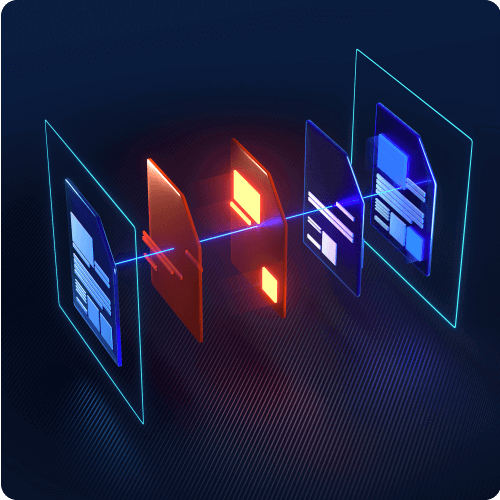

נטרול כל התוכן הפעיל הזדוני באמצעות נטרול ושחזור תוכן

ככל שמתוכנות זדוניות הופכות מורכבות יותר, קל יותר ויותר להתחמק מפתרונות אנטי-וירוס מסורתיים. תוכנות זדוניות מסוג zero-day יכולות לעקוף תוכנות אנטי-וירוס קונבנציונליות מבוססות חתימה, אשר מזהות רק תוכנות זדוניות ידועות. נטרול ושחזור תוכן (CDR) היא טכנולוגיית מניעת איומים דינמית המסירה תוכנות זדוניות ידועות ולא ידועות כאחד. CDR ממתן ביעילות תוכן מוטמע שעלול להזיק, כולל תוכנות זדוניות המנצלות פגיעויות zero-day.

מניעת אובדן מידע רגיש

מסמכים, מיילים ומדיה נשלפת שהועלו והועברו יכולים להכיל מידע רגיש וסודי. סוגי נתונים אלה מהווים גם מטרות רווחיות עבור פושעי סייבר לתקיפה ולגביית כופר. מניעת אובדן נתונים (DLP) היא טכנולוגיה חיונית לאבטחת נתונים רגישים ולמניעת פרצות נתונים והפרות תאימות.

הטמע בדיקת תוכן אבטחת סייבר עבור תעבורת רשת

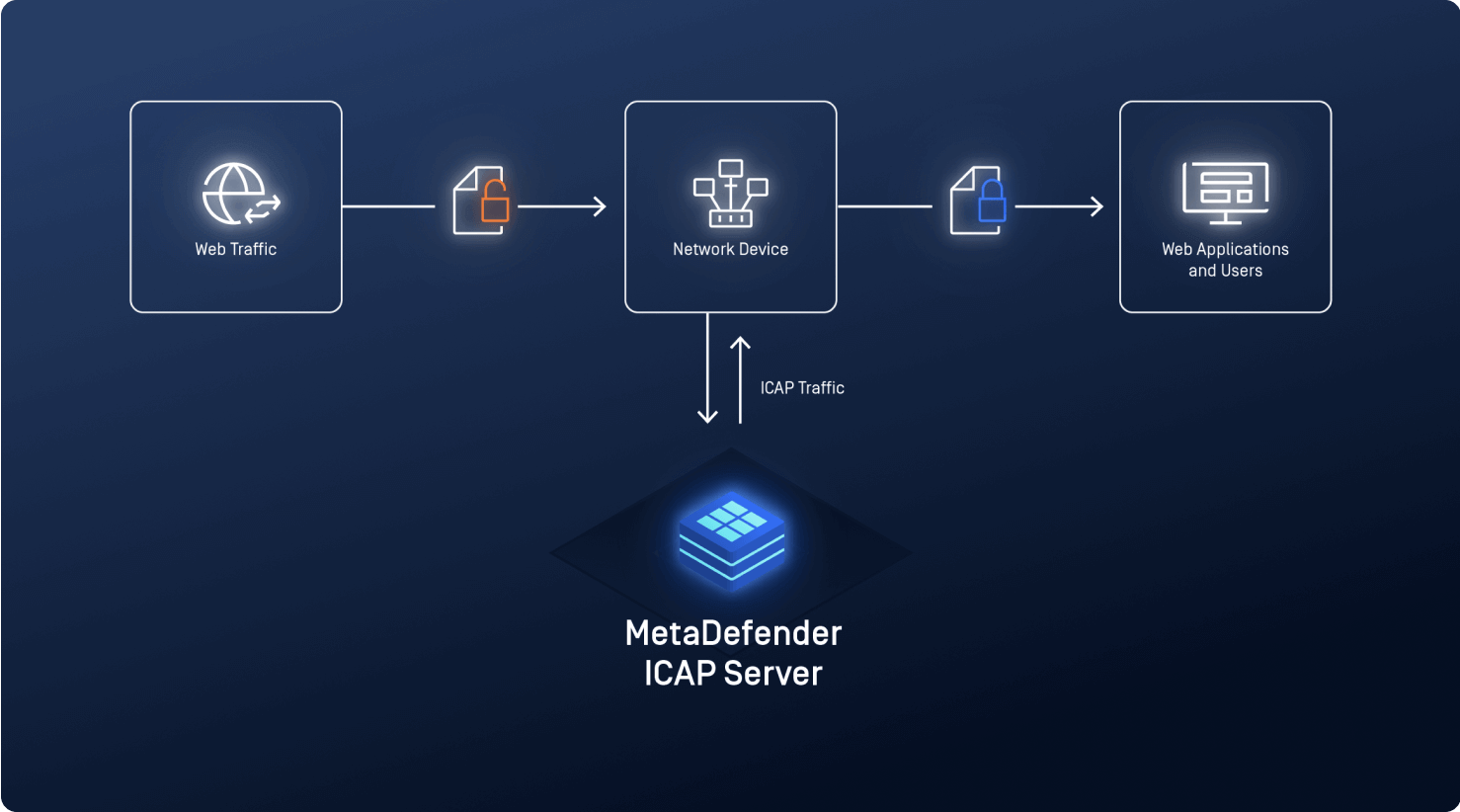

פושעי סייבר יכולים להעלות קבצים זדוניים דרך תעבורת רשת כדי לחדור לסביבות של ארגונים או לנוע לרוחב על פני רשתות. דרך אחת להתגונן מפני תנועה לרוחב היא בדיקת תוכן, פתרון מבוסס רשת למניעת תוכנות זדוניות ומניעת אובדן נתונים, המזהה קוד זדוני ונתונים רגישים על ידי ניתוח נתונים במעבר. על ידי שילוב פתרון בדיקת תוכן עם מאזן עומסים או חומת אש של יישומי אינטרנט, לארגונים יש אפשרות "הכנס והפעל" לאבטחה מקיפה יותר.

שאלות מפתח למניעת איומים מבוססי קבצים

כדי למנוע את האיומים המתקדמים ביותר מבוססי קבצים, שאלו את השאלות הבאות כדי לבדוק אילו נוהלי אבטחה קיימים אצלכם:

- האם יש לכם אבטחה מונעת כלשהי מפני איומים מבוססי קבצים?

- בכמה מנועי אנטי-וירוס אתם משתמשים כדי לסרוק איומים בתוכן?

- האם יש לך אסטרטגיה נגד תוכנות זדוניות לא ידועות?

- האם יש לכם אסטרטגיה להגנה על מידע רגיש וסודי?

- האם אתם בודקים תוכן שעובר דרך הרשת שלכם?