ככל שאיומי סייבר ממשיכים להתפתח, תוקפים מוצאים דרכים חדשות להתחמק מגילוי באמצעות סוגי קבצים לא קונבנציונליים, תוכן זדוני מוטמע ווקטורי תקיפה חדשים. OPSWAT שיפורי האבטחה האחרונים של חברת מקדמים את זיהוי האיומים לשלב הבא, ומספקים לארגונים כלים רבי עוצמה לניתוח, סיווג ונטרול איומים בדיוק רב יותר. החל מזיהוי סוגי קבצים מותאמים אישית ועד לבדיקה מעמיקה של PCAP (לכידת מנות רשת), שדרוגים אלה מבטיחים שצוותי אבטחה יישארו צעד אחד קדימה בכל הנוגע לסיכונים מתעוררים.

זיהוי סוגי קבצים

הגדרת כללים מותאמים אישית

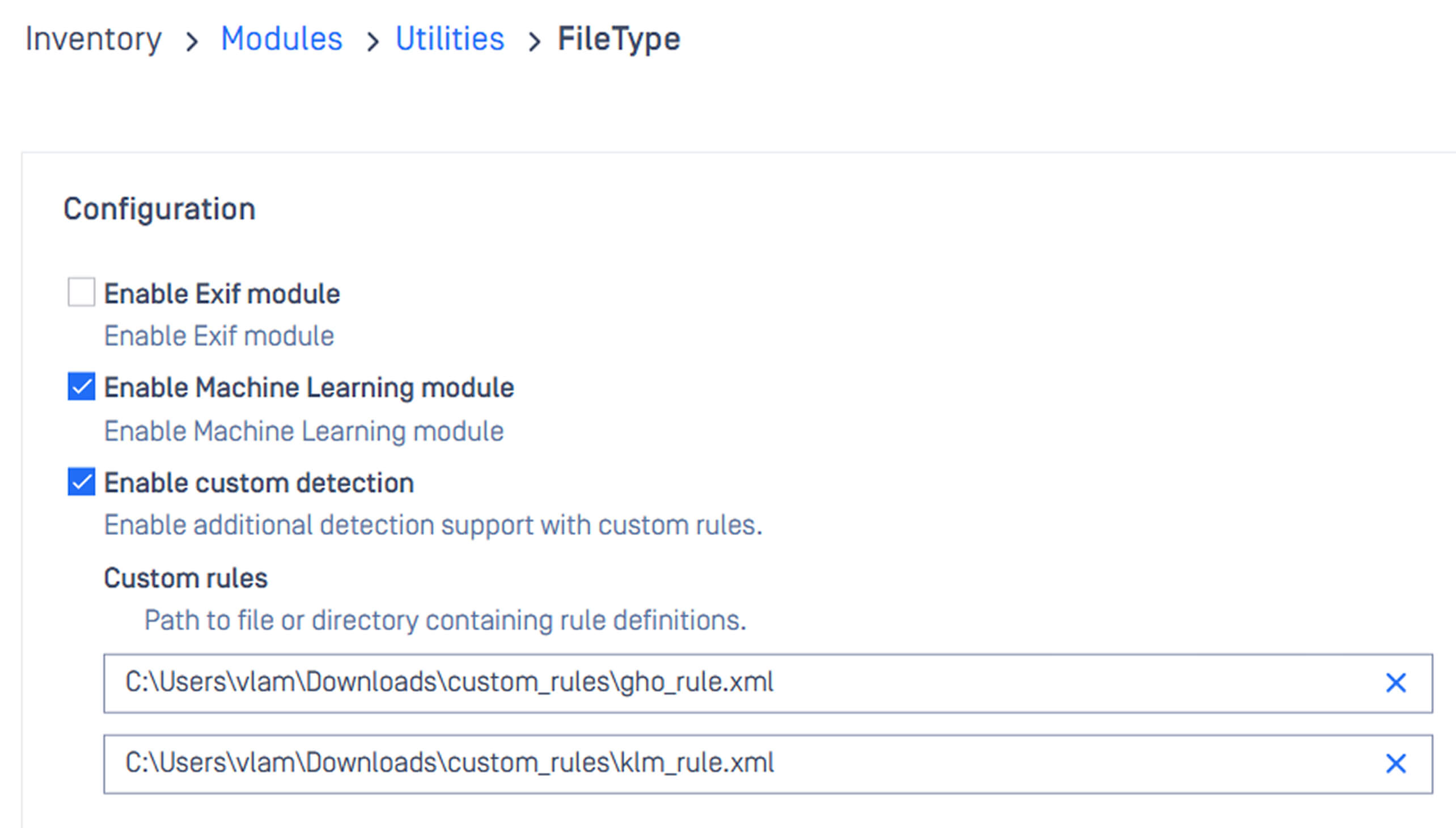

ארגונים נתקלים לעתים קרובות בקבצים בפורמטים ייחודיים או קנייניים שכלים סטנדרטיים אינם יכולים לזהות באופן מיידי. המתנה לתיקונים המסופקים על ידי הספק עלולה לעצור זרימות עבודה, ולהשאיר צוותים לא בטוחים אם לחסום קבצים אלה (ולסכן שיבוש) או לאפשר אותם (ולסכן חשיפה).

מנוע זיהוי סוגי קבצים מטפל בכך באמצעות זיהוי סוגי קבצים מבוסס כללים מותאם אישית, המאפשר לארגונים להגדיר לוגיקת סיווג משלהם עבור קבצים לא מזוהים.

- הגדירו קריטריונים משלכם (למשל, כותרות, הרחבות או תבניות בייט) כדי לסווג פורמטים שאינם נתמכים.

- פעלו מיד - אין צורך לחכות לעדכונים.

- איזנו בין אבטחה לפרודוקטיביות על ידי התאמת כללים למדיניות טיפול הקבצים הספציפית של הארגון שלכם.

זה מחזיר את השליטה לידיים שלך, ומבטיח שאפילו סוגי קבצים חדשים או נישתיים יתאימו לזרימות העבודה שלך.

Deep CDR ™

ספק "סיבה לפעולה"

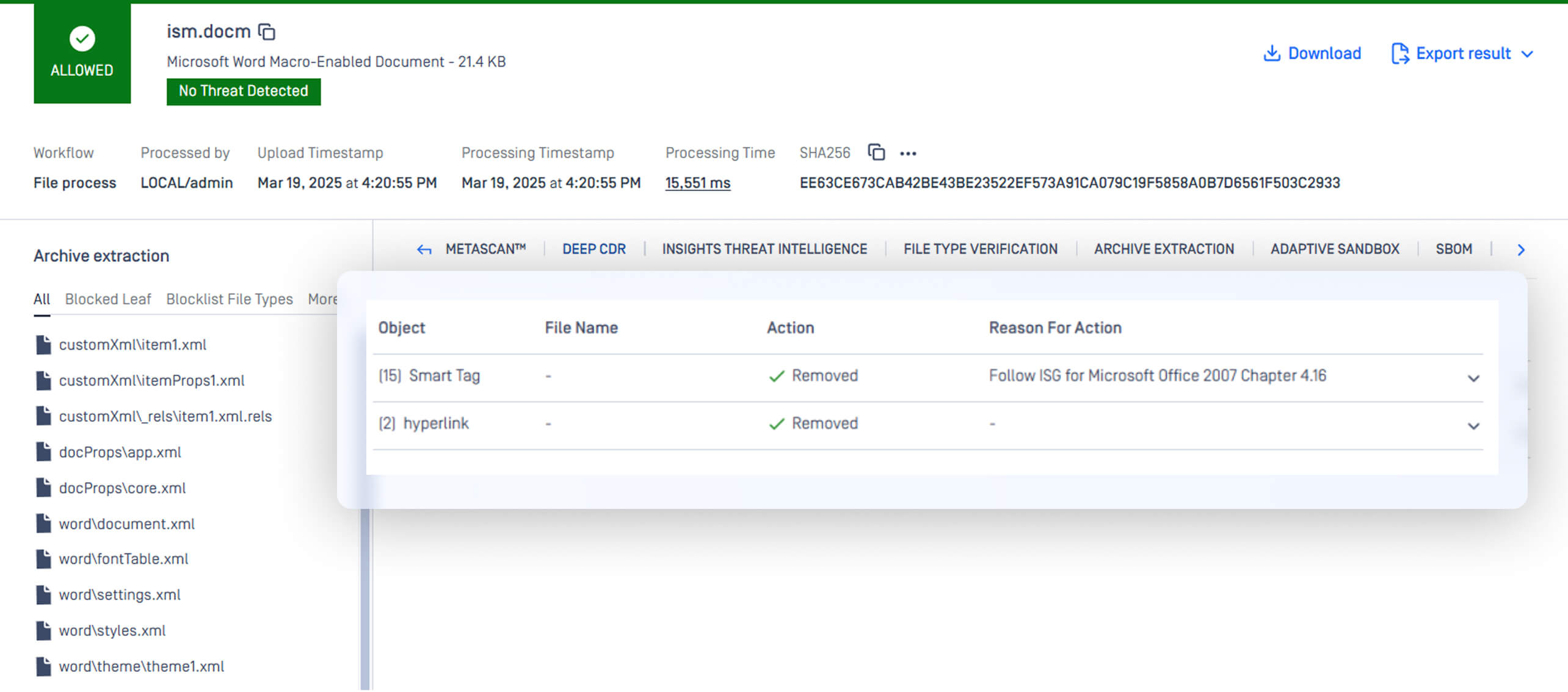

מסמכים מודרניים הם יותר מסתם טקסט ותמונות - הם מכילים מטא-דאטה, אובייקטים מוטמעים ואפילו סקריפטים נסתרים שיכולים לשמש כווקטורי תקיפה. בעוד שפקודות מאקרו מוכרות באופן נרחב כמסוכנות, איומים עדינים יותר כמו מאפייני מסמך, הפניות לתבניות או קודי QR המוטמעים בקבצי Office מדור קודם חומקים לעתים קרובות מבדיקה.

כעת, Deep CDR מספק הסברים מפורטים של "סיבה לפעולה", המסייעים לצוותי אבטחה להבין מדוע אלמנטים ספציפיים עברו ניקוי. שקיפות זו חיונית לתאימות, ניתוח פורנזי ואמון המשתמשים.

זיהוי קודי QR מבוססי ASCII

גורמי איום ממשיכים לחדש כדי להתחמק מגילוי. טקטיקה מתפתחת אחת כוללת הטמעת קודי QR זדוניים בפורמט ASCII. קודי QR אלה, כאשר נסרקים, עלולים להוביל לאתרי פישינג או הורדות זדוניות.

Deep CDR כעת מזהה ומנטרל קודי QR מקודדים ב-ASCII, ובכך מקל על וקטור התקפה חדשני זה לפני שניתן יהיה לנצל אותו.

ניקוי רקורסיבי של נתוני JSON מקודדים ב-Base64

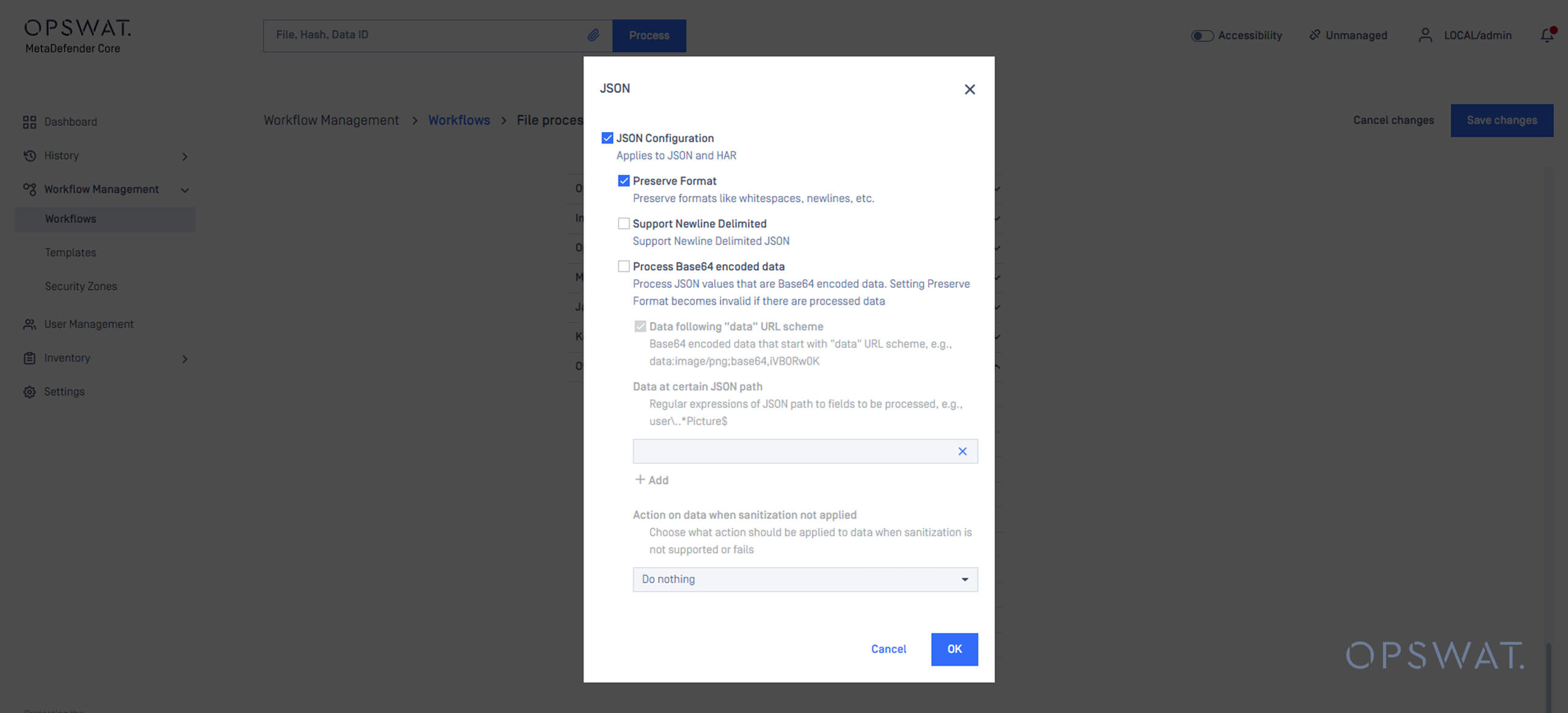

שיפור קריטי נוסף הוא בדיקה מעמיקה של נתוני JSON המקודדים ב-Base64. תוקפים מטמיעים יותר ויותר מטענים זדוניים במחרוזות מקודדות בתוך API תגובות או קבצי תצורה.

Deep CDR כולל כעת פונקציונליות ניקוי רקורסיבית עבור תוכן JSON מקודד ב-Base64, מה שמבטיח ש:

- הנתונים המקודדים ב-Base64 מפוענחים.

- התוכן שחולץ עובר חיטוי.

- הנתונים שעברו ניקוי מקודדים מחדש ב-Base64 ומוכנסים מחדש למבנה JSON.

תהליך זה מבטיח שלא יישארו איומים מוטמעים בתוך קבצי נתונים מובנים.

חילוץ ארכיון

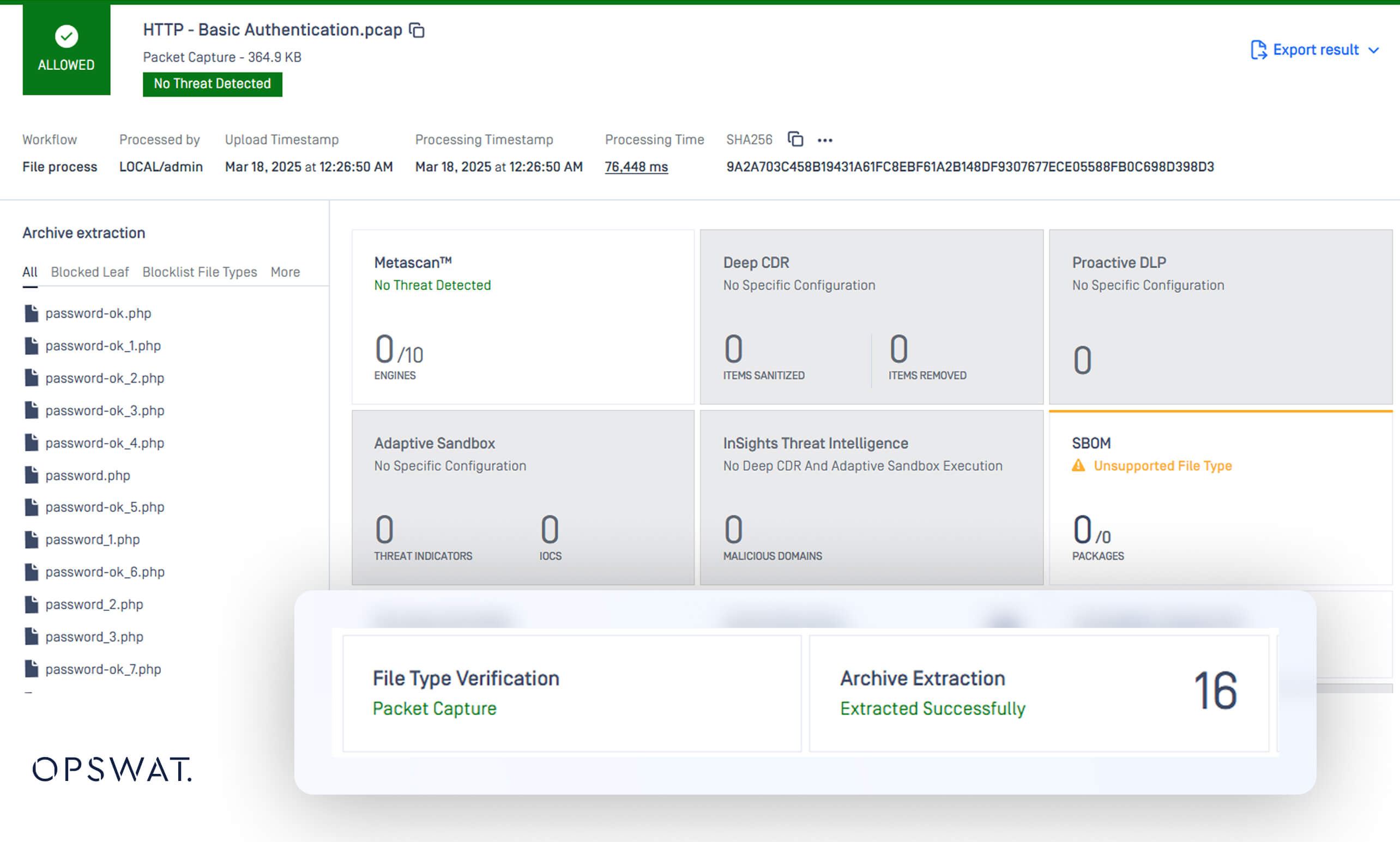

חילוץ ובדיקת קבצי PCAP

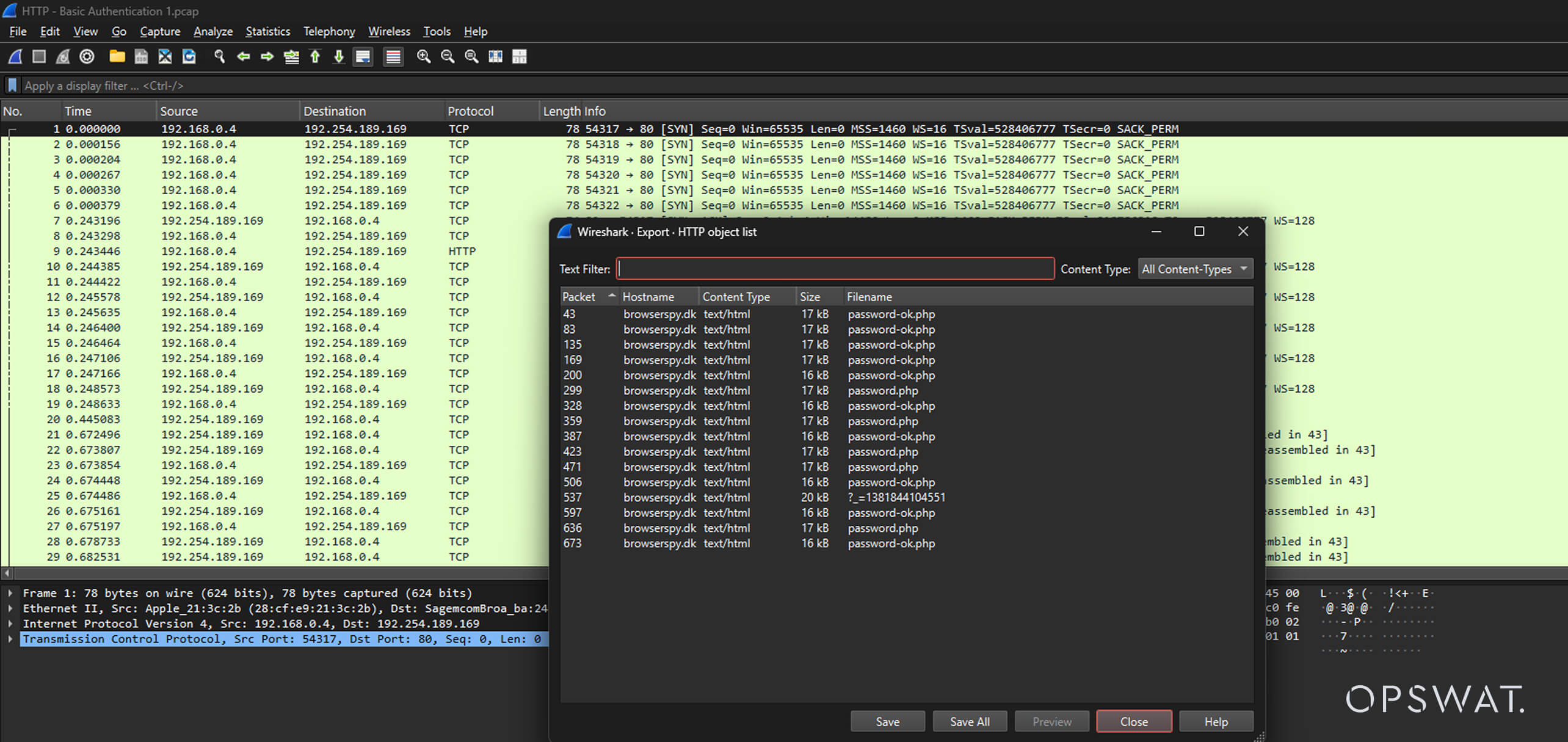

לכידת חבילות רשת (קבצי PCAP) היא מכרה זהב עבור חוקרי פורנזיקה, אך היא גם מהווה נקודת עיוורת עבור פתרונות אבטחה רבים. כלים מסורתיים מתייחסים לעתים קרובות ל-PCAP כאל מכלים אטומים, תוך התעלמות מתעבורת HTTP, FTP או IMAP המוטמעת בתוכם. חוסר תשומת לב זה מאפשר לתוקפים לחלץ נתונים או להעביר תוכנות זדוניות דרך יומני רשת שנראים שפירים.

מנוע הארכיון מחלץ ובודק כעת את כל החבילות בתוך קבצי PCAP, תוך יישום אותו ניתוח קפדני כמו קבצים עצמאיים. על ידי שחזור הפעלות רשת ובדיקת מטענים שחולצו, צוותי אבטחה יכולים לזהות:

- הורדות תוכנות זדוניות

- ניסיונות חילוץ נתונים

- תקשורת פיקוד ובקרה

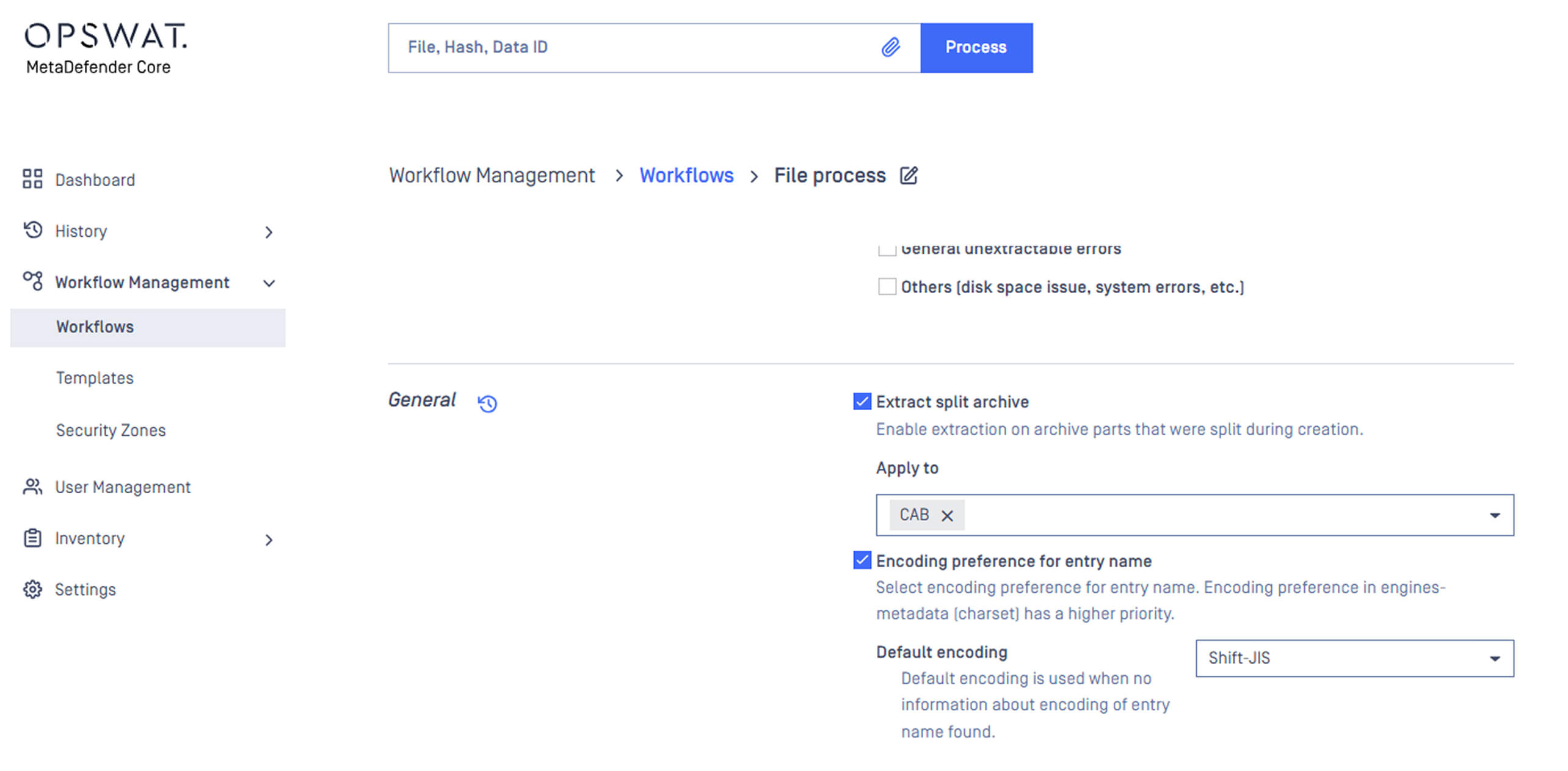

הפעלת תצורה גמישה באמצעות שילוב זרימת עבודה

בעבר, מספר אפשרויות תצורה גלובליות היו מוגבלות ברמת המודול. עם עדכון זה, תצורות מפתח הועברו לזרימות עבודה, מה שמאפשר:

- גמישות רבה יותר בהגדרת מדיניות אבטחה.

- התאמה אישית קלה יותר המבוססת על צרכי הארגון.

- יעילות משופרת בניהול פריסות אבטחה בקנה מידה גדול.

שדרוגים שיענו על הצרכים שלך

העדכונים האחרונים ל Deep CDR , File Type Verification ומנועי חילוץ ארכיונים מעניקים לצוותי אבטחה שליטה ישירה על אופן ניתוח הקבצים, המסמכים ונתוני הרשת, כך שההחלטות יישארו מבוססות על ההקשר, ולא על ניחושים. למידע נוסף או לראות את התכונות הללו בפעולה, צרו קשר OPSWAT הַיוֹם.