מתקפות פישינג הפכו לשיטה רווחת עבור פושעי סייבר המכוונים לארגוני תשתית קריטית - ישויות המספקות שירותים חיוניים כגון אנרגיה, מים, שירותי בריאות ותחבורה. ככל שהתקפות אלו הופכות מתוחכמות יותר, הסיכונים לארגונים אלה גוברים, וכוללים שיבושים תפעוליים, הפסדים כספיים ופגיעה במוניטין.

מאמר זה, הנתמך על ידי ממצאים מרכזיים מדוח המחקר של אוסטרמן , בוחן את החשיבות של פתרונות אנטי-פישינג בזמן אמת בהגנה על תשתיות קריטיות.

איום פישינג גובר בתשתיות קריטיות

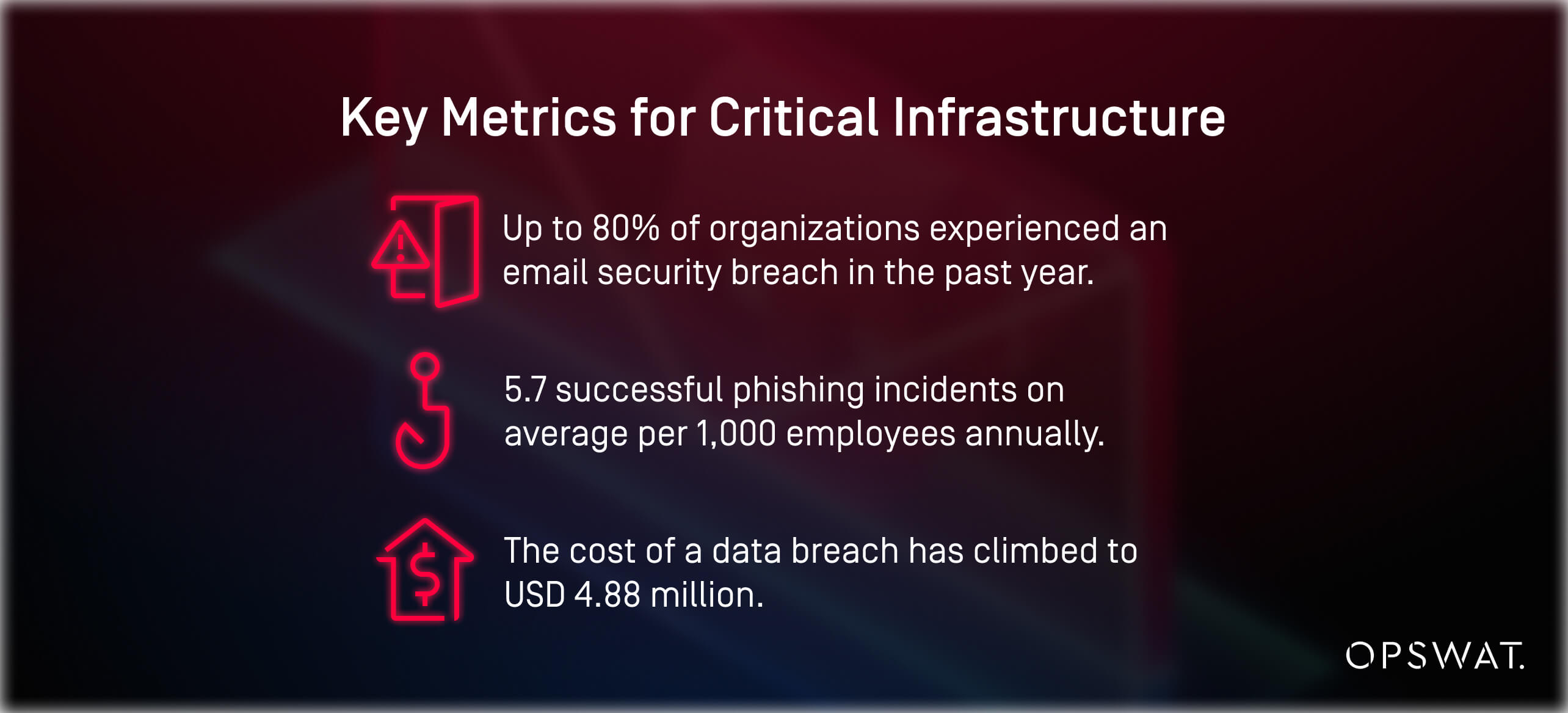

פישינג מהווה איום משמעותי על ארגוני תשתית קריטית בשל אופיים הרגיש של הנתונים והפעולות שהם מנהלים. דו"ח המחקר של אוסטרמן מציין כי עד 80% מהארגונים בתשתיות קריטיות חוו פרצת אבטחה בדוא"ל במהלך השנה האחרונה. פרצות כאלה מובילות לעיתים קרובות לגניבת נתונים, שיבושים תפעוליים והשלכות רגולטוריות שעלולות להשפיע קשות על פעילות הארגון, על מוניטין המותג ועל הכספים שלו.

למעשה, מגזרי תשתית קריטיים רואים בממוצע 5.7 אירועי פישינג מוצלחים לכל 1,000 עובדים בשנה, מה שמביא לחשבונות שנפגעו, דליפת נתונים ואפילו התקפות כופר אפשריות.

עבור מנהלי מערכות מידע (CISO), אירועים אלה הם יותר מדאגות אבטחה - הם סיכונים עסקיים ישירים. מתקפת פישינג אחת יכולה לגרום להפסדים של מיליונים כתוצאה מזמן השבתה, אובדן נתונים ועונשים רגולטוריים. העלות הממוצעת של פרצת נתונים טיפסה ל-4.88 מיליון דולר, כאשר הפרות הקשורות לפישינג לוקחות 261 ימים להכלה.

בהינתן הסיכונים הגבוהים, ארגוני תשתית קריטית זקוקים לזיהוי פישינג בזמן אמת כדי ליירט באופן יזום ניסיונות פישינג לפני שהם מגיעים למשתמשי הקצה. פתרונות אבטחת דוא"ל מסורתיים אינם מספיקים כדי להתמודד עם האיומים של ימינו, שכן תוקפים משתמשים יותר ויותר בטקטיקות מתקדמות, כולל הודעות מהונדסות חברתית וקמפיינים מתוחכמים של פישינג.

פרצות אבטחת סייבר אחרונות כתוצאה מפישינג

מתקפות פישינג המשיכו לפגוע בארגוני תשתית קריטית בשנים האחרונות, מה שהוביל להשלכות תפעוליות וכלכליות משמעותיות. בין האירועים הבולטים:

- נוזקת POCO RAT (2024) התמקדה בחברות כרייה דוברות ספרדית, וניצלה פגיעויות ספציפיות למגזר. הם השתמשו בטקטיקות פישינג, כולל זיוף דוא"ל המחקה תקשורת לגיטימית בתעשייה, כדי להונות עובדים ולגנוב מידע רגיש.

- התשתיות הקריטיות של אוסטרליה ממשיכות להתמודד עם איומים הולכים וגוברים מצד התקפות פישינג, כאשר 25% מאירועי הסייבר האחרונים מכוונים נגד שירותים חיוניים כמו חשמל, גז, מים, חינוך ותחבורה.

- ריגול סייבר צפון קוריאני (2024), המכונה קבוצת אנדריאל, ביצע קמפיין עולמי לגניבת סודות צבאיים וגרעיניים, וכן כוון נגד מגזרי הרפואה, האנרגיה וההנדסה.

- קבוצת קימסוקי, ארגון איום מתמשך מתקדם (APT) בצפון קוריאה , ממשיכה לנהל קמפיין ריגול סייבר מתוחכם המכוון נגד ארגונים יפניים באמצעות תוכנות זדוניות ופישינג. הם פורסים תוכנות זדוניות שמטרתן לחדור למערכות ולאסוף מידע רגיש.

פרצות אלו מדגישות את הצורך הדחוף של ארגונים ליישם גילוי משופר כדי לעצור את האיומים המתקדמים, כולל התקפות "יום אפס" ותקיפות מתפתחות, הודעות דוא"ל פישינג הנשלחות מחשבונות לגיטימיים אך פרוצים, והנדסה חברתית והתקפות טכניות.

השלכות עסקיות של התקפות פישינג

עבור מנהלי מערכות מידע (CISO), ההשלכות של מתקפות פישינג חורגות מעבר לאובדן נתונים מיידי. הסיכונים הפיננסיים, התפעוליים והמוניטין הם משמעותיים. על פי מדריך Email Security של Egress לשנת 2024 :

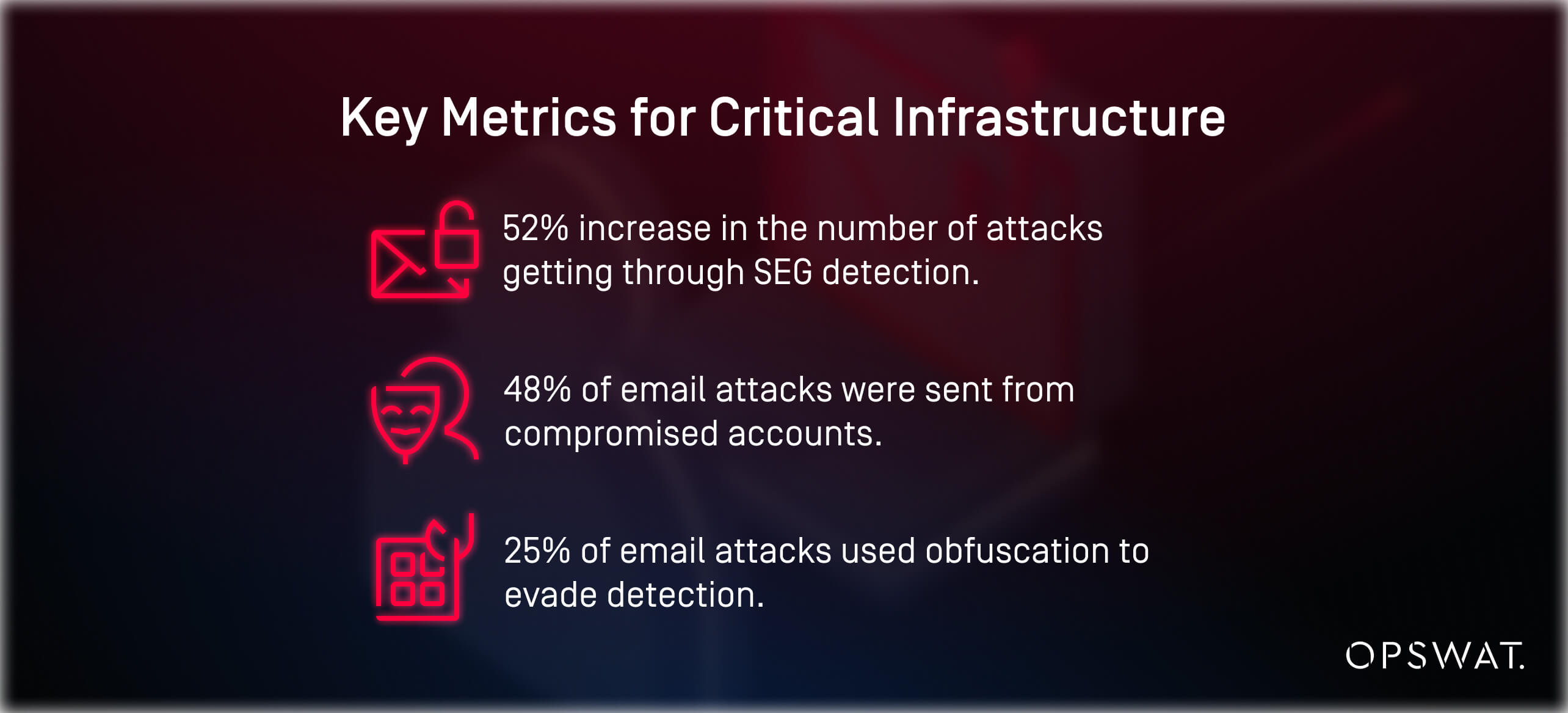

- חלה עלייה של 52% במספר ההתקפות שעברו זיהוי SEG, כאשר 68% מהאימיילים הללו עברו בדיקות אימות, כולל DMARC (יכולת זיהוי ראשונית המשמשת SEGs).

- 48% מההתקפות נשלחו מחשבונות שנפרצו, מה שאפשר להם לעקוף ביתר קלות זיהוי מבוסס מוניטין.

- קישורי פישינג היו המטען הנפוץ ביותר, מכיוון שניתן ליצור ולשחזר אתרים אלה מהר יותר מאשר ניתן לחסום אותם.

- 25% מהתקיפות בדוא"ל כללו אמצעי ערפול טכניים שאפשרו להן להתחמק מגילוי, כגון חטיפת היפר-קישורים לגיטימיים (למשל, לאתרי שיתוף קבצים), הברחת html ו-quishing.

בהינתן סיכונים גבוהים אלה, זיהוי פישינג בזמן אמת הוא קריטי - לא רק למניעת פרצות אלא גם להגנה על השורה התחתונה והמוניטין של הארגון.

כיצד זיהוי פישינג בזמן אמת משנה

בהתחשב בכך שטעויות אנוש מהוות 82% מהפריצות הכרוכות בפישינג , על פי דוח החקירות של Verizon בנושא פריצות נתונים, זיהוי בזמן אמת חייב להתרחש לפני שמשתמשים נחשפים לאיומים פוטנציאליים. עבור מנהלי מערכות מידע, עובדה זו מדגישה את הצורך להסיר את ההסתמכות על ערנות המשתמשים על ידי יישום זיהוי בזמן אמת המנטרל איומים לפני שהם עלולים לגרום נזק.

דו"ח המחקר של אוסטרמן מדגיש כי רמות האיום של פישינג ומתקפות סייבר קשורות צפויות לעלות בכל האזורים, כאשר למעלה מ-80% מהארגונים צופים כי התקפות פישינג, חילוץ נתונים ותוכנות זדוניות של יום אפס יעלו. צמיחה צפויה זו ברמות האיום משקפת צורך דחוף בפתרונות אנטי-פישינג בזמן אמת המסוגלים להסתגל לטכניקות תקיפה מתפתחות.

פתרונות לגילוי פישינג בזמן אמת מספקים לארגונים תכונות מתקדמות כגון ניתוח זמן לחיצה החוסם קישורים זדוניים ברגע שנלחצים עליהם, ומונע ממשתמשים לנחות באתרי פישינג. הם גם משתמשים בסריקת תוכן דוא"ל רב-שכבתית ובניתוח התנהגותי כדי לזהות דפוסים חשודים, כמו גם סינון DNS מתקדם כדי לחסום גישה לדומיינים ידועים של פישינג.

חלק מהמרכיבים המרכזיים של זיהוי פישינג בזמן אמת כוללים גם:

סינון וחסימת כתובות URL

הודעות דוא"ל של פישינג מכילות לעתים קרובות קישורים לאתרים זדוניים שנועדו לגנוב אישורים או נתונים רגישים. סינון כתובות URL בזמן אמת מבטיח שקישורים אלה נחסמים ברגע שהם מזוהים, מה שמפחית את הסבירות להצלחה של התקפות פישינג.

סריקת תוכן וקבצים מצורפים בדוא"ל

פתרונות מתקדמים נגד פישינג מנתחים את תוכן הדוא"ל והקבצים המצורפים בזמן אמת, ומסמנים דפוסי שפה חשודים או קבצים זדוניים לפני שהם מגיעים לתיבת הדואר הנכנס. זה עוצר איומים שמנצלים את אמון המשתמשים בהודעות דוא"ל מוכרות או רשמיות.

נטרול ושחזור תוכן עמוק (CDR)

OPSWAT של Deep CDR הטכנולוגיה מטפלת בסיכון של קבצים מצורפים זדוניים על ידי נטרול איומים פוטנציאליים המוסתרים בתוך קבצים. טכנולוגיה זו מנתחת ומשחזרת למעלה מ-180 סוגי קבצים, ומבטיחה שגם האיומים המורכבים ביותר המוטמעים בקבצים מצורפים מנוטרלים.

בזמן אמת Adaptive Sandbox

OPSWAT פתרון ארגז החול של מבצע ניתוח תוכנות זדוניות תוך שניות - פי עשרה מהר יותר מאשר ארגז חול מסורתי - ומזהה וחוסם קבצים מצורפים או קישורים מסוכנים לפני שהם יכולים להשפיע על הרשת. טכנולוגיה זו בעלת ערך רב במיוחד במניעת התקפות יום אפס שעוקפות הגנות סטנדרטיות.

הבטחת חוסן מפני התקפות פישינג

מתקפות פישינג מהוות איום מתמשך וגדל על ארגוני תשתית קריטית, עם פוטנציאל לנזק פיננסי, רגולטורי ותדמיתי חמור. דו"ח המחקר של אוסטרמן מחזק את העובדה שפישינג נותר דאגה מרכזית, כאשר רמות האיום צפויות לעלות ברחבי העולם. עבור מנהלי מערכות מידע, עובדה זו מדגישה את הצורך לתעדף פתרונות לגילוי פישינג בזמן אמת, החורגים מההגנות המסורתיות.