אנו נרגשים להציג סדרה של בלוגים על ניתוח טכני המתמקדים במגוון פגיעויות וחשיפות נפוצות (CVE), שזוהו וטופלו באמצעות טכנולוגיות זיהוי איומים מתקדמות שלנו. כל המחקר נעשה על ידי הסטודנטים לתארים מתקדמים המשתתפים במחקר. OPSWAT תוכנית המלגות בתחום אבטחת הסייבר הושקה בספטמבר 2023.

בבלוג זה נסביר את קוד CVE-2019-13720 של גוגל כרום וכיצד ארגונים יכולים להתגונן מפני התקפות ניצול CVE-2019-13720.

מהו גוגל כרום ומתי הוא נוסד?

גוגל כרום הוא דפדפן אינטרנט חוצה פלטפורמות שפותח על ידי גוגל ויצא רשמית ב-2 בספטמבר 2008. הוא פותח כחלק ממאמציה של גוגל ליצור דפדפן טוב ומודרני יותר. הוא הציע תכונות חדשות רבות באותה תקופה, כולל גלישה באמצעות כרטיסיות, מצב פרטיות וסנכרון עם שירותי גוגל. מאז השקתו, הוא הפך לאחד מדפדפני האינטרנט הפופולריים ביותר בעולם. נכון לשנת 2021, ל-Google Chrome מוערך כי יש כ-3.2 מיליארד משתמשים.

בשל הפופולריות של גוגל כרום, הוא הפך למוקד מחקר והתקפות, ומשך אליו גם האקרים אתיים וגם האקרים זדוניים. פגיעויות נפוצות שזוהו בגוגל כרום כוללות מניעת שירותים (DoS), דליפת מידע וביצוע קוד מרחוק, בין היתר. בנוגע לפגיעות של ביצוע קוד מרחוק, קיימים שני סוגים של בעיה זו בגוגל כרום: בריחה מארגז חול (sandbox escape) ואי-בריחה.

מה זה CVE-2019-13720?

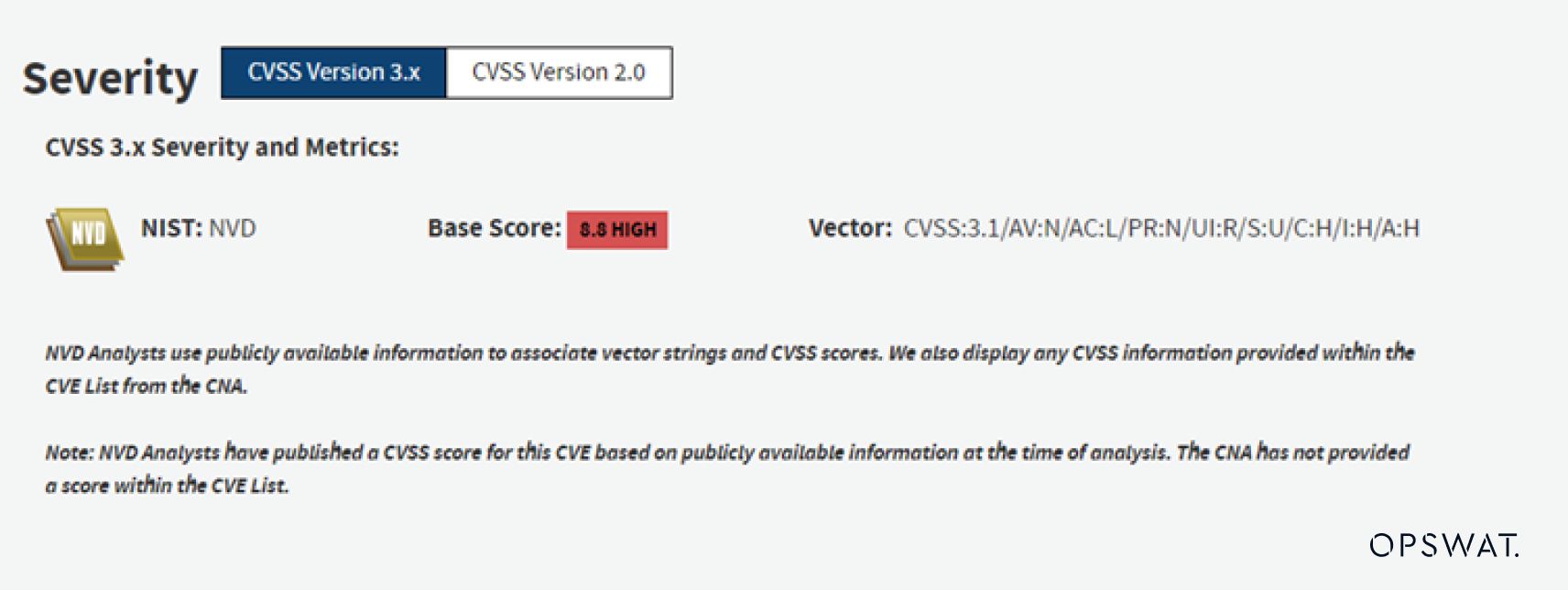

CVE-2019-13720 היא פגיעות Use After Free (UAF) של WebAudio ב-Google Chrome לפני גרסה 78.0.3904.87 המאפשרת לתוקף מרוחק לנצל פוטנציאלית נזק ל-heap באמצעות דף HTML בעל מבנה. כאשר הקורבן ניגש לדף אינטרנט זדוני או פותח דף HTML בעל מבנה בדפדפן Google Chrome הפגיע, הקוד הזדוני מבוצע בנקודת הקצה של הקורבן. CVE זה דווח לראשונה על ידי אנטון איבנוב ואלכסיי קולייב בשנת 2019.

מנקודת מבט טכנית, פגיעות מסוג "use-after-free" עלולה להיות מנוצלת עקב מצב מרוץ בין ה-Render וה-Audio ברכיב השמע של Qt WebEngine, המאפשר לתוקפים מרוחקים לבצע קוד מעטפת של WebAssembly, מה שמוביל לפגיעה במכשיר הקורבן. הפתרון לבעיה זו הוא שכל משתמשי Qt WebEngine יעשו עדכון לגרסה העדכנית ביותר.

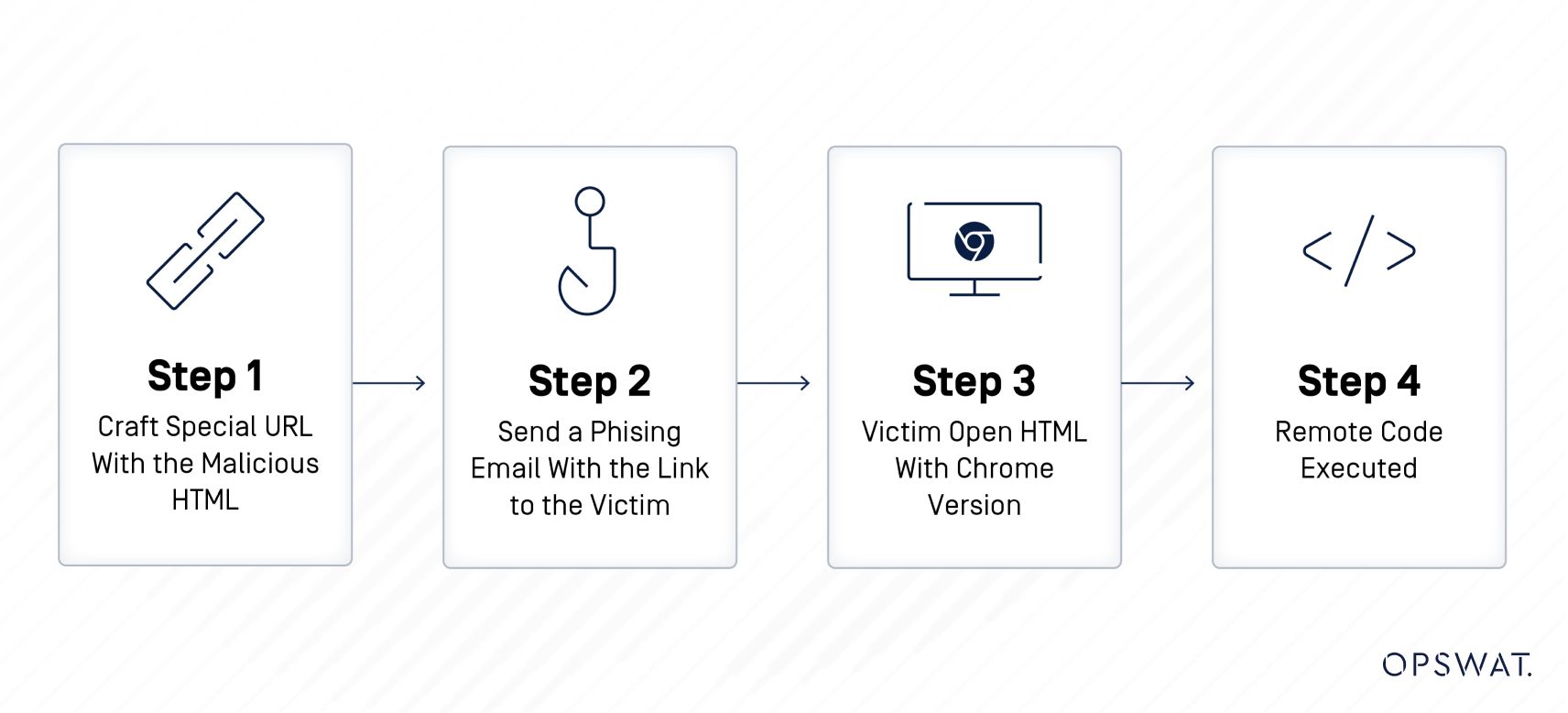

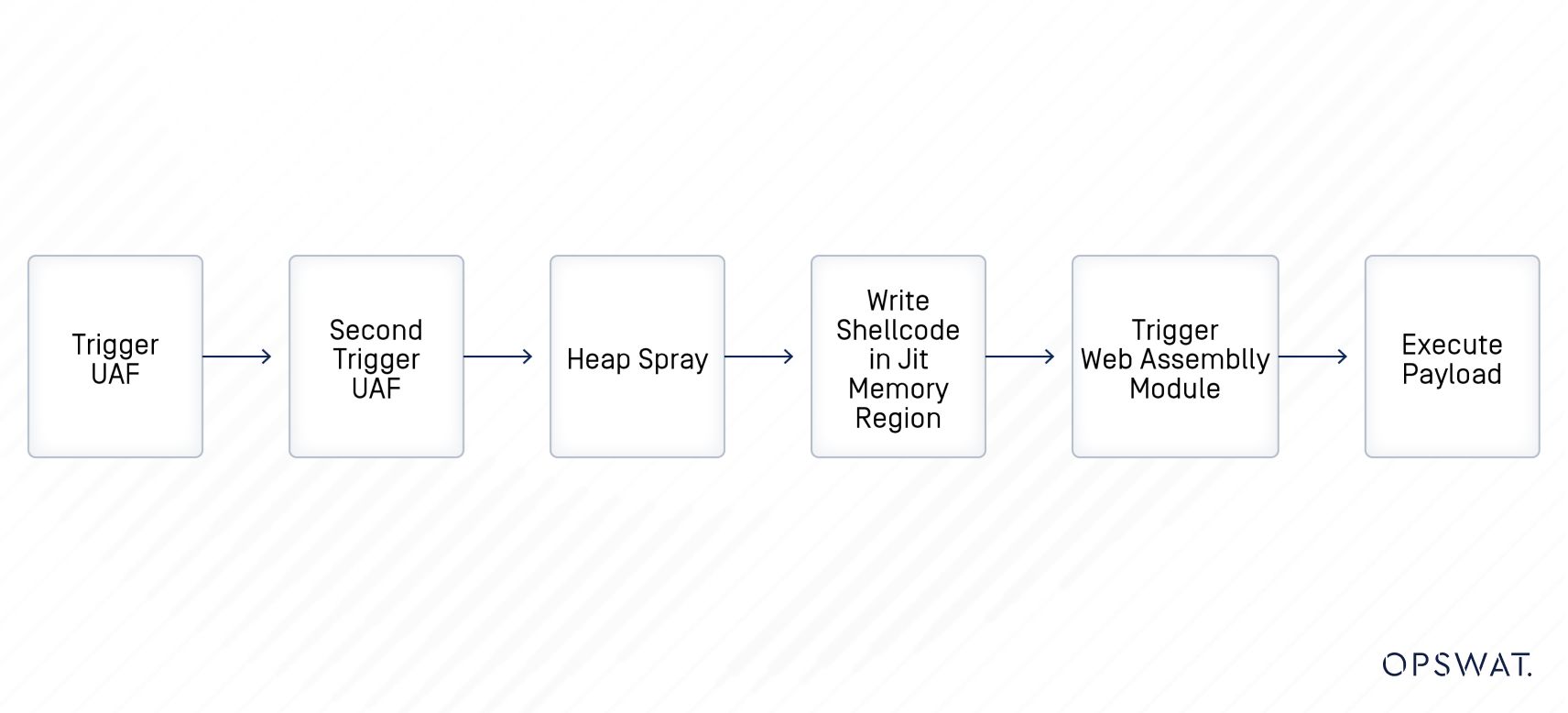

שלבי ההתקפה

התוקפים יוצרים כתובת URL מיוחדת עם ה-HTML הזדוני ושולחים לקורבן דוא"ל פישינג עם הקישור. כאשר הקורבן פותח את הדוא"ל ולוחץ על הקישור, הקוד הזדוני מופעל ומאפשר לתוקף להשתלט על המערכת שנפגעה. פרטים על טקטיקות הקוד מרחוק, כפי שהן מופיעות במסמך HTML, ניתן למצוא כאן .

מהן פגיעויות של Use After Free (UAF) ו-heap spray?

פגיעות בזיכרון UAF היא סוג של פגם אבטחה המתרחש כאשר תוכנית ממשיכה להשתמש בזיכרון לאחר שהוא משוחרר. זה יכול להוביל למגוון השלכות שליליות, כולל פגיעה בנתונים, ביצוע קוד שרירותי וקריסות מערכת.

ריסוס ערימה (Heap spraying) היא טכניקת מסירת מטען הכוללת כתיבת מספר בתים במיקומים שונים לאורך הערימה. זה כרוך בהזרקת מטען (כלומר, נתונים מזיקים) לתוך ערימת הזיכרון, מה שמבטיח שזרימת הביצוע קופצת לזיכרון המרוסס ולא לקוד המקורי של האפליקציה. מטרת התקפה זו היא בדרך כלל להשתלט על רישום ה-EIP.

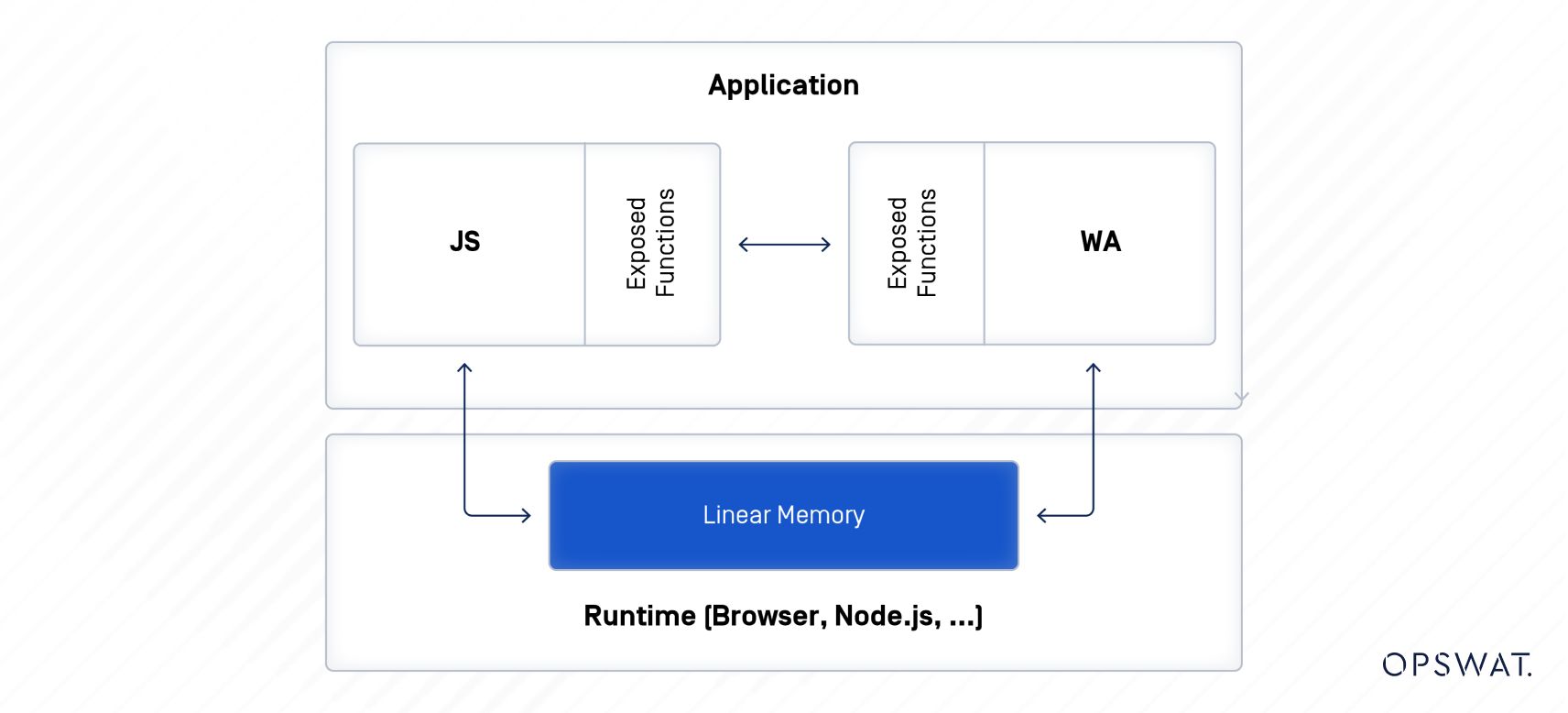

מה זה WebAssembly?

WebAssembly, המכונה לעתים קרובות Wasm, הוא פורמט הוראות בינארי חדש המשמש כיעד נייד להידור של שפות ברמה גבוהה כמו C/C++, ומאפשר להן לפעול במהירות כמעט מקורית במנוע JavaScript של דפדפן אינטרנט.

עם זאת, מכיוון שניתן לקמפל את WebAssembly משפות שאינן בטוחות לזיכרון, כגון C/C++, פגיעויות קידוד נפוצות כמו גלישות מאגר או פגיעויות של מחרוזות פורמט עלולות להופיע בקבצים הבינאריים של WebAssembly שעברו קומפילציה צולבת. פוטנציאל זה לפגיעויות להיכלל במודולי WebAssembly הגדיל את משטח התקיפה של יישומי אינטרנט עכשוויים.

מהי פגיעות של תנאי מרוץ?

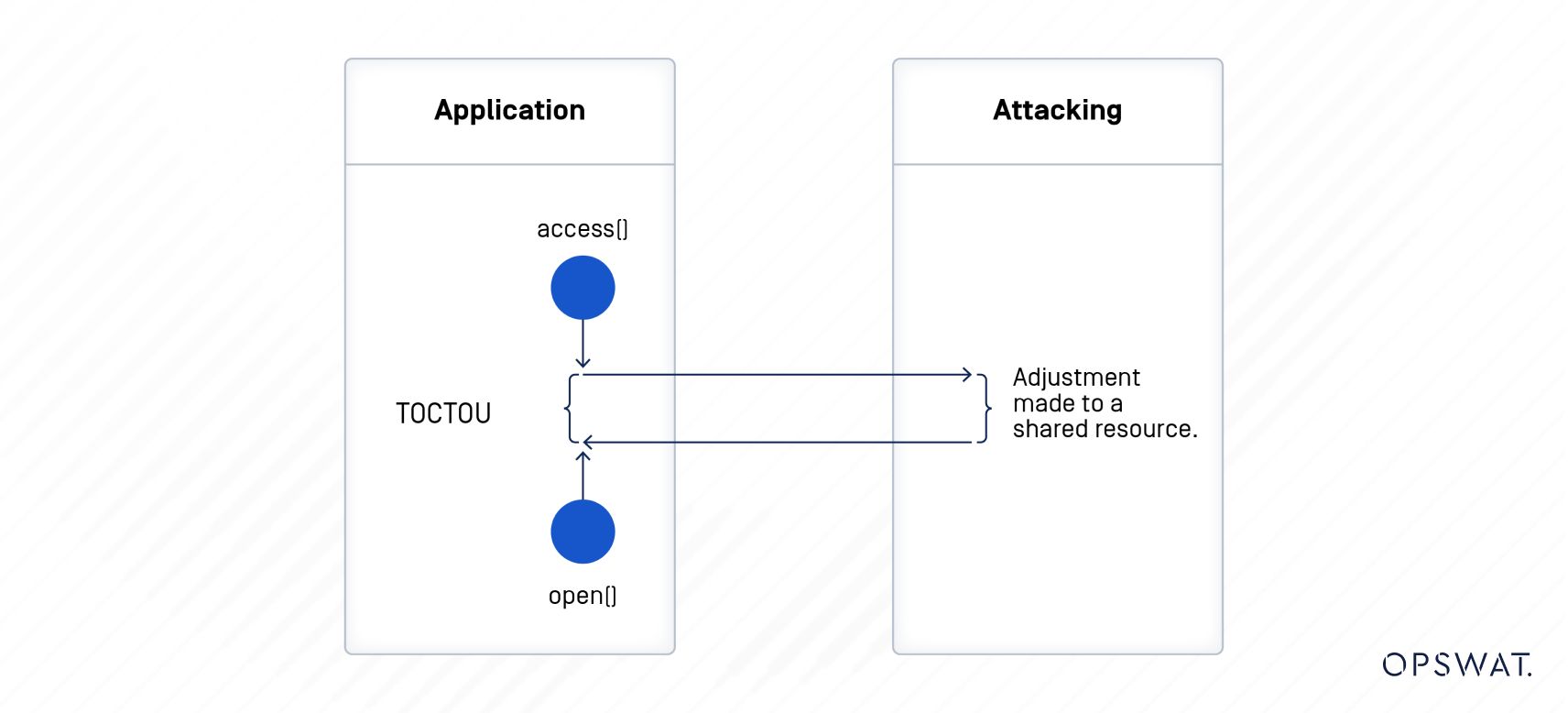

פגיעות של מצב מירוץ (race condition) בתוכנה מתעוררת כאשר מספר תהליכים או הליכים מנסים לגשת למשאב משותף בו זמנית, מה שגורם לתוצאות בלתי צפויות או לשיבושים תפעוליים עקב תזמון הגישה. כאשר לתוכנית יש פגיעות של מצב מירוץ, היא עלולה להוביל לבעיות שונות כגון קריסות יישומים, פגיעה בנתונים, תוצאות שגויות או חוסר עקביות. תוקפים יכולים לנצל פגיעות זו כדי לקבל גישה לא מורשית, לדלוף מידע, להעלות הרשאות או לגרום לקריסת מערכת.

פגיעות TOCTTOU, המסווגת כפרצות של תנאי מרוץ, מנצלת את פער הזמן בין בדיקה לשימוש במשאב.

כיצד פועל CVE-2019-13720?

כדי לנצל פגיעות זו, החוקר מצרף קוד JavaScript לקובץ HTML. כאשר משתמש מפעיל את קובץ ה-HTML, הסקריפט מנסה למצוא את הכתובת שדלפה על ידי יצירת שני הליכים (הליך ראשי והליך שמע) המטפלים באותם נתוני buffer. הכתובת שדלפה של ה-temporary_buffer_object ב-ReverbConvolverStage משמשת לאחר מכן כדי להשיג את המצביע של ה-feedforward_array ב-IIRFilterNode (אשר חולק את אותו דף-על עם ה-Convolver). לאחר מכן, החוקר מנסה להשיג את המצביע של ה-feedforward_array ב-UAF השני של הטריגר.

WebAssembly מטפל בביצוע קוד המעטפת. כדי לאפשר את ביצוע קוד המעטפת, החוקר מנסה לשחרר את ה-IIRFilter וכותב ל-GCPreventer עד שהוא מקבל שליטה על היכן מתבצעות הקצאות חדשות ללא צורך ב-sprays. לבסוף, החוקר כותב את קוד המעטפת לאזור Just–In Time (JIT) בזיכרון. כתוצאה מכך, עם הוספת אירוע שגיאה של קורא הקבצים, מודול WebAssembly יבצע את קוד המעטפת.

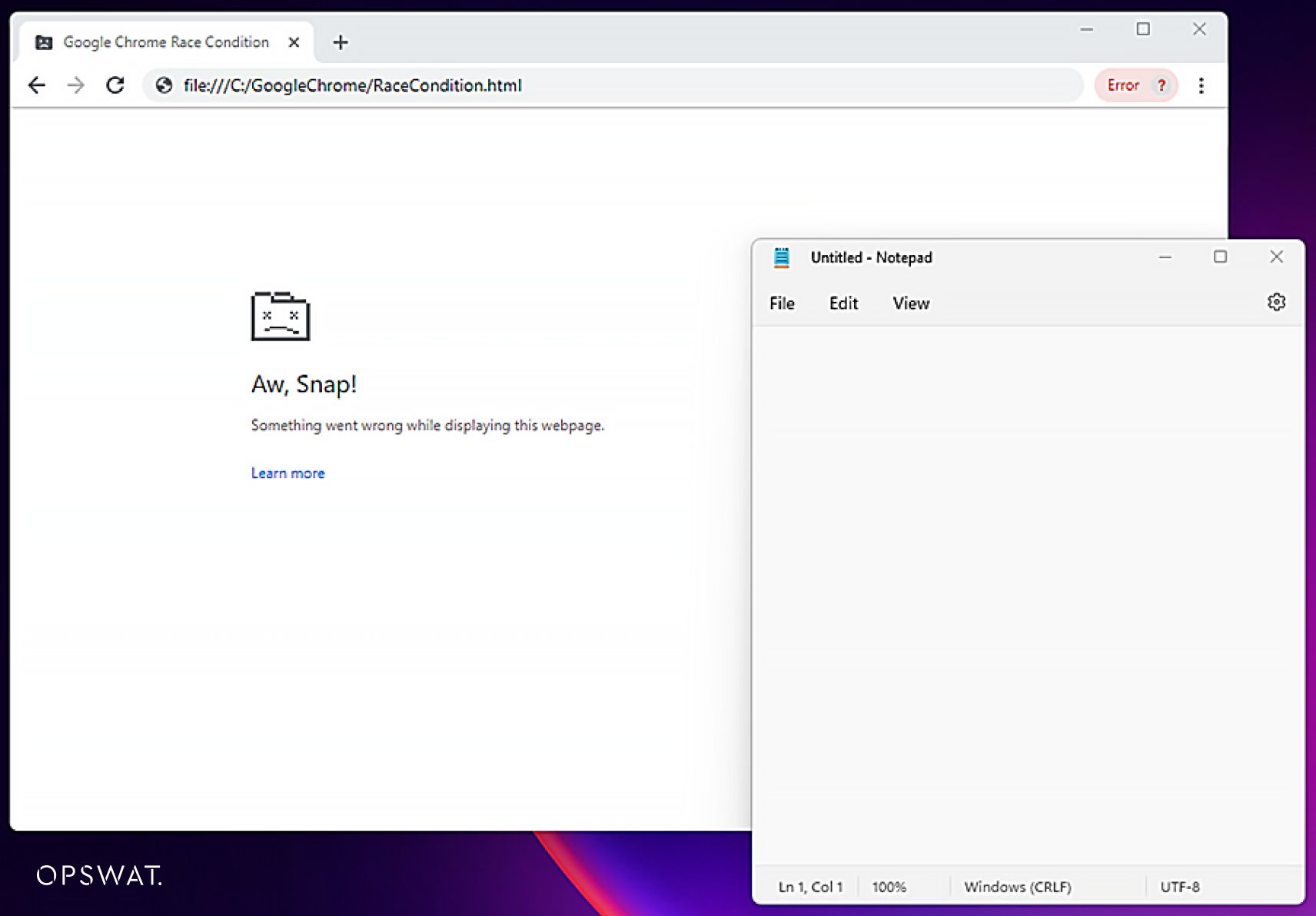

כדי להריץ את קוד המעטפת המשויך לפגיעות זו, על המשתמש להשבית את ארגז החול בגרסה הפגיעה של Chrome.

כאשר קוד המעטפת מבוצע, הוא פותח אוטומטית את שירותי Notepad במכשיר של הקורבן.

שיטת תיקון

MetaDefender Endpoint , פתרון אבטחת נקודות קצה שפותח על ידי OPSWAT , מאפשר למשתמשים לזהות ולהגן על המערכות שלהם מפני התקפות אלה. לאחר שהמשתמש משבית את פרטיות Sandbox תכונה (--no-sandbox), MetaDefender Endpoint יכול לזהות CVEs ולהחיל את התיקונים האחרונים של גוגל כרום. לאחר מכן, המשתמש יכול לעדכן את גוגל כרום לגרסה העדכנית ביותר באופן ידני או להפעיל את תכונת "עדכון אוטומטי" תחת Patch Management כרטיסייה לאפשרות OPSWAT MetaDefender Endpoint לעדכן את הדפדפן באופן אוטומטי ברגע שמתעדכנים חדשים יהיו זמינים.

כדי למנוע חשיפה לקוד זדוני, על המשתמשים להשתמש בכלי סינון דוא"ל כדי לזהות התקפות פישינג ולהימנע מלחיצה על כתובות URL לא ידועות בהודעות דוא"ל.

MetaDefender Endpoint תכונות ויתרונות עיקריים של המוצר

- סקירה ותיקון של יישומים בסיכון. ניתן לצפות ביישומים פגיעים או לא מעודכנים בתוך MetaDefender Endpoint ממשק משתמש.

- ודא שהגנה מפני תוכנות זדוניות מוגדרת כראוי במערכת ההפעלה.

- ודא עמידה בתקני האבטחה של הארגון.

- אבטחת הצפנת דיסק קשיח.

- אימות תיקון מערכת הפעלה.

- אפשרויות מרובות לסריקת תוכנות זדוניות וביצוע הודעות ללא תוכנות זדוניות בנקודות קצה.

MetaDefender Endpoint עֲבוּר Endpoint ניתן להוריד את תיקוני הפגיעויות והאפליקציות כאן .

הַפנָיָה

- https://nvd.nist.gov/vuln/detail/CVE-2019-13720

- https://bugs.chromium.org/p/chromium/issues/detail?id=1019226

- https://www.w3.org/TR/webaudio/

- https://security.gentoo.org/glsa/202004-04

- https://www.cve.org/CVERecord?id=CVE-2019-13720

- https://packetstormsecurity.com/files/167066/Google-Chrome-78.0.3904.70-Remote-Code-Execution.html

- https://devopedia.org/race-condition-software

- https://webassembly.org/

- https://www.researchgate.net/figure/WebAssembly-high-level-architecture_fig1_360232889

- https://www.researchgate.net/publication/331990070_Native_Web_Audio_API_Plugins

- https://whitehat.vn/threads/gioi-thieu-ky-thuat-khai-thac-exploit-heap-spray.5056/

- https://www.opswat.com/