SBOM (רשימת חומרים של Software ) משמשת כאלמנט יסודי בהבטחת שלמות רכיבי תוכנה - מקורותיה מתוארכים למאמצי פיתוח התוכנה המוקדמים ביותר לתיעוד תלויות בקוד פתוח בשנות ה-90. SBOMs עוזרים לארגונים לעקוב אחר הרכיבים במחסנית יישומי התוכנה שלהם ולשמור על עמידה בתקנות התעשייה. ככל שמערכות אקולוגיות של תוכנה הופכות מורכבות יותר ויותר, אימוץ פורמטים סטנדרטיים של SBOM הופך חיוני לשיפור האבטחה ויכולת הפעולה ההדדית.

הגדרת SBOM

א Software Bill of Materials (SBOM) הוא רשימה מקיפה של כל הרכיבים בתוך יישום תוכנה, כולל רכיבי תוכנה קנייניים, קוד פתוח ורכיבי תוכנה של צד שלישי. הוא מספק מטא-נתונים מפורטים כגון שם התוכנה, גרסה, ספק, פרטי רישיון וגיבוב קריפטוגרפי לאימות.

על ידי הצעת נראות מלאה לתלות בתוכנה, SBOMs משפרים את שקיפות שרשרת האספקה, מאפשרים vulnerability detection , ותומכים בתאימות לתקנות. הם עוזרים לארגונים לצמצם סיכוני אבטחה, לייעל ביקורות ולשפר את תגובת האירועים על ידי זיהוי וטיפול באיומים פוטנציאליים בתוך מערכת האקולוגית של התוכנה שלהם.

מהו תקן SBOM?

תקני SBOM (רשימת חומרים של תוכנה) מבטיחים עקביות ויכולת פעולה הדדית בין תעשיות וארגונים שונים על ידי מתן מסגרת מאוחדת לתיעוד רכיבי תוכנה. תקנים אלה עוזרים לעסקים לייעל את ניהול הפגיעויות, לעמוד בדרישות רגולטוריות מתפתחות ולאפשר שיתוף פעולה חלק בין יצרני תוכנה, ספקים ומשתמשי קצה.

על ידי אימוץ פורמטים סטנדרטיים של SBOM, ארגונים יכולים לשפר את אבטחת שרשרת האספקה של תוכנה , להפחית את הסיכון לחבלה בתוכנה ולשפר את שקיפות התוכנה הכוללת.

מהו פורמט SBOM?

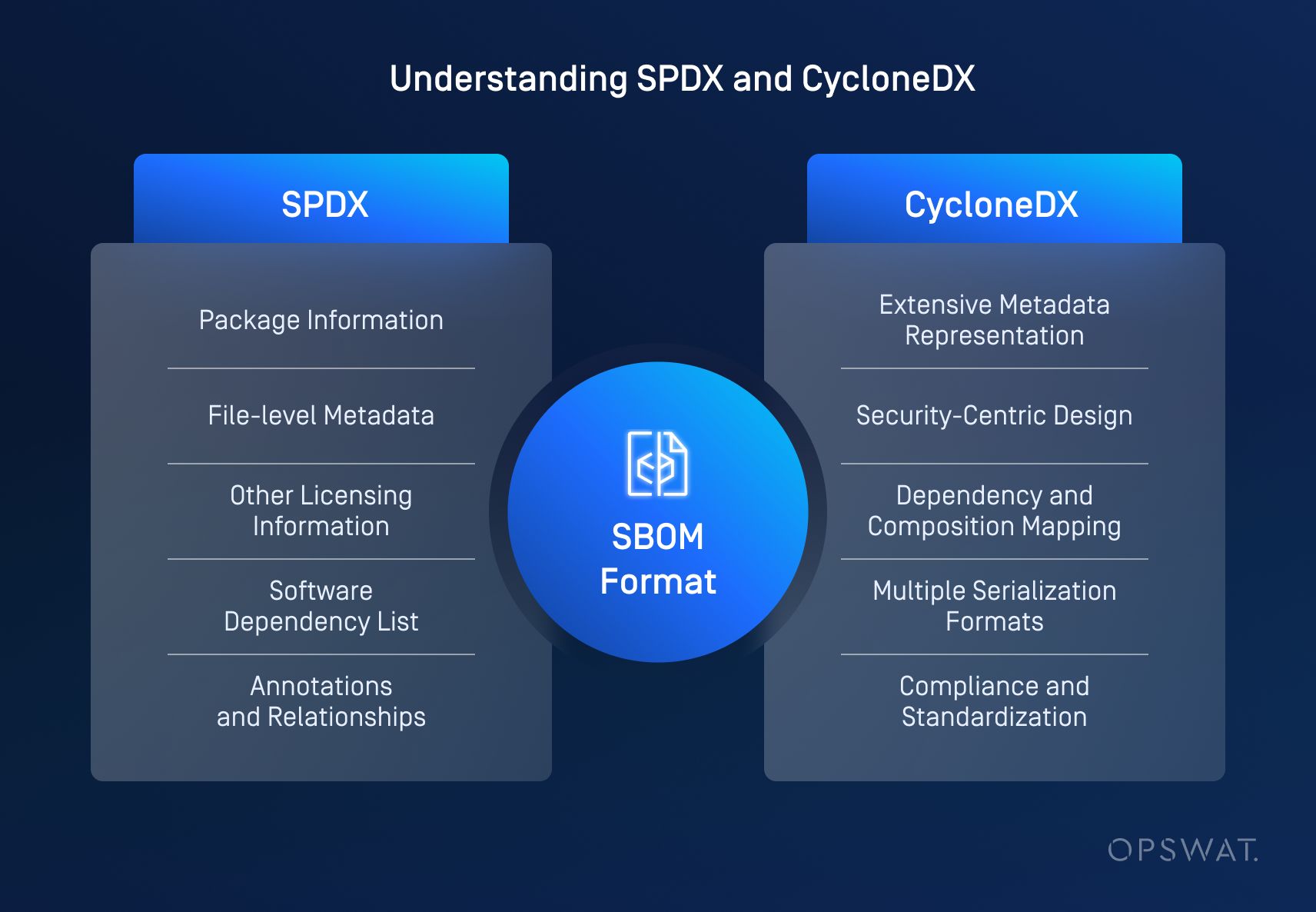

פורמטי SBOM הם סכמות סטנדרטיות וקריאות על ידי מכונה המשמשות למבנה ושיתוף הנתונים הכלולים ב-SBOM. פורמטים אלה מגדירים כיצד פרטי רכיבי תוכנה מיוצגים ומוחלפים בין מערכות.

פורמטי SBOM הנפוצים ביותר כוללים SPDX ו- CycloneDX , שניהם תומכים באוטומציה, יכולת פעולה הדדית ומעקב לאורך מחזור חיי התוכנה. פורמטים אלה מאפשרים שיפור vulnerability detection , תאימות לתקנות וניהול סיכונים בשרשרת האספקה על ידי הבטחת תיעוד עקבי של רכיבי תוכנה.

רכיבים מרכזיים של SBOM

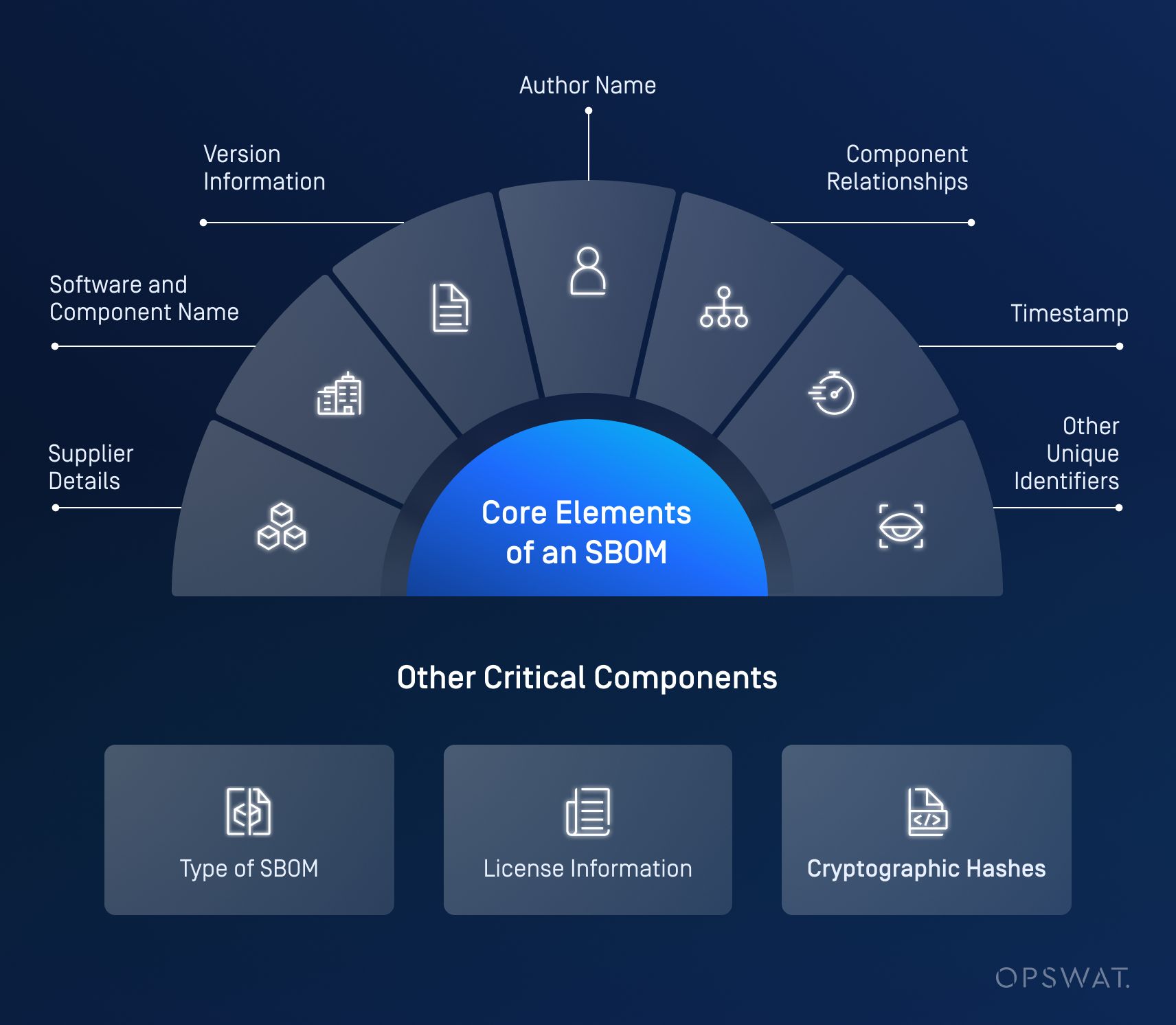

כדי להיות יעיל, SBOM חייב להכיל אלמנטים מרכזיים המספקים שקיפות מלאה לחבילת תוכנה. מנהל התקשורת והמידע הלאומי של ארה"ב (NTIA) מגדיר שבעה רכיבים מינימליים עבור SBOM :

- פרטי ספק: מזהה את הישות האחראית על התוכנה.

- שם Software ורכיב: מזהה את רכיב התוכנה.

- פרטי גרסה: מציין את פרטי הגרסה של הרכיב.

- שם המחבר: האדם או הארגון (אך לא הכלי) שיצרו את דוח SBOM.

- יחסי רכיבים: מתאר תלויות ואינטראקציות בין רכיבי תוכנה.

- חותמת זמן: חלק מהמטא-מידע של SBOM המציין את התאריך והשעה שבהם הופק הדוח.

- מזהים ייחודיים אחרים: מספק מידע נוסף להגדרת רכיבי התוכנה

רכיבים חיוניים נוספים כוללים:

- סוג SBOM: מספק הקשר לגבי האופן שבו ומדוע דוח SBOM נחוץ.

- פרטי רישיון: מגדיר את זכויות השימוש של התוכנה.

- גיבוב קריפטוגרפי: מבטיח שלמות ואותנטיות של רכיבים.

פורמט SPDX SBOM

פורמט Software Package Data Exchange (SPDX) , שפותח על ידי קרן לינוקס, הוא תקן SBOM נפוץ שנועד להקל על תאימות רישיונות קוד פתוח ומעקב אחר רכיבי תוכנה. הוא מספק דרך מובנית לתיעוד רכיבי תוכנה והמטא-דאטה הנלווים אליהם, מה שהופך אותו לכלי חיוני לשקיפות ואבטחת תוכנה.

בנוסף, SPDX הוא הפורמט שקיבל את מעמד ההסמכה ISO (ארגון התקינה הבינלאומי), מה שהופך אותו לפורמט העומד בדרישות התקינה והבטחת האיכות.

מסמכי פורמט SPDX מכילים מספר אלמנטים מרכזיים:

מידע על החבילה

מתאר את החבילה, שיכולה להכיל קובץ אחד או יותר - כולל קוד מקור, קבצים בינאריים, מסמכים וכו'. סוגים אחרים של מידע כוללים פרטים על המחבר המקורי, המקור, כתובת URL להורדה, סכום בדיקה וסקירת רישוי .

מטא-נתונים ברמת הקובץ

פרטים על הקבצים הספציפיים, כגון רישיון, סכום בדיקה, תורמי קבצים וכו'.

מידע נוסף על רישוי

מבטיח ניהול קניין רוחני על ידי ציון רישיונות תוכנה.

Software רשימת תלויות

מתעד את ההיררכיה של תלויות תוכנה.

הערות וקשרים

מספק מטא-דאטה נוסף ויוצר קשרים בין ארטיפקטים של תוכנה.

פורמט SPDX תומך בפורמטים מרובים, מה שמאפשר גמישות בהתאם למקרה השימוש ותאימות הכלים:

- תג/ערך (.spdx): פורמט פשוט מבוסס טקסט

- JSON (.spdx.json): פורמט קל משקל וקריא על ידי מכונה

- YAML (.spdx.yml): פורמט סידור נתונים ידידותי למשתמש

- RDF/XML (.spdx.rdf): פורמט מובנה לייצוג נתונים סמנטי

- גיליון אלקטרוני (.xls): פורמט טבלאי שימושי לניתוח ידני

SPDX מאומץ באופן נרחב על ידי חברות טכנולוגיה גדולות, גופי רגולציה וקהילות תוכנה בקוד פתוח. הוא משמש בדרך כלל עבור:

- ניהול רישיונות תוכנה בקוד פתוח: מסייע לארגונים לעקוב אחר דרישות רישוי קוד פתוח ולעמוד בהן.

- ביקורת אבטחה: מספקת תובנות לגבי רכיבי תוכנה כדי לזהות פגיעויות ולנהל סיכונים.

- תאימות לתקנות: מבטיחה עמידה בתקני התעשייה ובדרישות החוק הקשורות לשקיפות תוכנה.

- מעקב אחר מקור Software : קובע שושלת ברורה של רכיבי תוכנה לשיפור האחריות.

על ידי מינוף פורמט SPDX, ארגונים יכולים לשפר את אבטחת שרשרת האספקה, לייעל את מאמצי התאימות ולקבל נראות רבה יותר על מערכות התוכנה שלהם.

פורמט CycloneDX SBOM

פורמט CycloneDX , שפותח על ידי קרן OWASP, מספק BOM (רשימת חומרים) מלאה, כולל SBOM, ונועד תוך דגש חזק על אבטחה, ניהול פגיעויות ושקיפות תוכנה מקיפה. הוא מספק מודל אובייקטים מרשם המתאר ביעילות קשרים מורכבים בין רכיבי תוכנה, שירותים ותלויות.

התכונות העיקריות של פורמט CycloneDX כוללות:

ייצוג מטא-דאטה נרחב

לוכד פרטי ספקים, פרטי רישוי, מחברים, כלים, תהליכי ייצור וכן הלאה.

עיצוב ממוקד אבטחה

מאפשר זיהוי מדויק של פגיעויות, ניתוח ניצול ותמיכה במקרי שימוש ב-VEX.

מיפוי תלות והרכב

מייצג קשרים ישירים וטרנזיטיביים בין רכיבי תוכנה ושירותים.

פורמטים מרובים של סידור

תומך ב-JSON, XML, וב-Protocol Buffers (protobuf), ומבטיח תאימות רחבה עם כלי אבטחה.

תאימות ותקינה

משתלב עם תקני אבטחה כגון OWASP ASVS, MASVS, SCVS ו-SAMM, ומספק מסגרת קריאה על ידי מכונה למעקב אחר תאימות.

עם הארכיטקטורה החזקה והגישה המונעת על ידי אבטחה, CycloneDX מאומץ באופן נרחב ביישומים המתמקדים באבטחת סייבר לניהול פגיעויות וניטור אבטחה. זה הופך את פורמט CycloneDX לכלי חיוני לניהול סיכונים בשרשרת האספקה של תוכנה.

פורמטים של CycloneDX לעומת SPDX

| תכונה | SPDX | ציקלון די.אקס. |

| מוֹקֵד | תאימות לרישיונות קוד פתוח וקניין רוחני | אבטחת יישומים וניתוח שרשרת אספקה |

| תכונות | מטא-נתונים מקיפים עבור רכיבי תוכנה | קל משקל, ידידותי למשתמש, עם דגש על נתוני רכיבים חיוניים והערכת אבטחה |

| מקרי שימוש | רישוי קוד פתוח (במקור), ביקורות תאימות ומקור התוכנה | ניהול פגיעויות, ניתוח שרשרת אספקה של תוכנה וניטור אבטחה |

| אימוץ | חברות טכנולוגיה גדולות וצוותי תאימות | ספקי כלי אבטחה וחברות אבטחת סייבר, צוותי DevSecOps |

חשיבותו של Software רשימות חומרים

ל-SBOMs תפקיד מכריע בשקיפות ובאחריותיות של תוכנה. הם מספקים תובנות לגבי שרשרת האספקה של התוכנה, ומאפשרים לארגונים לאמת את שלמות רכיבי התוכנה. רמת שקיפות זו מפחיתה את הסיכון לשינויים בתוכנה ולשינויים לא מורשים, ובסופו של דבר מחזקת את האמון בין יצרני תוכנה, ספקים ומשתמשי קצה.

בנוסף, SBOMs תומכים בתגובה לאירועים ובניהול מחזור חיי תוכנה. כאשר מתגלות פגיעויות, SBOM מפורט מאפשר לצוותי אבטחה להעריך במהירות את ההשפעה וליישם תיקונים ביעילות. גישה פרואקטיבית זו ממזערת את זמן ההשבתה ומבטיחה שמערכות קריטיות יישארו מוגנות מפני איומים מתעוררים.

SBOMs באבטחה ותאימות

SBOM הוא כלי קריטי להבטחת אבטחת תוכנה ועמידה בתקנות. על ידי אספקת מלאי מקיף של כל רכיבי התוכנה, SBOM מאפשרים לארגונים לעקוב ולנהל פגיעויות בצורה יעילה יותר. הם מאפשרים לצוותי אבטחה לזהות ולמתן סיכונים באופן יזום, תוך הבטחה שכל התלויות של צד שלישי וקוד פתוח מעודכנות וחופשיות מניצול לרעה ידוע. נראות זו חיונית ככל שאיומי סייבר הופכים מתוחכמים ונפוצים יותר.

מסגרות רגולטוריות כגון NIST, ISO, צו נשיאותי 14028 ומדריכים טכניים אזוריים אחרים מחייבים אמצעי שקיפות ואבטחה מחמירים יותר של תוכנה, מה שהופך את SBOMs לדרישה חיונית לתאימות. ארגונים הממנפים SBOMs יכולים להדגים ביתר קלות עמידה בתקנים אלה, תוך הימנעות מהשלכות משפטיות וכלכליות אפשריות. על ידי שמירה על SBOMs מדויקים ועדכניים, עסקים יכולים לייעל ביקורות, להפחית את תקורות התאימות ולהבטיח שהתוכנה עומדת בתקנות התעשייה.

השוואת פורמטי SBOM

חוזקות וחולשות

כל פורמט SBOM משרת מטרות שונות, מה שהופך את בחירת הפורמט הנכון לחיוני בהתבסס על צרכים ספציפיים.

| תכונה | חוזקות | חולשות |

| SPDX | מקיף ונמצא בשימוש נרחב. דגש חזק על רישוי ותאימות. | יכול להיות מורכב עבור פרויקטים קטנים יותר |

| ציקלון די.אקס. | אופטימלי לניהול אבטחה ופגיעויות. | פחות דגש על פרטי רישוי |

| תגיות SWID | משולב בתוכנה | סטנדרטיזציה מוגבלת בין תעשיות שונות |

מַסְקָנָה

הבנה ויישום של SBOMs הם קריטיים לאבטחת תוכנה מודרנית. על ידי מינוף פורמטים כגון תגיות SPDX, CycloneDX ותגי SWID, ארגונים יכולים לשפר את שקיפות שרשרת האספקה של התוכנה שלהם ולצמצם סיכוני אבטחה.

הצעדים הבאים

הערך את נוהלי שרשרת האספקה הנוכחיים של הארגון שלך בתחום התוכנה וחקור פורמטים של SBOM התואמים את צרכי האבטחה והתאימות שלך.

למידע נוסף על אבטחת שרשרת האספקה של התוכנה שלכם באמצעות פתרונות SBOM חזקים, בקרו בפתרון אבטחת Supply Chain Software של OPSWAT .