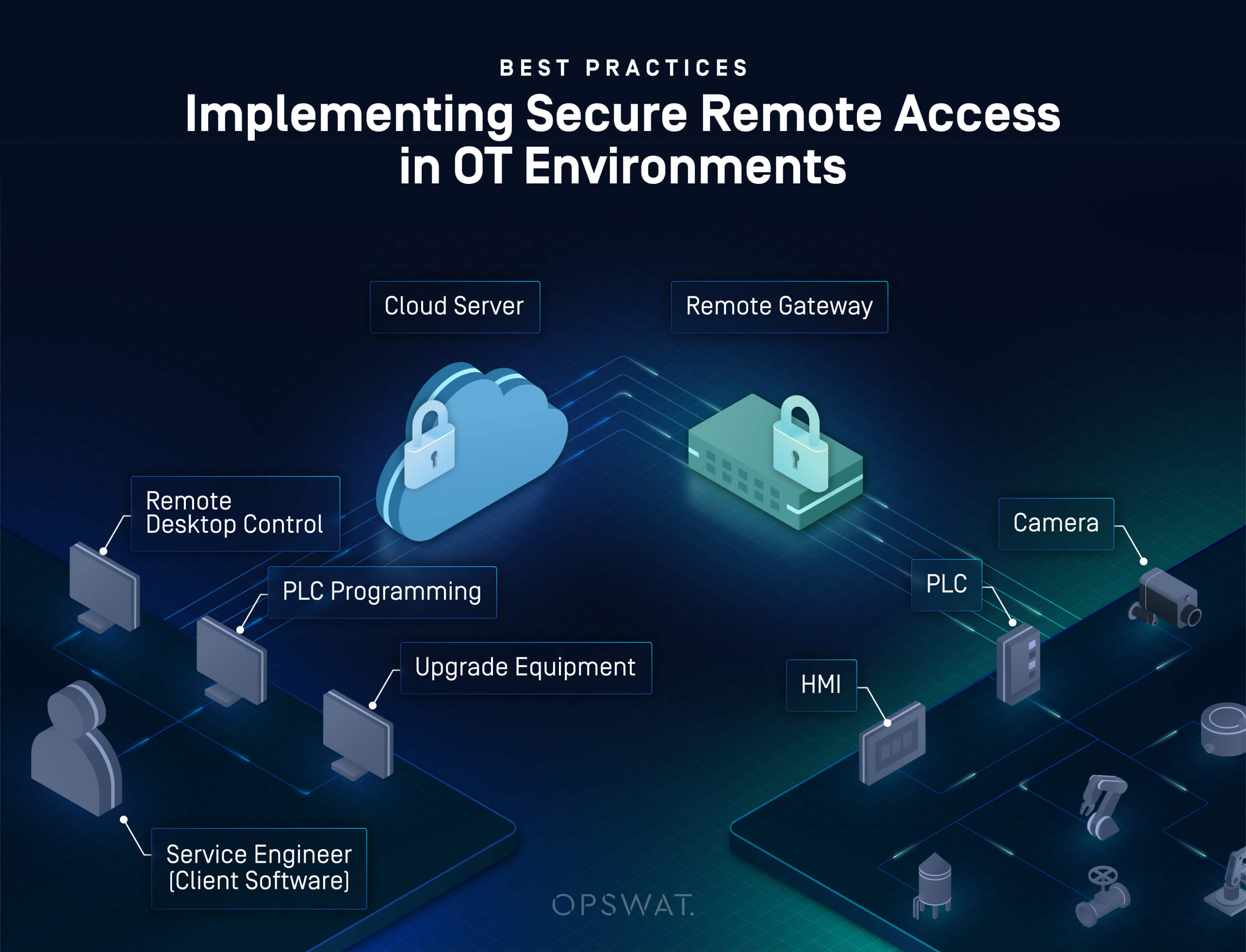

גישה מרחוק הפכה לדרישה קריטית בסביבות תעשייתיות, בין אם כדי לאפשר תמיכה של צד שלישי, תחזוקה מרחוק או פתרון בעיות בזמן אמת. עם זאת, הטמעת גישה מרחוק במערכת ICS ( Industrial סביבת OT (מערכת בקרה) או טכנולוגיה תפעולית (OT) מציגה אתגרי אבטחת סייבר חדשים. אם לא ינוהלו כראוי, הם עלולים להגדיל משמעותית את משטח ההתקפה ולחשוף מערכות קריטיות לאיומי סייבר.

במסגרות תעשייתיות, מקובל שארגונים משתמשים בספקים או קבלנים חיצוניים במסגרת הסכמי SLA (הסכמי רמת שירות) מחמירים, הדורשים תמיכה בזמן. מודלים אלה מחייבים לעתים קרובות גישה מרחוק לנכסים תעשייתיים - לפעמים בדחיפות. בעוד שפתרונות מסורתיים כמו VPN ושרתי קפיצה נפוצים, הם לא תמיד מספיקים כדי לעמוד בדרישות האבטחה הייחודיות של רשתות OT .

כדי למתן את הסיכונים הנוספים שמציגה גישה מרחוק, ארגונים חייבים לפעול לפי ההמלצות החיוניות ושיטות העבודה המומלצות הבאות:

1. מזעור וריכוז של נתיבי גישה מרחוק

צור נתיב גישה יחיד ומבוקר עבור כל הקישוריות המרוחקת ברשת שלך. נתיבי גישה מרובים או אד-הוק מגבירים את הסיכון לתצורות שגויות או פיקוח, מה שמקל על תוקפים לנצל פגיעויות במערכת שלך. נתיב יחיד ומרכזי, המנותב דרך פתרון בקרת גישה, מאפשר נראות, ניטור ושליטה כוללת טובים יותר.

2. אכיפת גישה "הפחותה ביותר"

יש ליישם ולעקוב בקפדנות אחר עקרון "ההרשאות הנמוכות ביותר". למשתמשים מרוחקים צריכה להיות גישה רק למערכות ופונקציות נבחרות הנדרשות למשימותיהם - לא יותר. לדוגמה, אם ספק צד שלישי צריך רק לקרוא נתונים מ-PLC, יש להימנע ממתן הרשאות כתיבה. עבור קבלנים, יש להגביל את הגישה למערכות או לנכסים שלהם בלבד, ולהגדיר בקרות מפורטות סביב חלונות גישה מבוססי זמן, פעולות מותרות והיקף המכשיר.

3. השתמשו ב-DMZ או בפרוקסי כדי לבודד מערכות קריטיות

מנע ממשתמשים מרוחקים גישה ישירה לנכסי OT קריטיים. כל הגישה מרחוק צריכה להיות מתווכת דרך DMZ (אזור מפורז), פרוקסי גישה מאובטח או שער חד כיווני, תוך הבטחה שאף חיבור נכנס לא יגיע ישירות למכשירים רגישים. מתווכים אלה מאפשרים בדיקה נוספת, רישום ואכיפת מדיניות.

4. אימות נקודות קצה מרוחקות לפני מתן גישה

לפני שתאפשרו לכל מכשיר להתחבר לרשת ה-OT שלכם, יש לאכוף אימות יציבה של נקודת הקצה כדי לוודא שהיא עומדת בדרישות האבטחה המינימליות:

- האם אנטי-וירוס או אנטי-וירוס מותקנים ופעילים?

- האם בוצעה לאחרונה סריקת תוכנות זדוניות?

- האם ישנן פגיעויות ידועות בנקודת הקצה?

- האם המכשיר מוצפן?

- האם מערכת ההפעלה והתוכנה מתוקנות במלואן?

אימות זה מונע מנקודות קצה פגועות או שאינן תואמות להפוך לשער לסביבה התעשייתית.

5. הפעל בקרת סשן בזמן אמת

על מפעילים באתר התעשייתי לשמור על השליטה לנטר, להשהות או לסיים שיחות מרחוק בכל עת שהם רואים לנכון. שליטה זו חיונית כדי להגיב לפעילות לא מורשית, לתקלות במערכת או לאירועי אבטחה פוטנציאליים.

6. רישום כל הפעילות ושילוב עם מערכת SIEM

כל ניסיונות הגישה מרחוק, אירועי האימות והפעילויות במהלך ההפעלה צריכים להירשם במלואם ולבדוק אותם. יש להעביר יומנים אלה למערכת SIEM (ניהול אירועים ומידע אבטחה) לצורך ניטור בזמן אמת, חקירת איומים וניתוח. שמירה נכונה של יומני רישום ויכולות פורנזיות מפחיתות את זמן התגובה לאירועים ותומכות גם בדרישות התאימות.

ככל שגישה מרחוק הופכת הכרחית לפעילות תעשייתית, אבטחתה חייבת להיות בראש סדר העדיפויות. לא ניתן ליישם באופן עיוור מודלים מסורתיים של גישה ל-IT בסביבות OT ללא התאמה מתאימה. גישה שכבתית הכוללת אימות נקודות קצה, פילוח גישה, בקרת סשנים ורישום מרכזי חיונית להגנה על תשתיות קריטיות מפני איומים מודרניים.

Secure נתיב לגישה מרחוק ל-OT

גלה כיצד MetaDefender OT Access מספק אבטחה ברמה ארגונית שתוכננה במיוחד עבור סביבות תעשייתיות.