ה USB נוף התקיפה

מדיה היקפית ונשלפת כמו USB מכשירים היו כלים חיוניים הן עבור יחידים והן עבור ארגונים, בעיקר משום שהם מאפשרים אחסון והעברת נתונים בקלות. עם זאת, הפופולריות שלהם הפכה אותם גם למטרה נפוצה עבור פושעי סייבר. לאורך השנים, גורמים זדוניים ניצלו פגיעויות ב USB מכשירים לביצוע מתקפות סייבר מורכבות, מה שמוביל לפגיעה בשלמות הנתונים ובאבטחת המערכת. למרות המודעות הגוברת לסיכונים כאלה, משתמשים רבים נותרים לא מודעים לסכנות הפוטנציאליות הנשקפות על ידי פעולות לכאורה בלתי מזיקות USB מכשירים. למעשה, מכשירים אלה עשויים להיראות בלתי מזיקים במבט ראשון, אך הם יכולים לתפקד כמקלדת, עכבר או ציוד היקפי אחר ברגע שהם מקבלים גישה למכשיר, ובכך לסכן את אבטחתו.

בשנת 2010, Stuxnet צצה כמתקפת סייבר פורצת דרך שהשתמשה ב- USB כוננים, שמכוונים למתקני הגרעין של איראן. ההתקפה בוצעה באמצעות נגועים USB כוננים, מה שאפשר ל-Stuxnet לחדור למערכות בקרה תעשייתיות (ICS) ולמקד באופן ספציפי בקרי PLC (בקרי לוגיקה ניתנים לתכנות) שהיו אחראים לשיבוש תהליכי העשרת אורניום. אירוע זה הדגיש את ההשלכות ההרסניות של התקפות שאפשרו USB מכשירים והדגיש את הצורך באמצעי אבטחת סייבר מקיפים כדי להגן על תשתיות קריטיות.

סוגי USB התקפות מבוססות

בהקשר של USB אבטחה, התקפות קודמות התמקדו בעיקר בניצול פגיעויות הקשורות ל USB אחסון מכשיר, הפעלה אוטומטית USB תוכנה זדונית הקשורה לכונן, ושונתה באופן זדוני USB מנהלי התקנים, מה שמוביל לעתים קרובות להתקפות גלישת מאגר לצורך הסלמת הרשאות. עם זאת, מגמות אחרונות מצביעות על מעבר לשימוש בהתקפות הזרקת לחיצות מקשים/עכבר או תכנות מחדש של המיקרו-בקר. התקפות אלו מבוצעות באמצעות פעולות שאינן USB התקני ממשק אנושי (HID) במסווה של מקלדות או עכבר מחשב, כאשר הקושחה שלהם עברה שינוי גאוני. בנוסף, ה- USB ניתן להשתמש במכשיר גם כדי ללכוד תעבורת רשת על ידי חיקוי תוכנה זדונית USB בְּתוֹר USB מתאם אתרנט. זה מאפשר את USB מכשיר שישמש כשרת DHCP, ניתוב תעבורה דרך DNS זדוני או הצגת שער ברירת מחדל זדוני למארח.

בנוסף לטקטיקות אחרות, תוקפים משתמשים גם בעדכוני קושחה ו... USB נהגים ב USB התקפות מבוססות . אם מארח יוזם עדכון קושחה זדוני ב- USB מכשיר עם קושחה שונה, התוקף יכול לתכנת מחדש את USB מכשיר ולהשתמש בו כדי לסכן את המארח. במקרה של USB במתקפת דרייבר, התוקף עלול להערים על המארח להוריד דרייבר זדוני, מה שעלול לאפשר ביצוע קוד או לנצל פגיעות של גלישת buffer במערכת של הקורבן.

חוקרים מאוניברסיטת בן גוריון בנגב קבצו USB התקפות מבוססות-על לארבע קטגוריות עיקריות, הכוללות רשימה מקיפה של 29 סוגים שונים של USB התקפות: מיקרו-בקר ניתנים לתכנות, ציוד היקפי זדוני מתוכנת מחדש, ציוד היקפי שאינו מתוכנת מחדש, וחשמל.

בהקשר של חשמל USB התקפות, ה USB רוצח הוא דאגה משמעותית. כאשר הוא מחובר, מכשיר זדוני זה מספק התחשמלות חזקות שעלולות לגרום נזק בלתי הפיך לרכיבי המארח.

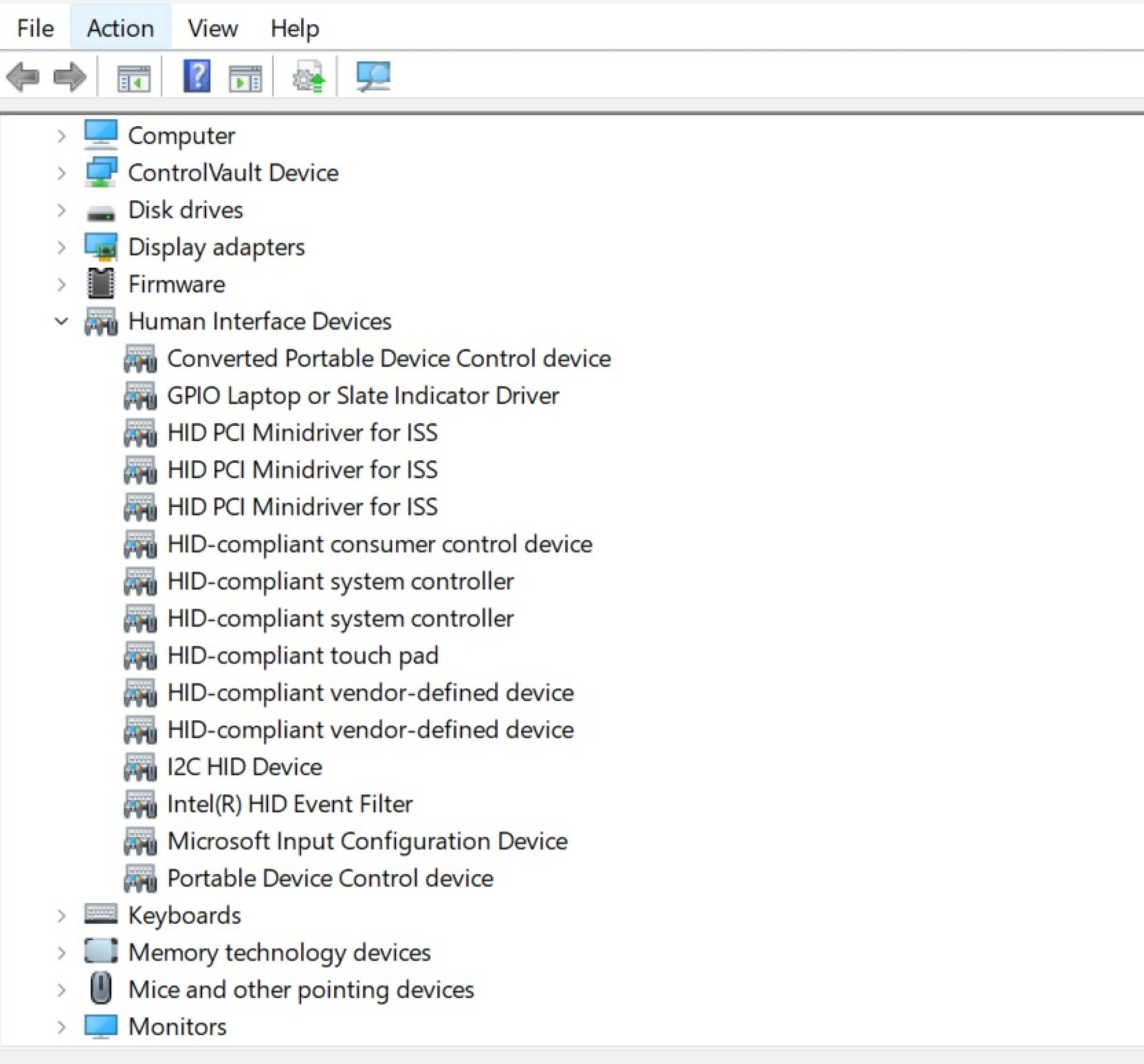

USB פרוטוקול HID

המארח מזהה את סוג ה- USB מכשיר המחובר אליו על ידי ביצוע תהליך הנקרא ספירת מכשירים. במהלך תהליך זה, המארח מתקשר עם ה- USB המכשיר כדי לקבל מידע על יכולותיו ותפקודו. מידע זה כולל את USB קוד המחלקה של המכשיר, המזהה את סוגו, כגון מקלדת, עכבר, מתאם או HID אחר.

ה USB פרוטוקול HID משמש כגישה סטנדרטית לתקשורת בין התקנים היקפיים, כמו מקלדות, עכבר מחשב והתקני קלט אחרים, לבין המחשב המארח. על ידי קביעת סדרה של כללים ומפרטים, פרוטוקול זה מבטיח חילופי נתונים חלקים בין התקנים אלה למחשב, ומאפשר למשתמשים לקיים אינטראקציה עם יישומי תוכנה בצורה יעילה.

באמצעות פרוטוקול HID, התקנים משדרים חבילות נתונים המכילות מידע על קלט המשתמש, כגון לחיצות מקשים, תנועות עכבר ולחיצות כפתור, אשר לאחר מכן מתפרשות על ידי מערכת ההפעלה המארחת. פרוטוקול זה ממלא תפקיד חיוני בהבטחת תאימות ויכולת פעולה הדדית בין התקני קלט שונים ומערכות מחשב, מה שהופך אותו למרכיב בסיסי במחשוב המודרני.

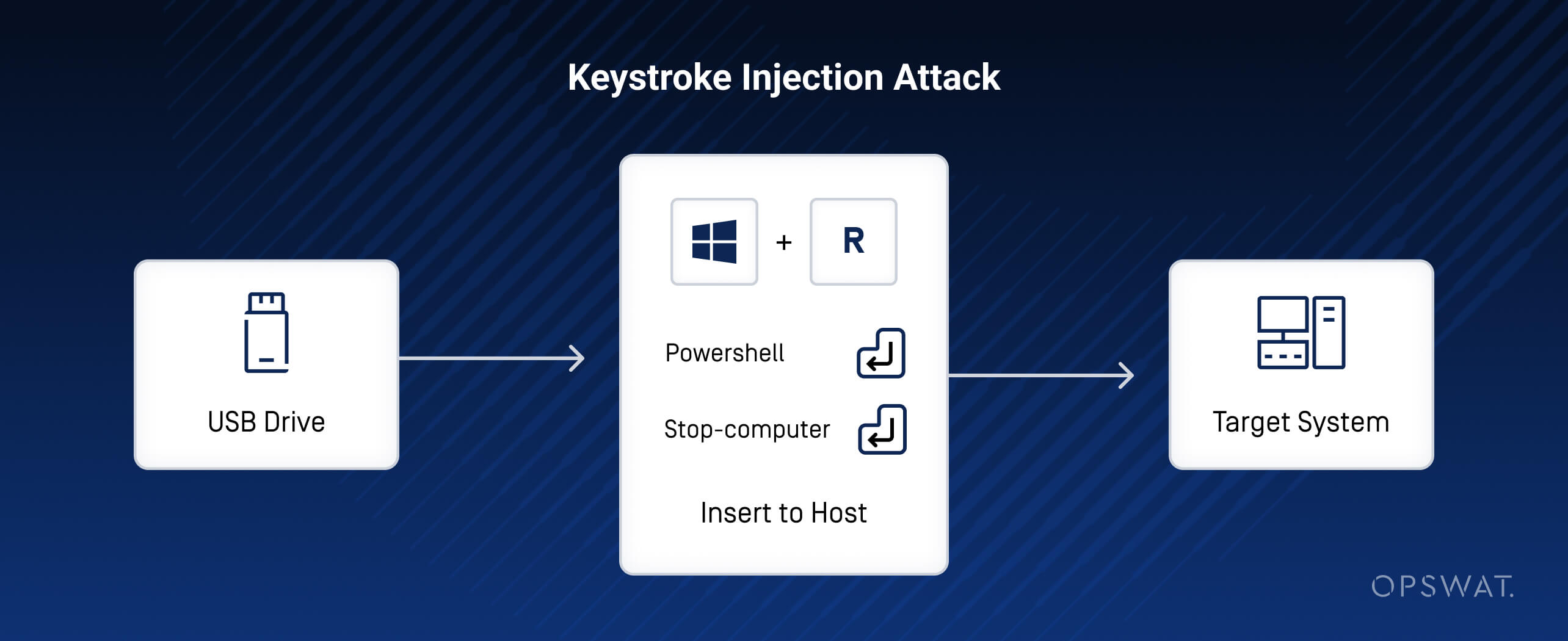

התקפת הזרקת לחיצות מקשים

התקפת הזרקת מקלדת, שהיא סוג מסוים של USB לתקוף, לתמרן USB מכשירים להחדרת הקשות מקלדת לא מורשות למערכת היעד. התקפות הזרקת הקשות מקלדת ממנפות את פרוטוקול HID כדי להחדיר הקשות מקלדת זדוניות למערכת היעד, תוך עקיפת אמצעי אבטחה מסורתיים ושכבות אבטחה מרובות, כולל GPO, חומות אש, תוכנות אנטי-וירוס ואפילו Windows Defender, מה שמשאיר את המערכת שלך פגיעה לפעולות לא מורשות. התקפה זו משיגה ביצוע קוד חלק ללא התערבות המשתמש על ידי הצגת עצמה כ... USB מקלדת HID, ולאחר מכן "הקלדה" של קיצורי מקלדת ופקודות. הקשות המקשים מוזנות כל כך מהר שהן בלתי נראות לקורבן, ומתרחשות כהרף עין.

לדמות את התקפת הזרקת הקשה באמצעות USB ברווזון גומי

א " USB "Rubber Ducky" הוא כלי בדיקת עט אדיר להזרקת הקשות מקשים שפותח על ידי Hak5 בשנת 2010. זהו כלי קטן USB מכשיר בעל עיצוב הדומה לתקן USB כונן, אך מתפקד כמקלדת. לאחר חיבורו למחשב, ה-Rubber Ducky יכול להקליד באופן מיידי הקשות מקשים מתוכנתות מראש בקצב מהיר, מה שמאפשר ביצוע פקודות וסקריפטים ללא כל התערבות המשתמש. תכונה זו הופכת אותו לכלי רב-תכליתי לשימושים שונים בתחום אבטחת הסייבר, כגון בדיקות חדירה וסימולציה. USB התקפות מבוססות -.

כדי להשתמש ב USB Rubber Ducky, יש לתכנן מטען, להמיר אותו לקובץ בינארי ולאחר מכן לטעון אותו למכשיר. לאחר השלמת שלבים אלה, המשתמש הזדוני יכול לבצע פעולות במכשיר הקורבן על ידי אמולציה של מקלדת.

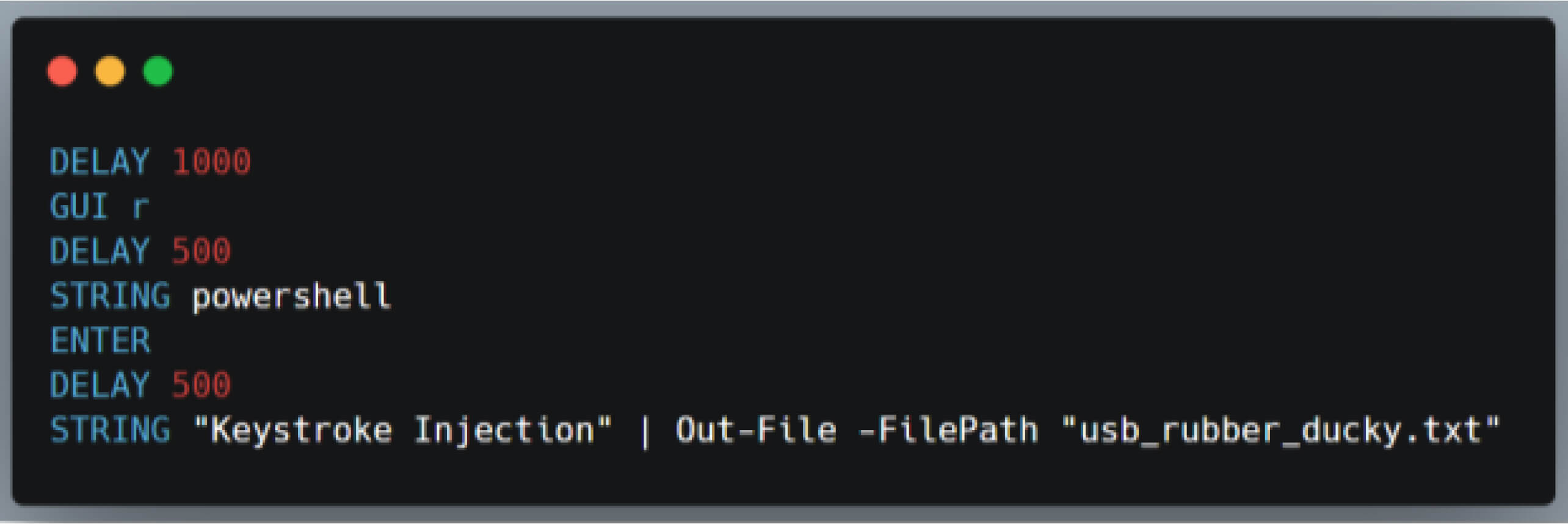

ה USB Rubber Ducky משתמש ב-DuckyScript כשפת התכנות שלו, והמטען ייכתב באמצעות תחביר זה. להלן מטען DuckyScript המאפשר לכתוב קובץ בשם "usb_rubber_ducky.txt" המכיל את הטקסט "Keystroke injection" למכשיר הקורבן כאשר הקוד הזדוני... USB המכשיר מוכנס.

דמיינו את המעשה התמים של חיבור לחשמל USB כונן לתוך המחשב הנייד שלך, מבלי לדעת שזה עלול להפעיל מתקפת הזרקת מקלדת הפועלת ללא מודעותך. מתקפה סמויה זו יכולה לפתוח בסתר שירותים רבים ולאחר מכן להשתלט על המכשיר שלך, לסכן את אבטחת המכשיר ולסכן את הנתונים הרגישים שלך. זה באמת מטריד להכיר בסכנה הפוטנציאלית הנובעת מתופעה לכאורה לא מזיקה USB מכשיר. בואו נבחן את הסרטון למטה כדי להבין את חומרת האיום הזה.

הֲקָלָה

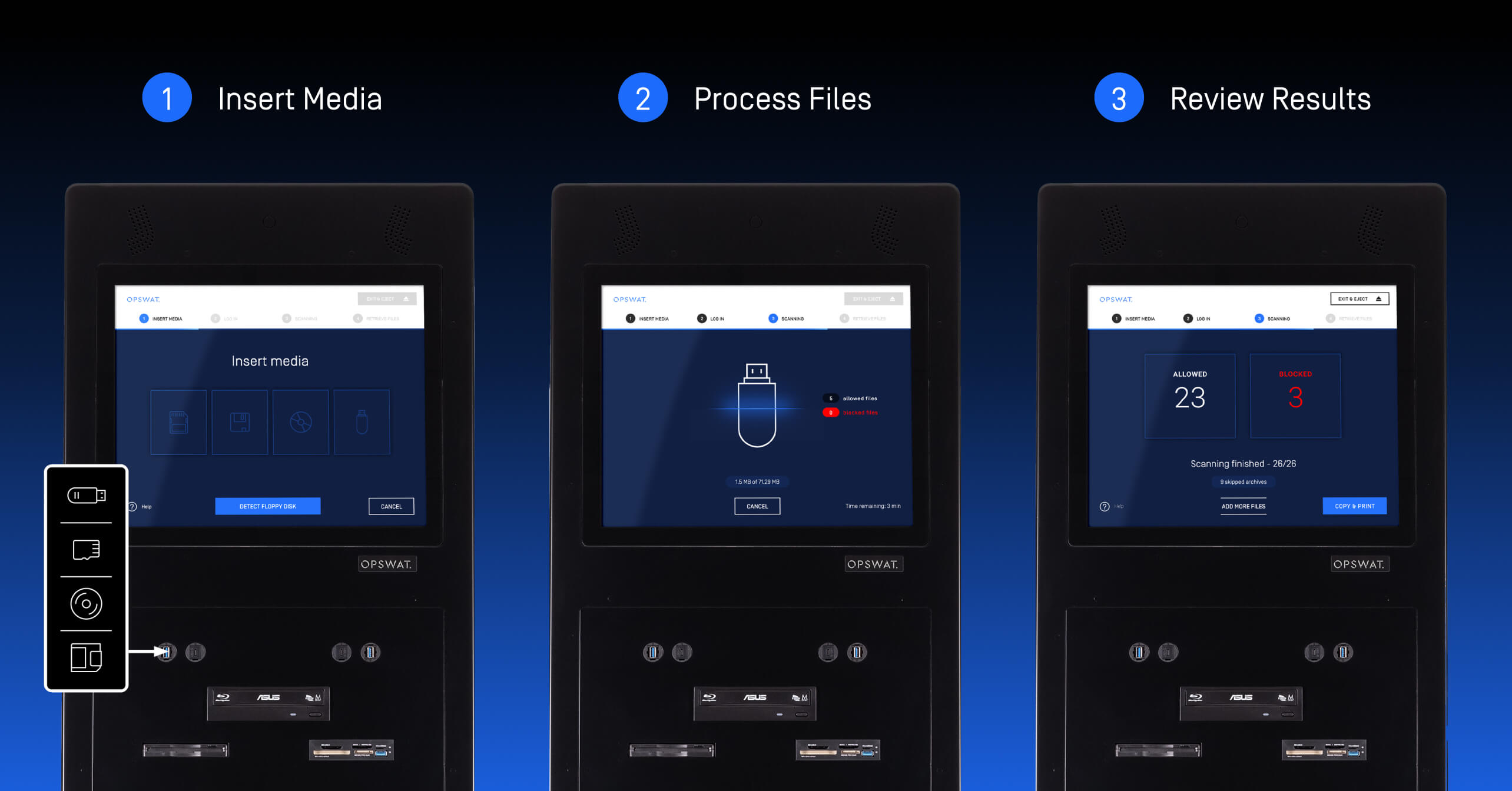

בְּ OPSWAT אנו דבקים בפילוסופיית "Trust no file. Trust no device."™, המתמקדת בפריסת פתרונות אפס אמון וטכנולוגיות פטנטיות ומובילות שוק בכל רמה של התשתית הקריטית של לקוחותינו. אנו מאבטחים רשתות, נתונים ומכשירים על ידי פתרון האתגרים שלהם, החל מרצפת המפעל ועד לענן, ברחבי העולם. אנו מבינים את סיכוני אבטחת הסייבר שמציבים התקנים היקפיים ומדיה נשלפת למערכות חיוניות . כדי להתמודד עם זאת, פיתחנו MetaDefender Kiosk , תחנת חיטוי מתקדמת של ציוד היקפי ומדיה נשלפת, המסייעת במניעת התקפות רבות מ USB מכשירים.

MetaDefender Kiosk מסייע בהגנה על הנכסים שלך על ידי מתן אפשרות לשליטה על זרימת הנתונים אל תוך הארגון ומחוצה לו. ניתן להשתמש בו כתחנת סריקת מדיה בחומרה שלך או על OPSWAT הקיוסקים של. Media כְּגוֹן USB מכשירים, תקליטורי DVD, כרטיסי SD, כונני הבזק או דיסקטים מעובדים על ידי Kiosk לאחר השלמת הסריקה, Kiosk יוצר דוח מפורט.

עם המובנה MetaDefender Kiosk אמצעי הקשחה, Kiosk משפר משמעותית את חסינותו כנגד USB התקפות.

הסרטון למטה מדגים את יעילותו של MetaDefender Kiosk בהגנה מפני USB התקפות מבוססות, במיוחד אלו המשתמשות ב- USB ברווזון גומי.

דברו עוד היום עם אחד המומחים שלנו וגלו מדוע MetaDefender Kiosk הוא היתרון הקריטי במניעת איומים הנישאים על ידי מדיה היקפית ונשלפת.

לוק נגוין הוא בודק חדירה בכיר ב OPSWAT הוא משפר באופן יזום את האבטחה של OPSWAT ומגן עליהם מפני איומי סייבר פוטנציאליים לפני שהם מגיעים ללקוחות. בנוסף, הוא משתף באופן פעיל את מומחיותו בתחום אבטחת הסייבר עם עמיתים וסטודנטים ב... OPSWAT תוכנית מלגות.