- מה שאתם צריכים לדעת על עתיד Secure העברת קבצים

- כיצד בינה מלאכותית משנה את זיהוי האיומים Managed File Transfer

- מה המשמעות של מחשוב קוונטי לאבטחת העברות קבצים ארגוניות

- כיצד הצפנה קוונטית בטוחה וחלוקת מפתחות קוונטית מעצבות את הדור הבא של אבטחת העברת קבצים

- מדוע אפס אמון חיוני עבור Secure העברת קבצים בעידן הבינה המלאכותית והאיומים הקוונטיים

- כיצד מנהלי מערכות מידע (CISO) יכולים להתכונן לעתיד Managed File Transfer נגד בינה מלאכותית ואיומי קוונטים

- אילו שיקולי תאימות ורגולציה חשובים בעת אימוץ פתרונות העברת קבצים בטוחים קוונטית ומונעי בינה מלאכותית

- שאלות נפוצות

- האם הארגון שלך מוכן לעתיד של Secure העברות קבצים?

מה שאתם צריכים לדעת על עתיד Secure העברת קבצים

Secure העברת קבצים נכנסת לאחד העידנים הטכנולוגיים המשבשים ביותר מאז כניסתה של קריפטוגרפיה באמצעות מפתח ציבורי. ככל שבינה מלאכותית מאיצה את המהירות והתחכום של מתקפות סייבר, ומחשוב קוונטי מתכונן לפרוץ מערכות הצפנה נפוצות, מנהלי מערכות מידע חייבים לחשוב מחדש על האופן שבו הם מגנים על נתונים בתנועה.

עד אמצע שנות ה-2010, אנשי מקצוע בתחום האבטחה פעלו תחת ההנחה שהעברות קבצים מוצפנות באמצעות RSA ו-AES הן מטבען בטוחות מפני כל וקטורי התקיפה הידועים. הנחה זו אינה רלוונטית עוד בעידן המחשוב הקוונטי והאיומים המונעים על ידי בינה מלאכותית.

תוקפים משתמשים בתוכנות זדוניות המונעות על ידי בינה מלאכותית, חיקוי התנהגותי והתקפות אוטומטיות על אישורים. בינתיים, גורמים במדינות כבר אוספים נתונים מוצפנים כיום במטרה לפענח אותם ברגע שמחשוב קוונטי יגיע לבגרות, המכונה איום "לקצור עכשיו, לפענח אחר כך".

התכנסות זו של בינה מלאכותית, מחשוב קוונטי וארכיטקטורות מבוזרות יותר ויותר הפכה את העברת הקבצים המאובטחת לעדיפות אסטרטגית עבור מנהלי מערכות מידע (CISO). על פי סקר CISO של גרטנר לשנת 2024, 68% ממנהיגי האבטחה זיהו העברת קבצים עמידה בפני קוונטים כשלוש עדיפויות תשתית מובילות ב-24 החודשים הקרובים. אלו שפועלים עכשיו יכולים להכין את סביבות חילופי הנתונים שלהם לעתיד.

מדוע אבטחת העברת קבצים מסורתית כבר אינה מספיקה

מאז שנות ה-90, העברת קבצים מאובטחת הסתמכה במידה רבה על אלגוריתמי הצפנה, כולל RSA (שהוצגו בשנת 1977) ו-ECC (קריפטוגרפיה של עקומות אליפטיות, שטופלה בתחילת שנות ה-2000), אימות מבוסס היקפי ומודלים סטטיים של אמון.

אלגוריתמי הצפנה מדור קודם, שבעבר נחשבו בלתי שבירים, פגיעים כעת לאלגוריתמים קוונטיים כמו אלגוריתם שור. שיטות אימות התלויות באישורים סטטיים ניתנות לעקיפה באמצעות מילוי אישורים המונע על ידי בינה מלאכותית או התקפות זהות סינתטיות. מודלים מבוססי היקפי, המיועדים לרשתות מרכזיות, אינם מציעים הגנה משמעותית בסביבות מרובות עננים ומרוחקות.

ככל שגורמי האיום ממשיכים להתפתח, מנהלי מערכות מידע (CISO) אינם יכולים עוד להסתמך על מערכות מסורתיות. MFT הנחות יסוד. עליהם לעבור לארכיטקטורות המניחות פשרה, מתקפות באופן רציף ונשארות עמידות גם כאשר תקני ההצפנה משתנים.

כיצד בינה מלאכותית, קוונטום ואפס אמון מעצבים מחדש העברות קבצים

בינה מלאכותית משנה הן את יכולות ההתקפה והן את יכולות ההגנה. בינה מלאכותית מאפשרת זיהוי אנומליות בזמן אמת, סיווג תוכן וניקוד איומים חזוי, ומשפרת משמעותית את הבדיקה ברמת הקובץ. לעומת זאת, תוקפים משתמשים בבינה מלאכותית כדי להסוות תוכנות זדוניות, ליצור מטענים רב-מורפיים ולחקות התנהגות משתמשים.

מחשוב קוונטי מציג שינוי שני ומשמעותי יותר. ברגע שמחשבים קוונטיים יגיעו לכ-4,000 קיוביטים לוגיים יציבים (חוקרי סף מעריכים שעשוי להגיע תוך 10-15 שנים), הם יוכלו לפרוץ הצפנת RSA של 2048 סיביות והצפנת ECC של 256 סיביות באמצעות אלגוריתם שור. קריפטוגרפיה פוסט-קוונטית (בטוחה קוונטית) ו-QKD (חלוקת מפתחות קוונטית) מייצגות את הצעד האבולוציוני הנדרש.

אפס אמון קושר את האלמנטים הללו יחד על ידי אכיפת אימות רציף, גישה עם הרשאות מוגבלות ומיקרו-פילוח על פני זרימות עבודה של העברת קבצים. זהו עמוד השדרה הארכיטקטוני הנדרש כדי לעמוד הן באיומים המונעים על ידי בינה מלאכותית והן באיומים מבוססי קוונטים.

כיצד בינה מלאכותית משנה את זיהוי האיומים Managed File Transfer

בינה מלאכותית מהווה מהפכה בתחום גילוי האיומים ברחבי העולם MFT סביבות על ידי מתן אפשרות לנראות עמוקה יותר, זמני תגובה מהירים יותר וזיהוי מדויק הרבה יותר של התקפות מתוחכמות. בעוד שכלים מסורתיים מסתמכים על חתימות סטטיות, בינה מלאכותית מנתחת התנהגות, מבנה תוכן ודפוסים חוצי סביבות כדי לזהות אנומליות.

עבור מנהלי מערכות מידע (CISO), בינה מלאכותית מספקת יתרונות תפעוליים מוחשיים:

- זיהוי בזמן אמת של התנהגות חריגה של קבצים

- ניקוד איומים חזוי להערכת סיכון העברת קבצים לפני המסירה

- סיווג תוכן המפחית חשיפה בזרימות עבודה מוסדרות

- פעולות תגובה אוטומטיות שמבודדות, מעבירות הסגר או חוסמות העברות זדוניות

- נראות בסביבות היברידיות ורב-עננים, שבהן ניטור היקפי נכשל

מהן טכניקות הבינה המלאכותית העדכניות ביותר לגילוי איומי העברת קבצים?

זיהוי איומים מבוסס בינה מלאכותית בתוך MFT סביבות משלבות כעת שלוש קטגוריות מרכזיות:

- ML (למידת מכונה) – מזהה סטיות מקווי בסיס ידועים להעברת קבצים, מסמן אנומליות כגון גדלי קבצים חריגים, זמני העברה או יעדים.

- ניתוח התנהגותי – מנטר את התנהגות המשתמשים, המערכת והקבצים לאורך זמן כדי לזהות איומים פנימיים, חשבונות שנפרצו וזרימות עבודה חשודות.

- מודלים של למידה עמוקה – זיהוי דפוסי תוכנות זדוניות מורכבות הקבורים בתוך מסמכים, קבצי מדיה, ארכיונים דחוסים או מטענים מוצפנים, כולל כאלה שנועדו להתחמק ממנועי תוכנה זדונית.

על פי מחקר משנת 2024 של מכון SANS, מערכות גילוי מבוססות בינה מלאכותית שיפרו את הדיוק ב-43% בעת ניתוח איומים לא ידועים או פולימורפיים בהשוואה לשיטות גילוי מבוססות חתימות, והפחיתו את השליליות השגויות מ-28% ל-16%.

כיצד ניתן לשלב כלי אבטחה המופעלים על ידי בינה מלאכותית עם Managed File Transfer פלטפורמות?

מנהלי מערכות מידע (CISO) הבוחנים פתרונות העברת קבצים משופרים באמצעות בינה מלאכותית צריכים להבטיח שבינה מלאכותית משתלבת בכל שלב בתהליך העבודה:

- סריקה טרום העברה באמצעות ניקוד איומים מבוסס ML

- ניטור התנהגותי בזמן אמת משולב עם SIEM/SOAR

- אימות לאחר העברה לגילוי איומים סמויים או מתפתחים

- אוטומציה של מדיניות שמתאימה את עצמה בהתאם לאותות סיכון

- אותות זהות אפס אמון לשיפור החלטות בקרת גישה

שיטות עבודה מומלצות לאינטגרציה כוללות:

- בחירה MFT פלטפורמות עם בינה מלאכותית מובנית או אפשרויות אינטגרציה מקוריות

- הבטחת תמיכה של ממשקי API באוטומציה, טלמטריה התנהגותית וקורלציה של אירועי אבטחה

- יישור כלי בינה מלאכותית עם מערכות אקולוגיות של IAM, DLP ו-SIEM

כיצד בינה מלאכותית עוזרת Secure העברות קבצים במספר- Cloud וסביבות היברידיות?

Cloud ארכיטקטורות מסבכות ניטור מסורתי, אך בינה מלאכותית מציעה פתרון ניתן להרחבה. ניתוחים מודרניים המונעים על ידי בינה מלאכותית:

- זיהוי תנועות קבצים חריגות בין דיירי ענן

- זיהוי נפגעים API מפתחות או חשבונות שירות

- ניטור תנועה רוחבית על פני משאבי ענן

- אכיפת מדיניות גישה הקשרית המבוססת על התנהגות משתמש וזהות מכשיר

- שיפור רישום תאימות על ידי מתן תובנות בזמן אמת על פני מערכות מבוזרות

MetaDefender העברת קבצים מנוהלת™ ( MFT ) תומך בהעברת קבצים מאובטחת ותואמת לתקנים על פני ארכיטקטורות מורכבות מרובות עננים על ידי הטמעת בינה ובקרות אפס אמון בזרימות עבודה של חילופי קבצים.

מה המשמעות של מחשוב קוונטי לאבטחת העברות קבצים ארגוניות

מחשוב קוונטי מייצג את השיבוש הקריפטוגרפי הגדול ביותר מזה עשרות שנים. מערכות קוונטיות עדיין מתפתחות, אך בסופו של דבר ישברו את הקריפטוגרפיה האסימטרית העומדת בבסיס העברת קבצים מאובטחת כיום.

אפילו אם מתקפות קוונטיות מעשיות נראות במרחק שנים, גורמי איום כבר לוכדים נתונים מוצפנים לצורך פענוח עתידי. הסוכנות לביטחון לאומי של ארה"ב (NSA) והמרכז הלאומי לאבטחת סייבר של בריטניה (NCSC) פרסמו שניהם אזהרות פומביות מפני גורמים מדינתיים המבצעים קמפיינים של "קצור עכשיו, פענח אחר כך" המכוונים לתקשורת מוצפנת והעברות קבצים. כל מידע רגיש המועבר כיום באמצעות קריפטוגרפיה פגיעה נמצא בסיכון לטווח ארוך.

איומים קוונטיים הופכים את ההכנה המוקדמת לחיונית.

כמה מהר ישפיע מחשוב קוונטי על אבטחת העברת קבצים ארגונית?

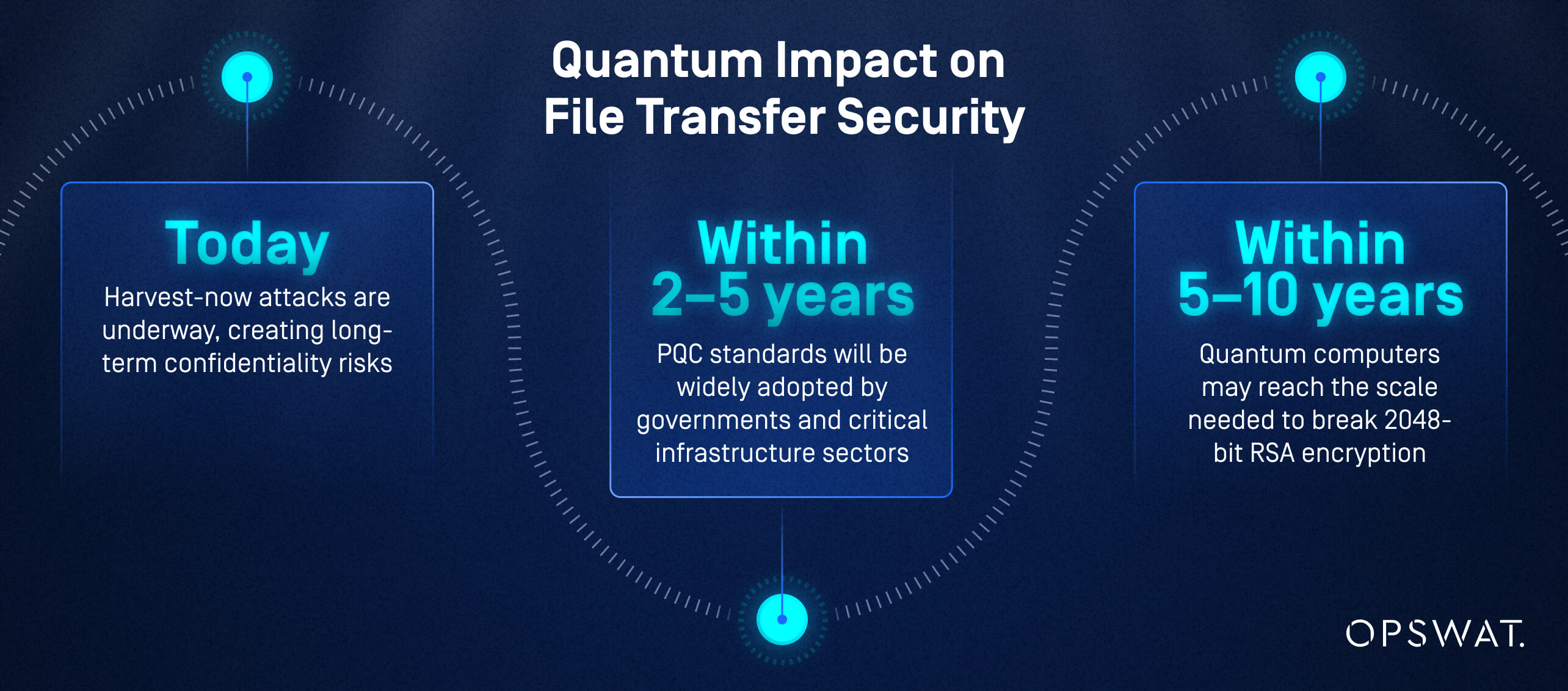

למרות שההערכות משתנות, NIST, מכון הסיכונים הגלובלי וחוקרי מחשוב קוונטי מובילים מ-IBM וגוגל מסכימים על מספר אבני דרך:

- היום : מתקפות מסוג Harvest-now בעיצומן, ויוצרות סיכוני סודיות ארוכי טווח.

- תוך 2-5 שנים : תקני PQC יאומצו באופן נרחב על ידי ממשלות ומגזרי תשתית קריטית.

- תוך 5-10 שנים : מחשבים קוונטיים עשויים להגיע לקנה המידה הנדרש כדי לפרוץ הצפנת RSA של 2048 סיביות.

מנהלי מערכות מידע (CISO) אינם יכולים להסתמך על לוחות זמנים רחוקים; תכנון ההגירה צריך להתחיל עכשיו.

מהם ה Core פגיעויות של הצפנת העברת קבצים מסורתית כנגד התקפות קוונטיות?

אלגוריתמים קוונטיים מאיימים ישירות על:

- הצפנת RSA (פגיעות פירוק לגורמים)

- קריפטוגרפיה של עקומות אליפטיות (ECC) (פגיעות של לוגריתם בדיד)

- החלפת מפתחות דיפי-הלמן

- פרוטוקולי TLS הממנפים משא ומתן מפתח מבוסס RSA/ECC

קבצים מוצפנים המועברים כיום באמצעות אלגוריתמים אלה עלולים להיות מפוענחים רטרואקטיבית, דבר שעלול לחשוף מידע מוסדר, מסווג או קנייני.

כיצד ארגונים יכולים להעריך את חשיפתם לאיומים מונעי קוונטים?

הערכה מעשית בהנחיית CISO כוללת:

- ניהול מלאי של כל תהליכי העבודה של העברת קבצים המסתמכים על RSA/ECC

- זיהוי נתונים ארוכי טווח, כגון רישומים רפואיים, פיננסיים או ממשלתיים

- הערכת מערכות אקולוגיות של שותפים למוכנות קוונטית

- הערכת תלות הצפנה בתוך MFT כְּלֵי עֲבוֹדָה, API אינטגרציות ונקודות קצה של TLS

- מידול סיכון של "קציר עכשיו, פענוח אחר כך" עבור עומסי עבודה רגישים

כיצד הצפנה קוונטית בטוחה וחלוקת מפתחות קוונטית מעצבות את הדור הבא של אבטחת העברת קבצים

הצפנה קוונטית-בטוחה ו-QKD מייצגות את הטכנולוגיות הבסיסיות להבטחת העברת קבצים מאובטחת לעתיד. הן מבטיחות סודיות לטווח ארוך גם בנוכחות יריבים בעלי יכולות קוונטיות.

מהם תקני הקריפטוגרפיה הפוסט-קוונטית המובילים עבור Managed File Transfer ?

NIST (המכון הלאומי לתקנים וטכנולוגיה של ארה"ב) ו-ETSI (המכון האירופי לתקני תקשורת) מובילים את הסטנדרטיזציה הגלובלית של PQC.

אלגוריתמים מובילים כוללים:

- קריסטלים-קייבר (מוסד מפתח)

- קריסטלים-דיליתיום (חתימות דיגיטליות)

- SPHINCS+ (חתימות מבוססות גיבוב)

- פלקון (חתימות מבוססות סריג)

אלגוריתמים אלה נועדו לעמוד בפני התקפות קוונטיות תוך שמירה על ביצועים המתאימים לעומסי עבודה של העברת קבצים ארגוניים.

כיצד משתווה חלוקת מפתחות קוונטית לקריפטוגרפיה פוסט-קוונטית לאבטחת העברות קבצים?

QKD (הפצת מפתחות קוונטיים):

- משתמש בפיזיקה קוונטית כדי לאבטח חילופי מפתחות

- מזהה האזנות סתר בזמן אמת

- דורש חומרה מיוחדת ותשתית סיבים אופטיים

PQC (קריפטוגרפיה פוסט-קוונטית):

- פועל על חומרה קיימת

- קל יותר לפרוס בקנה מידה גדול

- יהפוך לסטנדרט הדומיננטי עבור ארגונים MFT בשל הפרקטיות

עבור ארגונים גלובליים, אימוץ PQC ככל הנראה קדם ל-QKD, אם כי שניהם עשויים להתקיים יחד בסביבות אבטחה גבוהות.

מהו ציר הזמן לאימוץ הצפנה בטוחה קוונטית בשיתוף קבצים ארגוני?

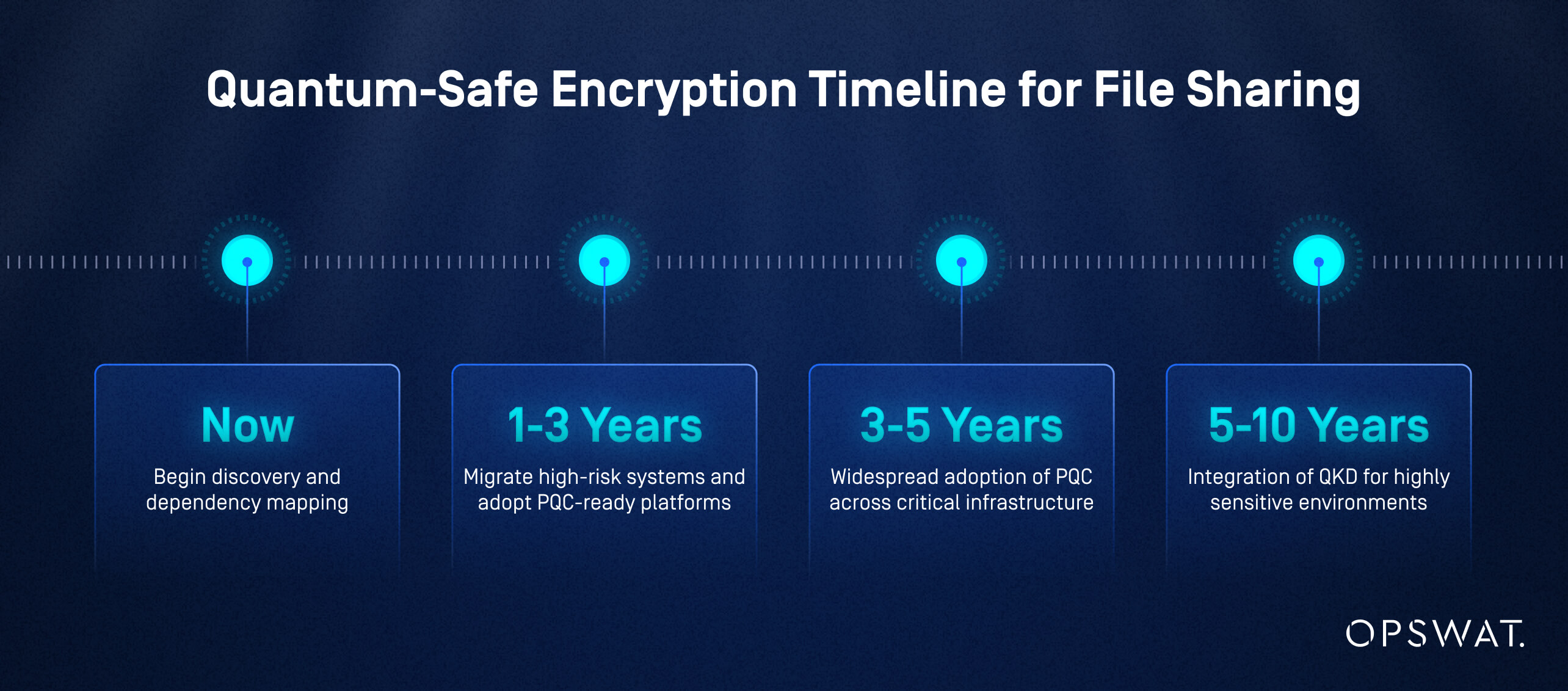

בהתבסס על מפת הדרכים של NIST לקריפטוגרפיה פוסט-קוונטית ודפוסי אימוץ בתעשייה שנצפו במעברים קריפטוגרפיים קודמים, ציר זמן אסטרטגי כולל:

- עכשיו: התחל גילוי ומיפוי תלות

- 1-3 שנים: העברת מערכות בסיכון גבוה ואימוץ פלטפורמות מוכנות ל-PQC

- 3-5 שנים: אימוץ נרחב של PQC בתשתיות קריטיות

- 5-10 שנים: שילוב QKD עבור סביבות רגישות במיוחד

מדוע אפס אמון חיוני עבור Secure העברת קבצים בעידן הבינה המלאכותית והאיומים הקוונטיים

אפס אמון היא ארכיטקטורת האבטחה היחידה הגמישה והחזקה מספיק כדי לעמוד בפני איומים המונעים על ידי בינה מלאכותית, פענוח מבוסס קוונטים ורשתות מבוזרות יותר ויותר.

על ידי ביטול אמון מרומז ואימות כל בקשת גישה, אפס אמון מבטיח שגם אם ההצפנה שבורה או אישורים נחשפים, תוקפים לא יוכלו לנוע בחופשיות או לחדור מידע רגיש.

כיצד מתפתחת אפס אמון כדי להתמודד עם איומים קוונטיים ובינה מלאכותית בהעברת קבצים?

מודלים של אפס אמון משלבים כעת:

- ניקוד סיכונים מתמשך המושפע מבינה מלאכותית

- הערכות זהות ואמינות מכשירים בזמן אמת

- גמישות הצפנה לתמיכה בפרוטוקולים פוסט-קוונטיים

- מיקרו-פילוח בסביבות העברת קבצים היברידיות ורב-ענניות

- בדיקה ברמת הקובץ לאימות שלמות וגילוי איומים נסתרים

שיפורים אלה מבטיחים חוסן גם בתרחישים בהם תוכנות זדוניות המונעות על ידי בינה מלאכותית עוקפות בקרות מסורתיות או איומים קוונטיים חותרים תחת קריפטוגרפיה קיימת.

מהם הצעדים המעשיים ליישום אפס אמון ב Managed File Transfer סביבות?

מנהלי מערכות מידע יכולים לאמץ אפס אמון עבור MFT באמצעות גישה מדורגת:

- מיפוי כל נכסי העברת הקבצים (משתמשים, מערכות, זרימות עבודה, שותפים).

- אכיפת מדיניות גישה בעלת הרשאות נמוכות ומדיניות מותנית.

- הטמע אימות רציף באמצעות אותות ברמת זהות, מכשיר וקובץ.

- פילחו סביבות העברת קבצים כדי להגביל תנועה צידית.

- שלב מניעת איומים מתקדמת, כולל בדיקה ו-CDR המונעים על ידי בינה מלאכותית.

- אוטומציה של אכיפת מדיניות ומעקב רציף אחר התנהגות.

הצלחה דורשת חסות ניהולית, אינטגרציה הדוקה של IAM ומודרנית MFT פלטפורמה שתוכננה עבור אפס אמון.

כיצד אפס אמון משפר את התאימות והחוסן בפעולות העברת קבצים?

אפס אמון מחזק באופן דרמטי את הציות על ידי הבטחת:

- נתיבי ביקורת ברורים ובלתי ניתנים לשינוי

- בקרות ניהול נתונים נאכפות

- הגבלות גישה מתועדות

- Adaptive אימות מבוסס סיכון

- התאמה חזקה למסגרות כמו GDPR, HIPAA, PCI DSS, SOX

בעזרת אימות מתמשך ונראות עמוקה, ארגונים הופכים עמידים יותר בפני פרצות, תצורות שגויות, איומים פנימיים ואתגרי ביקורת.

כיצד מנהלי מערכות מידע (CISO) יכולים להתכונן לעתיד Managed File Transfer נגד בינה מלאכותית ואיומי קוונטים

מנהלי מערכות מידע (CISO) חייבים לשלב תכנון אסטרטגי עם מודרניזציה טכנולוגית כדי להבטיח שסביבות העברת הקבצים שלהם יישארו מאובטחות ככל שהאיומים מתפתחים. הכנה לעתיד דורשת השקעה בתובנות מבוססות בינה מלאכותית, קריפטוגרפיה פוסט-קוונטית וארכיטקטורת אפס אמון.

מהם השלבים המעשיים למעבר לארכיטקטורות העברת קבצים עמידות קוונטית?

אסטרטגיית הגירה עתידנית כוללת:

- הערכה - הערכת תלות בהצפנה, רגישות נתונים לטווח ארוך וחשיפה קוונטית.

- קביעת סדרי עדיפויות – זיהוי זרימות עבודה של קבצים בסיכון גבוה או בעלי שמירה ארוכה.

- מוכנות PQC – בחר MFT פלטפורמות התומכות בקריפטוגרפיה זריזה.

- פיילוט – בדיקת יישומי PQC בסביבות בעלות סיכון נמוך.

- פריסה מלאה – מעבר של זרימות עבודה ושותפים לפרוטוקולים בטוחים קוונטית.

- אימות שוטף – ניטור עדכוני סטנדרטים ותחזוקה של גמישות קריפטוגרפית.

כיצד ניתן למנף בינה מלאכותית כדי לזהות ולמתן איומים מבוססי קוונטים בהעברת קבצים?

בינה מלאכותית משפרת את האבטחה של עידן הקוונטים על ידי:

- ניטור אנומליות הקשורות להתקפות מבוססות קוונטים

- חיזוי אילו נכסים עומדים בפני סיכון קריפטוגרפי לטווח ארוך

- אימות שלמות הקובץ לאחר העברה

- זיהוי דפוסי גישה חריגים המעידים על קמפיינים של קציר עכשיו

- אוטומציה של תהליכי עבודה של הסגר ובידוד

OPSWAT כלי זיהוי איומים מבוססי בינה מלאכותית של מחזקים מודל זה על ידי שילוב מודיעין איומים ישירות בזרימות עבודה של חילופי קבצים.

מהן שיטות העבודה המומלצות להכנה Managed File Transfer סביבות לאיומי סייבר קוונטיים ובינה מלאכותית?

מנהלי מערכות מידע (CISO) צריכים לאמץ את שיטות העבודה המומלצות הבאות:

- הטמע גמישות קריפטוגרפית כדי להחליף אלגוריתמים במהירות

- אכיפת עקרונות אפס אמון בכל תהליכי העבודה של העברת קבצים

- פריסת זיהוי אנומליות וניקוד סיכונים המונעים על ידי בינה מלאכותית

- צמצום התלות בפרוטוקולים מדור קודם פגיעים

- אימות מערכות אקולוגיות של שותפים לצורך מוכנות PQC

- תיעוד ניהול סיכוני קוונטים ובינה מלאכותית לצורך דיווחי תאימות

- שלב מניעת איומים ברמת הקובץ כגון CDR וסריקת אנטי-תוכנות זדוניות עם מנועי הפעלה מרובים

אילו שיקולי תאימות ורגולציה חשובים בעת אימוץ פתרונות העברת קבצים בטוחים קוונטית ומונעי בינה מלאכותית

תקנות מתפתחות במהירות כדי להתחשב באיומי קוונטים, סיכוני בינה מלאכותית ודרישות מתקדמות להגנה על נתונים. מנהלי מערכות מידע חייבים להבטיח שמאמצי המודרניזציה של העברת הקבצים שלהם תואמים את הציפיות המשתנות הללו.

מהם תקני התאימות המרכזיים להעברת קבצים בטוחה קוונטית?

סטנדרטים והנחיות מרכזיים מגיעים מ:

- הנחיות NIST PQC (Kyber, Dilithium, SPHINCS+)

- תקני ETSI עבור QKD ו-PQC

- מנדטים אזוריים לגמישות קריפטוגרפית ועדכוני אלגוריתמים

- צווים נשיאותיים של ארה"ב והנחיות פדרליות בנושא מוכנות קוונטית

תקנים אלה מדגישים מעברים בין אלגוריתמים, עדכוני ניהול מפתחות, תיעוד ביקורת וערבויות סודיות לטווח ארוך.

כיצד ארגונים צריכים לתעד ולדווח על אבטחת העברת קבצים בטוחה קוונטית ומונעת בינה מלאכותית?

שיטות עבודה מומלצות כוללות:

- תחזוקת מלאי קריפטוגרפי

- תיעוד מעברים באלגוריתמים וניהול מחזור חיים מרכזי

- רישום אירועי זיהוי ופעולות תגובה המונעות על ידי בינה מלאכותית

- לכידת החלטות בקרת גישה בתוך זרימות עבודה של Zero Trust

- הפקת דוחות תאימות בהתאם ל-GDPR, CCPA, HIPAA ו-SOX

OPSWAT רישום ודיווח מוכנים לתאימות של מפחיתים משמעותית את העומס על צוותי האבטחה.

מהן ההשלכות של טכנולוגיות קוונטיות ובינה מלאכותית על פרטיות נתונים והעברות חוצות גבולות?

קוונטום ובינה מלאכותית יוצרים שיקולי פרטיות חדשים:

- PQC מבטיח סודיות ארוכת טווח עבור יצוא רגיש

- בדיקת בינה מלאכותית מעלה חששות בנוגע לתחום השיפוט בנוגע לעיבוד נתונים

- חוקי ריבונות נתונים (GDPR, CCPA, תקנות APAC) דורשים שקיפות קריפטוגרפית

- העברות חוצות גבולות דורשות הבטחה שהגנות בטוחות קוונטית יימשכו לאחר שהנתונים עוזבים את סביבת המקור.

מנהלי מערכות מידע (CISO) חייבים להבטיח שמערכות העברת קבצים יכולות להוכיח עמידות הצפנה וליישם בינה מלאכותית באחריות במסגרת המגבלות הרגולטוריות.

שאלות נפוצות

מהם הסטנדרטים המובילים של קריפטוגרפיה פוסט-קוונטית עבור MFT ?

אלגוריתמים שאושרו על ידי NIST כגון Kyber ו-Dilithium מהווים את הבסיס לאימוץ PQC עתידי.

כיצד כלים המופעלים על ידי בינה מלאכותית יכולים להשתלב עם MFT פלטפורמות?

באמצעות ניתוח התנהגותי, זיהוי אנומליות וניקוד איומים אוטומטי עם שילוב SIEM/IAM.

מהי מפת הדרכים לאימוץ PQC בארגונים MFT ?

התחילו בהערכה עכשיו, הפעילו פיילוט של PQC בעוד 1-3 שנים, השג אימוץ מלא תוך 3-5 שנים.

מה הסיכון של התקפות "קציר עכשיו, דפדוף מאוחר יותר"?

תוקפים יכולים ללכוד קבצים מוצפנים כיום ולפענח אותם ברגע שמחשבים קוונטיים יתבגרו.

איך QKD משתווה ל-PQC?

QKD מציע אבטחה שאין שני לה אך דורש חומרה מיוחדת; PQC פרקטי יותר לאימוץ בקנה מידה גדול.

כיצד על ארגונים להיערך לאיומי בינה מלאכותית וקוונטים?

הטמעת Zero Trust, אימוץ גמישות קריפטוגרפית, פריסת זיהוי מבוסס בינה מלאכותית ומודרניזציה של פרוטוקולים מדור קודם.