מָבוֹא

קודי QR הפכו הכרחיים לאימות, צימוד מכשירים ושיתוף קבצים בפלטפורמות שיתוף פעולה. עם זאת, הנוחות שלהם הפכה אותם למטרה מרכזית עבור פושעי סייבר. על פי Egress , פישינג (quishing) של קוד QR זינק מ-0.8% מהודעות הדיוג בשנת 2021 ל-12.4% בשנת 2023, עם שיעור מתמשך של 10.8% בשנת 2024. צמיחה אקספוננציאלית זו משקפת שינוי אסטרטגי של תוקפים לניצול כלים מהימנים כמו Signal ו-Microsoft Teams, שכעת הם מרכזיים בתקשורת ארגונית.

בלוג זה בוחן כיצד התקפות מבוססות קוד QR עוקפות הגנות מסורתיות, מדגיש אירועים מהעולם האמיתי ומתאר כיצד MetaDefender Core ממתן סיכונים אלה באמצעות Deep CDR™ ו-InSights Threat Intelligence , ו API אינטגרציות מבוססות.

התקפות מבוססות קוד QR מובילות שעשו כותרות ברבעון הראשון של 2025

מתקפת המכשירים המקושרים של Signal - עקיפת אימות

Signal, אפליקציית מסרים מוצפנת מובילה, מאפשרת למשתמשים לקשר מכשירים באמצעות סריקות קוד QR במקום סיסמאות. ליקוי קריטי מאפשר לתוקפים לקשר מכשירים זדוניים לצמיתות אם המכשיר הראשי נפגע.

שיטת התקפה

- הודעות דיוג או תוכניות הנדסה חברתית גורמות למשתמשים לסרוק קודי QR במסווה של "אימות חשבון".

- לאחר הסריקה, המכשיר של התוקף מקבל גישה מלאה להודעות, אנשי קשר ותקשורת - ללא צורך בסיסמה.

השפעה על העולם האמיתי

- קבוצות ריגול רוסיות, שזוהו על ידי קבוצת ניתוח האיומים של גוגל, ניצלו את הפגם הזה כדי לפגוע במשתמשים אוקראינים ( Wired ).

פישינג של קוד QR של בלאק באסטה ב-Microsoft Teams

Black Basta, קבוצת RaaS (כופר כשירות) ידועה לשמצה הפעילה מאז 2022, עברה לפישינג של קוד QR ב-Microsoft Teams.

שיטת התקפה

- התראות אבטחת IT מזויפות נשלחות דרך Teams, וקוראות לעובדים לסרוק קוד QR כדי "לאמת" את פרטי הגישה שלהם ל-Microsoft 365.

- קודי QR מסתירים כתובות URL זדוניות, ועוקפים כלי אבטחת דוא"ל.

- קורבנות מופנים לדפי כניסה מזויפים, מה שמאפשר גניבת אישורים, הסלמת הרשאות ופריסת תוכנות כופר.

אֵיך MetaDefender Core ™ מונע התקפות מבוססות קוד QR

כדי להתמודד עם איומים מתפתחים אלה, ארגונים זקוקים לפתרונות אבטחה מתקדמים מעבר לגילוי פישינג מסורתי. MetaDefender Core משתמש בטכנולוגיות רב-שכבתיות שתוכננו במיוחד לנטרול איומים שמקורם בקבצים ובאישורים בפלטפורמות שיתוף פעולה.

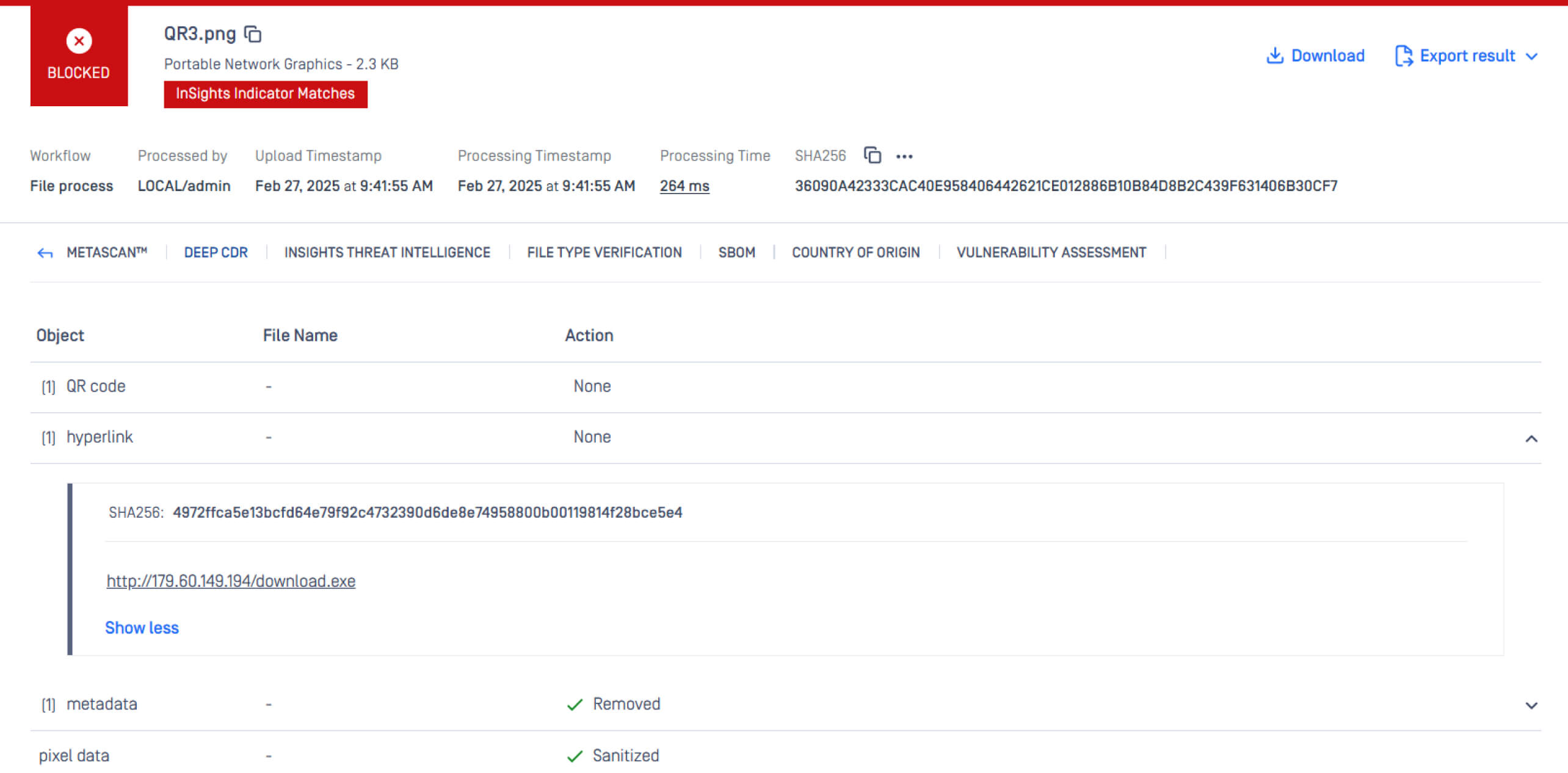

Deep CDR

Deep CDR מנקה קבצי תמונה על ידי הסרת אלמנטים שעלולים להיות זדוניים ותוכן שאינו תואם את המדיניות (למשל, כתובות URL מעורפלות) ויצירת מחדש של קבצים חדשים ובטוחים לשימוש. כדי למנוע התקפות quishing , Deep CDR :

- מחלץ את ההיפר-קישור מקוד ה-QR ומנטרל איומים.

- יוצר מחדש קוד QR בטוח לשימוש המאפשר למשתמשים להוסיף אליו שירות סריקת כתובות URL.

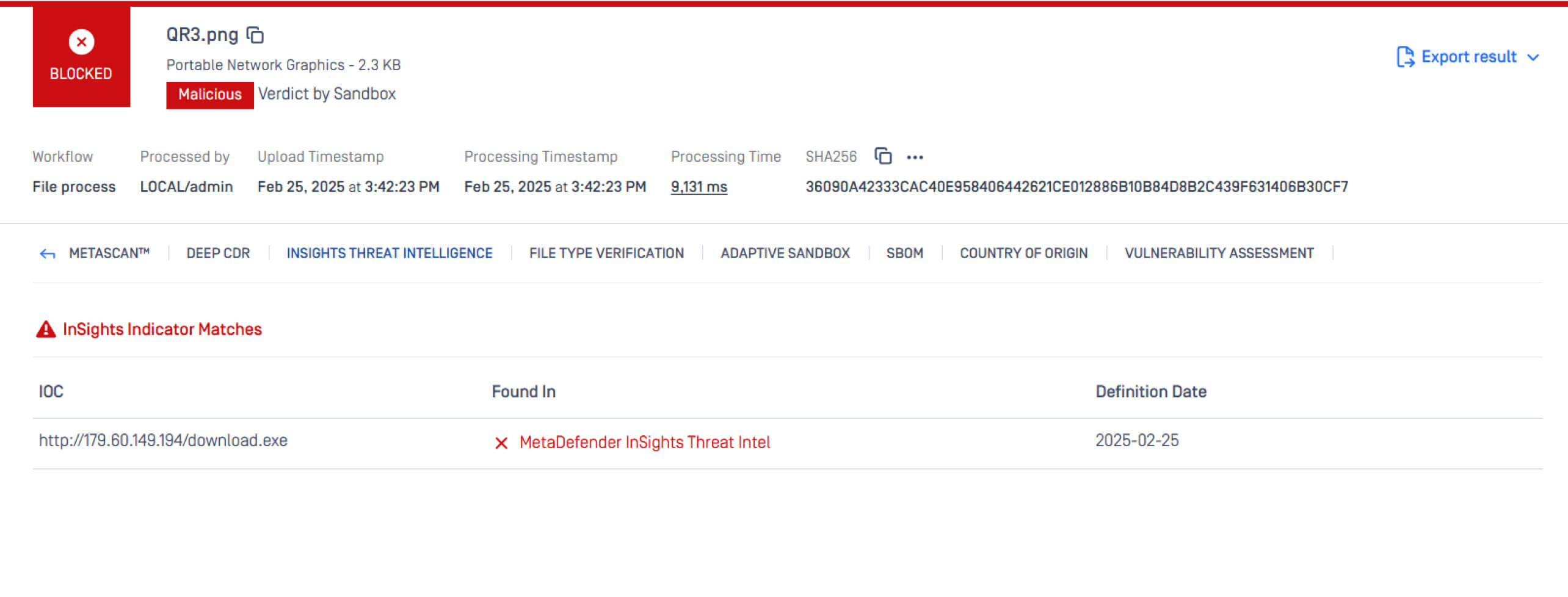

אינסייטס Threat Intelligence

השתמש ב-InSights Threat Intelligence לזהות ולחסום דומיינים וכתובות IP זדוניות בקודי QR כמעט בזמן אמת באמצעות מודיעין איומים מאורגן ממקורות מרובים.

- זהה את הדומיין שחולץ מקודי ה-QR על ידי Deep CDR .

- מנע גישה של עובדים לדומיינים ברשימה שחורה או חשודים.

- עדכון מתמיד של מודיעין סיכונים בהתבסס על איומים מתפתחים.

המשך להתחמק מההגנות הנכונות

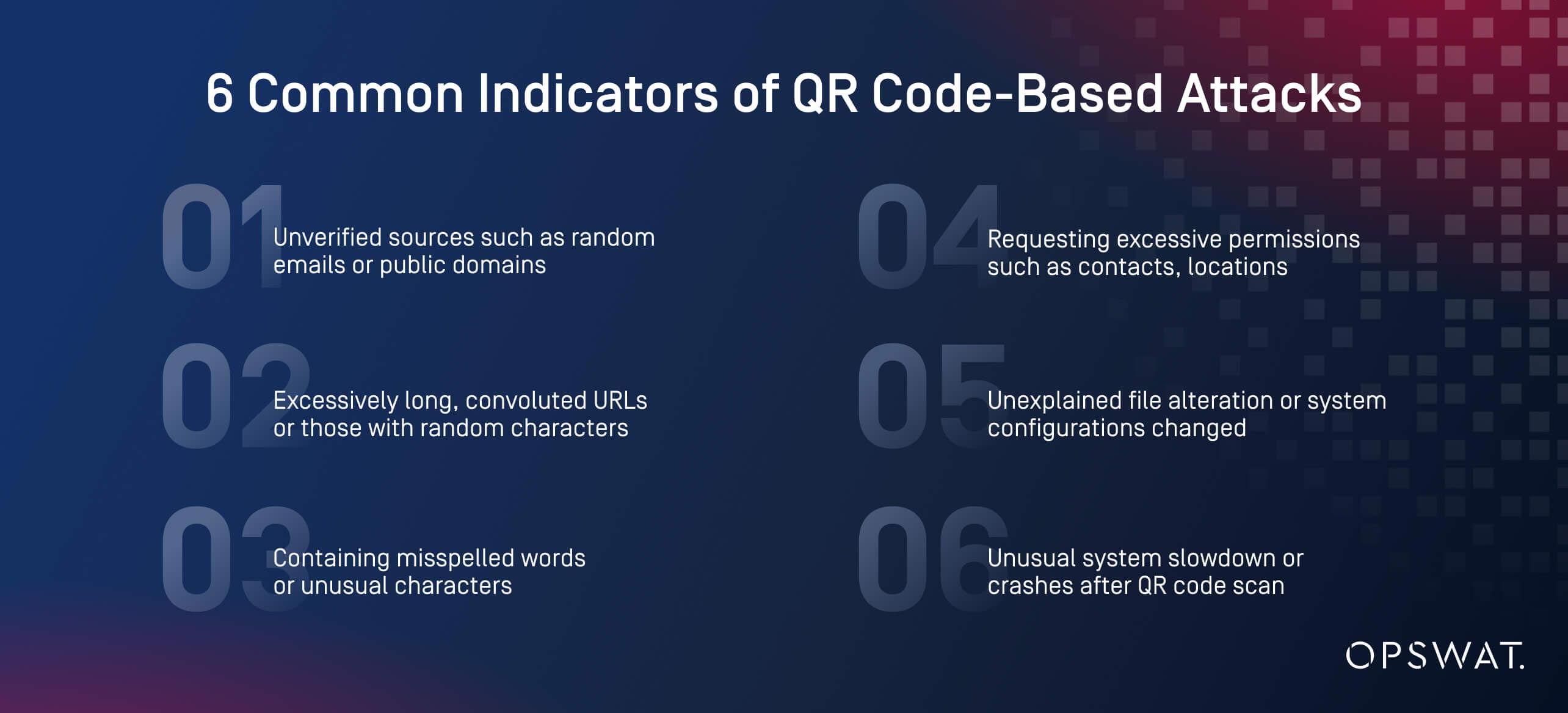

קודי QR כבר אינם רק נוחות - הם הפכו למטרה עיקרית עבור פושעי סייבר המבקשים לגנוב אישורים, לעקוף MFA ולפרוס תוכנות כופר. כדי למתן סיכונים אלה, ארגונים צריכים לאמץ גישת אפס אמון לאינטראקציות עם קוד QR, כולל:

- חינוך עובדים לגבי סיכוני פישינג באמצעות קוד QR ושיטות תקיפה.

- הִתחַזְקוּת mobile מדיניות אבטחה כדי להפחית את הסבירות לסריקות לא מורשות.

- פריסת פתרונות מניעת איומים פרואקטיביים כמו MetaDefender Core לטהר קודי QR, לחסום דומיינים זדוניים ולשלב אבטחה בזרימות עבודה ארגוניות.

סריקת קוד QR אחת שנפגעה עלולה להוביל לפריצת אבטחה בקנה מידה כולל. ארגונים חייבים לפעול כעת כדי להישאר צעד אחד קדימה מול התוקפים על ידי מעבר להגנות מסורתיות ואימוץ פתרונות רב-שכבתיים ומעמיקים בתחום ההגנה.

משאבים נוספים

- בקר בדף המוצר של MetaDefender Core

- הורד את תקציר פתרון האבטחה להעלאת קבצים

- קראו את הבלוג הזה: עצרו את פישינג קודי QR – הגנו על תשתית קריטית