למרות הכותרות, האזהרות ומיליארדי הדולרים שהושקעו באבטחת סייבר, בעיה בולטת אחת ממשיכה לחלוד בלב מערכות OT ו-CPS (סייבר-פיזיות) : פרוטוקולים תעשייתיים לא מאובטחים.

עמוד השדרה התפעולי של רשתות האנרגיה שלנו, מתקני טיהור מים, נפט וגז ומתקני הייצור עדיין בנוי על תקני תקשורת כמו Modbus, DNP3, OPC DA, PROFINET וכו'.

פרוטוקולים אלה תוכננו לפני עשרות שנים, הרבה לפני שאיומי סייבר היו חלק מהשיח, ותוכננו לביצועים, לא להגנה. הם מניחים אבטחה מלאה וזמן פעילות של המערכת, אינם דורשים אימות, משדרים בטקסט רגיל, והם עדיין מפעילים מערכות קריטיות למשימה ברחבי העולם.

זה לא סיכון היפותטי. זהו סיכון מערכתי.

אמון כברירת מחדל: פגם עיצובי נשק

פרוטוקולים תעשייתיים מדור קודם נולדו בעידן אחר - עידן שבו ההיגיון של בידוד פיזי ( פערי אוויר ) שימש כמודל האבטחה הדומיננטי. אבטחת סייבר לא הייתה דרישה ולא מטרת תכנון. כתוצאה מכך, לפרוטוקולים אלה אין מנגנוני אימות, הרשאה או הצפנה מובנים.

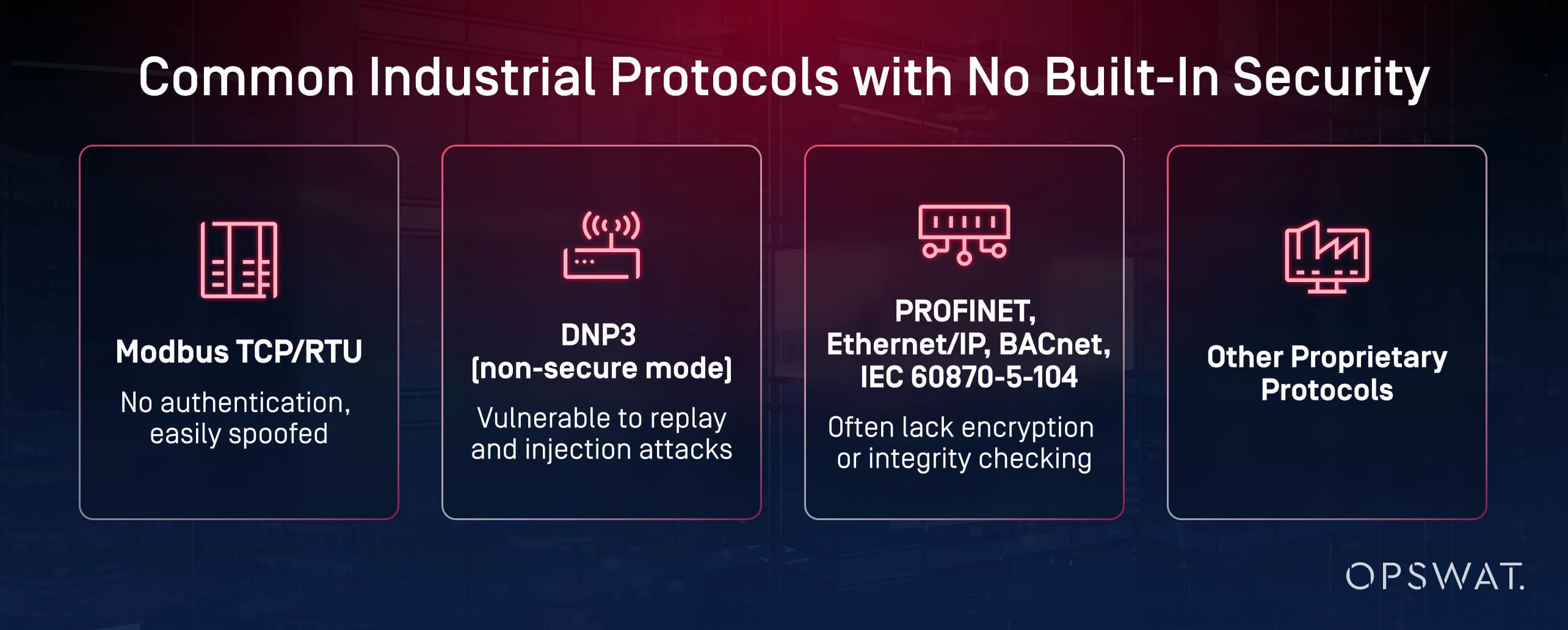

הנה מבט מקרוב על מה זה אומר במונחים בפועל:

- Modbus TCP/RTU: שולח ומקבל פקודות ללא אימות. תוקף יכול להתחזות להתקן ראשי ולשנות ערכי מפעיל.

- DNP3 (במצב לא מאובטח): פגיע להתקפות הפעלה חוזרת והזרקה; חסרות בדיקות שלמות חזקות.

- PROFINET, EtherNet/IP, BACnet, IEC 60870-5-104: מציעים אבטחה מינימלית או אופציונלית, עם מעט מאוד ערבויות לשלמות נתונים או סודיות, אם בכלל.

- פרוטוקולים קנייניים המשתנים ביישום האבטחה, שלעתים קרובות חסרים הגנות בסיסיות.

ייתכן שפגיעויות אבטחה אלו לא יודגשו במהלך פעולה רגילה. אך תחת פיקוחו של גורם איום - במיוחד כזה שיש לו משאבים, זמן וכוונה - הן הופכות לפגיעויות בולטות.

השפעה על העולם האמיתי: ניצול פרוטוקולים בפעולה

צוותי אבטחה מתכוננים לעתים קרובות לניצול לרעה של יום אפס, אך ב-OT, תוקפים מסתמכים לעתים קרובות על ניצול לרעה של "אפס מאמץ" - ניצול לרעה של התנהגות פרוטוקול שמעולם לא הייתה מאובטחת מלכתחילה.

שקול את התרחישים הבאים:

התקפות זיוף והשמעה חוזרת

ללא בדיקות אימות או שלמות, תוקפים יכולים ללכוד תעבורה לגיטימית ולשחק אותה שוב כדי לתמרן תהליכים או לשבש פעולות.

התקפות אדם-באמצע

התקפות אדם-באמצע: תעבורת OT שנתפסת יכולה להשתנות תוך כדי תנועה, כגון זיוף קריאות לחץ או שינוי פקודות בקרה.

שליטה בלתי מורשית

פורץ המקבל גישה לרשת יכול להוציא פקודות ישירות לבקרי PLC (בקרים לוגיים ניתנים לתכנות), תוך עקיפת פרוטוקולי בטיחות.

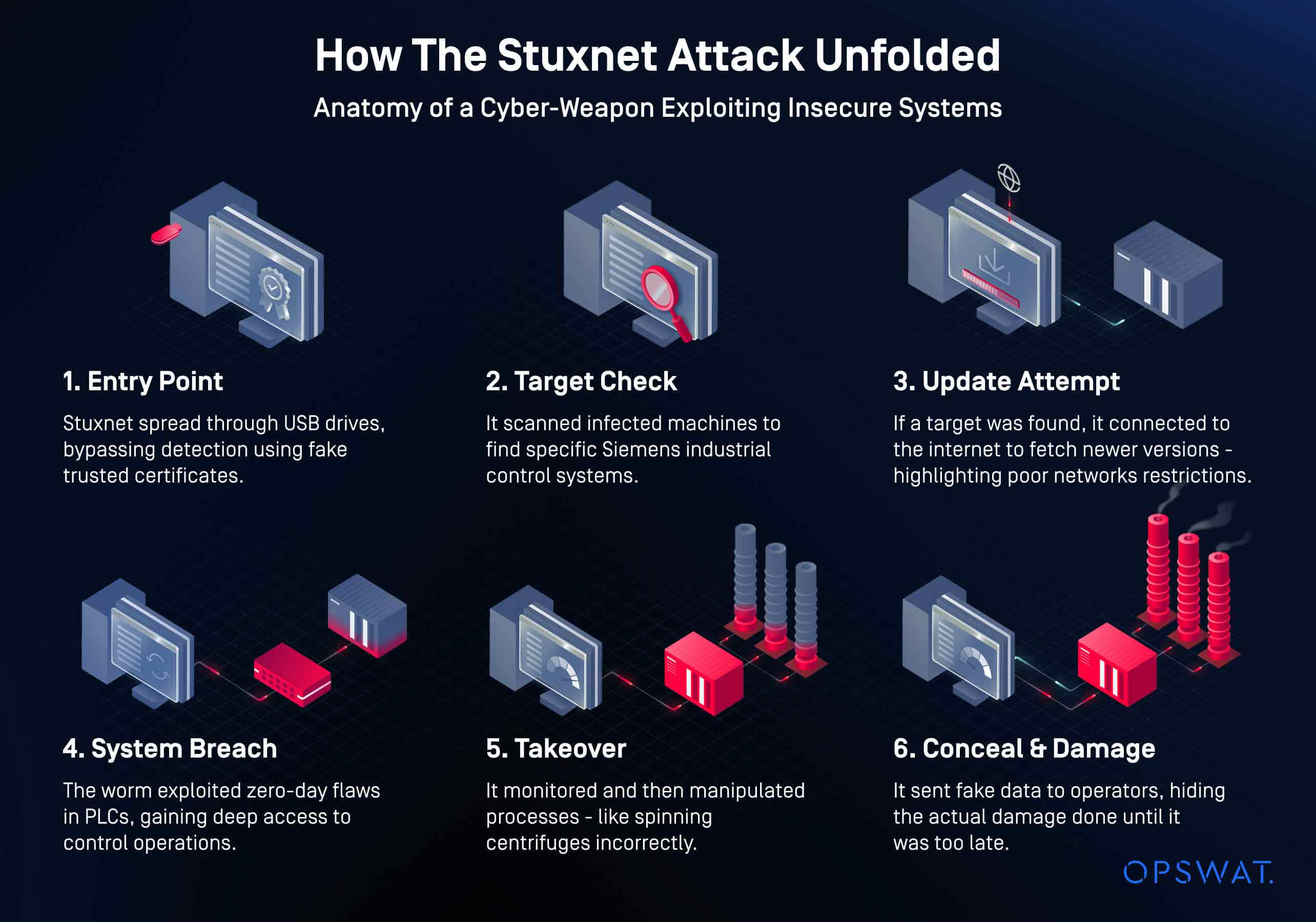

תולעת Stuxnet היא הדוגמה הידועה והמצוטטת ביותר - אך היא רחוקה מלהיות היחידה. בשנים האחרונות, מספר מפעילי רשתות חשמל, שירותי מים וחברות אנרגיה דיווחו על התקפות שמקורן בניצול לרעה של התנהגות פרוטוקול מקורי.

ההתקפה על מתקן טיהור מים בפלורידה בשנת 2021 כללה פגיעה בגישה מרחוק, אך היכולת להוציא פקודות לא מורשות הסתמכה על פרוטוקול ללא מנגנון אימות.

מדוע הגנות מסורתיות לוקות בחסר

חומות אש מסורתיות עדיין נפרסות כיום כדי לאבטח סביבות ופרוטוקולים מדור קודם, אך הן עדיין עלולות להיפגע. גם אם ניתן היה להפוך את הפרוטוקולים הללו לאבטחים יותר, התשתית המאפשרת את החיים המודרניים מורכבת ממיליארדי חיישנים, בקרים ונקודות קצה אחרות שלא ניתן לעדכן ללא החלפה מלאה. כתוצאה מכך, מפעילים חייבים להסתמך על שכבות נוספות של הגנת סייבר כדי לאכוף אבטחת היקפית. בעוד שאלה חשובות, הן אינן מפחיתות את הסיכונים הבסיסיים שמציבים פרוטוקולים לא מאובטחים.

- הם לא כותבים מחדש את לוגיקת הפרוטוקול: Modbus עדיין ישדר פקודות טקסט פשוט ולא מאומתות - אפילו מאחורי חומת אש.

- הם מסתמכים על חתימות ידועות: כלי DPI אינם יכולים לזהות ניצול לרעה של פרוטוקולים חדשים או ברמה נמוכה ללא מנועים היוריסטיים או התנהגותיים.

- הם מאפשרים תנועה דו-כיוונית: מה שפותח את הדלת להזרקת פקודות, תנועה צידית ובימוי להתקפות נוספות.

וחשוב מכל, הם מניחים שניתן לאבטח את הפרוטוקול באמצעות ניטור, לא שהוא צריך להיות מוגבל בתכנון.

לקראת בידוד מודע לפרוטוקול

מה שדרוש אינו רק פיקוח נוסף. זוהי בלימה. זוהי אכיפת פילוח רשת ברמה בסיסית - באופן אידיאלי בשכבה הפיזית או באמצעות בקרות לוגיות מפוקחות היטב.

מנגנוני בידוד מודעים לפרוטוקולים, כגון שערים חד כיווניים ( דיודות נתונים ) ופתרונות לשבירת פרוטוקול, מציעים גישה מאובטחת יותר. הם מאפשרים לצוותי תפעול לשמור על זרימות נתונים נחוצות - עדכוני היסטוריית נתונים, יומני חיישנים, התראות אירועים - מבלי לחשוף את משטחי הבקרה לרשתות חיצוניות או פחות מהימנות.

זה מבטיח התאמה לדרישות הרגולציה הלאומיות, האזוריות והספציפיות לתעשייה, יחד עם חוסן תפעולי. כאשר לא ניתן לכתוב מחדש או להחליף פרוטוקולים לא מאובטחים, יש לפלח אותם, לסנן אותם ולבודד אותם על ידי מערכות שנבנו במיוחד למשימה.

אפשרות מעשית: MetaDefender NetWall

עבור סביבות בהן פרוטוקולים לא מאובטחים הם בלתי נמנעים, MetaDefender NetWall מספקת פתרונות בידוד והעברה מוקשים:

✓ דיודות אופטיות: מאפשרות זרימת נתונים חד-כיוונית, נאכפת פיזית, ללא נתיב חזרה - אידיאלי לאזורים עם פערי אוויר.

✓ Unidirectional Security Gateway : מאפשר ייצוא נתונים חד-כיווני מבוקר ומאומת מ-OT ל-IT, גם לאחר הפרת פרוטוקול.

✓ Bilateral Security Gateway : תומך בתקשורת מאובטחת עבור יישומים הדורשים תגובת נתונים כמו MS SQL - מה שמאפשר שליטה מרחוק או גישה בטוחה לספק.

גלה כיצד MetaDefender NetWall דיודות אופטיות (נתונים) ושערי אבטחה יכולים להעניק לכם יתרון קריטי בכל הנוגע לאבטחת סביבות אבטחה גבוהות.