- מהו נטרול ושחזור תוכן (CDR)?

- כיצד CDR שונה מזיהוי תוכנות זדוניות מסורתי

- Core עקרונות מאחורי פירוק ובנייה מחדש של תוכן

- מדוע CDR חשוב באבטחת סייבר מודרנית

- מדוע ארגונים פונים ל-CDR לאבטחת קבצים

- כיצד פועלים נטרול נשק ושחזור תוכן?

- CDR לעומת אנטי-וירוס ו-Sandboxing: הבדלים עיקריים ותפקידים משלימים

- אילו סוגי קבצים ואיומים CDR מטפל בהם?

- כיצד CDR מגן מפני פגיעויות של יום אפס ואיומים מבוססי קבצים חמקניים?

- שיטות עבודה מומלצות להערכת ויישום של CDR

- שאלות נפוצות

התקפות מבוססות קבצים ואיומי יום אפס גוברים פוגעים ביעילותם של פתרונות אבטחה מסורתיים כמו אנטי-וירוס ו-sandboxes. מנהלי מערכות מידע (CISO) מתמודדים כיום עם לחץ גובר להוכיח הגנות פרואקטיביות מפני תוקפים מתוחכמים, במיוחד בסביבות שבהן מסמכים, קבצים מצורפים והעברות קבצים הם קריטיים לפעילות היומיומית.

כאן נכנסת לתמונה CDR (נטרול ושחזור תוכן). במקום לנסות לזהות תוכנות זדוניות ידועות, CDR מנקה קבצים באופן יזום על ידי הסרת רכיבים שעלולים להיות זדוניים תוך שמירה על נוחות השימוש.

בלוג זה בוחן את המאפיינים הטכנולוגיים של CDR וכיצד הוא פועל, כיצד הוא משתווה לכלי עבודה מדור קודם, ומדוע ארגונים מאמצים אותו במהירות כחלק מאסטרטגיית הגנה רב-שכבתית.

מהו נטרול ושחזור תוכן (CDR)?

CDR היא טכנולוגיית ניקוי קבצים פרואקטיבית המנטרלת איומים פוטנציאליים על ידי הסרת תוכנות זדוניות מקבצים. במקום לנסות לזהות תוכנות זדוניות, CDR מפרק קובץ, מסיר אלמנטים לא בטוחים כמו פקודות מאקרו או קוד מוטמע, ובונה מחדש גרסה בטוחה ושימושית עבור משתמשי הקצה.

גישה זו מבטיחה שקבצים הנכנסים לארגון באמצעות דואר אלקטרוני, הורדות, העברות קבצים או כלי שיתוף פעולה, יהיו נקיים ממטענים זדוניים נסתרים, ומגנים על הארגון מבלי לשבש את הפרודוקטיביות.

כיצד CDR שונה מזיהוי תוכנות זדוניות מסורתי

- CDR: מסיר אלמנטים לא מאושרים מבלי להסתמך על חתימות או ניתוח התנהגותי.

- אנטי-וירוס: מזהה איומים ידועים על סמך חתימות או היוריסטיקות.

- ארגז חול: מפעיל קבצים חשודים בסביבה מבודדת כדי לצפות בהתנהגות.

שלא כמו רוב הכלים מבוססי הזיהוי, CDR מספק הגנה ללא חתימה, מה שהופך אותו ליעיל ביותר כנגד איומי יום אפס ותוכנות זדוניות פולימורפיות.

Core עקרונות מאחורי פירוק ובנייה מחדש של תוכן

- נניח שכל הקבצים אינם אמינים

- נטרול: הסרת תוכן פעיל או בר ביצוע (מאקרו, סקריפטים, קוד מוטמע)

- שחזור: צור מחדש את הקובץ בפורמט בטוח וסטנדרטי

- אספקה: ספקו קובץ נקי ושימושי השומר על שלמות, פונקציונליות והמשכיות עסקית

מדוע CDR חשוב באבטחת סייבר מודרנית

מעל 90% מתוכנות זדוניות חודרות לארגונים דרך איומים מבוססי קבצים כגון קבצים מצורפים לדוא"ל, פורטלי העלאה, הורדות ומדיה נשלפת . כאשר תוקפים מכוונים יותר ויותר לסוגי קבצים מהימנים כמו קבצי PDF, מסמכי Office ותמונות, הסתמכות אך ורק על זיהוי משאירה נקודות עיוורות. CDR סוגר פער זה על ידי ניטרול איומים לפני שהם מבוצעים.

מדוע ארגונים פונים ל-CDR לאבטחת קבצים

גורמים המניעים לאימוץ כוללים:

- איומים מתמשכים מתקדמים (APTs) ואיומים אפס-יום עולים

- לחץ ציות במגזר הפיננסים, הבריאות והממשלה

- צורך בהמשכיות עסקית עם קבצים בטוחים ושמישים

- צמצום חיוביים שגויות מכלים מבוססי זיהוי

- חיזוק אסטרטגיות הגנה לעומק

כיצד פועלים נטרול נשק ושחזור תוכן?

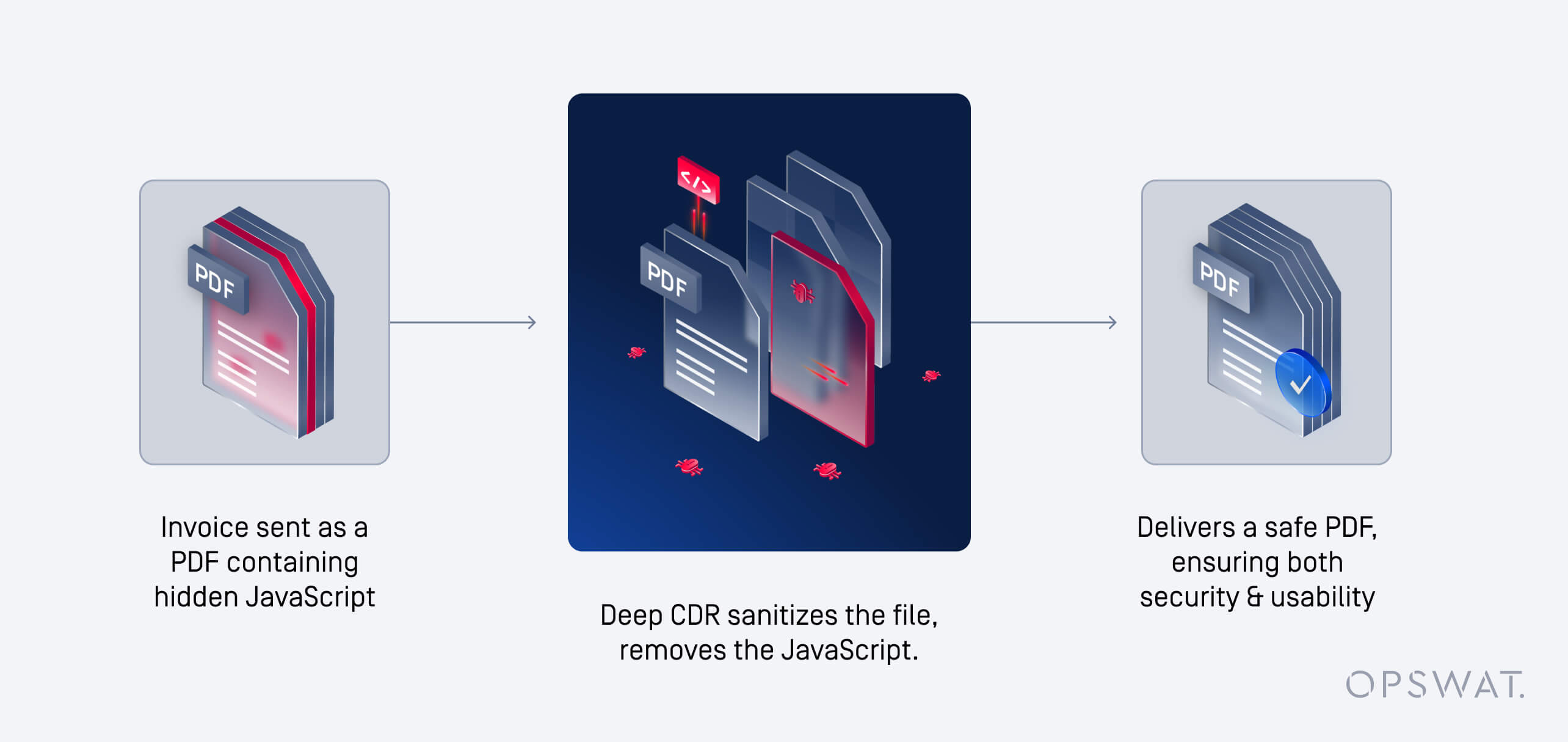

CDR פועל לפי תהליך עבודה מובנה שנועדה לטהר קבצים בזמן אמת מבלי לפגוע בשימושיות.

תהליך עבודה שלב אחר שלב של CDR: מקליטת קבצים ועד מסירה

- קליטה: הקובץ מועלה, מורד או מועבר.

- ניתוח: הקובץ מחולק לרכיבים לצורך ניתוח.

- נטרול: אלמנטים זדוניים או מיותרים (מאקרו, קבצי הרצה מוטמעים, סקריפטים) מוסרים.

- שחזור: עותק נקי ופונקציונלי של הקובץ נבנה מחדש.

- מסירה: הקובץ הבטוח מועבר למשתמש הקצה או לזרימת העבודה.

תכונות עיקריות שכדאי לחפש בטכנולוגיית CDR

- כיסוי רחב של פורמטים של קבצים (אופיס, PDF, תמונות, ארכיונים וכו')

- עיבוד בזמן אמת עבור סביבות בנפח גבוה

- בקרות מבוססות מדיניות (הסגר, התראה, חסימה או היתר)

- תצורות גמישות לשרת מקרי שימוש שונים (שערי דוא"ל, העלאות אינטרנט ופלטפורמות שיתוף קבצים)

- שמירה על שלמות הקובץ ושימושיותו

מַדוּעַ Deep CDR חשוב

CDR בסיסי מסיר תוכן פעיל ברמת השטח. CDR עמוק™ הולך רחוק יותר, ומנתח מבני קבצים ברמה פרטנית כדי להבטיח שלא יישארו קטעים זדוניים מוסתרים בשכבות מקוננות.

CDR לעומת אנטי-וירוס ו-Sandboxing: הבדלים עיקריים ותפקידים משלימים

כיצד אנטי-וירוס, ארגז חול ו-CDR מטפלים באיומים מבוססי קבצים

| מקרה שימוש | אנטי-וירוס | ארגז חול | CDR |

|---|---|---|---|

| זיהוי איומים ידועים | תמיכה מלאה | ||

| הגנה מפני יום אפס | |||

| תוכנה זדונית שנוצרה על ידי בינה מלאכותית | נתמך חלקית | ||

| ניתוח התנהגותי | |||

| ניקוי קבצים בזמן אמת | לא רלוונטי | לא רלוונטי | |

| שומר על שמישות הקובץ | נתמך חלקית | ||

| יישור תאימות | נתמך חלקית | נתמך חלקית | נתמך חלקית |

| מדרגיות עבור נפח גבוה | נתמך חלקית | ||

| אינטגרציה עם כלי ארגון |

האם CDR מחליף או משלים Sandbox ואנטי-וירוס?

CDR אינו תחליף או פתרון הוליסטי בפני עצמו. זוהי שכבה משלימה של אסטרטגיית הגנה לעומק:

- אנטי-וירוס מטפל באיומים ידועים ביעילות.

- ארגז חול מספק תובנות התנהגותיות.

- CDR מבטיח שקבצים יטופלו מאיומים לא ידועים לפני שהם מגיעים למשתמשים.

בחירת התמהיל הנכון: מתי לפרוס CDR, אנטי-וירוס או שניהם

- קבצים מצורפים לדוא"ל: השתמש ב-CDR לחיטוי יזום

- ניתוח איומים מתקדם: שימוש בארגז חול

- הגנה Endpoint : שימוש באנטי-וירוס

- חוסן ארגוני: שלב את שלושתם

אילו סוגי קבצים ואיומים CDR מטפל בהם?

סוגי קבצים נפוצים הנתמכים על ידי CDR

- מיקרוסופט אופיס (וורד, אקסל, פאוורפוינט)

- קובץ PDF

- תמונות (JPEG, PNG, BMP, ...)

- ארכיון (ZIP, RAR)

- קבצי הרצה ומתקינים

- CAD, DICOM ופורמטים מיוחדים לתעשייה

וקטורי איום מנוטרלים על ידי CDR: פקודות מאקרו, אובייקטים מוטמעים ועוד

- פקודות מאקרו בקבצי אופיס

- פעולות JavaScript בקבצי PDF

- סטגנוגרפיה

- אובייקטים הניתנים לניצול הגורמים לפגיעויות בקוראי קבצים

- מטענים מעורפלים או פולימורפיים

כיצד CDR מגן מפני יום אפס

פגיעויות ואיומים חמקניים מבוססי קבצים?

מדוע CDR יעיל כנגד תוכנות זדוניות לא ידועות ותוכנות זדוניות מסוג Zero-Day

- לא מסתמך על חתימות או דפוסי התנהגות

- מנטרל סיכונים מבניים על ידי ניקוי קבצים ישירות

- מפחית את משטח ההתקפה לפני הביצוע

CDR לעומת טכניקות התחמקות של תוכנות זדוניות

טקטיקות התחמקות כגון:

- תוכנה זדונית פולימורפית

- מטענים מוצפנים

- טריגרים של ביצוע מושהה

CDR ממתן את הבעיות הללו על ידי הסרת תוכן פעיל ברמת הקובץ, ומשאיר לתוקפים שום דבר לנצל.

שיטות עבודה מומלצות להערכת ויישום של CDR

קריטריוני הערכה מרכזיים בעת בחירת ספק טכנולוגיית CDR

- רוחב סוגי הקבצים הנתמכים

- עומק החיטוי (בסיסי לעומת Deep CDR )

- יכולות אינטגרציה עם זרימות עבודה קיימות

- אישורי תאימות והתאמה

- מדדי ביצועים בקנה מידה גדול

שילוב CDR עם תשתית אבטחה קיימת

| מִכשׁוֹל | הֲקָלָה |

|---|---|

| פריסת CDR בסיסי בלבד | לִבחוֹר Deep CDR להגנה מתקדמת |

| התעלמות מקבצים מוצפנים | שימוש בטיפול מבוסס מדיניות (הסגר או סקירה ידנית) |

| אינטגרציה לקויה | בחר ספק עם מחברים ארגוניים מוכחים |

גלו עוד על OPSWAT חבילת פתרונות אבטחת הקבצים של וכיצד Deep CDR יכול לעזור לארגון שלך להישאר צעד אחד קדימה מול איומים מתפתחים.

שאלות נפוצות

האם טכנולוגיית CDR יכולה להשפיע על שמישות או עיצוב המסמך?

OPSWAT Deep CDR נועד לשמר את השימושיות והקריאה של מסמכים לאחר ניקוי. בעוד שתוכן פעיל כגון פקודות מאקרו או סקריפטים מוטמעים מוסר כדי למנוע איומים, המבנה והעיצוב המרכזיים של הקובץ נשארים שלמים כדי לתמוך בהמשכיות העסקית.

האם CDR מתאים לתעשיות מוסדרות מאוד כמו שירותי בריאות או פיננסים?

כֵּן. OPSWAT Deep CDR תואם את דרישות התאימות המחמירות של תעשיות כמו שירותי בריאות, פיננסים וממשל. על ידי הסרה יזומה של איומים מבלי להסתמך על גילוי, הוא תומך במנדטים רגולטוריים כגון HIPAA, PCI-DSS ו-GDPR, ועוזר לארגונים לשמור על שלמות נתונים וסודיות.

כיצד CDR מטפל בקבצים מוצפנים או מוגנים בסיסמה?

לא ניתן לטהר קבצים מוצפנים או מוגנים בסיסמה אלא אם כן הם מפוענחים. OPSWAT Deep CDR מסמן קבצים אלה לטיפול מבוסס מדיניות, כגון הסגר או סקירה ידנית, ומבטיח שאיומים נסתרים לא יעקפו את בקרות האבטחה.

מהם מודלי הפריסה האופייניים עבור CDR (ענן, מקומי, היברידי)?

Deep CDR תומך באפשרויות פריסה מרובות כדי לענות על צרכים מגוונים של הארגון. עבור סביבות מקומיות עם דרישות רגולטוריות מחמירות של אחסון נתונים, הפתרון מסופק דרך MetaDefender Core . עבור ארגונים המחפשים פתרון ניתן להרחבה וללא תשתית, MetaDefender Cloud מציע CDR כשירות SaaS. גישה היברידית זמינה גם כן, המשלבת פריסות מקומיות ופריסות ענן כדי לתמוך בתשתית מבוזרת או להתמודד עם דרישות עיבוד שיא. גמישות זו מבטיחה שילוב חלק בארכיטקטורת אבטחה קיימת מבלי לפגוע בביצועים, תאימות או יכולת הרחבה.

האם CDR דורש עדכונים תכופים כמו תוכנת אנטי-וירוס?

לא. בניגוד לכלי אנטי-וירוס שמסתמכים על עדכוני חתימה, OPSWAT Deep CDR משתמש בגישה פרואקטיבית, ללא חתימות. היא מסירה תוכן שעלול להיות זדוני בהתבסס על מבנה הקובץ והתנהגותו, מפחיתה את הצורך בעדכונים מתמידים וממזערת את תקורת התפעול.

באיזו מהירות CDR יכול לעבד כמויות גדולות של קבצים?

OPSWAT Deep CDR מתוכנן עבור סביבות בעלות ביצועים גבוהים. הוא יכול לעבד כמויות גדולות של קבצים בזמן אמת, מה שהופך אותו מתאים למקרי שימוש כגון סינון דוא"ל, העלאות קבצים והעברות בין דומיינים מבלי ליצור השהייה. צפה במדדי ביצועים Deep CDR .

האם ניתן לשלב CDR עם שערי דוא"ל ופלטפורמות שיתוף קבצים?

כֵּן. OPSWAT Deep CDR משתלב בצורה חלקה עם שערי דוא"ל מאובטחים, פלטפורמות שיתוף קבצים וכלי שיתוף פעולה לתוכן. זה מאפשר לארגונים לטהר קבצים בנקודות כניסה ויציאה מרכזיות, ובכך להפחית את הסיכון לאיומים מבוססי קבצים בכל ערוצי התקשורת.

מהן ההשלכות על הפרטיות של שימוש ב-CDR על מסמכים רגישים?

OPSWAT Deep CDR בנוי תוך מחשבה על פרטיות. הוא מעבד קבצים בזיכרון ואינו שומר תוכן שעבר ניקוי, מה שמבטיח כי נתונים רגישים מטופלים בצורה מאובטחת. ארגונים יכולים להגדיר מדיניות כדי לא לכלול מטא-נתונים או שדות ספציפיים בעיבוד כדי לעמוד בדרישות הפרטיות.

כיצד מתפתחת טכנולוגיית CDR כדי להתמודד עם פורמטים חדשים של קבצים ואיומים?

OPSWAT מעדכן באופן שוטף Deep CDR לתמיכה בפורמטים חדשים של קבצים ובווקטורי איומים מתפתחים. הארכיטקטורה האגנוסטית שלו לפורמט מאפשרת לו לנטרל איומים אפילו במבני קבצים לא מוכרים או שעברו שינוי, מה שהופך אותו לעמיד בפני טכניקות תקיפה עתידיות.

האם טכנולוגיית CDR יכולה להגן מפני תוכנות זדוניות שנוצרו או המופעלות על ידי בינה מלאכותית?

כֵּן. OPSWAT Deep CDR לנטרל איומים ללא קשר לאופן שבו הם נוצרים, כולל אלו שנוצרו או משופרים על ידי בינה מלאכותית. בניגוד לכלים מבוססי זיהוי המסתמכים על חתימות או דפוסי התנהגות ידועים, Deep CDR מסיר אלמנטים שעלולים להיות זדוניים מקבצים על סמך ניתוח מבני. זה הופך אותו ליעיל ביותר כנגד תוכנות זדוניות חדשות, פולימורפיות או מבוססות בינה מלאכותית, אשר עלולות להתחמק מפתרונות אבטחה מסורתיים.