- מהו ציד איומים?

- תפקידם של ציידי איומים בחיזוק אבטחת הסייבר

- מדוע ציד איומים חיוני לתשתיות קריטיות

- כיצד פועל ציד איומי סייבר

- סוגי ציד איומי סייבר

- מודלים של ציד איומים

- כלי ציד איומים חיוניים

- ציד איומים לעומת Threat Intelligence

- החשיבות של ציד רטרו

- הבנת טקטיקות, טכניקות ונהלים (TTPs)

- דוגמאות מעשיות לציד איומים

- חיזוק אבטחת הסייבר באמצעות ציד איומים פרואקטיבי

- שאלות נפוצות

ככל שאיומי הסייבר מתקדמים יותר, ארגונים חייבים לנקוט בגישה פרואקטיבית לאבטחת סייבר כדי להגן על הנכסים הקריטיים שלהם. נוהג חיוני אחד כזה הוא ציד איומים , אסטרטגיה הכוללת חיפוש פעיל אחר איומים פוטנציאליים בתוך רשת לפני שהם עלולים לגרום נזק.

כלי אבטחה מסורתיים כמו חומות אש, תוכנות אנטי-וירוס ומערכות זיהוי אוטומטיות יעילים, אך הם אינם חסינים בפני תקלות. גורמי איום מפתחים כל הזמן טכניקות חדשות כדי לעקוף הגנות אלו. ציד איומי סייבר ממלא תפקיד מכריע בזיהוי ובמיתון איומים החומקים ממערכות זיהוי אוטומטיות, ומאפשרים לארגונים להישאר צעד אחד קדימה מול יריבים.

מהו ציד איומים?

ציד איומים הוא תהליך פרואקטיבי של חיפוש ברשתות, נקודות קצה ומערכי נתונים כדי לזהות ולמתן איומי סייבר שחמקו מאמצעי אבטחה מסורתיים. בניגוד לגישות ריאקטיביות המסתמכות על התראות אוטומטיות, ציד איומים מדגיש את המומחיות האנושית לחשיפת איומים מתוחכמים האורבים בתשתית הארגון. ככל שיכולות ציד האיומים של הארגון מתפתחות, ניתן להרחיב פעולות כאלה באמצעות אוטומציה ולהרחיב אותן כדי שיפעלו בקיבולת גדולה יותר.

תפקידם של ציידי איומים באבטחת סייבר

ציידי איומים משמשים כמגנים פרואקטיביים של מסגרת אבטחת הסייבר של הארגון. אחריותם העיקרית היא לזהות איומים נסתרים לפני שהם מתפתחים לאירועי אבטחה של ממש.

על ידי יישום ידע על יכולות והתנהגויות של יריבים, ציידי איומים צוללים לעומק תעבורת הרשת, מחפשים עקבות חשודים ביומני אבטחה ומזהים אנומליות שייתכן שלא נחשבו קריטיות מספיק כדי להוביל לגילוי אוטומטי. בדרך זו, ציידי איומים ממלאים תפקיד מכריע בחיזוק עמדת האבטחה של הארגון.

ציידי איומים משתמשים בטכניקות ניתוח התנהגותי כדי להבחין בין פעילויות סייבר רגילות לזדוניות. בנוסף, הם מספקים מודיעין מעשי המודיע לצוותי אבטחה כיצד לשפר את ההגנות הקיימות, לחדד מערכות גילוי אוטומטיות ולסגור פערים ביטחוניים לפני שניתן יהיה לנצל אותם.

על ידי התמקדות הן באיומים ידועים והן במתודולוגיות תקיפה מתפתחות, ציידי איומים מפחיתים משמעותית את התלות של הארגון באמצעי אבטחה ריאקטיביים ובמקום זאת מטפחים תרבות של הגנה פרואקטיבית.

מדוע ציד איומים חיוני לתשתיות קריטיות

ציד איומים הפך לנוהג חיוני באבטחת סייבר מודרנית עקב התחכום הגובר של טקטיקות של גורמי איום. יריבים רבים, ובמיוחד איומים מתמשכים מתקדמים (APTs), עשויים להשתמש בטכניקות חשאיות ותוכנות זדוניות חמקניות שנשארות בלתי מזוהות למשך תקופות ממושכות, ולעתים קרובות עוקפות כלי הגנה קונבנציונליים.

ללא ציד פעיל אחר איומי סייבר, התקפות נסתרות אלו יכולות להישאר בתוך רשתות במשך חודשים, לחלץ נתונים רגישים או להתכונן לשיבושים בקנה מידה גדול. בנוסף, ציד איומים ממלא תפקיד קריטי בהפחתת זמן השהייה, התקופה שבה גורם איום נשאר בלתי מזוהה בתוך מערכת. ככל שתוקף נשאר בלתי מזוהה זמן רב יותר, כך גדל הסיכוי שלו להתבסס היטב בסביבה וכך גדל הנזק שהוא יכול לגרום לתשתית ולנתונים של הארגון.

מעבר לצמצום זמן השהייה, איתור איומים משפר את יכולות התגובה של הארגון לאירועים. על ידי זיהוי יזום של איומים לפני שהם מתבטאים בפריצות, צוותי אבטחה יכולים להגיב במהירות וביעילות, ולמזער את ההשפעה של התקפות פוטנציאליות.

יתר על כן, ארגונים המשלבים ציד איומים במסגרות האבטחה שלהם צוברים תובנות עמוקות יותר לגבי טקטיקות של יריבים, מה שמאפשר להם לשפר את הגנותיהם באופן מתמיד. גישה זו מסייעת גם בתאימות לתקנות, שכן תקנות רבות בתחום אבטחת הסייבר מחייבות שיטות זיהוי איומים פרואקטיביות .

בסופו של דבר, ציד איומים מחזק את תרבות האבטחה הכוללת של הארגון, ומבטיח שצוותי האבטחה יישארו ערניים ומוכנים היטב כנגד איומי סייבר מתפתחים.

כיצד פועל ציד איומי סייבר

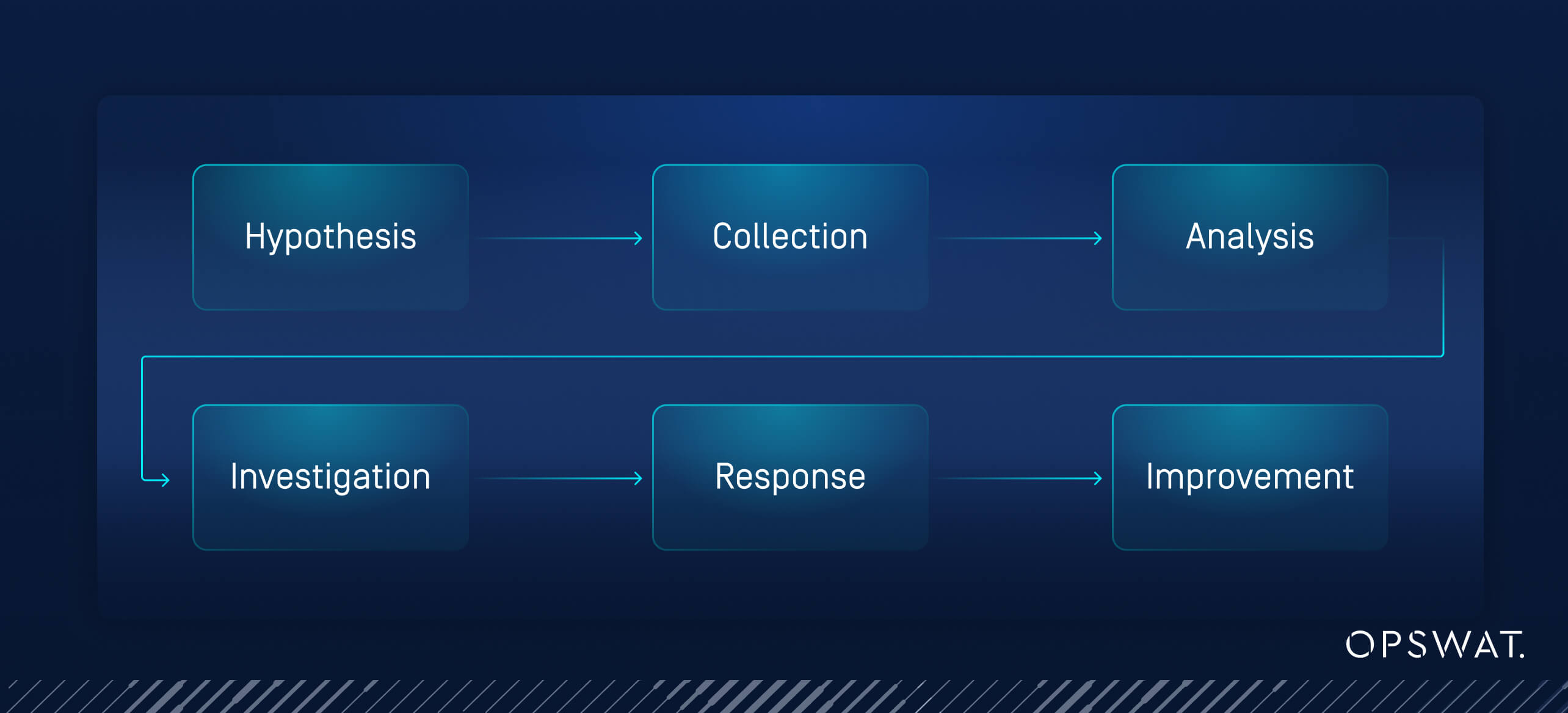

תהליך ציד איומי סייבר כולל בדרך כלל מספר שלבים עיקריים:

- יצירת השערות: בהתבסס על מודיעין איומים וידע על סביבת הארגון, ציידי איומי סייבר מגבשים השערות לגבי איומים פוטנציאליים, תוך התחשבות במתקפות קודמות ובאיומים ספציפיים לתעשייה.

- איסוף נתונים: נתונים רלוונטיים ממקורות שונים, כגון יומני רשת, טלמטריית נקודות קצה וסביבות ענן, נאספים לצורך ניתוח מקיף.

- ניתוח נתונים: ציידים בוחנים את הנתונים שנאספו כדי לזהות אנומליות, דפוסים חריגים והתנהגויות שעשויות להצביע על פעילות זדונית, לעיתים תוך מינוף למידת מכונה ומודלים סטטיסטיים.

- חקירה: ממצאים חשודים עוברים חקירה מעמיקה כדי לקבוע האם הם מייצגים איומים אמיתיים או תוצאות חיוביות שגויות, תוך הבטחת הקצאת משאבים ביעילות.

- תגובה: איומים מאומתים מטופלים במהירות באמצעות אמצעי בלימה, מיגור והתאוששות כדי למתן נזק פוטנציאלי.

- שיפור מתמיד: תובנות המתקבלות מכל ציד איומים פרואקטיבי משמשות לשיפור מדיניות אבטחה, שיפור מערכות אוטומטיות לזיהוי איומים ושיפור ציד עתידי.

סוגי ציד איומי סייבר

ניתן לסווג שיטות ציד איומים לארבעה סוגים עיקריים:

| ציד מובנה | משתמש בהשערות המבוססות על קריטריונים ידועים סביב טקטיקות, טכניקות ונהלים (TTP) של יריבים כדי להנחות את הציד, תוך הבטחת גישה שיטתית. |

| ציד לא מובנה | שיטה זו, המונעת על ידי אינטואיציה ופחות ממוקדת באינדיקטורים ידועים לפשרה (IOCs), כוללת חיפוש גמיש יותר אחר פעילות זדונית לפני ואחרי טריגרים שזוהו. |

| ציד מונחה-מצב או ישות | מתמקד בישויות בעלות סיכון גבוה או ערך גבוה, כגון נתונים רגישים או משאבי מחשוב קריטיים, ומסייע בתעדוף מאמצי חקירת איומי סייבר. |

| ציד בסיוע למידת מכונה | משתמש בבינה מלאכותית כדי לזהות אנומליות ולסייע לאנליסטים אנושיים בזיהוי איומים פוטנציאליים בצורה יעילה יותר, ובכך לשפר את יכולת ההרחבה. |

מודלים של ציד איומים

מספר מודלים מנחים שיטות ציד איומים:

- ציד מבוסס מודיעין: מסתמך על מקורות מודיעין של איומים, כגון IOCs, כתובות IP ושמות מתחם, כדי לזהות איומי סייבר פוטנציאליים על סמך מקורות מודיעין חיצוניים. גישה זו נחשבת לעתים קרובות לגישה פחות בוגרת ופחות יעילה לציד יריבים, אך עשויה להיות שימושית במקרים מסוימים.

- ציד מבוסס השערות: כרוך ביצירת השערות המבוססות על ניתוח, מודיעין או מודעות מצבית כדי להנחות את תהליך הציד לעבר איומים לא ידועים.

- חקירה באמצעות אינדיקטורים של התקפה (IOA): מתמקדת בזיהוי התנהגויות ודפוסי התקפה של יריבים כדי לזהות איומי סייבר לפני ביצועם.

- ציד מבוסס התנהגות: מזהה התנהגויות חריגות של משתמשים ורשת במקום להסתמך על אינדיקטורים מוגדרים מראש, ומספק שיטת זיהוי דינמית יותר.

כלי ציד איומים חיוניים

ציד איומים יעיל דורש חבילה של כלים ייעודיים:

- מערכות ניהול מידע ואירועי אבטחה (SIEM): איסוף וניתוח של התראות אבטחה ממקורות שונים.

- פתרונות לזיהוי ותגובה Endpoint (EDR): ניטור פעילויות נקודות קצה כדי לזהות ולהגיב לאיומים שמערכות אוטומטיות מפספסות. מוצרי EDR מייצרים מערך עשיר של נתונים על פעילות המתרחשת בנקודות הקצה של הארגון, ומספקים הזדמנויות לחשיפת ממצאים באופן מתמיד ככל שנחקרות טקטיקות, טכניקות ונהלים חדשים מבוססי מארח (TTPs).

- פתרונות לזיהוי ותגובה ברשת ( NDR ): ניטור וניתוח של תעבורת רשת כדי לזהות פעילות של גורם איום על סמך תקשורת רשת. טקטיקות יריבות נפוצות רבות מסתמכות על רשתות, כולל תנועה רוחבית, פיקוד ובקרה וחילוץ נתונים. אותות הנוצרים בשכבת הרשת עשויים להיות שימושיים לזיהוי סימנים לפעילות של גורם איום.

- שירותי זיהוי ותגובה מנוהלים (MDR): מספקים יכולות ציד ותגובה לאיומים במיקור חוץ.

- פלטפורמות ניתוח אבטחה: השתמשו בניתוחים מתקדמים, כולל למידת מכונה, כדי לזהות אנומליות ואיומים פוטנציאליים. מערכות מסוג זה קריטיות לאיסוף נתוני אירועים, ניתוחם בדרכים משמעותיות והעלאת תובנות לתוצאות מרכזיות של ציד איומי סייבר.

- פלטפורמות Threat Intelligence : איסוף נתוני מודיעין איומים ממקורות שונים כדי לסייע בזיהוי איומים.

- ניתוח התנהגות משתמשים וישויות (UEBA): ניתוח דפוסי התנהגות משתמשים כדי לזהות איומים פנימיים פוטנציאליים או חשבונות שנפרצו.

ציד איומים לעומת Threat Intelligence

בעוד שציד איומים ומודיעין איומים קשורים זה לזה, הם ממלאים תפקידים נפרדים אך משלימים באבטחת סייבר.

מודיעין איומים כרוך באיסוף, ניתוח והפצה של מידע בנוגע לאיומים קיימים ומתפתחים, המאפשרים לארגונים לצפות התקפות פוטנציאליות. הוא מספק לצוותי אבטחה תובנות חשובות, כולל וקטורי תקיפה, התנהגויות של יריבים ופגיעויות מתפתחות, בהן ניתן להשתמש כדי לשפר את אמצעי ההגנה.

מצד שני, ציד איומים הוא גישה אקטיבית ומעשית שבה אנליסטים מחפשים באופן יזום איומים בתוך הרשת של הארגון שלהם. במקום להמתין להתראות או לאינדיקטורים ידועים לפגיעה, ציידי איומים משתמשים בתובנות שמספק מודיעין איומים כדי לחקור איומים נסתרים פוטנציאליים שכלי אבטחה אוטומטיים עלולים לפספס.

בעוד שמודיעין איומים תומך בציד איומים על ידי אספקת נתונים חיוניים, ציד איומים משפר את מודיעין האיומים על ידי חשיפת מתודולוגיות ופגיעויות חדשות לתקיפה, מה שהופך את שתי הפרקטיקות לחיוניות לאסטרטגיית אבטחת סייבר מקיפה.

החשיבות של ציד רטרו

חלק ניכר מהדיון על ציד איומים עוסק בנתונים שנאספו וניתן לנתח אותם מאוחר יותר כדי לחשוף מודעות לאיומים כאשר הם מוזנים במידע חדש. פתרונות אבטחת סייבר רבים פועלים בדרך זו, ומספקים נתונים שניתן לנתח בזמן אמת או במועד מאוחר יותר.

עם זאת, חלק מהפתרונות פועלים רק בזמן אמת; הם מנתחים נתונים שנמצאים בהקשר באותו רגע, וכאשר נתונים אלה יצאו מהקשרם, לא ניתן לנתח אותם באותה רמת עומק בעתיד. דוגמאות לכך כוללות צורות מסוימות של ניתוח נתוני רשת כגון מערכות לגילוי חדירות (IDS), תוכנות אנטי-וירוס שבודקות תוכן קבצים ברגע הגישה או יצירתם, וכן מספר סוגים של צינורות גילוי שנבנו כדי לנתח נתוני סטרימינג ולאחר מכן להשליך אותם.

ציד איומי סייבר מזכיר לנו שקשה לזהות איומים מסוימים בזמן אמת, ושלעתים קרובות הזמן היחיד שבו הם יתגלו הוא בנקודה עתידית, כאשר ידוע מידע מודיעיני נוסף על איום.

ציד רטרואקטיבי ("RetroHunting") היא שיטת מבט לאחור המאפשרת ניתוח נתוני רשת וקבצים שנאספו בעבר, תוך שימוש במודעות משופרת כיום לנוף האיומים. נבנה עבור צוותי ציד איומים, OPSWAT חבילת פתרונות הטריאז', הניתוח והבקרה (TAC) של, כולל MetaDefender NDR , ליישם את RetroHunting כדי לעזור למגינים לנתח מחדש נתונים באמצעות חתימות זיהוי מעודכנות, תוך ציון איומים שחומקים מעבר להגנות.

זוהי שיטה מוכחת למיזוג היתרונות של מודיעין איומים, הנדסת גילוי, ציד איומים ותגובה לאירועים לתוך מודל הגנתי מקיף. לקוחות המשתמשים ב-RetroHunt מזהים ומתקנים יותר דריסת רגל של יריבים פעילים בסביבות שלהם מאשר שימוש בניתוח נתונים סטנדרטי בזמן אמת בלבד.

הבנת טקטיקות, טכניקות ונהלים (TTPs)

טקטיקות, טכניקות ונהלים (TTPs) הם יסודיים להבנה ולהתמודדות עם איומי סייבר.

טקטיקות מתייחסות למטרות ברמה גבוהה שתוקף שואף להשיג, כגון קבלת גישה ראשונית למערכת או חילוץ מידע רגיש.

טכניקות מתארות את השיטות הספציפיות המשמשות להשגת מטרות אלה, כגון פישינג (spear-phishing) לצורך גניבת אישורים או הסלמת הרשאות כדי לקבל גישה עמוקה יותר לרשת.

נהלים מתארים את הביצוע שלב אחר שלב של טכניקות אלו, ולעתים קרובות משתנים בהתאם לרמת המיומנות של התוקף והמשאבים הזמינים.

על ידי ניתוח TTPs, ציידי איומים יכולים לצפות ולזהות איומי סייבר לפני שהם מתממשים. במקום להגיב להתראות בודדות, צוותי אבטחה יכולים להתמקד במעקב אחר דפוסי התנהגות של יריבים, מה שמקל על זיהוי התקפות מתמשכות וחיזוי צעדים אפשריים הבאים.

הבנת טכנולוגיות TTP מאפשרת לארגונים לפתח אסטרטגיות הגנה טובות יותר, לחסום את המערכות שלהם מפני טכניקות תקיפה ספציפיות ולשפר את חוסן הסייבר הכולל שלהם.

צמצום זמן השהייה

זמן השהייה מתייחס למשך הזמן בו גורם איום נותר בלתי מזוהה בתוך רשת. צמצום זמן השהייה חיוני כדי למזער את הנזק הפוטנציאלי מאיומי סייבר. ציד איומים פרואקטיבי יכול להפחית משמעותית את זמן השהייה על ידי זיהוי וטיפול באיומים לפני שהם יכולים לבצע במלואם את מטרותיהם הזדוניות.

דוגמאות מעשיות לציד איומים

צוות אבטחה מבחין בבקשות אימות חריגות בנקודות קצה מרובות. באמצעות מתודולוגיות ציד איומים, הם חושפים תוקף שמנסה לנוע לרוחב הרשת, מה שמאפשר להם לבלום השפעה נוספת ולמנוע חדירה של נתונים.

חברה חווה עלייה פתאומית בתעבורת הרשת לדומיין לא ידוע. ציידי איומים חוקרים ומגלים טרויאני מסוג דלת אחורית המתקשר עם שרת פיקוד ובקרה (C2), מה שמאפשר להם להכיל את האיום לפני שהוא מתפשט.

ציידי איומים מזהים התנהגות חריגה מחשבון משתמש מורשה שמנסה לגשת לקבצים רגישים. חקירה מגלה שגורם פנימי הסתנן נתונים קנייניים, מה שהוביל לפעולה מיידית למניעת נזק נוסף.

יריבים עשויים להשתמש במספר שיטות התמדה חשאיות כדי לשמור על גישה לסביבת יעד במקרה שהם מאבדים גישה דרך שיטות ראשוניות. ציידי איומים אוספים רשימה של טכניקות התמדה בהן ניתן להשתמש בסביבתם, מבצעים ביקורת לאיתור ניצול לרעה של שיטות אלו, ומזהים מעטפת אינטרנט בשרת פרוץ שיריב שתל מוקדם יותר השנה.

חיזוק אבטחת הסייבר באמצעות ציד איומים פרואקטיבי

ציד איומים הוא מרכיב חיוני באסטרטגיית אבטחת סייבר פרואקטיבית. על ידי חיפוש מתמיד אחר איומים נסתרים, ארגונים יכולים לשפר משמעותית את מצב האבטחה שלהם, להפחית את זמן השהייה של מתקפות ולמתן נזקים פוטנציאליים מאיומי סייבר.

כדי להישאר צעד אחד קדימה מול יריבים בסייבר, ארגונים צריכים להשקיע בכלים לאיתור איומים, לפתח מומחיות פנימית ולמנף פתרונות מתקדמים של מודיעין איומים.

קח את הצעד הבא

גלה כיצד OPSWAT של Threat Intelligence פתרונות יכולים לשפר את יכולות איתור האיומים שלך ולחזק את הגנות האבטחה של הארגון שלך.

שאלות נפוצות

מהו ציד איומים?

ציד איומים הוא תהליך פרואקטיבי של חיפוש ברשתות, נקודות קצה ומערכי נתונים כדי לזהות איומי סייבר שעקפו את אמצעי האבטחה המסורתיים. בניגוד לאבטחה ריאקטיבית, ציד איומים מסתמך על מומחיות אנושית כדי לחשוף איומים נסתרים או מתקדמים שמערכות אוטומטיות עלולות לפספס.

איזה תפקיד ממלאים ציידי איומים באבטחת סייבר?

ציידי איומים הם אנשי מקצוע בתחום אבטחת הסייבר המחפשים באופן פעיל איומים לפני שהם גורמים נזק. הם מנתחים תעבורת רשת, סוקרים יומני אבטחה ומזהים אנומליות שעלולות להעיד על מתקפה. עבודתם מחזקת את האבטחה על ידי גילוי איומים נסתרים, שיפור מערכות גילוי והנחיית שיפורים הגנתיים.

מדוע ציד איומים חשוב עבור תשתיות קריטיות?

ציד איומים חיוני להגנה על תשתיות קריטיות מכיוון שגורמי איום מתקדמים משתמשים לעתים קרובות בטקטיקות חשאיות החומקות מכלי אבטחה סטנדרטיים. ללא ציד איומים פעיל, התקפות אלו עלולות להישאר בלתי מזוהות למשך תקופות ארוכות. ציד איומים מסייע בהפחתת זמן השהייה, בשיפור תגובת האירועים ותומך בעמידה בתקנות אבטחת סייבר.

כיצד פועל ציד איומי סייבר?

ציד איומי סייבר עובר תהליך רב-שלבי:

יצירת השערות : גיבוש תיאוריות המבוססות על מודיעין ואיומים מהעבר.

איסוף נתונים : איסוף יומני רישום, טלמטריה ונתונים רלוונטיים אחרים.

ניתוח נתונים : זיהוי דפוסים או אנומליות שעלולים לאותת על איום.

חקירה : אימות ממצאים וסילוק תוצאות חיוביות שגויות.

תגובה : פעולה על סמך איומים שאושרו כדי לבלום אותם ולפתור אותם.

שיפור מתמיד : שימוש בתובנות מכל ציד לחיזוק הגנות עתידיות.

מהם סוגי ציד איומי סייבר?

ארבעת הסוגים העיקריים של ציד איומים הם:

ציד מובנה : מונחה על ידי השערות המבוססות על טקטיקות ידועות של היריב.

ציד לא מובנה : מונע על ידי אינטואיציה של אנליסטים ולא מוגבל למדדים מוגדרים מראש.

ציד מונחה-מצב או ישויות : מתמקד בנכסים או ישויות ספציפיים בסיכון גבוה.

ציד בסיוע למידת מכונה : משתמש בבינה מלאכותית כדי לזהות אנומליות ולתמוך בניתוח אנושי.

מהם המודלים העיקריים לציד איומים?

מודלים של ציד איומים כוללים:

ציד מבוסס מודיעין : משתמש במודיעין חיצוני כמו כתובות IP או כתובות IOC.

ציד מבוסס השערות : בונה חקירות מתובנות אנליטיות או הקשריות.

חקירה באמצעות IOAs : מתמקדת בהתנהגות היריב ובשיטות התקפה.

ציד מבוסס התנהגות : מזהה דפוסי התנהגות חריגים של משתמשים או רשת.

אילו כלים חיוניים לציד איומים?

כלים מרכזיים לציד איומים יעיל כוללים:

מערכות SIEM (ניהול מידע ואירועי אבטחה)

EDR ( Endpoint פתרונות (זיהוי ותגובה)

פלטפורמות NDR (זיהוי ותגובה לרשת)

שירותי MDR (זיהוי ותגובה מנוהלים)

פלטפורמות ניתוח אבטחה

פלטפורמות מודיעין איומים

מערכות UEBA (ניתוח התנהגות משתמשים וישויות)

כלים אלה מסייעים באיסוף נתונים, בזיהוי אנומליות ובתמיכה בניתוח אנושי.

במה שונה ציד איומים ממודיעין איומים?

מודיעין איומים אוסף ומנתח מידע חיצוני על איומים, כגון שיטות תקיפה ופגיעויות. ציד איומים משתמש במודיעין זה כדי לחפש באופן פעיל איומים בסביבת הארגון. ציד איומים הוא מעשי ופרואקטיבי, בעוד שמודיעין איומים הוא בעיקרו מונחה נתונים ואסטרטגי.

מה זה RetroHunting ולמה זה חשוב?

RetroHunting הוא שיטת ניתוח מחדש של נתונים שנאספו בעבר באמצעות מודיעין איומים מעודכן. זה עוזר לזהות איומים שלא זוהו במהלך ניתוח בזמן אמת. שיטה זו בעלת ערך רב במיוחד כשמדובר במערכות שמוחקות נתונים לאחר עיבוד בזמן אמת, כגון IDS מסוימים או כלי ניתוח סטרימינג.

מהם TTPs באבטחת סייבר?

TTPs הם ראשי תיבות של טקטיקות, טכניקות ונהלים :

טקטיקות : מטרות התוקף (למשל, גניבת נתונים).

טכניקות : השיטות בהן נעשה שימוש להשגת מטרות אלה (למשל, פישינג).

נהלים : השלבים או הכלים הספציפיים שבהם משתמש התוקף.

ניתוח TTPs מסייע לצוותי אבטחה לזהות דפוסים ולצפות פעולות עתידיות, מה שהופך את זיהוי האיומים לאסטרטגי ויעיל יותר.

מה המשמעות של צמצום זמן השהייה באבטחת סייבר?

זמן השהייה הוא משך הזמן בו גורם איום נותר בלתי מזוהה במערכת. צמצום זמן השהייה ממזער נזק פוטנציאלי על ידי זיהוי איומים מוקדם יותר במחזור חיי ההתקפה. ציד איומים ממלא תפקיד קריטי בהפחתת זמן השהייה באמצעות גילוי ותגובה מוקדמים.

מהן כמה דוגמאות לציד איומים בפועל?

- זיהוי תנועה צידית : זיהוי ניסיונות גישה לא מורשים בין נקודות קצה.

זיהוי תוכנות זדוניות חשאיות : חקירת תעבורת רשת חריגה לתחומים לא ידועים.

ציד איומים פנימיים : מציאת התנהגות חריגה מחשבונות משתמשים בעלי זכויות יוצרים.

גילוי התמדה בגיבוי : ביקורת על טכניקות התמדה וגילוי תוכנות זדוניות נסתרות.

כיצד ציד איומים מחזק את אבטחת הסייבר?

ציד איומים משפר את אבטחת הסייבר בכך שהוא מאפשר לארגונים לזהות איומים החומקים מהגנות אוטומטיות. הוא משפר את תגובת האירועים, מקצר את זמן השהייה ותומך בתרבות אבטחה פרואקטיבית.