אנו נכנסים לשלב חדש במרוץ החימוש הווירטואלי. תוקפים יוצרים תוכנות זדוניות אדפטיביות חמקמקות ביותר כדי להסתתר מתוכנות זיהוי. פושעי סייבר פועלים ללא לאות כדי לנצל פגיעויות ביישומים ולקבל גישה בלתי מורשית לנתונים יקרי ערך. זו הסיבה ששיטות עבודה מומלצות לאבטחת יישומים (AppSec) חיוניות להבנה ולעקוב אחריהן.

ביקשנו ממומחי אבטחת התוכנה וינסנט לין ויייי מיאו עצה לגבי שיטות עבודה מומלצות ליישום אבטחת יישומים מוכחת. בעזרתם, אנו צוללים לעומק בדרכים היעילות והמעשיות ביותר לאבטח את האפליקציות שלכם ולהגן על הארגון שלכם מפני איומי סייבר.

טיפים מובילים לאבטחת אפליקציות:

1. להבין מדוע אבטחת אפליקציות חשובה.

3. קבעו מחזור חיים מאובטח של פיתוח תוכנה (SDLC).

4. יש לפעול לפי שיטות העבודה המומלצות לאבטחת יישומי אינטרנט שנקבעו על ידי OWASP.

6. הטמע אימות חזק ובקרות גישה.

7. עדכנו ותיקנו את האפליקציות שלכם באופן קבוע.

8. בצע מעקב ובקרה קבועים אחר היישום שלך.

9. הטמעת הצפנה ואמצעי הגנה אחרים על נתונים.

10. השתמש בטכנולוגיות מניעה וגילוי.

1. להבין את החשיבות של אבטחת יישומים (AppSec)

נוף האיומים הגדל

איומי אבטחת סייבר מתפתחים ללא הרף, כאשר תוקפים משתמשים בשיטות מתוחכמות יותר ויותר כדי לפגוע במערכות ולגנוב נתונים. העלות העולמית של פשעי סייבר צפויה להגיע ל-10.5 טריליון דולר בשנה עד 2025 , מה שהופך את האבטחה לדאגה קריטית.

וינסנט לין, מומחה ביצירת תוכנה מאובטחת להגנה על תשתיות קריטיות (CIP), הסביר: "נוף האיומים השתנה באופן דרסטי בשנים האחרונות. ישנם גורמים שמטרתם היחידה היא לפרוץ למערכות מחשב ורשתות כדי לפגוע בהן, בין אם זה בשביל הכיף או בשביל רווח. ישנן השלכות רבות, אך בסופו של דבר זה עולה כסף לארגונים ויוצר סיכונים עסקיים."

עמידה בתקנות התעשייה

בתעשיות שונות יש תקנות ותקנים לאבטחת יישומים, כגון חוק ניידות ואחריות ביטוח הבריאות (HIPAA ) עבור שירותי הבריאות ותקן אבטחת הנתונים של תעשיית כרטיסי התשלום (PCI DSS) עבור המגזר הפיננסי. יישום נהלי אבטחה חזקים תומך בתאימות ומונעים קנסות כבדים.

לדברי מומחה אבטחת התוכנה יי מיאו, "אכיפת תקנות תאימות טכנולוגיית HIPAA על ידי כל העובדים והקבלנים יכולה להיות אתגר עבור כל ארגון שירותי בריאות. כאשר לוקחים בחשבון את השימוש הגובר ב-Bring Your Own Device (BYOD) בארגונים, זה הופך במהרה למצב בלתי ניתן לניהול."

2. צור מודל איום

שלב מכריע בניהול אתגרים אלה הוא הבנת הסיכונים העומדים בפניכם. מודל איומים הוא צעד הכרחי לקראת אבטחת יישומים. הוא כרוך בצוותי אבטחה המאתרים איומים ופגיעויות פוטנציאליות ביישומים שלכם, כך שתוכלו לתעדף דרישות אבטחה ולתכנן יישומים תוך התחשבות באבטחה. בצעו את השלבים הבאים כדי ליצור מודל איומים לאבטחת יישומים:

- זהה את הנכסים וערכם: הצעד הראשון במידול איומים הוא מציאת הנכסים שהאפליקציה שלך נועדה להגן עליהם. זה יכול לכלול נתונים, חומרה, תוכנה ומשאבים אחרים. לאחר שזיהית נכסים אלה, עליך לקבוע את ערכם לארגון ולתעדף אותם בהתאם.

- זהה את האיומים הפוטנציאליים: השלב הבא הוא למצוא איומים פוטנציאליים על האפליקציה שלך. זה יכול לכלול התקפות של האקרים, איומים פנימיים וסיכוני אבטחה פיזיים. שקול את ההשפעה הפוטנציאלית של כל איום על האפליקציה שלך ותעדף אותו על סמך סבירותו וחומרתו.

- מצא נקודות תורפה: לאחר שמצאת איומים פוטנציאליים, עליך למצוא נקודות תורפה באפליקציה שלך. נקודות תורפה אלה יכולות לכלול נקודות תורפה בקוד תוכנה, תשתית רשת, ספריות של צד שלישי וממשקי משתמש. קבע סדרי עדיפויות לפגיעויות אלו על סמך השפעתן הפוטנציאלית על אבטחת האפליקציה שלך.

- הערכת הסבירות של כל איום: לאחר מציאת איומים ופגיעויות פוטנציאליות, הערכת הסבירות להתרחשות כל איום. זה יכול לעזור לך לתעדף את דרישות האבטחה שלך ולהבטיח שהאפליקציה שלך מתוכננת להגן מפני האיומים המשמעותיים ביותר.

- אסטרטגיות הפחתה: לבסוף, פתחו אסטרטגיות הפחתה לטיפול באיומים ופגיעויות פוטנציאליות ביישום שלכם. הגן מפני התקפות אפשריות באמצעות בקרות גישה, הצפנה ואמצעי אבטחה אחרים.

זכרו, מידול איומים הוא תהליך מתמשך, לכן חיוני להעריך ולשפר באופן מתמיד את אמצעי אבטחת היישומים שלכם בהתבסס על תוצאות מידול האיומים שלכם.

3. להקים Secure Software מחזור חיים של פיתוח (SSDLC)

לאחר שהגדרתם מודל איום עבור הארגון שלכם, צוותי פיתוח יכולים ליישם מחזור חיים של פיתוח תוכנה מאובטח (SSDLC) עבור תהליך פיתוח האפליקציות שלכם. לין מסביר, "SSDLC הוא תהליך המורכב מסדרה של פעילויות מתוכננות לפיתוח מוצרי תוכנה. ה-SSDLC משלב אבטחה בכל שלב של מחזור החיים של פיתוח התוכנה - כולל איסוף דרישות, תכנון, פיתוח, בדיקות ותפעול/תחזוקה."

שלב אבטחה בכל שלב

שילוב אמצעי אבטחה לאורך כל תהליך הפיתוח חיוני להבטחת תוכנית אבטחת יישומים יעילה. זה כולל:

- איסוף דרישות: הגדר בבירור את דרישות האבטחה עבור האפליקציה, כגון הצפנת נתונים, אימות משתמשים ובקרת גישה.

- עיצוב: פיתוח ארכיטקטורת יישומים מאובטחת המפחיתה את משטח התקיפה ומשלבת בקרות אבטחה.

- יישום: השתמשו בשיטות קידוד מאובטחות ופעל לפי הנחיות סטנדרטיות בתעשייה, כגון עשרת הפתרונות המובילים של Open Worldwide Application Security Project (OWASP), כדי למזער פגיעויות בקוד שלכם.

- בדיקות: בצעו בדיקות אבטחה תקופתיות של יישומים, כולל בדיקות חדירה , סריקת פגיעויות וסקירת קוד, כדי למצוא ולתקן פגמי אבטחה.

- פריסה: הטמעת אמצעי אבטחה מתאימים עבור סביבת הייצור של האפליקציה, כגון תצורות שרת מאובטחות והגנות רשת.

- תחזוקה: עדכנו ותיקנו באופן קבוע את האפליקציה שלכם, ניטור אירועי אבטחה והגבו לאיומים חדשים ככל שהם צצים.

4. שיטות עבודה מומלצות לאבטחת יישומי אינטרנט חיוניים מ-OWASP

יישומי אינטרנט הם בין האפליקציות הנפוצות ביותר בשימוש כיום. אבטחת יישומי אינטרנט היא קריטית לכל ארגון שרוצה להגן על הנתונים והמוניטין שלו. פרויקט אבטחת יישומי אינטרנט פתוחים (OWASP) מספק הדרכה מצוותי אבטחה ואנשי מקצוע. למרבה הצער, ארגונים רבים עדיין צריכים ליישם את שיטות העבודה המומלצות הללו.

OWASP מציעה משאבים בקוד פתוח לשיפור אבטחת יישומי אינטרנט. הנה כמה משיטות העבודה המומלצות שלהם:

- ודא שכל קלט המשתמש מאומת לפני העיבוד. זה כולל בדיקה של סוגי נתונים, אורך, פורמט וטווח נכונים. על ידי יישום אימות קלט, תוכל למנוע מגוון פגיעויות, כגון הזרקת SQL ו-cross-site scripting (XSS).

- השתמש במנגנוני אימות והרשאה חזקים כדי לשלוט בגישה לאפליקציה שלך. זה כולל שימוש במנגנוני אחסון סיסמאות מאובטחים, אימות דו-שלבי ואמצעי אבטחה אחרים כדי למנוע גישה לא מורשית.

- יש להקפיד על נהלי קידוד מאובטחים כדי למזער את הסיכון לפגיעויות. זה כולל שימוש בטכניקות קידוד מאובטחות, הימנעות מפונקציות לא מאובטחות ושימוש במסגרות ובספריות שעברו בדיקת אבטחה. אם תוודאו שיש לכם קוד מאובטח, תוכלו למנוע גלישות מאגר ופגיעויות במחרוזות עיצוב.

- ודא שהודעות שגיאה אינן חושפות מידע רגיש ותיעד את כל האירועים הקשורים לאבטחה. זה כולל ניסיונות התחברות כושלים ופעילויות חשודות אחרות. על ידי רישום אירועים הקשורים לאבטחה, תוכל לזהות ולהגיב במהירות לאירועי אבטחה.

- השתמשו בטכניקות מאובטחות לניהול סשנים כדי למנוע חטיפת סשנים ומתקפות אחרות. זה כולל שימוש במזהי סשנים מאובטחים, אכיפת פסקי זמן של סשנים וביטול פגישות כאשר משתמשים מתנתקים או לאחר תקופת חוסר פעילות. על ידי יישום ניהול סשנים מאובטח, תוכלו למנוע מתוקפים גישה למידע רגיש או לנקוט בפעולות לא מורשות.

- הטמע טכניקות הצפנה ופענוח חזקות כדי להגן על נתונים במעבר ובמנוחה. זה כולל שימוש באלגוריתמים ואורכי מפתחות סטנדרטיים בתעשייה והגנה נאותה על מפתחות הצפנה. על ידי יישום קריפטוגרפיה חזקה, ניתן למנוע מתוקפים גישה לנתונים או שינוים.

- השתמשו במנגנוני בקרת גישה כדי להגביל את הגישה למשאבים ופונקציונליות רגישים. זה כולל הבטחה שלמשתמשים יש רק את ההרשאות הדרושות להם לביצוע משימותיהם ואכיפת בקרות גישה בכל רמת יישום. ניתן למנוע גישה לא מורשית לנתונים או לפונקציונליות על ידי יישום בקרות גישה.

- בצעו בדיקות אבטחה תקופתיות, כולל בדיקות חדירה וסריקת פגיעויות, כדי לזהות ולטפל בנקודות תורפה באבטחה. השתמשו בכלים אוטומטיים ובטכניקות ידניות כדי להבטיח שהאפליקציה שלכם מאובטחת.

- יש להקפיד על נוהלי פריסה מאובטחים כדי למנוע סיכוני אבטחה במהלך ההתקנה והתצורה. זה כולל שימוש בפרוטוקולים מאובטחים, הימנעות מהגדרות ברירת מחדל וקביעת תצורה של הגדרות אבטחה בהתאם לשיטות העבודה המומלצות.

- הכינו תוכנית תגובה לאירועים כדי להגיב במהירות וביעילות לאירועי אבטחה. זה כולל הבטחה שכל חברי הצוות מודעים לתוכנית ולתפקידם בה ותרגול התוכנית באופן קבוע כדי להבטיח שהיא יעילה.

שיטות עבודה מומלצות אלו יכולות לסייע באבטחת יישומי אינטרנט ולהגן על הנתונים והמוניטין של הארגון שלך . עם זאת, תצטרך ליישם תרבות ממוקדת אבטחה בארגון שלך המיישמת שיטות עבודה מומלצות.

5. אימצו תרבות של מודעות ביטחונית

הדרכת אבטחה למפתחים

למפתחים תפקיד מכריע ב- DevSecOps (פיתוח, אבטחה ותפעול) , מכיוון שהקוד שהם כותבים יכול ליצור או למנוע פגיעויות. חשוב לספק הדרכות אבטחה סדירות לצוות הפיתוח שלכם, כולל שיטות קידוד מאובטחות, מודעות לווקטורי תקיפה נפוצים ודרישות תאימות ספציפיות לתעשייה.

עריכת תוכניות מודעות לאבטחה

תרבות אבטחה חזקה משתרעת מעבר לצוות הפיתוח. יש לחנך את כל העובדים לגבי חשיבות האבטחה ותפקידם בתחזוקה. יש לערוך תוכניות מודעות אבטחה באופן קבוע המכסות נושאים כגון זיהוי התקפות פישינג, שימוש בסיסמאות חזקות ודיווח על פעילויות חשודות.

6. הטמע מנגנוני אימות ובקרת גישה חזקים

השתמש באימות רב-גורמי (MFA)

MFA מוסיף שכבת הגנה נוספת על ידי דרישה ממשתמשים לספק מספר צורות זיהוי לפני גישה ליישום. יש ליישם MFA באמצעות שילוב של גורמים מבוססי ידע (סיסמאות), מבוססי החזקה (טוקנים) ומבוססי תורשה (ביומטריה).

יש ליישם את עקרון הפריבילגיה המינימלית

עקרון הרשאות מינימליות מגביל את גישת המשתמש למשאבים ולהרשאות המינימליים הדרושים בלבד. יש ליישם בקרת גישה מבוססת תפקידים (RBAC) כדי להגדיר ולאכוף רמות גישת משתמש מתאימות.

7. שמרו על האפליקציה שלכם מעודכנת ותוקנת

הישאר מעודכן לגבי פגיעויות ותיקונים

עקוב באופן קבוע אחר מקורות בתעשייה, כגון אתרי אינטרנט של ספקים ובלוגים של אבטחה, לקבלת מידע על פגיעויות חדשות ותיקונים. הירשם לרשימות תפוצה של אבטחה ולשירותי התראות על פגיעויות כדי להישאר מעודכן באיומים האחרונים.

ליישם Patch Management תַהֲלִיך

פיתוח מערכת לניהול תיקונים אשר מעריכה, בודקת ופורסת תיקונים באופן מיידי. תהליך זה צריך לכלול תוכנית חזרה למצב אחר אם תיקון מציג בעיות או התנגשויות חדשות.

ראס מילר, מומחה לניהול תיקונים , מסביר, "להישאר מעודכן בזרם בלתי פוסק של תיקונים לפגיעויות זה מאתגר, במיוחד עבור ארגונים גדולים יותר. עם זאת, זמן הוא קריטי, ורוב הארגונים נותנים ליריבים פוטנציאליים מספיק זמן לתקוף."

8. ניטור ובקרה קבועים של היישום שלך

ליישם ניטור רציף

ניטור רציף של היישומים שלך לאיתור אירועי אבטחה ואנומליות, כגון ניסיונות גישה לא מורשית, פרצות נתונים ופעילויות חשודות. השתמש בכלי אבטחה כמו מערכות לגילוי חדירות (IDS), פתרונות ניהול מידע ואירועי אבטחה (SIEM) וכלי ניטור ביצועי יישומים (APM) כדי לקבל תובנות לגבי מצב האבטחה של האפליקציה שלך.

ערכו ביקורות אבטחה תקופתיות

בצעו ביקורות אבטחה תקופתיות כדי להעריך את יעילות אמצעי האבטחה שלכם. ביקורות אלו צריכות לכלול שילוב של הערכות פנימיות וחיצוניות, כגון בדיקות חדירה, סריקת פגיעויות וסקירות תאימות.

9. מינוף הצפנה ו Secure אחסון נתונים

הצפנת נתונים

השתמש בהצפנה כדי להגן על נתונים, הן במעבר והן במנוחה. הטמע פרוטוקולים כמו Secure Sockets Layer (SSL) או Transport Layer Security (TLS) להעברת נתונים מאובטחת ושימוש באלגוריתמי הצפנה כמו Advanced Encryption Standard (AES) לאחסון נתונים.

פעל לפי שיטות עבודה מומלצות לאחסון נתונים

אימצו שיטות עבודה מומלצות לאחסון נתונים מאובטח , כגון הפרדת נתונים רגישים מנתונים אחרים, שימוש בתצורות מסד נתונים מאובטחות וגיבוי קבוע של הנתונים שלכם כדי להגן מפני אובדן נתונים.

10. ניצול טכנולוגיות מניעה וגילוי

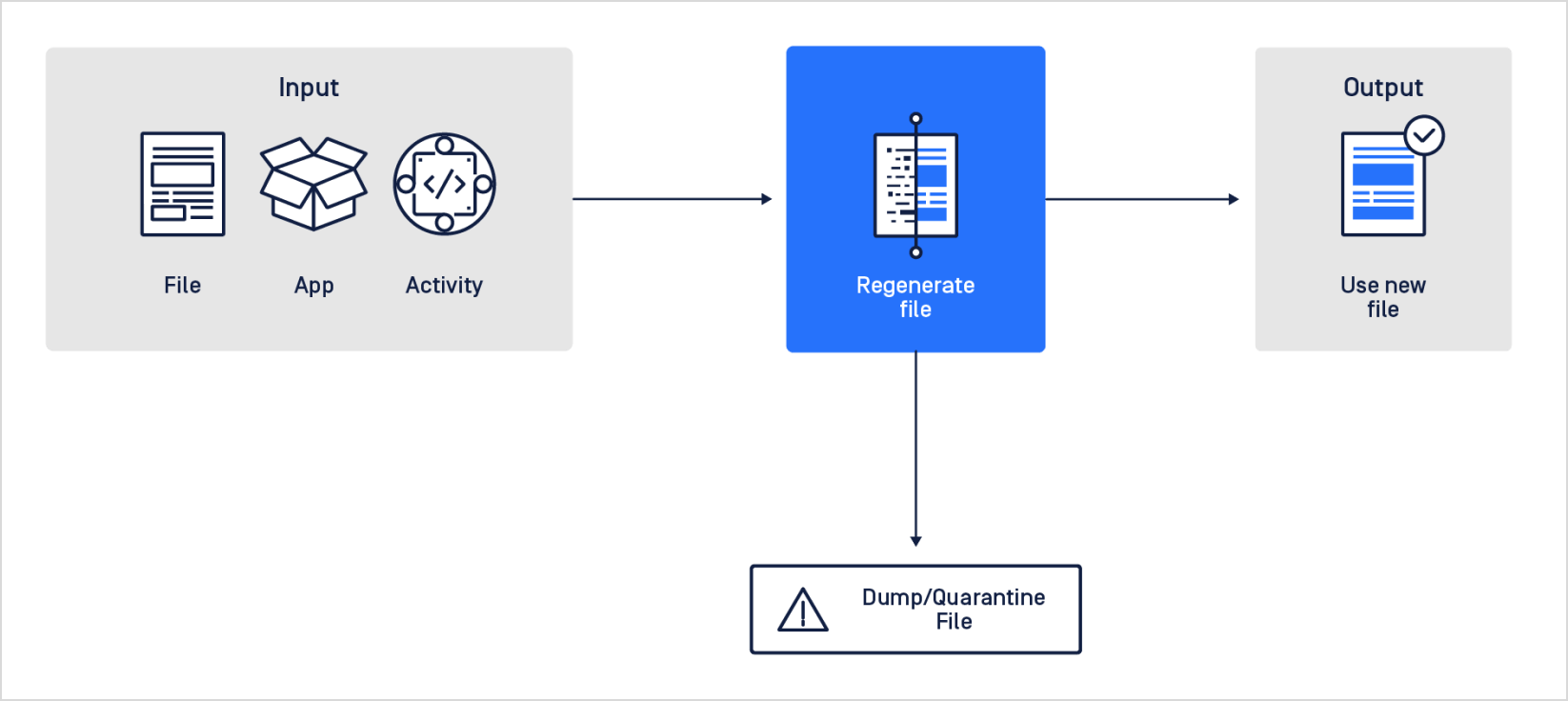

הטכנולוגיות הפרואקטיביות החדישות מציעות גישה יעילה ויעילה יותר להגנה על ארגונים מפני איומי העלאת קבצים.

בחרו טכנולוגיות הממנפות תכונות אוטומציה מתקדמות כגון נטרול ושחזור תוכן , למידת מכונה, ארגז חול ומנועי סריקה מרובים כדי לספק הגנה מקיפה מפני התקפות מבוססות קבצים. בעזרת טכנולוגיות אלו, ארגונים יכולים להפוך את הסריקה והניתוח של קבצים שהועלו לאוטומטיים, כולל הודעות דוא"ל, קבצים מצורפים וארכיונים, כדי לזהות ולמנוע תוכנות זדוניות, פרצות אפס-יום ואיומים אחרים.

ודא שטכנולוגיות אלו כוללות בינה מלאכותית, ניתוח התנהגות וניתוח התנהגות משתמשים, דבר שיכול גם לשפר את אבטחת העלאת הקבצים . באמצעות טכנולוגיות אלו, ארגונים יכולים לקבל נראות רבה יותר לרשת שלהם, לזהות התנהגות חריגה ולמנוע באופן יזום איומים פוטנציאליים לפני שהם גורמים נזק.

11. Cloud שיטות עבודה מומלצות לאבטחת יישומים

ככל שיותר ויותר ארגונים מעבירים את יישומי האינטרנט שלהם לענן, אבטחת יישומי ענן הפכה לדאגה קריטית. התעשייה מיהרה לפתח שיטות עבודה מומלצות שיעזרו לכם להגן על יישומי הענן שלכם. הנה כמה דוגמאות:

- ודא שיישומי הענן שלך מוגדרים בצורה מאובטחת. זה כולל שימוש במנגנוני אימות והרשאה חזקים, הגדרת בקרות אבטחת רשת והבטחת הצפנה המגנה על נתונים במעבר ובמנוחה .

- השתמשו בפתרונות ניהול זהויות וגישה (IAM) כדי לנהל זהויות משתמשים וגישה ליישומי הענן שלכם. זה כולל שימוש באימות רב-גורמי, בקרת גישה מבוססת תפקידים וניטור פעילות משתמשים.

- יישמו אמצעי אבטחת מידע חזקים כדי להגן על הנתונים שלכם בענן. זה כולל הצפנה, בקרות גישה וניטור גישה ושימוש בנתונים. ודאו שהבנתם את מודל האחריות המשותפת לאבטחת אפליקציות אינטרנט.

- הטמע נהלים לניהול פגיעויות כדי לזהות ולטפל בפגיעויות אבטחה ביישומי הענן שלך. זה כולל סריקה קבועה אחר פגיעויות ותיקון פגיעויות ידועות בהקדם האפשרי.

- בחרו ספק ענן עם אמצעי אבטחה חזקים. זה כולל הבטחה שהספק מציע אבטחה פיזית חזקה, אבטחת רשת ובקרות גישה.

- הטמע ניטור מתמשך של יישומי הענן שלך כדי לזהות ולהגיב לאירועי אבטחה במהירות. זה כולל ניטור פעילות משתמשים חריגה, תעבורת רשת ופעילות מערכת.

ביצוע שיטות עבודה מומלצות לאבטחת ענן יכול לסייע להבטיח שהיישומים מבוססי הענן שלכם מאובטחים ומוגנים מפני איומים פוטנציאליים. הישארות מעודכנת באיומי ובמגמות האבטחה העדכניים ביותר, והערכה ושיפור מתמידים של אמצעי אבטחת הענן שלכם, הם קריטיים.

12. Secure נגד תוכנות זדוניות בפרמטר הרשת

אבטחת פרמטרי רשת עם ICAP פרוטוקול התאמת תוכן אינטרנט (Internet Content Adaptation Protocol) הוא שיטה רבת עוצמה למניעת העלאת קבצים זדוניים. ICAP מאפשר לארגונים לסרוק ולנתח תוכן בזמן אמת, מה שמאפשר להם לזהות ולחסום קבצים זדוניים לפני שהם מגיעים ליעדם המיועד. על ידי שילוב ICAP עם התקני רשת קיימים כגון חומות אש של יישומי אינטרנט, פרוקסי הפוכים וספקי SSL, ארגונים יכולים להוסיף בצורה חלקה שכבת הגנה לרשת שלהם.

יֶתֶר עַל כֵּן, ICAP יכולות התאמת וטרנספורמציה של תוכן מאפשרות לארגונים לאכוף מדיניות ולשנות תוכן תוך כדי העברה, ומעניקות להם שליטה מדויקת על זרימת הנתונים דרך הרשת שלהם. על ידי שימוש ICAP , ארגונים יכולים לאבטח ביעילות את פרמטרי הרשת שלהם ולמנוע העלאות קבצים זדוניים, ובכך לשפר את מצב אבטחת הסייבר הכולל שלהם.

13. בדיקות אבטחת יישומים

בדיקות הן חלק חיוני בכל תוכנית אבטחה. בדיקות מסייעות למצוא ולטפל בסיכוני אבטחה פוטנציאליים לפני שתוקפים יכולים לנצל אותם. ניתן לבצע מספר סוגים של בדיקות אבטחה של יישומים, כגון סריקת פגיעויות, בדיקות חדירה וסקירות קוד. בדיקות אלו מסייעות בזיהוי פגיעויות כגון הזרקת SQL, סקריפטים בין אתרים וגלישה של buffer overflows.

חשוב לבצע בדיקות אבטחה ידניות ואוטומטיות של יישומים כדי להבטיח שכל הפגיעויות הפוטנציאליות מזוהות ומטופלות. כלי בדיקה אוטומטיים של אבטחה של יישומי אינטרנט עוזרים לייעל את תהליך הבדיקה ולזהות פגיעויות בצורה יעילה יותר. עם זאת, ייתכן שכלים אוטומטיים לא יתפסו את כל הפגיעויות הפוטנציאליות, ולכן גם בדיקות ידניות נחוצות.

בדיקות של צד שלישי הן גם מועילות, מכיוון שהן מספקות הערכה אובייקטיבית של מצב האבטחה שלכם ומזהות פגיעויות שייתכן שהוחמצו בבדיקות פנימיות. על ידי ביצוע בדיקות סדירות, תוכלו לסייע להבטיח שהיישומים שלכם מאובטחים ומוגנים מפני איומי אבטחה פוטנציאליים.

מַסְקָנָה

בנוף הדיגיטלי של ימינו, אבטחה היא קריטית עבור עסקים כדי להגן על הנתונים שלהם ולשמור על אמון הלקוחות. על ידי אימוץ שיטות עבודה מומלצות בתחום האבטחה, תוכלו להפחית משמעותית את סיכוני האבטחה, איומי הסייבר ולהגן על הנכסים היקרים של הארגון שלכם.

שאלות נפוצות בנושא אבטחת אפליקציות

ש: מהי אבטחת אפליקציות, ולמה היא חשובה?

א: אבטחת יישומים מתייחסת לאמצעים ולנהלים המופעלים כדי להגן על יישומים מפני איומים חיצוניים, תוכנות זדוניות, פרצות נתונים ופגיעויות. היא חיונית להגנה על מידע אישי מזהה (PII), שמירה על אמון הלקוחות והבטחת עמידה בתקנות התעשייה. זוהי הרחבה של שיטות עבודה מומלצות לאבטחת תוכנה.

ש: מהו א Secure Software מחזור חיי פיתוח (SSDLC)?

א: א Secure Software מחזור חיי פיתוח (SSDLC) היא גישה המשלבת אמצעי אבטחה לאורך כל תהליך פיתוח התוכנה. היא כוללת פעילויות ממוקדות אבטחה במהלך שלבי איסוף הדרישות, התכנון, היישום, הבדיקה, הפריסה והתחזוקה.

ש: כיצד אוכל ליצור תרבות של מודעות לאבטחה בתוך הארגון שלי?

א: טיפוח תרבות של מודעות לאבטחה על ידי מתן הדרכות אבטחה סדירות למפתחים, עריכת תוכניות מודעות לאבטחה לכל העובדים וקידום אחריות משותפת לשמירה על האבטחה.

ש: מהי אימות רב-גורמי (MFA), ומדוע היא חיונית לאבטחה?

א: אימות רב-גורמי (MFA) היא שיטת אבטחה הדורשת ממשתמשים לספק מספר צורות זיהוי לפני גישה לאפליקציה. היא חיונית לאבטחת אפליקציות מכיוון שהיא מוסיפה שכבת הגנה נוספת, מה שמקשה על תוקפים לקבל גישה לא מורשית.

ש: מהן כמה שיטות עבודה מומלצות לאחסון נתונים מאובטח?

א: אבטחת אחסון נתונים חיונית להגנה על מידע רגיש מפני איומי סייבר. כדי להשיג זאת, ארגונים יכולים ליישם שיטות עבודה מומלצות כגון הצפנת נתונים, הפרדת נתונים, שימוש בתצורות מסד נתונים מאובטחות וגיבוי קבוע של הנתונים שלהם. בנוסף, מודיעין איומים בזמן אמת וסריקת תוכנות זדוניות הן פתרון רב עוצמה למניעת התפרצויות סמויות ולהבטחת הגנה מתמשכת מפני מתקפות סייבר.

ש: באיזו תדירות עליי לבצע ביקורות אבטחה עבור האפליקציה שלי?

א: תדירות ביקורות האבטחה תלויה בגורמים כגון מורכבות האפליקציה שלך, דרישות רגולטוריות, שרת האינטרנט, צוות האבטחה ופרופיל הסיכון של הארגון שלך. עם זאת, מומלץ לבצע ביקורות תקופתיות וסדירות.

ש: מהן כמה שיטות עבודה מומלצות עבור יישומי אינטרנט?

א: ביצוע שיטות עבודה מומלצות לאבטחת יישומי אינטרנט מארגונים כמו OWASP יגביל את בעיות האבטחה. ניתן ללמוד עוד על האופן שבו OWASP מסייע בניהול תוכנית האבחון של יישומי האינטרנט שלכם ומניעת תוקפים למצוא בעיות אבטחה לפני צוות האבטחה שלכם.