מהו ניהול אבטחת מידע?

ניהול אבטחת מידע הוא תהליך של הגנה על מידע דיגיטלי לאורך כל מחזור חייו מפני גישה בלתי מורשית, שחיתות או גניבה. הוא כרוך ביישום של מדיניות, טכנולוגיות ונהלים כדי להבטיח את סודיות, שלמות וזמינות הנתונים (הידוע גם בשם שלישיית ה-CIA).

ארגונים מסתמכים על ניהול אבטחת מידע כדי לאכוף עמידה בתקנות פרטיות המידע, להפחית את הסיכון לאובדן או פרצה של נתונים ולשמור על אמון עם בעלי העניין. הוא משלב אסטרטגיות כגון DLP (מניעת אובדן נתונים) , הצפנה ובקרת גישה כדי לנהל ולצמצם סיכונים במערכת אקולוגית דיגיטלית.

ניהול אבטחת מידע לעומת ניהול אבטחת מידע לעומת ניהול אבטחת סייבר

למרות קשר הדוק בין ניהול אבטחת מידע, ניהול אבטחת מידע וניהול אבטחת סייבר, הם מקיפים היקפים שונים:

- ניהול אבטחת מידע מתמקד ספציפית בהגנה על נכסי נתונים מפני איומים.

- ניהול אבטחת מידע הוא רחב יותר, וכולל את ההגנה על כל צורות המידע, בין אם דיגיטלי ובין אם פיזי.

- ניהול אבטחת סייבר מכסה את ההגנה על מערכות, רשתות ותוכניות מפני התקפות דיגיטליות.

בקיצור, אבטחת מידע היא תת-קבוצה של אבטחת מידע, אשר בתורה נופלת תחת המטריה הרחבה יותר של אבטחת סייבר.

מדוע ניהול אבטחת מידע חשוב?

ניהול לקוי של אבטחת מידע עלול לגרום לדליפות נתונים, קנסות רגולטוריים, שיבושים תפעוליים ונזק למוניטין. עם גידול בנפחי הנתונים ואיומי הסייבר, ארגונים חייבים לנהל באופן יזום את אופן אחסון הנתונים, הגישה אליהם וההגנה עליהם.

ניהול אבטחת מידע יעיל ממלא תפקיד חיוני בחוסן הנתונים, ומאפשר לעסקים להתאושש מאירועים ולשמור על המשכיות. זהו גם מפתח לעמידה בתקני תאימות רגולטוריים כגון GDPR, HIPAA, CCPA ו-PCI DSS.

תאימות רגולטורית וחובות משפטיות

ניהול אבטחת מידע תומך ישירות בתאימות רגולטורית על ידי קביעת בקרות התואמות את חוקי הגנת המידע. אי ציות עלול לגרום לקנסות ועונשים כבדים, אחריות משפטית ואובדן אמון הלקוחות.

על ידי יישום פרוטוקולי DLP, הצפנה ופרוטוקולי אחסון מאובטחים, ארגונים יכולים להפגין שקידה נאותה בהגנה על מידע רגיש.

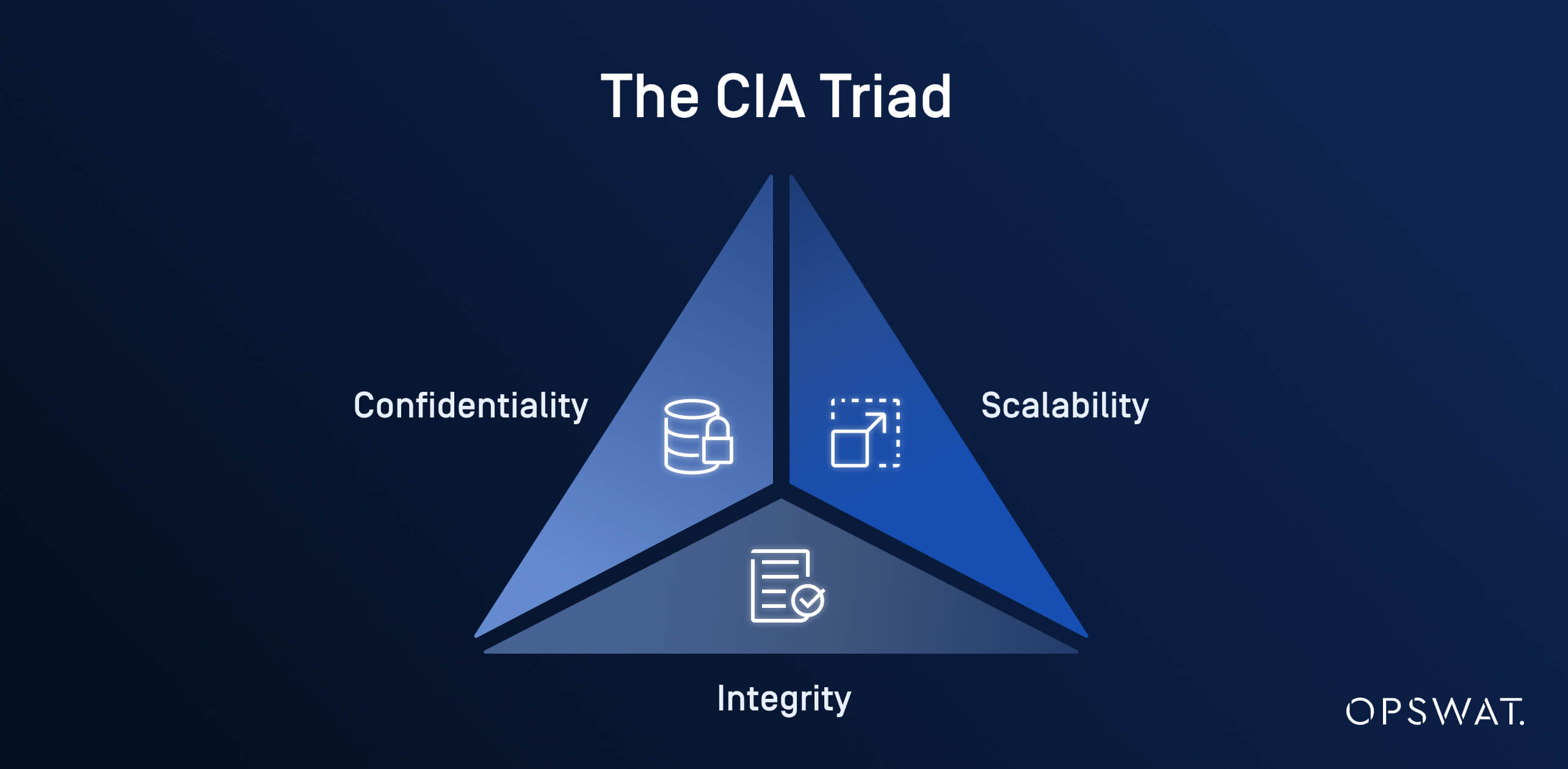

Core עקרונות: שלישיית ה-CIA

שלישיית ה-CIA מהווה את הבסיס לניהול אבטחת מידע באמצעות שלושה עקרונות מרכזיים:

- סודיות מבטיחה שרק משתמשים מורשים יוכלו לגשת למידע רגיש.

- יושרה מבטיחה שהנתונים מדויקים, אמינים ובלתי משתנים.

- זמינות מבטיחה שהנתונים נגישים בעת הצורך.

איזון בין שלושת עמודי התווך הללו מסייע לארגונים לעמוד ביעדי אבטחה תוך תמיכה ביעילות תפעולית.

יישום שלישיית ה-CIA בניהול אבטחת מידע

שלישיית ה-CIA - סודיות, יושרה וזמינות - היא בסיסית לאבטחת מידע. כל אלמנט ממלא תפקיד קריטי בהגנה על נתונים לאורך מחזור החיים שלהם, ותרחישים אמיתיים דורשים לעתים קרובות מתן עדיפות להיבטים שונים בהתאם למקרה השימוש.

סודיות: הגנה על נתונים רגישים

סודיות מבטיחה שרק אנשים מורשים ייגשו למידע רגיש. יישומים עיקריים כוללים:

- RBAC (בקרת גישה מבוססת תפקידים) : מקצה גישה על סמך תפקידי משתמש, ומגביל את חשיפת הנתונים לאלו הזקוקים לה.

- הצפנה: מאבטחת נתונים הן במנוחה והן במעבר, מה שהופך אותם לבלתי קריאים ללא מפתח הפענוח הנכון.

בתחום הבריאות, למשל, רישומי מטופלים מוצפנים כדי לשמור על סודיות, ובכך להבטיח עמידה בתקנות כמו HIPAA.

יושרה: הבטחת דיוק הנתונים

יושרה מבטיחה שהנתונים יישארו מדויקים וללא שינוי. הטכניקות כוללות:

- סכומי בדיקה: אמת את שלמות הנתונים על ידי השוואת סכומי בדיקה כדי להבטיח שאין שינויים לא מורשים.

- בקרת גרסאות: מעקב וניהול של שינויים בנתונים, ומאפשר שחזור של גרסאות קודמות במידת הצורך.

בתחום הפיננסים, בקרת גרסאות מבטיחה שנתונים פיננסיים יישארו מדויקים וניתנים לביקורת, ובכך מונעת שגיאות בדיווח.

זמינות: הבטחת גישה בעת הצורך

זמינות מבטיחה שהנתונים נגישים למשתמשים מורשים. נהלים מרכזיים כוללים:

- מערכות יתירות: יש להבטיח גישה רציפה על ידי מערכות גיבוי שיפעלו במקרה של כשל.

- גיבויים קבועים: יש לוודא שניתן לשחזר נתונים במקרה של אובדן מקרי, כשל חומרה או מתקפות סייבר.

בתחום הבריאות, מערכות גיבוי חיוניות כדי להבטיח גישה בזמן אמת לנתוני מטופלים קריטיים.

רכיבים וטכנולוגיות מרכזיים בניהול אבטחת מידע

ניהול אבטחת מידע מודרני מסתמך על שילוב של טכנולוגיות ובקרות אסטרטגיות כדי להגן על מידע רגיש לאורך כל מחזור חייו. כל אלמנט ממלא תפקיד קריטי ביצירת מערכת הגנה מקיפה ורב-שכבתית :

בקרת גישה ואימות

מנגנונים אלה מבטיחים שרק משתמשים מורשים יוכלו לגשת לנתונים ספציפיים. טכניקות כמו RBAC, MFA (אימות רב-גורמי) ומערכות IAM (ניהול זהויות וגישה) מרכזיות מגבילות את הגישה ומפחיתות את הסיכון לחשיפת נתונים עקב פגיעה באישורים.

הצפנה ומיסוך נתונים

הצפנה מאבטחת נתונים הן במנוחה והן במעבר על ידי המרתם לפורמטים בלתי קריאים ללא מפתח פענוח מתאים. מיסוך נתונים, לעומת זאת, מגן על מידע רגיש על ידי הסתרתו - במיוחד בסביבות שאינן סביבות ייצור כמו בדיקות או הדרכה - כדי למנוע דליפות מקריות.

מניעת אובדן נתונים

כלי DLP עוקבים אחר השימוש והתנועה בנתונים כדי לזהות ולמנוע שיתוף, דליפות או העברות בלתי מורשים של מידע רגיש. פתרונות DLP יכולים לחסום באופן אוטומטי התנהגות מסוכנת או להתריע למנהלי מערכת על הפרות מדיניות אפשריות.

גיבוי ושחזור

גיבויים חיוניים לחוסן נתונים. על ידי יצירה ואחסון קבועים של עותקים של נתונים, ארגונים יכולים לשחזר מידע במהירות לאחר מחיקה מקרית, כשלי חומרה, מתקפות כופר או אסונות טבע. תוכניות התאוששות מאסון מגדירות כיצד תהליך שחזור זה צריך להתרחש ביעילות.

גילוי איומים ותגובה לאירועים

כלי ניטור פרואקטיביים מזהים פעילות חריגה או זדונית בזמן אמת. כאשר מזוהים איומים, תוכנית תגובה מובנית לאירועים מסייעת בבלימת הפריצה, לחקור את שורש הגורם לה וליישם לקחים שנלמדו לחיזוק ההגנות בהמשך.

יחד, טכנולוגיות ושיטות עבודה אלו יוצרות ארכיטקטורת הגנה מעמיקה אשר ממזערת פגיעויות וממקסמת את היכולת להגיב ביעילות לאיומים.

בקרת גישה ואימות

ניהול גישה יעיל הוא המפתח להבטחה שרק אנשים מורשים יוכלו לגשת למידע רגיש.

- RBAC מגביל את הגישה על סמך תפקיד המשתמש, ומבטיח שעובדים יראו רק את הנתונים הרלוונטיים לאחריותם.

- MFA (אימות רב-גורמי) מוסיף שכבת הגנה נוספת, המחייבת משתמשים לאמת את זהותם באמצעות מספר שיטות.

- IAM (ניהול זהויות וגישה) מרכז ומפשט את הפיקוח על מי שיש לו גישה למה, ומשפר את הנראות והשליטה על גישת הנתונים ברחבי הארגון.

מניעת אובדן נתונים (DLP) ומיסוך נתונים

כלי מניעת אובדן נתונים (DLP) עוקבים אחר תנועת נתונים רגישים בין מערכות, ומונעים שיתוף או דליפות לא מורשים. על ידי זיהוי דפוסים של התנהגות מסוכנת, DLP יכול לחסום או להתריע על מנהלי מערכת מפני איומים פוטנציאליים.

מצד שני, הסתרת נתונים מטשטשת מידע רגיש, ומבטיחה שהוא מאובטח גם בסביבות שאינן סביבות ייצור כמו בדיקות או פיתוח. טכניקה זו מאפשרת לצוותים לעבוד עם נתונים מציאותיים מבלי לחשוף אותם לסיכונים מיותרים.

הצפנה ו Secure אִחסוּן

הצפנה מבטיחה שהנתונים יישארו בלתי קריאים למשתמשים לא מורשים, בין אם הם מאוחסנים בשרת (הצפנה במנוחה) או מועברים ברשתות (הצפנה במעבר). באמצעות הצפנה, עסקים יכולים להגן על נתונים רגישים מפני גניבה, גם אם הנתונים יירטו.

Secure פתרונות אחסון משפרים עוד יותר את ההגנה הזו על ידי אבטחת מאגרי נתונים מפני התקפות, תוך הבטחת הגנה על קבצים רגישים מפני גישה מורשית ופריצות.

גילוי איומים ותגובה לאירועים

מערכות יזומות לגילוי איומים מאפשרות לארגונים לזהות ולהגיב לאיומי אבטחה פוטנציאליים בזמן שהם מתרחשים.

- ניטור בזמן אמת מתריע לצוותי אבטחה על פעילויות חריגות, ועוזר להם לפעול במהירות.

- תכנון תגובה לאירועים מבטיח שארגונים יהיו מוכנים לפעולה מהירה ויעילה כאשר מתרחשת פרצת אבטחה.

- זיהוי פלילי לאחר אירוע מאפשר לצוותים לחקור מה השתבש, ללמוד מהאירוע ולחזק את ההגנות כדי למנוע אירועים עתידיים.

גיבוי ושחזור נתונים

יישום אסטרטגיית גיבוי חזקה, כגון כלל 3-2-1 (שלושה עותקים של נתונים, שני מדיה שונים, אחד מחוץ לאתר), מבטיח שניתן יהיה תמיד לשחזר נתונים קריטיים, גם במקרה של כשלים במערכת או מתקפות סייבר.

תכנון התאוששות מאסון מתאר את הצעדים שיש לנקוט במקרה של אובדן נתונים, תוך הבטחת המשכיות עסקית וזמן השבתה מינימלי. אמצעים אלה מבטיחים שארגון יוכל להתאושש במהירות מהפרעות בלתי צפויות ולחדש את פעילותו.

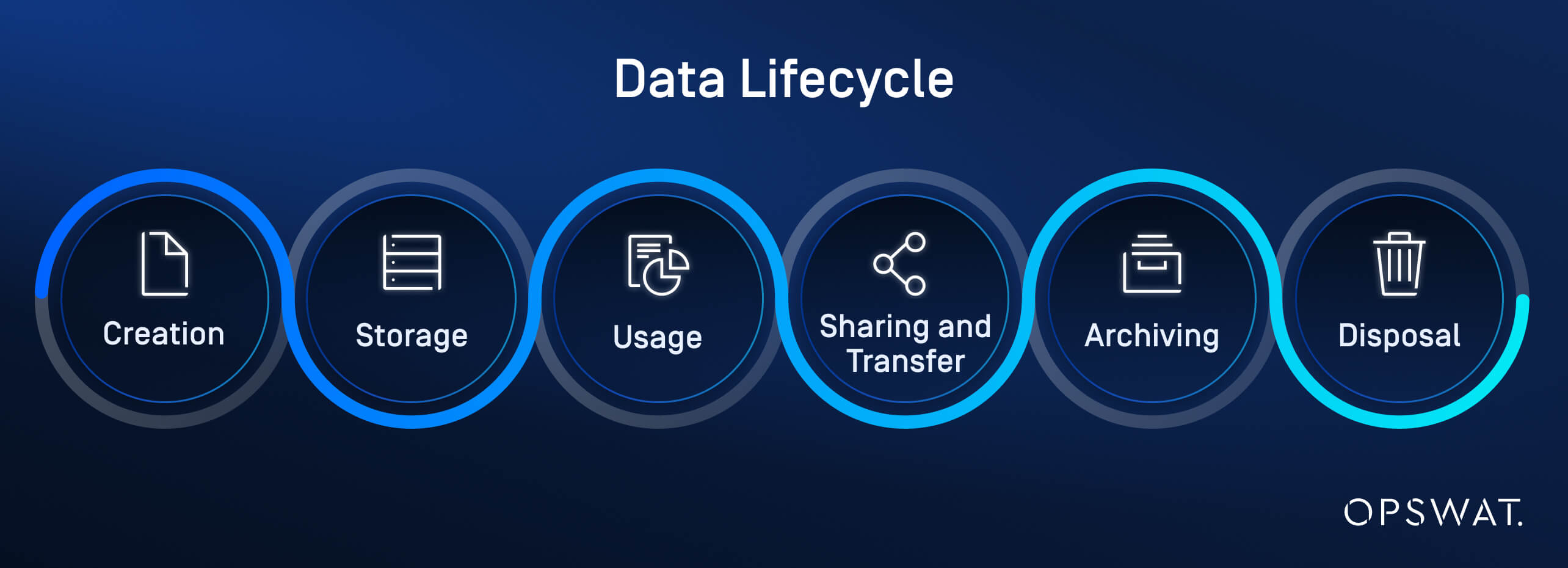

ניהול מחזור חיים של נתונים ותהליכי טיפול בהם

אבטחת נתונים יעילה משתרעת מעבר להגנה במהלך אחסון והעברה - חיוני לנהל נתונים לאורך כל מחזור החיים שלהם, החל מיצירה ועד מחיקה. זה כולל אבטחת נתונים במהלך יצירה , אחסון ושימוש , כמו גם הבטחת שיתוף והעברה בטוחים בין צדדים.

אחסון נתונים ישנים יותר וסילוק נכון של נתונים מיושנים או מיותרים מפחיתים עוד יותר את הסיכון לפריצות אבטחה, ומבטיחים שמידע רגיש לעולם לא ייחשף לאחר שכבר אינו נחוץ.

שיטות עבודה מומלצות לטיפול בנתונים

- מזעור נתונים: איסוף ושמירה של נתונים רק מה שדרוש.

- סיווג נתונים: תייג נתונים לפי רגישות.

- העברה Secure : השתמש בערוצים מוצפנים ובבקרות גישה להעברות נתונים.

אימוץ שיטות עבודה מומלצות לטיפול בנתונים הוא קריטי לאבטחת מידע רגיש. מזעור נתונים כרוך באיסוף נתונים הכרחיים לחלוטין ושמירתם למשך זמן לא ארוך מהנדרש. סיווג נתונים מבטיח שכל הנתונים מתויגים על סמך רגישותם, כך שרמת האבטחה המתאימה מיושמת.

Secure נוהלי הגירה, כגון שימוש בערוצים מוצפנים ובקרות גישה להעברות נתונים, מפחיתים עוד יותר את הסיכון לאובדן נתונים או לחשיפה במהלך תנועה בין מערכות.

קראו על אבטחת נתוני שירותי בריאות דיגיטליים .

מדיניות אבטחה, ממשל והדרכה

אבטחת מידע אינה רק עניין של טכנולוגיה; היא גם עניין של מדיניות חזקה, ניהול והדרכה. מדיניות מוגדרת היטב קובעת ציפיות להגנה על נתונים, בעוד שמסגרות ניהול מבטיחות שהמדיניות מיושמות ביעילות. הכשרה מתמשכת שומרת על העובדים מעודכנים לגבי איומי האבטחה העדכניים ביותר ושיטות עבודה מומלצות.

פיתוח ואכיפה של מדיניות

מדיניות אבטחה צריכה להיות תואמת למטרות הארגון ולהגדיר בקרות גישה ונהלי טיפול בנתונים. כלי אכיפה, כמו בקרת גישה מבוססת מדיניות, מבטיחים תאימות, בעוד ביקורות תקופתיות מעריכות את יעילותן של מדיניות זו.

מודעות אבטחה וניהול איומים מבפנים

הכשרה סדירה עוזרת לעובדים לזהות איומים כמו פישינג ולפעול לפי נהלי אבטחה. ניטור התנהגות משתמשים לאיתור פעילות חשודה מסייע גם בזיהוי איומים פנימיים, ובכך להבטיח זיהוי וטיפול מוקדם בסיכונים.

כיצד ליישם ניהול אבטחת מידע: גישה שלב אחר שלב

1. הערך את מצב האבטחה הנוכחי שלך.

2. זיהוי נכסי נתונים, איומים ופגיעויות.

3. בחירת טכנולוגיות ובקרות.

4. פריסה ושילוב של כלים.

5. ניטור רציף.

6. השתפרו באמצעות סקירות וביקורות קבועות.

מסגרות ותקנים לניהול אבטחת מידע

מסגרות פופולריות אלה מספקות הנחיות מפורטות שיכולות לעזור לארגונים להימנע מקנסות רגולטוריים:

- ISO/IEC 27001 : תקן בינלאומי לניהול אבטחת מידע

- מסגרת אבטחת הסייבר של NIST: תקן אמריקאי לניהול סיכוני אבטחת סייבר

- בקרות CIS: שיטות עבודה מומלצות מעשיות להגנה בסייבר

ניהול אבטחת מידע בפועל: מקרי שימוש ודוגמאות מהתעשייה

ניהול אבטחת מידע הוא קריטי במגוון תעשיות, שלכל אחת מהן צרכים ואתגרים ייחודיים. להלן מספר מקרי שימוש המדגימים כיצד ארגונים מיישמים אבטחת מידע בפועל:

מקרי שימוש אלה ממחישים כיצד מגזרים שונים מיישמים מגוון טכנולוגיות ושיטות עבודה מומלצות כדי להבטיח אבטחת נתונים ועמידה בתקנות ספציפיות לתעשייה.

למידע נוסף

למד כיצד OPSWAT Storage Security MetaDefender של חברת MetaDefender מסייעת לארגונים לסרוק, לאבטח ולנהל קבצים רגישים במאגרי נתונים שונים.

שאלות נפוצות (FAQs)

מהו ניהול אבטחת מידע?

ניהול אבטחת מידע הוא תהליך של הגנה על מידע דיגיטלי לאורך כל מחזור חייו מפני גישה בלתי מורשית, שחיתות או גניבה. הוא כרוך ביישום של מדיניות, טכנולוגיות ונהלים כדי להבטיח את סודיות, שלמות וזמינות הנתונים (הידוע גם בשם שלישיית ה-CIA).

מדוע ניהול אבטחת מידע חשוב?

ניהול לקוי של אבטחת מידע עלול לגרום לדליפות נתונים, קנסות רגולטוריים, שיבושים תפעוליים ונזק למוניטין.

כיצד פועלת אבטחת ניהול נתונים?

אבטחת ניהול נתונים פועלת על ידי יישום בקרות רב-שכבתיות, כגון בקרת גישה, הצפנה, DLP וניטור, כדי להגן על נתונים לאורך מחזור החיים שלהם מפני איומים וגישה בלתי מורשית.

כיצד מיישמים ניהול אבטחת מידע?

- הערך את מצב האבטחה הנוכחי שלך.

- זיהוי נכסי נתונים, איומים ופגיעויות.

- בחירת טכנולוגיות ובקרות.

- פריסה ושילוב של כלים.

- ניטור רציף.

- להשתפר באמצעות סקירות וביקורות קבועות.

מהו ניהול אבטחת מידע לעומת ניהול אבטחת מידע לעומת ניהול אבטחת סייבר?

- ניהול אבטחת מידע מתמקד ספציפית בהגנה על נכסי נתונים מפני איומים.

- ניהול אבטחת מידע הוא רחב יותר, וכולל את ההגנה על כל צורות המידע, בין אם דיגיטלי ובין אם פיזי.

- ניהול אבטחת סייבר מכסה את ההגנה על מערכות, רשתות ותוכניות מפני התקפות דיגיטליות.

בקיצור, אבטחת מידע היא תת-קבוצה של אבטחת מידע, אשר בתורה נופלת תחת המטריה הרחבה יותר של אבטחת סייבר.

מהן שיטות העבודה המומלצות לטיפול בנתונים?

- מזעור נתונים: איסוף ושמירה של נתונים רק מה שדרוש.

- סיווג נתונים: תייג נתונים לפי רגישות.

- העברה Secure : השתמש בערוצים מוצפנים ובבקרות גישה להעברות נתונים.

כיצד שלישיית ה-CIA חלה על ניהול אבטחת מידע?

שלישיית ה-CIA - סודיות, שלמות וזמינות - היא הבסיס לניהול אבטחת מידע. היא מבטיחה שרק משתמשים מורשים יגישו לנתונים, שיישארו מדויקים וללא שינוי, וזמינים בעת הצורך.

מהו ניהול מחזור חיי נתונים?

ניהול מחזור חיי נתונים כולל אבטחת נתונים במהלך היצירה , האחסון והשימוש בהם , וכן הבטחת שיתוף והעברה בטוחים בין צדדים.

מהם המרכיבים המרכזיים של ניהול אבטחת מידע?

מרכיבים מרכזיים בניהול אבטחת מידע כוללים בקרת גישה ואימות , הצפנה ומיסוך נתונים , מניעת אובדן נתונים (DL P) , גיבוי ושחזור , זיהוי איומים ותגובה לאירועים וניהול מחזור חיי נתונים .

מהם שלושת עמודי התווך של אבטחת מידע וניהולו?

שלושת עמודי התווך הם סודיות, יושרה וזמינות, המכונים יחד שלישיית ה-CIA . עקרונות אלה מנחים את כל אסטרטגיות אבטחת המידע.

מהו הסיכון הגדול ביותר לאבטחת מידע?

הסיכונים הגדולים ביותר כוללים איומים מבפנים , מערכות שגויות בתצורה ומתקפות סייבר מתוחכמות כמו תוכנות כופר.

מי אחראי על אבטחת המידע?

האחריות משותפת בין צוותי IT, בעלי נתונים, קציני ציות ועובדים. תרבות של אבטחה ותפקידים מוגדרים בבירור מסייעים להבטיח אחריות.