נחקור את סוגי האיומים שתוקפים יכולים להסתיר בקבצי מדיה או וידאו, כגון קבצי WMV, כדי להפעיל התקפות ולהוריד תוכנות זדוניות. בנוסף, נבחן כיצד להפחית את הסיכון להתקפות אלו באמצעות OPSWAT טכנולוגיות על ידי זיהוי, מניעה וניתוח של איומים מבוססי קבצים.

תוֹכֶן הָעִניָנִים:

- טכניקות תקיפה של קבצי וידאו

- כיצד פתיחת קובץ וידאו יכולה לעורר הורדת תוכנה זדונית

- כיצד להסיר אובייקטים זדוניים בעזרת Deep Content Disarm and Reconstruction טֶכנוֹלוֹגִיָה

- כיצד לזהות ולחשוף תוכנות זדוניות חמקניות בעזרת Adaptive ניתוח איומים

- OPSWAT Advanced Threat Detection ומניעה

טכניקות תקיפה של קבצי וידאו

לפני מספר שנים פרסמנו פוסט בבלוג שהדגיש את הסיכונים של קבצי וידאו וכיצד תוקפים משתמשים בהם כדי להעביר תוכנות זדוניות. דנו בשתי טקטיקות: ניצול פגיעויות וניצול לרעה של תכונות לגיטימיות.

ניצול פגיעות

אימות סוג קובץ מאמת את סוג הקובץ. איננו יכולים לסמוך על כותרת Content-Type או שם הסיומת המגדירים את סוג הקובץ, מכיוון שהם עלולים להיות מזויפים. למרבה הצער, נגני מדיה רבים אינם מאמתים בקפדנות את מבנה קבצי הווידאו, מה שמוביל למספר פגיעויות הניתנות לניצול.

לדוגמה, VLC Media גרסה 3.0.11 של Player כללה את ה- CVE-2021-25801 שאפשר לתוקפים לגרום לקריאה מחוץ לגבולות הגבולות באמצעות קובץ AVI שנוצר, שקורא נתונים ממאגר מחוץ לגבולות המיועדים לו, וגורם לקריסות, התנהגות שגויה של התוכנית או חשיפת מידע רגיש. ה- CVE-2019-14553 בנגן המדיה VideoLAN VLC 3.0.7.1 יכול לגרום לפגיעות מסוג use-after-free - סוג של פגם של פגיעה בזיכרון שבו יישום מנסה להשתמש בזיכרון ששוחרר, מה שמוביל לקריסות, תוצאות בלתי צפויות או להפעלת מטענים זדוניים.

ניצול לרעה של תכונה לגיטימית

טכניקת התקפה נוספת מנצלת לרעה תכונה לגיטימית של נגן מדיה כדי להעביר תוכנות זדוניות דרך סרטונים. לדוגמה, תוקפים יכולים לנצל את התכונה Script Command ב-Windows Media נגן על ידי הטמעת תוכנה זדונית בתוך היפר-קישור בסרטון.

כיצד פתיחת קובץ וידאו יכולה לעורר הורדת תוכנה זדונית

ההדגמה שלהלן מראה כיצד קורבן יכול להוריד בשוגג תוכנה זדונית למכשיר שלו על ידי פתיחת קובץ וידאו.

טכניקה זו מדגימה כיצד תוקפים מנצלים לרעה תכונה לגיטימית כווקטור התקפה. פקודות Script הן תכונה חיונית של Windows. Media נגן - מאפשר לנגן המדיה לקיים אינטראקציה עם דפדפן תוך כדי הפעלת קובץ להורדת קודקים של וידאו או מעקב. למרות פוטנציאל הניצול, Script Command הוא תכונה חיונית של Windows. Media נגן. קובץ וידאו WMV מבוסס על פורמט המכולה של Microsoft Advanced Systems Format (ASF) ודחוס באמצעות Windows Media דחיסה. ASF יכול להכיל אובייקט Script Command המשמש להזרמת טקסט ולספק פקודות שיכולות לשלוט באלמנטים בתוך סביבת הלקוח.

ASF מאפשר פקודות סקריפט פשוטות כגון URLANDEXIT, אשר מפעילות אוטומטית כתובת URL המוטמעת בתוך קובץ הווידאו בדפדפן ברירת מחדל בעת ביצועה. גורמי איום מנצלים תכונה זו כדי לבקש מהקורבן להוריד קובץ זדוני המחופש לתוסף, עדכון או קודק הנדרש להפעלת המדיה ולסכן את מערכת המשתמש.

בדוגמה זו, התוקף הכניס כתובת URL זדונית לקובץ מדיה לגיטימי.

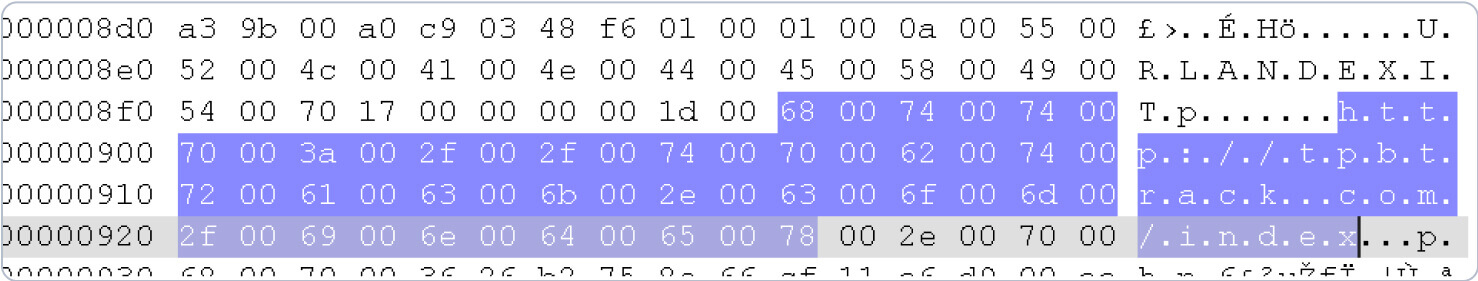

נוכל לצפות בכתובת האתר באמצעות אפליקציית קורא טקסטים הקסדצימליים:

כיצד להסיר אובייקטים זדוניים בעזרת Deep Content Disarm and Reconstruction טֶכנוֹלוֹגִיָה

Deep CDR (נטרול ושחזור תוכן) מתייחס לכל קובץ כאיום פוטנציאלי. הוא מעבד ומנתח קבצים כדי להסיר אובייקטים לא מאושרים על מנת להבטיח שכל הקבצים הנכנסים לארגון שלך בטוחים לצריכה. במקביל, Deep CDR משחזר את תוכן הקובץ לפונקציונליות מלאה כך שמשתמשים יוכלו לצפות בסרטון מבלי להוריד תוכנות זדוניות.

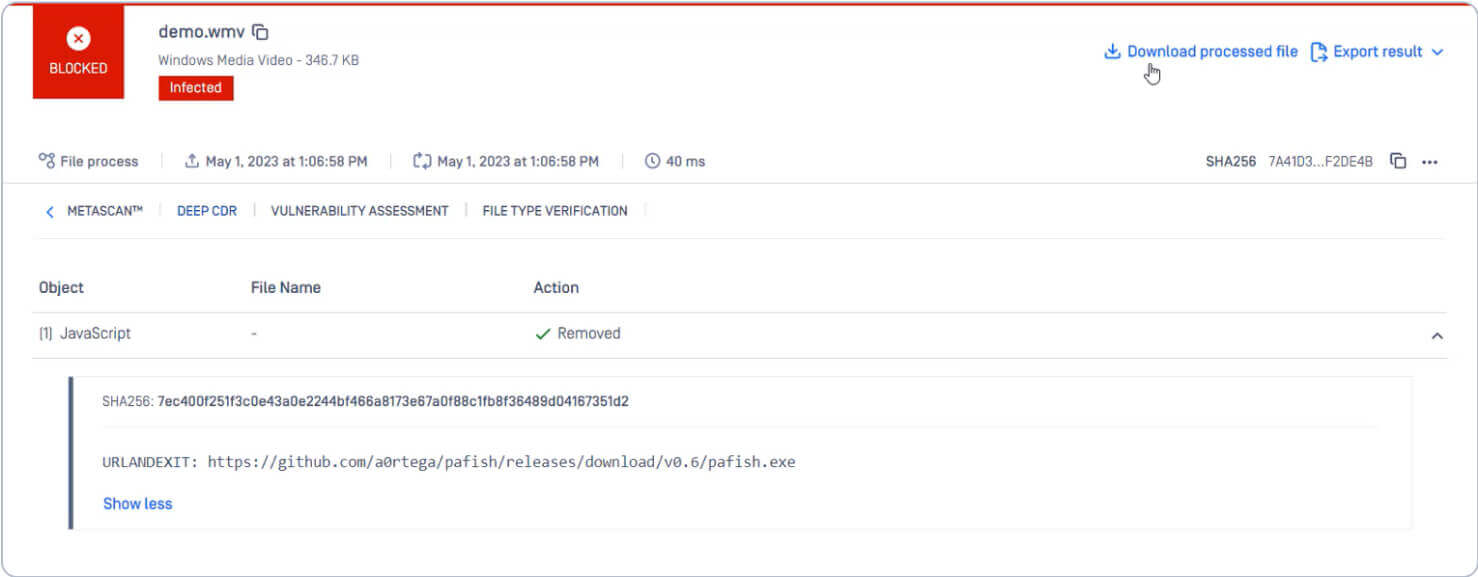

עיבוד הקובץ הנגוע באמצעות MetaDefender Core מזהה את הפקודה URLANDEXIT בקובץ.

Deep CDR מסיר את אובייקט URLANDEXIT ואת אובייקט Script Command. הקובץ החדש והמשוחזר נשאר שמיש לחלוטין. התוקפים אינם מסוגלים להוריד תוכנות זדוניות.

כיצד לזהות ולחשוף תוכנות זדוניות חמקניות בעזרת Adaptive ניתוח איומים

נוכל לסרוק את הקובץ באמצעות MetaDefender Sandbox מנוע ניתוח איומים אדפטיבי בארגז חול כדי להתעמק בהתנהגויות וביכולות של תוכנות זדוניות.

MetaDefender Sandbox הוא ארגז חול מהדור הבא המשתמש בניתוח איומים אדפטיבי, המאפשר זיהוי תוכנות זדוניות בזמן אמת, חילוץ נוסף של אינדיקטור פגיעה (IOC) ומודיעין איומים בר-פעולה .

אנו מקבלים תובנות מעמיקות יותר לגבי האיום על ידי עיבוד קובץ WMV באמצעות Deep CDR ו Filescan . Filescan מוריד את הקובץ מ-URLANDEXIT ומבצע ניתוח סטטי כדי לספק פרטים נוספים על התנהגותה, טקטיקה, טכניקה ו-IOCs של הנוזקה.

OPSWAT Advanced Threat Detection ומניעה

OPSWAT טכנולוגיות מתקדמות מגנות על יישומים, רשתות ומכשירים מפני התקפות יום אפס, תוכנות זדוניות חמקמקות והתקפות ממוקדות מתקדמות. מלבד קבצי מדיה, Deep CDR סורק ומנקה באופן רקורסיבי יותר מ-130 סוגי קבצים, כולל סוגי קבצים מורכבים כגון ארכיונים מקוננים, קבצים מצורפים לדוא"ל, מסמכים מוטמעים והיפר-קישורים. הקובץ המשוחזר נשאר שמיש ותפקודי במלואו.

צרו קשר עם אחד המומחים הטכניים שלנו למידע נוסף Deep CDR , Filescan וטכנולוגיות אחרות למניעת איומים.