גילוי מהיר של יום אפס

זיהוי 99.9% מהתקפות מבוססות קבצים של אפס יום באמצעות ניתוח דינמי ותוכנות מובנות Threat Intelligence .

- יעילות של 99.9% ביום אפס

- פי 20 מהיר יותר מכלים מסורתיים

- 25 אלף+ ניתוחים ביום

OPSWAT הוא מהימן על ידי

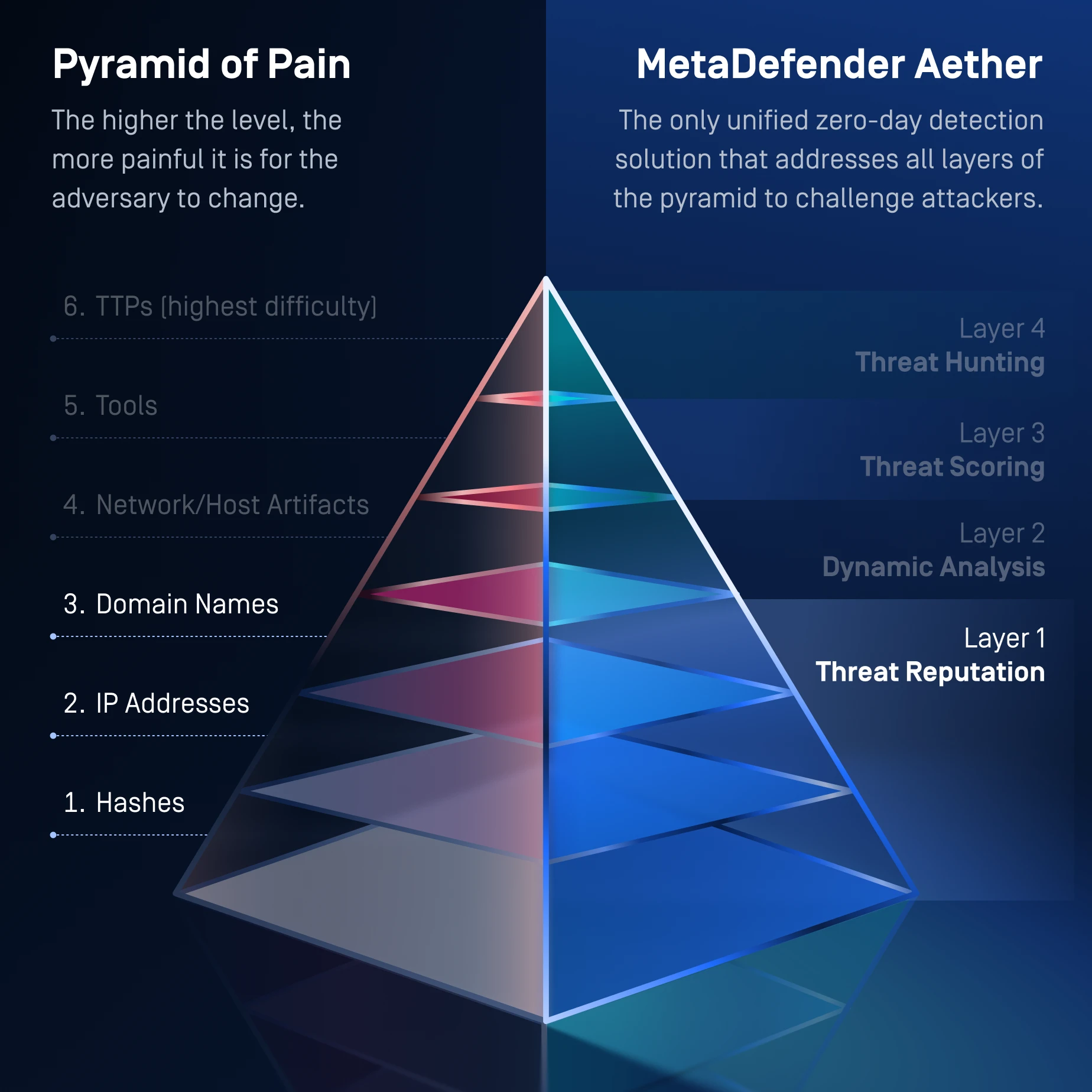

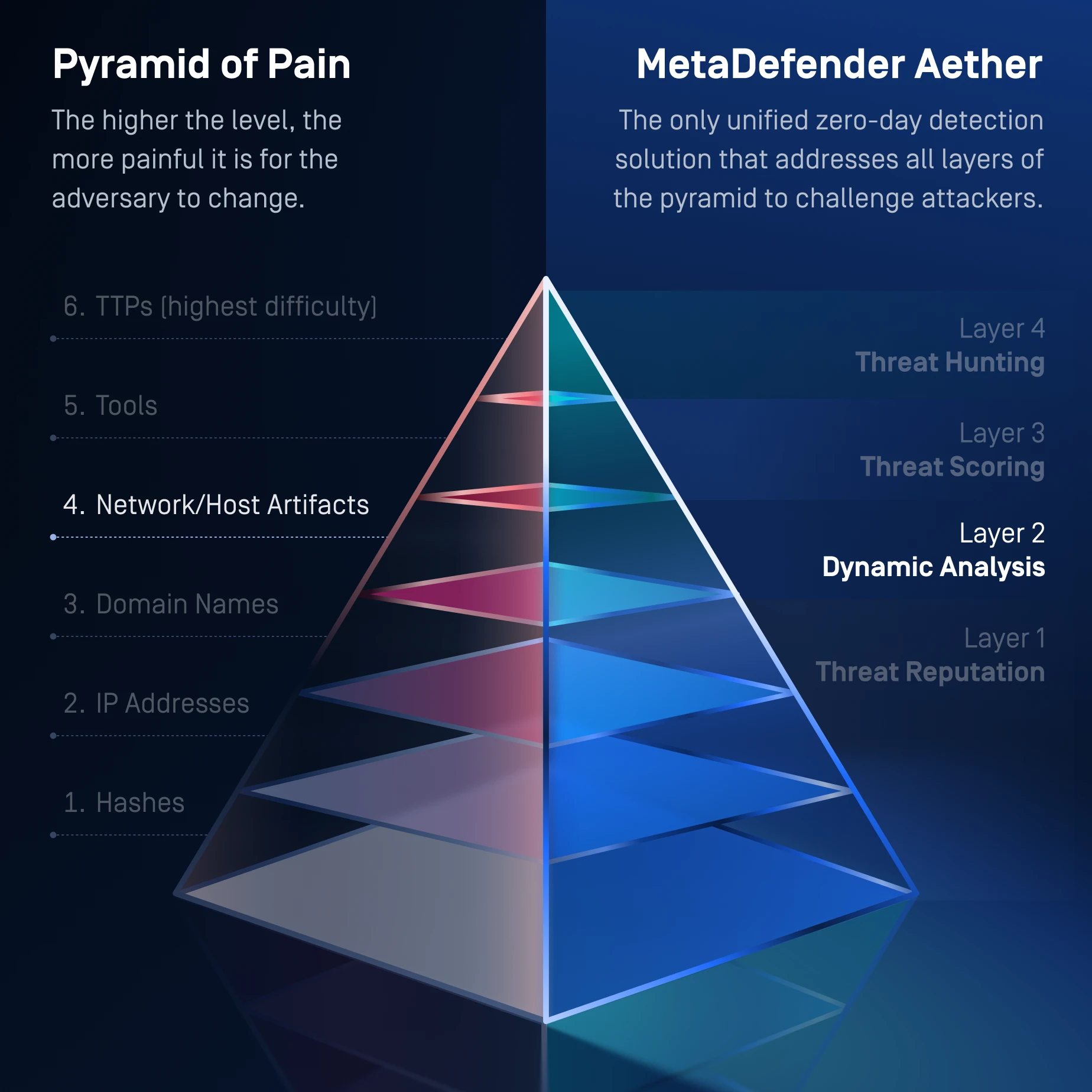

גילוי מאוחד של יום אפס

שכבה 1: מוניטין של איום

חשיפה ידועה

איומים מהירים

לעצור את שטף האיומים הידועים.

בודק כתובות URL, כתובות IP ודומיינים בזמן אמת או במצב לא מקוון כדי לזהות תוכנות זדוניות, פישינג ובוטנטס.

חוסם תשתית ותוכנות זדוניות שנעשה בהן שימוש חוזר ומכריח תוקפים לסובב אינדיקטורים בסיסיים.

שכבה 2: ניתוח דינמי

חשיפה של לא ידוע

איומים

מזהה תוכנות זדוניות חמקמקות המסתתרות מארגזי חול מסורתיים.

ארגז חול מבוסס אמולציה מנתח קבצים כדי לזהות איומים נסתרים כמו תוכנות כופר.

חושף חפצים, שרשראות טוען, לוגיקת סקריפט וטקטיקות התחמקות.

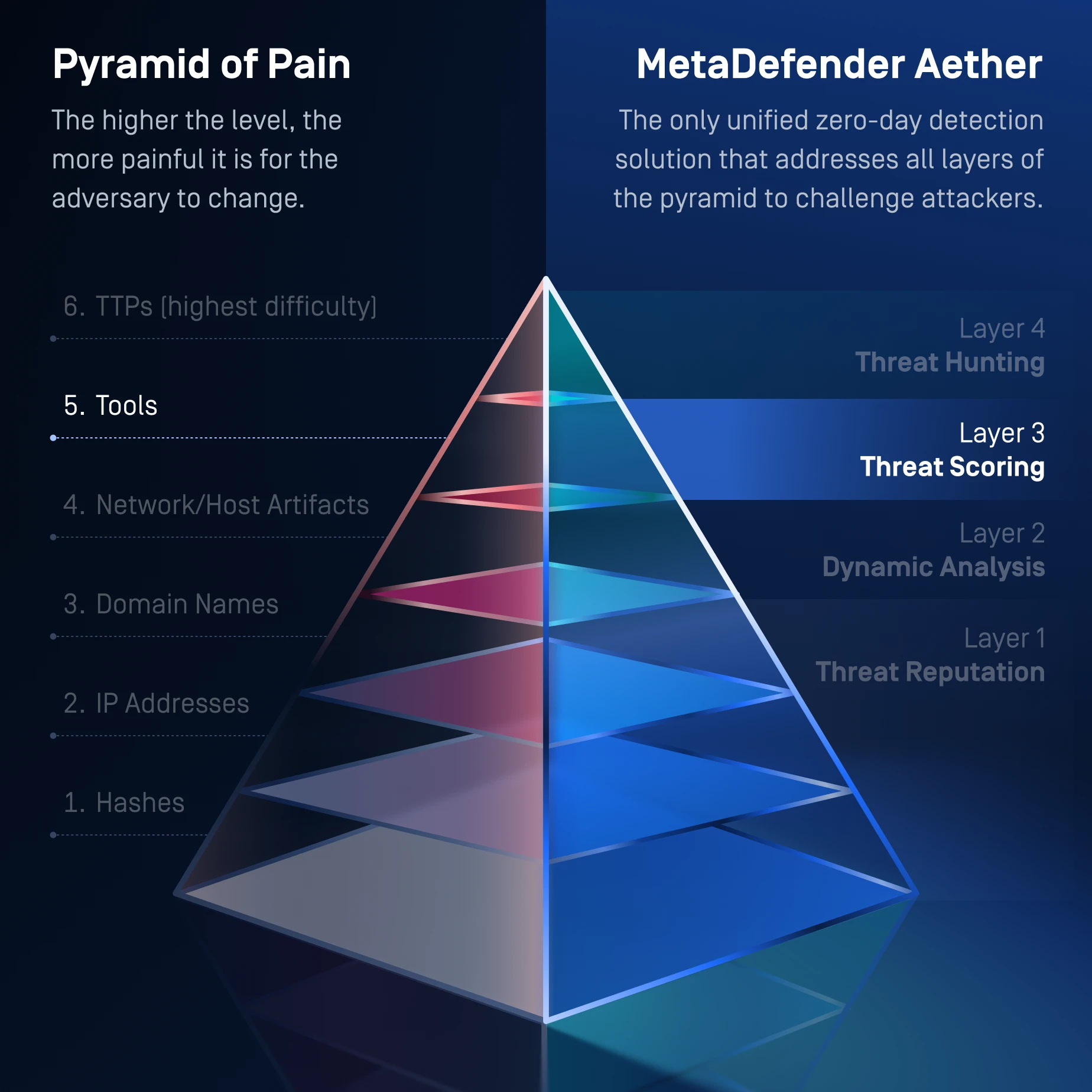

שכבה 3: ניקוד איומים

תעדוף איומים

להפחית עייפות ערנות.

רמות סיכון האיום מדורגות כדי להדגיש במהירות איומים בעלי עדיפות בזמן אמת.

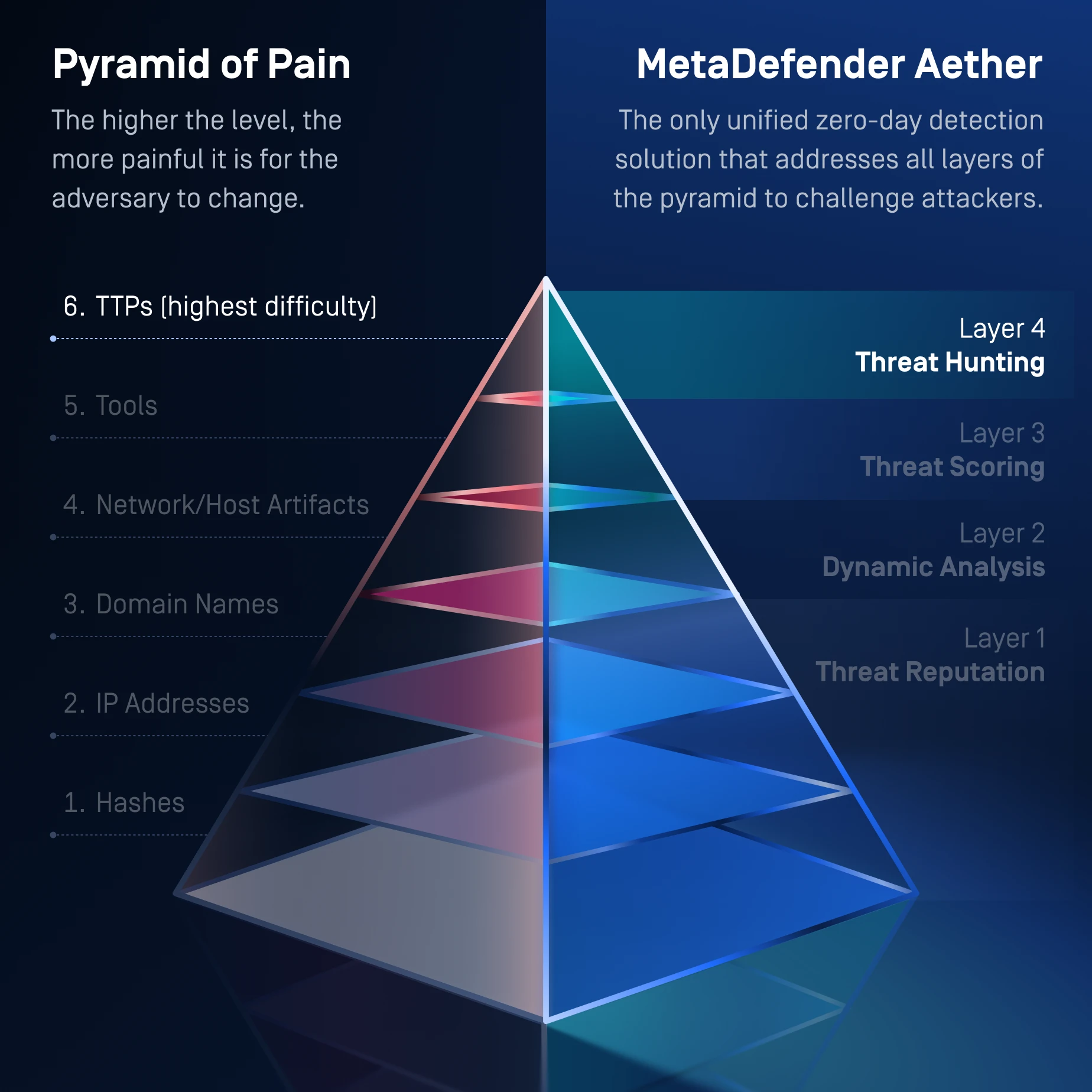

שכבה 4: ציד איומים

זיהוי תוכנות זדוניות

קמפיינים

חיפוש דמיון בלמידת מכונה

מתאם דפוסי איומים (Threat Pattern Correlation) משווה איומים לא ידועים לתוכנות זדוניות ידועות, טקטיקות, תשתיות ועוד.

חושף משפחות וקמפיינים של תוכנות זדוניות, שמאלץ את התוקפים לבצע שיפוץ טקטיקות ותשתיות.

סקירת מוצר

למד כיצד MetaDefender Aether משתמש בארגז חול אדפטיבי המופעל על ידי בינה מלאכותית כדי לזהות ולעצור התקפות יום אפס

שכלי אבטחה מסורתיים מפספסים.

פתרון אחד לכל פירמידת הכאב

MetaDefender Aether מטפל בכל פירמידת הכאב, החל ממדדי סחורות ברמה 1 ועד לשיבוש TTP מתקדם ברמה 6, ומהווה מכריח לתוקפים לכתוב מחדש ללא הרף את התשתית, הכלים וההתנהגויות שלהם על מנת להתחמק מגילוי.

- פירמידה רמות 1, 2, 3

גיבוב, כתובות IP, דומיינים (3 הרמות התחתונות של הפירמידה)

- חיפושי גיבוב → זיהוי קבצים בינאריים של תוכנות זדוניות שנעשה בהם שימוש חוזר

- מוניטין של כתובת URL/דומיין/IP → חוסם תשתית ידועה

- מותגים, סיווג כתובות URL של ML → חסימת פישינג

- מוניטין לא מקוון ולא מקוון → עוצר איומי סחורות

- כיצד זה מפעיל לחץ על תוקפים

- מאלץ תוקפים לסובב תשתית

- הופך את אינדיקטורים של תוכנות זדוניות בשימוש חוזר לחסרי ערך

- שובר זרימות עבודה אוטומטיות של פישינג והפצת בוטנטים

- מאלץ תוקפים לסובב תשתית

- פירמידה רמה 4

חפצים + כלים

- אמולציה ברמת המעבד חושפת ארטיפקטים בזמן ריצה:

- יומני התנהגות

- עריכות ברישום

- נפילות קבצים

- הזרקות תהליך

- שיחות חוזרות של C2

- התנהגות הטעינה

- חשיפת מטען זיכרון בלבד

- פורק אריזה של אריזה, סטייג'רים, מטפטפים

- אמולציה ברמת המעבד חושפת ארטיפקטים בזמן ריצה:

- כיצד זה מפעיל לחץ על תוקפים

- מאלץ תוקפים לעצב מחדש מטענים

- חושף שרשראות מעמיסים וחפצים בשלב השני

- עוקף התחמקות → התוקף חייב לכתוב מחדש את הלוגיקה נגד ארגז חול

- חושף חפצים שארגזי חול מסורתיים מפספסים

- פירמידה רמה 5

כלים + רישומי TTP

- שימושים הקשר + התנהגות כדי לזהות:

- זרימת ביצוע זדונית

- דפוסי טוען

- חתימות ערפול סקריפטים

- התנהגויות של משפחת תוכנות זדוניות

- טכניקות התמדה

- 900+ אינדיקטורים התנהגותיים

- יישור טקטיקות MITRE ATT&CK

- שימושים הקשר + התנהגות כדי לזהות:

- כיצד זה מפעיל לחץ על תוקפים

- תוקפים חייבים כעת לשנות את אופן התנהגות הכלים שלהם

- לא רק המטען, אלא גם דפוס ההתנהגות חייב להשתנות

- יקר יותר לתוקפים להסתובב

- שכבות פירמידה: TTPs

רמה עליונה - הכי כואב עבור יריבים - רמה 6 בפירמידה

- מבוסס ML חיפוש דמיון מתואם:

- משפחות תוכנות זדוניות

- גרסאות שעברו קומפילציה מחדש

- אשכולות תשתית

- מוטציות פולימורפיות

- מקטעי קוד משותפים

- מגשר על פערים בין חפצים שונים מפעולות משותפות

- דמיון התנהגותי + דמיון קוד → מזהה וריאנטים לא ידועים

- אשכולות ברמת הקמפיין

- מבוסס ML חיפוש דמיון מתואם:

- כיצד זה מפעיל לחץ מקסימלי

- האקרים חייבים לשנות לחלוטין את הטקטיקות, הכלים, התשתית וההתנהגות שלהם

- מזהה קמפיינים גם כאשר מטענים מסתובבים

- נקודת כאב ראשונה: התוקפים חייבים לכתוב מחדש את כל ארגז הכלים שלהם

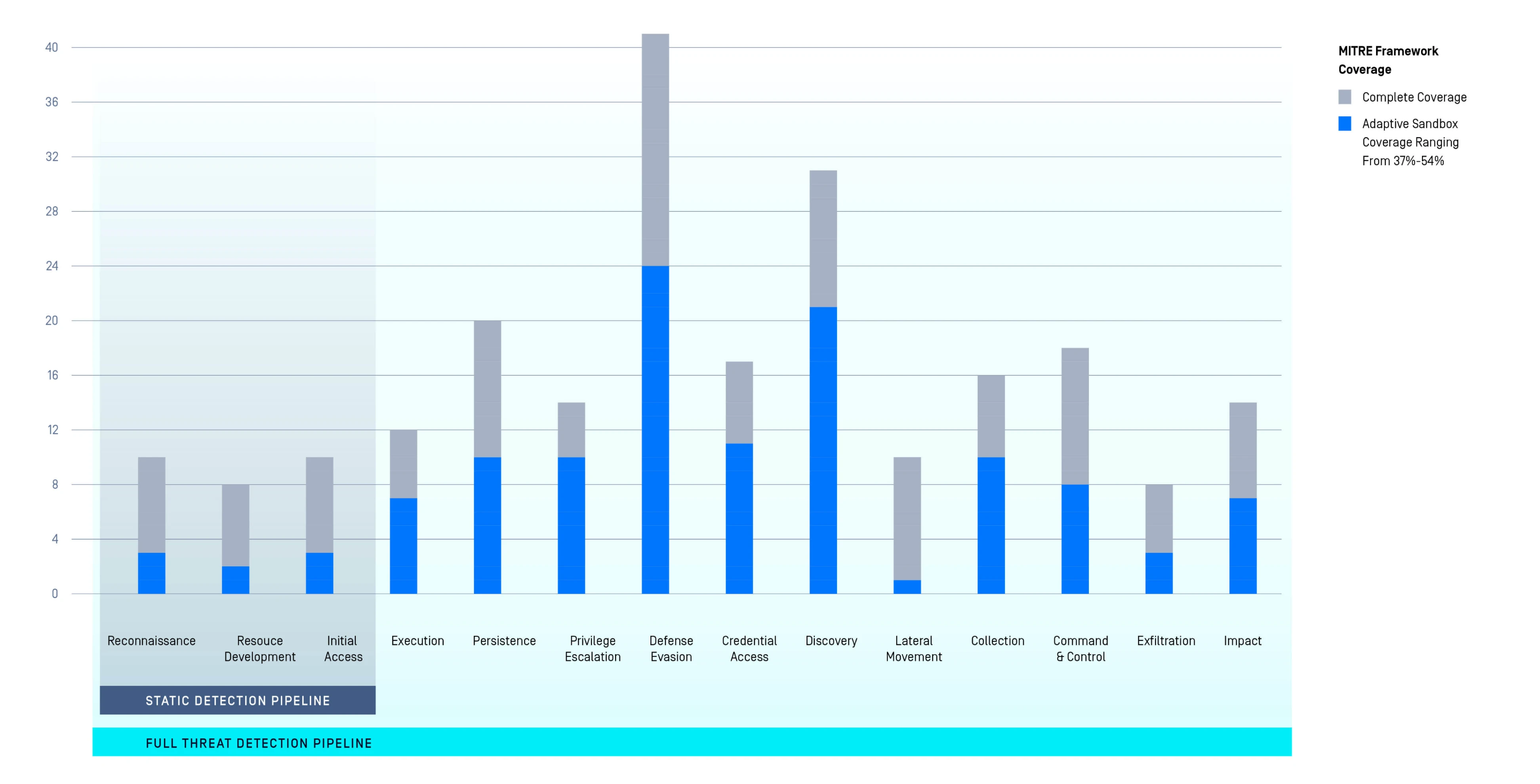

MetaDefender השפעתו של אתר על

מסגרת MITRE ATT&CK

- נראות שכבתית על פני כל שרשרת ההתקפה.

- זיהוי טרום-ביצוע (סטטי) וזמן ריצה (ניתוח דינמי) ממופה ל-MITRE Tactics.

- כיסוי גילוי נוסף של +60%.

"המהירות המהירה ביותר שראינו"

נבדק אי פעם.

אבטחת ונאק

330+

מותגים ניתנים לזיהוי

עבור מבוססי ML

זיהוי פישינג

50+

סוגי קבצים

חילוץ חפצים,

תמונות, ועוד

100x

נפח גבוה יותר

שילוב בקלות

אנו מונעים מתוקפים למנף

הקבצים שלך נגדך

20x

מהיר יותר מפתרונות מסורתיים

MetaDefender תכונות אתר

הטבלה שלהלן מדגישה את היכולות המרכזיות של MetaDefender מנוע אתר.

כדי לבחון כיצד תכונות אלו פועלות יחד בפריסות בעולם האמיתי, צרו קשר לתאם מצגת טכנית.

MetaDefender אינטגרציות אתר

| יישום | מַכשִׁיר | |

|---|---|---|

| הִשׁתַלְבוּת | API שילוב ממשק אינטרנט |

|

| שילובי דוא"ל ותמיכה בפורמטים |

| |

| אינטגרציות של תזמור אבטחה, אוטומציה ותגובה (SOAR) |

| |

| אינטגרציות SIEM | משוב Syslog של פורמט אירוע משותף (CEF) | |

| פְּרִיסָה | OPSWAT פלטפורמת גילוי ומניעת איומים |

|

| פורמט דוח/ייצוא נתונים | פורמטי דוחות |

|

| כלי סקריפטים ואוטומציה | פִּיתוֹן |

|

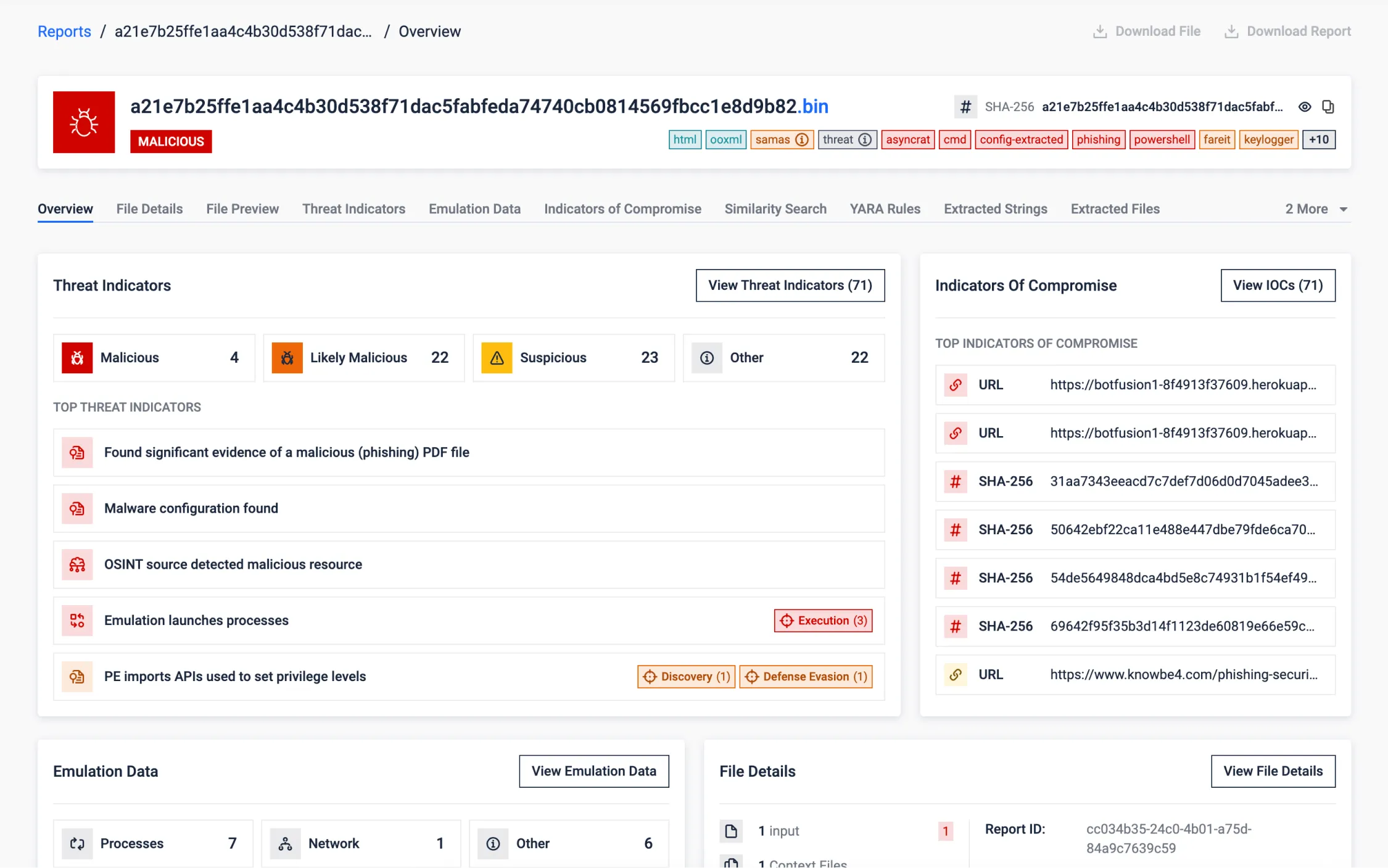

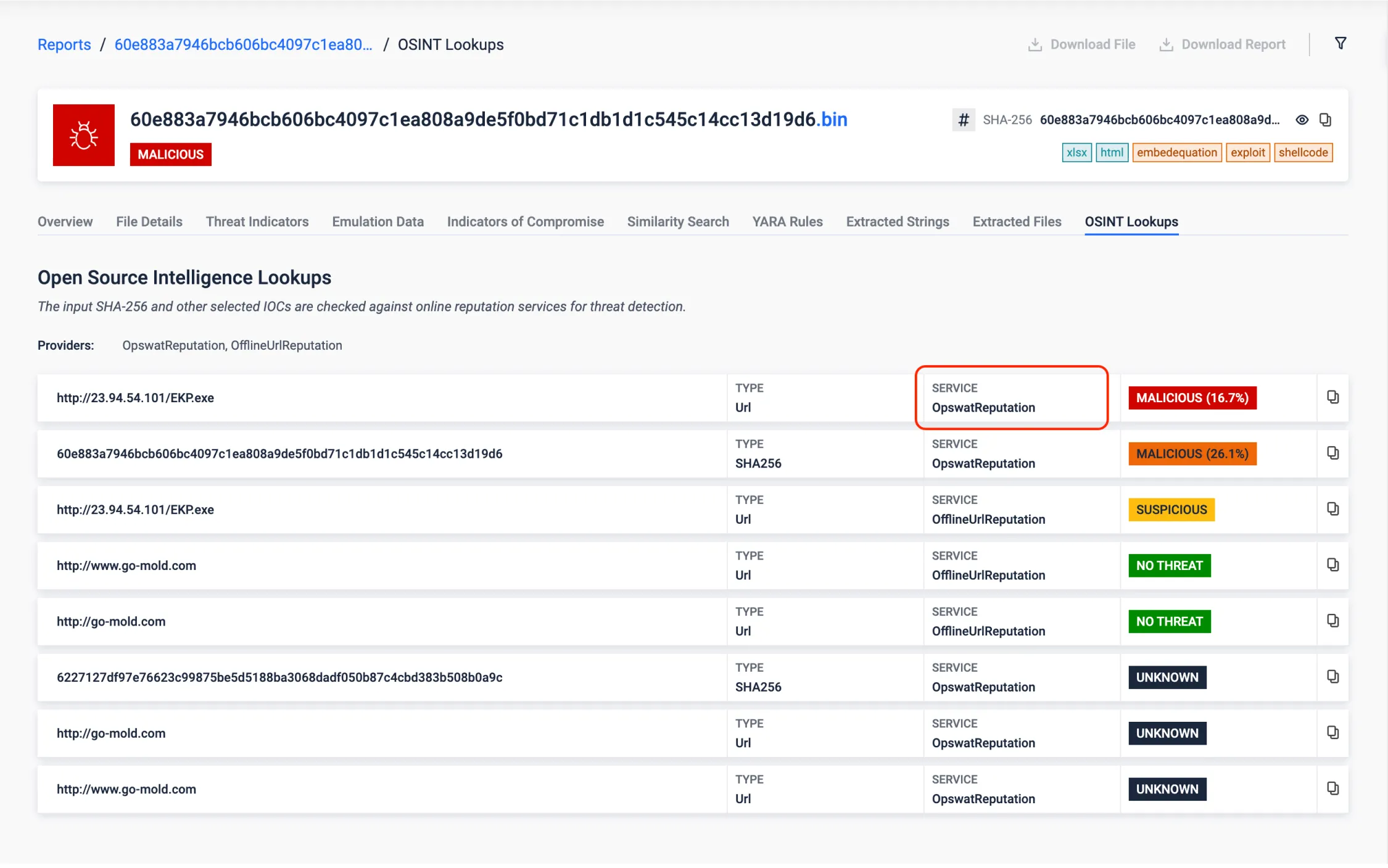

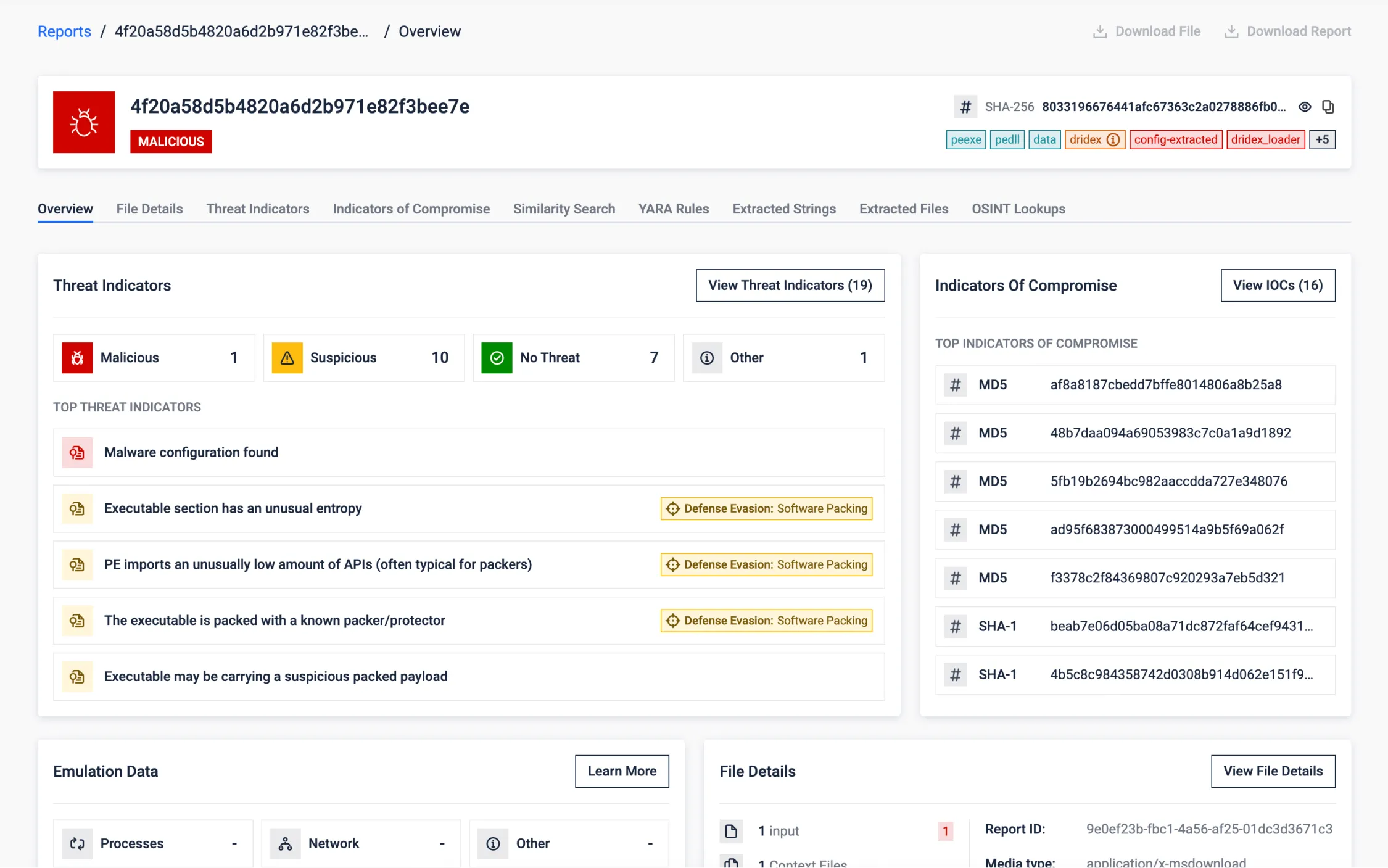

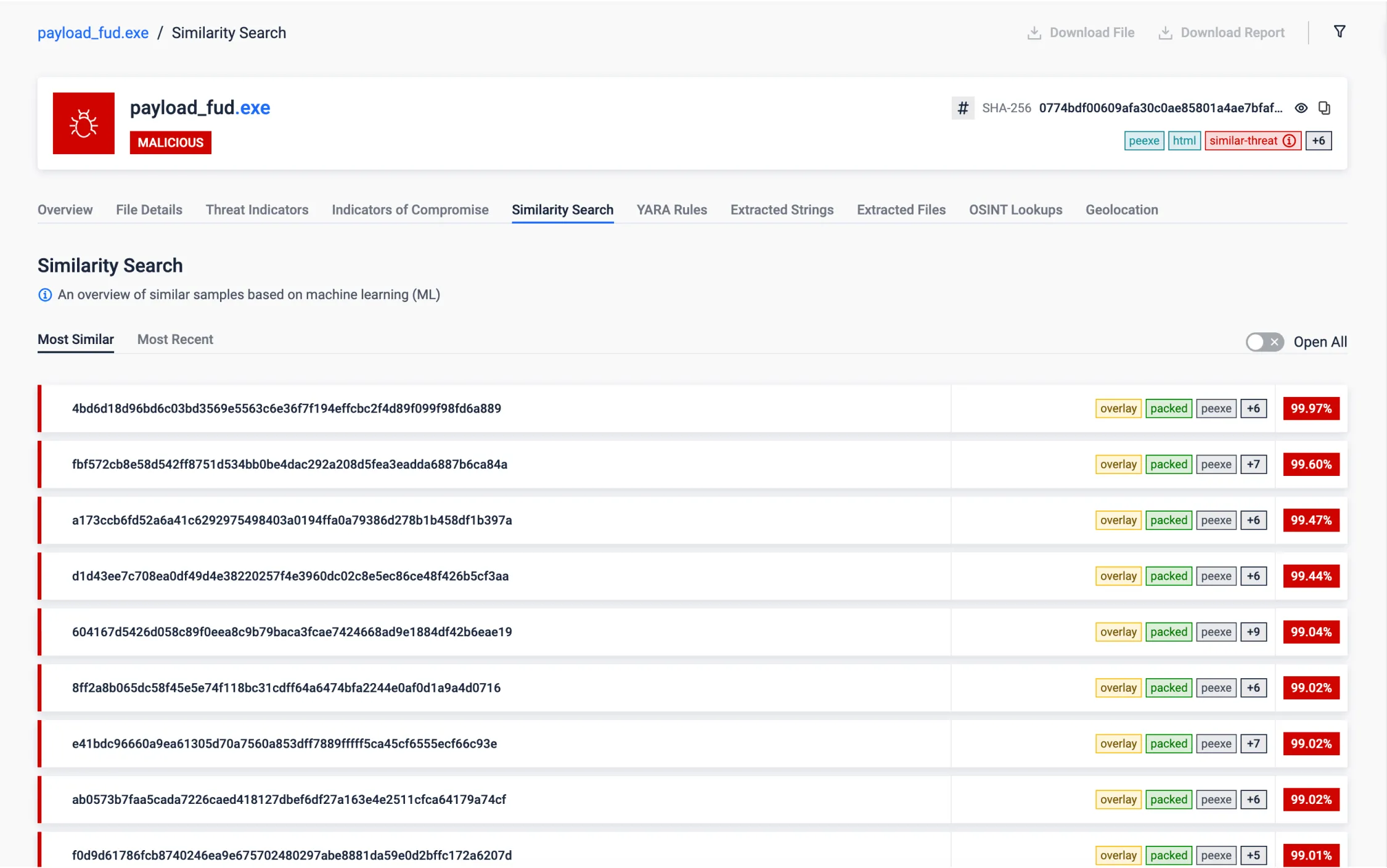

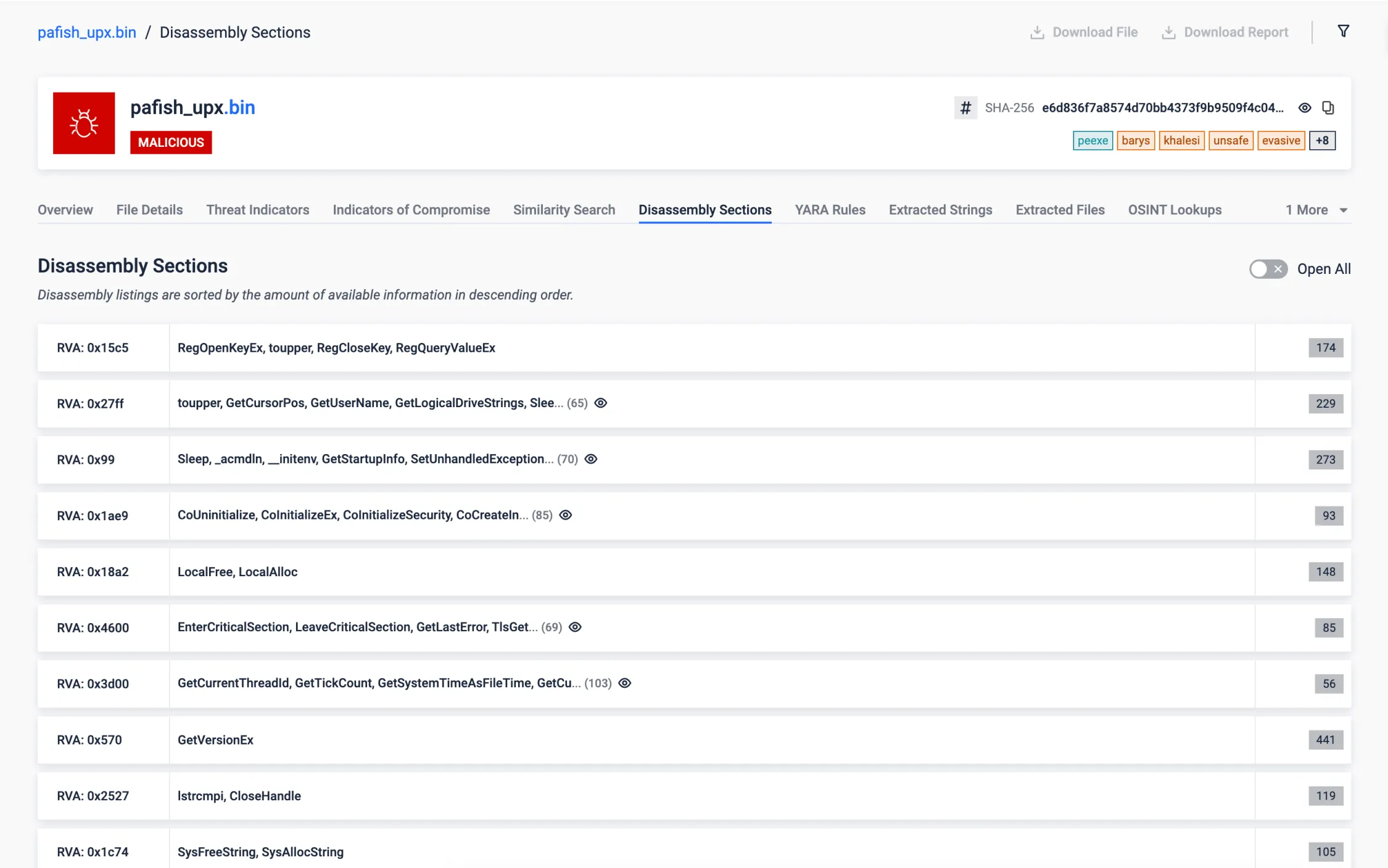

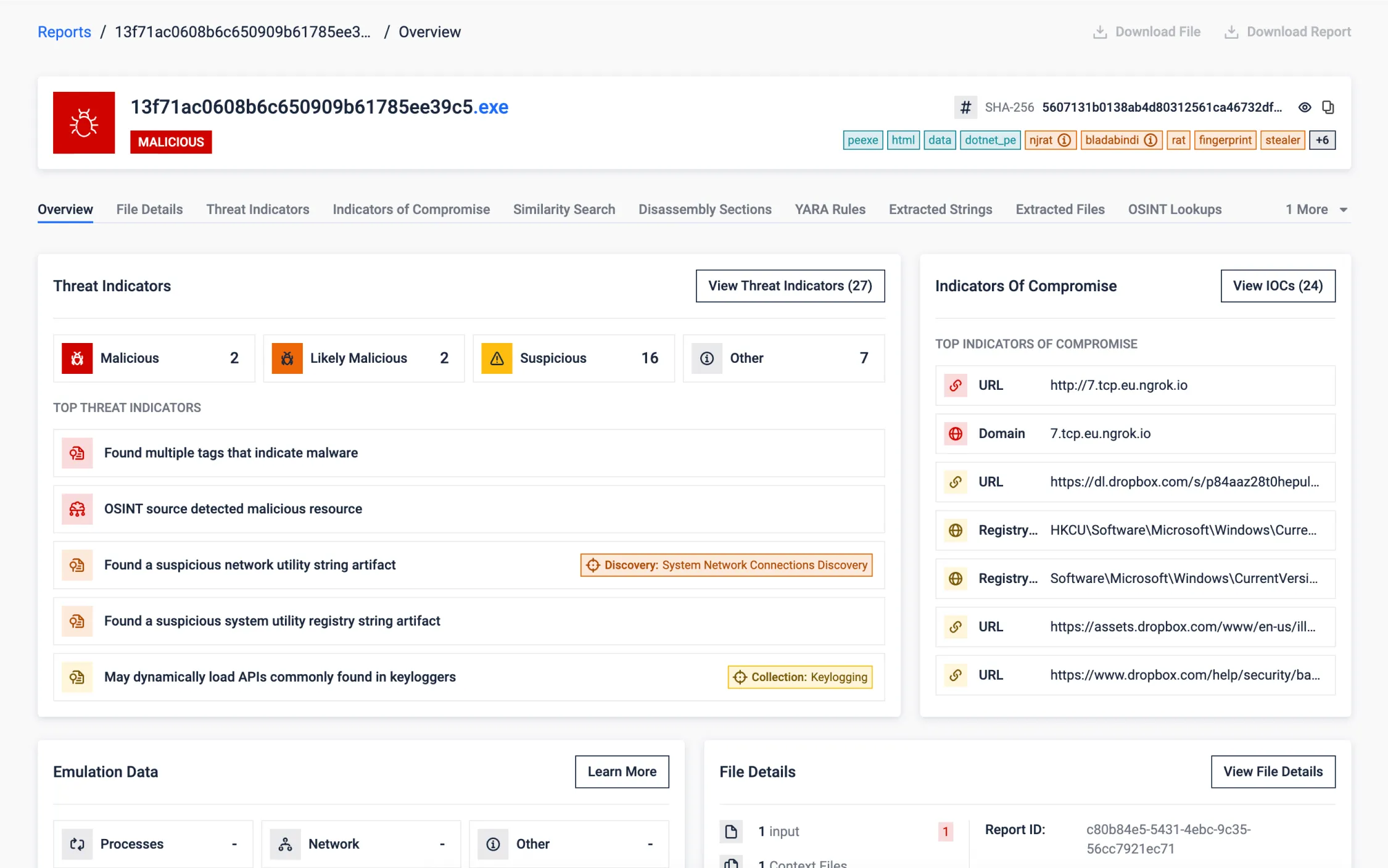

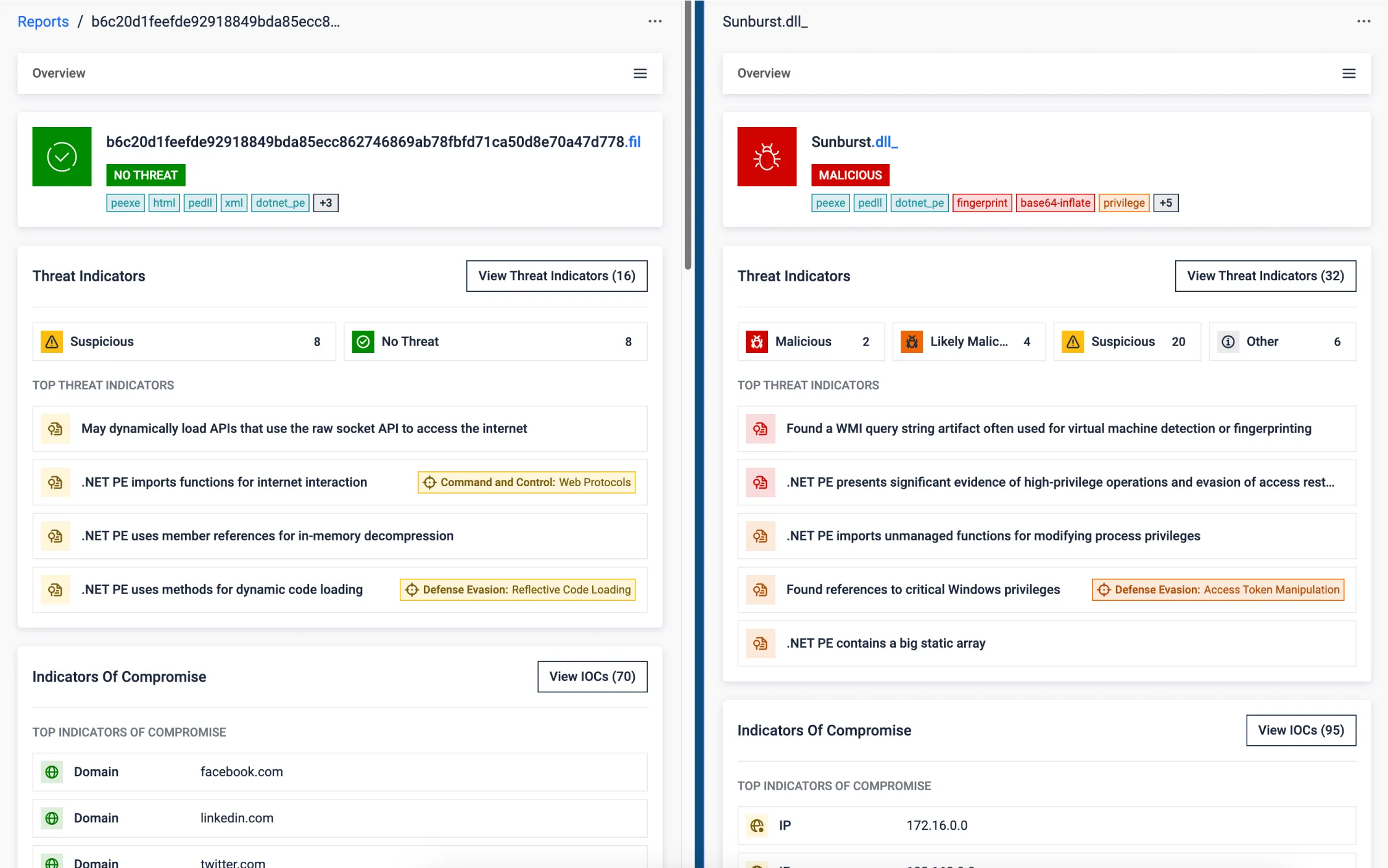

MetaDefender דוחות אתר

סקירה כללית של יכולות תוכנת אבטחת הסייבר שלנו, כולל ניתוח דגימות, פענוח משפחות תוכנות זדוניות, פירוק ופריקה, חיפוש דמיון ועוד.

דגימה סינתטית (מפוברקת)

דוגמה זו משמשת כדוגמה שנבנתה במיוחד כדי להדגיש את היכולות המגוונות של MetaDefender Sandbox (שנקרא בעבר OPSWAT Filescan Sandbox ).

נוצר כדי להציג איומי סייבר מהעולם האמיתי, תוך הטמעת מספר קבצים וסוגי קבצים זה בזה. זה מדגים ביעילות את יכולות הפתרון שלנו בניתוח איומים אדפטיבי, ניתוח התנהגותי ואמצעי אבטחה מתקדמים.

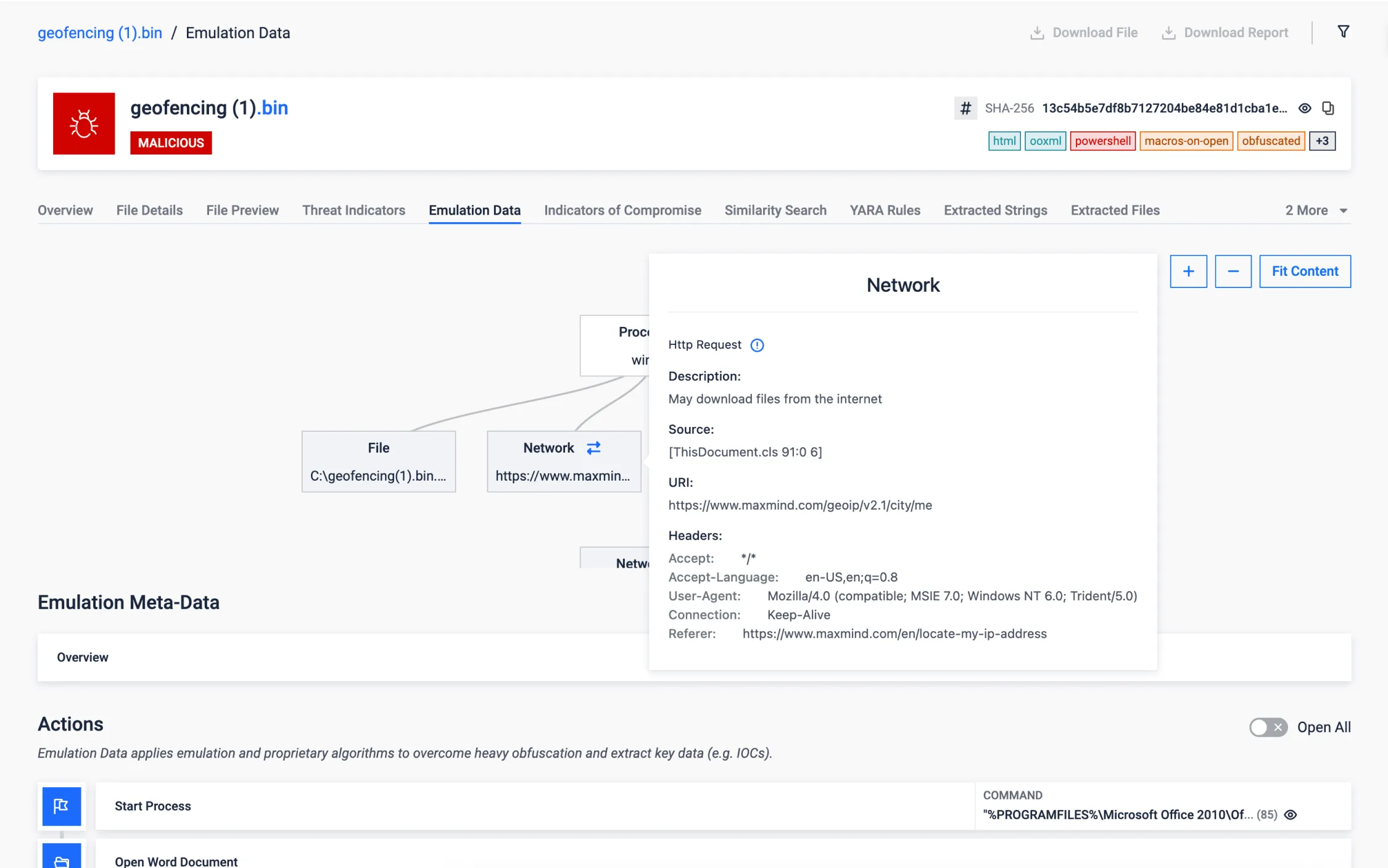

גיאופינג

מסמכי תוכנות זדוניות המשתמשים בגיאוגרפיה הפכו לאיום משמעותי על אבטחת הסייבר. קבצים זדוניים אלה משתמשים לעתים קרובות בטריגרים מבוססי מיקום, מה שהופך את הזיהוי והטיפול בהם למשימה מאתגרת. Adaptive ניתוח איומים בולט מגישות מסורתיות בכך שהוא מציע את היכולת לחקות ולזייף במדויק את ערכי המיקום הגיאוגרפי הצפויים, ובכך לנטרל ביעילות את הטקטיקות בהן משתמשת תוכנה זדונית, ובכך לשפר את יכולתנו להגן מפני איומים כאלה.

בדוגמה המוצגת להלן, אנו יכולים לראות תוכנה זדונית של גיאו-פינצ'ינג שמנסה לפעול אך ורק בתוך מדינה ספציפית. עם זאת, הפתרון החדשני שלנו עוקף בהצלחה מגבלה זו, כפי שצוין קודם לכן, על ידי אמולציה של ערכי המיקום הגיאוגרפי הרצויים, ובכך מדגים את יכולתנו המעולה להתמודד עם איומים מבוססי גיאו-פינצ'ינג כאלה.

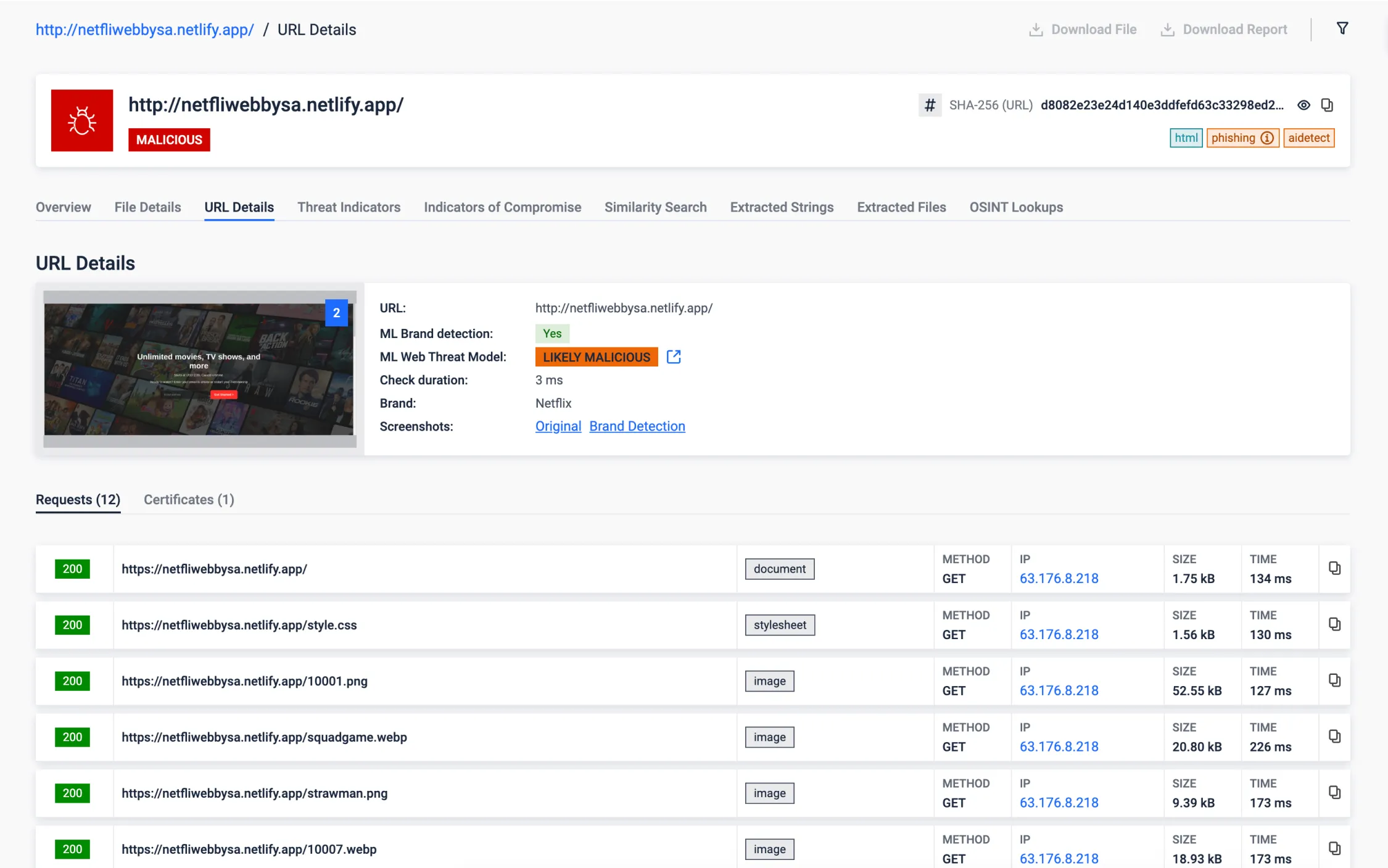

זיהוי פישינג

- זיהוי מותגים: על ידי עיבוד אתרים חשודים וחשיפתם למנוע למידת מכונה מתקדם שלנו, אנו מסוגלים לזהות כמעט 300 מותגים. בדוגמה המוצגת למטה, אתם יכולים לחזות באתר אינטרנט שמתחזה לחברת סטרימינג המכונה נטפליקס. הפתרון שלנו מצטיין בהשוואת תוכן האתר לכתובת האתר המקורית, ובזיהוי מהיר של ניסיונות הונאה כאלה להגן על הנכסים הדיגיטליים והמידע האישי שלכם. למידע נוסף .

- ניתוח מבוסס בינה מלאכותית: יש לנו פתרון מבוסס בינה מלאכותית המנתח את תעבורת הרשת, התוכן המבני והטקסטואלי של הדף המעובד. ניתן לראות את פסק הדין של תוצאת המודל המשותף לאחר 'מודל איום אינטרנט של ML'.

מוניטין של כתובת URL לא מקוונת

מודל למידת מכונה (ML) של גלאי כתובות URL לא מקוונות מספק שכבת הגנה חדשה על ידי זיהוי יעיל של כתובות URL חשודות, ומציע אמצעי חזק לזיהוי וטיפול באיומים שמציבים קישורים זדוניים. הוא ממנף מערך נתונים המכיל מאות אלפי כתובות URL, שסומנו בקפידה כלא איום או כזדוניות על ידי ספקים בעלי מוניטין, כדי להעריך את היתכנות הזיהוי המדויק של כתובות URL חשודות באמצעות טכניקות למידת מכונה.

חשוב לציין שתכונה זו שימושית במיוחד בסביבות עם פערי תקשורת (airgap) שבהן חיפושי מוניטין מקוונים אינם זמינים.

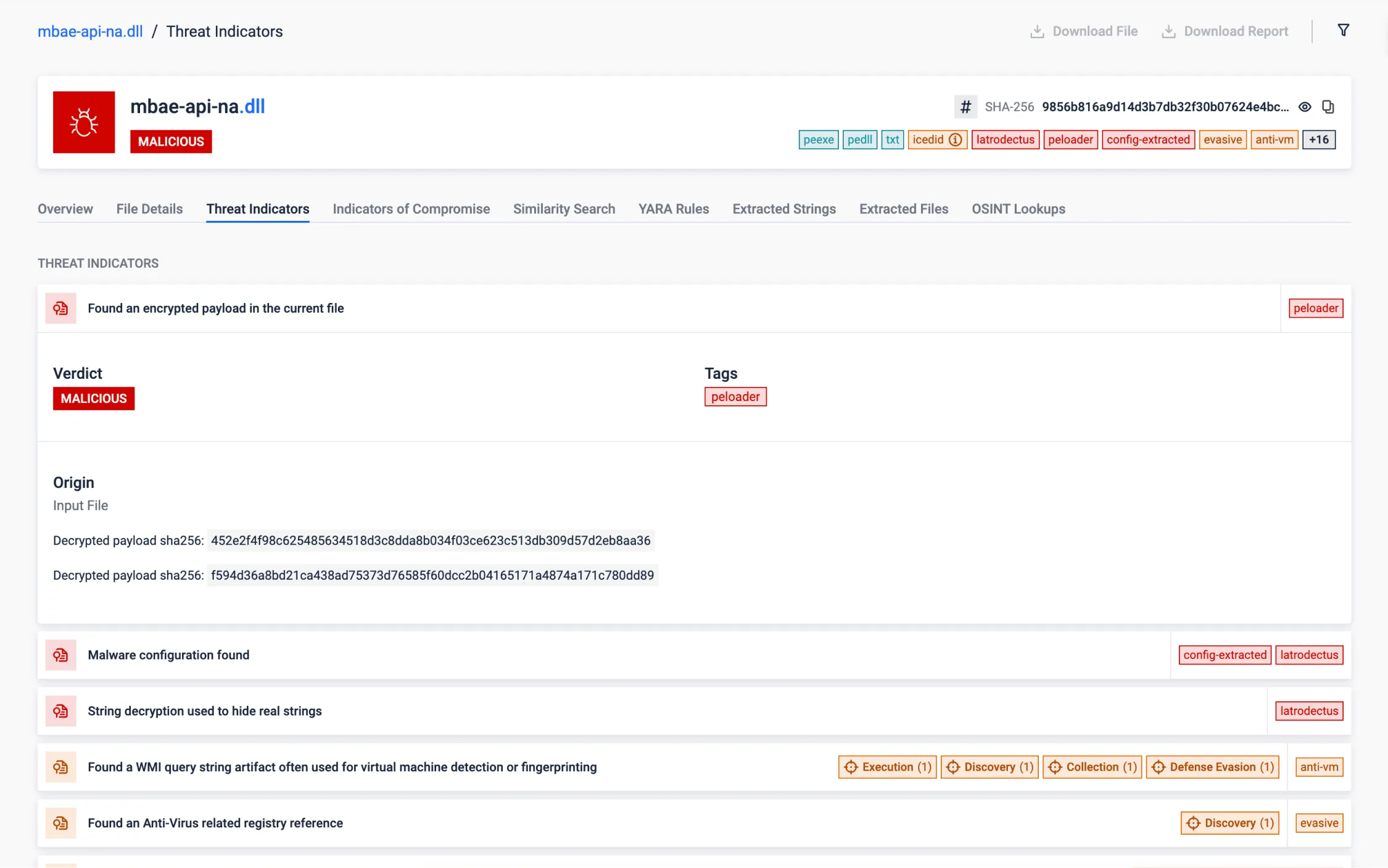

חילוץ תצורת תוכנה זדונית של דוגמה ארוזה

הדוגמה שלהלן חושפת תוכנה זדונית שנארזה באמצעות טכניקת האריזה UPX. למרות ניסיונה להתחמק מגילוי והגנות, הניתוח שלנו פתח בהצלחה את המטען, וחשף את זהותו האמיתית כטרויאני Dridex. הצלחנו לחשוף את תצורת התוכנה הזדונית, לשפוך אור על הכוונה הזדונית שמאחורי איום זה, ולחלץ IOCs יקרי ערך.

חיפוש דמיון

באמצעות פונקציונליות חיפוש סימני הדמיון, sandbox זיהה קובץ הדומה באופן ניכר לתוכנה זדונית ידועה. ראוי לציין כי קובץ זה סומן בעבר כלא זדוני, מה שחשף את הפוטנציאל לשליליות שגויות בהערכות האבטחה שלנו. גילוי זה מאפשר לנו למקד ולתקן באופן ספציפי את האיומים הללו, אשר התעלמו מהם.

חשוב להדגיש כי חיפוש סימניות (Similarity Search) בעל ערך רב למחקר וחיפוש איומים, מכיוון שהוא יכול לסייע בחשיפת דגימות מאותה משפחת תוכנות זדוניות או קמפיין, ולספק IOCs נוספים או מידע רלוונטי על פעילויות איום ספציפיות.

קובץ הפעלה מקורי

Our disassembling engine revealed intriguing findings within the target sample. Surprisingly, this sample monitors the system time using the uncommon <rdtsc> instruction and accesses an internal, undocumented structure in Windows, commonly used for different malicious tricks. These unusual actions raise questions about its purpose and underscore the need for further investigation to assess potential risks to the system.

קובץ הפעלה של .NET

הדוגמה הנבדקת נבנתה באמצעות .NET framework. בעוד שאנו נמנעים מהצגת ה-CIL האמיתי, תהליך הפענוח שלנו מחלץ ומציג מידע ראוי לציון, כולל מחרוזות, פריטים ברישום, ו... API שיחות.

בנוסף לכך, אנו מנתחים את המטא-דאטה של .NET כדי לזהות פונקציות ומשאבים ספציפיים ל-.NET. תהליך זה מאפשר לחלץ מידע מפורט על האסמבלי, כגון מתודות, מחלקות ומשאבים מוטמעים, דבר קריטי לניתוח ההתנהגות והמבנה של יישומי .NET.

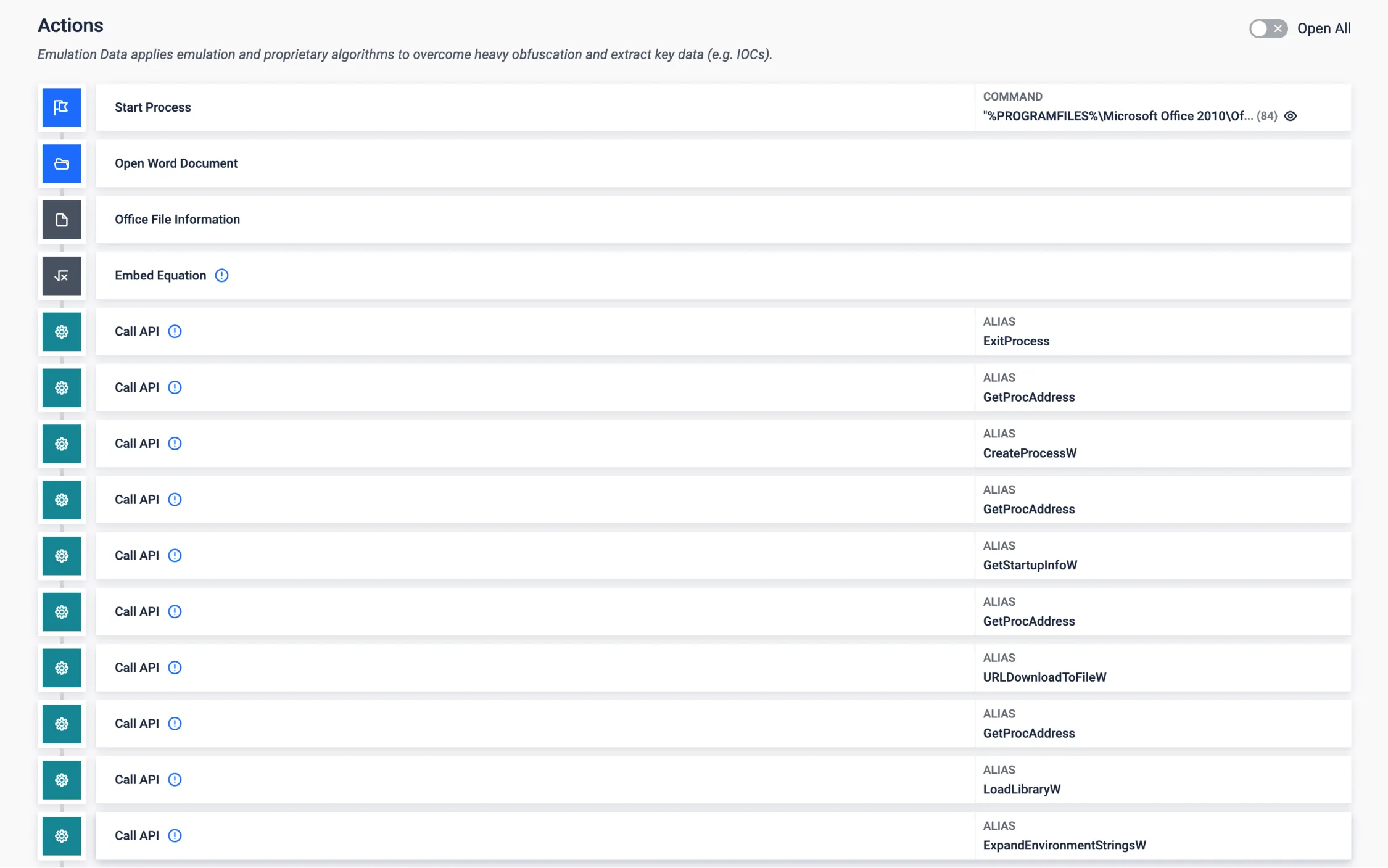

אמולציית קוד מעטפת

פרצות יישומים רבות מביאות את המטען הסופי שלהן בפורמט בינארי גולמי (shellcode), דבר שעשוי להוות מכשול בעת ניתוח המטען. בעזרת אמולציית ה-shellcode שלנו אנו מסוגלים לגלות ולנתח את התנהגות המטען הסופי, בדוגמה זו עבור פגיעות Office מנוצלת באופן נרחב בעורך המשוואות. בכך אנו פותחים את הדלת לאיסוף ה-IOC הרלוונטיים.

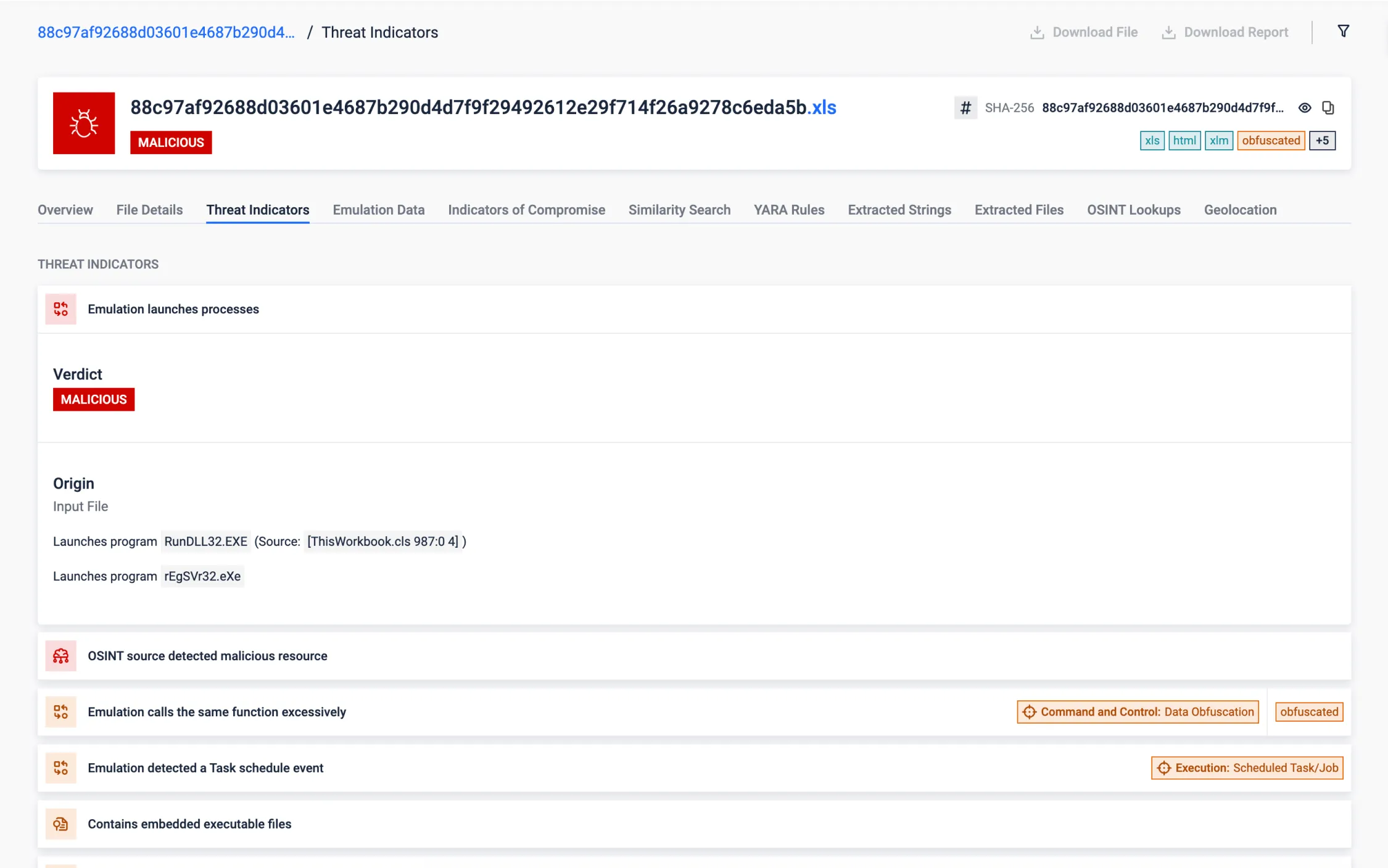

מאקרו VBA מעורפל מאוד

פקודות מאקרו של VBA מעורפלות מציבות אתגר משמעותי במתן זמן תגובה סביר לאיומים פעילים. קוד לא ברור זה הופך את הניתוח וההבנה של איומים למשימה מורכבת ביותר הדורשת זמן ומאמץ רבים. טכנולוגיית הדמיית VBA המתקדמת שלנו מסוגלת להתגבר על אתגרים אלה ומספקת ניתוח מקיף של פקודות מאקרו של VBA מעורפלות יחד עם תובנות ברורות לגבי הפונקציונליות שלהן תוך שניות.

הדוגמה המנותחת היא מסמך אקסל עם קוד VBA מעורפל מאוד, אשר משחרר ומפעיל קובץ .NET DLL, יחד עם קובץ LNK האחראי על המשך שרשרת ביצוע התוכנות הזדוניות. לאחר אמולציית VBA, MetaDefender Sandbox מזהה תהליכים שהופעלו ואת פונקציית הסרת הערפול העיקרית, מחלץ אוטומטית מחרוזות מעורפלות ושומר קבצים שנמחקו (בעבר היו מקודדים ומוצפנים בקוד VBA). זה מראה במהירות את המטרה העיקרית של התוכנה הזדונית ונותן לנו אפשרות לניתוח נוסף של איום זה.

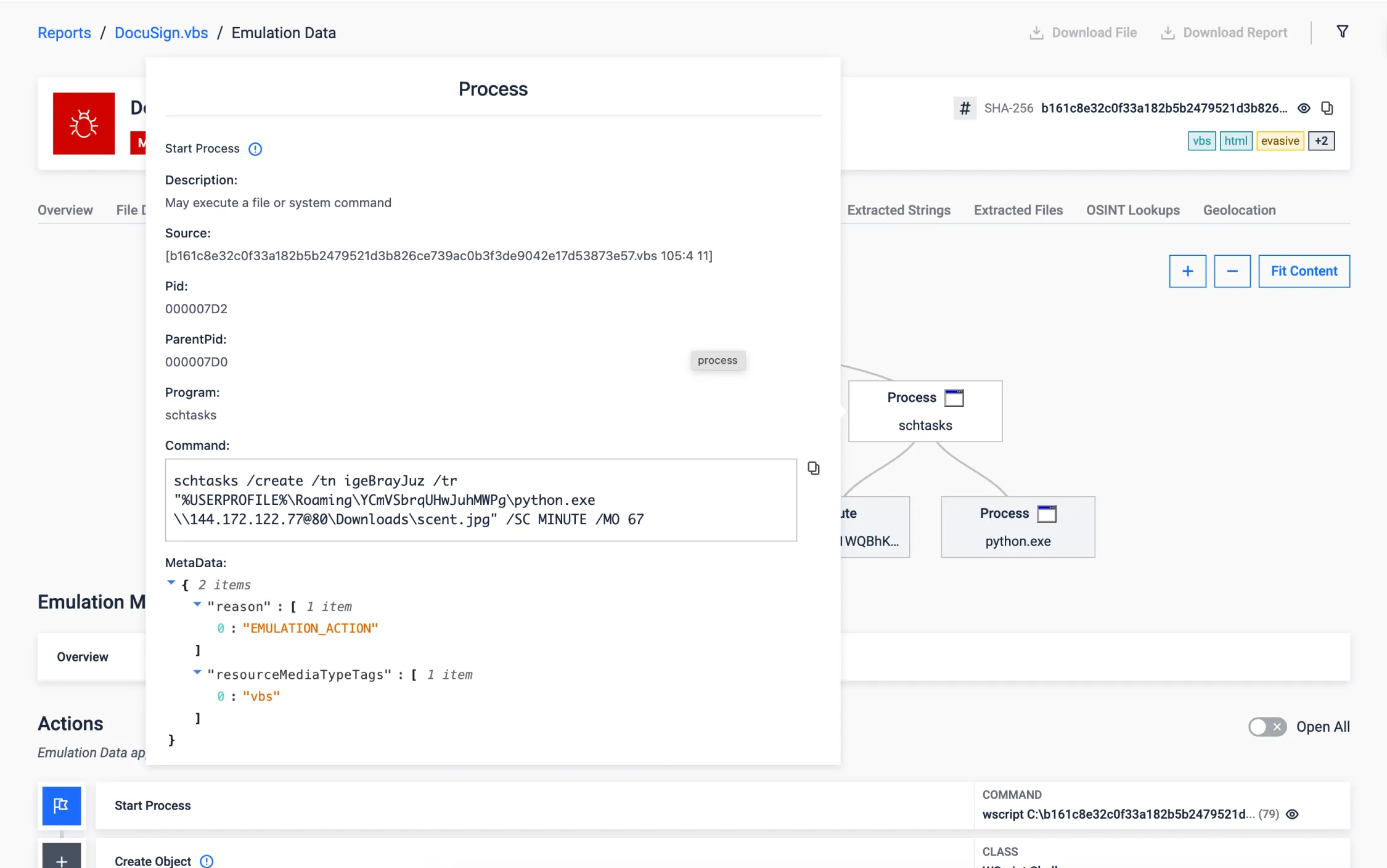

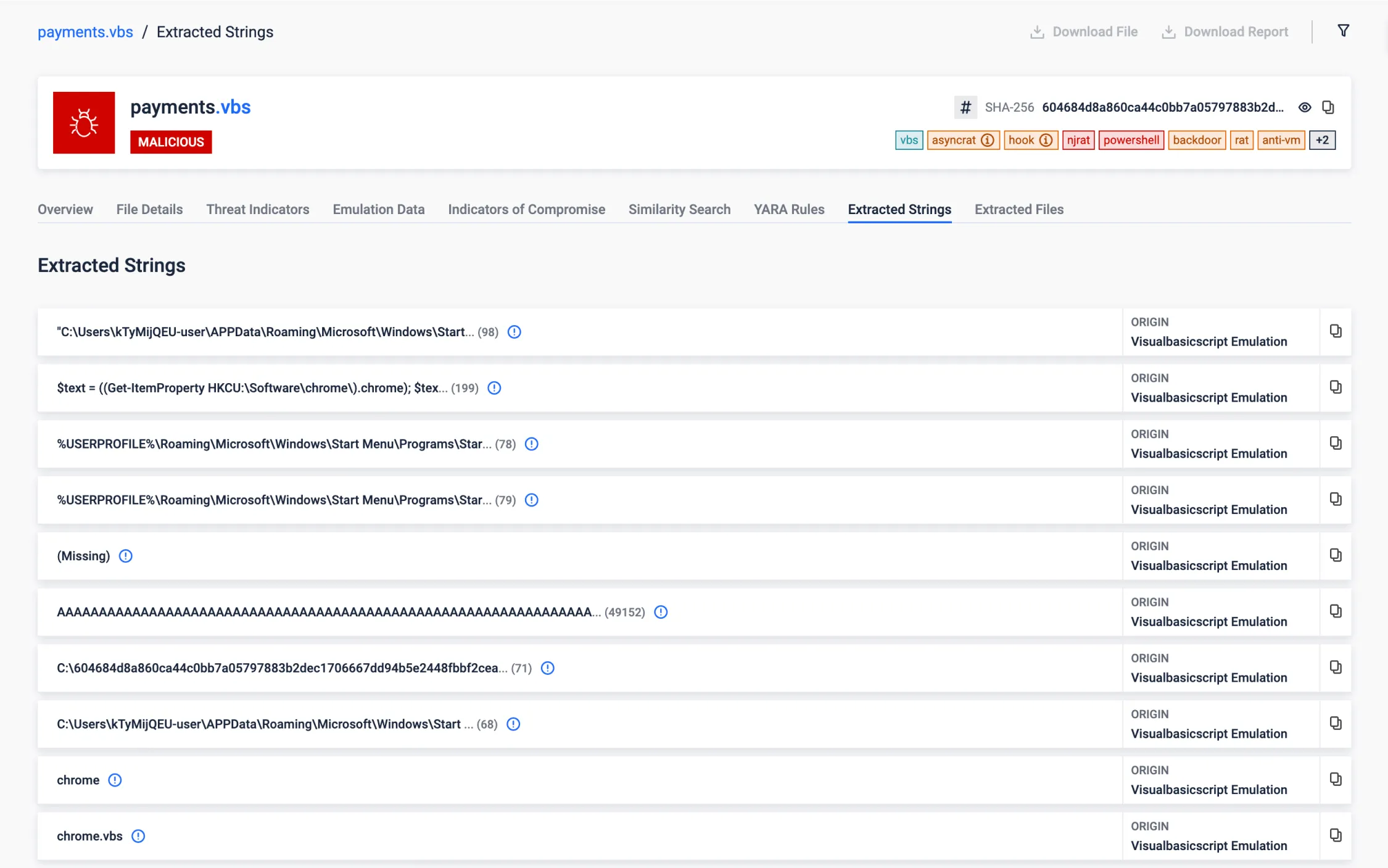

Sandbox התחמקות באמצעות מתזמן המשימות

שימוש במתזמן המשימות של Windows כדי להפעיל מטענים זדוניים במועד מאוחר יותר הוא טכניקה חשאית להתחמק מסביבות ארגז חול כפי שנראה באיומים אחרונים. היא מנצלת את העיכוב בביצוע כדי לעקוף ביעילות את חלון הניתוח הקצר האופייני לארגזי חול.

הדוגמה הבאה היא VBScript מעורפל שמוריד את המטען הזדוני ויוצר משימה מתוזמנת להפעלתו 67 דקות לאחר מכן. ארגזי חול מסורתיים שומרים על הביצוע למשך מספר דקות בלבד וההתנהגות הזדונית לעולם לא תיחשף. מצד שני, אמולטור ה-VBScript שלנו מסוגל לזהות ולהתגבר על טכניקת התחמקות זו (T1497), להתאים את סביבת הביצוע להמשך ניתוח נוסף ולקבל את הדוח המלא תוך 12 שניות.

השתקפות .NET

NET Reflection היא תכונה רבת עוצמה המסופקת על ידי מסגרת .NET המאפשרת לתוכניות לבדוק ולתפעל מבנה והתנהגות של קובץ .NET בזמן ריצה. היא מאפשרת בחינה של אסמבלי, מודולים וסוגים, כמו גם את היכולת ליצור באופן דינמי מופעים של סוגים, להפעיל מתודות ולגשת לשדות ומאפיינים.

תוכנות זדוניות יכולות להשתמש בהשתקפות כדי לטעון ולבצע באופן דינמי קוד מאסמבלים שאין אליהם הפניה בזמן הקומפילציה, מה שמאפשר להביא מטענים נוספים משרתים מרוחקים (או מוסתרים בקובץ הנוכחי) ולהפעיל אותם מבלי לכתוב אותם לדיסק, מה שמפחית את הסיכון לגילוי.

במקרה זה, נוכל לראות כיצד ה-VBScript המנותח טוען ומפעיל אסמבלי .NET לתוך הזיכרון ישירות מבייטים המאוחסנים באוגר של Windows.

פענוח XOR של מטען המאוחסן במשאב PE

תכונה זו מאפשרת לחשוף ממצאים נסתרים המוצפנים בתוך משאבי PE. ממצאים זדוניים מוצפנים לעתים קרובות כדי להתחמק מגילוי ולטשטש את הכוונה האמיתית של הדגימה. גילוי ממצאים אלה חיוני, מכיוון שהם בדרך כלל מכילים נתונים קריטיים (כמידע C2) או מטענים. על ידי חילוצם, ארגז החול יכול לספק סריקה מעמיקה יותר, עם סיכוי גבוה יותר לזהות את ה-IOCs החשובים ביותר.

דוגמה זו מאחסנת את הפריטים המוצפנים באמצעות אלגוריתם XOR, פשוט אך יעיל כדי להתחמק מגילוי. על ידי ניתוח דפוסים בנתונים המוצפנים, ניתן לנחש את מפתח ההצפנה, מה שמאפשר לפענח את הפריטים המוסתרים.

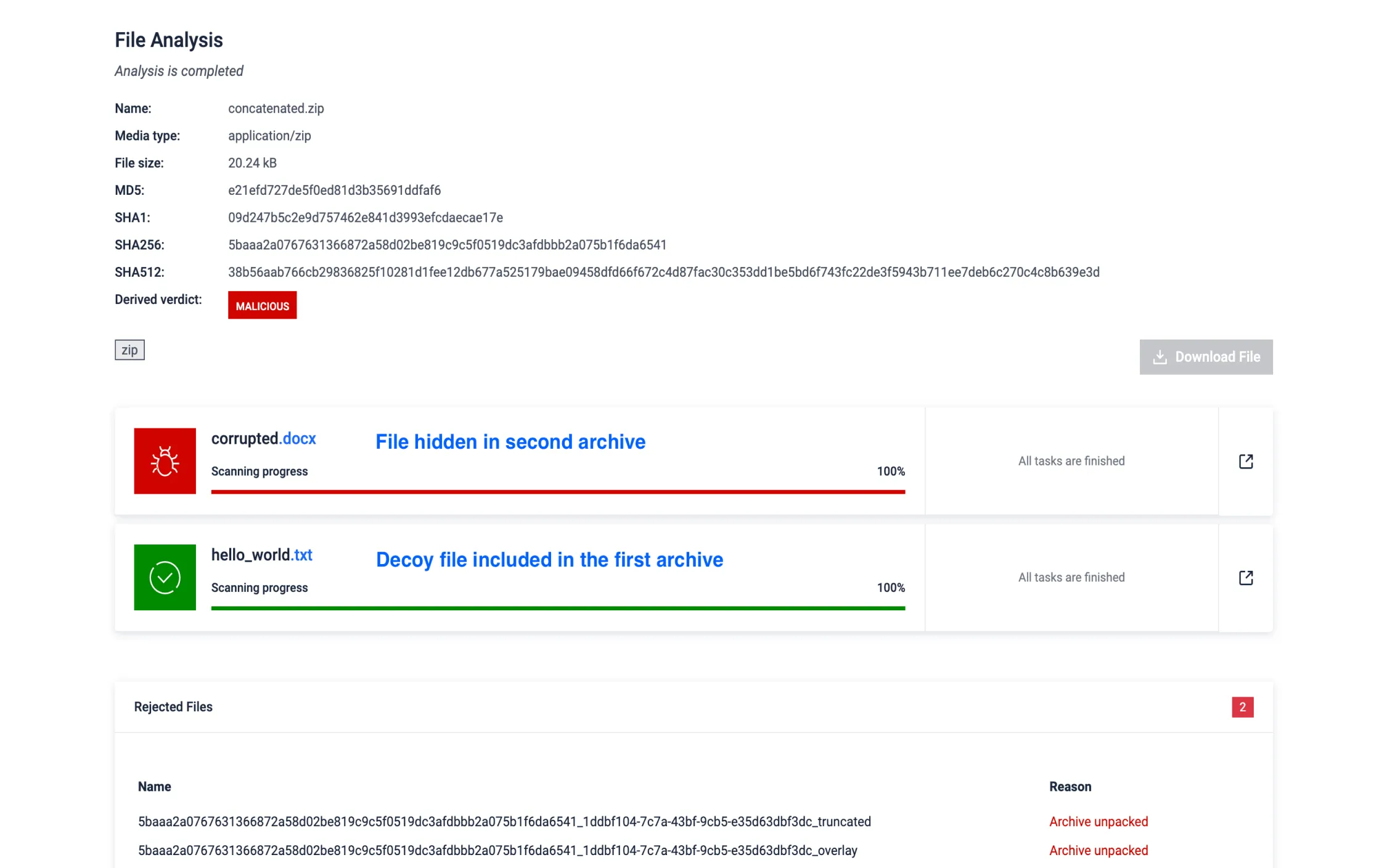

ריכוז ארכיון חמקמק

תוקפים משתמשים בשרשור ארכיונים כדי להסתיר תוכנות זדוניות על ידי צירוף ארכיונים מרובים לקובץ יחיד, תוך ניצול האופן שבו כלים שונים מעבדים אותם. טכניקה זו יוצרת מספר ספריות מרכזיות - אלמנטים מבניים מרכזיים המשמשים מנהלי ארכיונים - הגורמים לפערים במהלך החילוץ ומאפשרים עקיפת זיהוי של תוכן זדוני המוסתר בחלקים שהוזנחו בארכיון.

רופא Sandbox מזהה ומחלץ תוכן מכל הארכיונים המשורשרים, תוך הבטחה שאף קובץ לא יוחמצץ ומנטרלת ביעילות את הטכניקה החמקמקה הזו.

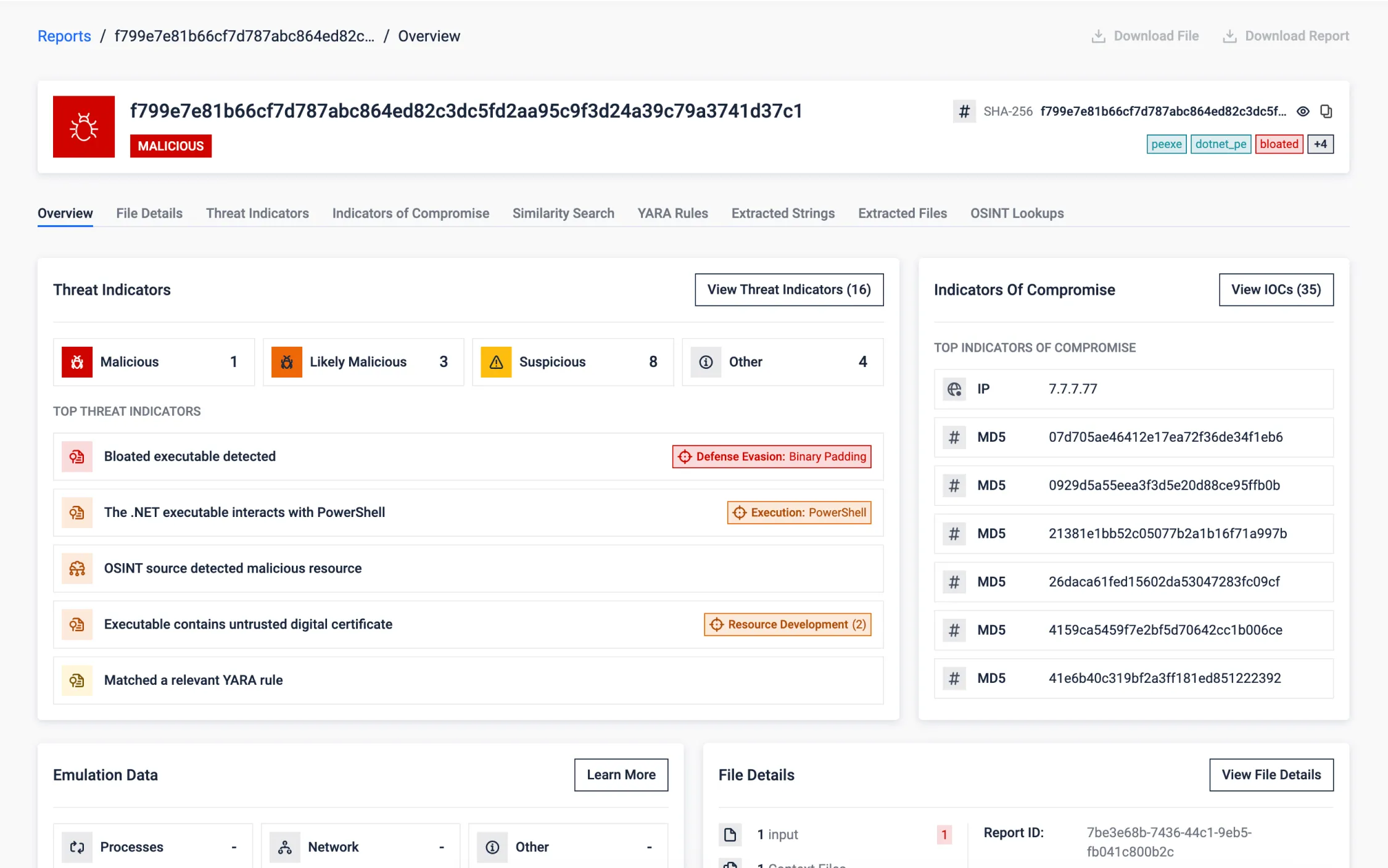

הפחתת קבצי הרצה נפוחים

גורמי איום ממלאים במכוון קבצי הרצה בנתוני זבל כדי להתחמק מגילוי על ידי ניצול מגבלות משאבים ואילוצי זמן ניתוח בארגזי חול. טכניקת התחמקות זו נועדה להציף כלים או לעקוף סריקות על ידי חריגה ממגבלות הזמן.

ארגז חול של MD מזהה קבצי הרצה נפוחים מוקדם, מסיר נתוני זבל ומעבד קובץ קטן יותר לניתוח יעיל. תהליך הסרת נתוני זבל זה מכוון לשיטות שונות, כולל זבל בשכבות-על, מקטעי PE ואישורים, ומבטיח זיהוי מדויק תוך שימור משאבים מקוריים.

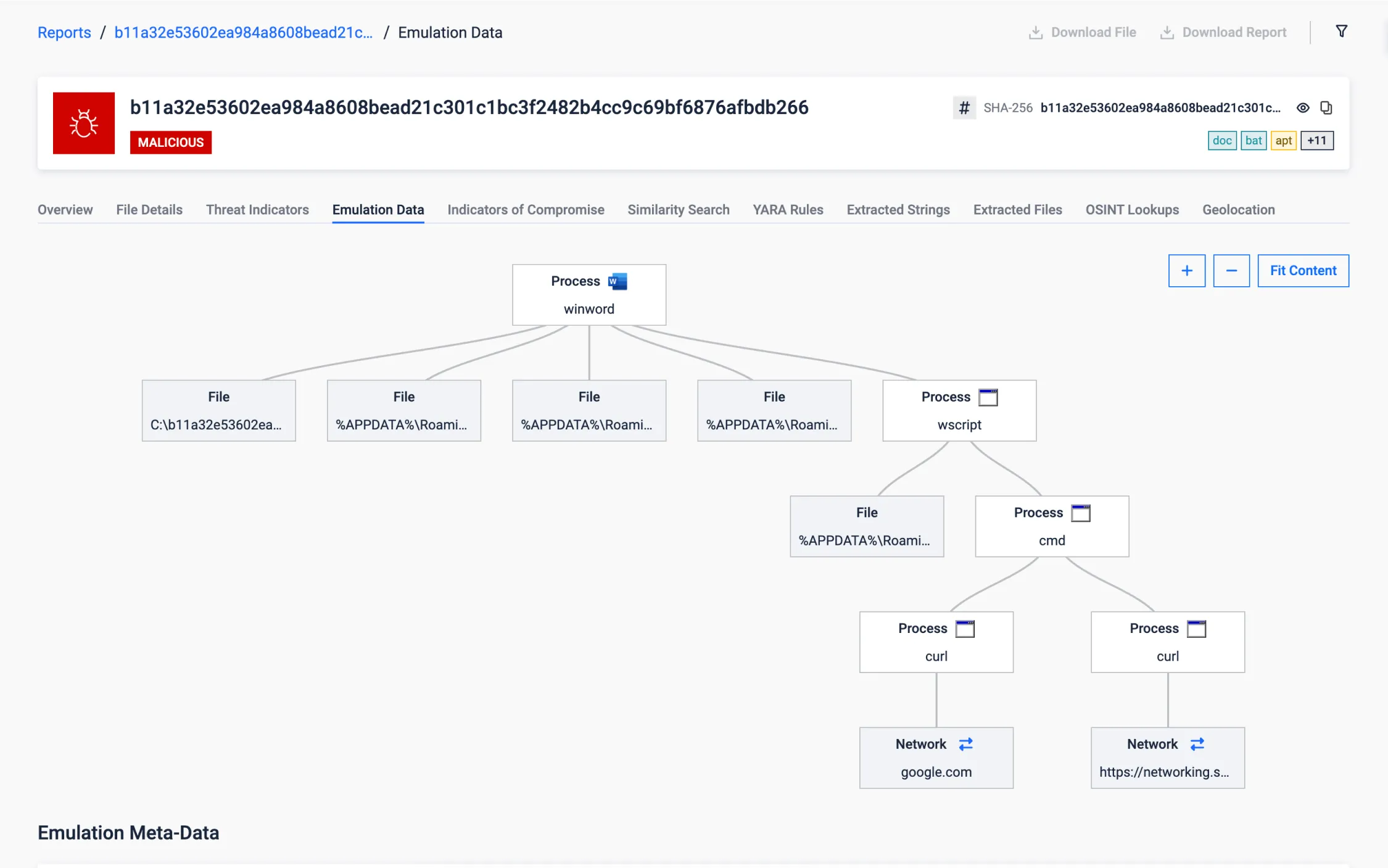

מסמך המכוון לתשתיות קריטיות

מסמך אופיס זה מכוון לתשתיות קריטיות באיראן (עם תוכן בפרסית) כדי לגנוב מידע רגיש, כגון אישורים ומסמכים, ומצלם מעת לעת צילומי מסך, פוטנציאלית למטרות ריגול.

לאחר קביעת עמידות, היא מבצעת בדיקת קישוריות אינטרנט ראשונית חשאית (מול דומיין מהימן כמו google.com) כדי להבטיח חיבור אמין, תוך עיכוב פעולות נוספות עד שתנאי הרשת יאפשרו את המשך ההתקפה. זוהי טקטיקה שנצפית בדרך כלל בהתקפות על תשתיות קריטיות, סביבות בהן הגישה לאינטרנט עשויה להיות לסירוגין או מוגבלת.

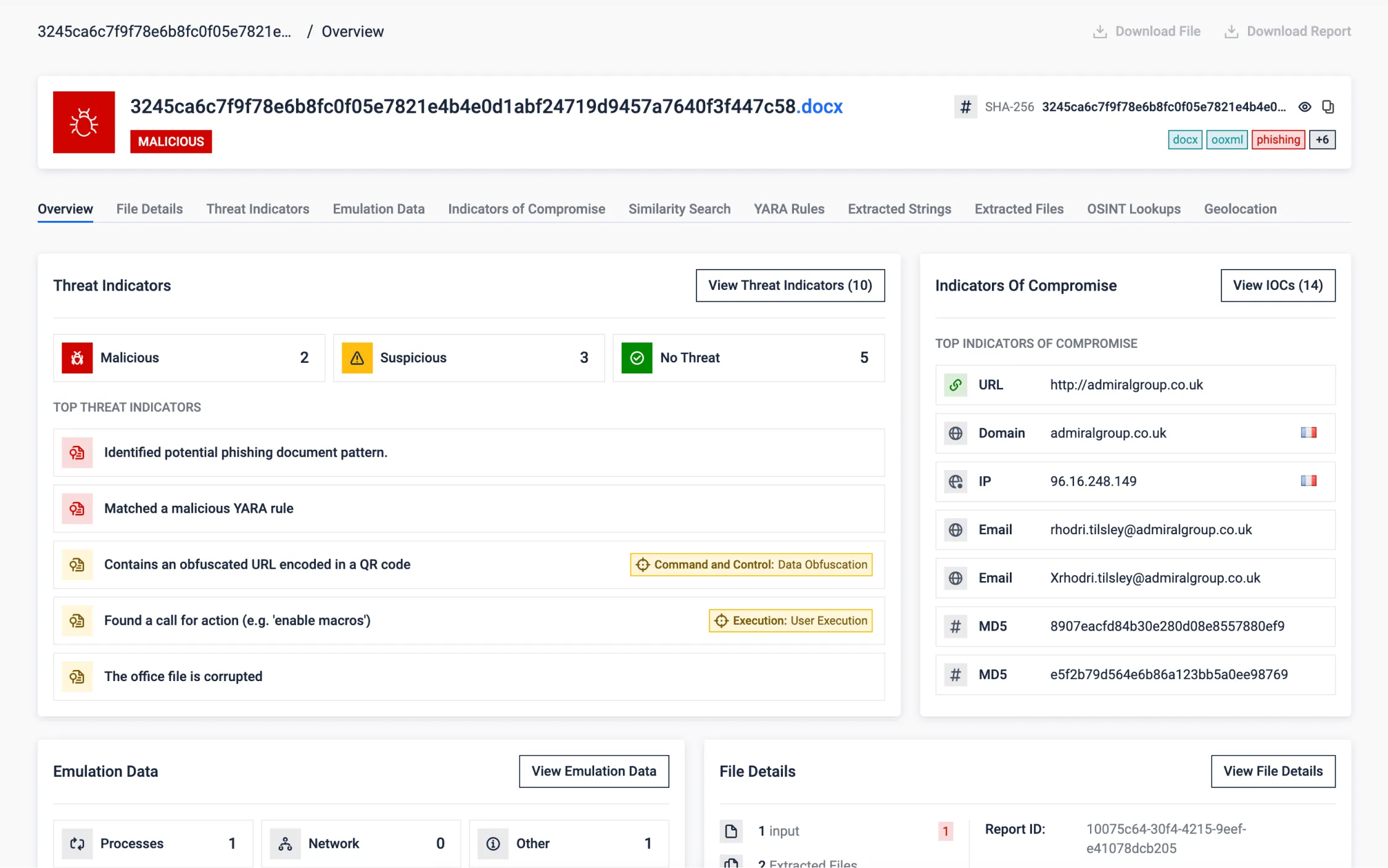

התחמקות באמצעות מסמכי OOXML (Office) פגומים

חוקרים גילו מסמכי OOXML פגומים במכוון (מסמכי אופיס מודרניים). על ידי שינוי התוכן הבינארי ליד כותרות הקבצים הפנימיות, הקבצים הפגומים במכוון עלולים להתגלות בטעות כקבצי ZIP על ידי סריקות אוטומטיות שינסו לחלץ קבצים דחוסים.

צופי מסמכים יתקנו את המסמך באופן אוטומטי עם פתיחתו. בשלב זה, למרות שהמסמך מכיל תוכן פישינג, ייתכן שהוא עקף למעשה את ההגנות. ניתוח אוטומטי לא יוכל לקרוא את תוכנו ולכן יפספס את האינדיקטורים הרלוונטיים.

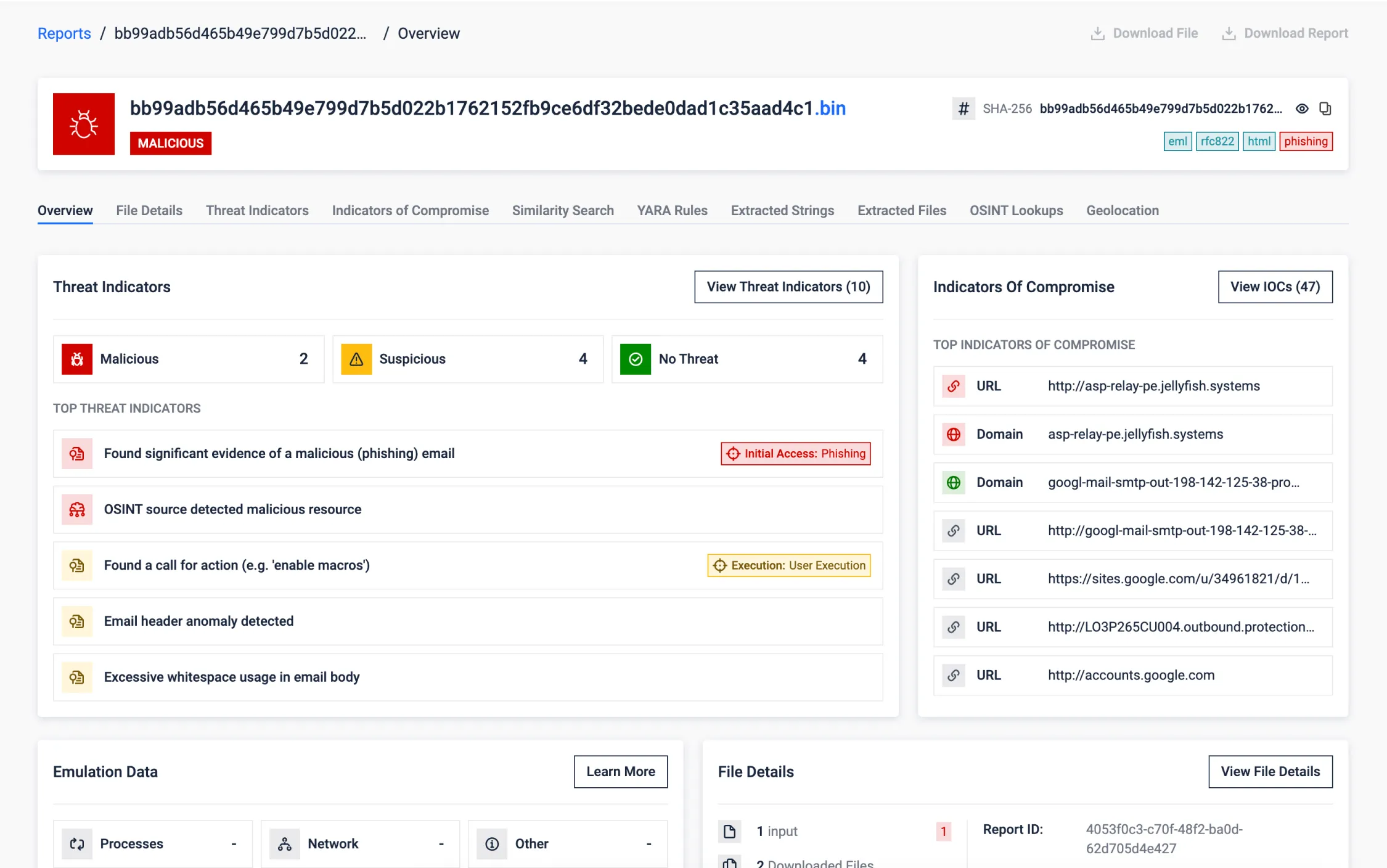

זיהוי מתקפת הפעלה חוזרת של DKIM בגוגל

מנגנוני אימות דוא"ל כמו SPF, DKIM ו-DMARC חיוניים, אך תוקפים מתוחכמים יכולים לפעמים לעקוף אותם. דוגמה זו מציגה תרחיש שבו דוא"ל, למרות שנחתם באופן אותנטי על ידי גוגל ועבר בדיקות סטנדרטיות, זוהה כזדוני על ידי MetaDefender Sandbox .

MetaDefender Sandbox זוהו מספר אנומליות יחד עם אינדיקטורים נוספים:

- הפרת גבולות DKIM: תוכן מזוהה שנוסף מעבר להיקף חתימת DKIM.

- טכניקות ערפול: זוהו רווח לבן מוגזם המשמש להסתרת כוונה זדונית.

- דפוסי פישינג: קריאות לפעולה דחופות מזוהות המאפיינות ניסיונות פישינג.

- ניתוח כותרות: אנומליות שסומנו בכותרות דוא"ל הקשורות לשימוש לרעה באפליקציית OAuth.

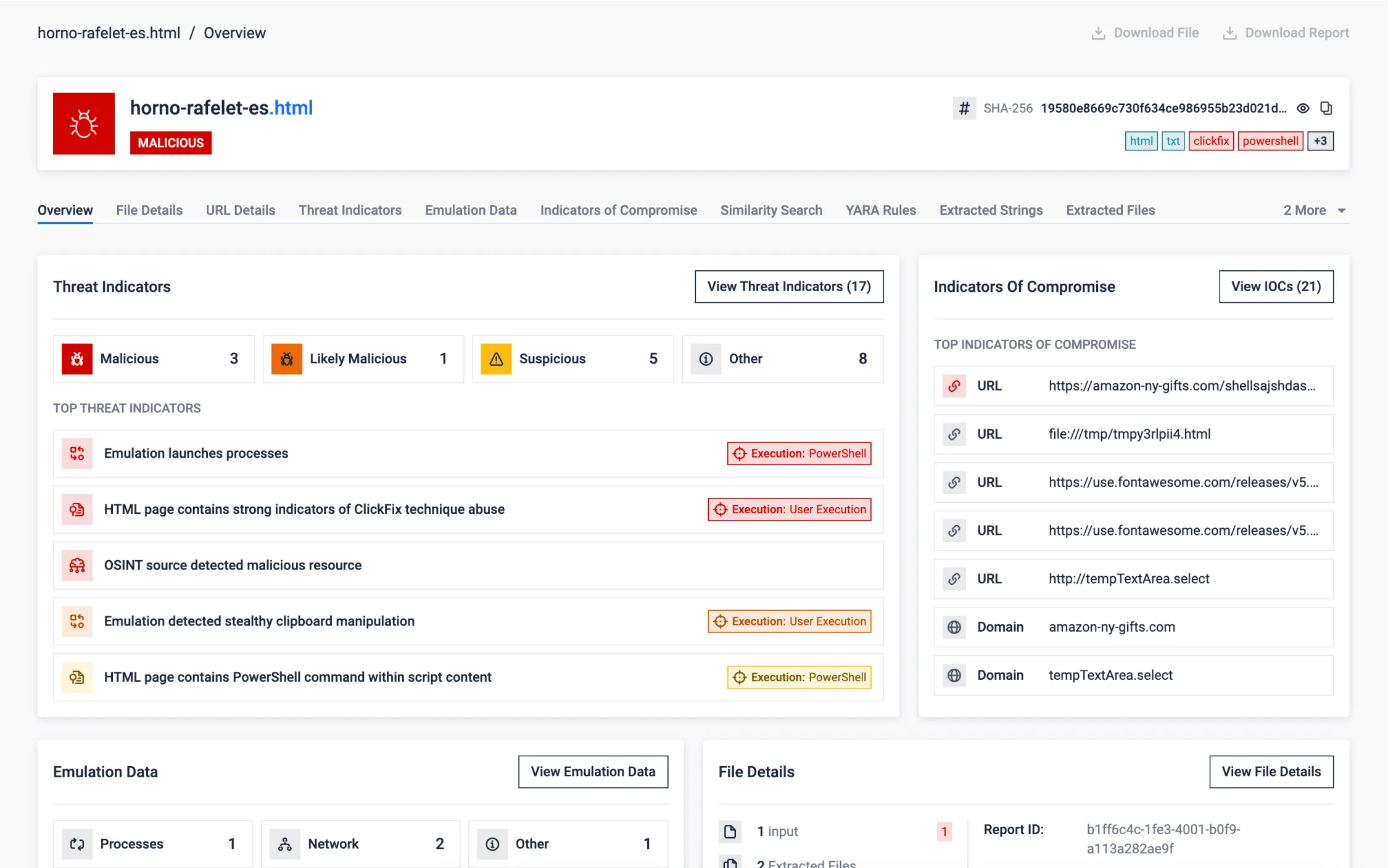

ClickFix, טכניקת הנדסה חברתית פופולרית

ClickFix הוא איום אינטרנטי מתפתח הממנף הנדסה חברתית כדי להערים בשקט על משתמשים ולגרום להם לבצע פקודות זדוניות. בניגוד לפישינג מסורתי, ClickFix פועל באמצעות אלמנטים מטעים של חוויית משתמש ומניפולציה של לוח הגזירים במקום הורדות קבצים או גניבת אישורים.

אתר האינטרנט של ClickFix מציג מסך reCAPTCHA מזויף או "הגנה על בוט" כדי להיראות לגיטימי. לאחר מכן, המשתמש מתבקש לאמת את עצמו - לעתים קרובות באמצעות אינטראקציה שנראית לא מזיקה - בעוד שברקע, קוד JavaScript מטושטש פועל בשקט. סקריפט זה מפענח באופן דינמי פקודה זדונית ומעתיק אותה ישירות ללוח המערכת. לאחר מכן, מוצגות למשתמש הוראות מטעות ומדריך להפעלת התוכנה הזדונית, מבלי להיות מודע לסכנה.

ClickFix מדגישה כיצד טכניקות אינטרנט פשוטות, בשילוב עם הטעיית משתמשים, יכולות לעקוף ביעילות שכבות אבטחה מסורתיות - מה שהופך את ניתוח ארגז החול (sandbox) לקריטי לחשיפת התקפות חשאיות ובעלות טביעת רגל נמוכה כמו זו.

MetaDefender Sandbox מנתח את האיום הזה מקצה לקצה. ארגז החול מתחיל ברינדור כתובת ה-URL הזדונית ויישום מודלים של זיהוי פישינג כדי לזהות תוכן חשוד. לאחר מכן הוא מחלץ ומדמה את קוד ה-JavaScript, תוך הדמיה של פעולות המשתמש עד לרגע הקריטי שבו הלוח משתנה. לאחר לכידת הפקודה המוסתרת, היא עוברת חיקוי, מה שמאפשר לארגז החול לעקוב באופן מלא אחר זרימת הביצוע הזדוני. זה לא רק חושף את הטקטיקה המבוססת על הלוח אלא גם חושף את התנהגות המטען ואת שרשרת ההדבקה.

Supply Chain לִתְקוֹף

מתקפת שרשרת האספקה של SolarWinds מדגימה כיצד שינויים מינימליים בקוד בתוכנה מהימנה יכולים לאפשר פרצות מסיביות תוך עקיפת הגנות אבטחה מסורתיות. גורמי איום הזריקו דלת אחורית חשאית לקובץ DLL לגיטימי, תוך הטמעת לוגיקה זדונית תוך שמירה על פונקציונליות מקורית. המטען רץ בשקט בשרשרת מקבילה המחקה רכיבים לגיטימיים. עם חתימה דיגיטלית תקפה והתנהגות חלקה, קובץ ה-DLL התחמק מגילוי וסיפק גישה חשאית לאלפי קורבנות בעלי פרופיל גבוה. הפגיעה בצינור הבנייה הפכה עדכונים מהימנים לכלי לפריצה עולמית.

בעוד שדלת אחורית בת 4,000 שורות עשויה להיראות משמעותית, בהקשר של קוד מקור של ארגון גדול, היא מתעלמת בקלות. כאן MetaDefender Sandbox מצטיין: הוא לא רק בודק את הקוד, הוא צופה במה שהתוכנה עושה. הוא מסמן סטיות מהתנהגות רגילה, ומכוון אנליסטים למה שחשוב באמת - חותך את הרעש כדי להדגיש איומים שסקירות מסורתיות כנראה היו מפספסות.

דטונטור - המשימה האינסופית

לגילוי אפס-יום

הסיפור שמאחורי OPSWAT טכנולוגיית הניתוח הדינמי המובילה בתעשייה של

אמין ברחבי העולם להגנה על מה שחשוב ביותר

OPSWAT זוכה לאמון של למעלה מ-1,900 ארגונים ברחבי העולם להגנה על הנתונים, הנכסים והרשתות הקריטיים שלהם מפני

איומים שמקורם במכשירים ובקבצים.

קהילת FileScan.io

חשפו איומים נסתרים בעזרת ניתוח תוכנות זדוניות מעמיק

מופעל על ידי OPSWAT של MetaDefender אתר

טכנולוגיה - נסו אותה בחינם.

תמיכה בתאימות

עם דרישות רגולטוריות

ככל שמתקפות סייבר וגורמי האיום המבצעים אותן הופכים מתוחכמים יותר, גופי ממשל ברחבי העולם

יישום תקנות כדי להבטיח שתשתיות קריטיות יעשו את הנדרש כדי להישאר מאובטחות.

התחל ב-3 צעדים פשוטים

משאבים מומלצים

MetaDefender אתר עבור Core

SANS Detection & Response Survey

2025 OPSWAT דוח נוף האיומים

שאלות נפוצות

Aether הוא פתרון מאוחד לגילוי אפס-יום המשלב - ארגז חול של אמולציה + מוניטין של איומים + חיפוש דמיון במכונת כביסה + גישה עשירה Threat Intelligence - בממשק משתמש יחיד וידידותי לאנליסטים/ API .

היא משתמשת באמולציה ברמת המעבד (לא במכונות וירטואליות הניתנות לטביעות אצבע) כדי לאלץ תוכנות זדוניות לבצע את הלוגיקה האמיתית שלהן, לפרוק מטענים המבוססים על זיכרון בלבד ולחשוף התחמקויות (לולאות שינה, גיאו-גדר, טועני .NET, סטגנוגרפיה) במהירות ובקנה מידה גדול.

Aether בונה על אותו מנוע sandbox מבוסס אמולציה המשמש ב- Adaptive Sandbox אך מרחיב אותו עם מתאם מודיעיני, העשרה אוטומטית וציד איומים.

- Sandbox = מנוע ניתוח.

- אתר = פתרון מלא לגילוי יום אפס שנבנה סביב מנוע זה.

Aether משתמש באמולציה ברמת המעבד במקום במכונות וירטואליות מלאות. משמעות הדבר היא שניות במקום דקות לכל ניתוח, עם תפוקה גבוהה יותר, עמידות חזקה יותר בפני התחמקות וגמישות קלה יותר בין פריסות.

פסק דין ברור + ניקוד איומים, התנהגויות בזמן אמת ומיפוי MITRE, מטענים/קונפיגורציות לא פרוקות, אינדיקטורים של רשת/C2, ו-IOCs הניתנים לייצוא (MISP/STIX) מוכנים לחסימה ולציד - בתוספת דמיון בלמידה (ML) לקמפיינים הקשורים לאשכולות.

פרוס אותו באופן מקומי (כולל עם מרווח אוויר מלא), בענן שלך, או צרך אותו דרך API זה קל לפעילות: עדכוני זיהוי מנותקים נשלחים באופן רציף, וניתן לשלב אותם עם SSO (SAML 2.0) ועם שירותי הכרטיסים/SOAR שלכם.

כוון פיילוט לזרימת עבודה אמיתית (למשל, קבצים מצורפים לדוא"ל או הודעות נכנסות) MFT קבצים) ולשקף תעבורה חשודה ל-Aether למשך 2-4 שבועות; למדוד גילויים חדשים, זמן מיון שנחסך ותשואת IOC כדי לבנות את החזר ההשקעה (ROI).