המתנה לעדכוני איומים ציבוריים שיסמנו משפחת תוכנות זדוניות חדשה עלולה להשאיר אתכם חשופים במשך שעות. בפער הזה, קמפיינים מתפשטים, אישורים נגנבים ופרצות יכולות להתחיל לנוע לרוחב. פוסט זה מראה כיצד. OPSWAT של MetaDefender Sandbox (המנוע מאחור Filescan .io) מכסה את החלון הזה עם ניתוח התנהגותי ברמת הוראה, פריקה אוטומטית וחיפוש דמיון מונחה למידה באמצעות מכונה. זה נותן לצוותי SOC, חוקרי תוכנות זדוניות ומנהלי מערכות מידע נתיב מעשי לגילוי מוקדם יותר ובעל ביטחון גבוה יותר.

הבעיה: "השהיית OSINT" שתוקפים מנצלים

בנוף האיומים של ימינו, ההבדל בין "אירוע מינורי" ל"תקרית גדולה" נמדד בשעות. קבצים בינאריים חדשים מסתובבים לעתים קרובות הרבה לפני שמודיעין קוד פתוח (OSINT) משיג את הפער, מה שנותן ליריבים יתרון מכריע. המחקר האחרון שלנו מראה:

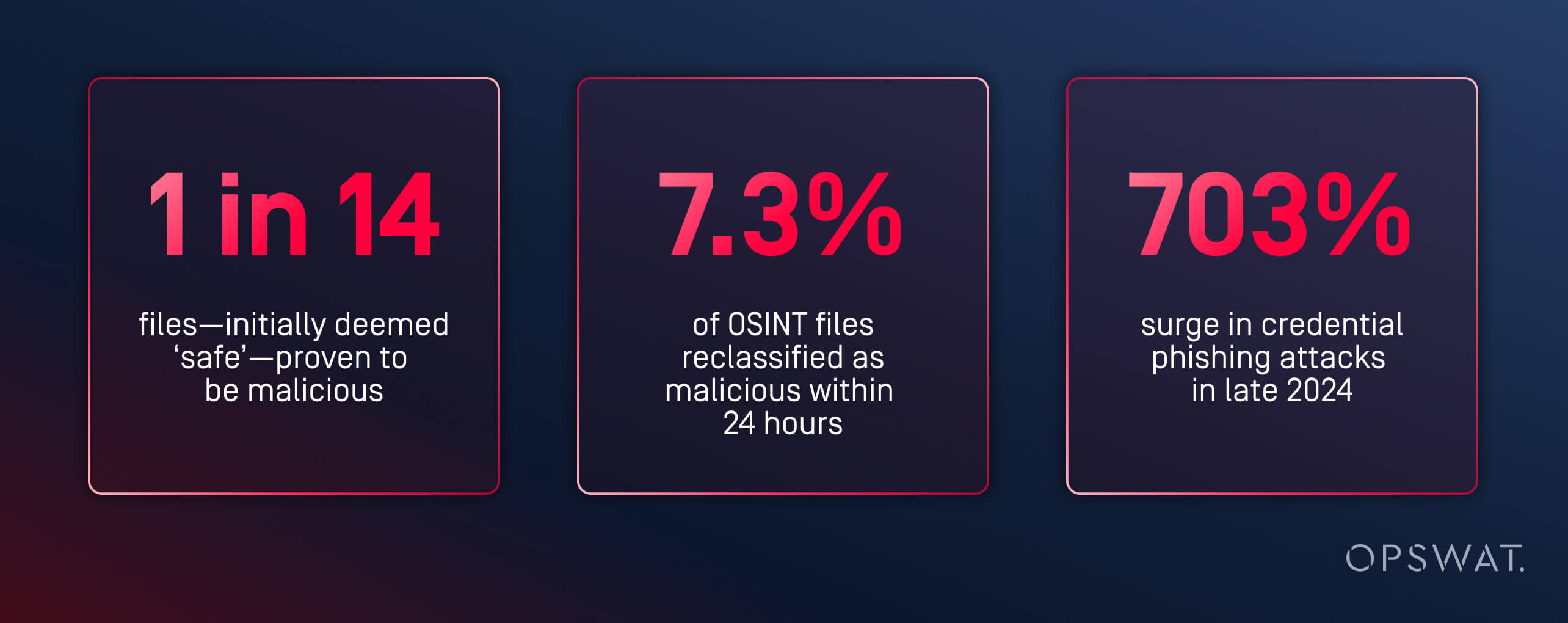

- 1 מכל 14 קבצים שעדכוני TI ציבוריים מתעלמים מהם בתחילה הם למעשה זדוניים, בדיוק מסוג הדגימות המוקדמות שזורעות קמפיינים מאוחרים יותר.

- Filescan .io חושף את האיומים הללו בממוצע כ-24 שעות מוקדם יותר ממקורות קונבנציונליים, מה שמקטין את חלון הזמן שבו התוקפים יכולים להתבסס.

- כל זה מתרחש כאשר נפחי פישינג של אישורים זינקו בכ-700% וגילוי הפגיעויות מתקרב ל-50,000+ בשנה אחת, מה שמגדיל את משטח ההתקפה ואת מספר הקבצים הבינאריים "הנראים לראשונה" ש-SOCs חייבים לבחון.

המסקנה: המתנה לאינדיקטורים קהילתיים כבר אינה אסטרטגיה. אתם צריכים דרך להעריך סיכונים לפני שחוק YARA מתפרסם בפיד ציבורי - ולעשות זאת בקנה מידה ארגוני מבלי להטביע אנליסטים ברעש.

מה השתנה: תוכנות זדוניות צפופות יותר, חשאיות יותר ורב-שלביות יותר

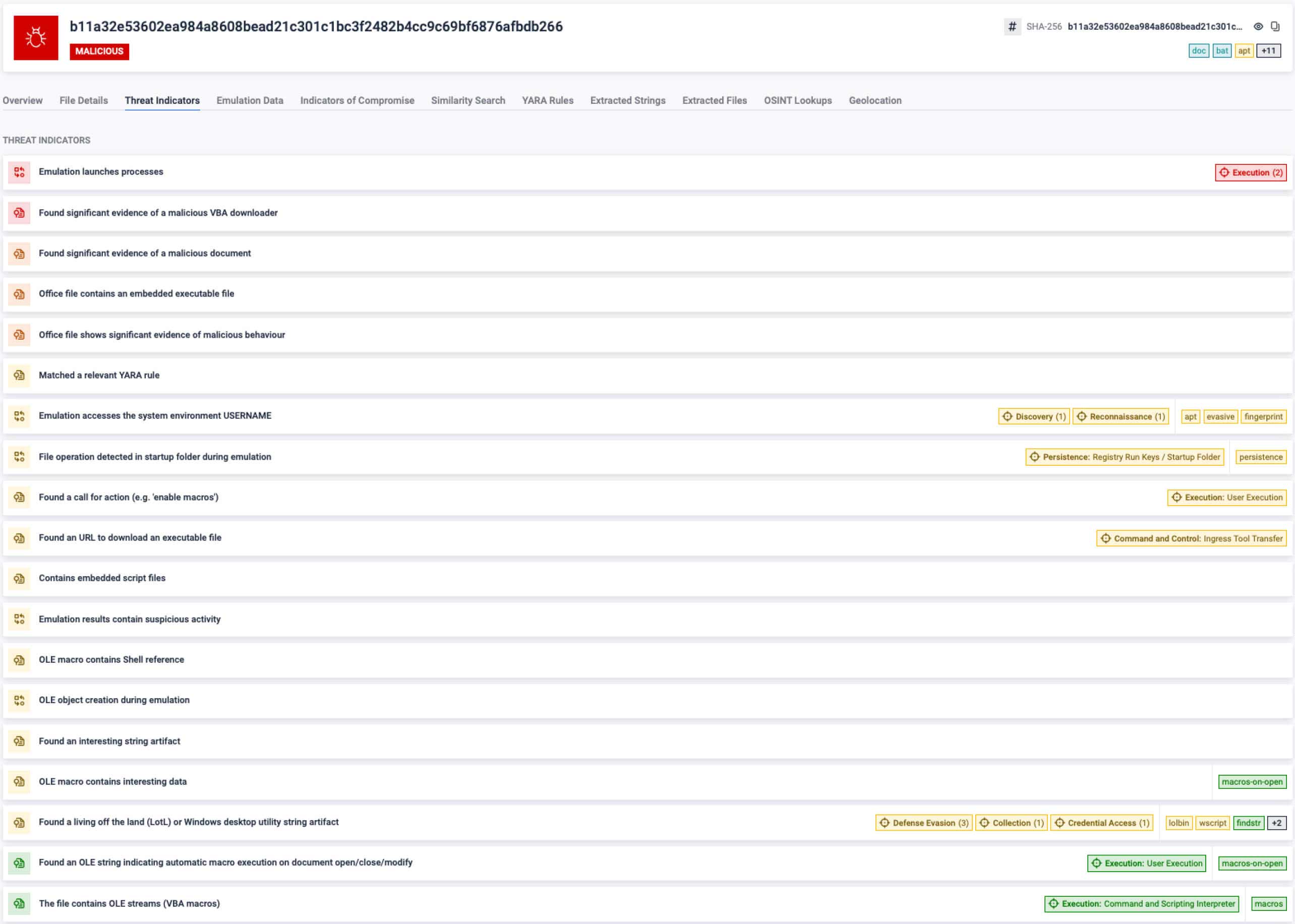

בדיקות סטטיות לבדן נאבקות בהתחמקות מודרנית. בדגימות אנו רואים:

- גישה התנהגותית (למשל, קריאות חוזרות של TLS, מטענים עם גדר גיאוגרפית, ביצוע מושהה) שמסתתרים בארגזי חול וחומקים מפיצוץ נאיבי.

- טריקים לקידוד (למשל, סמני BOM של UTF-16) שמפריעים לניתוחים פשטניים.

- ניפוח חבילות (VMProtect, NetReactor, ConfuserEx) עוטף טוענים רב-שלביים שחושפים את המטרה רק בזיכרון.

- כלי מסחר ללא קבצים (PowerShell, WMI) מעברים את הלוגיקה המכרעת ל-RAM שבו לסורקים המתמקדים בדיסק יש את הנראות הנמוכה ביותר.

- קפיצות במורכבות: קובץ זדוני ממוצע מניע כעת 18.34 צמתי ביצוע (לעומת 8.06 בשנה שעברה), המשקפים סקריפטים משורשרים, LOLBINs ומטענים מבוימים.

המשמעות: כדי לזכות בחזרה ב-24 השעות הללו, מגנים זקוקים לאמת התנהגותית ברמת הוראה עם פירוק עקבי, התבוננות פנימית בזיכרון וקורלציה אוטומטית שהופכת אותות מוקדמים לפסקי דין אמינים.

ה MetaDefender Sandbox יתרון: התנהגות קודם, כל השאר אחר כך

OPSWAT של MetaDefender Sandbox , המנוע שמניע Filescan .io, בנוי במיוחד כדי לכווץ את השהיית OSINT על ידי התמקדות באופן שבו דגימה מתנהגת, ולא איזו חתימה תואמת אותה.

Core היכולות כוללות:

1. אמולציה ברמת הוראה כדי להתגבר על התחמקות מודרנית - מטפלת בקריאות חוזרות של TLS, טריקי תזמון ולוגיקה נעולה לפי אזור כך שמטענים חושפים את עצמם במלואם. מנטרל BOM של UTF-16 ומלכודות מנתח דומות כדי לשמור על נתיב הביצוע המלא ניתן לצפייה.

2. נראות ממוקדת זיכרון עבור התקפות ללא קבצים ומבוצעות - לוכדת מטענים בתוך הזיכרון שמעולם לא נוגעים בדיסק (למשל, PowerShell, WMI), ומספקת ארטיפקטים, תצורה ו-C2s שהוחמצו אחרת.

3. פריקה אוטומטית של פקרים מתקדמים - תרגול דרך VMProtect, ConfuserEx, NetReactor ופקרים מותאמים אישית כדי לחשוף את הקוד האמיתי כך שאנליסטים יוכלו לדרג כוונה, ולא עטיפות.

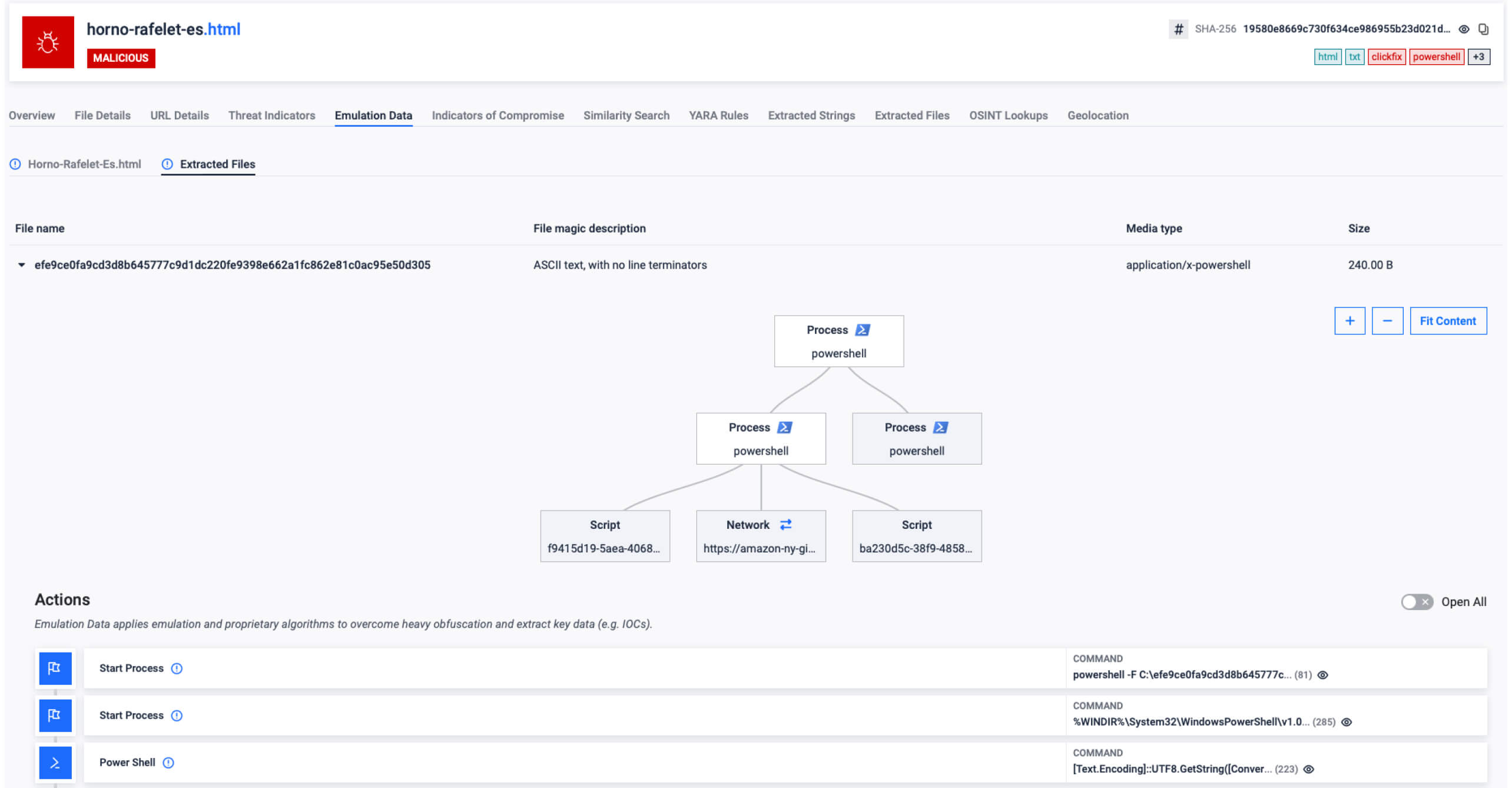

4. תוצאות עשירות וניתנות להסבר - מיפוי MITRE ATT&CK, מטענים מפוענחים, עקבות רשת וגרף ביצוע חזותי המתעד את השרשרת כולה (למשל, .LNK → PowerShell → VBS → DLL inject).

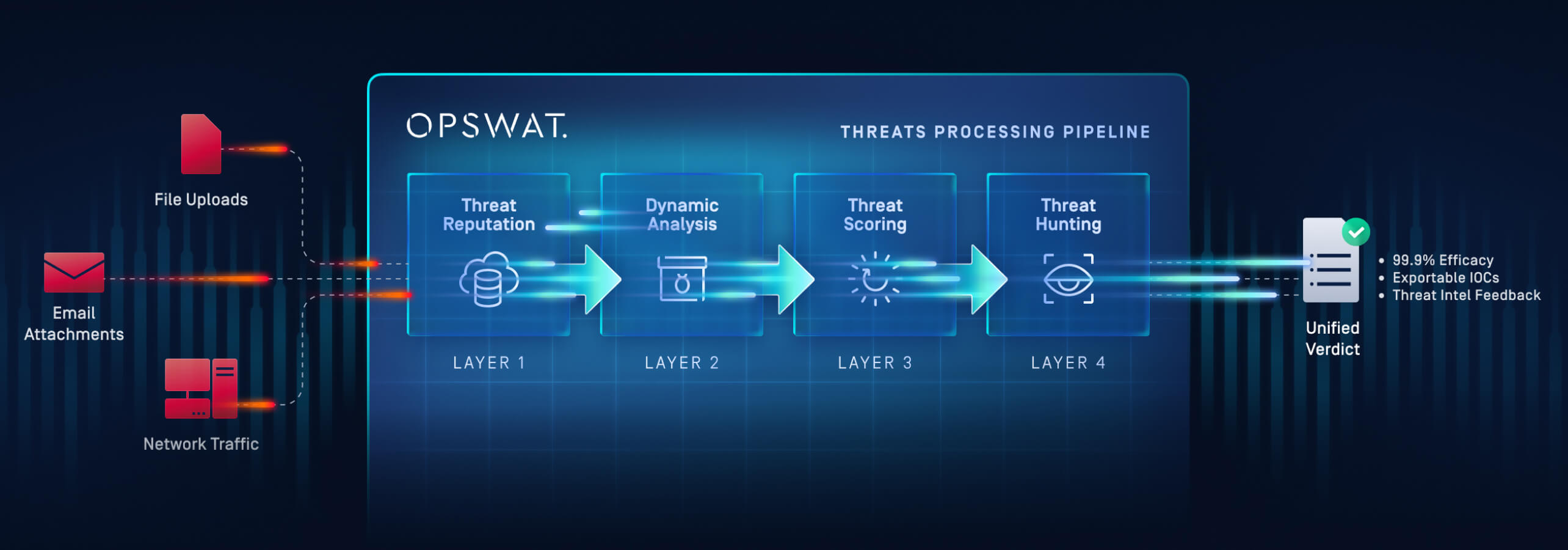

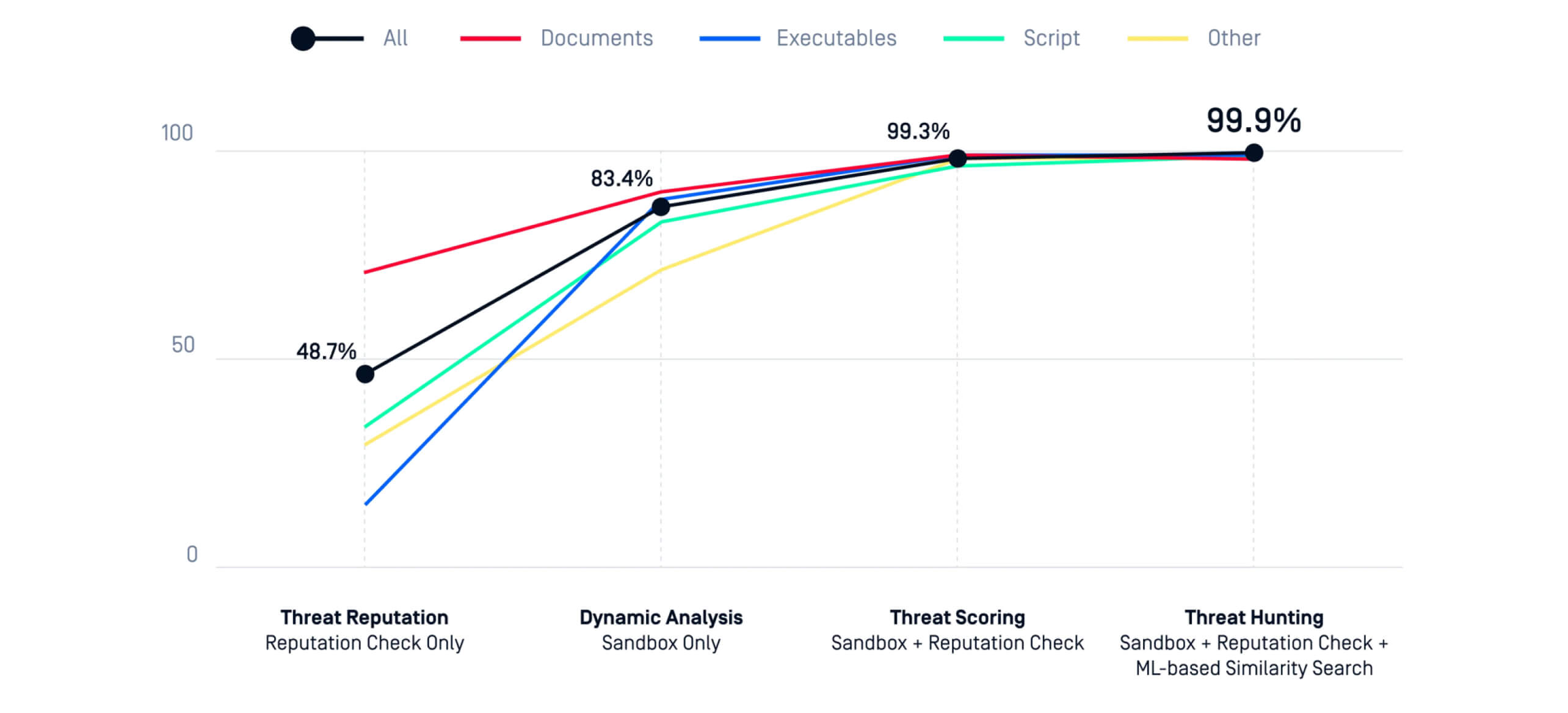

כאשר מוניטין, ארגז חול התנהגותי וחיפוש דמיון במכונת כביסה פועלים יחד, ארגונים משיגים דיוק של 99.9% בזיהוי, תוך שילוב דיוק עם עמידה בזמנים הנדרשת כדי לעקוף את OSINT בשעות.

Filescan .io: התרעה מוקדמת המופעלת על ידי הקהילה לכולם

Filescan .io חושף את אותו ארגז חול ברמה ארגונית לציבור - כך שגופים מגנים בכל מקום יכולים להגיש קבצים חשודים ולראות אמת התנהגותית עמוקה תוך שניות. עם חשבון חינמי, תוכלו:

- העלה ופוצץ קבצים לצורך ניתוח התנהגותי מלא.

- בדיקת מטענים מפוענחים והשלמת פעילות הרשת; סקירת מיפויי MITRE ATT&CK לצורך מיון מהיר.

- תרום והפק תועלת מגרף הולך וגדל של יותר מ-74 מיליון IOCs - מה שמחזיר ביטחון גבוה יותר ל- OPSWAT גלובלי Threat Intelligence .

כל סריקה ציבורית או פרטית מחזקת את האות הקולקטיבי - ומעניקה לכם תובנות מוקדמות יותר לגבי מה שמתפשט עכשיו, ולא לגבי מה שפורסם אתמול.

מסריקה חינמית לכיסוי מלא: שילוב פעם אחת, תפוס איומים בכל מקום

ארגונים יכולים להטמיע MetaDefender Sandbox לתוך נתיבי התעבורה החיים שאליהם נכנסים קבצים מסוכנים:

- ICAP על פרוקסי אינטרנט ושערי DLP

- MetaDefender Core עבור אנטי-וירוס מתוזמר וצינורות ארגז חול

- זרימות עבודה Managed File Transfer ( MFT ) להסגר ולניתוח בעת הכניסה

- שערי דוא"ל לפיצוץ קבצים מצורפים והורדות מקושרות לפני המסירה

- פריסות בעלות פער אוויר עבור סביבות מסווגות או מוסדרות שאינן יכולות להסתמך על קישוריות ענן

מה משתנה ביום הראשון:

- אלמונים מתפוצצים אוטומטית ומועשרים ב-ATT&CK, C2s, שינויים ברישום/מערכת הקבצים ותצורות מפוענחות.

- חיפוש דמיון מקבץ דגימות חדשות עם משפחות/קמפיינים ידועים גם כאשר קוד ה-hash והמחרוזות חדשים.

- מיון ה-SOC עובר מ"האם זה גרוע?" ל"עד כמה זה גרוע, כמה זה קשור ומי עוד נפגע?"

תוצאת שטח: לקוח משולב במגזר האנרגיה MetaDefender Sandbox לתהליכי העברת קבצים והבינו הפחתה של 62% בחקירות SOC ידניות, תוך חסימת התקפות ממוקדות ש-OSINT טרם תייגה.

ערך מבוסס תפקידים: מה כל צוות מקבל ביום הראשון

עבור אנליסטים של SOC ומגיבים לאירועים

- מיון מהיר יותר: קביעות התנהגותיות מועשרות בעזרת טקטיקות ATT&CK מפחיתות ניחושים.

- חילוץ IOC: שליפה אוטומטית של דומיינים, כתובות IP, אישורים, קבצי mutex וקבצים שנמחקו.

- הדמיות ברורות: גרפי ביצוע מראים מה קרה ומתי, אידיאלי להעברות.

לחוקרי תוכנות זדוניות ומהנדסי TI

- פירוק ודקומפילציה: הגשו לקוד אמיתי (לא רק עטיפות) לצורך ייחוס משפחתי בטוח.

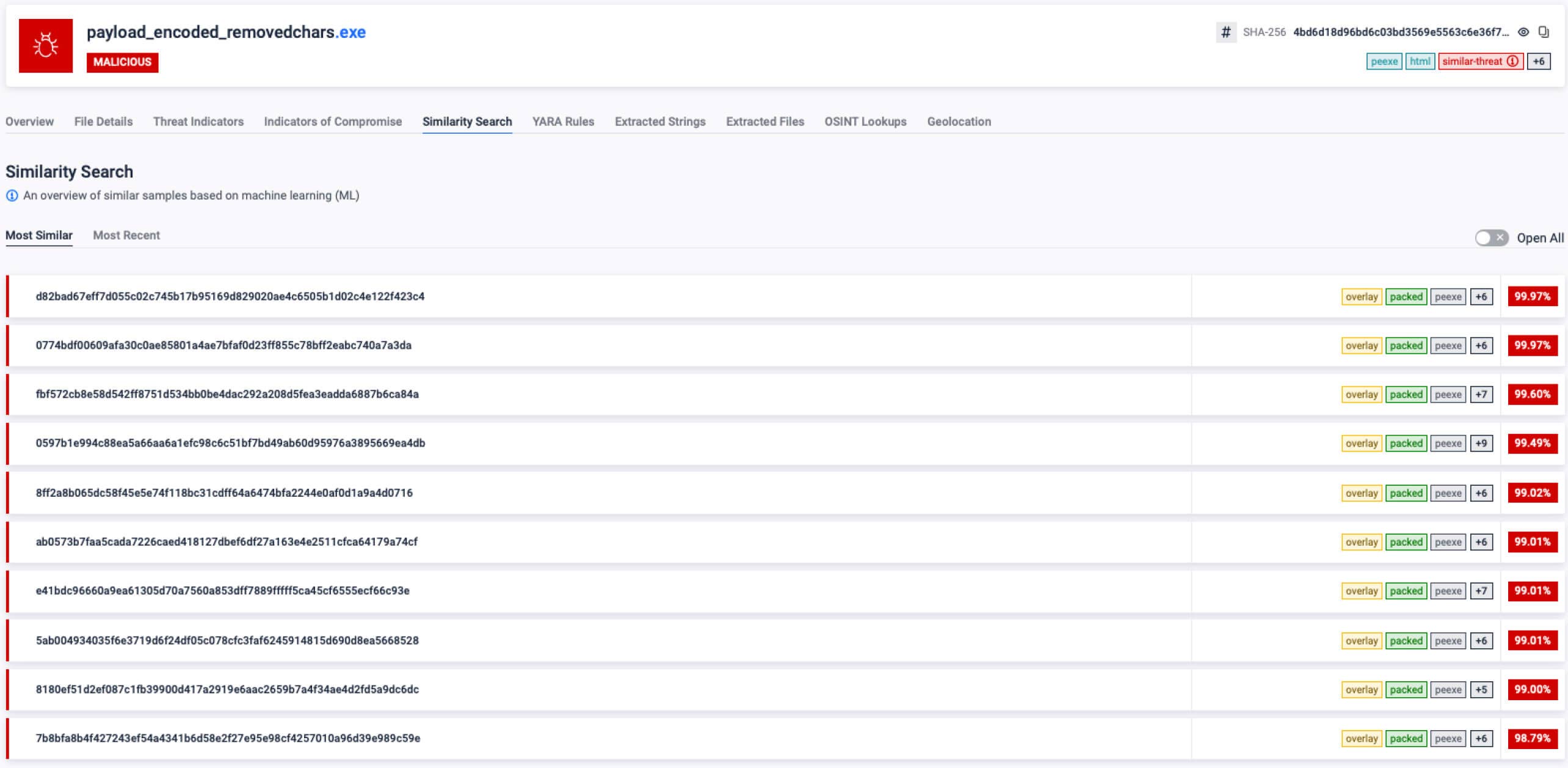

- חיפוש דמיון: איסוף דגימות חדשות עם קמפיינים היסטוריים לפי קוד והתנהגות, לא רק לפי hashes.

- חיפוש שימוש חוזר בתשתיות: מעבר מדגימה אחת לערכת הכלים הרחבה יותר של הגורם.

עבור מנהלי מערכות מידע ומנהלי אבטחה ארגוניים

- יעילות מאומתת: התנהגות + מוניטין + למידת מכונה מניבים דיוק של 99.97% וממצאים מוקדמים יותר בהשוואה ל-OSINT.

- מוכן לביקורת: דיווחים עשירים בראיות על כל החלטה עם ממצאים ומיפויים.

- קנה מידה וגמישות: Cloud או מרווח אוויר, API ראשית, משתלב עם בקרות קיימות.

עבור צוותי IT ותשתיות

- פריסה פשוטה ברחבי ICAP , MFT , דוא"ל וזרימות אחסון.

- אוטומציה של מדיניות: הסגר על סמך ציון סיכון; שחרור לאחר פסק דין נקי.

- אמצעי הגנה תפעולית: כלי רישום וניהול מקיפים לבקרת שינויים.

ראיות מהעולם האמיתי: ניצחונות מוקדמים וניתנים להסבר שחשובים

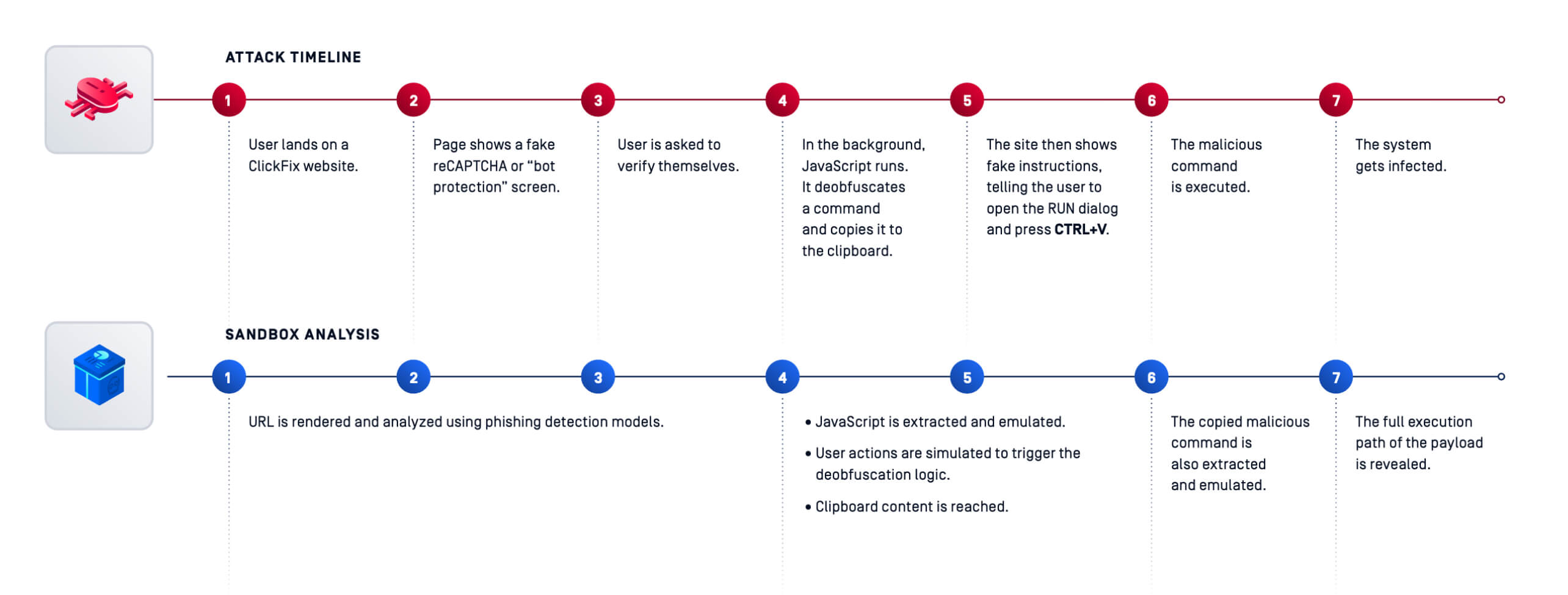

- קליקפיקס, ראשון לפיצוץ פומבי: Filescan .io פוצצה וסיווגה במהירות את טכניקת חטיפת הלוח של ClickFix - תיעוד ההתנהגות מקצה לקצה שבה השתמשו התוקפים כדי להערים על משתמשים ולגרום להם להפעיל תוכן זדוני מהלוח. נראות זו עזרה למגינים לכוונן את הזיהויים ולשפר את חינוך המשתמשים.

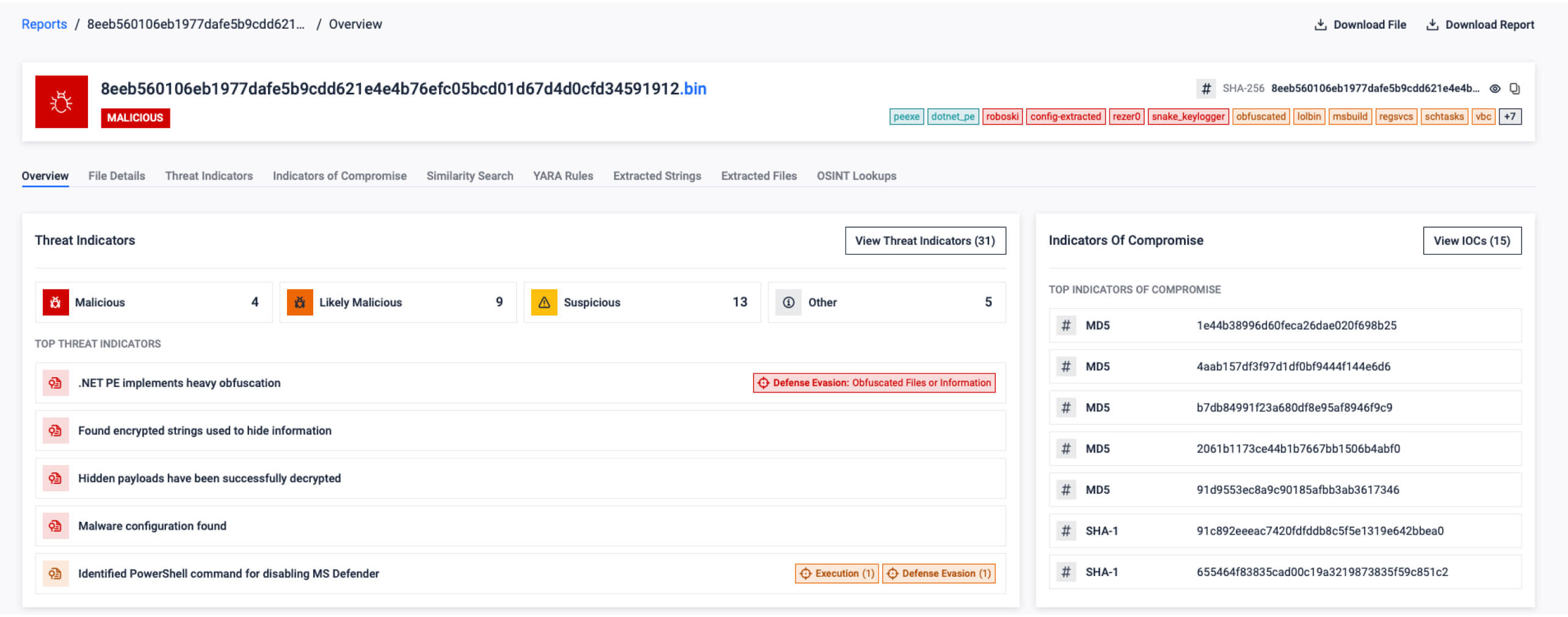

- Snake Keylogger fully unpacked in <40s: A multi-layer Snake Keylogger variant concealed a .NET payload inside a Bitmap. The sandbox peeled back encryption layers, extracted full configuration (including C2s), and generated actionable IOCs without manual RE.

- סיווג מחדש של הלא ידועים: ארגז החול תייג מחדש כ-7.3% מהדגימות של OSINT כ"לא ידועות" כזדוניות, עם ראיות התנהגותיות בעלות ביטחון גבוה כ-24 שעות לפני הופעת התאמות YARA הציבוריות - זמן שתוכלו להקדיש לחסימה, לא לחכות.

תוכנית תפעולית: כיצד לצמצם את השהיית OSINT בסביבה שלך

אינך זקוק לתיקון והחלפה כדי לקבל התרעה מוקדמת. התחיל עם תוכנית בשלבים זו:

1. התפוצץ כברירת מחדל

ניתוב כל סוגי הקבצים הנכנסים (במיוחד ארכיונים, סקריפטים ופורמטים של Office) דרך MetaDefender Sandbox באינטרנט, בדוא"ל וב MFT נקודות חנק. תייגו תוצאות עם ציוני סיכון וטקטיקות ATT&CK.

2. אוטומציה של סילוק

השתמשו בפסק דין של ארגז חול ובציוני דמיון כדי להפוך החלטות הסגר/שחרור לאוטומטיות. העבירו התנהגויות בסיכון גבוה (למשל, גניבת אישורים, הזרקה, שימוש לרעה ב-LOLBIN) ל-SOAR עבור ספרי הדרכה של בלימה.

3. קבצו את הרומן באשכול

כאשר גיבובים חדשים, חיפוש דמיון מעגן אותם למשפחות/קמפיינים לפי התנהגות. זה מאפשר העשרה מהירה יותר ומפחית התראות "יתומות".

4. ציד מתוך התנהגויות

בניית ציד סביב התנהגויות (למשל, הזרקת פקודות ללוח בדומה ל-ClickFix; תהליכי צאצא חשודים מ-Office; אישורים מוזרים) API שימוש) ולהעשיר עם IOCs של ארגז חול ביומני EDR ו-DNS.

5. מדדו את הדלתא שחשובה

מעקב אחר זמן ממוצע לגילוי (MTTD) עבור איומים לא ידועים, מדידת זמן 'מרגע שנראה לראשונה לחסום', כימות שעות מיון ידני שנחסכו, וניטור הסכמי רמת שירות (SLA) לבלימה על איומים שאושרו בארגז חול. צפו להפחתה שלבית בעומס העבודה של האנליסטים, כפי שמודגם בדוגמה של מגזר האנרגיה.

למה זה עובד (וממשיך לעבוד)

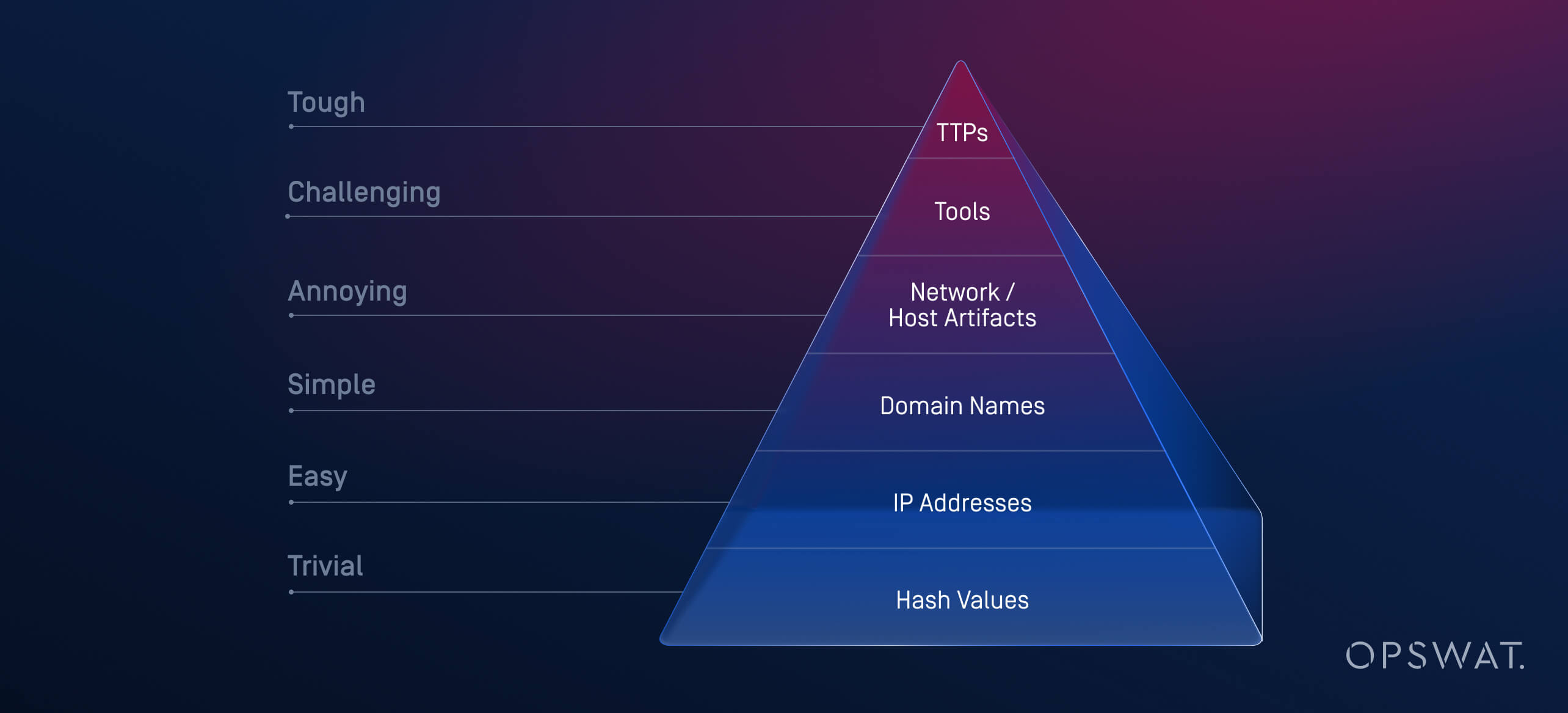

תוקפים מתפתחים, אבל יסודות התנהגותיים לא. אפילו כאשר מחרוזות, פקרים וקריפטרים משתנים, מטענים עדיין צריכים:

- אישורי מגע, סודות או אסימונים

- הישארות לאחר אתחול מחדש

- דבר עם התשתיות

- לתפעל את מערכת ההפעלה בדרכים חושפניות

על ידי לכידת מה שהתוכנה הזדונית צריכה לעשות במקום לאיזו חתימה היא תואמת, אתם שומרים על נראות עמידה - מוגברת על ידי חיפוש דמיון שמכליל על פני התפתחויות של "אותו גורם, כלים חדשים". הוסיפו טלמטריה קהילתית מ Filescan .io, והארגון שלך נהנה מהתרעה מוקדמת משותפת מבלי להתפשר על שליטה מקומית או פרטיות.

מה שתראו בפועל

- תורים נקיים יותר: פחות "אלמונים"; יותר התראות באיכות גבוהה ומגובות ראיות.

- דוחות אירועים מהירים יותר : שרשראות ויזואליות, מיפויי ATT&CK ותצורות מפוענחות מקצרות את זמן הדיווחים משעות לדקות.

- תוצאות טובות יותר על גבי שולחן העבודה: ספרי הרצה הניתנים לביצוע הקשורים להתנהגויות ספציפיות (למשל, רשימת חסימות המבוססת על מערכות C2 של ארגז חול, בלימת EDR על גבי דפוסי LOLBIN).

- בהירות ניהולית: ממצאים מוכנים לביקורת ומדדי דיוק מתורגמים ישירות למדדי KPI של מצב סיכונים.

קריאה לפעולה: מצאו מוקדם יותר. פעלו מהר יותר.

- נסו סריקה חינמית ב- Filescan .io וצפו כיצד מופיעים התנהגות עמוקה מהירה, מטענים מפוענחים ו-IOCs.

- בקשו גרסת ניסיון ארגונית של MetaDefender Sandbox כדי לשלב ניתוח באתר/במייל שלכם/ MFT נקודות חסימה ולכמת את ההשפעה על ה-MTTD ועומס הטריאז' שלך.

אם זו רמת התובנה שאנחנו מספקים בחינם, דמיינו את העלייה במשקל כשהיא תשולב במלואה בצנרת המכירות שלכם.

שאלות נפוצות (FAQs)

מאיפה מגיע המחקר בבלוג הזה?

מִן OPSWAT ניתוחי טלמטריית איומים פנימיים וניתוחי ארגז חול צפו דרך Filescan .io, יחד עם ממצאים שסונתזו עבור עבודת "נוף האיומים" ששימשה ליצירת פוסט זה. נתונים סטטיסטיים ספציפיים (למשל, השהיית OSINT, סיווג מחדש של 7.3%, מעל 74 מיליון נקודות גישה (IOC) ודיוק של 99.97%) מגיעים מנתוני התוכנית שלנו ואימות הנדסי.

במה שונה "חיפוש דמיון" מחתימות?

חתימות תואמות בדיוק לתכונות ידועות; חיפוש דמיון מקשר קוד והתנהגויות בין דגימות קשורות , וחושף קשרי משפחה גם כאשר גיבוב, פקרים או שכבות הצפנה השתנו.

האם אני יכול להריץ את זה ברשת עם פער אוויר?

כֵּן. MetaDefender Sandbox תומך בפריסות מנותקות לחלוטין עבור סביבות רגישות או מוסדרות תוך שמירה על ניתוח ודיווח חזקים.

מהי נקודת האינטגרציה הראשונה הטובה ביותר?

קבצים מצורפים לדוא"ל ו MFT ingress מספקת ערך מיידי: נפח גבוה, סיכון גבוה ואוטומציה פשוטה של מדיניות המבוססת על פסקי דין של ארגז חול וציוני סיכון.