סוס טרויאני לגישה מרחוק (RAT) בן 12 שנים, שצץ לראשונה מהמעמקים בשנת 2008, מיהר לצאת ממחבואו והפיץ זן חדש של וירוס בשנת 2020.

אודות התוכנה הזדונית

במהלך ההיסטוריה שלו, זנים שונים של נגיף זה, המכונה 'טיידור', כיוונו בעיקר לסוכנויות ממשלתיות, אך במהלך השנים הרחיבו את מאגר הקורבנות שלהם למכוני מחקר, למגזר הפיננסי, לתקשורת ולתעשיות.

ה-FBI פרסם אזהרה ודוח ניתוח תוכנות זדוניות (MAR) ב-3 באוגוסט כדי להתריע בפני ארגונים ובתקווה להפחית את החשיפה ל-Taidoor, שלדעתו מהווה איום בחסות המדינה הסינית - דבר כשלעצמו מדאיג. האקרים בחסות המדינה הם אלו המוטלים עליהם סנקציות ו/או מועסקים על ידי ממשלותיהם, ולעתים קרובות מכוונים למדינות יריבות כדי לצבור ידע פנימי על הגנות, מידע רגיש וקניין רוחני - ולגרום לשיבוש פעולות הממשלה.

בחסות המדינה = כוח שיש להתחשב בו

התקפות בחסות מדינה יכולות לעתים קרובות להוות איום גדול בהרבה מאשר וירוס ממוצע.

- הם ממוקדים במדויק : התקפות אלו מתבצעות לרוב באמצעות "דיוג ספיר", שבו אדם ספציפי נחקר לעומק רב וממוקד במטרה העיקרית של ארגון בעל ערך גבוה. הודעות דוא"ל מסוג "דיוג ספיר" מעוצבות בחוכמה כלפי האדם המטרה כדי להיראות אמיתיות, עד כדי כך שאפילו עין מיומנת לא תבחין בהתקפה. משמעות הדבר היא שסביר הרבה יותר שהאדם יוריד קבצים מצורפים זדוניים לדוא"ל מהתקפת "דיוג ספיר", ובכך יפנה את מקומן לתוכנות הזדוניות שבאות לאחר מכן.

- הם טובים בהסתרת זהותם : האקרים בחסות המדינה שואפים להישאר אנונימיים - לעתים קרובות על ידי פעולה תחת מסווה של שחקן רשע אחר או ניתוב מידע דרך מספר מדינות שונות כדי לטשטש את מדינת המוצא - כך שחוקרים מתקשים להתחקות אחר מקורם ולקבוע את מטרתם האמיתית; חוסר ידיעה מי או מה תוקף מקשה הרבה יותר על ביסוס הגנה.

- הם טובים בהתחמקות מגילוי: מאפיין של מתקפות סייבר בחסות מדינה - ואחד שהופך אותן למסוכנות יותר - הוא להישאר לטווח ארוך ברשת היעד לאחר קבלת כניסה דרך דלת אחורית. לאחר הכניסה, מפעילי התוקפים יכולים לאסוף ולחלץ מידע רגיש בנחת וללמוד את הדפוסים וההרגלים של הארגון, והכל תוך כדי טיסה מתחת לרדאר של מערכות האבטחה הקיימות - שרבות מהן פשוט אינן מסוגלות לזהות או למנוע התקפות מתוחכמות כאלה.

מעל הכל, התקפות בחסות מדינה גוברות על אחרות בגלל המשאבים העומדים מאחוריהן.

קחו את שני התרחישים הבאים:

תרחיש ראשון : וירוס כופר שניתן לזהותו בקלות, שהוריד חלקית מהרשת האפלה, נשלח באמצעות מיילי פישינג ממפעיל בודד במחסן באוקראינה, ללא מטרה ספציפית.

תרחיש שני : מכשיר RAT, שנוצר ושכלל במשך שנים על ידי סוכנות מצוידת היטב, עם גישה למודיעין ומשאבים בלתי מוגבלים, שתוכנן במיוחד עבור אדם בעל מחקר רב בארגון יעד.

הגנה מפני אחד רחוקה מאוד מהגנה מפני השני. יש לכך חשיבות מיוחדת בתקופה הנוכחית של חוסר הוודאות וחוסר השקט השוררים בעולם, על רקע מגפת הקורונה והבחירות הקרבות בארה"ב - סביר להניח שהתקפות שאושרו על ידי ממשלות לא ייחלשו בעתיד הקרוב.

פירוט תוכנות זדוניות: ניתוח ה-RAT

טאידור נחשב לאחד הווירוסים בחסות המדינה. אז איך זה עובד?

כ-RAT, הוא מבקש לקבל כניסה אחורית למכשיר, שם הוא יכול לתת למפעיליו גישה מרחוק להעתקת קבצים, ביצוע פקודות ומעקב אחר היעד מבלי שייבחן. כמו אחרים, זן זה של Taidoor מתחיל בדרך כלל בכך שאדם מתבקש לפתוח את הקובץ המצורף של דוא"ל פישינג. לאחר הפתיחה, מסמך מטעה מוביל את האדם להאמין שאין שום דבר לא בסדר; בינתיים התוכן הזדוני מתחיל לפעול בנקודת הקצה.

על פי דוח ניתוח תוכנות זדוניות שפורסם על ידי סוכנות אבטחת הסייבר והתשתיות של ארה"ב (CISA), ארבעה קבצים זוהו כ-Taidoor: שניים עבור פלטפורמות Windows של 32 סיביות ו-64 סיביות:

1. ml.dll – טוען 32 סיביות

2. rasautoex.dll – טוען 64 סיביות

3. ו-4. svchost.dll – קבצי Taidoor RAT, אחד לכל גרסה של Windows.

עבור שתי מערכות ההפעלה Windows, הראשון מבין השניים הוא ספריית קישורים דינמית (DLL). ספריית קישורים דינמית מורכבת ממספר תוכניות קטנות, פרוצדורות וקוד שניתן להשתמש בהם על ידי מספר תוכניות גדולות יותר בו זמנית. קבצי DLL מסייעים בשימור זיכרון המחשב מכיוון שמידע משותף בין תוכניות.

לפי דוח ניתוח תוכנות זדוניות של CISA, טוען ה-ml.dll של Windows ב-32 סיביות וטוען ה-rasautoex.dll ב-64 סיביות מופעלים כשירותים בפלטפורמות שלהם. מכאן הם מחפשים את הקובץ השני בספרייה הפעילה: svchost.dll - Taidoor RAT.

לאחר מכן, ה-RAT נקרא לזיכרון המחשב ומפוענח על ידי קבצי הטעינה, שם פונקציית ה-'Start' שלו מבוצעת והטרויאני מתחיל לעבוד על יצירת גישה מרחוק עבור מפעילי התוקפים.

קו הגנה 1: OPSWAT MetaDefender Cloud

אז איך מדבירים חולדה כזו? או אפילו יותר טוב: מונעים את ההדבקה מלכתחילה. התשובה שלנו היא באמצעות מערכת הגנה דו-שכבתית!

וירוס, כמובן, דורש אנטי-וירוס. עם זאת, בגלל האופי המתוחכם של Taidoor – והסבירות שמאחוריו עומדת סוכנות מצוידת היטב ושפע של משאבים, הסתמכות על פתרון אנטי-וירוס יחיד בנקודת קצה כדי לזהות ולמנוע התקפה כזו מהווה סיכון גדול.

מומחי אבטחת הסייבר שלנו יודעים זאת; לכן הגענו לפתרון שממזער את הסיכון ככל האפשר.

פתרון זה הוא MetaDefender Cloud , המספק זיהוי ומניעה של איומים על ידי שימוש במגוון טכניקות מתקדמות.

סריקה סימולטנית

אחת מהטכניקות הללו, הנקראת ' Multiscanning ', משתמש ביותר מ-30 מנועי אנטי-וירוס כדי לסרוק איומים ידועים ולא ידועים באמצעות היוריסטיקות, התאמת חתימות וטכנולוגיית למידת מכונה. שימוש במנועי אנטי-וירוס רבים כל כך מגיע עם יתרונות רבים:

- שיעור גילוי גבוה יותר : מנועי אנטי-וירוס משתמשים בטכניקות שונות ומתמחים בתחומים שונים בכל הנוגע לגילוי תוכנות זדוניות. סטטיסטיקות מראות שככל שמשתמשים ביותר מנועי אנטי-וירוס, כך שיעור הגילוי גבוה יותר. שימוש ביותר מ-30 מנועי אנטי-וירוס פירושו... MetaDefender Cloud יכולים לטעון לשיעור גילוי של מעל 99%.

- זמני חשיפה ממוזערים: מנועי אנטי-וירוס לוקחים פרקי זמן שונים כדי לזהות איומים חדשים; הסתמכות על פתרון נקודת קצה יחיד עלולה להוביל לזמן חשיפה ארוך יותר אם פתרון זה אינו מזהה איומים חדשים במהירות כמו אחרים. שימוש במנועי אנטי-וירוס מרובים פירושו שהסיכויים שלך להישאר גלויים כאשר איום חדש צץ מצטמצמים למינימום המוחלט.

- מבטלות את המגבלות של שימוש בספק יחיד: לכל פתרונות האנטי-וירוס יש יתרונות וחולשות. שימוש ביותר מ-30 מנועי אנטי-וירוס פירושו שכל המגבלות של אחד מכוסות על ידי אחר. אותו עיקרון חל גם אם פתרון אחד אינו יכול לפעול עקב מגבלות גיאוגרפיות או עסקיות; היו סמוכים ובטוחים שפתרון אחר מבין 30+ יכסה את הבסיס הזה.

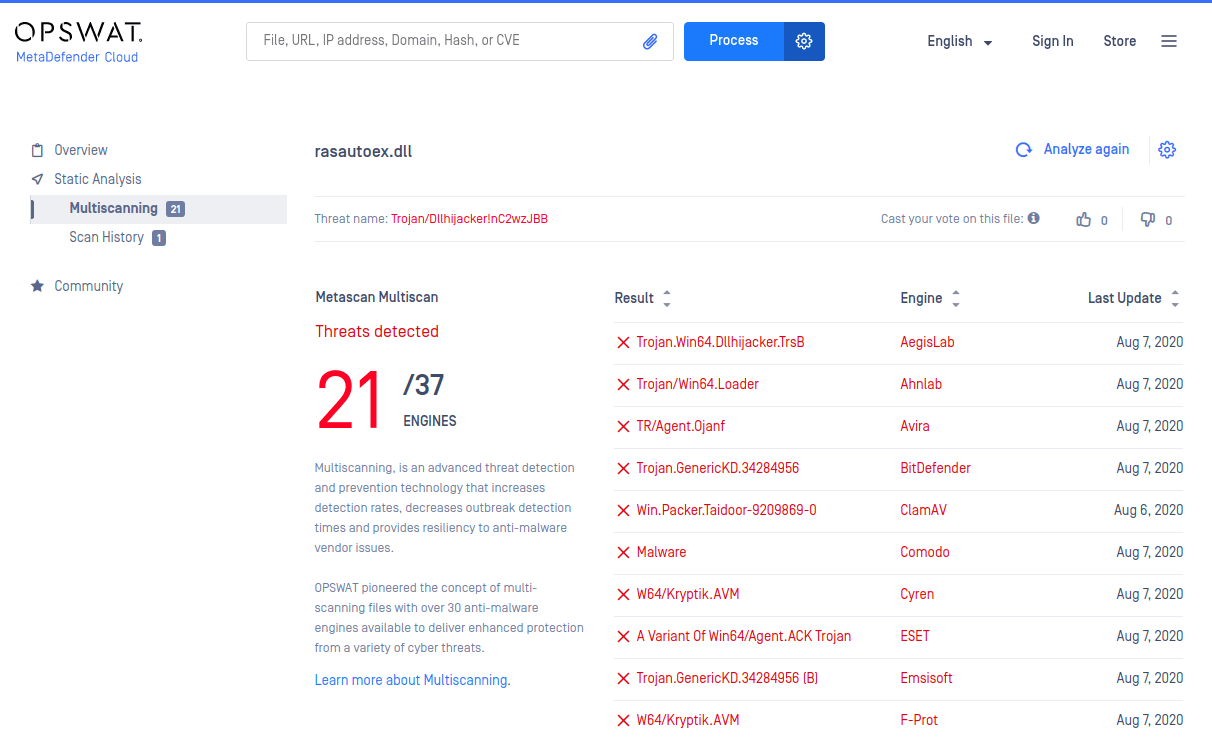

MetaDefender Cloud נגד חולדת הטאידור

כשמדובר ב-RAT המדובר, MetaDefender Cloud מוכיח יעילות רבה.

קחו את הדגימות הבאות מכל קובץ המשמש להדבקת מערכת מחשב עם Taidoor - וראו את שיעור הזיהוי של ריבוי סריקות כאשר כל אחת מהן מנותחת על ידי MetaDefender Cloud :

1. ml.dll - טוען 32 סיביות: 4a0688baf9661d3737ee82f8992a0a665732c91704f28688f643115648c107d4

2. rasautoex.dll - טוען 64 סיביות: 6e6d3a831c03b09d9e4a54859329fbfd428083f8f5bc5f27abbfdd9c47ec0e57

3. svchost.dll - Taidoor RAT 32 סיביות: 363ea096a3f6d06d56dc97ff1618607d462f366139df70c88310bbf77b9f9f90

4. svchost.dll - Taidoor RAT 64 סיביות: 0d0ccfe7cd476e2e2498b854cef2e6f959df817e52924b3a8bcdae7a8faaa686

דוגמאות של תוכנות זדוניות שסופקו על ידי CISA בדוח ניתוח תוכנות זדוניות של Taidoor.

MetaDefender Cloud סריקה מרובת תוכנות זדוניות מזהה בכל ארבע הדגימות ששימשו במתקפות Taidoor, כאשר מספר מנועי חיפוש מסמנים את הדגימות כזדוניות בכל פעם.

גילויים אלה מציעים דוגמה אמיתית למה שיקרה אם משתמש ינסה להוריד את ה-RAT של Taidoor ממתקפת פישינג: קבצים יזוהו ויסומנו על ידי MetaDefender , ונחסם מהמכשיר המארח, ובכך מונע הדבקה.

קו הגנה 2: ניהול לפי בקשה

קו ההגנה השני מגיע בצורה של תוכנת ניהול גישה מורשית (PAM). PAM מתייחס לנוהג של הגבלה, בקרה וניטור גישה ברמה גבוהה יותר למערכות מחשב באמצעות עקרון המינימום המורשה (POLP): מתן אפשרות לגישה המינימלית הנדרשת לביצוע פעילויות; ו-Just-in-Time Elevation (JIT): מתן אפשרות לגישה מוגברת רק במקומות ובעת הצורך.

השותפים שלנו, Admin By Request , מספקים פתרון PAM כזה, המסופק בחבילה קלה לפריסה, שימוש, ניהול ותחזוקה. בעיקרו של דבר, Admin By Request מבטל זכויות מנהל במהירות ובצורה נקייה.

בתוך פורטל המשתמשים, ניתן ליצור קבוצות ולהתאים אישית את ההגדרות כך שיכסו את כל רמות המשתמש, בהתאם לצורכי הגישה שלהם.

דף הבקשות מציג את כל הבקשות שמשתמשים ביצעו להפעלת יישומים עם הרשאות מנהל, או לקיום הפעלה מוגבלת בזמן שבה יש להם גישה מוגברת למחשב שלהם - עם אפשרות לאשר או לדחות בקשות אלו בפורטל המשתמשים מבוסס האינטרנט, או ב... mobile בַּקָשָׁה.

יומן הביקורת רושם פעילות המתרחשת כאשר משתמשים מפעילים יישום כמנהל או מקיימים הפעלת מנהל, ומאפשר ניטור של כל הרשאות גישה מוגברות.

במלאי, נאספים ומוצגים כל הנתונים הדרושים עבור כל מכשיר של משתמש, יחד עם היישומים המוגבלים וההפעלות של מנהל המערכת שבהם משתמש זה משתמש.

כל התכונות הללו מאפשרות בסופו של דבר ל-Admin By Request להגן על נקודת הקצה על ידי מניעת גישה של משתמשים ויכולת לבצע שינויים בחלקים קריטיים במכונות שלהם.

ניהול לפי בקשה לעומת טאידור RAT

אז איך פתרון ה-PAM של Admin By Request עומד בסטנדרטים של Taidoor RAT?

בהתחשב באופן שבו הנגיף חייב לפעול כדי להדביק מערכת, התשובה היא: טוב מאוד.

מניתוח התוכנות הזדוניות שלנו, אנו יודעים שקבצי הטעינה (ml.dll ו- rasautoex.dll) מתחילים את תהליך ההדבקה על ידי הפעלה כשירותי Windows בפלטפורמות המתאימות להם.

- Admin By Request משבש את השלב הראשון הזה כאשר הוא מבטל זכויות מנהל מקומיות: עקב העובדה שמשתמשים רגילים אינם מסוגלים להפעיל, לעצור או להפעיל מחדש את שירותי Windows, בלתי אפשרי שקבצי טוען Taidoor יתחילו לפעול כשירותים בכל מכשיר שבו מותקן Admin By Request, מבלי שהמשתמש יקבל תחילה גישת מנהל.

שלב מוקדם נוסף בתהליך ההדבקה של Taidoor הוא קריאת קבצי ה-RAT (svchost.dll) לזיכרון המחשב על ידי טוען הקבצים.

שוב, Admin By Request מונע זאת על ידי הגבלת גישה מוגבהת:

- חשבונות משתמש שאין להם הרשאות ניהול אינן יכולות לגשת לזיכרון במכשיר המארח מבלי לקבל תחילה גישה מוגברת, כלומר קבצי טוען Taidoor אינם יכולים לקרוא/לכתוב לזיכרון של נקודת קצה שמותקן בה Admin By Request.

אם משתמש היה מנסה להוריד ולהפעיל קוד זדוני מהודעת דוא"ל של פישינג במכשיר שבו מותקן Admin By Request, לתוכנה הזדונית פשוט לא הייתה הגישה הדרושה לה כדי להתחיל בהדבקה.

ברית: MetaDefender Cloud ומנהל לפי בקשה

אנטי-וירוס מקיף או פתרון PAM בפני עצמם הן שתיהן אפשרויות אבטחה ריאליות למערכת IT בטוחה יותר - אך פתרון יחיד המשלב את השניים מספק את מערכת ההגנה השכבתית הנדרשת מפני התקפות מתקדמות בחסות מדינה.

תוכנת PAM של Admin By Request משלבת את MetaDefender Cloud API כדי ליצור את ההגנה השכבתית הזו.

בנוסף לשלילת זכויות המנהל המקומיות של משתמשים, כל הקבצים המופעלים עם הרשאות מנהל נסרקים תחילה בזמן אמת על ידי MetaDefender Cloud 30+ מנועי אנטי-תוכנות זדוניות של.

ההגנה היא כפולה: ניהול לפי בקשה חוסם תוכנות זדוניות מלהשיג זכויות ניהול מקומיות נחוצות ביותר, בעוד MetaDefender חוסם את המשתמש מלהפעיל את הקובץ כמנהל אם הוא מזהה תוכנות זדוניות – Taidoor ותוכנות זדוניות דומות נמנעות בהצלחה מגרימת נזק כלשהו.

תַקצִיר

יש להתייחס ברצינות רבה לתוכנות זדוניות אחוריות בחסות המדינה, כמו Taidoor RAT, כאשר מיילים ממוקדים של פישינג מרמים לעתים קרובות משתמשים רגילים ומומחים כאחד.

זיהוי ומניעת התקפות כאלה אם אתם מטרה, אפשריים - אך רק עם מערכת הגנה מקיפה המבטיחה שכל הפערים ונקודות הקצה מכוסות: פי 30+.

כסו את כל הבסיסים בעזרת הגישה השכבתית שמספק OPSWAT MetaDefender Cloud ופתרון ה-PAM של Admin By Request.

לעוד חדשות על ניתוח תוכנות זדוניות, הירשמו לניוזלטר שלנו למטה