טכניקות תקיפה מבוססות תמונה כמו סטגנוגרפיה ופוליגלוט אינן חדשות לצוותי אבטחה. למרות פתרונות קיימים להפחתת סיכונים, גורמי איום מפתחים כל הזמן שיטות חדשות להסתרת תוכנות זדוניות בתוך פורמטים של תמונות מהימנים. טכניקת תקיפה מתקדמת אחת מבוססת תמונה ידועה כמטעני פוליגלט של סקריפטים חוצים אתרים (XSS). מטענים אלה מנצלים תמונות פוליגלט, המכילות גם תמונה תקפה וגם קוד או סקריפטים מוסתרים. המטענים מכוונים במיוחד לפגיעויות בדפדפן אינטרנט כדי לבצע התקפות XSS שגונבות נתונים או מתקינות תוכנות זדוניות, תוך התחמקות מגילוי כגון הגבלות מדיניות אבטחת תוכן (CSP).

כדי להישאר צעד אחד קדימה מול האיומים החדשים והמטעים הללו, ארגונים זקוקים לפתרונות אבטחה מבוססי אבטחה (Zero Trust) אשר מעבר לגילוי סיכונים ידועים ונוקטים באמצעי מניעה כדי להבטיח שכל התקפות עתידיות יסוכלו - בין אם הנוזקה ידועה או חדשה. פתרון OPSWAT Deep Content Disarm and Reconstruction (CDR) מונע התקפות חשאיות מבוססות תמונות על ידי ניקוי קבצי תמונה, הסרת כל קוד שעלול להיות זדוני ובנייתם מחדש כך שניתן יהיה להשתמש בהם בבטחה בכל סביבה דיגיטלית.

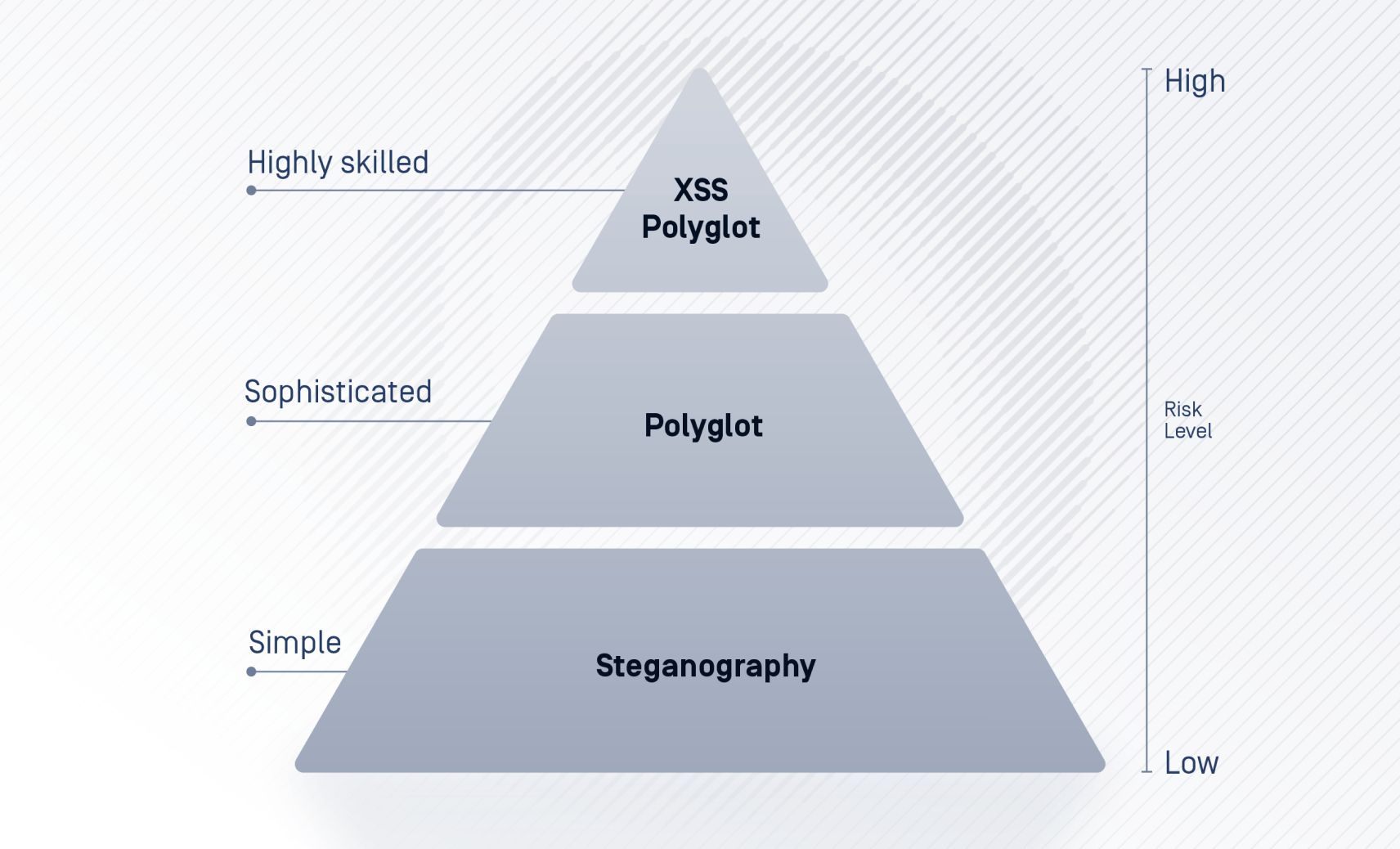

רמת הסיכון של וקטורי התקפות זדוניות מבוססות תמונה

סטגנוגרפיה

סטגנוגרפיה של תמונות נצפתה לראשונה במתקפת סייבר בשנת 2011 עם תוכנה זדונית של Duqu. בקמפיין זה, מידע הוצפן והוסתר בתוך קובץ JPEG בסיסי, במטרה לחלץ נתונים מהמערכת הממוקדת. סטגנוגרפיה היא אחת הדרכים שבהן גורמים זדוניים עפים מתחת לרדאר. היא מטמיעה עומסי תוכנה זדונית בתוך קבצי תמונה על ידי שינוי נתוני פיקסלים, ונשארת בלתי מזוהית לחלוטין עד לפענוח.

עם זאת, סטגנוגרפיה עובדת רק אם קיים כלי פענוח זמין, מה שהופך אותה לשיטה הפחות מתוחכמת של העברת תוכנות זדוניות מבוססות תמונה.

פּוֹלִיגלוֹט

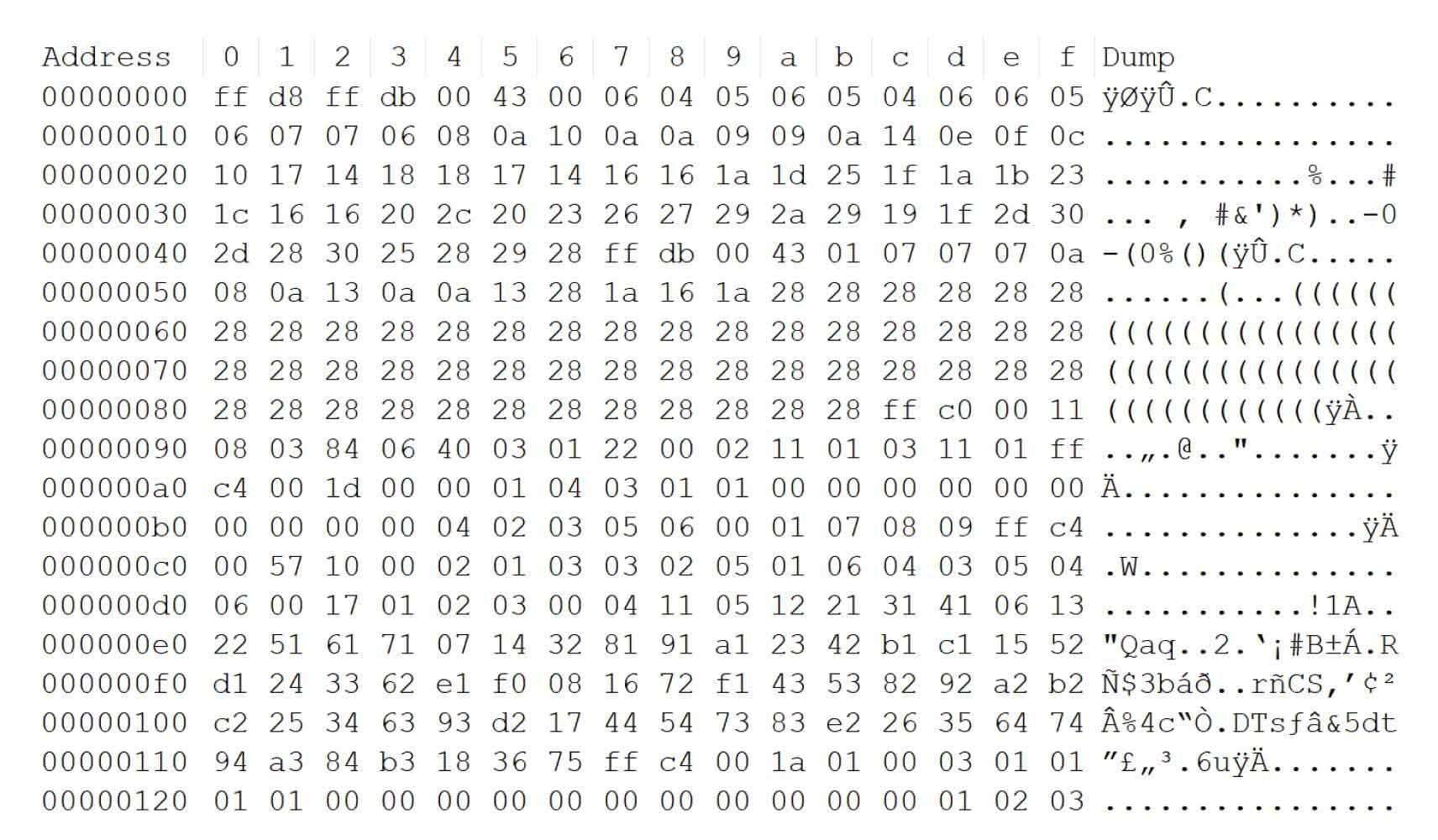

Polyglot, שנתפס כמתוחכם יותר מסטגנוגרפיה, דורש שילוב של שני סוגי קבצים שונים. לדוגמה, PHAR + JPEG (ארכיוני PHP וקבצי JPEG), GIFRAR (קבצי GIF ו-RAR), JS + JPEG (קבצי JavaScript ו-JPEG) וכו'. תמונות Polyglot מתפקדות בצורה מושלמת כמו קבצי תמונה רגילים.

עם זאת, ניתן לנצל אותם גם כדי להבריח סקריפטים זדוניים מוסתרים או מטענים של נתונים. מטענים אלה עוקפים הגנות נפוצות ומבצעים את ההתקפות המוטמעות שלהם כאשר הם נפתחים בסביבות ממוקדות כמו דפדפני אינטרנט. הסכנה של פוליגלוט היא שהיא אינה דורשת סקריפט כדי לחלץ קוד זדוני; פונקציית הדפדפן תפעיל אותו אוטומטית.

מטענים של XSS Polyglot

מטענים של XSS רב-תכליתיים מהווים סיכון מוגבר על ידי שילוב טכניקות רב-תכליתיות עם התקפות XSS. המטענים משתמשים בתמונות רב-תכליתיות כדי להסתיר סקריפטים המנצלים פגיעויות בדפדפנים ועוקפים הגנות מפתח כמו ספקי שירותי תקשורת (CSP). זה מאפשר להחדיר סקריפטים מסוכנים הרבה יותר לאתרים ואפליקציות מהימנים.

שימוש בתמונות רב-לשוניות יכול לעקוף מסנני אתרים מסוימים החוסמים אירוח תוכן חיצוני. כדי להשיג זאת, מבנה ה-HTML שלפני ההזרקה חייב להיות לגיטימי, ולתפקד כמשתנה תקף. התהליך מסתמך על XSS כדי לפרש את התוכן המוזרק כ-JavaScript, שיכול לעקוף הגבלות על העלאת תמונות, כמו גם את מדיניות cross-origin ואת הגבלות הרשימה הלבנה שבעקבותיה. קוד ה-JavaScript מתארח לאחר מכן באתר הספציפי המדובר, מה שמאפשר לו לפעול בהקשר המיועד לו.

מניעת איומים מתקדמת עם Deep CDR

Deep CDR הטכנולוגיה, אשר השיגה דירוג הגנה של 100% בדוח SE Lab , היא מובילה בשוק במניעת איומים מבוססי קבצים ידועים ולא ידועים כאחד, הגנה מפני תוכנות זדוניות והתקפות אפס-יום. היא מציעה תכונות מעולות כגון ניקוי רקורסיבי ושחזור קבצים מדויק, Deep CDR מספק קבצים בטוחים ושימושיים. בנוסף, הוא תומך במאות סוגי קבצים, כולל קבצי PDF, ארכיונים ופורמטים התואמים לארכיונים.

עוד בשנת 2018, OPSWAT כיסו שני פוסטים בבלוג המסבירים את הסיכון של סטגנוגרפיה ופוליגלוטים ושימוש בהם Deep CDR כדי למנוע טכניקות תקיפה אלו. במדריך זה, נתמקד יותר במטענים של XSS Polyglot.

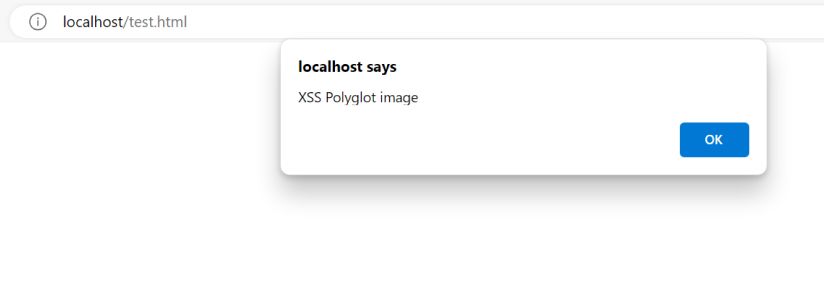

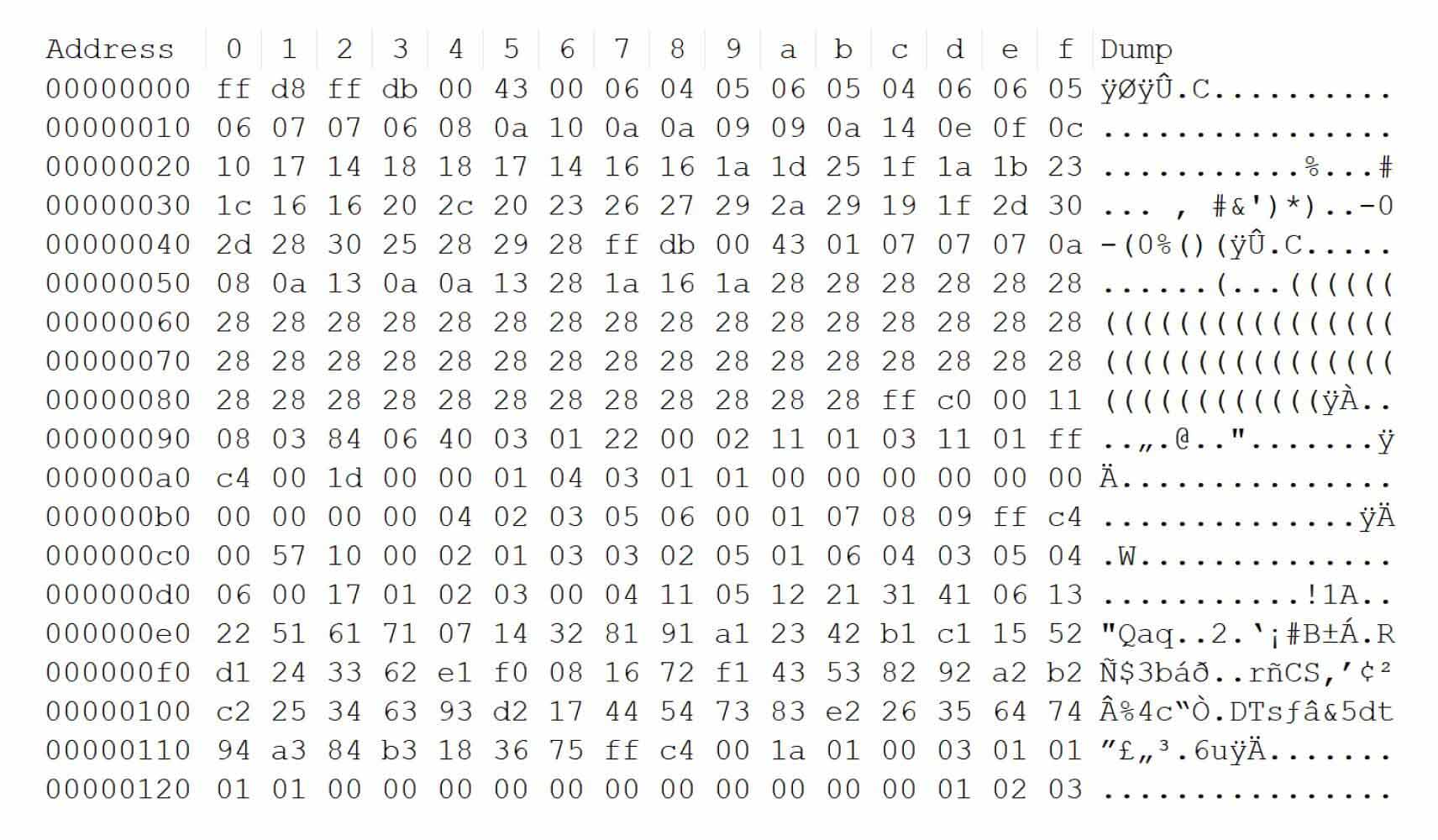

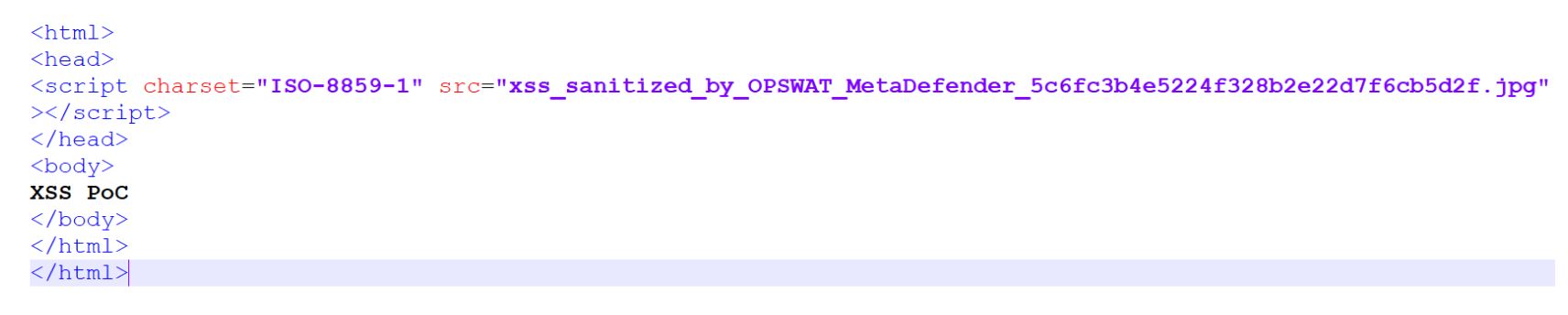

ניצול XSS באמצעות Polyglot JPEG ו-JavaScript כדי לעקוף ספקי שירותי תקשורת (CSP)

מטען של פוליגלוט XSS יכול לפעול במספר הקשרים, כולל HTML, מחרוזות סקריפט, JavaScript וכתובות URL.

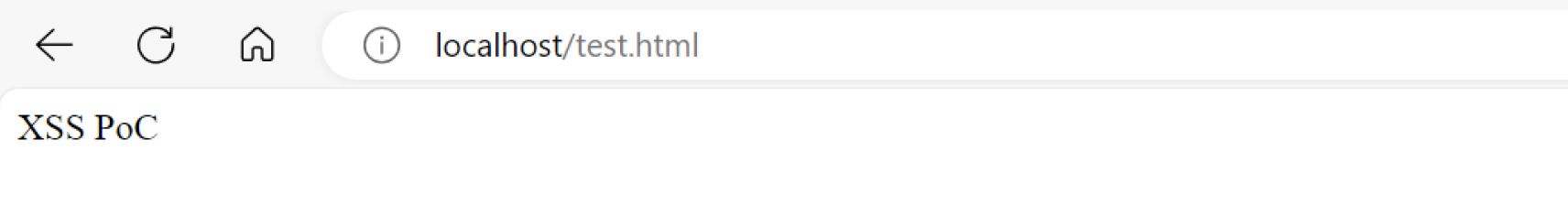

גורם האיום ישתנה לאחר מכן מקור ערך התכונה ב index.html לשם קובץ הפלט, הפעל את שרת HTTP ופתח http://localhost:8000 בדפדפן. ראה את הדוגמאות למטה.

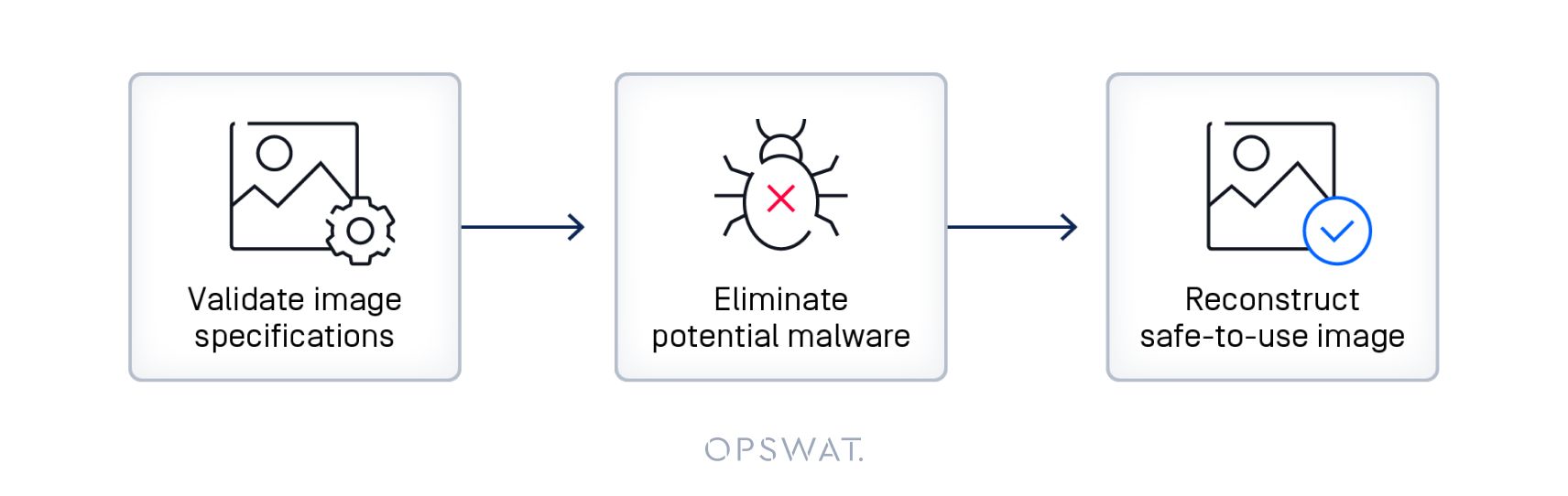

מניעת XSS Polyglot שלב אחר שלב בעזרת Deep CDR

- מנתח את מבנה התמונה כדי לאמת אותו מול מפרטי תמונה ידועים ומהימנים. Deep CDR ממטב נתוני סיביות, מסיר נתונים שאינם בשימוש ולאחר מכן מעבד מטא-דאטה.

- מנטרל תוכנות זדוניות פוטנציאליות באמצעות חילוץ מטען כדי להסיר סקריפטים ונתונים נסתרים בבטחה.

- מנקה תמונות על ידי נטרול והסרה של וקטורי איום תוך שמירה על בטיחות התמונה לשימוש. המשתמשים יראו רק את התמונה כפי שנועדה, ללא קוד זדוני פוטנציאלי שאינו קיים או לא ידוע.

הגנה מעמיקה עם OPSWAT MetaDefender פּלַטפוֹרמָה

מעבר לתמונות, פלטפורמת OPSWAT MetaDefender מספקת הגנה רב שכבתית מפני איומים מבוססי קבצים. OPSWAT MetaDefender נלחם בהתפתחות המתמדת של סוגי התקפה חדשים על ידי:

- חסימת מאות איומים ידועים ישירות מהקופסה.

- יישום ניתוח התנהגותי לגילוי איומי יום אפס.

- הבטחת ניקוי או חסימה בטוחים של כל קובץ חשוד.

גישת מערכת אקולוגית זו מאבטחת את הנתונים והמערכות הרגישים ביותר שלכם אפילו מפני וקטורי תקיפה לא קונבנציונליים.

מחשבות אחרונות

ככל שהטכניקות של היריבים מתקדמות, טכנולוגיית האבטחה חייבת להתפתח מהר עוד יותר. OPSWAT מתגאה ביותר מ-20 שנות ניסיון מעמיק באבטחה, המובנית במוצרים כמו MetaDefender פלטפורמה ו Deep CDR טכנולוגיה. חוויה זו משלבת מודיעין איומים המתעדכן באופן שוטף, אלגוריתמי זיהוי מתקדמים והגנות רב-שכבתיות הניתנות להגדרה כדי לעצור התקפות לפני שהן פוגעות בארגון שלך.

למידע נוסף על ניטרול איומים סמויים מבוססי תמונות וחיזוק הגנות אבטחה ארגוניות בעזרת OPSWAT MetaDefender , צרו קשר עם הצוות שלנו עוד היום. כשמדובר בהתגברות חכמה על מתקפות הסייבר של המחר, כדאי להתקין את הגנות האבטחה הנכונות עוד היום.