בעוד שטכניקות הצפנה וסטגנוגרפיה מתוחכמות נמצאות בשימוש נרחב על ידי תוקפים כדי להסתיר קוד זדוני, רבים משתמשים בשיטות פשוטות באופן מפתיע אך יעילות להפליא כדי להשיג את מטרותיהם. בבדיקה זו, נבחן כמה מקרים מסקרנים המדגישים את היצירתיות והתושייה שמאחורי טכניקות פשוטות לכאורה אלו.

דליפות לא מכוונות

איומי אבטחת מידע אינם תמיד חיצוניים; לפעמים, הם אורבים בתוך המערכות שלנו. דליפות נתונים לא מכוונות, שלעתים קרובות נובעות מטעות אנוש או חוסר תשומת לב, מהוות סיכון משמעותי לארגונים וליחידים.

גרסה

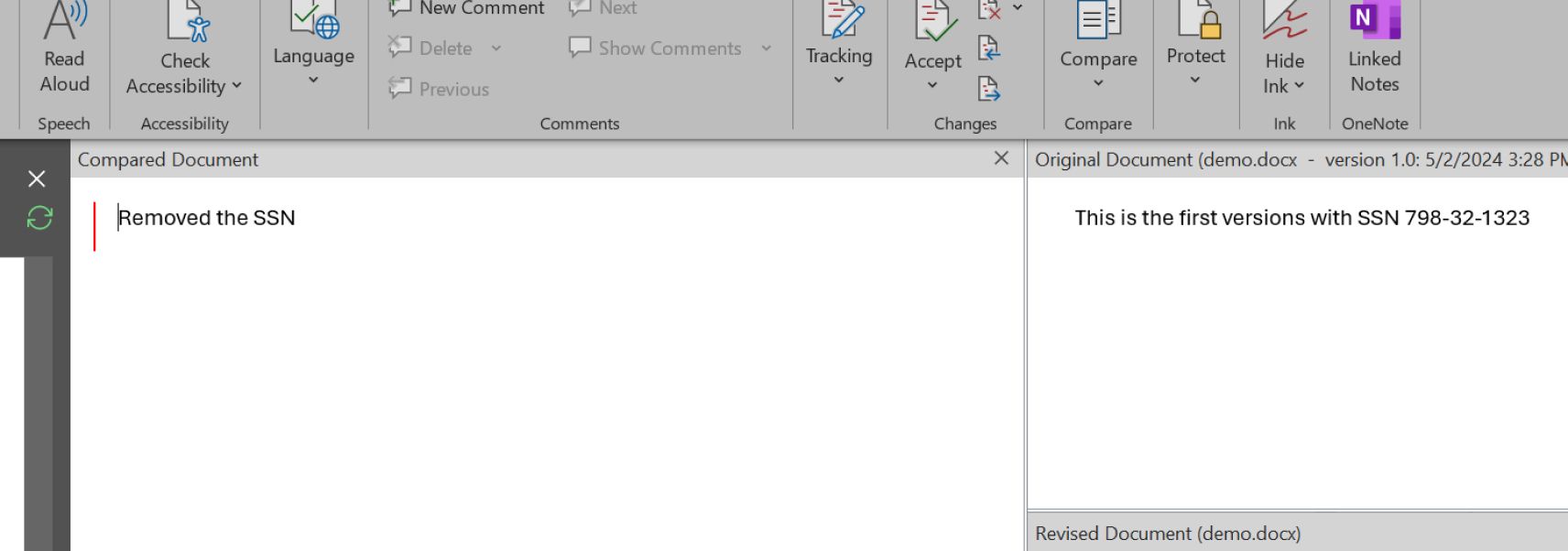

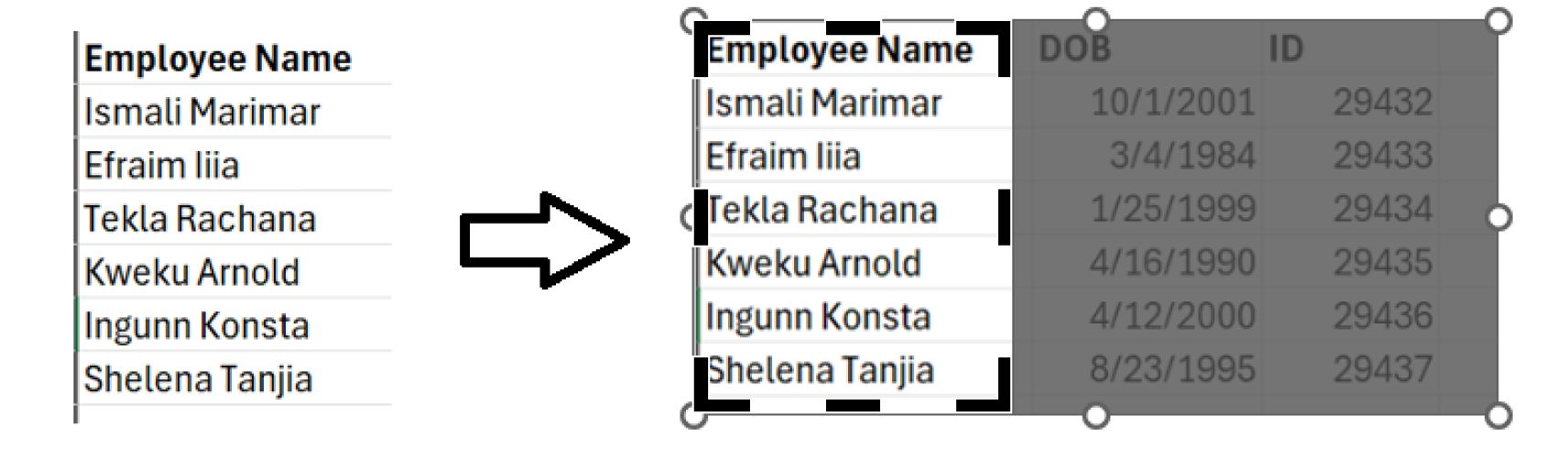

משתמשים עלולים לשתף בטעות מידע רגיש בעת שיתוף קבצים עם גרסאות מרובות בשירותי אחסון ענן כמו OneDrive. גם אם הם מוחקים מידע רגיש מהגרסה העדכנית ביותר, גרסאות קודמות עדיין עשויות להכיל אותו. נמענים שיכולים לגשת לקבצים דרך קישורי שיתוף יכולים לצפות בכל הגרסאות, כולל הבעייתיות. צילום המסך של Microsoft Word למטה מציג תוצאה מקובץ MS Word משותף שכלל את כל הגרסאות שהבעלים לא היה מודע להן.

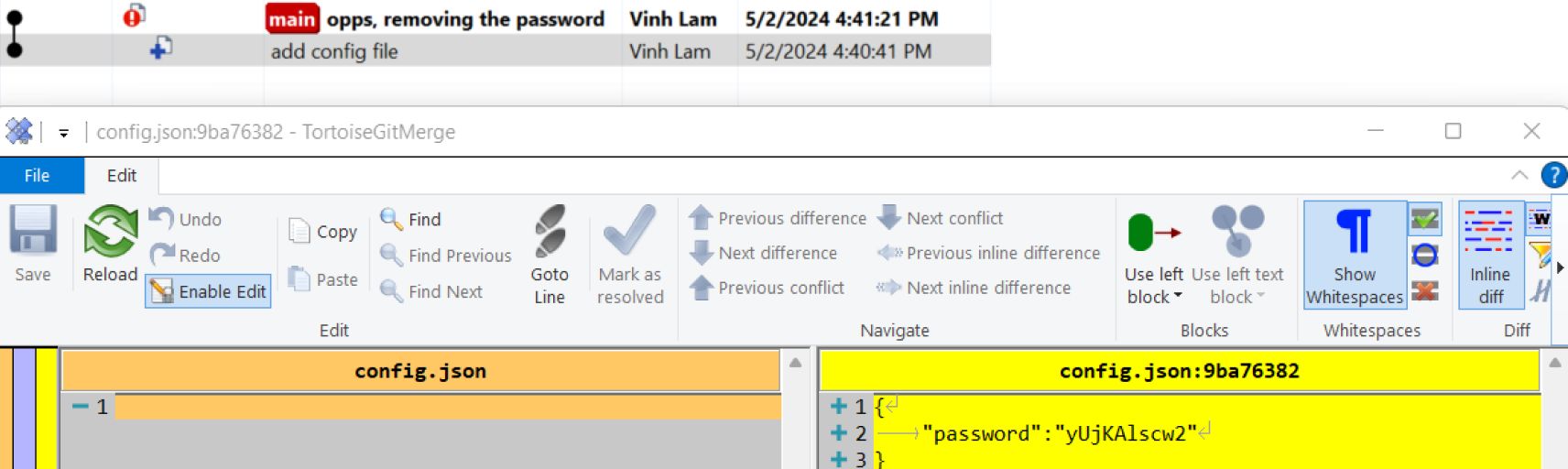

ניתן לראות את אותו רעיון גם ב-Git. ניסיון לדרוס את ה-commit מבלי למחוק אותו כראוי מההיסטוריה יכול להוביל לכך שהנתונים יהיו נגישים לכל אחד.

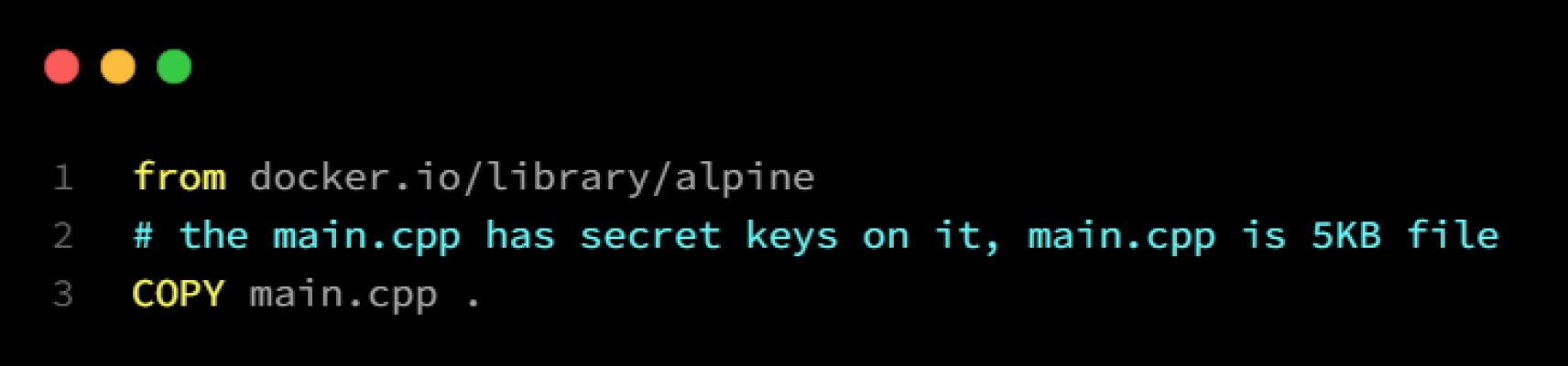

מקרה דומה נוסף יכול להתרחש עם שכבות מכולות. סודות או נתונים רגישים עלולים להיות מאוחסנים בטעות בשכבות מכולות. גם אם מתבצעים עדכונים להסרת נתונים אלה, השכבות הישנות עדיין עשויות להכיל אותם, מה שעלול לחשוף אותם בעת בדיקת תמונות מכולות. ראה את הדוגמה שלהלן:

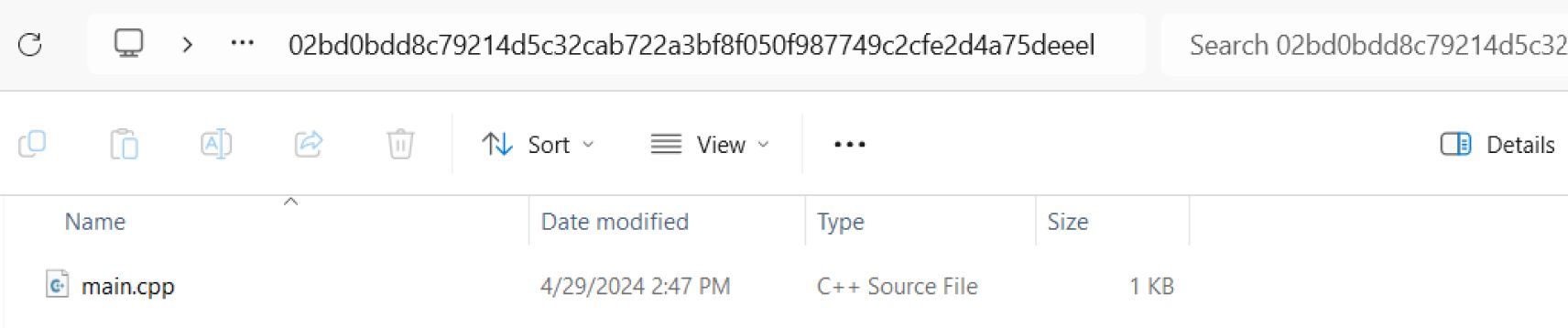

ראשית, אנו בונים תמונת מכולה חדשה, "with-secret", המכילה קובץ קוד מקור עם סוד עליו:

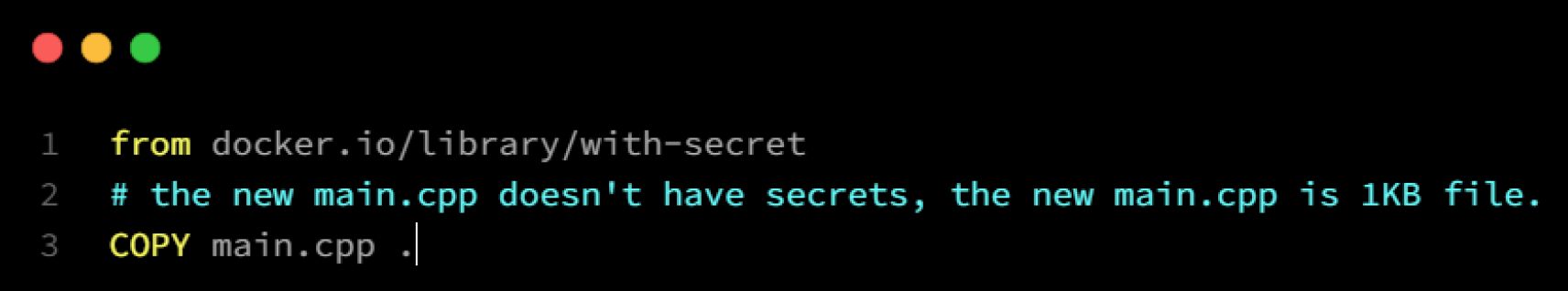

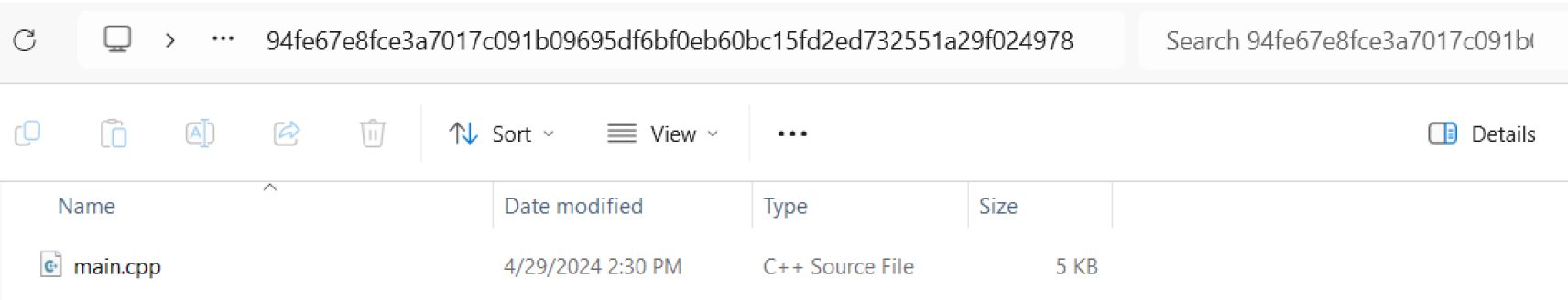

מהתמונה החדשה הזו, ננסה להחליף אותה בקובץ חדש:

עם זאת, אם נבחן את התמונות, עדיין נראה את הישנים main.cpp בשכבה 2. המיוצא .זֶפֶת הקובץ מכיל את שני הקבצים, מה שאומר שעדיין ניתן לגשת לסוד שבקובץ המקורי ולדלוף אותו

נתונים מקושרים והפניות חיצוניות

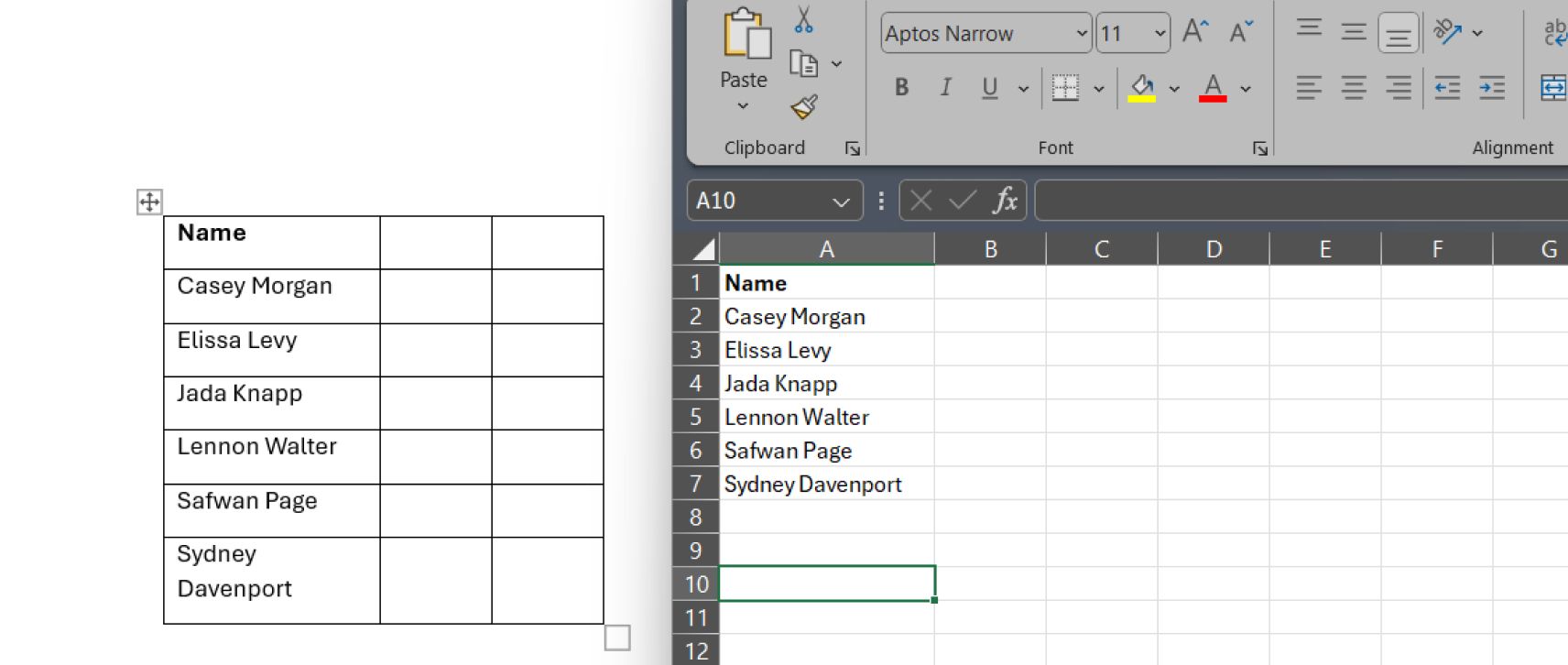

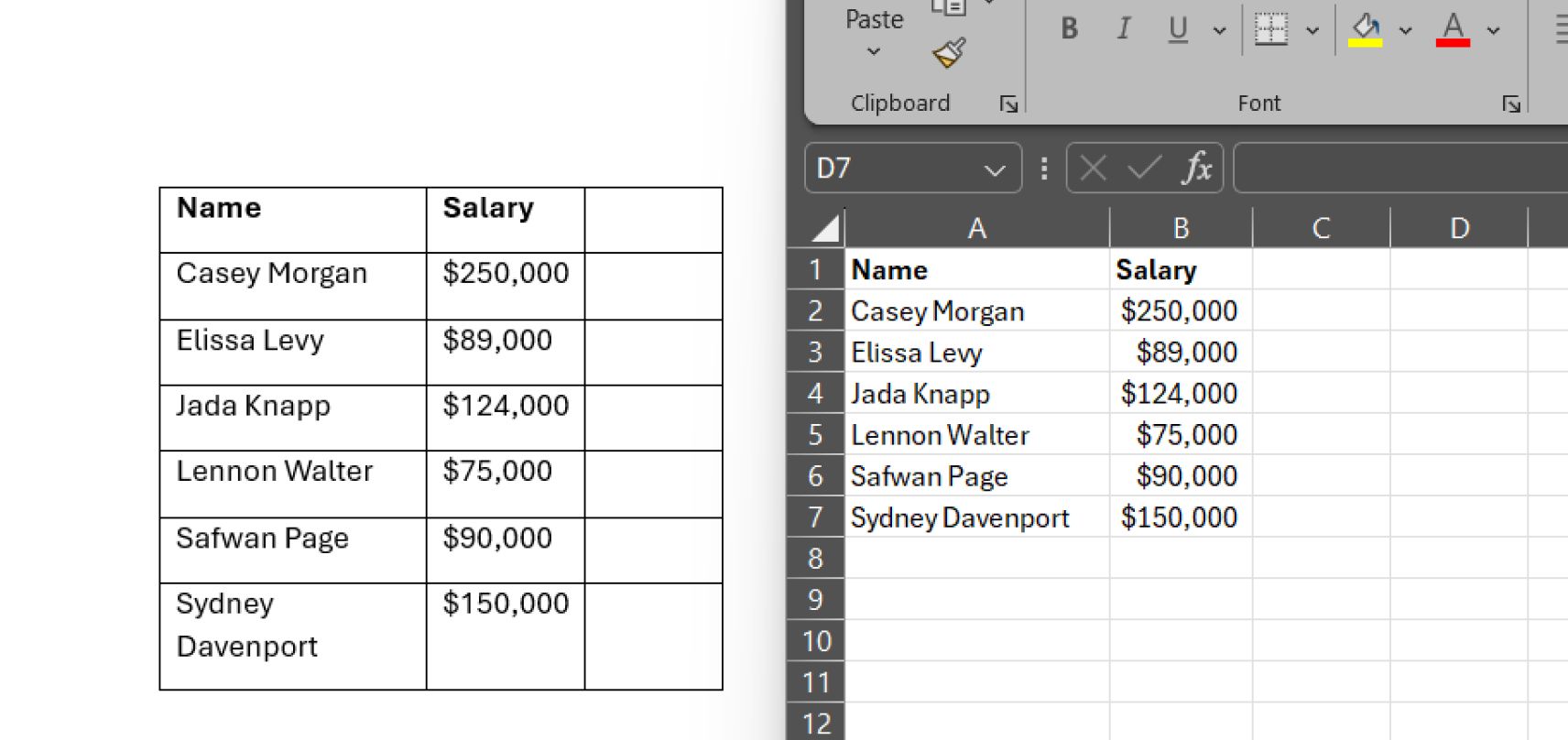

במקרים מסוימים, המשתמש עשוי להכניס נתונים ממקורות חיצוניים, כגון גיליונות אלקטרוניים של אקסל או מסדי נתונים, למסמך Word באמצעות אובייקטים מקושרים או הפניות חיצוניות. עם זאת, ייתכן שהם אינם מודעים לכך ששינויים במקור הנתונים המקורי עלולים לעדכן אוטומטית את המידע במסמך Word, מה שמוביל לחוסר עקביות או גילויים לא מכוונים אם הנתונים החיצוניים משתנים ללא אישור מתאים.

תמונות חתוכים ב-Microsoft Office

למרות שנראה כי נוח למשתמשים "לחתוך" תמונות במהירות ב-Microsoft Word, תכונה זו אינה מסירה באמת את התוכן. התמונה החתוכה עדיין עשויה להכיל מידע מוסתר או רגיש, המועד לשחזור או שחזור פוטנציאליים.

מטא-נתונים של הקובץ

מטא-נתונים של קבצים, כגון שמות חברות או מיקומי GPS, יכולים להכיל מידע רגיש שמשתמשים עשויים לא להיות מודעים לו. מטא-נתונים אלה עלולים לחשוף בטעות פרטים על מקור המסמך או מיקומו, דבר שעלול לפגוע בסודיות או בפרטיות.

דליפות מכוונות

פריצות מכוונות מבוצעות במכוון כדי לנצל פגיעויות ולסכן מידע רגיש למטרות רווח אישי או למטרות זדוניות.

רְאִיָה

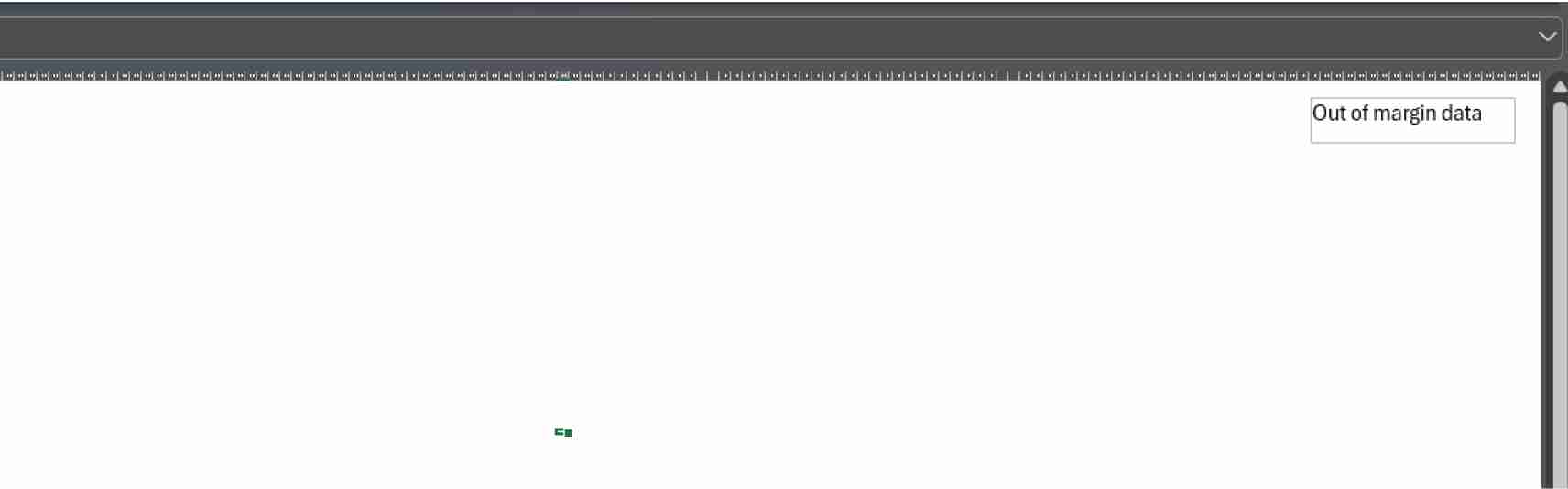

הסתרת נתונים מעבר לשולי הדף

בתרחיש שלהלן, התוקף מנסה להסתיר נתונים הרחק מהעמודות הראשונות. אלא אם כן משתמשים יקטן מספיק, אין דרך לראות את הנתונים הללו.

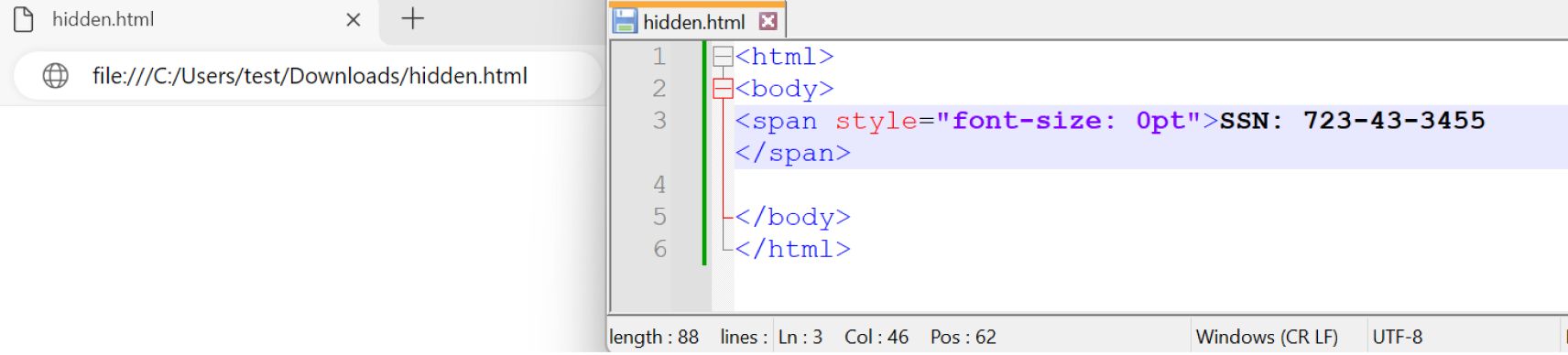

ZeroFont

מקור המונח "ZeroFont" בטכניקה של שימוש בגדלי גופנים זעירים ובלתי נראים (לעתים קרובות מוגדרים לאפס) כדי להסתיר כתובות URL או תוכן זדוני בגוף הדוא"ל. התקפות אלו מנצלות את העובדה שמסנני אבטחה רבים של דוא"ל מנתחים בעיקר את התוכן הגלוי של דוא"ל כדי לזהות ניסיונות פישינג או קישורים זדוניים. באמצעות טכניקות ZeroFont, תוקפים עלולים להתחמק מגילוי, ובכך להגדיל את הסבירות להצלחה של התקפות פישינג.

אותו צבע טקסט ורקע

בשיטה זו, הטקסט מעוצב בצבע גופן ספציפי התואם לצבע הרקע של המסמך, מה שהופך את הטקסט לבלתי נראה לעין בלתי מזוינת. הרעיון מסתמך על ניצול חוסר היכולת של הצופה להבחין בין הטקסט לרקע עקב צבע זהה.

מניפולציה של מבנה הקבצים

צפייה בתמונות לעומת הדפסת תמונות

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

קובץ ה-PDF המוצג למעלה מכיל שתי תמונות נפרדות. התמונה השנייה מסומנת בתג חלופי המציין את התמונה כברירת מחדל להדפסה. כתוצאה מכך, אם מידע רגיש מוסתר בתוך התמונה השנייה, ניתן להעבירו בקלות לנמען חיצוני ולגשת אליו פשוט על ידי בחירת אפשרות ההדפסה. בעבר התייחסנו לתרחיש זה בפוסט בבלוג .

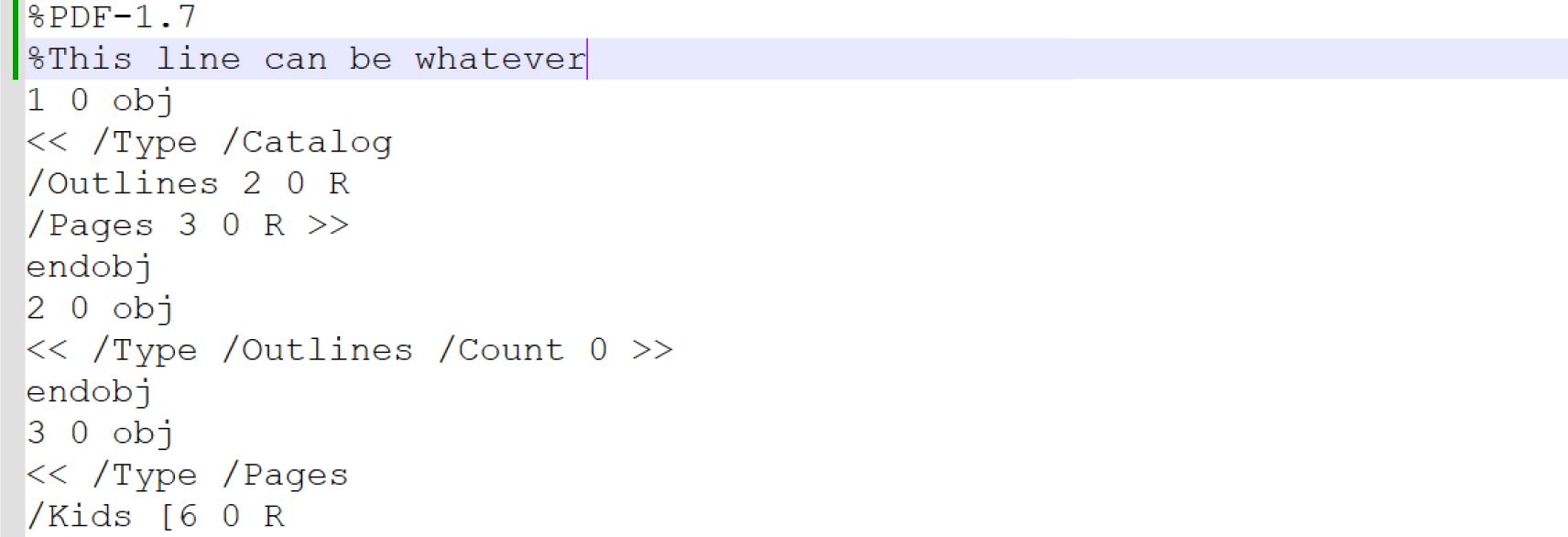

נתונים מוסתרים באובייקט Option שלא יופיעו ביישום Reader

שימוש % ב-PDF כדוגמה, סמל זה משמש כהערה בקובץ PDF במצב טקסט, התוקפים יכולים לכתוב כל דבר מבלי לפגוע בשמישות הקובץ בעת פתיחתו באמצעות Adobe Reader.

מה לעשות כדי למזער את הסיכון

פתרונות חזקים

השתמש בפתרונות למניעת אובדן נתונים (DLP) כדי לנטר ולמנוע העברה בלתי מורשית של מידע רגיש, בתוך רשת הארגון וממקורות חיצוניים.

השתמש בפתרונות CDR (נטרול ושחזור תוכן) כדי למנוע אובייקטים לא מאושרים להסתתר בקובץ.

פרוס גישה רב-שכבתית לאבטחת מידע, כולל חומות אש, מערכות לגילוי/מניעת חדירות, תוכנות אנטי-וירוס וכלי הצפנה כדי להגן על מידע רגיש ברמות שונות.

הטמע בקרות גישה ומנגנוני אימות כדי להבטיח שרק אנשים מורשים יוכלו לגשת למידע רגיש, ולבדוק ולעדכן באופן קבוע את הרשאות המשתמש לפי הצורך.

יש להשתמש באמצעי אבטחה לנקודות קצה כדי להגן על מכשירים ונקודות קצה מפני תוכנות זדוניות, תוכנות כופר ואיומי סייבר אחרים.

ביקורות והערכות תקופתיות

בצע ביקורות אבטחה והערכות סיכונים באופן קבוע כדי לזהות פגיעויות, להעריך אמצעי אבטחה קיימים וליישם שיפורים נדרשים.

ביצוע בדיקות חדירה וסריקת פגיעויות כדי לזהות ולטפל באופן יזום בחולשות בתשתיות ובמערכות הארגון.

ניטור ניתוח של תעבורת רשת, יומני מערכת ופעילות משתמשים לאיתור סימנים של התנהגות חריגה או אירועי אבטחה פוטנציאליים.

הכשרה ומודעות

הטמע תוכניות הכשרה מקיפות כדי לחנך עובדים לגבי שיטות עבודה מומלצות לאבטחת מידע, כולל זיהוי ניסיונות פישינג, טיפול במידע רגיש והקפדה על מדיניות החברה.

העלאת המודעות לחשיבות הגנת המידע ולהשלכות האפשריות של דליפות מידע, וטיפוח תרבות של מודעות לאבטחת סייבר ברחבי הארגון.

ספקו עדכונים ותזכורות שוטפים לגבי איומי סייבר מתעוררים ואמצעי מניעה.

הגנה מעמיקה עם OPSWAT MetaDefender פּלַטפוֹרמָה

פלטפורמת OPSWAT MetaDefender מספקת הגנה רב-שכבתית מפני איומים מבוססי קבצים. OPSWAT MetaDefender נלחם בהתפתחות המתמדת של סוגי תקיפה חדשים באמצעות הטכנולוגיות הבאות:

גישת מערכת אקולוגית זו מאבטחת את הנתונים והמערכות הרגישים ביותר שלכם אפילו מפני וקטורי תקיפה לא קונבנציונליים. למידע נוסף, דברו עם מומחי אבטחת הסייבר שלנו.