בתחילת פברואר, הסוכנות לביטחון סייבר ותשתיות (CISA), הסוכנות לביטחון לאומי (NSA), הלשכה הפדרלית לחקירות (FBI) וארגונים נוספים פרסמו הודעת ייעוץ בנוגע לסיכון הדחוף שפרסמה הרפובליקה העממית של סין (PRC). באותה עת, הם הזהירו במפורש ארגוני תשתית קריטית מפני גורמי סייבר בחסות המדינה, תוך שהם קוראים ל-Volt Typhoon בשמם, אשר ממקמים את עצמם לביצוע מתקפות סייבר משבשות או הרסניות נגד תשתיות קריטיות בארה"ב.

על פי ההתראה מפברואר, Volt Typhoon (הידועה גם בשם Vanguard Panda, BRONZE SILHOUETTE, Dev-0391, UNC3236, Voltzite ו-Insidious Taurus) כבר פגעה בסביבות ה-IT של ארגוני תשתית קריטית בתחומי התקשורת, האנרגיה, מערכות התחבורה ומערכות המים והשפכים בארצות הברית ובטריטוריותיה, כשהיא מוכנה מראש לאפשר תנועה רוחבית לנכסי טכנולוגיה תפעולית (OT) כדי לשבש תפקודים. במרץ, בעלות ברית חמש העיניים פרסמו התראה והנחיות נוספות כיצד סוכנויות תשתית קריטית יכולות להגן על עצמן מפני איומים אלה, וקראו למנהיגים להכיר בסיכון הסייבר כסיכון עסקי מרכזי בסיסי לביטחון הלאומי. לאחרונה, סנאטור אמריקאי הזהיר מפני האיום שמציב Volt Typhoon במכתב ל-CISA.

וולט טייפון משחק את המשחק הארוך

בניגוד לגורמים זדוניים אחרים, Volt Typhoon אינה מנצלת תוכנות זדוניות כדי להשיג ולתחזק גישה לרשתות. במקום זאת, הם מסתמכים על חשבונות תקפים ומשתמשים באבטחה תפעולית חזקה כדי להישאר בלתי מתגלים למשך תקופות ממושכות - במקרים מסוימים חמש שנים או יותר. באמצעות הפונקציות המובנות של מערכת, קבוצת איומים זו ממנפת טכניקות "חיים מהקרקע" (LOTL), כולל שימוש בכלים ותהליכים מקוריים במערכות בסביבות IT מרובות. זה עוזר להם להתחמק מגילוי, תוך מינוף מחקר מעמיק על הארגון והסביבה של היעד כדי להתאים את הטקטיקות, הטכניקות והנהלים שלהם בהתאם. Volt Typhoon גם מקדישה משאבים שוטפים לשמירה על התמדה ולהגברת ההבנה של סביבת היעד לאורך זמן, הרבה מעבר לפשרה הראשונית.

ארגונים רבים חסרים את היכולת לזהות ולזהות פעילות זדונית, מה שמקשה על ההבחנה בין התנהגות לגיטימית להתנהגות זדונית. כדי להגן על עצמם מפני טכניקות LOTL, ארגונים חייבים לאמץ גישה מקיפה ורב-גונית לאבטחת סייבר. ההנחיות המשותפות שמספקת CISA מציעות שיטות עבודה מומלצות לגילוי והקשחתן, שיכולות לעזור לארגונים למצב את עצמם להיות יעילים יותר בגילוי ובמיתון טכניקות אלו. מגזרי תשתית קריטיים חייבים ליישם את שיטות העבודה המומלצות הללו, תוך מתן דגש נוסף על שיפור האבטחה בשרשרת האספקה.

Secure ה Supply Chain

יותר ויותר ארגונים מתמודדים עם התקפות מתוחכמות בשרשרת האספקה. על פי דו"ח של סוכנות אבטחת הרשתות והמידע של האיחוד האירופי (ENISA), "פגיעה Supply Chain של תלות Software " ממשיכה להיות האיום הגבוה ביותר, ללא ספק בשל שילובם של ספקים ושותפים חיצוניים בשרשרת האספקה. תשתיות קריטיות רחוקות מלהיות חסינות מפני מגמה זו, ופותחות דרכים פוטנציאליות עבור גורמים בחסות מדינה כמו Volt Typhoon להשיג ולשמור על גישה שעלולה לסכן ארגונים ואנשים פרטיים. כדי להתמודד עם איומים אלה, ארגונים חייבים לאבטח הן את שרשראות האספקה של התוכנה והן את החומרה ולאמץ עקרונות של אבטחה מכוח התכנון.

Software Supply Chain

אין זה סוד שישנן פגיעויות בשרשרת אספקת התוכנה, כולל החדרת קוד זדוני ושימוש ברכיבים פגיעים של צד שלישי. קוד זדוני יכול לאפשר גישה לא מורשית, להוביל לפריצות נתונים, ולעיתים אף לגרום להשתלטות מלאה על המערכת. Software מפתחים משתמשים לעתים קרובות ברכיבים של צד שלישי, כולל תוכנות קוד פתוח, כדי להאיץ את הפיתוח ולהוסיף פונקציונליות חדשה. לרוע המזל, רכיבים אלה עשויים להכיל פגיעויות ידועות, פגיעויות שהתגלו לאחרונה, או אפילו פגיעויות שהוכנסו לבסיס הקוד על ידי גורם זדוני.

כדוגמה עדכנית, דווח כי Python Package Index (PyPI) - המקור העיקרי לאפליקציות וספריות קוד שנכתבו בשפת התכנות Python - הותקף על ידי משתמשים שככל הנראה השתמשו באמצעים אוטומטיים כדי להעלות חבילות זדוניות, תוך ניצול שגיאות הקלדה של משתמשים. הם השתמשו בטכניקה הנקראת typosquatting, ויצרו שמות חבילות דומים לשמות פופולריים כדי להדביק מכשירי משתמשים בעת ההתקנה. זה מראה את הצורך הקריטי לאמת ספריות קוד מקור עבור תלויות ופגיעויות ולטפל באיומי תוכנות זדוניות על רקע האינטגרציה המהירה של טכנולוגיות בינה מלאכותית ללא אמצעי אבטחה נאותים.

באופן דומה, כאשר ארגונים מאמצים קונטיינריזציה ומשתמשים במאגרים לניהול קוד מקור ותמונות קונטיינרים, לגורמים זדוניים יש גישה למשטח תקיפה מורחב. אם תוכנה זדונית חודרת למאגרי קוד ומכולות, היא עלולה להתפשט ברחבי מחסנית יישומי התוכנה ולגרום נזק נרחב. פגיעויות בתמונה אחת עלולות להשפיע על מספר יישומים וארגונים.

כדי להתמודד עם אתגרים אלה, ארגונים חייבים לאמץ תהליכי סקירת קוד קפדניים, כולל שימוש ברשימת חומרים של תוכנה (SBOM) המספקת תיעוד רשמי של כל הרכיבים המשמשים בבניית תוכנה. יכולת זו קריטית כאשר מתגלה פגיעות קריטית חדשה, משום שהיא מאפשרת לארגונים לברר במהירות אם הקוד שלהם משתמש בתוכנה זו, היכן היא קיימת, האם היא מהווה סיכון, ולתקן אותו אם כן. SBOM מסייע בזיהוי רכיבי תוכנה פגיעים הן בתוכנות קוד פתוח והן בקוד מקור ובמיכלים, ובכך מפחית את החשיפה לסיכון. נראות זו גם מסייעת להבטיח ולהדגים עמידה בתקנים משפטיים ורגולטוריים על ידי הקלת תגובה מהירה לאיומים מתעוררים.

שרשרת אספקת חומרה

אבטחת שרשרת האספקה של החומרה היא קריטית לא פחות מאבטחת רכיבי תוכנה, עקב התלות ההדדית בין חומרה לתוכנה. Hardware יכול גם להציג פגיעויות, במיוחד באמצעות נכסי סייבר חולפים, כולל mobile התקנים, מדיה נשלפת וציוד רשת זמני. נכסים זמניים נכנסים לעתים קרובות לסביבה מתחת לרדאר של אמצעי אבטחה מסורתיים. ומכיוון שקל להזיז ולשנות אותם, נכסים אלה חשופים לשימוש לרעה ולשיבוש, והופכים לצינורות לתוכנות זדוניות או גישה בלתי מורשית לרשתות רגישות.

כדי להתמודד עם סיכון זה, ארגונים צריכים לוודא שהם סורקים ומאובטחים נכסים כאלה לפני שהם מחברים אותם לחומרה כלשהי בסביבות תשתית קריטיות, כולל זיהוי מדינת המקור. זה מאפשר לארגונים לזהות נכסים המכילים תוכנות זדוניות, לחסום גישה בלתי מורשית לנתונים על סמך מקור, לזהות מיקומים וספקים מוגבלים ולהבטיח עמידה בתקנות בין אזורים. הבטחה שהחומרה הנמצאת בשימוש מגיעה ממקורות אמינים ומאובטחים מפחיתה את הסיכון לפגיעויות מוטמעות שעלולות להיות מנוצלות מאוחר יותר.

ככל שסביבות IT ו-OT הופכות מקושרות יותר ויותר, נראות לנכסים מחוברים חיונית לשיפור האבטחה ולהגבלת היכולות של גורמים זדוניים, כולל Volt Typhoon. הכרת מדינת המקור, כמו גם גרסאות הקושחה והתוכנה של המכשירים, מאפשרת לארגונים להעריך פגיעויות בצורה מקיפה יותר ולהגיב לאיומים בזריזות רבה יותר. עדכוני קושחה ותוכנה מטפלים לעתים קרובות בפגמי אבטחה, ומדגישים את הצורך במודעות להיסטוריית גרסאות כדי לשמור על היגיינת אבטחה. מידע זה יכול גם לסייע בעמידה בתקנים ומסגרות רגולטוריות שונות, שכן ממשלות דוחקות יותר ויותר בשיפורים בשרשרת האספקה של הטכנולוגיה .

Secure עקרונות עיצוביים

אימוץ עקרונות של "אבטחה מכוח עיצוב" הוא קריטי כיום כדי להילחם באיומים מתוחכמים כמו וולט טייפון ולמזער את הסיכון לתשתיות קריטיות. גישת "אבטחה מכוח עיצוב" פירושה שמוצרי טכנולוגיה בנויים כדי להגן מפני גורמי סייבר זדוניים המצליחים להשיג גישה למכשירים, נתונים ותשתיות מחוברות. על פי CISA, "סוכנויות הפיתוח ממליצות ליצרני תוכנה לשלב עקרונות וטקטיקות של "אבטחה מכוח עיצוב" וברירת מחדל בשיטות פיתוח התוכנה שלהם כדי לחזק את רמת האבטחה עבור לקוחותיהם."

חברת Volt Typhoon וגורמים דומים מאמצים פתרונות TTP מתוחכמים יותר ויותר על ידי ניצול פגיעויות שייתכן שהיו ניתנות לפתרון בשלב התכנון של מחזור חיי פיתוח התוכנה (SDLC) . על ידי הטמעת אבטחה בארכיטקטורות טכנולוגיה ובתהליכי פיתוח, עקרונות של אבטחה לפי עיצוב מאפשרים לארגונים לבנות מערכות שהן מטבען עמידות יותר בפני חדירות, מניפולציות וניצול לרעה.

הגנה על תשתיות קריטיות

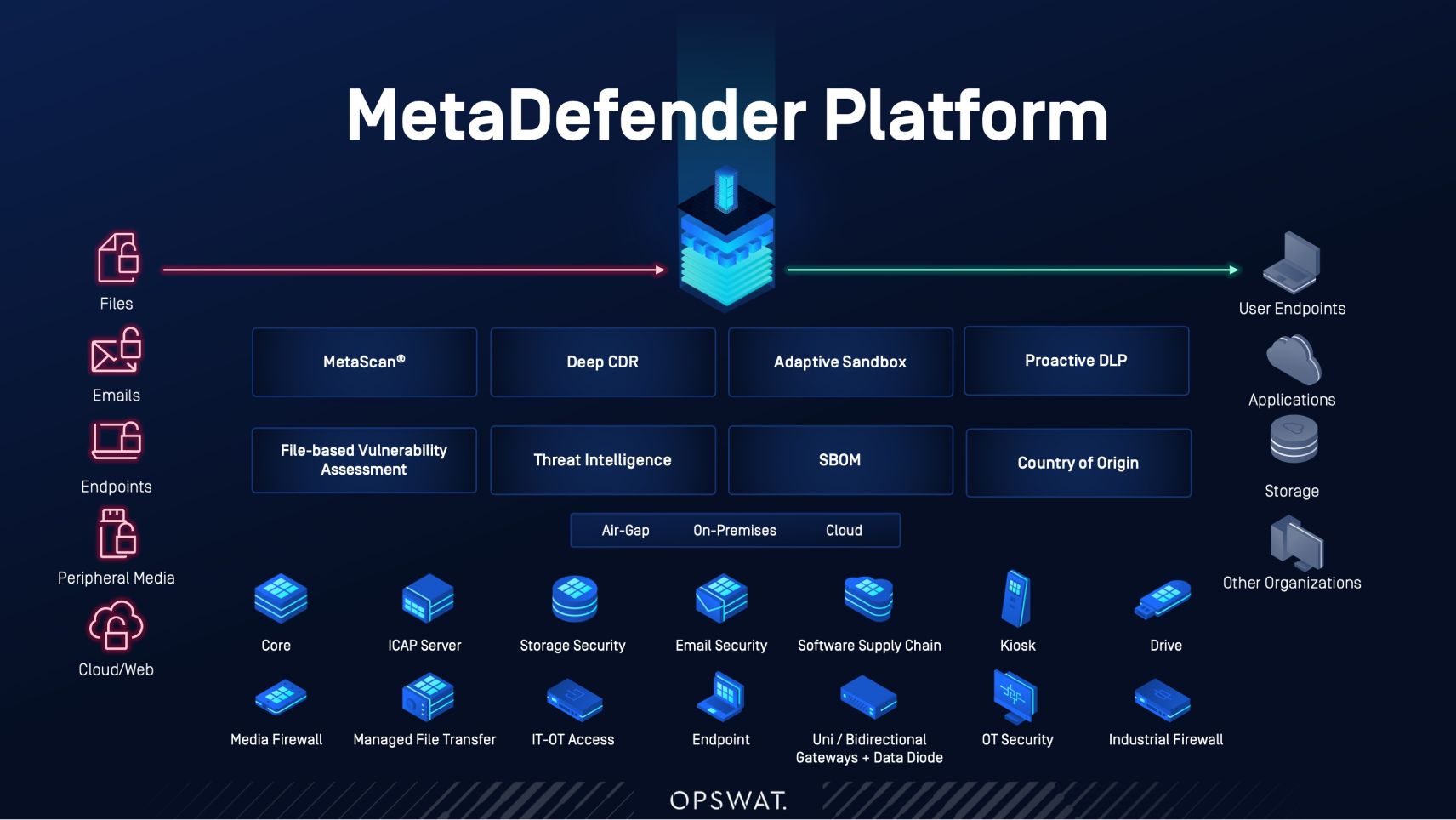

בעוד ש-Volt Typhoon מהווה איום משמעותי כיום, יהיה זה טיפשי להאמין שקבוצה זו היא היחידה המסוגלת לרמת החדירה שמפניה מזהירים CISA ואחרים בדחיפות כה רבה. ארגוני תשתית קריטית חייבים למקם את עצמם כדי לזהות חדירות כאלה ולהקשח את סביבותיהם מפני איומים דומים. אבטחת שרשרת האספקה היא צעד חיוני בשיפור האבטחה, במיוחד על ידי הבנת המורכבויות של שרשרת אספקת התוכנה, ניתוח ה-SBOM המלא ויכולת להגיב במהירות לפגיעויות מתפתחות. באופן דומה, אבטחת שרשרת אספקת החומרה על ידי הבטחת נראות לנכסים מחוברים מאפשרת לארגונים לחסום גישה לא מורשית. אסטרטגיית אבטחה מקיפה המבוססת על עקרונות של "אבטחה מכוח התכנון" היא חיונית וצריכה למנף טכנולוגיות "אפס אמון" כמו נטרול ושחזור תוכן , הערכת פגיעויות , מניעת אובדן נתונים , סריקה מרובת נתונים ועוד.

על ידי ניטרול יזום של תוכנות זדוניות וסיכול פרצות פוטנציאליות, גישה זו מפחיתה משמעותית את האיום של גניבת אישורים ופעילויות זדוניות אחרות. יתר על כן, מתן עדיפות לאבטחת תוכנה וחומרה מבטיחה חוסן מובנה מפני איומי סייבר. הגנה על שרשרת האספקה היא צעד חיוני שארגונים חייבים לנקוט כדי להבטיח את שלומם ואבטחתם של תשתיות קריטיות.

למד כיצד OPSWAT יכול לסייע בהגנה מפני איומי טייפון וולט.