מה מגדיר ביטחון במקום הראשון Managed File Transfer פתרון באבטחת סייבר מודרנית?

אבטחה במקום הראשון MFT פתרון (העברת קבצים מנוהלת) תוכנן מלכתחילה עם מניעת איומים פרואקטיבית, נראות רציפה ויכולות תאימות לפי עיצוב. הוא חורג מעבר להצפנת קבצים בלבד במהלך ההעברה על ידי התייחסות לכל קובץ, משתמש, זרימת עבודה וסביבה כמשטח תקיפה פוטנציאלי. אבטחה במקום הראשון MFT ממתן איומים מצד יריבים מודרניים המנצלים התקפות מבוססות קבצים, זהויות פרוצות, חדירה לשרשרת האספקה וזרימות עבודה לא מנוטרות כדי לקבל גישה למערכות רגישות.

מָסוֹרתִי MFT , לעומת זאת, מקורו ככלי תפעולי שנועד לאוטומציה של מסירת קבצים, ולא של אבטחת קבצים. מסורתי MFT פלטפורמות מתמקדות באמינות, תזמון, סקריפטים וקישוריות בין מערכת למערכת. אבטחה מתווספת בדרך כלל מאוחר יותר באמצעות תכונות נוספות כגון הצפנה בסיסית, סריקת אנטי-תוכנות זדוניות אופציונלית או שילובי DLP חיצוניים.

עם איומים מתפתחים מבוססי בינה מלאכותית וחובות תאימות מורכבות יותר ויותר, ארגונים אינם יכולים עוד להסתמך על מודלים מסורתיים. הם זקוקים לפלטפורמות שנבנו כדי להתגונן מפני איומים שמקורם בקבצים ולעמוד בדרישות רגולטוריות.

עקרונות מרכזיים שקובעים את הביטחון במקום הראשון MFT מלבד מסורתי MFT

אבטחה במקום הראשון MFT מוגדר על ידי קבוצה של עקרונות יסוד המבדילים אותו מגישות מדור קודם:

- מניעת איומים פרואקטיבית – שימוש במנועי אנטי-וירוס מרובים בו זמנית (סריקה מרובה), סריקה בארגז חול, אימות סוג קובץ ובדיקת תוכן לפני המסירה.

- ארכיטקטורת אפס אמון – מניחה שכל המשתמשים, המכשירים והקבצים עלולים להיות בסיכון ומאמתת באופן רציף.

- תאימות לפי עיצוב – שילוב בקרות ביקורת, אכיפת מדיניות, הצפנה וממשל בתוך זרימת העבודה עצמה.

- אוטומציה ואינטגרציה של אבטחה – בקרות אבטחה חלו באופן אוטומטי על כל זרימות העבודה ללא התערבות ידנית.

מָסוֹרתִי MFT פתרונות משלבים בדרך כלל אבטחת קבצים כתוסף. בעוד שפלטפורמות מסורתיות עשויות להציע הצפנה או בקרת גישה, יכולות אלו הן לרוב מודולים אופציונליים או דורשות כלים נוספים כדי להיות יעילות.

כיצד תקני תאימות עיצבו את המעבר לכיוון אבטחה במקום הראשון MFT

מסגרות רגולטוריות מילאו תפקיד מכריע בקידום ארגונים לעבר פתרונות המתמקדים באבטחה. תקנים כמו NIST, ISO 27001, GDPR, HIPAA ו-PCI-DSS מטילים דרישות מחמירות הקשורות ל:

- הצפנה במנוחה ובמעבר

- בקרות גישה מאומתות

- יומני ביקורת מלאים ובלתי ניתנים לשינוי

- ראיות לאכיפת מדיניות

- ערבויות לשמירת נתונים ולשמירתם

- דיווח בזמן על הפרות

- אימות יושרה וניטור סיכונים

מָסוֹרתִי MFT פלטפורמות מתקשות לעיתים קרובות לעמוד בקצב חובות הציות. הן עשויות להתקשות לעמוד בדרישות ניהול נתונים, שלמות ביקורת או ניטור מתמשך. אבטחה במקום הראשון MFT פלטפורמות מטפלות בפערים אלה באמצעות בקרות מובנות שתוכננו במיוחד עבור תעשיות מפוקחות.

פגיעויות נפוצות במערכות מסורתיות MFT פתרונות

מורשת ומסורתי MFT מערכות חושפות ארגונים לעתים קרובות לסיכוני אבטחה חמורים. נקודות תורפה נפוצות כוללות:

- העברות לא מוצפנות או מוצפנות באופן לא עקבי, במיוחד במהלך זרימות עבודה פנימיות

- מנגנוני אימות חלשים המסתמכים אך ורק על סיסמאות או מודלים לחיקוי מיושנים

- ניטור בזמן אמת מוגבל או לא קיים, המונע הסלמה של פעילות חשודה

- תיקונים ועדכונים ידניים, מה שמותיר מערכות חשופות ל-CVEs ישנים או ימים אפס

- בקרות גישה לא מספקות, מה שמאפשר הרשאות מוגזמות

- אין סריקת תוכנות זדוניות או ניקוי קבצים, מה שמאפשר לאיומים שמקורם בקבצים לעבור דרכם ללא פיקוח

- יומני ביקורת לא מלאים, שיבוש חקירות וכשלון בביקורות תאימות

פרצות בעולם האמיתי מדגימות את הסיכונים של בקרות אבטחה לא שלמות. לדוגמה, פגיעות MOVEit Transfer משנת 2023 (CVE-2023-34362) השפיעה על למעלה מ-2,000 ארגונים וחשפה 77 מיליון רשומות, על פי נתוני מעקב הפרצות של Emsisoft. אירועים אלה ממחישים כיצד... מסורתיות MFT פלטפורמות יכולות לספק לתוקפים גישה שקטה למערכות קריטיות.

השוואת יכולות אבטחה: אבטחה במקום הראשון MFT לעומת מסורתי MFT פתרונות

אבטחה במקום הראשון ומסורתי MFT פלטפורמות נראות לעיתים קרובות דומות על פני השטח. כל אחת מהן מאפשרת העברת קבצים בין מערכות, שותפים או משתמשים. אך מתחת לפני השטח, ההבדלים הארכיטקטוניים עמוקים.

הטבלה שלהלן מדגישה כיצד כל גישה מטפלת באבטחה מובנית לעומת תוספים אופציונליים.

אילו תכונות אבטחה מובנות לעומת תוספות ב- MFT פלטפורמות?

| יְכוֹלֶת | אבטחה במקום הראשון MFT | מָסוֹרתִי MFT |

|---|---|---|

| סריקת תוכנות זדוניות | סריקה מרובה וניקוי קבצים (CDR) מובנים | בדרך כלל תוספת או נעדרת |

| בקרות DLP | משולב, אוטומטי, מבוסס מדיניות | לעתים קרובות חיצוני או ידני |

| הצפנה | חובה ונאכפה | אופציונלי או מיושם באופן לא עקבי |

| גישה ללא אמון | אימות רציף והרשאות מינימליות | גישה בסיסית מבוססת היקפית |

| Threat Intelligence הִשׁתַלְבוּת | מקורי, בזמן אמת | נדיר וחיצוני |

| רישום ביקורת | בלתי משתנה, מפורט, תמיד דלוק | הגדרה חלקית או ידנית |

| אכיפת מדיניות אוטומטית | Core מאפיין עיצובי | דורש סקריפטים או מאמץ אדמיניסטרטיבי |

| אימות קבצים | אימות עמוק של סוגי קבצים | מוגבל או לא קיים |

| ווים לתגובה לאירועים | אינטגרציה מקורית של SIEM/SOC | מחברים אופציונליים |

מָסוֹרתִי MFT פתרונות אינם פלטפורמות אבטחה במהותו; הם כלי אוטומציה הדורשים מוצרים נוספים כדי להשיג הגנה בסיסית.

כיצד בקרות וניטור גישת משתמשים שונים בין אבטחה תחילה למסורתי MFT ?

אבטחה במקום הראשון MFT משתמש בבקרות גישה מפורטות, המותאמות ל-Zero Trust, ובניטור בזמן אמת כדי למזער סיכונים פנימיים ואיומים חיצוניים. המשתמשים מוגבלים רק להרשאות הנדרשות, וכל הפעולות מאומתות באופן רציף.

מָסוֹרתִי MFT פלטפורמות מסתמכות על הרשאות סטטיות, מודלים מוגבלים של בקרת גישה מבוססת תפקידים (RBAC) וניטור ספורדי. הן עשויות לתעד גישה אך לעיתים רחוקות מזהות התנהגות משתמש חריגה או דפוסי גישה לא מורשים.

בקרות שמתמקדות באבטחה כוללות:

- RBAC מונחה מדיניות

- שילוב MFA/זהות

- אימות רציף של סשן

- ניתוח התנהגותי

- לוחות מחוונים לניטור בזמן אמת

יכולות אלו מפחיתות את הסבירות שחשבונות פרוצים יובילו לגניבת נתונים או שיבוש תפעולי.

כיצד פועלת אבטחה במקום הראשון MFT להפעיל מניעת איומים פרואקטיבית?

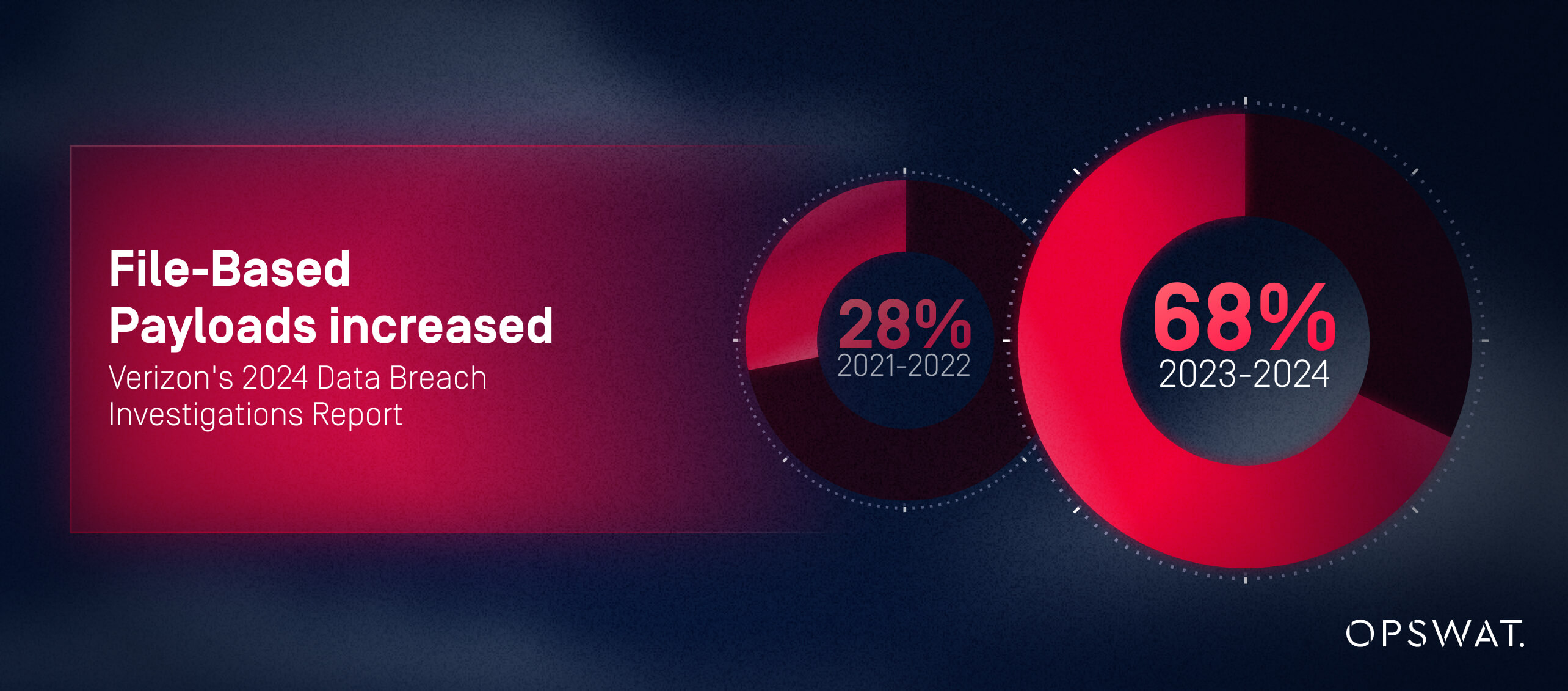

אבטחה במקום הראשון MFT מונע איומים לפני שקבצים מגיעים ליעדם. על פי דוח חקירות פרצות נתונים של ורייזון לשנת 2024, 68% מההתקפות בשנים 2023-2024 השתמשו במטענים מבוססי קבצים המוטמעים בתוך מסמכים, קבצי PDF, תמונות או קבצים דחוסים - עלייה של 40% לעומת 2020-2021. וקטורי תקיפה אלה מכוונים במיוחד למערכות העברת קבצים מסורתיות. MFT מערכות אינן בודקות קבצים אלה; אבטחה במקום הראשון MFT עושה.

דוגמאות למניעת איומים פרואקטיבית כוללות:

- סריקת תוכנות זדוניות אוטומטית מרובת סריקות

- CDR (ניתוק ושחזור תוכן) – הסרת תוכן פעיל זדוני

- קבצים לא ידועים בארגז חול

- ניקוד סיכונים מבוסס מודיעין איומים

- הסגר או חסימה מבוססי מדיניות

איך אבטחה במקום הראשון MFT מייעל את הציות הרגולטורי ואת המוכנות לביקורת

מורכבות תאימות היא אחד האתגרים הגדולים ביותר עבור ארגונים מודרניים. אבטחה במקום הראשון MFT מפשט את הציות לתקנות על ידי הטמעת בקרות ניהול, אימות ובקרות ניתנות לביקורת ישירות בזרימות עבודה של העברות.

מָסוֹרתִי MFT מטיל את האחריות לתאימות על מנהלי המערכת, לעתים קרובות באמצעות תצורה ידנית, תיקונים, סקריפטים ותיעוד חלקי.

עמידה בתקנות GDPR, HIPAA, PCI-DSS ותקני התעשייה עם Security-First MFT

אבטחה במקום הראשון MFT הפתרון עומד בדרישות רגולטוריות מרכזיות מבחינת עיצוב:

- הצפנה במעבר ובמנוחה (סעיף 32 ב-GDPR, HIPAA §164.312(a)(2)(iv), דרישת PCI-DSS 4)

- נתיבי ביקורת בלתי ניתנים לשינוי לניטור גישה ותנועת נתונים (סעיף 30 ב-GDPR, סעיף 164.312(b) ב-HIPAA, סעיף 404 ב-SOX)

- אכיפת שמירה על מידע (סעיפים 44-50 לתקנות GDPR, חוקי הגנת מידע לאומיים שונים)

- בקרות גישה מותאמות להרשאות בעלות המינימום (NIST SP 800-53 AC-6, ISO 27001 A.9.2.3)

- התראות בזמן אמת על פרצות אפשריות (סעיף 33 ל-GDPR - דרישת הודעה תוך 72 שעות)

- Secure אימות קבצים לשמירה על שלמות הנתונים (HIPAA §164.312(c)(1), דרישת PCI-DSS 11.5)

בקרות מובנות אלה מצמצמות פערים בתאימות ומספקות ראיות ניתנות לאימות הנדרשות על ידי הרגולטורים.

צמצום נטל הביקורת וייעול איסוף הראיות

מָסוֹרתִי MFT ביקורות יכולות להימשך שבועות עקב רישום לקוי, בקרות לא עקביות או נתונים חסרים. אבטחה במקום הראשון MFT פתרונות מסירים את הנטל הזה על ידי מתן:

- דוחות ביקורת שנוצרו באופן אוטומטי

- יומני רישום מרכזיים עם נראות מלאה של העברות

- מיפויי תאימות ותבניות מוגדרים מראש

- מטא-נתונים ברמת האירוע עבור שחזור פורנזי

זה מפחית עייפות ביקורת, מאיץ איסוף ראיות ומשפר את האמון הרגולטורי.

איך אבטחה במקום הראשון MFT תומך בתאימות מתמשכת על רקע תקנות מתפתחות

אבטחה במקום הראשון MFT פתרונות מסתגלים במהירות לתקנים רגולטוריים מתפתחים באמצעות בקרות מונחות מדיניות, עדכונים אוטומטיים ומסגרות ממשל הניתנות להגדרה. אלה מאפשרים מאמצי תאימות לעתיד ומאפשרים לארגונים להפגין עמידה מתמשכת, כפי שמקובל באופן מסורתי. MFT מתקשה לשמור.

הפחתת סיכונים ותגובה לאירועים: למה אבטחה במקום הראשון MFT מפחית חשיפה לפריצות

תוכניות אבטחה מודרניות מודדות הצלחה לפי יכולתן לצמצם פרצות במהירות וביעילות. אבטחה במקום הראשון MFT משפר באופן דרמטי הן את הגילוי והן את התגובה, מפחית את השפעת הפריצה ומחזק את התוצאות הפורנזיות.

מָסוֹרתִי MFT לעתים קרובות חסרה את הנראות, האינטליגנציה והאוטומציה הנדרשים לתגובה מהירה.

איך אבטחה במקום הראשון MFT משפר את זיהוי הסניפים ואת תגובת האיומים

פלטפורמות אבטחה-תחילה מאפשרות:

- התראות בזמן אמת על פעילות חשודה של קבצים

- טריגרים אוטומטיים שמסגרים או חוסמים קבצים זדוניים

- שילוב עם זרימות עבודה של SIEM ו-SOC להסלמה מהירה

- זיהוי אנומליות המבוסס על התנהגות המשתמש והקובץ

מָסוֹרתִי MFT מסתמך על ניטור ידני עם עיכובי גילוי ממוצעים של 24-72 שעות, על פי דוח עלות איומי פנים של מכון פונמון לשנת 2024. פעולה זו מגדילה את זמן החשיפה לפריצות ב-300% בהשוואה לפתרונות אבטחה-ראשונים המזהים איומים בזמן אמת (פחות מ-5 דקות). חלונות גילוי מורחבים מאפשרים תנועה רוחבית וחילוץ נתונים להתקדם ללא הפרעה.

תמיכה בחקירות פורנזיות עם נתיבי ביקורת מתקדמים

תגובה לאירועים תלויה בנראות באיכות גבוהה. אבטחה במקום הראשון MFT מספק:

- יומני רישום בלתי ניתנים לשינוי, עם חותמת זמן

- אימות שלמות הקובץ

- היסטוריית פעילות מלאה של משתמשים

- מטא-נתונים ברמת ההעברה (מקור, יעד, מדיניות שהוחלו)

יכולות אלו תומכות בניתוח מהיר של גורמי שורש ובדיווח רגולטורי בר-הגנה.

טיפול בפערים הנפוצים ביותר באבטחה במערכות מדור קודם MFT

מוֹרֶשֶׁת MFT חושף ארגונים ל:

- ספריות קריפטוגרפיות מיושנות או לא מתוקנות

מודלים חלשים של זהות או גישה

- נקודות עיוורות באינטגרציות של שותפים או צד שלישי

- תנועת קבצים לא מבוקרת בין רשתות

אבטחה במקום הראשון MFT מטפל בכל הליקויים הללו באמצעות מניעת איומים משולבת, ניטור מתמשך ומסגרות ממשל מובנות.

שיקולים תפעוליים ומשאבים בעת מעבר למצב של אבטחה תחילה Managed File Transfer

מעבר ממסורתי לביטחון תחילה MFT דורש תכנון מעמיק אך משתלם בהפחתת תקורות תפעוליות, סיכון נמוך יותר לפריצות ויעילות משופרת בתאימות.

מהם הצעדים המרכזיים במעבר ממסורתי למסורתי-אבטחתי MFT ?

מפת דרכים מובנית למעבר כוללת:

- הערכה – זרימות עבודה של מלאי, שותפים, תלויות בהצפנה ופערים בתאימות.

- עיצוב – הגדרת מדיניות אבטחה, בקרות אבטחה ודרישות ארכיטקטורה של Zero Trust.

- פיילוט – אימות זרימות עבודה בפריסה מבוקרת.

- פריסה מדורגת – התרחבות על פני מחלקות ועומסי עבודה בעלי ערך גבוה.

- יישור ממשל – עדכון מדיניות, תפקידים ותיעוד תאימות.

שילוב אבטחה במקום הראשון MFT עם תשתית ה-IT הקיימת

אבטחה במקום הראשון MFT משתלב בצורה חלקה כאשר:

- ניהול זהויות (IAM/MFA) הוא ריכוזי

- פלטפורמות SIEM צורכות MFT טלמטריה

- כלי DLP אוכפים ניהול תוכן

- Cloud ומאגרי קבצים מקומיים מסתנכרנים בצורה מאובטחת

- ממשקי API ומסגרות אוטומציה תומכים בתזמור זרימת עבודה

ניתן למתן אתגרים נפוצים, כגון מערכות מבודדות או תלויות מדור קודם, באמצעות פריסה הדרגתית ואינטגרציות מבוססות מחברים.

הערכת עלות הבעלות הכוללת והחזר ההשקעה (ROI) של אבטחה במקום הראשון MFT

בעוד שהאבטחה במקום הראשון MFT עשוי לכלול השקעה ראשונית גבוהה יותר, החזר ההשקעה (ROI) מונע על ידי:

- הפחתת הסבירות לפריצה והעלויות הנלוות

- עומס עבודה מופחת בביקורת

- תקורה תפעולית נמוכה יותר כתוצאה מאוטומציה

- פחות שכבות אבטחה ידניות

- זמן פעולה משופר ויציבות זרימת עבודה

עבור תעשיות מפוקחות, חיסכון זה יכול להיות משמעותי, ולעתים קרובות לעלות על ההשקעה הראשונית במהלך השנה הראשונה.

מסגרת החלטה: מתי ומדוע לשדרג לאבטחה במקום הראשון MFT פִּתָרוֹן

ארגונים לעיתים קרובות מזהים את הצורך בשדרוג לאחר שחוו כשלים בביקורת, מורכבות תפעולית או פעילות מוגברת של איומים. מסגרת קבלת החלטות מסייעת למנהיגים לקבוע את העיתוי וההצדקה האסטרטגית.

גורמים מרכזיים המעידים על הצורך בביטחון תחילה MFT

טריגרים נפוצים כוללים:

- ביקורות אבטחה או תאימות כושלות

- ניסיונות מוגברים של תוכנות כופר ותוכנות זדוניות שמקורן בקבצים

- חוסר נראות לגבי תנועת קבצים

- הסתמכות יתר על תהליכים ידניים או מבוססי סקריפטים

- אתגרים בנוגע לאחסון נתונים או תאימות חוצת גבולות

- יוזמות טרנספורמציה דיגיטלית הדורשות מודרניזציה

אם קיימים מספר טריגרים, הארגון הוא מועמד חזק להעדפת האבטחה במקום הראשון MFT .

שיטות עבודה מומלצות להערכת ובחירת גורם שמקדים את הביטחון MFT פּלַטפוֹרמָה

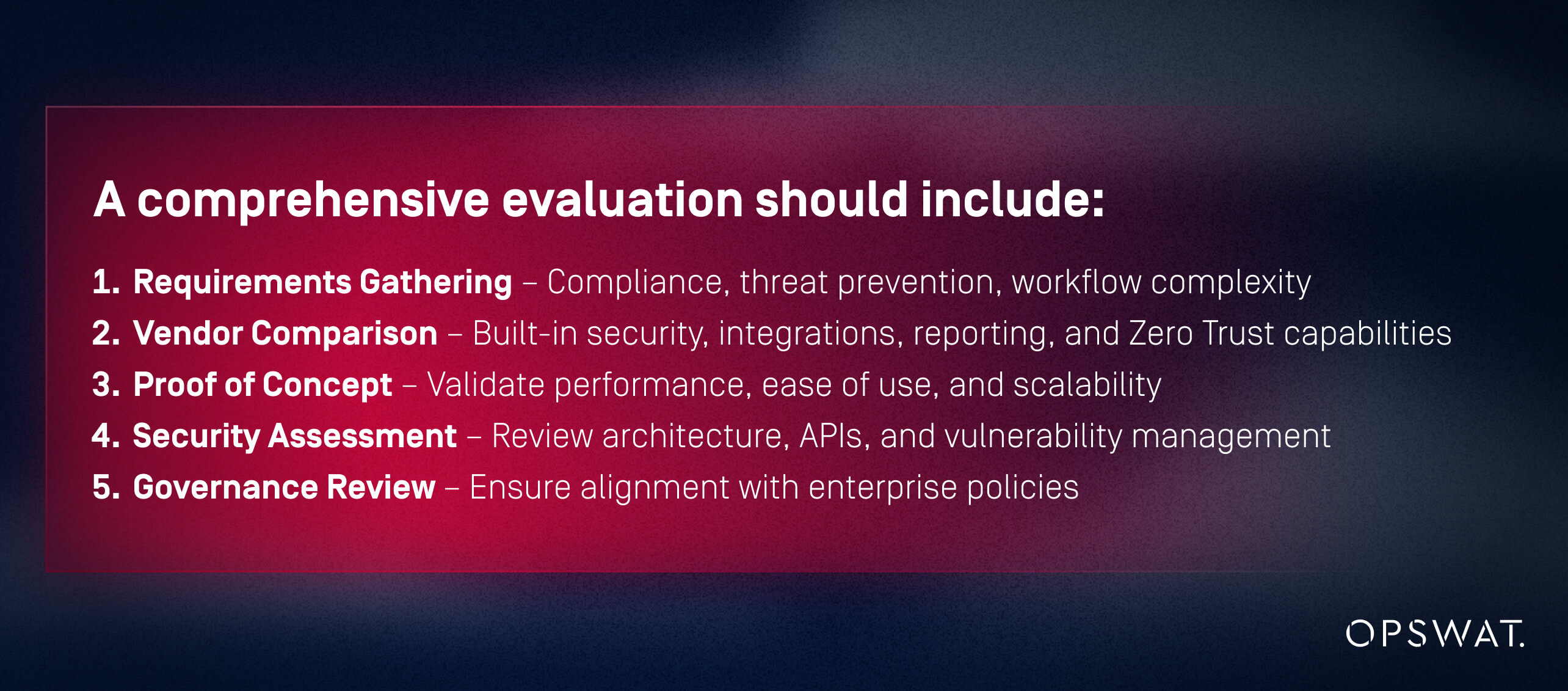

הערכה מקיפה צריכה לכלול:

- איסוף דרישות - תאימות, מניעת איומים, מורכבות זרימת עבודה

- השוואת ספקים - אבטחה מובנית, אינטגרציות, דיווח ויכולות אפס אמון

- הוכחת היתכנות - אימות ביצועים, קלות שימוש וגמישות

- הערכת אבטחה - סקירת ארכיטקטורה, ממשקי API וניהול פגיעויות

- סקירת ממשל – הבטחת התאמה למדיניות הארגון

שאלות לשאול ספקים:

- האם בקרות אבטחה הן מקוריות או תוספות?

- כיצד מזהים ומנטרלים איומים?

- האם תוכל להדגים מיפוי תאימות?

- כיצד אתם תומכים באכיפת אפס אמון?

דגלים אדומים כוללים הסתמכות על סריקת תוכנות זדוניות חיצונית, יומני רישום לא שלמים, ארכיטקטורות מיושנות או יכולות אינטגרציה מוגבלות.

מַדוּעַ OPSWAT מובילים בתחום האבטחה במקום הראשון Managed File Transfer

OPSWAT קובע את הסטנדרט לאבטחה במקום הראשון MFT עִם:

- סריקה משולבת מרובת קבצים, CDR, ארגז חול ואימות סוג קובץ

- ארכיטקטורת אפס אמון עם מינימום הרשאות ואימות מתמשך

- בקרות תאימות לפי תכנון

- יומני ביקורת בלתי ניתנים לשינוי וטלמטריה מוכנה ל-SIEM

- מודלים של פריסה היברידית בעלי ביצועים גבוהים

- תוצאות מוכחות בתשתיות קריטיות ובתעשיות מוסדרות

יכולות אלו מטפלות ישירות בחסרונות במסורתי MFT ולהעצים ארגונים לבצע מודרניזציה בצורה מאובטחת.

השלבים הבאים: כיצד ליצור קשר עם OPSWAT להערכת אבטחה או הדגמה

מנהלי מערכות מידע ומנהלי IT יכולים לעשות את הצעד הבא על ידי:

- בקשה להערכת אבטחה מותאמת אישית

- הורדת רשימות תיוג תאימות

- תזמון MetaDefender MFT הַדגָמָה

- מרתק OPSWAT מומחים להערכת מוכנות להגירה

אבטחה במקום הראשון MFT הוא טרנספורמציה אסטרטגית. OPSWAT מספק את העומק האדריכלי והאבטחה המוכחת הנדרשים לביצועו.

שאלות נפוצות

אילו תכונות אבטחה מבדילות את האבטחה במקום הראשון MFT מן המסורתי MFT ?

אבטחה במקום הראשון MFT שונה מהמסורתי MFT באמצעות ארבע תכונות ארכיטקטוניות מרכזיות: מניעת איומים מובנית (סריקה מרובה, ארגז חול, CDR), בקרות גישה מפורטות עם אימות מתמשך, עקרונות עיצוב Zero Trust ויומני ביקורת מלאים ובלתי ניתנים לשינוי. מסורתי MFT בדרך כלל מציע אלה כתוספות אופציונליות ולא כתוספות ליבה.

כיצד אבטחה קודמת לכל MFT למתן איומים בצורה יעילה יותר?

באמצעות סריקה מרובה משולבת, ארגז חול, CDR וניטור בזמן אמת.

אילו אתגרים מתעוררים במעבר ממסורתי למשאבי אבטחה במקום הראשון MFT ?

תלויות מדור קודם, מיפוי זרימת עבודה, שילוב IAM ויישור מדיניות.

כיצד מודיעין איומים אוטומטי מפחית את הסיכון לפריצות?

על ידי עדכון מתמיד של מדיניות וזיהוי דפוסי איום חדשים באופן מיידי.

מהם הבדלי ה-ROI?

אבטחה במקום הראשון MFT מפחית תקורות תפעוליות, סיכוני תאימות ועלויות אירועים.

כיצד פועלת גישה של "אבטחה במקום הראשון" MFT תמיכה בתגובה לאירועים?

עם יומני רישום בלתי ניתנים לשינוי, מטא-נתונים מפורטים והתראות אוטומטיות לחקירה מהירה.

האם הארגון שלך מוגן באמצעות אבטחה תחילה MFT ?

ככל שאיומי הסייבר מתפתחים והציפיות הרגולטוריות מתעצמות, הפער בין מסורתיים לבין אלו שמתמקדים באבטחה MFT מתרחב. מערכות מדור קודם אינן יכולות להגן מפני איומים מודרניים שמקורם בקבצים, סיכונים פנימיים ומורכבות תאימות. אבטחה במקום הראשון MFT מספק מודל חזק יותר באופן מהותי - כזה שנועד למנוע פרצות, להאיץ את הציות ולספק נראות תפעולית עמוקה.

ארגונים מודרניים אינם יכולים עוד להרשות לעצמם הגנות ריאקטיביות או חלקיות. על ידי אימוץ גישת אבטחה תחילה, ארגונים מפחיתים סיכונים, מחזקים אמון ומבטיחים העברת קבצים מאובטחת, תואמת ועמידה בכל המערכת האקולוגית שלהם.