קבצי קיצור דרך לאינטרנט - המכונים בדרך כלל קבצי URL - עשויים להיראות שגרתיים במבט ראשון. אך במהלך השנים, פריטי טקסט פשוטים אלה של Windows התפתחו לאמצעים רבי עוצמה לקידום קמפיינים של תוכנות זדוניות רב-שלביות. מורכבותם הנמוכה, בשילוב עם התנהגויות ספציפיות של מערכת ההפעלה ופערי אבטחה שלא נחשפו אליהם, אפשרו ליריבים להפוך אותם לנשק בשקט בדרכים חדשות ומסוכנות.

מאמר זה, הראשון בסדרה בת שלושה חלקים, בוחן את תחייתם של קבצי URL בנוף האיומים מנקודת מבט תיאורטית ואסטרטגית של מודיעין. נסקור את המבנה שלהם, מקרי התעללות היסטוריים, ומדוע גורמי איום מודרניים מסתמכים עליהם יותר ויותר בשרשראות תקיפה מבוססות קבצים. חלקים שניים ושלישי יבחנו נקודות מבט סטטיות ודינמיות של ניתוח - תוך התייחסות ל- FileTAC ול- MetaDefender Sandbox של OPSWAT , בהתאמה.

קיצור דרך ל-Malice: קבצי URL

קבצי קיצורי דרך לאינטרנט, או קבצי URL, מציגים הזדמנות מעניינת להרהר על האופן שבו סוגי קבצים רגילים מציגים סיכוני אבטחה והופכים לטכנולוגיה המאפשרת פעילות פלילית כאשר הם משולבים עם הפגיעויות הנכונות.

בְּ OPSWAT אנו מתמחים בניצול לרעה של סוגי קבצים מורכבים וחמקמקים על ידי יריבים למטרות זדוניות, ועוזרים ללקוחות עם פתרונות המותאמים לספק אמצעי נגד עמידים כנגד איומי סייבר. אך לא כל קובץ נשק חייב לעמוד בסטנדרטים גבוהים של מורכבות או תחכום כדי להוות סיכון. כמו גאדג'טים בשרשרת ROP , חלק מהקבצים פשוטים אך מספקים ערך כמרכיב ברצף איומים.

OPSWAT מציין כי מספר גדל והולך של קבוצות יריבות ממנפות כלי סחר מורכבים בקבצים בתדירות גבוהה יותר כשהן מכוונות לאינטרסים גלובליים, כפי שנראה הן בקרב קבוצות פושעי סייבר והן בקרב קבוצות איום המתמקדות אסטרטגית במדינות לאום.

בפוסט זה, נחקור קבצי URL, ואת התחייה שחוותה בתחום האיומים, שכן פגיעויות וחשיפות שונות הובילו יריבים למצוא תועלת בסוג קובץ פשוט זה.

מהם קבצי URL?

קבצי URL הם פורמט קובץ מבוסס טקסט המספק פונקציה דומה לקבצי קיצורי דרך אחרים, כגון קבצי LNK (Shell Link), אלא שהם נועדו להצביע על משאבי רשת, כגון כתובות URL של אינטרנט. מקרה השימוש העיקרי עבור קבצים אלה ב-Windows הוא שמירת קיצור דרך הניתן ללחיצה בשולחן העבודה של המשתמש, שניתן לפתוח אותו כדי להוביל אותם לכתובת URL או יישום אינטרנט יעד.

קבצי URL אינם פורמטים מתועדים היטב, בהיותם תכונה מדור קודם של מעטפת Windows והיו סוג קובץ קיצור דרך נתמך ב-Windows במשך זמן רב. פורמט קובץ ה-URL תועד באופן לא רשמי לפחות בשנת 1998.

קבצי קיצורי דרך לאינטרנט מקבלים את הסיומת .url, מה שמוביל לכינוי "קבצי URL". במציאות, מדובר בקבצים פשוטים מבוססי טקסט בפורמט INI, בעלי מבנה פשוט שניתן להרחיב באמצעות מטא-דאטה וקידוד ערכי נתונים מיוחד. ממשקי API משויכים זמינים במערכת ההפעלה ליצירה וקריאת קבצי URL.

הקובץ הבסיסי ביותר מורכב מכותרת אחת ומאפיין URL נדרש, לדוגמה:

קיצור דרך לאינטרנט

כתובת אתר = OPSWAT

כפי שניתן לראות בדוגמה, קובץ URL יכול להיות קצר מאוד, והסעיף והאפשרות היחידים הנדרשים הם [InternetShortcut] ו-URL. עם פורמט בסיסי זה בחשבון, נוכל להתחיל לחקור כיצד מרחב האיומים סביב קבצי URL התרחב במהלך השנים.

למה קבצי URL חשובים ב Threat Intelligence

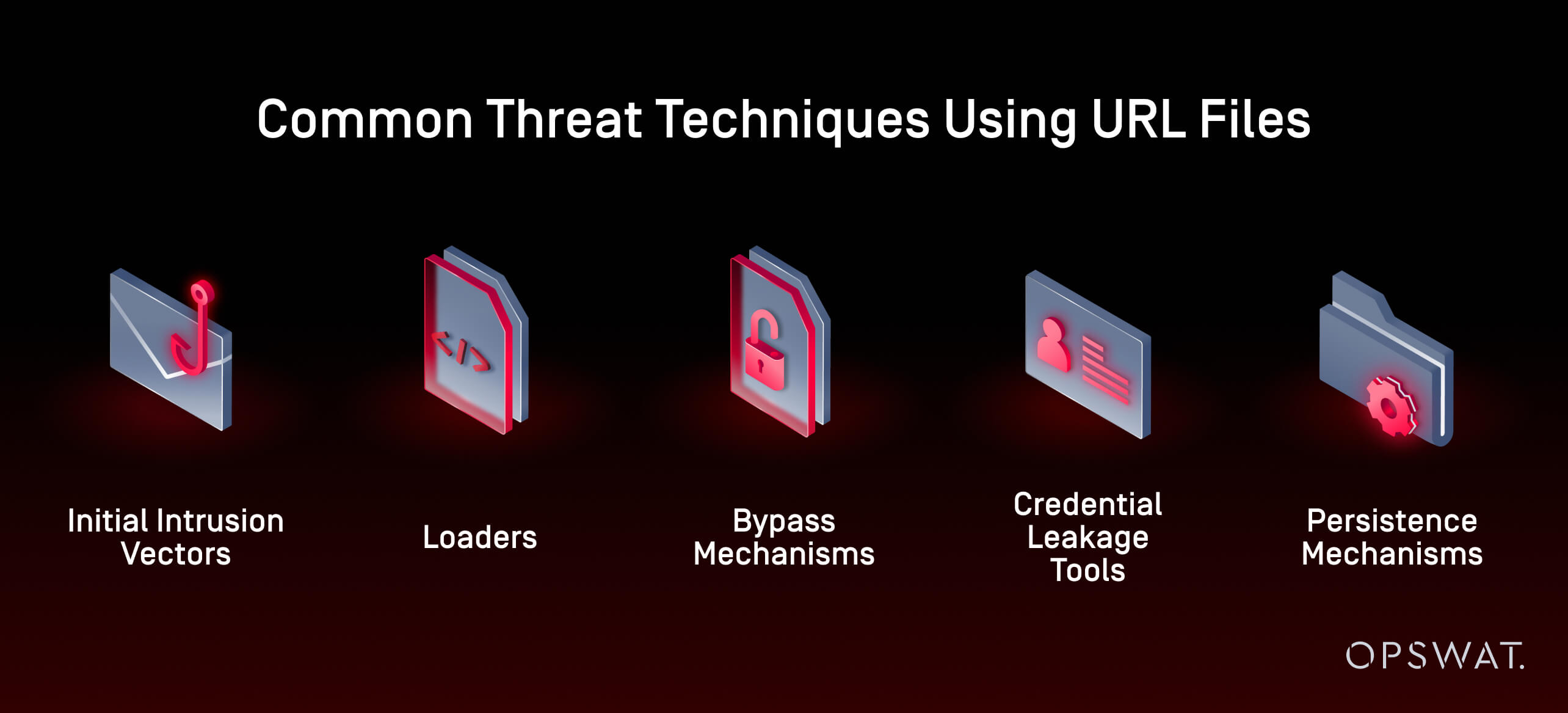

למרות שקובצי URL הוצגו כתכונת נוחות בסביבות Windows מוקדמות, הם תופסים כיום מקום ייחודי בערכות כלים של תוקפים. עבור תוקפים רבים, קובצי URL משמשים כ:

- וקטורי חדירה ראשוניים בקמפיינים של פישינג ו-drive-by

- טוענים עבור מטענים בשלב השני כמו קבצי .hta, .js או .cpl

- מנגנוני עקיפה עבור SmartScreen, MOTW והגנות אחרות

- כלי דליפת אישורים באמצעות איתות SMB או אחזור סמלים

- מנגנוני התמדה באמצעות מיקום תיקיות אוטומטי

בקיצור: קבצים אלה אינם עוד נוחות בלתי מזיקה - הם משטחי תקיפה מתפתחים.

התפתחות אסטרטגית של נוף האיומים

ההתמקדות המחודשת בקבצי URL מדגישה מגמה רחבה יותר בהתנהגות יריבה:

- ניצול סוגי קבצים שלא זוכים לתשומת לב: תוקפים עוברים באופן שגרתי לפורמטים שמשתלבים בסביבות ארגוניות.

- מורכבות דרך פשטות: במקום לבנות תוכנות זדוניות חדשות לגמרי, גורמי איום רבים מקשרים יחד פורמטים מרובים של קבצים ותכונות מערכת הפעלה כדי להשיג את מטרותיהם.

- אימוץ מדינתי: כפי OPSWAT אנליסטים מודיעיניים תיעדו, אפילו קבוצות APT (איומים מתמשכים מתקדמים) בעלות משאבים טכניים עמוקים החלו להשתמש בסוגי קבצים פשוטים כמו קבצי URL כדי ליזום התקפות מתוחכמות - לעתים קרובות כרכיב בעל רמת איתות נמוכה בקמפיינים גדולים יותר.

זה משקף את המציאות של מודיעין איומי סייבר מודרני : הבנת רכיבי ההתקפה חשובה בדיוק כמו מעקב אחר מטענים או תשתיות.

מבט קדימה: מדוע קבצי URL ראויים לבדיקה מעמיקה יותר

מאמר מבוא זה הניח את היסודות להבנת קבצי URL כסוג של ממצאים המאפשרים איומים. בעוד שהם לעיתים רחוקות מהווים את כוכב שרשרת התקפות, השימוש הגובר בהם בקרב קמפיינים של פושעי סייבר ומדינות לאומיות הופך אותם לחיוניים לחקירה.

בחלק השני, ננתח את המאפיינים הסטטיים של קבצי URL זדוניים - כולל מבנה, שימוש לרעה במטא-דאטה וטכניקות התחמקות - ונראה כיצד OPSWAT פלטפורמת FileTAC של חברת חושפת איומים באמצעות DFI (בדיקת קבצים עמוקה).

בחלק השלישי, נתמקד בהתנהגות: נבחן כיצד קבצים אלה מתנהגים בזמן ריצה, וכיצד Sandbox של MetaDefender של OPSWAT מזהה באופן דינמי נתיבי ביצוע, ניסיונות התמדה ותקשורת חיצונית הקשורה לקיצורי דרך של כתובות URL זדוניות.

הישארו מעודכנים כשאנחנו ממשיכים לחקור כיצד גורמי איום מנצלים את פורמטי הקבצים הכי צנועים - וכיצד OPSWAT עוזר לארגונים להישאר צעד אחד קדימה.