OPSWAT יחידה 515 , צוות האדום הייחודי של חברת Schneider Electric, מוקדש לאבטחת סייבר פרואקטיבית באמצעות בדיקות מתקדמות , סימולציה עוינת וגילוי מעמיק של פגיעויות. במטרה לחזק את אבטחת התשתיות הקריטיות, יחידה 515 יזמה הערכת אבטחה מקיפה של בקר ה-PLC Modicon M241 של Schneider Electric בתחילת 2025.

גילוי פגיעויות מרובות במודיקון M241

בפברואר, יחידה 515 ביצעה הערכה יסודית של מכשיר ה-Modicon M241 כדי לזהות נקודות תורפה פוטנציאליות שעלולות להוות סיכוני אבטחת סייבר לסביבות טכנולוגיה תפעולית (OT). מאמץ זה הוביל לגילוי מספר נקודות תורפה, כולל סיכוני חשיפת נתונים, תנאי מניעת שירות (DoS) ופגמי אבטחה בצד הלקוח.

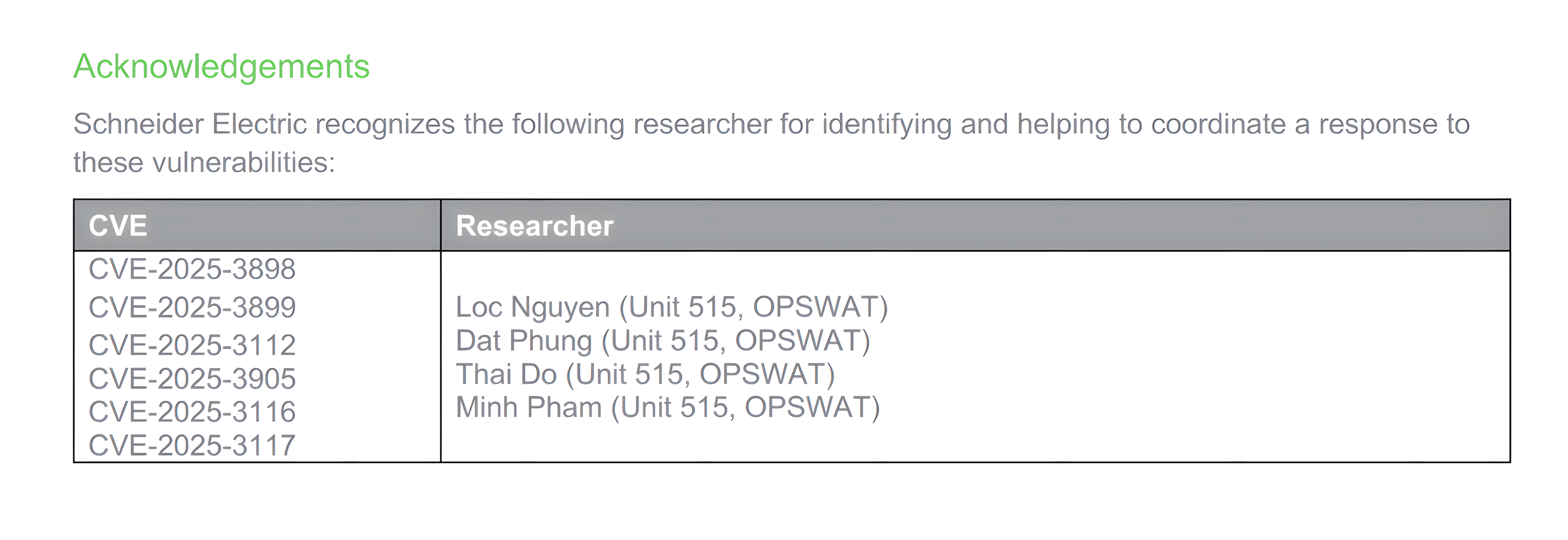

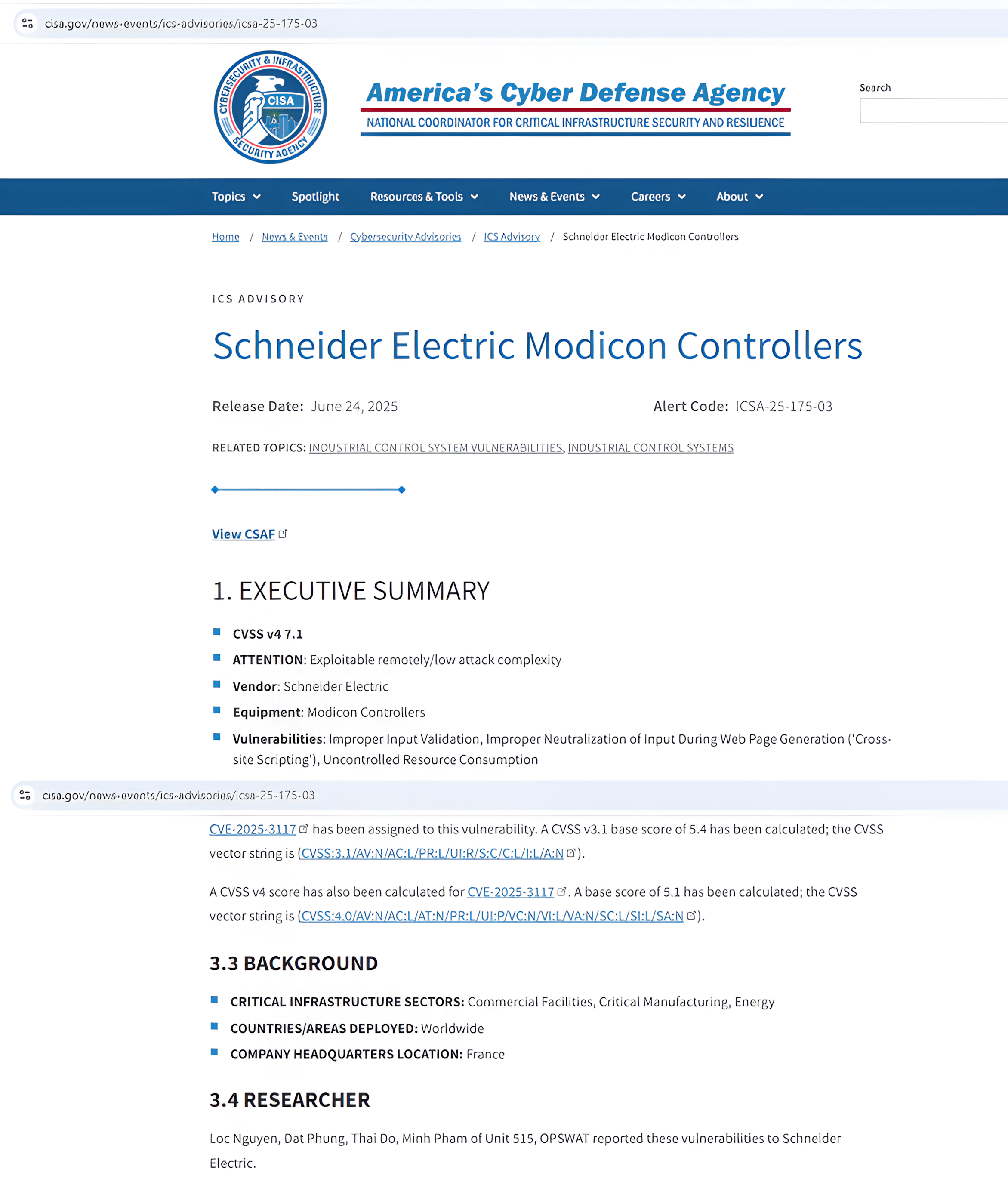

בהתאם לנהלי גילוי אחראי ו OPSWAT מתוך מחויבות לאבטחת מערכות תעשייתיות, יחידה 515 דיווחה מיד על כל הממצאים לשניידר אלקטריק. בעקבות הגילוי על ידינו, שניידר אלקטריק ערכה חקירה נוספת והגיבה עם ייעוץ אבטחה ותיקוני קושחה שפורסמו במאי ויוני 2025, במטרה לתקן סיכונים אלה ולהגן על קו המוצרים שלה.

הפגיעות הראשונה שפורסמה, CVE-2025-2875 , נחשפה במאי 2025 יחד עם הייעוץ והנחיות הרשמיות של שניידר אלקטריק לתיקון הבעיה.

לאחר מכן, ביוני 2025, פרסמה שניידר אלקטריק הנחיות נוספות הנוגעות לפגיעויות הנותרות שהתגלו על ידי יחידה 515. בעיות CVE אלו כוללות:

- CVE-2025-3898

- CVE-2025-3899

- CVE-2025-3112

- CVE-2025-3905

- CVE-2025-3116

- CVE-2025-3117

ממצאים אלה מדגישים את התפקיד הקריטי של הערכות אבטחה פרואקטיביות ועקרונות של "אבטחה מכוח עיצוב" בהגנה על מערכות בקרה תעשייתיות. OPSWAT ממשיכה להיות מחויבת לשיתוף פעולה עם ספקים ובעלי נכסים כדי לחשוף ולתקן פגיעויות מוקדם - לפני שהן מהוות איום בסביבות תפעוליות.

סקירה טכנית של CVEs שזוהו במכשירי Schneider Electric

בשיתוף פעולה הדוק עם שניידר אלקטריק, OPSWAT מכירה באופי הרגיש של סיכוני אבטחת סייבר בסביבות טכנולוגיה תפעולית (OT). כדי להימנע מסיוע לניצול זדוני ולהגן על לקוחות שניידר אלקטריק, OPSWAT בחרה לא לחשוף בפומבי קוד פרצה או פרטים טכניים מעמיקים של הפגיעויות.

להלן סיכום מקיף של הפגיעויות שהתגלו על ידי יחידה 515 :

CVE-2025-3898 ו-CVE-2025-3116 - אימות קלט שגוי (חומרה גבוהה)

פגיעויות אלו נובעות מאימות לא מספק של נתוני קלט, מה שעלול לאפשר מצב של מניעת שירות (DoS) במכשירים המושפעים. תוקף מאומת עלול לשלוח בקשת HTTPS בעלת מבנה מיוחד עם תוכן גוף פגום לבקר, מה שיגרום לקריסה או להתנהגות בלתי צפויה.

- CVE-2025-3898 מושפע:

- מודיקון M241/M251 (גרסאות קושחה לפני 5.3.12.51)

- מודיקון M262 (גרסאות קודמות ל-5.3.9.18)

- CVE-2025-3116 מושפע:

- מודיקון M241/M251 (גרסאות קודמות ל-5.3.12.51)

- כל הגרסאות של Modicon M258 ו-LMC058

CVE-2025-3112 - צריכת משאבים בלתי מבוקרת (חומרה גבוהה)

פגיעות זו, עם ציון CVSS v4.0 של 7.1, עלולה לאפשר לתוקף מאומת למצות את משאבי המערכת על ידי מניפולציה של כותרת Content-Length בבקשות HTTPS, וכתוצאה מכך למצב מניעת שירות.

- מכשירים מושפעים:

- מודיקון M241/M251 (גרסאות קודמות ל-5.3.12.51)

CVE-2025-3899, CVE-2025-3905, ו-CVE-2025-3117 - ניטרול לא תקין של קלט במהלך יצירת דף אינטרנט (חומרה בינונית)

פגיעויות צד הלקוח הללו כוללות ניטרול לא תקין של קלט משתמש בממשק האינטרנט, מה שמאפשר התקפות Cross-Site Scripting (XSS). תוקף מאומת עלול להחדיר סקריפטים זדוניים, דבר שעלול לפגוע בסודיות ובשלמות הנתונים בדפדפן של הקורבן.

- CVE-2025-3899, CVE-2025-3905 ו-CVE-2025-3117 משפיעים על:

- מודיקון M241/M251 (גרסאות קודמות ל-5.3.12.51)

- CVE-2025-3905 ו-CVE-2025-3117 משפיעים בנוסף על:

- כל הגרסאות של Modicon M258 ו-LMC058

- CVE-2025-3117 משפיע בנוסף על:

- מודיקון M262 (גרסאות קודמות ל-5.3.9.18)

תיקון

אנו ממליצים בחום שארגונים המשתמשים במכשירי PLC של Schneider Electric Modicon M241/M251/M262/M258/LMC058 יפעלו לפי ההנחיות הרשמיות של Schneider Electric לתיקון פגיעות זו, הזמינות כאן: מסמך ייעוץ אבטחה של Schneider

כדי לצמצם ביעילות את הפגיעויות הללו, ארגונים צריכים לאמץ אסטרטגיית הגנה מקיפה לעומק, הכוללת:

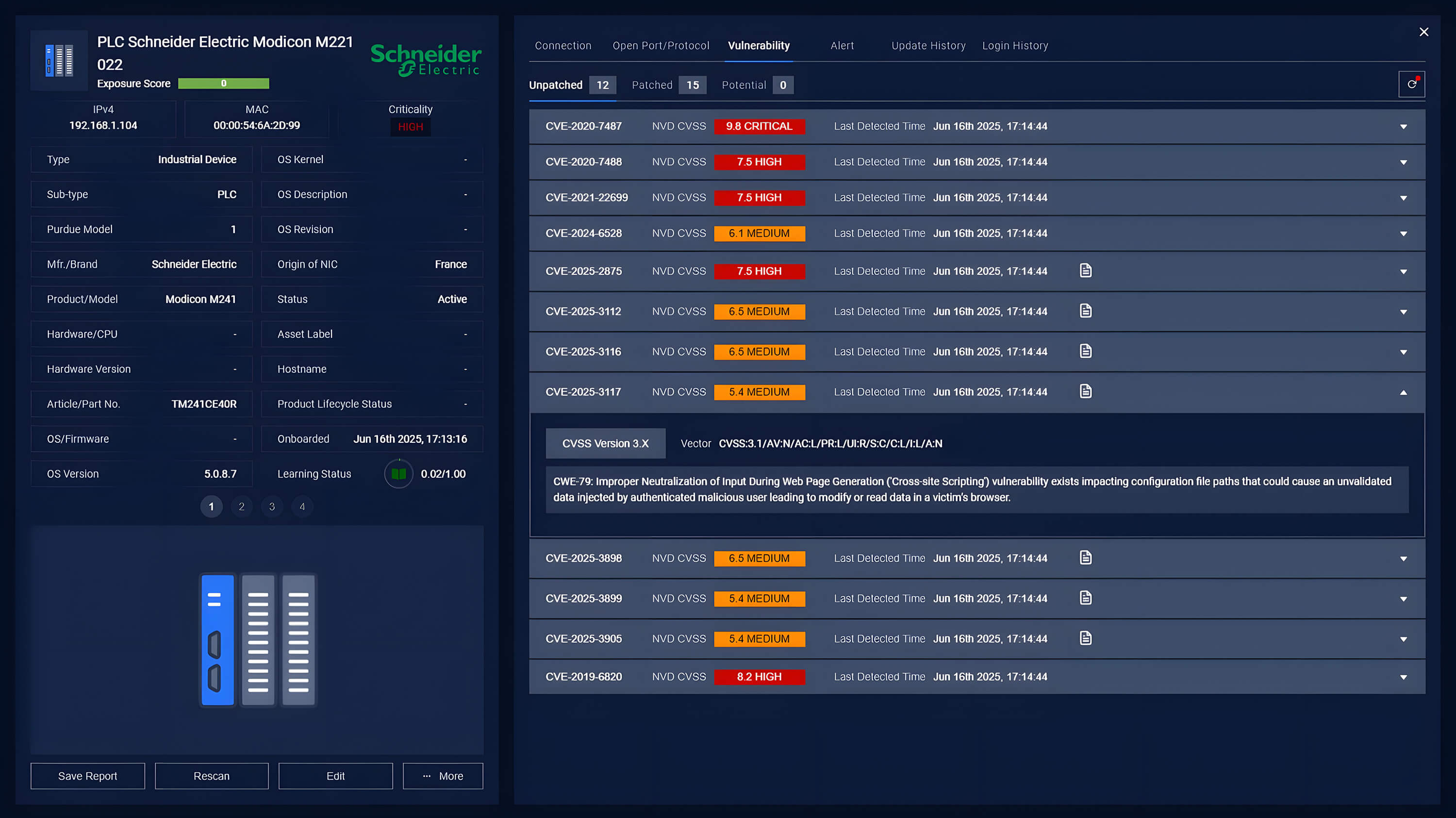

- Vulnerability detection באמצעות סריקה ותיקון רציפים של CVE : סריקה קבועה של רשתות לאיתור פגיעויות, ויישום תיקון (מומלץ באמצעות תיקון קושחה במידת האפשר)

- ניטור התנהגויות חריגות: סימון עליות חריגות בתדירות התקשורת עם בקר ה-PLC של Schneider Modion M241, דבר שיכול להצביע על ניסיון דליפת נתונים בלתי מורשה מתמשך.

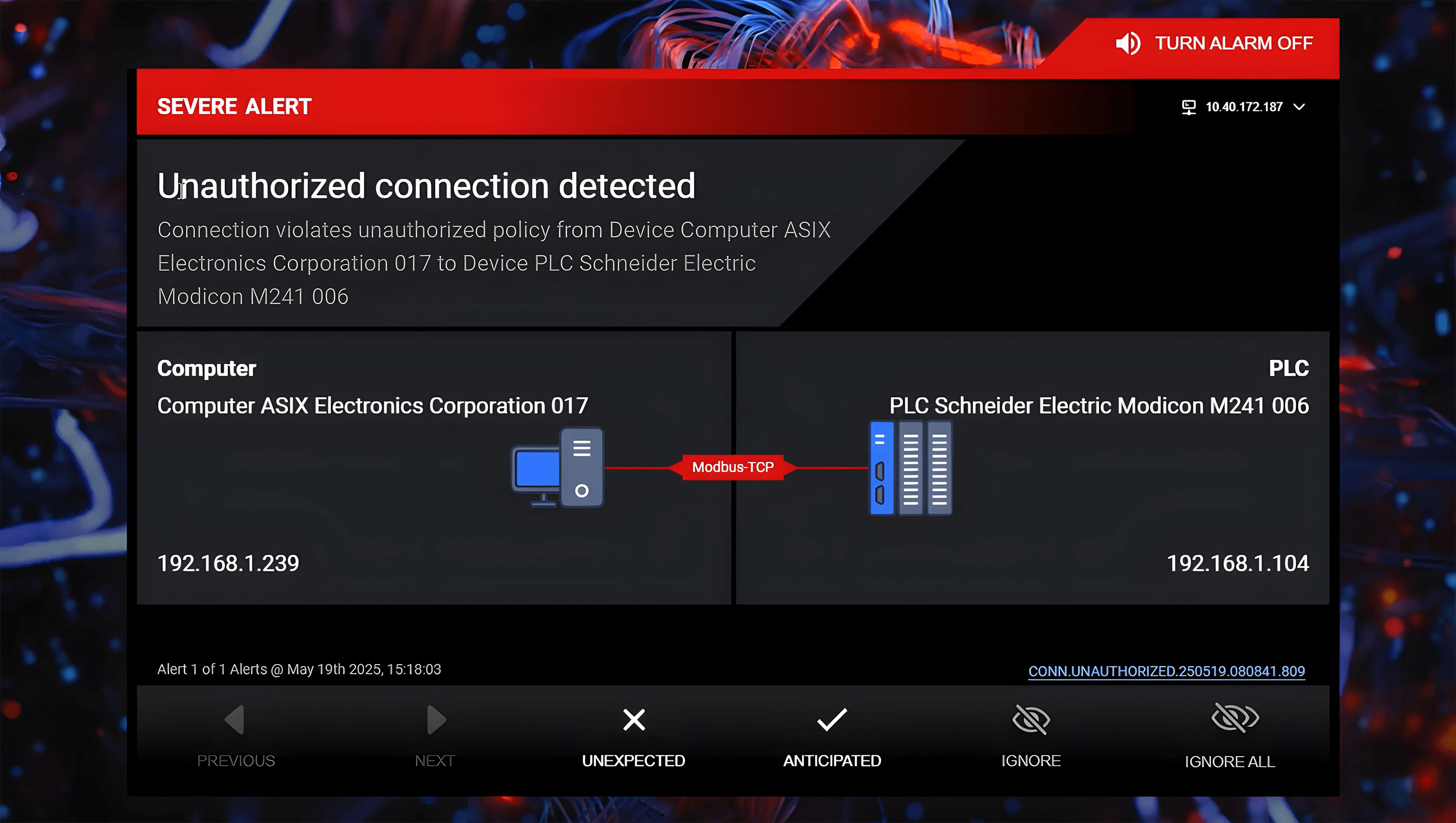

- זיהוי חיבורי התקנים לא מורשים: המערכת אמורה לזהות מתי התקן לא מורשה/סורר מתחבר לבקר.

- פילוח רשת: בידוד מכשירים מושפעים יכול לסייע במניעת התפשטות רוחבית של התקפות, ובכך למזער את ההשפעה.

- מניעת חדירות: זיהוי וחסימה מיידית של פקודות זדוניות/לא מאושרות למערכת הבקרה הממשלתית (PLC), ולאחר מכן הגנה יעילה על פעולות תקינות של המערכת.

OPSWAT OT Security של MetaDefender עונה על צרכים אלה על ידי זיהוי CVEs, ניטור רציף של הרשת לאיתור התנהגויות חריגות וזיהוי חיבורים לא מורשים. באמצעות בינה מלאכותית, היא לומדת דפוסי תנועה רגילים, קובעת התנהגות בסיסית ומיישמת מדיניות להתרעה על אנומליות. זה מאפשר תגובות מיידיות ומושכלות לאיומים פוטנציאליים. בנוסף, אבטחת MetaDefender OT Security מאפשרת תיקון פגיעויות בעזרת יכולתה הייחודית לשדרוג קושחה מרכזי ומשולב עבור הבקרים.

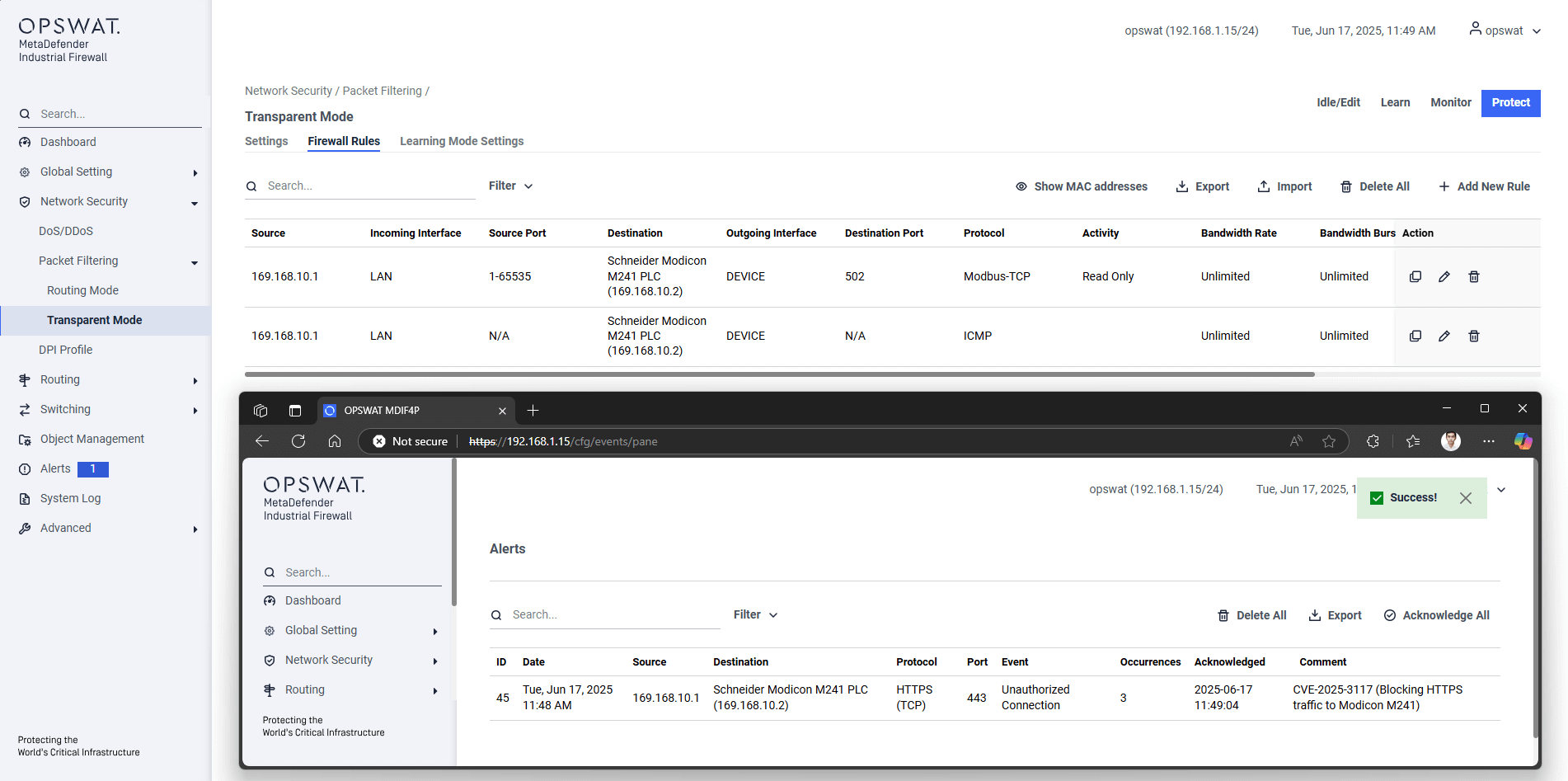

במקרה של מתקפה המנצלת את ה-CVEs הללו, OT Security MetaDefender משתלבת עם Firewall Industrial MetaDefender כדי לזהות, להתריע ולחסום תקשורת חשודה על סמך כללים קבועים. Firewall Industrial MetaDefender משתמשת בבינה מלאכותית כדי ללמוד דפוסי תנועה קבועים ולאכוף מדיניות למניעת חיבורים לא מורשים.

מעבר למניעה, OPSWAT של OT Security MetaDefender OT מאפשרת לארגונים לנטר סימני ניצול בזמן אמת באמצעות נראות מתמשכת של נכסים והערכת פגיעויות. על ידי מינוף גילוי ומעקב מתקדמים אחר מלאי נכסים, הערכת פגיעויות ויכולות תיקון, הפלטפורמה שלנו מספקת זיהוי איומים פרואקטיבי ומאפשרת פעולות תיקון מהירות ויעילות.