מהי אבטחת CI/CD?

אבטחת CI/CD היא הפצת נוהלי ואמצעי אבטחה לאורך צינור האינטגרציה הרציפה והאספקה הרציפה (CI/CD). היא מתמקדת בהגנה על התהליכים האוטומטיים המשמשים בפיתוח תוכנה כדי להבטיח את שלמותם, בטיחותם ואמינותם של שינויי קוד משלב הפיתוח ועד לפריסה.

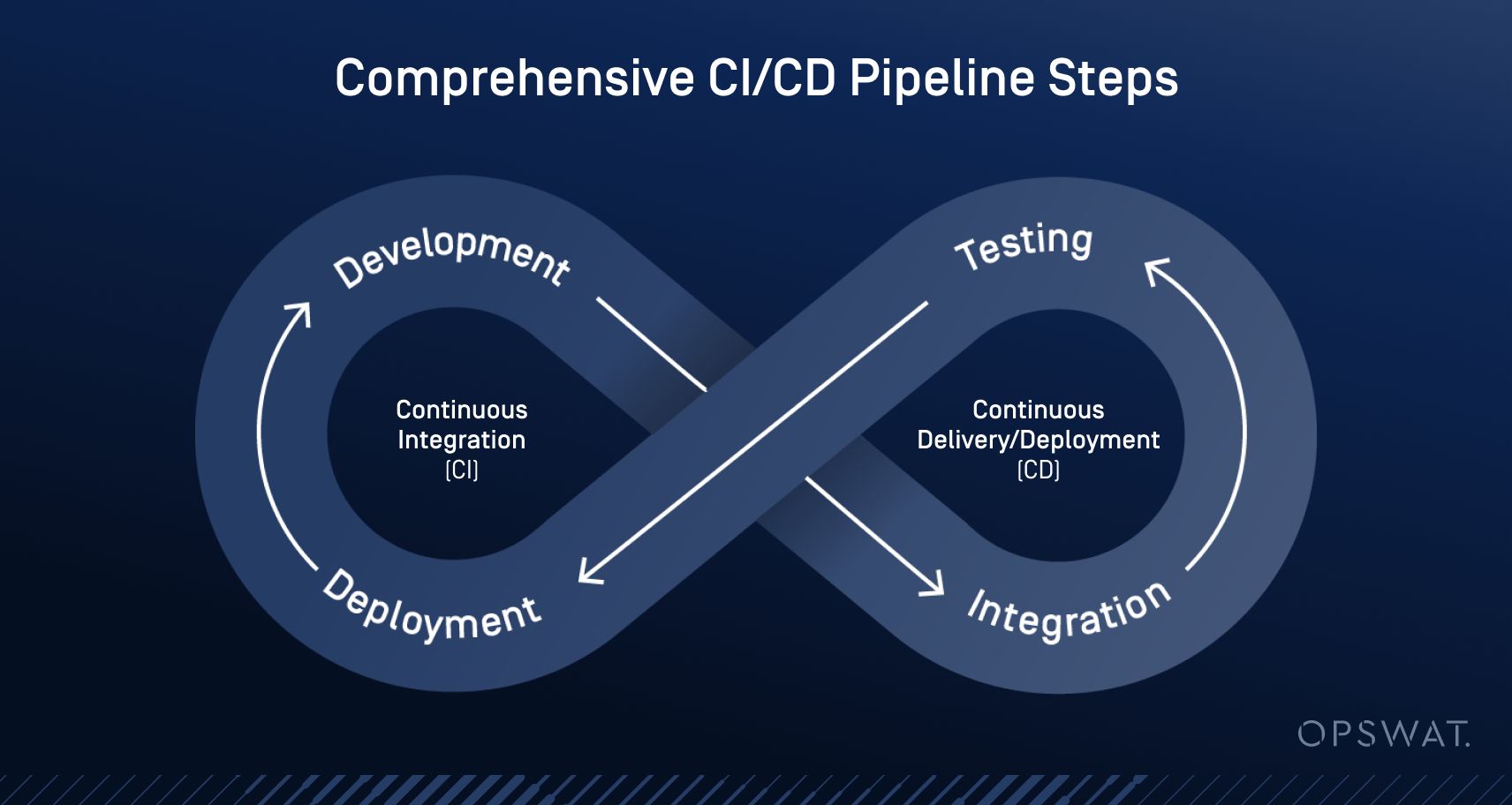

אינטגרציה רציפה (CI) כרוכה במיזוג תכוף של קוד לתוך מאגר מרכזי ושילוב כלים של צד שלישי כדי להפוך משימות בניית יישומים לאוטומטיות כגון בדיקות, פיתוח וניהול מאגרים. אספקה/פריסה רציפה (CD) מרחיבה זאת על ידי אוטומציה של פריסת השינויים הללו לסביבות ייצור או אחרות.

כאשר הם מיושמים ביעילות, CI/CD מגבירים את מהירות הפיתוח, העקביות ואמינות המסירה. אך ללא בקרות אבטחה נאותות, צינורות אלו עלולים להציג פגיעויות, לחשוף נתונים רגישים ולפגוע בשלמות האפליקציה.

אבטחת CI/CD יעילה מבטיחה ששינויי קוד יהיו בטוחים, שהגישה תהיה מבוקרת, ושמחזור חיי פיתוח התוכנה (SDLC) כולו יהיה מוגן מפני איומים פוטנציאליים ופעילות זדונית.

הסבר על צינור CI/CD

צינור CI/CD מכסה שילוב ופריסה של קוד חדש בבסיס קוד קיים, שיכול להיות הוספת תכונות, שיפורי איכות חיים או תיקוני אבטחה ותיקוני באגים. עבור רוב הארגונים, צינור CI/CD חזק יכלול את רוב או את כל השלבים הבאים:

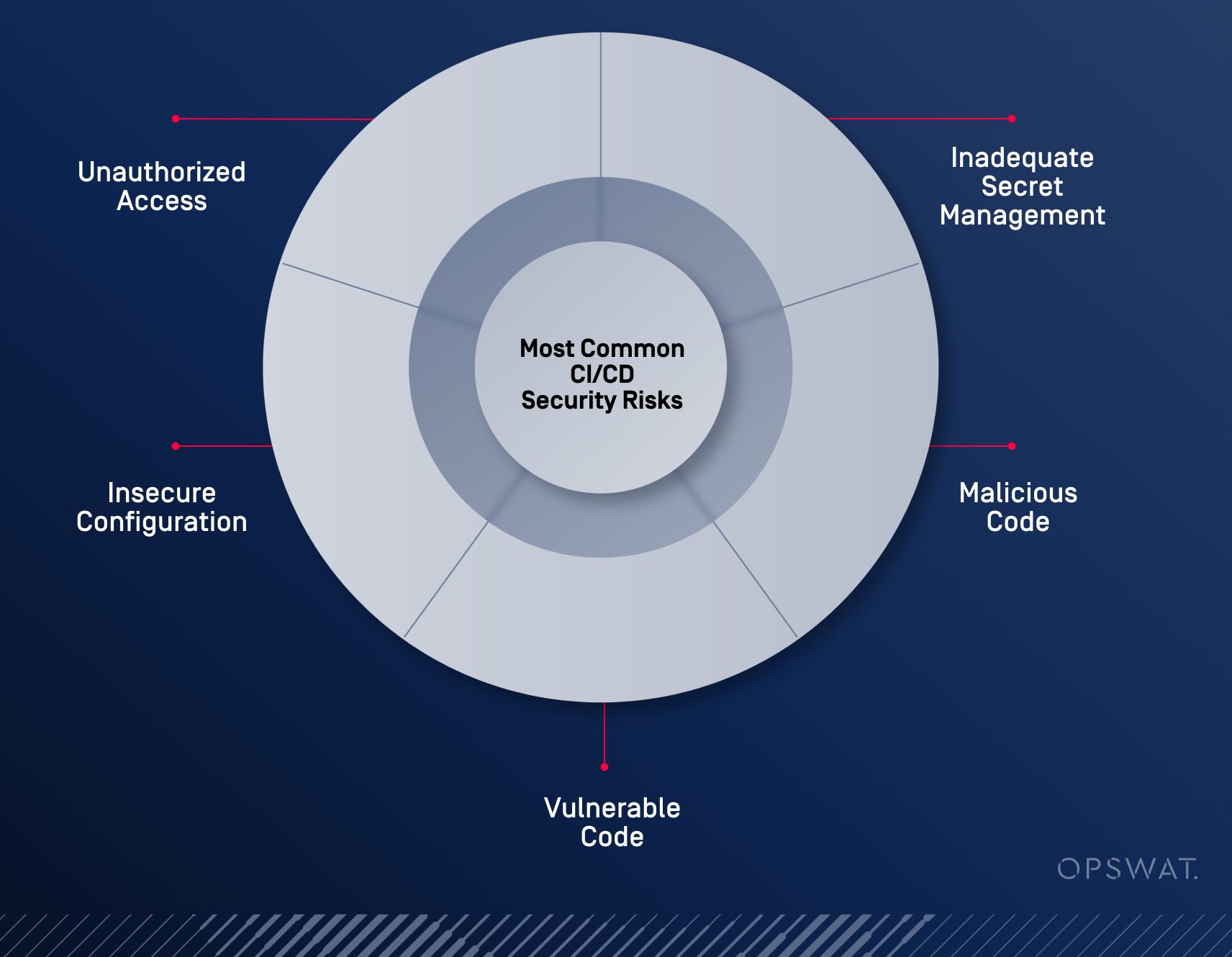

סיכוני צינור אבטחה של CI/CD

קיומה של מערכת CI/CD יעילה ללא אמצעי אבטחה מתאימים פירושה שגורמי איום יכולים לנצל שלבים בתהליך זה כדי לפגוע בכל בסיס הקוד. חלק מסיכוני האבטחה הנפוצים ביותר של CI/CD כוללים:

אנשים לא מורשים המקבלים גישה לצינור CI/CD עלולים להחדיר קוד זדוני או לגשת למידע רגיש.

טיפול לקוי בסודות, כגון API מפתחות וסיסמאות, עלולים להוביל לגישה לא מורשית ולפריצות אבטחה.

החדרת קוד זדוני באמצעות תלויות או הזרקת קוד ישירה עלולה לפגוע ביישום ובנתונים שלו.

פגיעויות אבטחה בבסיס הקוד, כמו גם פגיעויות שהוצגו על ידי רכיבים של צד שלישי, אם לא יזוהו וטופלו, עלולות להיות מנוצלות על ידי תוקפים.

כלי וסביבות CI/CD שתצורתם שגויה יכולה לפתוח אפיקים להתקפות ודליפות נתונים.

ישנן תוצאות שליליות רבות שעלולות להתפתח כתוצאה מכישלון בהגנה על תהליך CI/CD, כולל:

- שרת CI/CD נפרץ שהוביל לפריסה של תוכנה זדונית בסביבת ייצור.

- גישה בלתי מורשית וחשיפה של נתונים רגישים עקב אישורים מקודדים בקוד המקור.

- הזרקת קוד זדוני דרך תלות של צד שלישי לא מוגנת, וכתוצאה מכך מתקפה בשרשרת האספקה.

עשרת המובילים של OWASP

עשרת הסיכונים הנפוצים ביותר של פרויקט אבטחת יישומי אינטרנט פתוחים (OWASP) היא רשימה מקיפה של סיכוני האבטחה הנפוצים ביותר של יישומי אינטרנט, המבוססת על מחקר וסקרים נרחבים. הרשימה מתעדכנת באופן קבוע ומוכרת באופן נרחב כמדד בתעשייה לפיתוח יישומי אינטרנט מאובטח. הסיכונים העיקריים כוללים:

שרתי יישומים, מסגרות עבודה ותשתיות ענן הניתנים להגדרה גבוהה עלולים להכיל תצורות אבטחה שגויות, כגון הרשאות רחבות מדי, ערכי ברירת מחדל לא מאובטחים שלא השתנו או הודעות שגיאה חושפניות מדי, מה שמספק לתוקפים דרכים קלות לפגוע ביישומים.

יישום לקוי של אימות והגבלות גישה עלול לאפשר לתוקפים גישה קלה למשאבים מוגבלים. משתמשים לא מורשים עלולים לקבל גישה לקבצים רגישים, מערכות או הגדרות הרשאות משתמש.

התקפות אלו מנצלות פגיעויות ביישומי אינטרנט המקבלים נתונים שנפגעו, כגון הזרקת SQL, הזרקת פקודות OS ו-Cross Site Scripting (XSS). על ידי הזרקת קוד זדוני לשדות קלט, תוקפים יכולים לבצע פקודות לא מורשות, לגשת למסדי נתונים רגישים ולשלוט במערכות.

בעיות כמו מפתחות קריפטוגרפיים חלשים, אלגוריתמים מיושנים או סיסמאות מקודדות עלולות להוביל לחשיפת מידע רגיש.

קטגוריה זו, שנוספה לעשרת המובילים של OWASP לשנת 2021, מתמקדת בפגמי עיצוב בסיסיים ובבקרות לא יעילות ולא רק ביישומים חלשים או פגומים.

אתגרי אבטחה של CI/CD

מפתחים מתמודדים עם מספר אתגרי אבטחה קריטיים לאורך תהליכי SDLC ו-CI CD.

חוסר הנראות והמודעות לסודות ולנתונים רגישים עלולים להוביל לבעיות בשיתוף ומעקב אחר מידע רגיש. ניהול סודות יעיל כרוך באחסון וטיפול מאובטחים בסודות כמו API מפתחות, סיסמאות ותעודות. הצורך התכוף לגשת ולאחסן מידע זה מהווה וקטור תקיפה פוטנציאלי עבור גורמי איום.

מפתחים חייבים להתמודד גם עם נוכחות בלתי צפויה של קוד זדוני, אשר יכול להיות מוזרק על ידי התערבות חיצונית או פנימית על ידי עובדים הפועלים בזדון או שאישוריהם נגנבים ונוצלו לרעה. קוד זה עשוי לנבוע גם ממקורות לא מאומתים או מתלות של צד שלישי לא מעודכנות.

ניטור וסריקה מתמשכים אחר פגיעויות ידועות בבסיס הקוד ובתלויות הקוד הן חיוניות. גורמי איום עלולים לנצל פגיעויות שלא תוקנו כדי להפיץ קוד זדוני.

לבסוף, קוד המקור עצמו עלול להיות תחת איום מגישה בלתי מורשית ושיבוש. ללא ביקורות סדירות והקפדה על שיטות עבודה מומלצות בניהול קוד מקור, שלמותו ואבטחתו של בסיס הקוד עלולים להיפגע.

איך לעשות Secure צינור CI/CD

כדי להתמודד עם אתגרים אלה בתהליך CI/CD, מפתחים חייבים ליישם אמצעי אבטחה חזקים, כולל:

מהן שיטות העבודה המומלצות לאבטחת CI/CD?

בעוד שאמצעי אבטחה הם קריטיים, מפתחים חייבים גם לאמץ נהלים מתמשכים לאורך כל SDLC כדי להבטיח שאמצעי אבטחה של CI/CD מיושמים בצורה היעילה ביותר האפשרית.

שמרו על תלויות מעודכנות כדי להפחית את הסיכון לפגיעויות. השתמשו בכלים כמו Dependabot ו-Renovate כדי להפוך עדכוני תלויות לאוטומטיים.

בצעו ביקורות אבטחה תקופתיות של צינור CI/CD כדי לזהות ולטפל בסיכונים פוטנציאליים. ביקורות אבטחה מסייעות בשמירה על תאימות ובהבטחת יעילות אמצעי האבטחה.

היכן אבטחת CI/CD היא הקריטית ביותר?

כשמדובר בצינורות אבטחה של CI/CD, אילו תהליכים וצוותים מושפעים ביותר? הבנת היבט זה היא קריטית להבטחת שיפורי אבטחה ומשאבים המוקצים לצוותים הנכונים.

שילוב נוהלי אבטחה בתהליך DevOps מבטיח מחזור חיים מאובטח של פיתוח. DevSecOps מדגיש את חשיבות האבטחה בכל שלב בצינור CI/CD.

הגנה על שרשרת האספקה של התוכנה מפני פגיעויות ואיומים כרוכה בבדיקת תלות של צד שלישי ויישום בקרות אבטחה עבור כל שרשרת האספקה .

הגן על הפרויקט שלך עם אבטחת CI/CD

הבטחת אבטחה בצינורות CI/CD חיונית להגנה על שלמות התוכנה, מניעת גישה בלתי מורשית והפחתת סיכונים הקשורים לפיתוח ופריסה של תוכנה. על ידי יישום נהלי אבטחה מקיפים ורב-שכבתיים של CI/CD ושימוש בכלי CI/CD מאובטחים, ארגונים יכולים להגן על תהליכי ה-CI/CD שלהם ולספק תוכנה מאובטחת. אמצעי אבטחה יעילים של CI/CD משפרים את האמינות והאמינות של התוכנה, ומבטיחים שהיא עומדת בדרישות הפונקציונליות והאבטחה כאחד.

למד כיצד Supply Chain Software MetaDefender של OPSWAT מאבטחת את כל שרשרת האספקה , ומבטיחה הגנה מקיפה לפרויקט שלך.

שאלות נפוצות

מהי אבטחת CI/CD?

אבטחת CI/CD היא הפצת נוהלי ואמצעי אבטחה לאורך צינור האינטגרציה הרציפה והאספקה הרציפה (CI/CD). היא מתמקדת בהגנה על התהליכים האוטומטיים המשמשים בפיתוח תוכנה כדי להבטיח את שלמותם, בטיחותם ואמינותם של שינויי קוד משלב הפיתוח ועד לפריסה.

מה כולל צינור CI/CD?

צינור CI/CD מכסה אינטגרציה ופריסה של קוד חדש בבסיס קוד קיים, שיכול להיות הוספת תכונות, שיפורי איכות חיים או תיקוני אבטחה ותיקוני באגים. עבור רוב הארגונים, צינור CI/CD חזק כולל שלבי פיתוח, אינטגרציה, בדיקה ופריסה.

מדוע צינורות CI/CD נמצאים בסיכון?

צינור CI/CD יעיל ללא אמצעי אבטחה מתאימים משאיר פערים שגורמי איום יכולים לנצל. סיכונים נפוצים כוללים גישה לא מורשית, ניהול סודות לא מספק, הזרקת קוד זדוני, קוד פגיע ותצורה לא מאובטחת. חולשות אלו עלולות לפגוע בתוכנה ולחשוף נתונים רגישים.

מהם סיכוני האבטחה הנפוצים ביותר של CI/CD?

- גישה לא מורשית : תוקפים המקבלים גישה לצינור CI/CD יכולים להחדיר קוד או לגנוב מידע.

ניהול סודות לקוי : טיפול לקוי ב API מפתחות או סיסמאות עלולים לגרום לפריצות.

קוד זדוני : קוד המוזרק על ידי גורמי איום או תלויות עלול לפגוע באפליקציות.

קוד פגיע : קוד לא מתוקן או פגום פותח את הדלת לניצול לרעה.

תצורה לא מאובטחת : סביבות שתצורתן לא נכונה עלולה להוביל לדליפות נתונים או לאובדן שליטה.

מהם עשרת הטופ 10 של OWASP ולמה זה חשוב?

עשרת הסיכונים הנפוצים ביותר של אפליקציות אינטרנט (OWASP Top 10) היא רשימה המתעדכנת באופן קבוע של סיכוני האבטחה הנפוצים ביותר של יישומי אינטרנט. היא כוללת בעיות כגון תצורה שגויה של אבטחה, בקרת גישה מקולקלת, הזרקה, כשלים קריפטוגרפיים ועיצוב לא מאובטח. היא משמשת כמדד בתעשייה לזיהוי וטיפול בבעיות אבטחה.

אילו אתגרי אבטחה מתמודדים מפתחים ב-CI/CD?

מפתחים מתמודדים לעתים קרובות עם חוסר נראות לגבי סודות, קוד זדוני המוכנס דרך תלויות ופגיעויות שלא תוקנו. גישה בלתי מורשית לקוד המקור וטיפול לא תקין בסודות מגבירים את הסיכונים. אתגרים אלה מדגישים את הצורך בניטור אבטחה עקבי ובנהלי פיתוח מאובטחים.

כיצד ניתן לאבטח צינור CI/CD?

- ניהול סודות : השתמש בכספות מוצפנות לאחסון אישורים.

בדיקות אבטחה אוטומטיות : שלב כלים לגילוי מוקדם של פגיעויות.

אבטחת קוד מקור : השתמש בסקירת קוד ובקרות גישה.

עקרון הפריבילגיה המינימלית : הגבלת הגישה רק למה שנחוץ.

אבטחת סביבה : בידוד סביבות פיתוח וייצור באמצעות בקרות מתאימות.

מהן שיטות העבודה המומלצות לאבטחת CI/CD?

- עדכן באופן קבוע תלויות של צד שלישי.

ביצוע ביקורות אבטחה של צינור CI/CD.

ניטור הצינור לאיתור איומים באמצעות מערכות רישום והתרעה.

היכן אבטחת CI/CD היא הקריטית ביותר?

אבטחת CI/CD חיונית בתחומים כגון:

DevSecOps

בדיקות אבטחת יישומים

Container בִּטָחוֹן

תשתית כקוד (IaC)

תאימות וממשל

אבטחת שרשרת האספקה

Patch Management

תגובה לאירוע

אבטחת מיקרו-שירותים

מדוע חשוב לאבטח צינורות CI/CD?

אבטחת צינורות CI/CD היא קריטית להגנה על שלמות התוכנה, מניעת גישה בלתי מורשית והפחתת סיכונים לאורך מחזור חיי פיתוח התוכנה. אבטחת CI/CD חזקה מסייעת להבטיח אספקת תוכנה בטוחה, אמינה ותואמת.