הנדסת גילוי היא תחום באבטחת סייבר המתמקד בתכנון, יישום ותחזוקה של שיטות גילוי לזיהוי איומי אבטחה פוטנציאליים בסביבת הארגון. היא חורגת מהגדרת התראות בלבד וכוללת גישה אסטרטגית להבנת התנהגויות איום, זיהוי אינדיקטורים לפגיעה (IOCs) ופיתוח לוגיקת גילוי המזהה במדויק פעילות זדונית מבלי לייצר תוצאות חיוביות שגויות מוגזמות. הנדסת גילוי חיונית לשיפור יכולות גילוי האיומים של הארגון ולשיפור מצב האבטחה הכולל שלו.

על ידי פיתוח לוגיקת גילוי מדויקת ושיפור מתמיד של מנגנוני גילוי, מהנדסי גילוי מסייעים בהפחתת זמן הגילוי (TTD) וזמן התגובה (TTR) לאירועים. גישה פרואקטיבית זו מבטיחה שצוותי אבטחה יוכלו לפעול במהירות על התראות ולמנוע פרצות פוטנציאליות.

מושגים מרכזיים בהנדסת גילוי

- לוגיקת זיהוי: מתייחסת לכללים, שאילתות וניתוחים ספציפיים שפותחו כדי לזהות פעילויות זדוניות על סמך התנהגויות שנצפו ו-IOCs. לוגיקת זיהוי יעילה מותאמת לסביבת הארגון ומתחשבת במקורות נתונים שונים כמו תעבורת רשת, יומני נקודות קצה ושירותים אחרים.

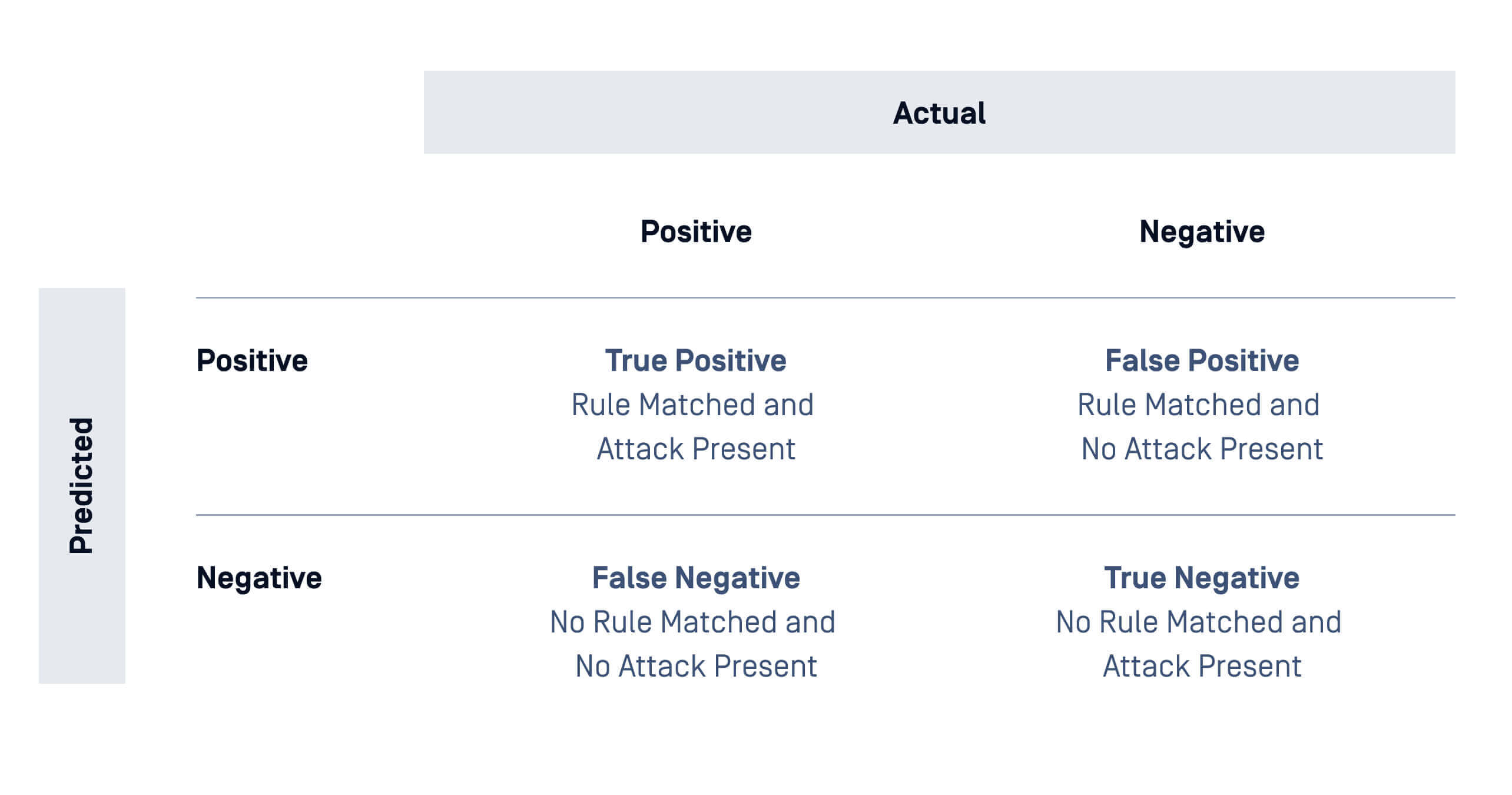

- תוצאות חיוביות שגויות ושליליות שגויות: תוצאה חיובית שגויות מתרחשת כאשר פעולה שפירה מסומנת בטעות כזדונית, בעוד שתוצאה שלילית שגויות מתרחשת כאשר פעולה זדונית אינה מתגלה. הנדסת זיהוי שואפת למזער שגיאות אלו כדי להבטיח התראות מדויקות ובעלות פעולה.

- ניתוח התנהגותי: בניגוד לשיטות זיהוי סטטיות המסתמכות אך ורק על פקודות גישה (IOC), ניתוח התנהגותי כרוך בניטור דפוסי התנהגות חריגים שעשויים להצביע על איום, כגון זמני כניסה חריגים או ניסיונות חילוץ נתונים. גישה זו מסייעת בזיהוי איומים חדשים ומתפתחים אך דורשת קו בסיס מוגדר מראש של התנהגות "נורמלית".

- ציד איומים: ציד איומים הוא גישה פרואקטיבית לגילוי איומים על ידי חיפוש ברשתות ומערכות כדי לזהות פעילות חשודה. מהנדסי זיהוי עשויים לסייע ביצירת השערות ציד ולעבוד עם צוותי ציד איומים כדי לאמת לוגיקת זיהוי ולפתח ניתוחים משופרים, תוך חשיפת איומים נסתרים שמערכות אוטומטיות עלולות לפספס.

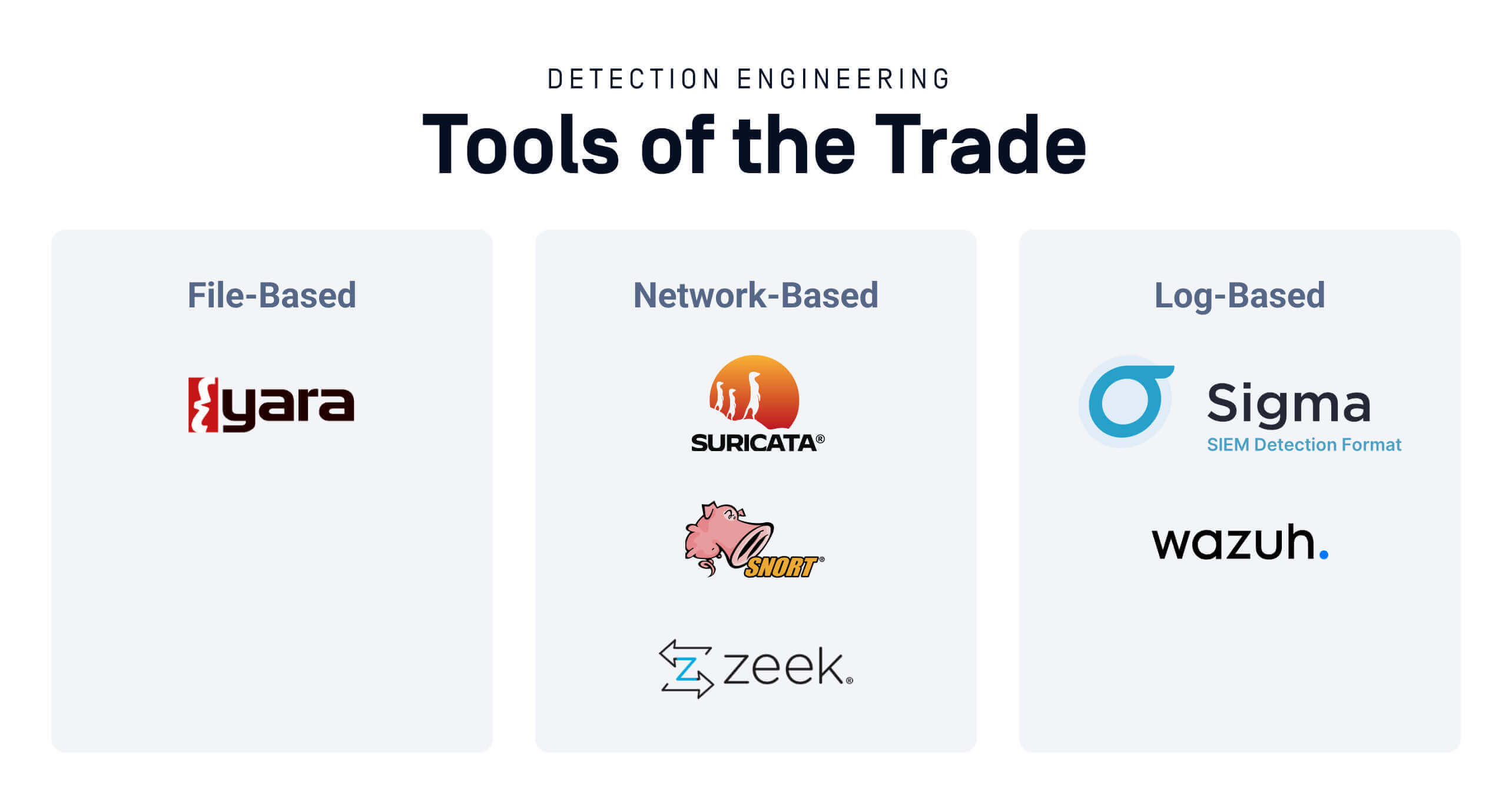

כלי עבודה

מהנדסי גילוי משתמשים במגוון כלים ותקנים כדי למצוא איומים ולהגיב אליהם. כלים מסוימים מותאמים לפונקציות שונות, כולל ניתוח קבצים, ניתוח רשתות וניתוח יומני רישום.

- מבוסס קבצים: כלים אלה נועדו לזהות תוכנות זדוניות או פעילות חשודה על סמך דפוסי קבצים, חתימות או התנהגויות.

- YARA הוא כלי המשמש מהנדסי גילוי לזיהוי וסיווג תוכנות זדוניות על סמך דפוסים בקבצים או בתהליכים. כללי YARA מורכבים ממחרוזות ותנאים המגדירים מה מהווה התאמה, מה שהופך אותם למשאב רב עוצמה לזיהוי איומים.

- מבוסס רשת: כלים אלה עוקבים אחר תעבורת הרשת כדי לזהות פעילויות חשודות או ניסיונות חדירה.

- סוריקטה: מערכת קוד פתוח לגילוי ומניעת חדירות לרשת (IDS/ IPS ) שמנתח את תעבורת הרשת בזמן אמת. הוא משתמש בכללים מבוססי חתימות כדי לזהות איומים, כגון זיהוי התקפות המבוססות על התנהגות או דפוסי רשת ידועים. הוא יכול גם לבצע פענוח וניתוח של סשנים ברשת, ולפעול כמעין מקליט טיסות רשת, ולייצר רישומי ביקורת לכל הפעילות ברשת.

- Snort: Snort הוא תוכנת IDS פופולרית נוספת בקוד פתוח. IPS כלי המשתמש בכללים כדי לבדוק תעבורת רשת ולזהות איומים על סמך חתימות התקפה ידועות.

- Zeek: מנוע ניתוח וביקורת רשתות בקוד פתוח עם היכולת לזהות, לפענח וליצור רשומות ביקורת עבור פרוטוקולי רשת רלוונטיים רבים. Zeek מספק שפה מלאה ספציפית לתחום לניתוח פרוטוקולי רשת, וגם מספק מספר מסגרות לפיתוח תוספים וכן ממשקים ליישום מודיעין איומים למשימת ניתוח הרשת.

- מבוסס יומן: כלים אלה מנתחים יומני מערכת או יישומים כדי לזהות דפוסים חריגים שעשויים להצביע על אירועי אבטחה, ולעתים קרובות משמשים יחד.

- סיגמא: תקן פתוח לכתיבת כללי זיהוי שניתן להחיל על נתוני יומן. הוא מספק פורמט כללים כללי, שניתן לתרגם לאחר מכן למערכות SIEM שונות.

- Wazuh: פלטפורמת ניטור אבטחה בקוד פתוח המשלבת ניתוח יומני רישום, זיהוי חדירות, ניטור שלמות קבצים וניהול פגיעויות. היא יכולה לנטר יומני רישום ממקורות שונים וליצור התראות על סמך כללים מוגדרים מראש או מותאמים אישית.

בעיות נפוצות

קנה מידה ומשאבים

בעוד שמהנדסי גילוי עשויים לרצות לאבטח ארגונים מפני כל סוגי האיומים, מהנדסים מוגבלים הן במשאבים והן בכוח אדם. אף ארגון אינו יכול להגן מפני כל איום, ולכן עליהם להתאים את מאמצי הנדסת הגילוי לסביבה הספציפית שלהם. לשם כך, ארגונים צריכים לחדד את גישתם כדי להתמקד בוקטורי התקיפה שהם הפגיעים ביותר אליהם.

הקשר הוא מילת המפתח כאן - יש לקחת בחשבון את התעשיות, המוצרים, מערכות ה-IT ואפילו הסיכונים הגיאופוליטיים של הארגון. מודיעין איומי סייבר, תחום קשור זה לזה, יכול לסייע בהגדרת ההקשרים הללו. גישה נפוצה אחת היא להתמקד בתעשייה האנכית של הארגון. לדוגמה, חברת שיווק שבסיסה בארצות הברית תתמודד עם איומים שונים מחברת אנרגיה באסיה.

צמצום תוצאות חיוביות שגויות

קושי אינהרנטי שעומד בפני מהנדסי גילוי הוא הגדרת שיטות גילוי אשר לוכדות איומים מבלי להציף את האנליסטים בתוצאות חיוביות שגויות. להלן תרשים מועיל הממחיש מושג זה:

ניתן להפחית את שיעור השגיאות הפוטנציאלי באמצעות פיתוח קפדני של כללי גילוי ובדיקה קפדנית של כללים אלה בסביבות מורכבות. יש לבדוק את הכללים כנגד איומים ידועים, כמו גם מקרי קצה ודוגמאות שפירות.

לדוגמה, כלל זיהוי המחפש פקודות מאקרו זדוניות במסמך Microsoft Word אמור לזהות פקודות מאקרו זדוניות באופן עקבי, מבלי לייצר תוצאות חיוביות שגויות במסמכים רגילים.

מוסכמות למתן שמות

לאחר זיהוי איום וכללי זיהוי מוגדרים ונבדקים, הם משולבים בכלים בהם משתמשים צוותי SOC לניטור רשתות, ולעתים קרובות משותפים עם צוותי אבטחה אחרים. מתן שמות ותיאור מדויק של כללים אלה יכול להיות מאתגר - במיוחד כאשר האינדיקטורים שהם מזהים מורכבים או מעורפלים. סטנדרטיזציה חשובה כאן, וארגונים יכולים לזהות סטנדרטים המסייעים בארגון ובתיוג כדי להקל על ניהול ספריות זיהוי גדולות.

מחשבות מסכמות

הנדסת גילוי היא אבן יסוד באבטחת הסייבר המודרנית, ומספקת את המסגרת לזיהוי ותגובה לאיומים בצורה יעילה. על ידי מתן המידע הדרוש לצוותי SOC כדי לזהות ולהגיב לאיומים מתעוררים, הנדסת גילוי תישאר תחום חיוני לשמירה על הגנות אבטחה חזקות.

גלה כיצד OPSWAT של MetaDefender אינסייטס Threat Intelligence יכול להעניק לארגון שלך יתרון קריטי בכל הנוגע למניעת מתקפות סייבר - דבר עם מומחה עוד היום.