הסיפור שמאחורי OPSWAT פתרון ניתוח תוכנות זדוניות מוביל של

הצורך בארגזי חול חכמים יותר

ככל שאיומי סייבר הופכים מתוחכמים יותר, אמצעי אבטחה מסורתיים כמו פתרונות אנטי-וירוס מתקשים יותר ויותר לעמוד בקצב. יוצרי תוכנות זדוניות הסתגלו, תוך שימוש בטכניקות ערפול מתקדמות, אמצעי נגד ארגז חול וטקטיקות של תוכנות זדוניות ללא קבצים שנועדו להתחמק מגילוי. מערכות ניתוח תוכנות זדוניות מוקדמות הסתמכו על בסיסים API ניטור מערכות הפעלה מסוג hooking או ליבה כדי ללכוד התנהגויות, אך גישות אלו היו לרוב ניתנות לזיהוי על ידי תוכנות זדוניות מתוחכמות, מה שאפשר לה להסתיר את טבען האמיתי.

עם עלייתן של תוכנות כופר, פרצות אפס-יום ו-APTs (איומים מתמשכים מתקדמים), ארגונים זקוקים לפתרונות מקיפים הרבה יותר כדי לזהות, לנתח ולמתן איומים אלה לפני שהם גורמים להרס בסביבות שלהם. כאן, תהליך הפעלת קבצים או תוכניות חשודים בסביבות מבודדות כדי לצפות בהתנהגותם - ממלא תפקיד קריטי בניתוח אוטומטי של תוכנות זדוניות.

אבל ככל שהאיומים התפתחו, כך גם טכנולוגיות ארגז חול. החל מפשוטות API בהתבסס על וירטואליזציה, ניתוח היברידי וכעת גם אמולציה, ארגזי חול הפכו לכלי חיוניים לגילוי תוכנות זדוניות מודרניות. בואו נחקור את אבני הדרך העיקריות באבולוציה של טכנולוגיות ארגזי חול ונסביר כיצד ארגזי חול מודרניים מתמודדים עם האיומים ההולכים ונעלמים של ימינו.

מהו א Sandbox ?

ארגז חול (sandbox) הוא סביבה מאובטחת ומבודדת המשמשת לבדיקת קבצים חשודים באמצעות ניתוח דינמי (צפייה בהתנהגות של תוכניות בזמן אמת על ידי הרצתן או סימולציה שלהן) כדי לזהות איומים פוטנציאליים. זה מאפשר לאנשי אבטחה לזהות כל פעולה מזיקה שהקובץ עשוי לנסות לבצע, כגון גישה לא מורשית לנתונים, התפשטות לחלקים אחרים של המערכת או ניצול פגיעויות.

על ידי סימולציה של תרחישים שונים מהעולם האמיתי בתוך ארגז החול - כגון תקשורת רשת טיפוסית או אינטראקציות של משתמשים - צוותי אבטחה יכולים לקבל תובנות לגבי האופן שבו תוכנות זדוניות עשויות לפעול בסביבה חיה. בידוד זה מבטיח שגם אם התוכנה זדונית, היא נשארת כלואה בתוך סביבת ארגז החול, ושומרת על המערכת והרשת הרחבה יותר מפני הדבקה.

ארגזי חול מודרניים משתמשים בשילוב של ניתוח דינמי וסטטי (בחינת מבנה הקוד ללא ביצוע) כדי לזהות טוב יותר תוכנות זדוניות, כולל איומים חדשים או כאלה שלא נראו קודם לכן. הם יעילים במיוחד לזיהוי תוכנות זדוניות רב-מורפיות שמשנות את מראהן כדי להימנע מגילוי או לאיומים המשתמשים בטקטיקות של ביצוע מושהה. ארגזי חול משולבים בדרך כלל בפתרונות אבטחת סייבר מתקדמים, כגון חומות אש מהדור הבא, שערי דוא"ל מאובטחים ופלטפורמות הגנה על נקודות קצה, ומספקים שכבת אבטחה נוספת מפני איומים מתוחכמים.

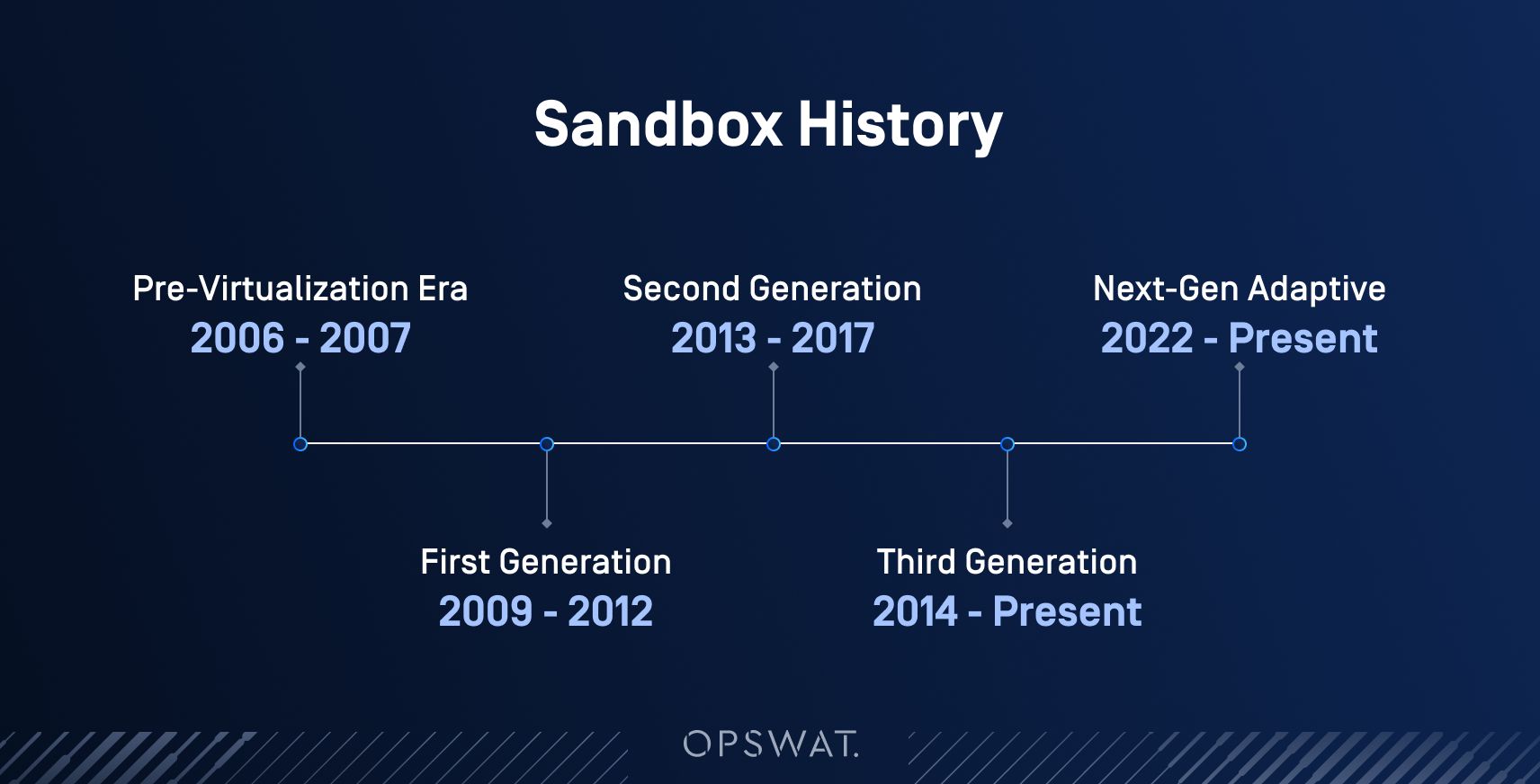

כיצד התפתחה ארגז חול עם הזמן

2006: מוקדם API וו ארגזי חול

- טכנולוגיה: הוצג מצב משתמש API חיבור (hooking) כדי ללכוד התנהגות תוכנות זדוניות ישירות במערכת המארחת. עם זאת, לארגזי החול הללו היה בידוד מתאים, מה שהותיר את נקודת הקצה פגיעה.

2007: תחילת הלימודים האקדמיים Sandbox פרויקטים

- טכנולוגיה: דומה ל API - תוך שילוב ארגזי חול, פרויקטים אלה התמקדו במחקר אקדמי אך חסרו בידוד, מה שהפך אותם לפגיעים לעקיפת תוכנות זדוניות.

ספקים ראויים לציון:

חגורת השמש Software , פרויקטים אקדמיים

2009: הצגת ארגזי חול מבוססי וירטואליזציה

- טכנולוגיה: עידן זה הציג וירטואליזציה מלאה של מערכות, שאפשרה להריץ תוכנות זדוניות במכונות וירטואליות מבודדות. זה סיפק ניתוח בטוח יותר על ידי בלימה מלאה של התוכנות הזדוניות.

2010: ארגזי חול מבוססי וירטואליזציה מסחרית

- טכנולוגיה: הכנסנו סביבות ביצוע רב-שלביות המשתמשות בווירטואליזציה לזיהוי איומים מתמשכים מתקדמים (APTs), מעבר למנגנוני זיהוי מסורתיים.

ספקים ראויים לציון:

קרן קוקייה, FireEye

2012: ארגזי חול של וירטואליזציה מבוססת מכשירים

- טכנולוגיה: מתמקדת בארגזי חול מבוססי מכשירים מקומיים עבור סביבות אבטחה גבוהות, המציעים בידוד מלא וניתוח התנהגותי עשיר, אידיאליים לרשתות בעלות פער אוויר.

2013: ניתוח היברידי

- טכנולוגיה: שילוב ניתוח קוד סטטי עם ביצוע דינמי, שילוב של קבצי זיכרון (memory dumps) כדי לספק תובנות פורנזיות מעמיקות יותר, במיוחד עבור תוכנות זדוניות חמקניות.

ספקים ראויים לציון:

FireEye, Joe Security, Payload Security (נרכשה מאוחר יותר על ידי CrowdStrike)

2014: ארגז חול מבוסס היפר-ויזור

- טכנולוגיה: ארגזי חול אלה ניתחו תוכנות זדוניות ברמת ההיפר-ויזור, תוך הימנעות מ... API התחברות (hooking) ומתן נראות ברמת הליבה תוך שיפור התגנבות כנגד טכניקות אנטי-ארגז חול.

2017–2022: חוצת פלטפורמות ו Cloud -ארגז חול מקורי

- טכנולוגיה: הוצגה תמיכה חוצת פלטפורמות (למשל, Windows, macOS, Linux) ופריסות ענן מקוריות, תוך שילוב API זרימות עבודה מונחות לגילוי תוכנות זדוניות בקנה מידה גדול.

ספקים ראויים לציון:

VMRay, ג'ו אבטחה, CrowdStrike

2022: הדור הבא Adaptive ארגז חול

- טכנולוגיה: פלטפורמות sandbox מתפתחות ומתפתחות לפלטפורמות מקיפות לגילוי איומים, המשלבות תובנות מבוססות בינה מלאכותית, ניתוח סטטי ודינמי ומנועי מוניטין. פלטפורמות אלו כוללות צינורות תזמור משלהן, המספקות יכולות מקצה לקצה לגילוי ותגובה לאיומים.

- יכולות: הם תומכים בפריסות מרובות עננים, ומשלבים תפוקה גבוהה עם פונקציונליות SOAR (תזמור אבטחה, אוטומציה ותגובה) כדי להפוך את מחזור חיי הגילוי כולו לאוטומטי.

ספקים ראויים לציון:

OPSWAT

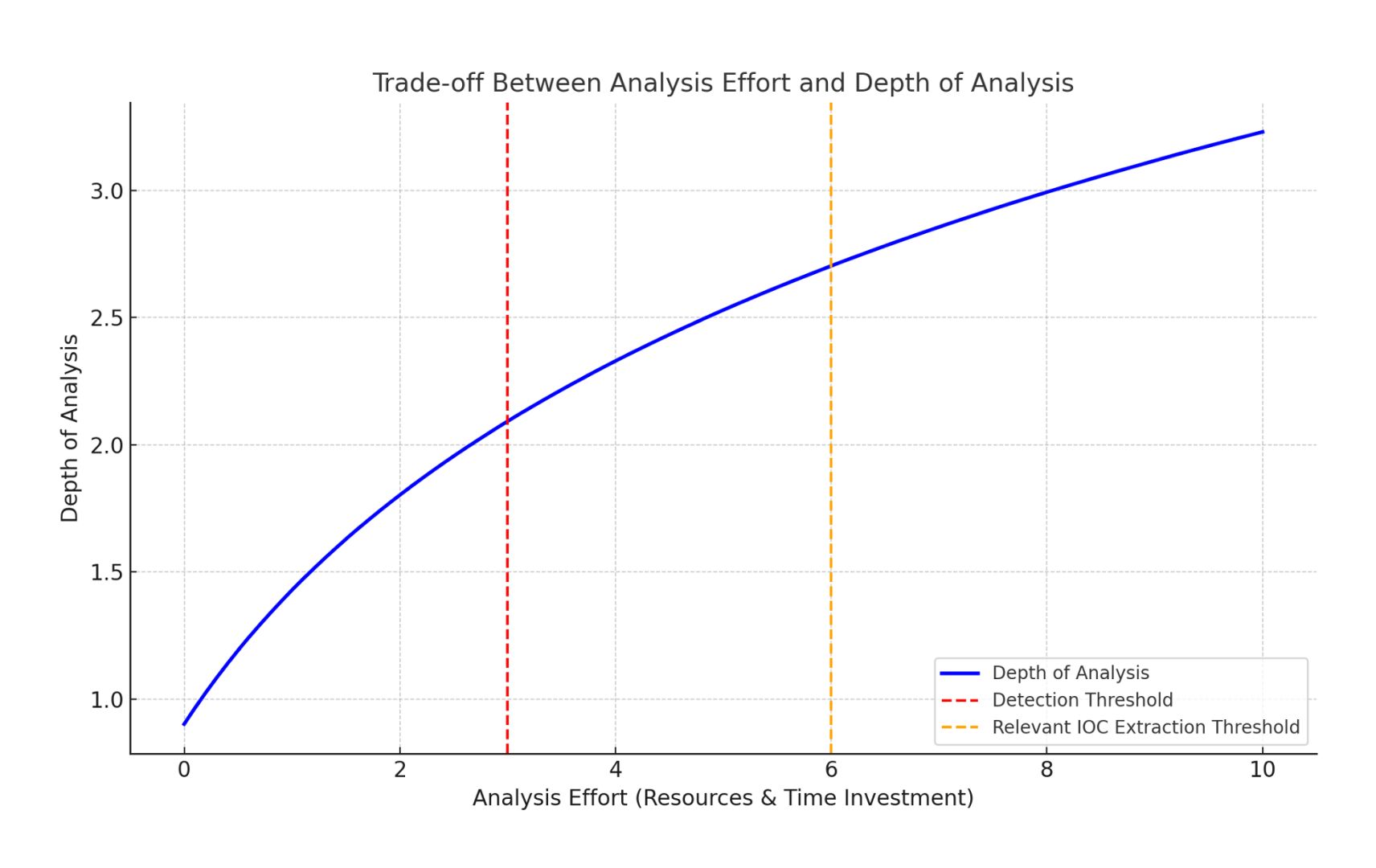

עליית הניתוח והאמולציה ההיברידיים

ככל שמפתחי תוכנות זדוניות פיתחו את הטכניקות שלהם, התברר שניתוח סטטי לבדו אינו מספיק כדי לזהות איומים מודרניים. מערכות "ארגזי חול" היו צריכות להסתגל לטקטיקות המתפתחות הללו, והכנסת ניתוח היברידי הייתה צעד משמעותי קדימה.

שניהם VxStream Sandbox וג'ו Sandbox הובילה את הדרך, תוך שילוב ביצוע דינמי עם ניתוח זיכרון סטטי. גישה היברידית זו אפשרה ניתוח מעמיק יותר של תוכנות זדוניות שניסו להסוות את התנהגותן האמיתית באמצעות טכניקות כמו הצפנה או ערפול. על ידי בחינת קבצי זיכרון, צוותי אבטחה יכלו לחשוף כוונות זדוניות שלא היו גלויות לעין במהלך ביצוע רגיל.

המגמה האחרונה ב-sandboxing היא שילוב של אמולציה, שבה תוכנות זדוניות מופעלות בסביבה סינתטית לחלוטין שנועדה לשקף מערכות מהעולם האמיתי בצורה המדויקת ביותר האפשרית. MetaDefender Adaptive Sandbox של OPSWAT ופלטפורמות מתקדמות אחרות משתמשות באמולציה לצד ניתוח היברידי כדי לטפל בתוכנות זדוניות ללא קבצים, איומים שוכני זיכרון ותוכנות זדוניות המכוונות ספציפית להגנות נקודות קצה.

איפה אנחנו היום: סקירה כללית של פתרונות מודרניים לניהול תהליכים בסביבת Sandbox

| Sandbox סוּג | טֶכנוֹלוֹגִיָה | פְּרִיסָה | תכונות עיקריות | מקרה שימוש אידיאלי |

| Cloud פלטפורמת גילוי איומים מבוססת | ניתוח היברידי, בינה מלאכותית ו-TI | Cloud -יָלִיד | API ניתוח היברידי מונחה-על עם שילוב בפלטפורמות קיימות | הגנה על נקודות קצה ארגוניות, זיהוי בקנה מידה גדול |

| מבוסס מכשירי חשמל Sandbox | גילוי APT רב-שלבי | במקום | בידוד מלא, ניתוח תוכנות זדוניות רב-שלביות | סביבות עם מרווח אוויר או סביבות אבטחה גבוהות |

| מבוסס היפר-ויזור Sandbox | ניטור ברמת היפר-ויזור | Cloud /במקום | ניטור חשאי, עמיד בפני התחמקות מארגז חול | זיהוי תוכנות זדוניות חמקמקות, איומים ממוקדים או מתקדמים |

| מבוסס אמולציה Sandbox | אמולציה | Cloud /במקום/td> | תפוקה גבוהה, תמיכה במצב לא מקוון/בפער אוויר (למשל, מנוע מוניטין של כתובות URL) | גילוי ארגונים בקנה מידה גדול, תשתית קריטית, אבטחה גבוהה |

דוגמאות למקרי שימוש

| מקרה שימוש | תֵאוּר |

| תשתית קריטית / מרווח אוויר | ניתוח לא מקוון עבור סביבות מבודדות ומאובטחות בתחומי התשתיות, שירותי הבריאות והביטחון. |

| ניתוח אוטומטי בקנה מידה גדול | עיבוד תוכנות זדוניות בנפח גבוה וניתן להרחבה עם זמני אספקה מהירים |

| Advanced Threat Detection התקפות ממוקדות | זיהוי איומים מתוחכמים וארוכי טווח והתקפות מותאמות אישית המכוונות נגד מטרות בעלות ערך גבוה. |

| מִפְעָל Endpoint הֲגָנָה | ניטור מתמשך וזיהוי תוכנות זדוניות בנקודות קצה מבוזרות. |

| מחקר תוכנות זדוניות פורנזיות | הנדסה הפוכה מפורטת וניתוח מעמיק של תוכנות זדוניות למחקר אבטחה. |

| Cloud -זיהוי איומים מקורי | שילוב חלק בענן לגילוי איומים אוטומטי בקנה מידה גדול. |

נקודות מפתח

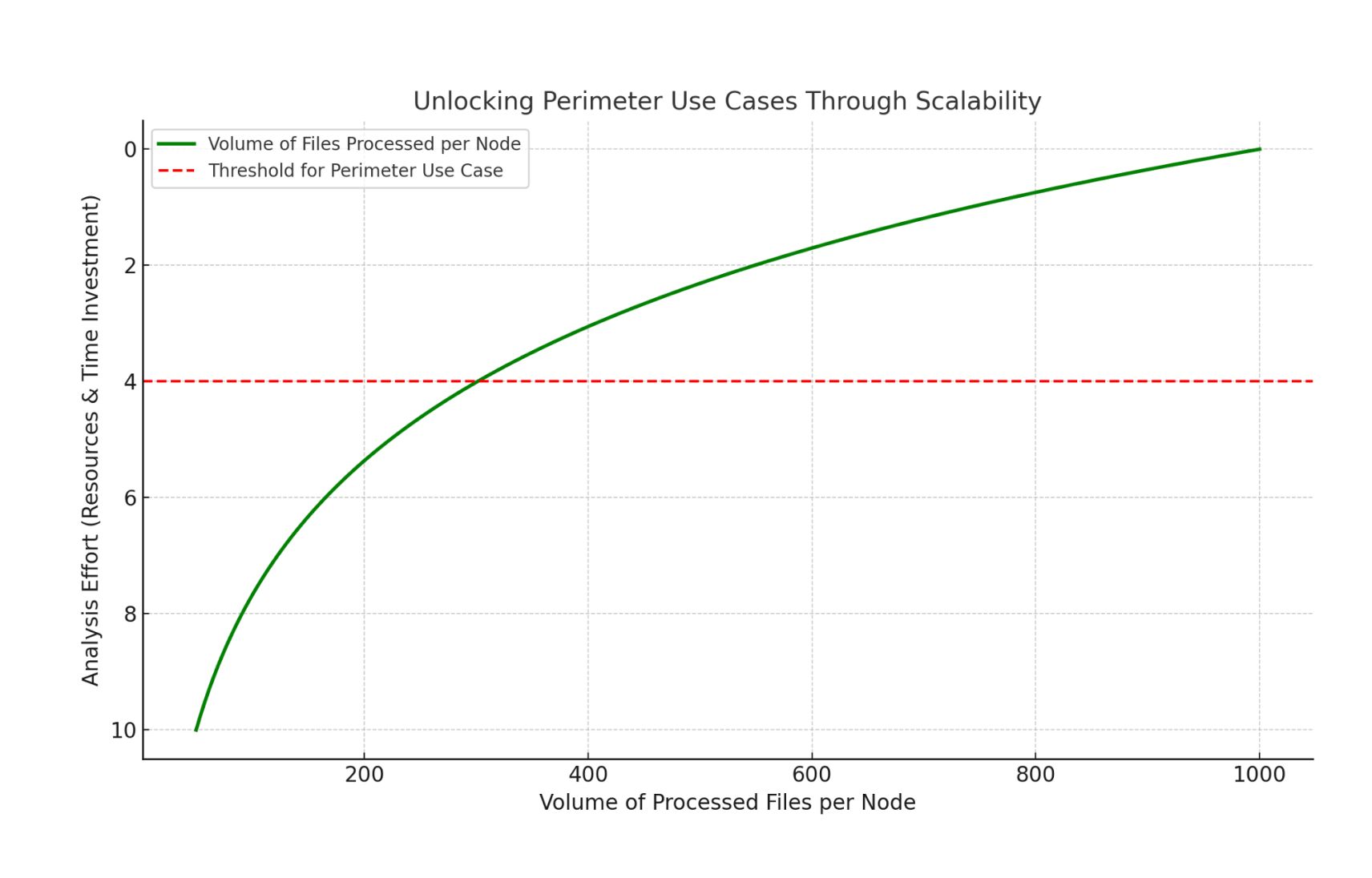

עבור ארגונים המעוניינים ליישם ניתוח מקיף של תוכנות זדוניות, בחירת ארגז החול (sandbox) תלויה בצרכים הספציפיים שלהם, בין אם מדובר במדרגיות של פתרונות ענן, באבטחה של כלים מבוססי אפליקציות, או בחשאיות של זיהוי מבוסס היפר-ויזורים. ללא קשר לכך, ארגז חול נותר כלי חיוני הן לזיהוי מיידי של תוכנות זדוניות והן לניתוח פורנזי מעמיק יותר. המירוץ להערים על תוכנות זדוניות נמשך, וארגזי חול מובילים את המהלך.

ארגז חול התפתח כדי להילחם בתוכנות זדוניות חמקמקות יותר ויותר

ארגזי חול מוקדמים הסתמכו על בסיס API ניטור מערכות hooking (הוקינג) וקרנל (גרעין), אשר הוכחו כלא יעילים כנגד תוכנות זדוניות מתוחכמות. ארגזי חול מודרניים משלבים ניתוח היברידי ואמולציה כדי לזהות אפילו איומים מעורפלים מאוד.

Adaptive וארגזי חול היברידיים חיוניים לגילוי איומים מתקדם

על ידי שילוב של ניתוח סטטי ודינמי, יחד עם אמולציה ותובנות מבוססות בינה מלאכותית, ארגזי החול של ימינו יכולים לנתח איומים מורכבים כמו תוכנות כופר, פרצות אפס-יום ואיומים מתמשכים מתקדמים בצורה יעילה יותר.

פתרונות Sandbox משתנים בהתאם לצורכי הפריסה

מסביבות מקומיות מבוססות מכשירים עבור סביבות עם פערי אוויר ועד סביבות ענן מקוריות, API פלטפורמות מונעות גישה לגילוי איומים בקנה מידה גדול, ארגונים צריכים לבחור טכנולוגיות "ארגז חול" (sandbox) התואמות את דרישות האבטחה הספציפיות שלהם.

עתיד ארגזי החול

טכנולוגיות ארגז חול מודרניות התפתחו הרבה מעבר לגרסאות הראשוניות שלהן, ומשלבות וירטואליזציה, ניתוח היברידי ואמולציה כדי להתמודד עם איומים מתוחכמים יותר ויותר. ככל שמפתחי תוכנות זדוניות ממשיכים לחדד את הטקטיקות שלהם, השלב הבא באבולוציה של ארגז חול ככל הנראה יכלול עוד יותר מערכות זיהוי ולמידה אדפטיבית המונעות על ידי בינה מלאכותית כדי להישאר צעד אחד קדימה.

התנסו בטכנולוגיה זו בחינם באתר הקהילה שלה: www.filescan.io

יאן מילר הוא מומחה אבטחת סייבר עם ניסיון של למעלה מעשור בניתוח תוכנות זדוניות, טכנולוגיות ארגז חול ושיטות היברידיות לגילוי איומים. הוא מייסד Payload Security, החברה שעומדת מאחורי VxStream. Sandbox , אשר נרכשה מאוחר יותר על ידי CrowdStrike והתפתחה ל-Falcon Sandbox עבודתו החדשנית של יאן בניתוח היברידי קבעה את הסטנדרט ל-sandboxes מודרניים, המשלבת גישות סטטיות ודינמיות לגילוי תוכנות זדוניות.

נכון לעכשיו, הוא עובד ב OPSWAT כמנהל טכנולוגיה ראשי, שם הוא מתמקד בקידום טכנולוגיות ארגז חול (sandboxes) עבור תשתיות קריטיות וסביבות אבטחה גבוהות.