פושעי סייבר מודרניים שינו את כללי הגנת המידע. גיבויים, שנחשבו בעבר לרשת ביטחון פשוטה, הם כיום מטרות עיקריות לתוכנות כופר ולמתקפות סייבר מתקדמות .

תוקפים יודעים שפגיעה במערכות שחזור נתונים יכולה להנחית מכה קשה על ארגונים. גיבויים כבר אינם מספיקים; עליכם לאבטח באופן יזום את מחזור חיי נתוני הגיבוי שלכם כדי להשיג חוסן סייבר אמיתי.

מדוע בדיקות גיבוי מסורתיות נכשלות?

בדיקות גיבוי מסורתיות מספקות לעיתים קרובות תחושת אבטחה כוזבת, ואינן מצליחות לזהות את האיומים המתפתחים שמעמידים ארגונים בסיכון. בעוד ששיטות קונבנציונליות מתמקדות בשלמות וזמינות בסיסיות, הן מתעלמות מנקודות תורפה קריטיות כגון:

- איומים שמקורם בקבצים כמו פגיעויות מבוססות קבצים, פרצות אפס-יום או תוכנות זדוניות מתוחכמות המוסתרות בקבצי גיבוי, במיוחד בארכיונים, מסדי נתונים ותמונות מכונה.

- תוכנת כופר פולימורפית שעוקפת זיהוי מבוסס חתימות

- שינויים עדינים אך זדוניים בקבצים הנגרמים עקב סחף קבצים או סחף מטא-נתונים

- שחזור נתונים נגועים גורם להדבקה מחודשת מיידית, שחזור כושל וזמן השבתה ממושך

- דרישות רגולטוריות מחמירות (למשל, GDPR, PCI DSS, SOX ו-Sheltered Harbor)

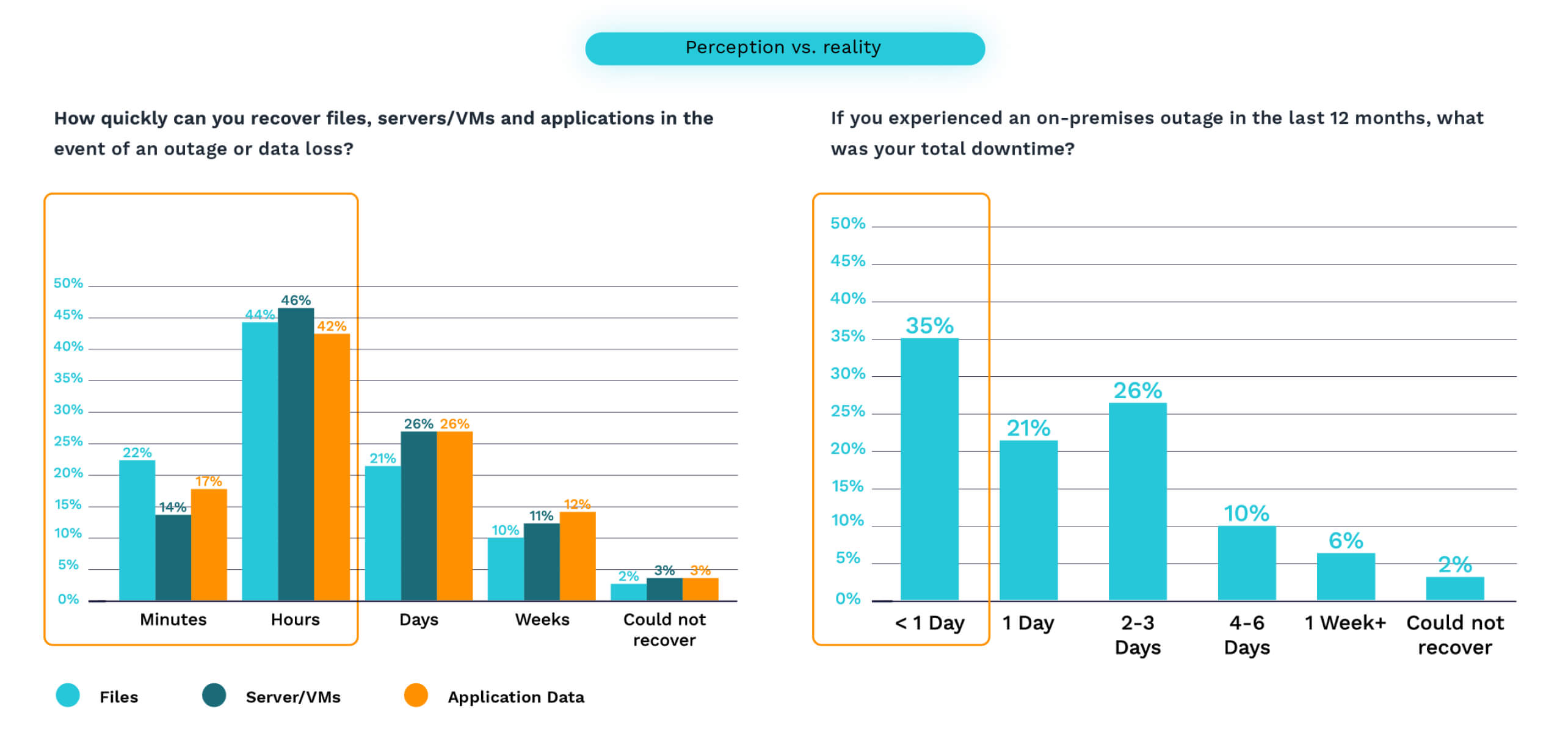

המציאות של ההתאוששות אינה עומדת בציפיות, וחושפת פער משמעותי בין מה שארגונים מאמינים שהם יכולים להשיג לבין ביצועיהם בפועל במהלך השבתה. סקר שנערך לאחרונה מראה כי בעוד שיותר מ-60% מהנשאלים האמינו שהם יכולים להתאושש בפחות מיום, רק 35% הצליחו לעשות זאת בפועל כאשר התמודדו עם אירוע ממשי.

טיפול בחסרונות אלו דורש שינוי מהותי באופן שבו ארגונים ניגשים לאבטחת גיבויים, תוך מעבר לאימות פשטני לגילוי ומניעה מקיפים של איומים. ללא התפתחות זו, מערכות גיבוי יישארו חשופות באופן מסוכן להתקפות מתוחכמות שעלולות להפוך את מאמצי ההתאוששות לחסרי תועלת דווקא כשהם נחוצים ביותר.

ארגונים חייבים ליישם נהלי אבטחה רב-שכבתיים המכוונים ספציפית לנקודות מתות אלו, תוך שילוב טכנולוגיות מתקדמות עם תהליכים אסטרטגיים כדי להבטיח שגיבויים יישארו זמינים וללא פגיעות. הפער ההולך וגדל בין ציפיות ההתאוששות למציאות משמש כאזהרה חדה: גישות מסורתיות אינן מספקות עוד הגנה מספקת.

8 פרקטיקות קריטיות ל Secure הגיבויים שלך

האסטרטגיות המקיפות הבאות מהוות את הבסיס למערכת גיבוי מאובטחת באמת - כזו שלא רק שומרת על הנתונים שלכם אלא גם מבטיחה את שלמותם וזמינותם כאשר שחזורם הופך נחוץ. על ידי יישום שמונה שיטות עבודה קריטיות אלה, ארגונים יכולים להפוך מאגרי גיבוי פגיעים לנכסים עמידים השומרים על המשכיות עסקית גם מול יריבים נחושים.

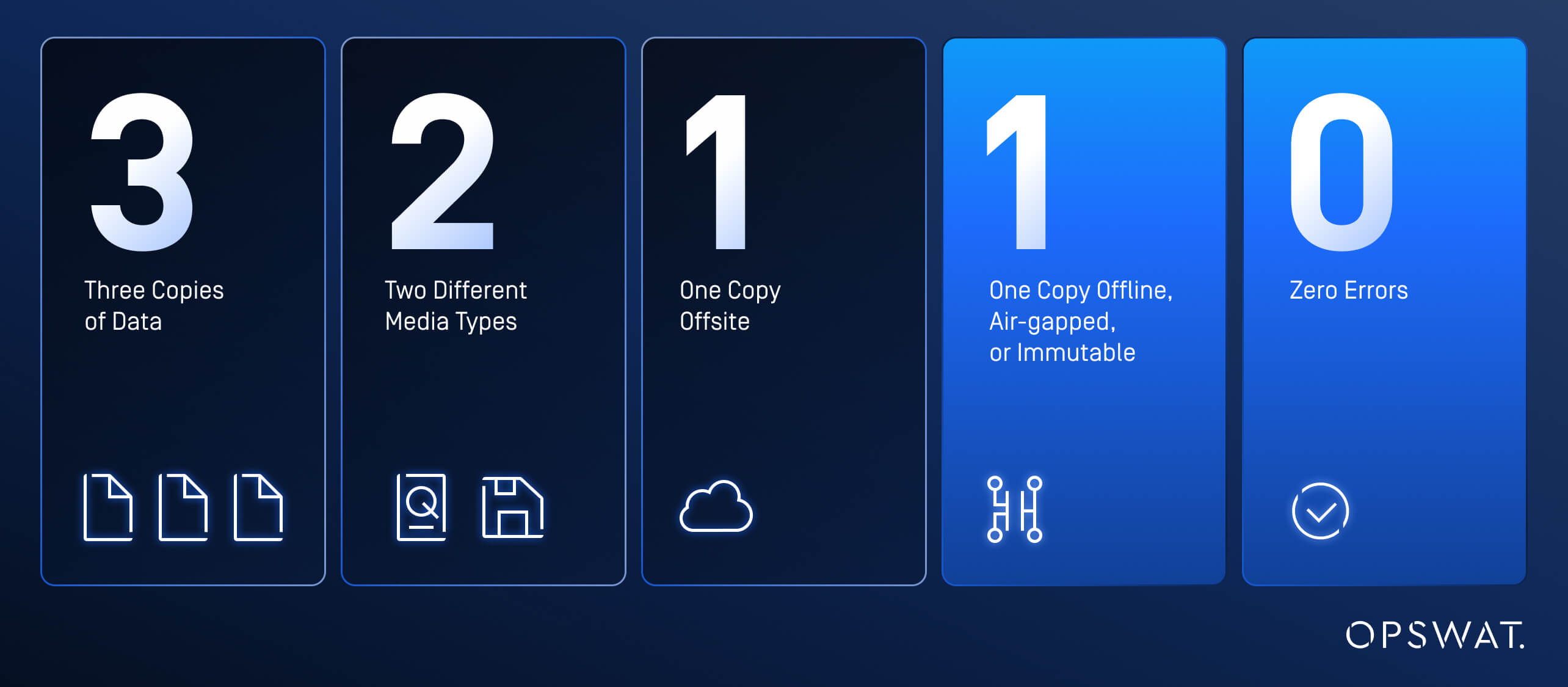

1. כלל ה-3-2-1-1-0

כלל הגיבוי 3-2-1-1-0 מייצג אבולוציה מודרנית של גישת 3-2-1 המסורתית, שתוכננה במיוחד לשיפור החוסן והאבטחה הקיברנטיים במסגרת אסטרטגיית ההתאוששות מאסון שלכם:

- שלושה עותקים של נתונים: שמור שלושה עותקים בסך הכל של הנתונים שלך (אחד ראשי ושני גיבויים).

- שניים שונים Media סוגים: אחסן את הגיבויים שלך בשני סוגי מדיה נפרדים. בעוד שבאופן מסורתי זה היה יכול לכלול דיסק וקלטת, גישות מודרניות משלבות לעתים קרובות אחסון בענן או כונני SSD.

- עותק אחד מחוץ לאתר: שמור עותק אחד לפחות במיקום נפרד, שניתן להשיג בקלות באמצעות פתרונות גיבוי בענן (באזור חלופי או אצל ספק ענן אחר).

- עותק אחד במצב לא מקוון, עם מרווח אוויר או בלתי ניתן לשינוי: שמרו עותק אחד מנותק לחלוטין מהרשתות (לא מקוון/עם מרווח אוויר) או שלא ניתן לשנות אותו לאחר הכתיבה (בלתי ניתן לשינוי). זה קריטי להגנה מפני תוכנות כופר, ומספק אפשרות שחזור נקייה שתוקפים לא יכולים לפגוע בה.

- אפס שגיאות: בדקו באופן קבוע את הגיבויים שלכם כדי לוודא שהם נקיים משגיאות וניתנים לשימוש בפועל בעת הצורך.

גיבויים מרובים הם רק חצי מהמשוואה. ארגונים חייבים להתמקד באופן שווה ביעדי זמן שחזור (RTOs), המגדירים את המהירות והבטיחות שבה ניתן לשחזר שירותים קריטיים. בתרחיש אסון, בין אם מדובר בתוכנות כופר, איומים מתוחכמים או מתקפות סייבר ממוקדות, היכולת להתאושש תוך דקות מבלי להכניס מחדש תוכנות זדוניות או להפר תאימות, היא מה שמבדיל בין ארגון עמיד בפני סייבר לארגון פגיע.

שלב התכנון הבא הוא הבטחת אבטחה, אמינות ומוכנות. כאן פתרון אבטחת אחסון רב-שכבתי ממלא תפקיד קריטי.

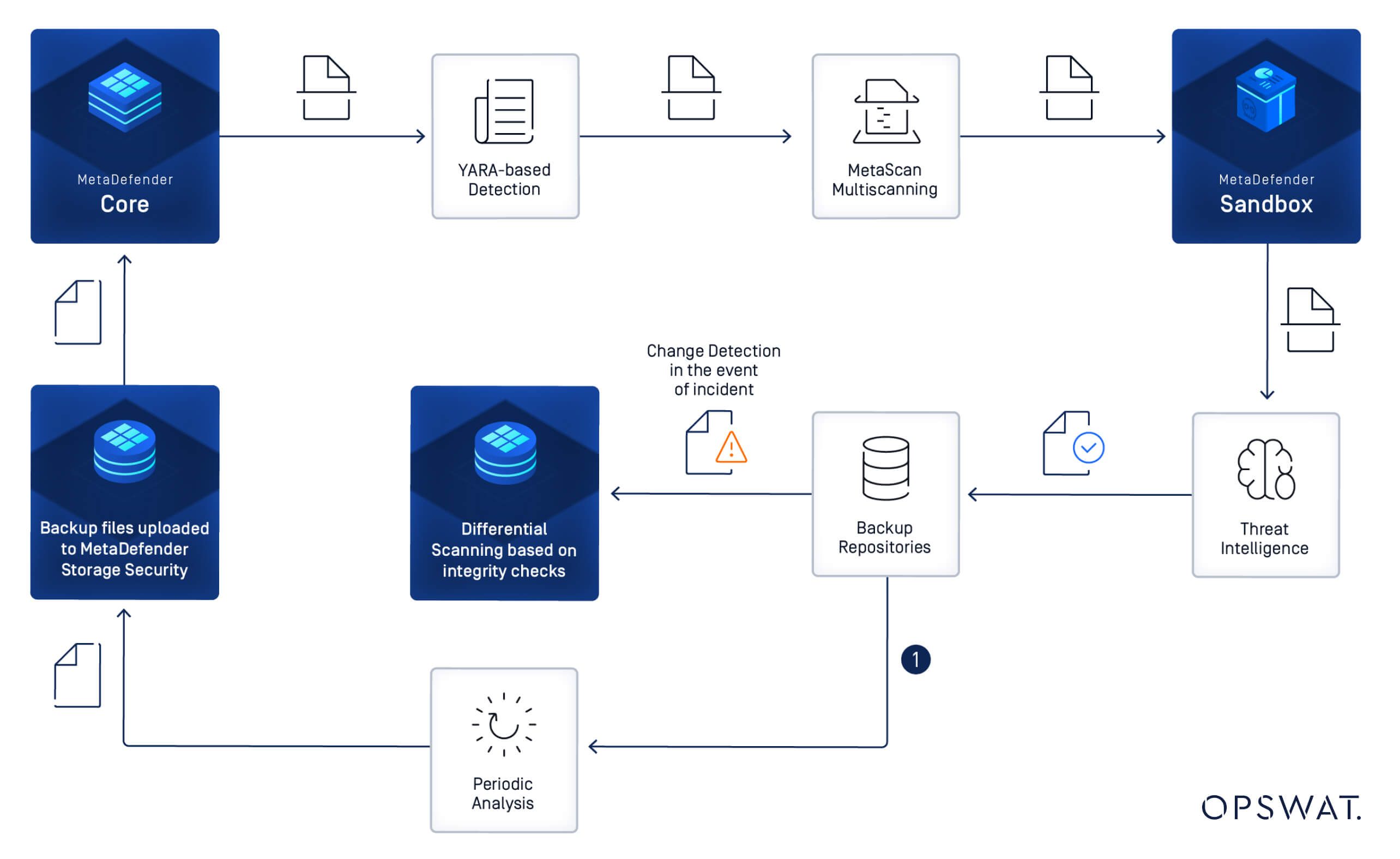

2. סריקה תקופתית

יישום סריקה תקופתית מייצג שכבת הגנה קריטית מעבר לאימות גיבוי ראשוני. בעוד שסריקות נקודתיות מספקות תמונת מצב של תקינות הגיבוי, סריקה מתוזמנת וסדירה מבטיחה הגנה מתמשכת מפני איומים חדשים שייתכן שלא היו ניתנים לגילוי בעת יצירת הגיבויים לראשונה.

זיהוי תוכנות זדוניות הוא חלק בלתי נפרד מבדיקות שחזור תקופתיות. ללא סריקת תוכנות זדוניות חזקה המשולבת בתהליך אימות הגיבוי שלך, אפילו אסטרטגיית הגיבוי הקפדנית ביותר עלולה להיכשל במהלך תרחישי שחזור בפועל על ידי הצגת מחדש של אותם איומים שארגונים מנסים להתאושש מהם.

3. Multiscanning גִישָׁה

יש לסרוק את כל הקבצים לאיתור תוכנות זדוניות לפני שהם מורשים להיכנס לרשת או לאחסון הגיבוי שלך. כדי להשיג את שיעורי הזיהוי הגבוהים ביותר ואת חלון החשיפה הקצר ביותר להתפרצויות תוכנות זדוניות, סרוק קבצים עם מנועי אנטי-תוכנות זדוניות מרובים (תוך שילוב של חתימות, היוריסטיקות ושיטות זיהוי למידת מכונה) באמצעות פתרון סריקה מרובה .

4. זיהוי מבוסס יארה

כללי YARA מעצימים צוותי אבטחה לזהות תוכנות זדוניות מתוחכמות בתוך מאגרי גיבויים באמצעות כללים מותאמים אישית המבוססים על מאפייני קבצים ספציפיים. על ידי יישום מחרוזות מוגדרות במדויק ולוגיקה מותנית, ארגונים יכולים לזהות איומים שפתרונות מבוססי חתימות עלולים לפספס, כולל התקפות ממוקדות ומתפתחות.

המסגרת הגמישה של YARA מאפשרת חידוד מתמיד של יכולות הזיהוי, ויוצרת שכבת הגנה דינמית המשפרת משמעותית את דיוק תהליכי אימות הגיבוי.

5. Adaptive ניתוח איומים

טכנולוגיית Sandbox מאפשרת לארגונים לזהות ולנתח תוכנות זדוניות מסוג zero-day בסביבות מבודדות ומבוקרות לפני שהן עלולות לפגוע בפעולות ההתאוששות. על ידי מינוף טכנולוגיה זו עם יכולות ניתוח סטטי עמוק, שילוב מתקדם של מודיעין איומים וטכניקות אמולציה במהירות גבוהה, צוותי אבטחה יכולים לזהות ביעילות גרסאות מתוחכמות של תוכנות זדוניות או IOCs (אינדיקטורים לפגיעה) שסריקה מסורתית מבוססת חתימות עלולה לפספס.

6. נטרול תוכן ובנייה מחדש

קבצים כגון קבצי Microsoft Office, PDF וקבצי תמונה יכולים להכיל איומים מוטמעים בסקריפטים ובפקודות מאקרו נסתרות שלא תמיד מזוהים על ידי מנועי אנטי-וירוס. כדי להסיר סיכונים ולהבטיח שקבצי גיבוי אינם מכילים איומים נסתרים, מומלץ להסיר כל אובייקט מוטמע אפשרי באמצעות CDR (ניתוק ושחזור תוכן) .

7. סריקה דיפרנציאלית

8. מניעת אובדן נתונים

יש לצמצם, להסוות או לחסום את כל הנתונים הרגישים כמו מספרי ביטוח לאומי, פרטי חשבון בנק או מידע אישי מזהה (PII) באמצעות טכנולוגיית DLP ( מניעת אובדן נתונים ).

שיפור אבטחת הגיבוי מהגנה לחוסן

ארגונים המגנים בהצלחה על תשתית הגיבוי שלהם מרוויחים יותר מאשר רק אבטחת מידע ; הם משיגים חוסן עסקי אמיתי, תאימות לתקנות וביטחון שפעולות שחזור יצליחו כשיהיה צורך בכך ביותר. ההשקעה בגיבויים מאובטחים כראוי מניבה תשואות הרבה מעבר למשאבים הנדרשים ליישומם, במיוחד בהשוואה לעלויות ההרסניות של מתקפות כופר, פרצות נתונים או ניסיונות שחזור כושלים.

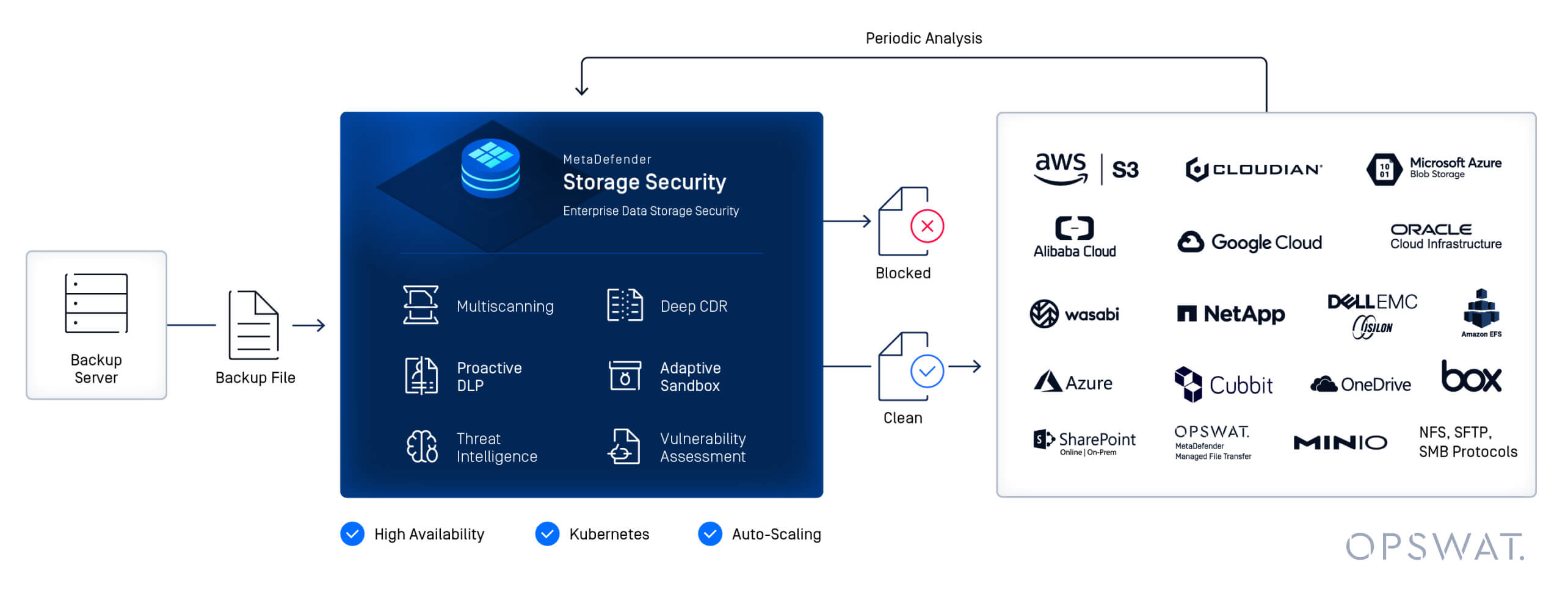

ה OPSWAT יִתרוֹן

MetaDefender Storage Security™ מאחד שיטות עבודה קריטיות לפתרון אחד. OPSWAT טכנולוגיות מובילות כמו Metascan™ Multiscanning , Deep CDR™, Proactive DLP™, ו- Adaptive Sandbox , נתוני הגיבוי שלך נשארים נקיים ונגישים בקלות כשכל שנייה חשובה.

אחת היכולות המרכזיות שלנו היא זיהוי שינויים מהיר שלנו. MetaDefender Storage Security מנטר באופן רציף מאגרי גיבויים באמצעות ניתוח תקופתי. כאשר מתרחשת תקרית אבטחה או מתקפת כופר, מנהל המערכת יכול להפעיל סריקה דיפרנציאלית המבוססת על בדיקות שלמות של קבצים ידועים. יכולת זיהוי שינויים מהירה זו ממזערת באופן דרמטי את RTO (יעדי זמן שחזור) על ידי זיהוי מהיר של אילו ערכות גיבוי נותרו ללא פגע, מה שמאפשר לארגונים לשחזר פעולות מנקודת הגיבוי הנקייה האחרונה.

מַסְקָנָה

אל תחכו שאירוע אבטחה יחשוף פגיעויות באסטרטגיית הגיבוי שלכם. נקטו צעדים פרואקטיביים כעת כדי להעריך את מצב אבטחת הגיבוי הנוכחי שלכם ולזהות הזדמנויות לשיפור. מומחי האבטחה שלנו יכולים לעזור לכם להעריך את התשתית הקיימת שלכם, להמליץ על פתרונות מותאמים אישית התואמים את שיטות העבודה המומלצות הללו ולהנחות אתכם ביישום של מסגרת אבטחת גיבוי מקיפה.

צרו קשר עם המומחים שלנו עוד היום כדי לדון כיצד תוכלו לחזק את אבטחת הגיבוי שלכם ולהשיג חוסן סייבר אמיתי בסביבה דיגיטלית עוינת יותר ויותר.

שאלות נפוצות (FAQs)

מהו גיבוי ושחזור נתונים?

גיבוי ושחזור נתונים הוא תהליך של יצירת עותקים של נתונים כדי להגן מפני אובדן או פגיעה ושחזור נתונים אלה בעת הצורך - בין אם עקב מחיקה מקרית, כשל חומרה או מתקפות סייבר כמו תוכנות כופר.

מדוע גיבוי ושחזור נתונים חשובים?

זה מבטיח המשכיות עסקית בכך שהוא מאפשר לארגונים לשחזר מערכות ונתונים קריטיים לאחר תקרית, תוך צמצום זמן השבתה, הפסד כספי ונזק למוניטין. בנוף האיומים של ימינו, זה תומך גם בתאימות רגולטורית ובהתאוששות מאסון.

מהי אבטחת גיבוי נתונים?

אבטחת גיבוי נתונים מתייחסת לפרקטיקות ולטכנולוגיות המשמשות להגנה על נתוני גיבוי מפני גישה בלתי מורשית, שחיתות או איומי סייבר - תוך הבטחת שגיבויים יישארו שמישים, לא מודבקים וניתנים לשחזור במהלך משבר.

מהי הדרך הטובה ביותר לאבטח גיבוי?

ישנן שיטות עבודה מומלצות רבות לאבטחת גיבויים; גישה רב-שכבתית היא בין המומלצות ביותר על ידי מומחי אבטחת סייבר. יש ליישם את כלל הגיבוי 3-2-1-1-0, לסרוק גיבויים באופן קבוע עם מנועי אנטי-וירוס מרובים, להשתמש בטכנולוגיות CDR, sandboxing ו-DLP כדי לחסל איומים מוטמעים ולהגן על נתונים רגישים.

מהם שלושת סוגי גיבוי הנתונים?

1. גיבוי מלא: עותק מלא של כל הנתונים.

2. גיבוי מצטבר: מגבה רק את הנתונים שהשתנו מאז הגיבוי האחרון.

3. גיבוי דיפרנציאלי: מגבה את כל הנתונים שהשתנו מאז הגיבוי המלא האחרון.

מהו כלל הגיבוי 3-2-1?

שמרו שלושה עותקים של הנתונים שלכם, המאוחסנים בשני סוגי מדיה שונים, כאשר עותק אחד נשמר מחוץ לאתר. זה מספק יתירות ואמצעי הגנה מפני כשלים מקומיים.

מהו כלל הגיבוי 3-2-1-1-0?

אבולוציה מתקדמת של המודל המסורתי:

- 3 עותקים בסך הכל של הנתונים שלך

- 2 סוגי מדיה שונים

- עותק אחד מחוץ לאתר

- עותק אחד במצב לא מקוון, עם פער אוויר, או בלתי ניתן לשינוי

- 0 שגיאות באימות גיבוי, מה שמבטיח שהגיבויים שמישים בעת הצורך