נקודת המפנה הגיעה כאשר קבוצות איום כמו Scattered Spider החלו למקד באופן פעיל את מגזר הביטוח. גורמים אלה, הידועים בשילוב הנדסה חברתית עם חדירות מתקדמות מבוססות קבצים, ניצלו זרימות עבודה יומיומיות כדי לחדור למערכות ולגנוב אישורים. מספר פרצות מתוקשרות ברחבי התעשייה שימשו כקריאת השכמה: העברת קבצים מאובטחת לבדה לא הספיקה. החברה נזקקה לפתרון שיכול לבדוק, לטהר ולשלוט בכל קובץ הנכנס לסביבתה לפני שייגרם נזק כלשהו.

הסיכונים שמאחורי העברות קבצים שגרתיות

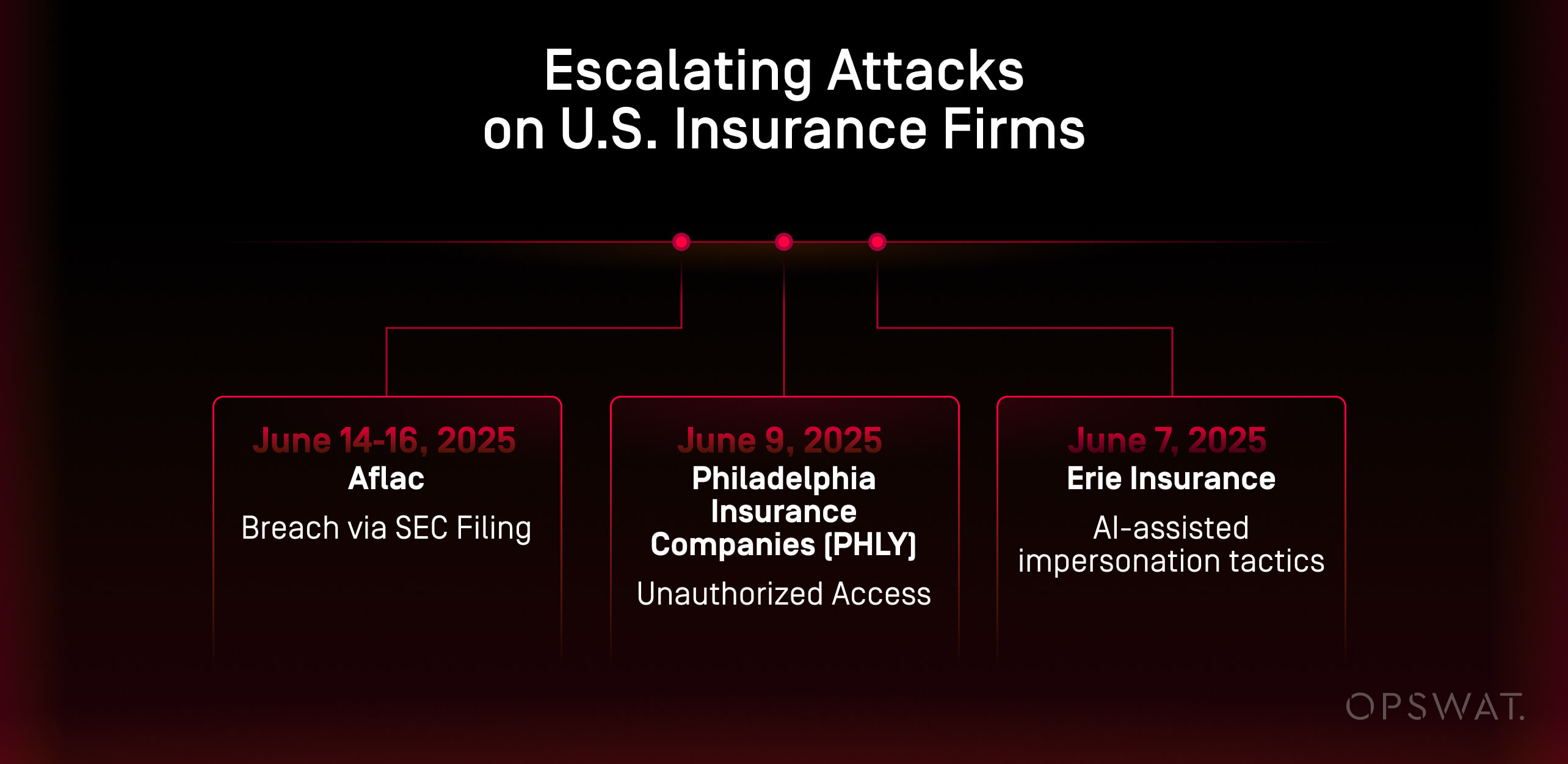

מספר מתקפות סייבר בארה"ב זוהו כבעלות כל הסימנים הבולטים לפעילות של Scattered Spider, מה שהוביל לאזהרות כי תעשיית הביטוח צריכה להיות בכוננות גבוהה. ביוני 2025 לבדו, מספר חברות ביטוח אמריקאיות - כולל Aflac, Erie Insurance ו-Philadelphia Insurance Companies - חשפו פרצות הקשורות להנדסה חברתית מתוחכמת ולטקטיקות מבוססות קבצים המקושרות ל-Scattered Spider, כפי שדווח על ידי CNN. תקריות אלו הביאו לגישה בלתי מורשית, הפסקות IT וחשיפה פוטנציאלית של מספרי ביטוח לאומי, נתוני בריאות ותביעות ביטוח.

7 ביוני, 2025

תקרית: ביטוח אירי

- סוג התקפה: פעילות רשת חריגה → שיבוש עסקי

- השפעה: הפסקת מערכת ה-IT והפעילות שלה נפגעו

- פרטים: אירי דיווחה על "פעילות רשת יוצאת דופן", הפעילה אמצעי הגנה, ומאוחר יותר חשפה פרצה באמצעות הגשת כתב ל-SEC.

- ייחוס: עולה בקנה אחד עם טקטיקות עכביש מפוזר

9 ביוני, 2025

תקרית: חברות הביטוח של פילדלפיה (PHLY)

- סוג התקפה: גישה לא מורשית → ניתוק מערכת

- השפעה: הפסקת שירות מתמשכת ופורטל לקוחות מושבת

- פרטים: PHLY גילתה גישה לא מורשית והוציאה את המערכות מהרשת כדי למנוע התפשטות.

- ייחוס: טכניקות תואמות את ספר המשחק של Scattered Spider

14–16 ביוני, 2025

תקרית: אפלאק

- סוג התקפה: פרצת הנדסה חברתית → גניבת נתונים

- השפעה: חשיפה פוטנציאלית של מספרי ביטוח לאומי, מידע רפואי ונתוני תביעות

- פרטים: טקטיקות התחזות בסיוע בינה מלאכותית ששימשו לחדירה; חדירה נבלמה תוך שעות

- ייחוס: אינדיקטורים חזקים למעורבות עכביש מפוזר

תשתית העברת הקבצים הקיימת של חברת הביטוח הזו לא תוכננה להגן מפני איומים מתקדמים מבוססי קבצים של ימינו. למרות שהצפנה מקצה לקצה הוטמעה בזרימת העברת הקבצים, המערכת חסרה בדיקה מעמיקה ופרואקטיבית ברמת הקובץ. נקודה עיוורת זו הותירה את החברה פגיעה לתוכנות זדוניות שנוצרו על ידי בינה מלאכותית , מטענים רב-מורפיים ומסמכים נשקיים, שרבים מהם יכולים לעקוף לחלוטין את כלי האנטי-וירוס המסורתיים.

מדי יום, החברה החליפה קבצים עם בתי חולים, סוכנים עצמאיים, שותפים משפטיים ומנהלי צד שלישי. רבים מתהליכי ההעברה הללו התרחשו דרך ערוצים לא מנוהלים כגון קבצים מצורפים לדוא"ל, תיקיות SFTP או כלי שיתוף ענן אד-הוק. זרימות עבודה מקוטעות אלו הקשו על אכיפת מדיניות עקבית, רישום פעילות או מעקב אחר תוכן זדוני עד למקורו.

במקביל, לחץ רגולטורי גובר מצד מסגרות כמו HIPAA ו-GLBA דרש ביקורת מלאה ואמצעי הגנה חזקים על מידע רגיש של לקוחות. אך ללא פיקוח מרכזי ובדיקת איומים מינימלית, זרימות עבודה שגרתיות של העברת קבצים הפכו בסופו של דבר לנטל. גרוע מכך, ערוצים אלה הציעו מנגנון אספקה אידיאלי לתוקפים המשתמשים בבינה מלאכותית כדי ליצור מטענים חמקניים שנראו בטוחים על פני השטח.

למעשה, גל המתקפות נמשך גם ביולי. אליאנץ לייף, חברת ביטוח אמריקאית גדולה, חשפה לאחרונה כי גורמי איום גנבו מידע אישי מרוב 1.4 מיליון לקוחותיה בצפון אמריקה לאחר שפרצו למערכת CRM של צד שלישי מבוססת ענן. על פי הדיווחים, התוקפים השתמשו בטקטיקות של הנדסה חברתית כדי להתחזות לישויות מהימנות, תוך שהם מפרצים את דרכם לסביבה מבלי לפרוץ לתשתית הליבה של אליאנץ.

תקרית זו מדגישה כיצד תוקפים מכוונים יותר ויותר לחוליות החלשות ביותר בזרימות עבודה מבוזרות - מערכות חיצוניות, פלטפורמות של שותפים ואמון אנושי - מה שהופך בדיקה מעמיקה של קבצים ואכיפה קפדנית של מדיניות לחיוניות ברחבי המערכת האקולוגית של הביטוח.

4 נקודות תורפה קריטיות בהעברת קבצים

פער בזיהוי איומים

היעדר בדיקת קבצים בזמן אמת מאפשר לאיומים נסתרים כמו תוכנות זדוניות שנוצרו על ידי בינה מלאכותית ותוכנות אפס-ימים לחמוק מבלי להתגלות.

שיטות העברה בלתי מבוקרות

שימוש בפרוטוקולים ופלטפורמות לא מנוהלים כגון SFTP, SMB ופלטפורמות אחסון ענן לא מאושרות מונע אכיפה עקבית של מדיניות אבטחה.

חוסר נראות

מסלולי ביקורת לא מספקים ופיקוח לקוי על תנועות קבצים מקשים על מעקב אחר תוכן או על זיהוי אנומליות.

נהלים שאינם תואמים לתקנות

ללא בקרות מרכזיות, העברות קבצים לעיתים קרובות מפרות את דרישות HIPAA, GLBA ודרישות אבטחה פנימיות.

כלי סריקה מסורתיים, אפילו כאשר היו קיימים, היו משולבים באופן רופף ופעלו מחוץ לתהליכי עבודה מרכזיים. הם לא הציעו ערובה לגילוי בזמן אמת או להגנה מונעת. כתוצאה מכך, קבצים נחשבו לעתים קרובות בטוחים עד שיוכח אחרת, וזו הנחה מסוכנת יותר ויותר בנוף איומים המעוצב על ידי אוטומציה, הטעיה ומהירות.

הגנה רב-שכבתית שנבנתה עבור איומי קבצים חדשים

כדי להפחית סיכונים ולהחזיר לעצמה שליטה על פעולות העברת הקבצים שלה, החברה פרסה MetaDefender Managed File Transfer ( MFT ) עם OPSWAT מנוע מניעת איומים מתקדם של: MetaDefender Core שילוב זה העניק לחברת הביטוח פלטפורמה מרכזית, המונחית על ידי מדיניות, שלא רק העבירה קבצים בצורה מאובטחת, אלא גם בדקה וחיטאה באופן פעיל את תוכנם לפני המסירה.

MetaDefender Managed File Transfer ( MFT ) החליף זרימות עבודה מקוטעות של העברת קבצים, כגון SFTP לא מנוהל, קבצים מצורפים לדוא"ל ושיתוף קבצים מבוסס ענן, בכלי יחיד מנוהל. MetaDefender Managed File Transfer ( MFT ) מחבר מערכות פנימיות, שותפים ומשתמשים מרוחקים מבלי להסתמך על קבצים מצורפים לדוא"ל או שיתופי SFTP לא מנוהלים. כל קובץ - ללא קשר למקור - נסרק, נוקה ונרשם אוטומטית לפני שהגיע ליעדו.

בלב הפתרון נמצא OPSWAT ערימת מניעת איומים רב-שכבתית של 4 Core טכנולוגיות. אלה מחוזקות על ידי יכולות נוספות כגון מניעת התפרצויות, אשר סורקת מחדש באופן אוטומטי קבצים שאושרו בעבר כדי לזהות איומי יום אפס.

4 טכנולוגיות מפתח

Adaptive אמולציה

MetaDefender Sandbox™ מדמה התנהגות קבצים בסביבה מבוקרת כדי לזהות תוכנות זדוניות חמקניות, תוכנות זדוניות של יום אפס ותוכנות זדוניות פולימורפיות.

מטאסקאן ™ Multiscanning

מנתח כל קובץ בעזרת 30+ מנועי אנטי-וירוס, ומשפר את הזיהוי מעבר לכל ספק בודד.

Deep CDR ™

מסיר קוד מוטמע ובונה מחדש גרסאות בטוחות ופונקציונליות של סוגי קבצים מסוכנים

הערכת פגיעויות מבוססת קבצים

מזהה CVE ידועים המוטמעים ברכיבי קובץ לפני שניתן לנצל אותם

הגנה בעולם האמיתי עם תוצאות מוחשיות

על ידי פריסה MetaDefender Managed File Transfer ( MFT ), חברת הביטוח סגרה פער קריטי באסטרטגיית אבטחת הסייבר שלה: תנועה בלתי מבוקרת של קבצים שעלולים להיות מסוכנים. הפלטפורמה החדשה העניקה לצוותי האבטחה ביטחון שכל קובץ - בין אם נכנס או יוצא - נבדק, נוקה וניתן למעקב באופן מלא.

בעזרת בקרות מבוססות מדיניות וזרימות עבודה אוטומטיות, הארגון ייעל את אופן העברת הקבצים בין מחלקות, שותפים ולקוחות. זה הפחית את המאמץ הידני וביטל את הצורך בפתרונות מסוכנים כמו SFTP לא מאובטח או כלי שיתוף מבוססי ענן.

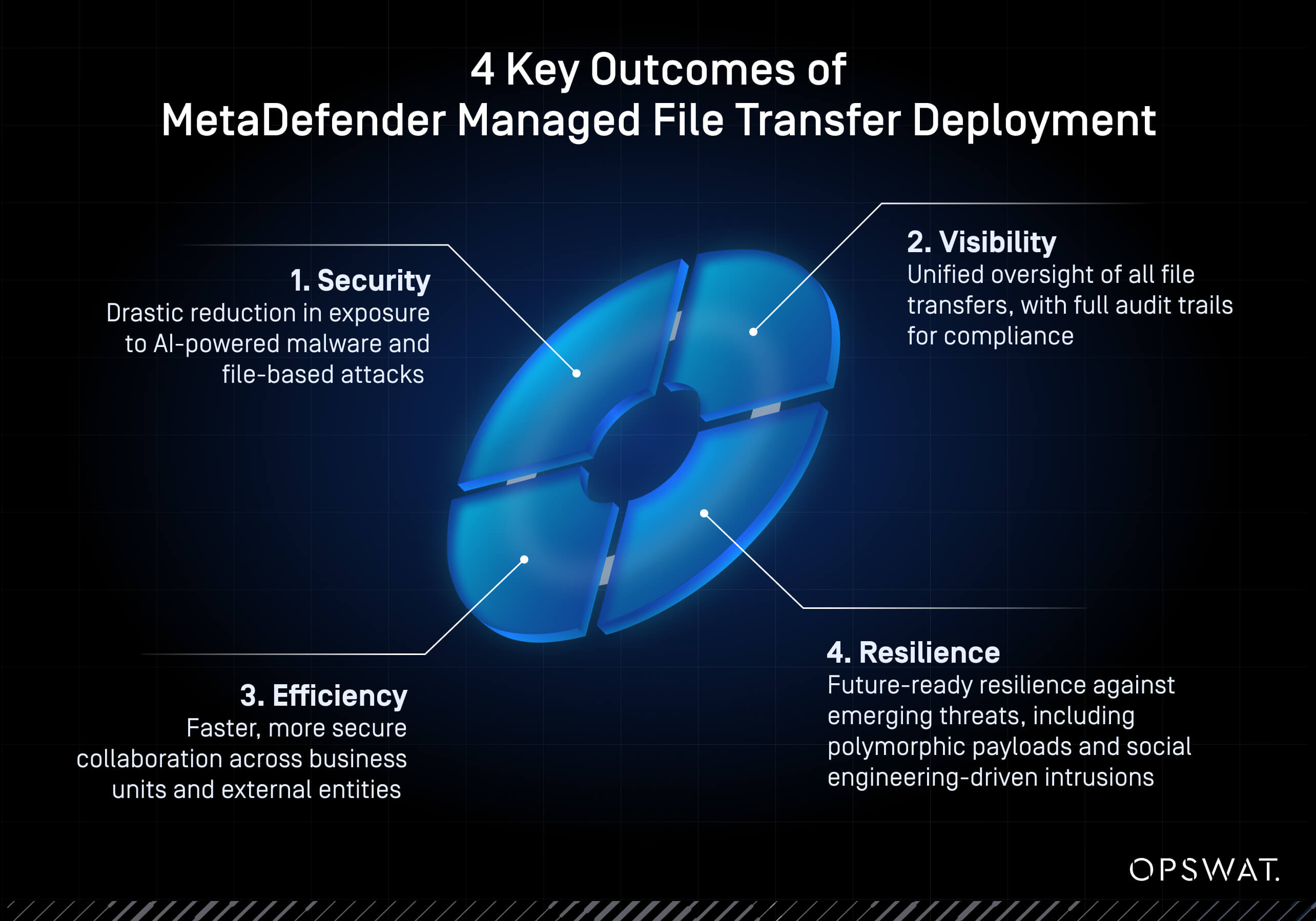

4 תוצאות מרכזיות

- אבטחה: הפחתה דרסטית בחשיפה לתוכנות זדוניות המופעלות על ידי בינה מלאכותית ולתקיפות מבוססות קבצים

- נראות: פיקוח מאוחד על כל העברות הקבצים, עם מסלולי ביקורת מלאים לצורך שמירה על תאימות

- יעילות: שיתוף פעולה מהיר ומאובטח יותר בין יחידות עסקיות וישויות חיצוניות

- חוסן: חוסן מוכן לעתיד כנגד איומים מתעוררים, כולל מטענים רב-מורפיים ופריצות המונעות על ידי הנדסה חברתית.

עבור חברה הנמצאת תחת לחץ מתמיד להגן על מידע רגיש, לעמוד בדרישות רגולטוריות ולשמור על המשכיות תפעולית, MetaDefender Managed File Transfer ( MFT ) הציעה יותר מאשר רק אספקה מאובטחת: היא סיפקה הגנה, נראות ושליטה.

להישאר צעד אחד קדימה בעקומת האיום

ככל שאיומי הסייבר ממשיכים להתפתח, מונעים על ידי בינה מלאכותית, אוטומציה ויריבים מתואמים יותר ויותר, חברת הביטוח נמצאת כעת במצב טוב יותר להסתגל. MetaDefender Managed File Transfer ( MFT ) כחלק מאסטרטגייתה ארוכת הטווח, החברה מתכננת להרחיב בקרות מבוססות מדיניות על פני יחידות עסקיות רבות יותר, להעמיק את השילוב עם כלי ענן ודיווח רגולטוריים, ולהרחיב את ההגנות לזרימות עבודה נוספות של שיתוף נתונים. המטרה אינה רק להקדים את האיומים, אלא לחזק באופן מתמיד את חוסן הארגון מפני כל מה שיבוא אחר כך.

הפכו העברות שגרתיות להגנות אמינות

עבור ספקית ביטוח מובילה זו, אבטחת העברות קבצים הייתה רק ההתחלה. על ידי הטמעת מניעת איומים רב-שכבתית במרקם הפעילות שלה, החברה הפכה העברות קבצים שגרתיות לתהליכים מאומתים, תואמי תקן ומאובטחים.

למד כיצד OPSWAT המוביל MFT פִּתָרוֹן, MetaDefender Managed File Transfer ( MFT ), יכול לעזור לארגון שלך להגן על נתונים קריטיים, להפחית מורכבות ולהתכונן לדור הבא של איומי סייבר. בקר בדף המוצר שלנו ודבר עם OPSWAT מומחה היום.