מפעילי מים ושפכים מנהלים סיכוני סייבר תוך שמירה על פעילות מפעלים ללא הפרעה. יריבים מכוונים הן למערכות עסקיות והן למערכות תפעוליות, לעתים קרובות באמצעות חילופי קבצים שוטפים ושירותי צד שלישי. אתרים מפוזרים ופעילות קבלנים מגבירים את השונות באופן הטיפול במדיה. בקרות עקביות וניתנות לביקורת עבור מדיה נשלפת הן דרישה מעשית.

נוף התעשייה

על פי תחזית אבטחת הסייבר העולמית לשנת 2025 של הפורום הכלכלי העולמי, 72% מהארגונים שנסקרו אומרים שסיכוני הסייבר עלו בשנה האחרונה. 54% מהארגונים הגדולים מציינים אתגרים של צד שלישי ושרשרת אספקה כמכשול הגדול ביותר לחוסן, מה שמסבך את הבקרות בקרב ספקים ושותפים בשטח. המוכנות האזורית משתנה לאירועים גדולים המכוונים לתשתיות קריטיות, מה שמדגיש את הסיכון המערכתי אם ספקי מים נפגעים.

גיאופוליטיקה משפיעה על האסטרטגיה בכמעט 60% מהארגונים, ומגדילה את הסבירות להתקפות זליגה על תשתיות קריטיות. גופים במגזר הציבורי, הכוללים שירותים אזוריים, מדווחים על רמות ביטחון שונות של חוסן מאשר עמיתים פרטיים.

איומים שמקורם בקבצים וב-OT

דו"ח נוף האיומים OPSWAT לשנת 2025 מציין לחץ גובר על אבטחת סייבר בתחום ה-OT ותשתיות קריטיות, כולל שירותים. יריבים משלבים מניעים פיננסיים עם ריגול, מה שמגביר את הסיכון לשיבושים תפעוליים. להלן סוגי איומים עיקריים הנישאים על ידי קבצים המשפיעים על OT ותשתיות קריטיות כיום.

וקטורים מבוססי קבצים

קבצי PDF, ארכיונים ו-HTML נותרו נושאי תוכנות זדוניות נפוצים, והברחת HTML נמצאת במגמת עלייה.

דוגמה: מוכר מגיע עם USB מכיל קובץ ZIP של הפרויקט והגשת PDF. סקריפט מוסתר מופעל כאשר קובץ ה-ZIP נפרק בתחנת עבודה הנדסית, במטרה להכניס אותו למערכות המפעל אלא אם כן המדיה נסרקת בעת הקליטה ומאומתת שוב בעת השימוש באמצעות בדיקות נקודות קצה.

פישינג והנדסה חברתית

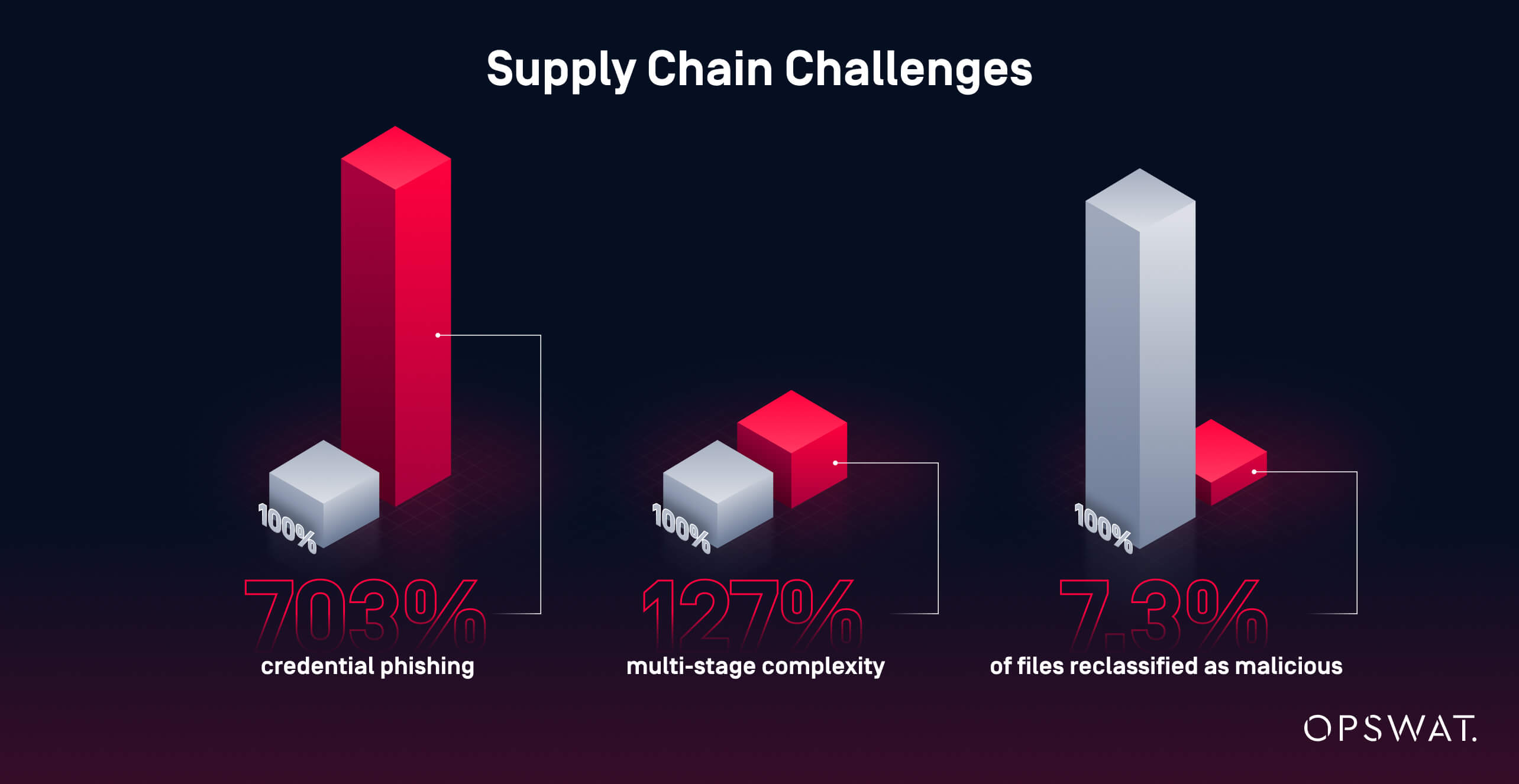

פגיעות המונעות על ידי דוא"ל מתחילות לעתים קרובות בגניבת אישורים או סקריפטים ללא קבצים המשלבים מטענים. מחקר אחד שהוזכר ב- OPSWAT הדו"ח מדד עלייה של 703% בקמפיינים של פישינג לאיתור אישורים.

דוגמה: מחשב נייד של קבלן מותקף מחוץ לאתר באמצעות פישינג ולאחר מכן משמש להעתקת דוחות "נקיים" ל... USB לביקור באתר. המטען המדורג נוסע לאורך המפעל ויבצע פתיחה ראשונה בתוך המפעל ללא סריקה ואימות נקודת קצה.

שרשראות התקפה

תוכנות זדוניות רב-שלביות הופכות מורכבות יותר ויותר, וסינון מנוע יחיד או חתימה בלבד יכול להחמיץ איומים שיזוהו מאוחר יותר על ידי ניתוח מעמיק יותר. OPSWAT טלמטריה מראה זינוק של 127% במורכבות רב-שלבית, וכי 7.3% מהקבצים שהוחמצו על ידי עדכונים ציבוריים סווגו מחדש כזדוניים.

דוגמה: ארכיון עם קובץ תצורה שנראה שפיר עובר סריקת מנוע אנטי-וירוס אחת, ולאחר מכן מושך רכיב שלב שני לאחר פתיחתו במארח קפיצה. ללא סריקות אנטי-וירוס מרובות בעת הכניסה ואימות בעת השימוש, ההפעלה המושהית עלולה להחליק לסביבת הבקרה.

למה זה היה חשוב ללקוח שלנו

הארגון מפעיל מתקנים מפוזרים אשר בעבר מקבלים נתונים ממדיה נשלפת וממכשירים של קבלנים. ללא סריקה כפויה וניתנת לביקורת והרשאת משתמשים בנקודות כניסה, קובץ נגוע אחד עלול להפריע לתהליכי טיפול, לגרום להשבתה יקרה או לפגוע באמון הציבור. פרופיל הסיכון תואם מגמות בענף, שבהן תוכנות זדוניות מבוססות קבצים, חדירות בהובלת פישינג וחשיפות לשרשרת האספקה מצטלבות עם פעולות פעילות מתמדת המשרתות מיליונים.

היקף מחוזק לכל אתר

סטנדרטי OPSWAT stack שולט כעת בכל פיסת מדיה נשלפת לפני שהיא נוגעת במפעל או במערכות המשרד של ספק השירות. בפועל, לכל אתר יש נקודת קליטה צפויה, יומני רישום עקביים של מי סורק מה ומתי, ודרך חוזרת ונשנית להרחיק מדיה לא מאומתת מרשתות שליטה. אימות בעת השימוש נאכף על ידי MetaDefender Endpoint אימות™ על נקודות קצה.

MetaDefender Kiosk שולחן עבודה ואפליקציה

קָבוּעַ MetaDefender יחידות Kiosk™ Desktop הן כעת התחנה הראשונה עבור כל התקני מדיה נשלפים כגון USB כוננים, כרטיסי SD או דיסקים המופנים למערכות הפעלה. ניהול מבקרים מגביל את השימוש בקיוסק לצוות מאומת, כך שצוות וקבלנים חייבים לאמת באמצעות אישורי החברה כדי לסרוק מדיה ולקבל תוצאה של אישור גישה ברור או חסימה.

Kiosk policy now layers three advanced controls on top of Multiscanning. Deep CDR™ Technology deconstructs and regenerates files to remove active content, delivering threat-safe copies for allowed types. Proactive DLP™ inspects files for sensitive data and, per policy, blocks or redacts before release. File-based Vulnerability Assessment checks installers, firmware, and software packages for known vulnerabilities and blocks items that fail policy.

ה MetaDefender Kiosk האפליקציה מרחיבה את אותה זרימת עבודה לתחנות עבודה מורשות במשרדים ובחללי הנדסה. אתרים עם קישוריות מוגבלת פועלים לפי זרימות עבודה זהות, כולל אכיפה לא מקוונת, כך שמיקומים עם פערים בודדים מקבלים את אותן סריקה, חיטוי, DLP ובדיקות פגיעות לפני כל העברה.

MetaDefender Endpoint מַתַן תוֹקֵף

לאחר סריקת הקבצים על ידי MetaDefender Kiosk , MetaDefender Endpoint אימות מאמת ברגע השימוש שהמדיה נסרקה תחת המדיניות הנאכפת ושהקבצים נותרו ללא שינוי.

אם משהו משתנה, הגישה נחסמת עד לסריקה מחדש של הפריט ואישורו. פעולה זו סוגרת את הפרצה הנפוצה שבה מדיה נקייה הופכת למסוכנת לאחר עריכת תוכן או הוספת קבצים. היא גם מוסיפה שכבת אבטחה בנקודות כניסה שלא תמיד נמצאות ליד קיוסק, כולל רשתות בעלות פער אוויר או אתרים בעלי קישוריות נמוכה.

סריקה מרובת מנועים של Metascan

Metascan™ Multiscanning is the first inspection stage at the kiosk. For this deployment, it is configured with 12 antivirus engines to increase detection coverage and reduce single-engine blind spots. Policy applies engine sets by file type and inspects archives and nested content before any release decision. Multiscanning operates the same way at connected and air-gapped sites, and it feeds clean or flagged outputs into Deep CDR™ Technology, Proactive DLP, and File-based Vulnerability Assessment according to the site’s workflow.

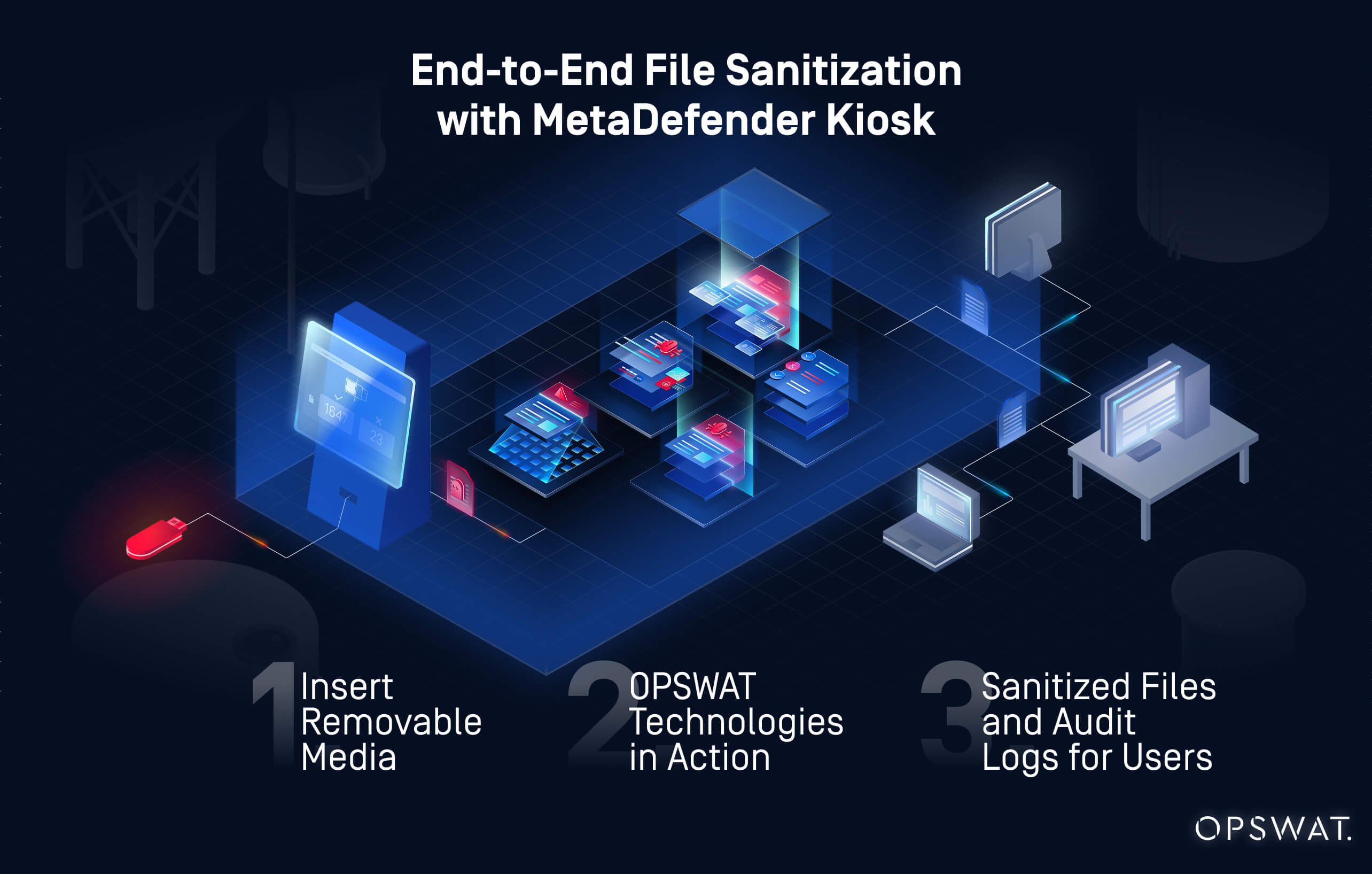

איך זה עובד, מקצה לקצה

- המשתמש מבצע אימות ב- MetaDefender Kiosk או תחנת עבודה מאושרת ומכניס מדיה. הקבצים נסרקים באמצעות Metascan Multiscanning ובקרות מדיניות אחרות.

- Policy actions apply as needed, including Deep CDR™ Technology, Proactive DLP, and file-based vulnerability checks, before release.

- Kiosk מנפיק חתימת אימות ורושם קוד גיבוי (hash) של קבצים המותרים.

- MetaDefender Endpoint האימות בודק את חתימת הקיוסק ואת קוד ה-hash של הקובץ.

- יומני ביקורת ודוחות מתעדים מי סורק מה ומתי, ותומכים בתאימות.

מה השתנה בשטח

- לִשְׁלוֹט: Media נכנס דרך נקודות ביקורת מבוקרות, לא כונני USB ודיסקים אד-הוק

- אימות: רק אנשי צוות מאומתים יכולים להשתמש בקיוסקים כדי לסרוק ולהעביר קבצים

- אכיפת סריקה: נקודות קצה פועלות MetaDefender Endpoint אימות מאפשר גישה רק למדיה וקבצים שאומתו על ידי מדיניות נאכפת

- אימות מחדש: תוכן שהשתנה מסומן בדגל ונותב חזרה לסריקה מחדש עד לאימות

- עקביות: אתרים מחוברים ואתרים עם מרווחי אוויר פועלים לפי אותה זרימת עבודה, מה שמשפר את העקביות בין המיקומים השונים

- קבצים שעברו חיטוי ותואמים למדיניות משוחררים, בעוד שפריטים פגיעים או רגישים נחסמים או מוסרים לפני השימוש.

בניית הגנה חזויה

עם קיומה של תוכנית בקרת המדיה, המוקד עובר לקנה מידה, נראות ושיפור מתמיד. My OPSWAT Central Management אגרגטים MetaDefender Kiosk סורק דוחות ויומנים ומרכז אירועי סריקה, יומני גישת משתמשים, פעולות מדיניות ותוצאות אימות נקודות קצה באתרים שונים.

צוותי תפעול ואבטחה סוקרים מגמות, משכללים מדיניות ומתכננים קיבולת באמצעות מקור אמת אחד. אותו מערך נתונים תומך בדיווחי תאימות ומוכנות לאירועים במתקני מים ושפכים.

הצעדים הבאים המוצעים כוללים:

- ניתוח מרכזי לחשיפת דפוסים בשימוש במדיה ואיומים חסומים

- כוונון מדיניות המבוסס על נתוני מגמות, כולל תצורת מנוע וזרימות עבודה

- הרחבה הדרגתית לאתרים וקבלנים נוספים לצורך בקרות עקביות

צמחים חזקים יותר, אזור בטוח יותר

הארגון החליף את הטיפול הלא מאובטח והאד-הוק במדיה בתהליך עקבי ואכוף בכל המפעלים והמשרדים. MetaDefender Kiosk , MetaDefender Endpoint אימות ומטאסקאן Multiscanning לספק בקרות סריקה לפני כניסה (סריקת קיוסק לפני העברה) ובקרות אימות בעת השימוש (בדיקות נקודות קצה המאפשרות רק קבצים שאושרו על ידי קיוסק וללא שינוי). התוצאה היא סיכון תפעולי נמוך יותר, אחריות ברורה יותר ודרך חוזרת לשיפור מתמיד.

רוצים הדרכה ישירה? צרו קשר כדי לראות איך MetaDefender Kiosk יכול לעבוד בסביבה שלך.