מָבוֹא

מאז 2021, ראינו עלייה במתקפות סייבר נגד הברחות HTML המכוונות למגזר הבנקאי והפיננסי ברחבי אמריקה הלטינית. גורמי איום ממשיכים להשתמש בטכניקת התחמקות זו בקמפיינים גדולים של תוכנות זדוניות כדי להפיץ טרויאנים כמו Mekotio, /style, Trickbot ו-QakBot. האתגרים הייחודיים של גילוי הברחות HTML מעורפלות הופכים אותה לווקטור איום מתמשך ומתפשט.

הברחת HTML משתמשת במגוון טכניקות הטעיה כדי להעביר מטענים זדוניים לנקודות הקצה של הקורבנות. גורמי איום לעיתים קרובות מסווים סקריפטים זדוניים בקבצים מצורפים לדוא"ל או משתפים מסמכים נגועים בתוכנה זדונית. גישה חמקמקה במיוחד היא שימוש בקידוד Base64 כדי להסתיר קוד זדוני בתוך תוכן HTML.

מאמר זה מפרט את קידוד Base64 כטכניקה לערפול טעינות HTML שהוברחו. אנו בוחנים את הקשיים הטמונים בזיהוי איומים המקודדים ב-Base64 וכיצד ארגונים יכולים ליישם הגנות חזקות מפני טקטיקה זו באמצעות... OPSWAT פתרונות מתקדמים למניעת איומים.

ההונאה של קידוד Base64

קידוד Base64 הוא שיטה להמרת נתונים בינאריים לטקסט והוא נמצא בשימוש נרחב למגוון מטרות לגיטימיות, כולל העברת קבצים וקבצים מצורפים לדוא"ל. עם זאת, ניתן לנצל אותו גם למטרות זדוניות באמצעות טכניקות כמו ערפול מטען מוברח, שבהן תוקפים מסתירים נתונים זדוניים בקבצים שנראים לא מזיקים.

במקום ערפול מורכב, גישה זו מטמיעה מטען מקודד Base64 ישירות בתג HTML כמו <img>

תוכנה זדונית עוקפת מסננים המחפשים קבצים בינאריים זדוניים על ידי קידוד קבצי הרצה כטקסט שפיר. דפדפן היעד יכול לפענח את הסקריפט ולהרכיב את המטען על המארח. קידוד Base64 מאפשר התקפות חזקות גם בעת שימוש בתמונות נפוצות.

- מוסתר בנתוני EXIF באמצעות סטגנוגרפיה.

- מוטמע בפיקסלים כרעש.

- נוסף לסוף קובץ תמונה.

זרימת ההתקפה של Base64

אתגרים בזיהוי איומים מקודדים

פתרונות אנטי-וירוס מסורתיים המסתמכים במידה רבה על זיהוי מבוסס חתימות מפספסים באופן קבוע גרסאות חדשות של תוכנות זדוניות המוסתרות על ידי קידוד Base64, וטקטיקות של הנדסה חברתית משמשות לעתים קרובות בהצלחה כדי לספק מטענים מקודדים ב-Base64 למשתמשי קצה תמימים.

הטעיה מתקדמת יותר כמו סטגנוגרפיה מסתירה תוכנות זדוניות בתוך תמונות וקבצי מדיה שפירים . קידוד Base64 יכול להסוות קוד זדוני כרעש שאינו מורגש על ידי בני אדם. בעוד שלקידוד Base64 יש שימושים לגיטימיים להעברת נתונים, חשוב לנקוט משנה זהירות עם תמונות המכילות מחרוזות מקודדות Base64, במיוחד אם הן מגיעות ממקורות לא ידועים.

אתגרים נוספים המעכבים את גילוי איומים המקודדים על ידי Base64 כוללים:

- קידוד של המטען המחולק למספר קבצים ומורכב מחדש באופן מקומי.

- תוכנה זדונית מורפינג שעוקפת מסדי נתונים סטטיים של חתימות.

- הוספת רווחים או תווים נוספים שפוגעים בחתימה.

- הכנסת סוגי קבצים יוצאי דופן נבדקת לעיתים רחוקות על ידי תוכנות אנטי-וירוס מסורתיות.

- הפצה מהירה של וריאנטים חדשים לפני עדכון החתימות.

חשפו מטענים מוברחים עם OPSWAT MetaDefender Core

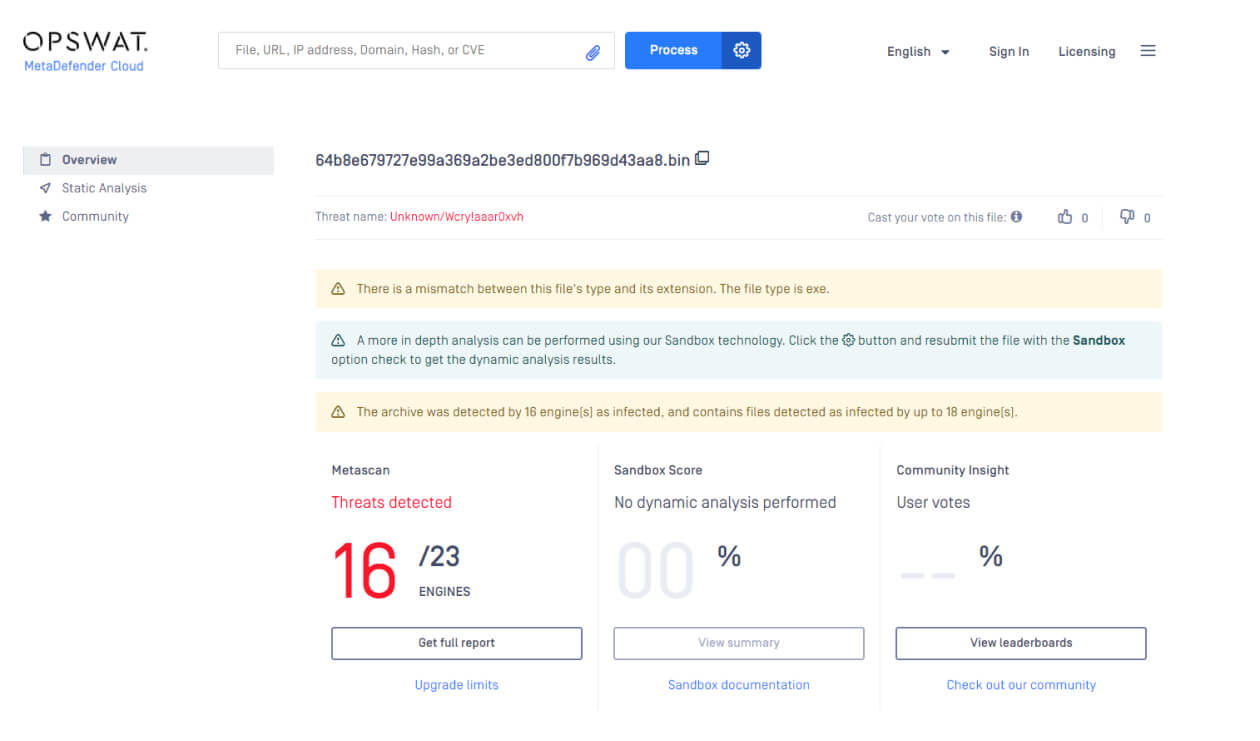

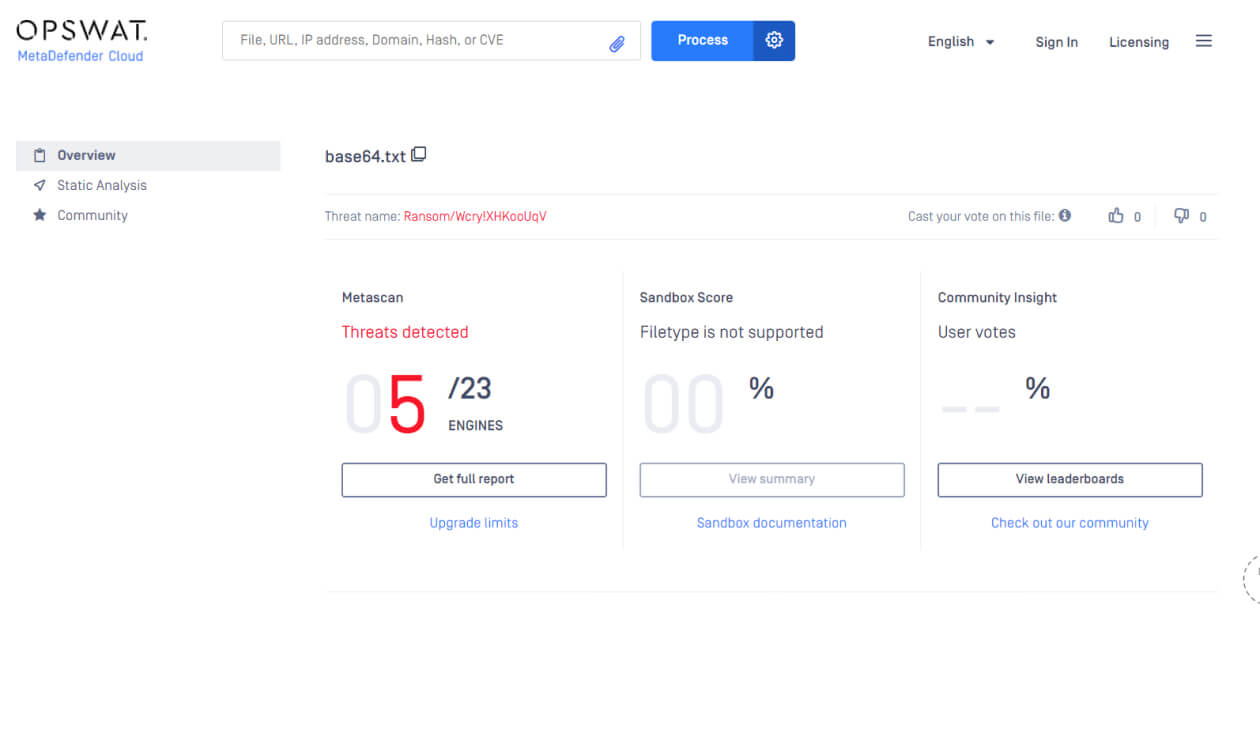

בעוד שלמנועי אנטי-וירוס בודדים יש יעילות מוגבלת כנגד איומים מתפתחים, שילוב של מנועים מרובים יכול להגדיל משמעותית את שיעורי גילוי תוכנות זדוניות. OPSWAT MetaDefender Core ממנף למעלה מ-30 מנועי אנטי-וירוס כדי לזהות עד 99.2% מהתוכנות הזדוניות הידועות ותוכנות זדוניות אפס-יום.

שיפור מסדי נתונים סטטיים של חתימות כדי לזהות תוכנות זדוניות חדשות הוא התחלה טובה, אך עדיין ייתכן שמטענים שהוברחו יחלחלו מעבר לתוכנות אנטי-וירוס. עסקים זקוקים לאסטרטגיית הגנה מעמיקה חזקה עם שכבות מרובות של אבטחה כדי למנוע התקפות יום אפס. זה כולל שימוש בטכנולוגיות הגנה דינמיות כגון Multiscanning , Deep CDR (Content Disarm and Reconstruction) ו- Adaptive Sandbox . טכנולוגיות אלו יכולות לסייע בזיהוי וחסימה של התקפות זדוניות בשלב מוקדם (במיוחד אלו המשתמשות ב-HTML כדי להבריח קישורים וקבצים מצורפים) ולהגן על נתונים רגישים.

ראה תוצאה לדוגמה ב- opswat metadefender

גילוי פרואקטיבי עם Deep CDR ו Adaptive Sandbox

Deep CDR מונע ביצוע של סכמות קידוד Base64 על ידי פירוק ויצירה מחדש של קבצים שעברו ניקוי ונקיים מכל קוד שעלול להיות זדוני. עבור סוגי קבצים כגון תמונות מוטמעות בתוך קבצי HTML, Deep CDR מבצע פענוח, הסרת איומים ושחזור כדי להבטיח שהתמונה שעברה חיטוי משוחזרת בצורה מאובטחת.

Deep CDR שומר על דיוק התמונה בעת ניקוי ניסיונות הזרקת Base64. משתמשים יכולים לצפות בתמונות בטוחות ומפוענחות כאשר איומים פוטנציאליים מנוטרלים בצורה חלקה ברקע. זה מספק הגנה חזקה ללא הפרעה לזרימת העבודה.

MetaDefender Sandbox היא טכנולוגיית ניתוח תוכנות זדוניות מבוססת אמולציה, הסורקת אלפי קבצים לאיתור תוכנות זדוניות במהירות וחושפת כל שכבת ערפול בו זמנית כדי לזהות אינדיקטורים חשובים לפשרה (IOCs).

בעת ניתוח קבצים המנצלים טכניקות ערפול כמו מטענים מקודדים ב-Base64 או הברחת HTML, MetaDefender Sandbox בודק ביסודיות קבצים, מחלץ JavaScript ומדמה את התנהגותם כדי לנטר מקרוב כל פעילות חשודה. יכולת ניתוח אדפטיבית זו מאפשרת MetaDefender Sandbox כדי לזהות פעולות זדוניות, כגון ניסיונות לפענח ולהפעיל תוכנות זדוניות מקודדות Base64 או להפעיל סקריפטים נסתרים המוטמעים בתוך תוכן HTML.

מעבר להגנות היקפיות

האיום הסמוי שמציבות מתקפות Base64 מדגיש מדוע חברות חייבות להרחיב את הגנותיהן מעבר לאמצעי הגנה מפני מקורות חיצוניים לא ידועים. חשוב לצפות שקבצים זדוניים עלולים לפרוץ לנקודות הקצה הפנימיות שלך למרות אבטחת רשת חזקה. כשכבת הגנה נוספת, הגנה חזקה על נקודות הקצה היא הכרחית. OPSWAT MetaDefender מאפשר אבטחת קבצים פרואקטיבית על ידי סריקת קבצים נכנסים עם מנועי אנטי-וירוס מרובים. זה עוזר לזהות איומי אפס-יום מעורפלים שעשויים להתחמק מהגנות היקפיות.

טכנולוגיות שיקום כמו Deep CDR קחו את זה צעד קדימה על ידי נטרול, ניטרול ושחזור של קבצים שעלולים להיות זדוניים לפני שהם פוגעים בנקודות הקצה. יישום אמצעי אבטחת קבצים מקיפים כאלה מגביל את הנזק הנגרם על ידי איומים שפורצים להיקף שלכם ומפחית את התלות באבטחת ההיקף כקו ההגנה היחיד.

OPSWAT מאפשר לארגונים לפרוס אבטחת נקודות קצה רב-שכבתית, המשמשת כהגנה קריטית מפני איומים מתפתחים בנוף של ימינו.