בעוד שרבים נהנו מחופשת הקיץ שלהם, פושעי הסייבר עבדו קשה, וב MetaDefender Sandbox , כך גם היינו. קבוצה של פגיעויות והתקפות אחרונות העסיקה אותנו בהוספת גילוי חדש לרשימה ההולכת וגדלה שלנו.

בואו נבדוק כמה דוגמאות.

ב-8 ביולי, צוות המחקר והמודיעין של BlackBerry Threat Research and Intelligence דיווח כי ייתכן שגורם איום כיוון את שיחות החברות בנאט"ו באמצעות פגיעות דומה לזו של CVE-2017-0199 . ב-11 ביולי, מיקרוסופט חשפה פגיעות של יום אפס שסומנה כ- CVE-2023-36884 . לאחר מכן, ב-28 באוגוסט, מרכז התיאום של צוות תגובת המחשב לחירום ביפן (JPCERT/CC) אישר כי התוקפים השתמשו בטכניקה חדשה עוד ביולי.

סוגי קבצים בהסוואה

מה היה כל כך מעניין באירועים הספציפיים האלה? — כולם השתמשו בקבצים נסתרים מסוגי מסמכים אחרים כדי להעביר מטענים זדוניים — בובת זבובים מקוננת שנועדה להימנע מגילוי.

אלו הן דוגמאות לטכניקת MITRE T1036.008 (סוג קובץ Masquerade) המשתמשת בקבצים רב-תכליתיים בעלי מספר סוגי קבצים שונים. כל סוג קובץ מתפקד בצורה שונה בהתאם ליישום שמפעיל אותו, והם דרך יעילה להסוות תוכנות זדוניות ויכולות זדוניות. הם גם מדגימים את טכניקת MITRE T1027.009 , שבה תוקפים מטמיעים מטענים זדוניים בתוך הקבצים המחופשים.

למרבה המזל, טכניקות אלו מציגות הזדמנות מושלמת להדגים כיצד MetaDefender Sandbox מזהה בקלות קבצים זדוניים במסווה!

המתקפה של יולי

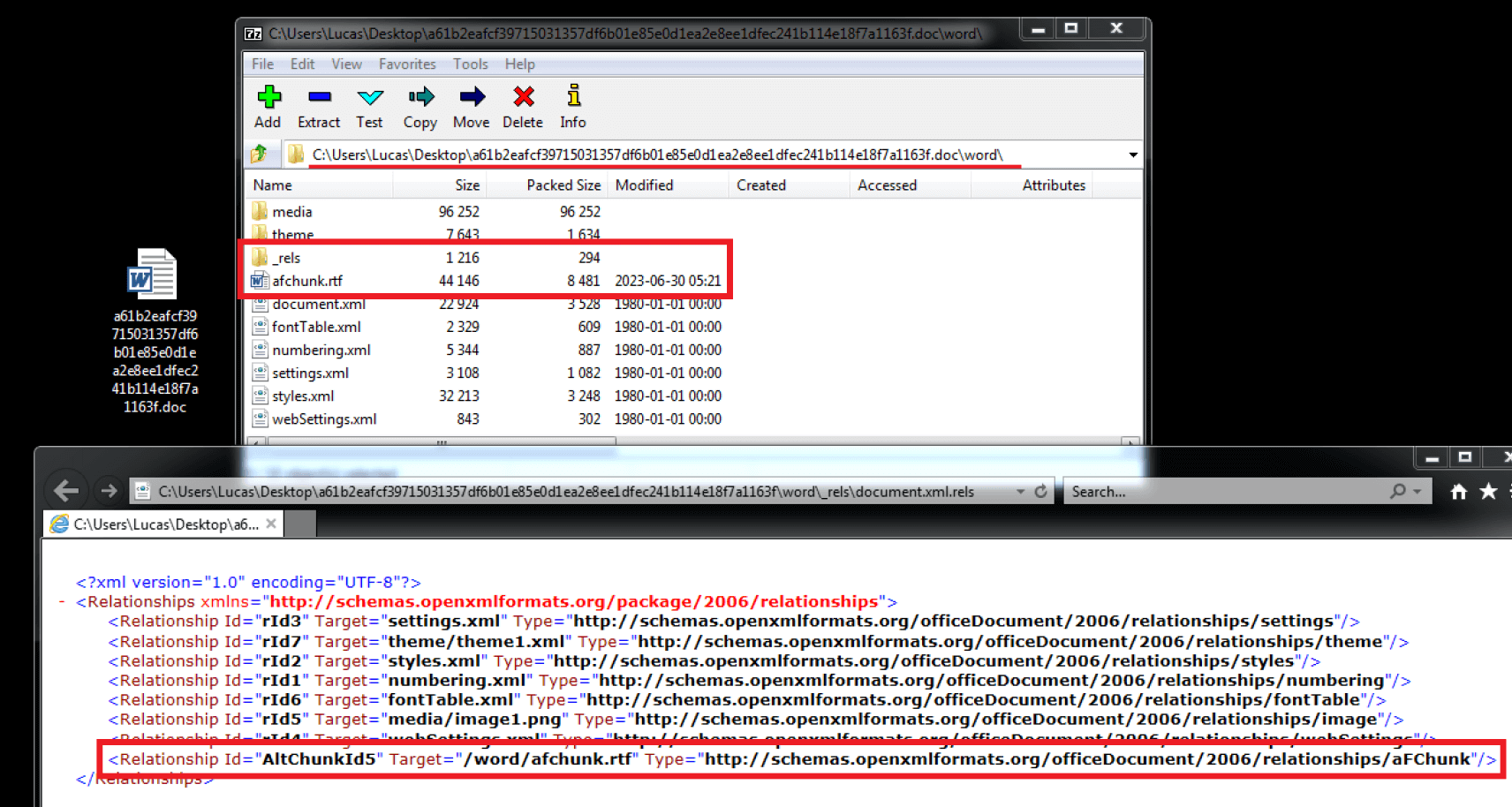

בקמפיין זה, התוקפים השתמשו בניצול פורמט RTF. הם יצרו מסמך Microsoft Word, שהכיל מסמך RTF מוטמע, שנטען על ידי Microsoft Office כקשר מסמך. מסמך ה-RTF מצביע על אלמנט פנימי של Office כפי שמוצג באיור 1.

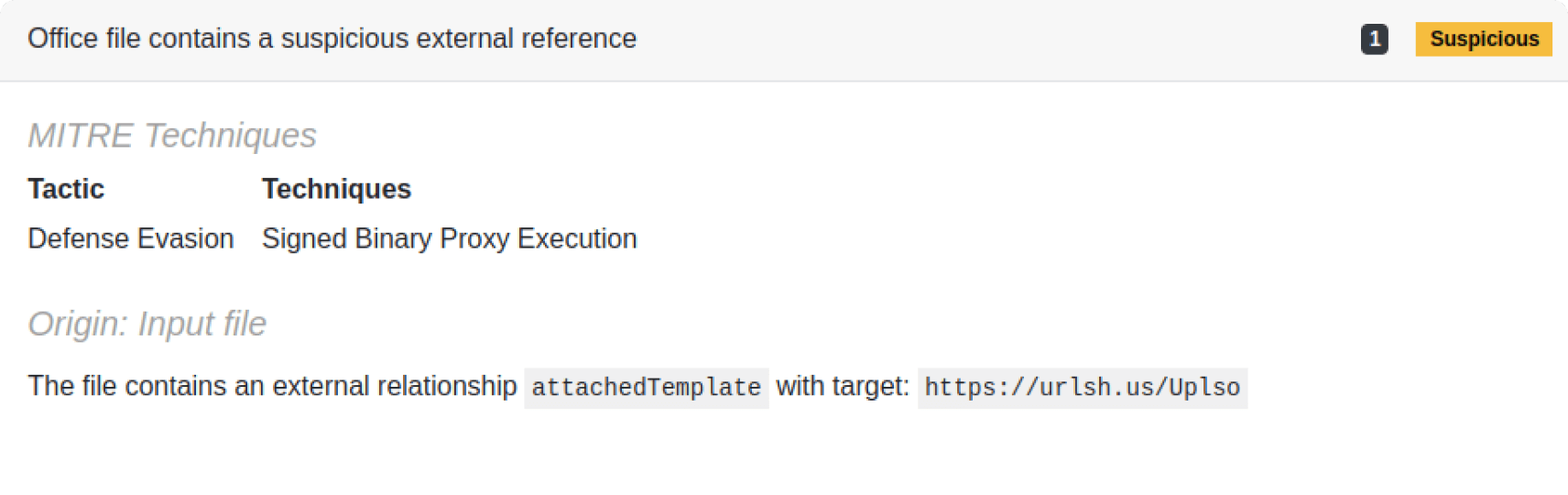

ב Filescan Sandbox , אנו מנתחים את כל קשרי המסמכים, כולל קשרים חיצוניים המיושמים על ידי מסמכי Office (איור 3). אבל בארטיפקט הזה, יש משהו נוסף לגלות לגבי שרשרת זו.

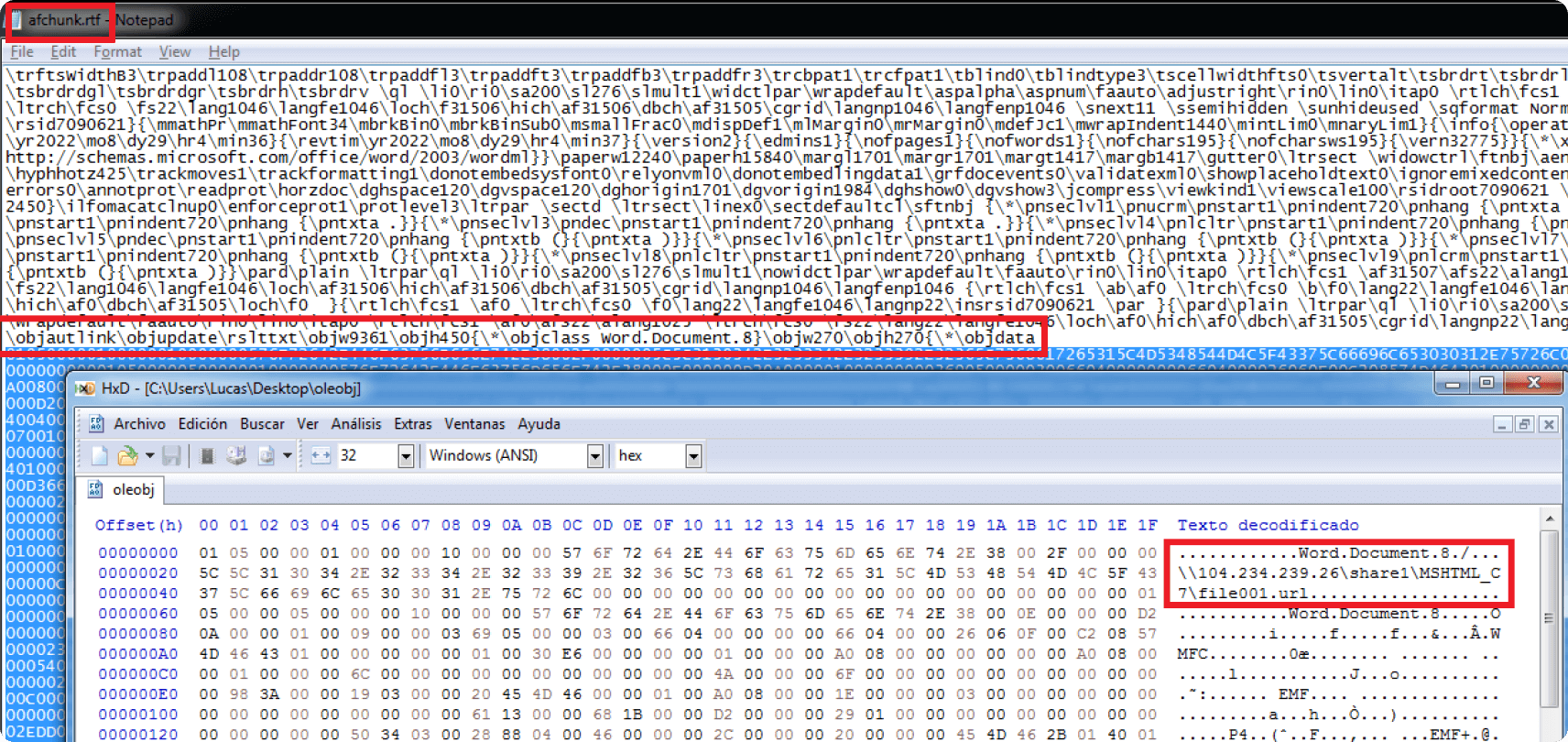

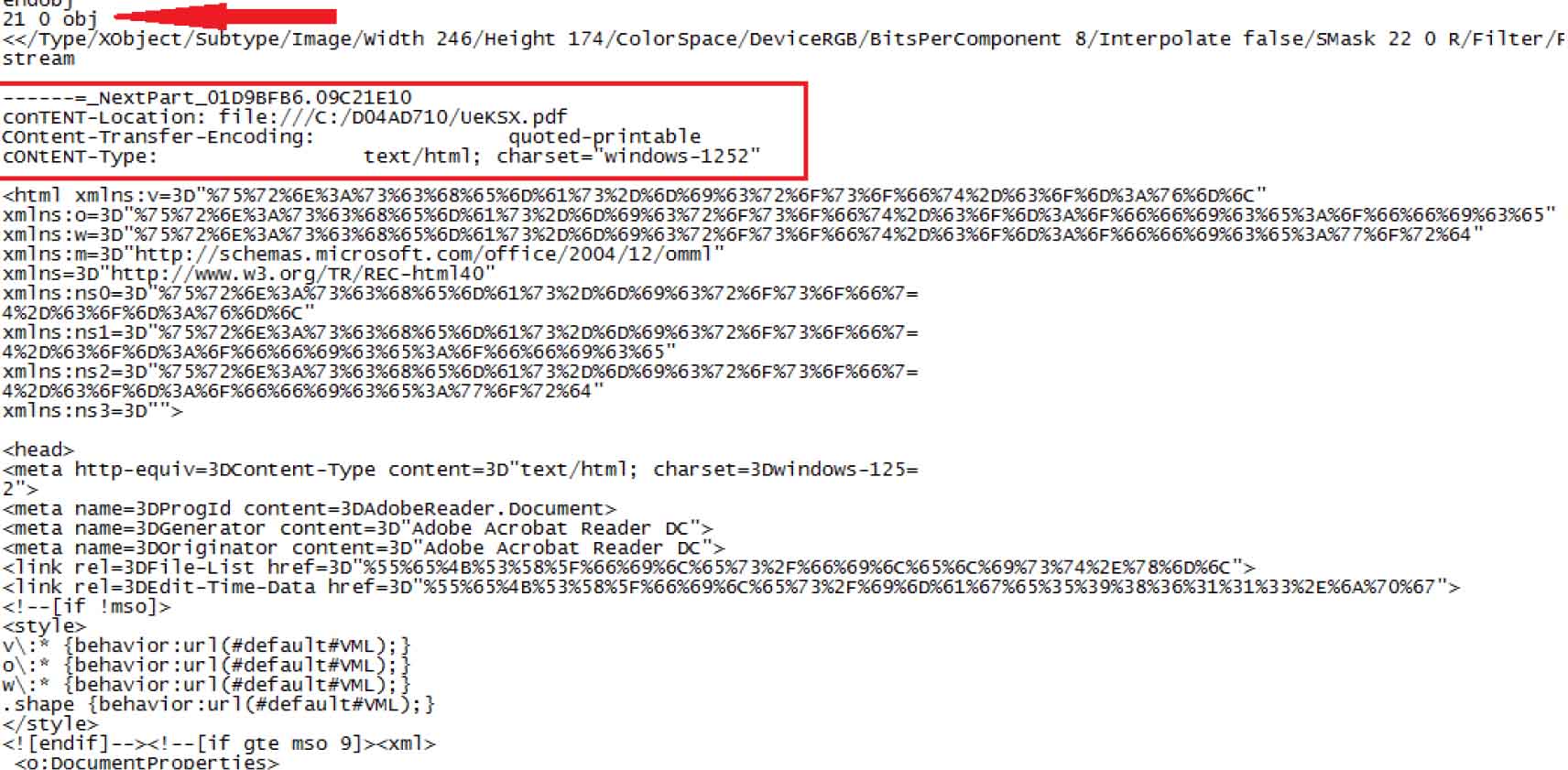

מסמך ה-RTF מהקמפיין כולל אובייקט OLE המוגדר בתוכו במחרוזת הקסדצימלית, הניתנת לקריאה בטקסט רגיל בגלל אופיים של קבצי RTF. איור 3 מדגיש אלמנט זה בקובץ ה-RTF שחולץ. כמו כן נראות כתובות ה-URL שאליהן מפנה אובייקט ה-OLE, שאליהן Microsoft Office ניגש לבסוף כדי לאחזר ולבצע את השלב הבא של המטען.

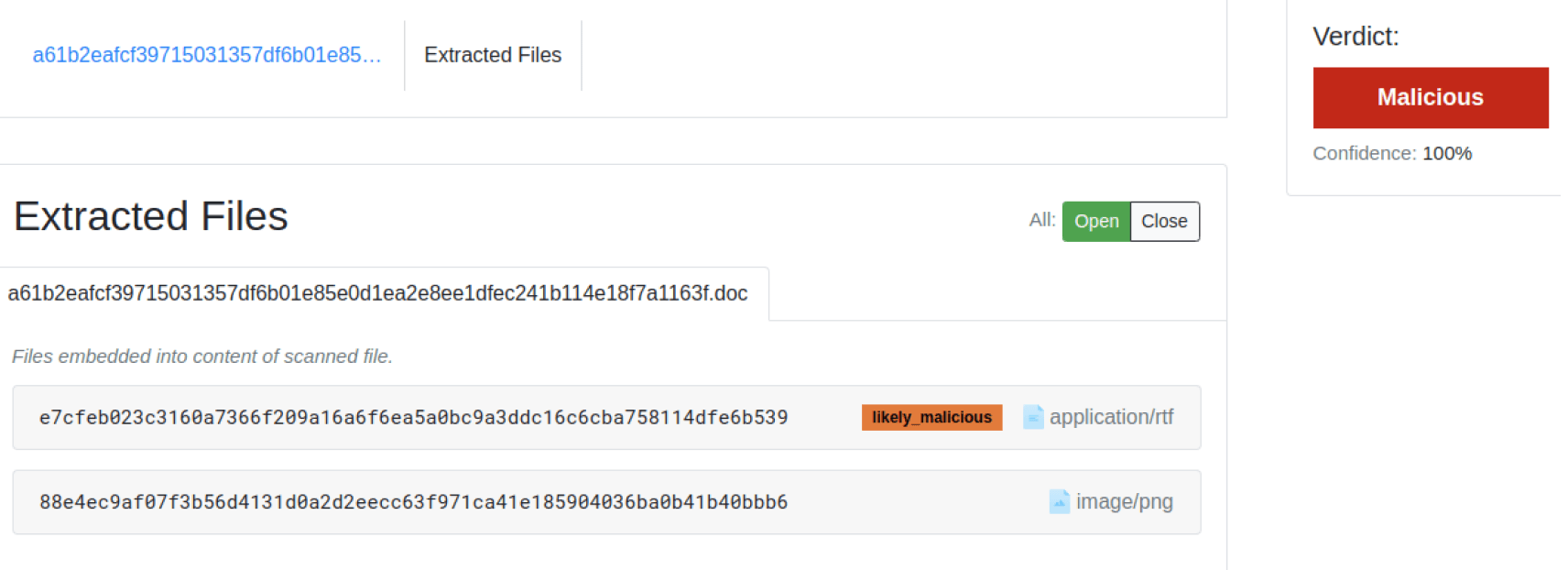

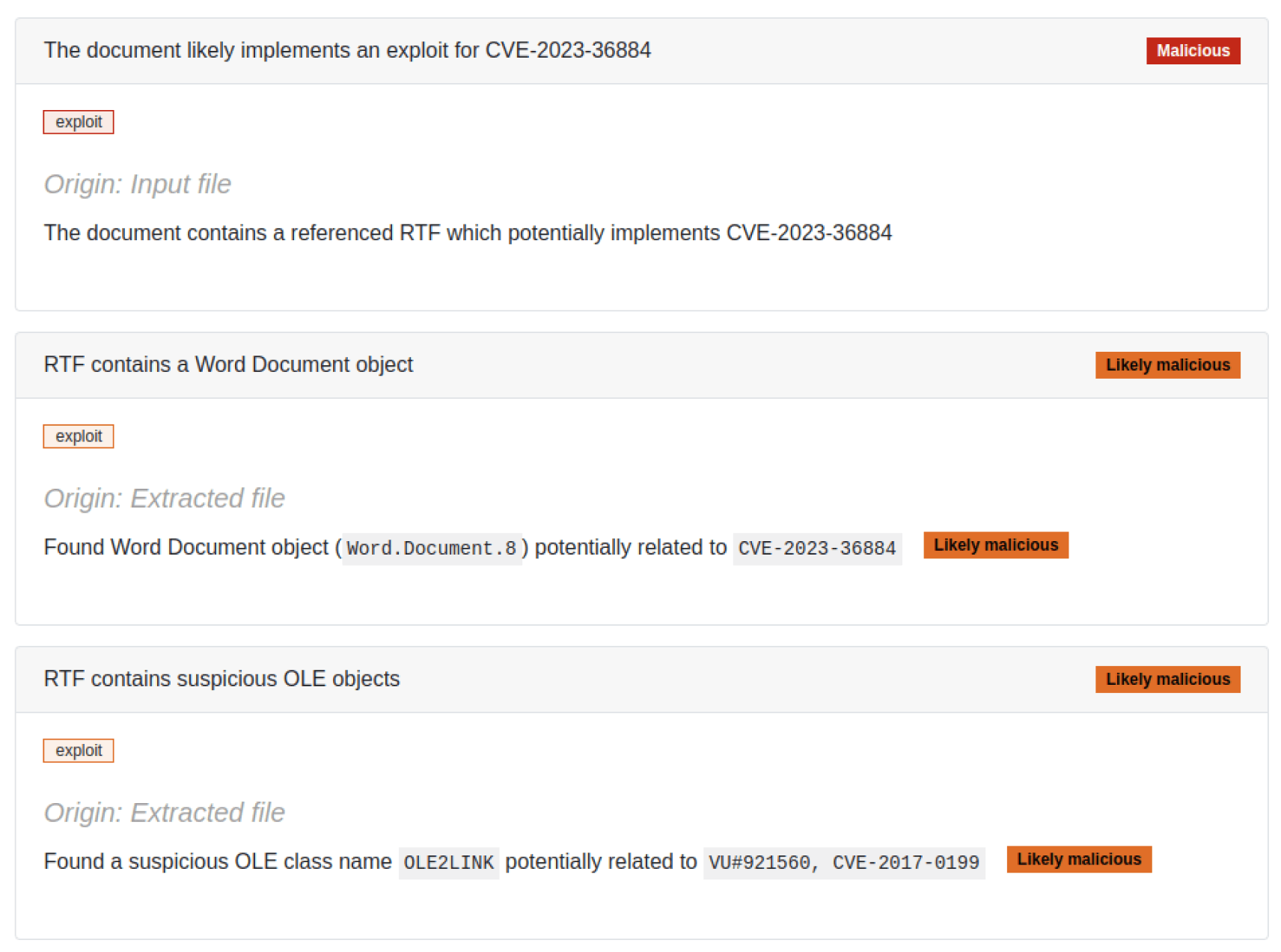

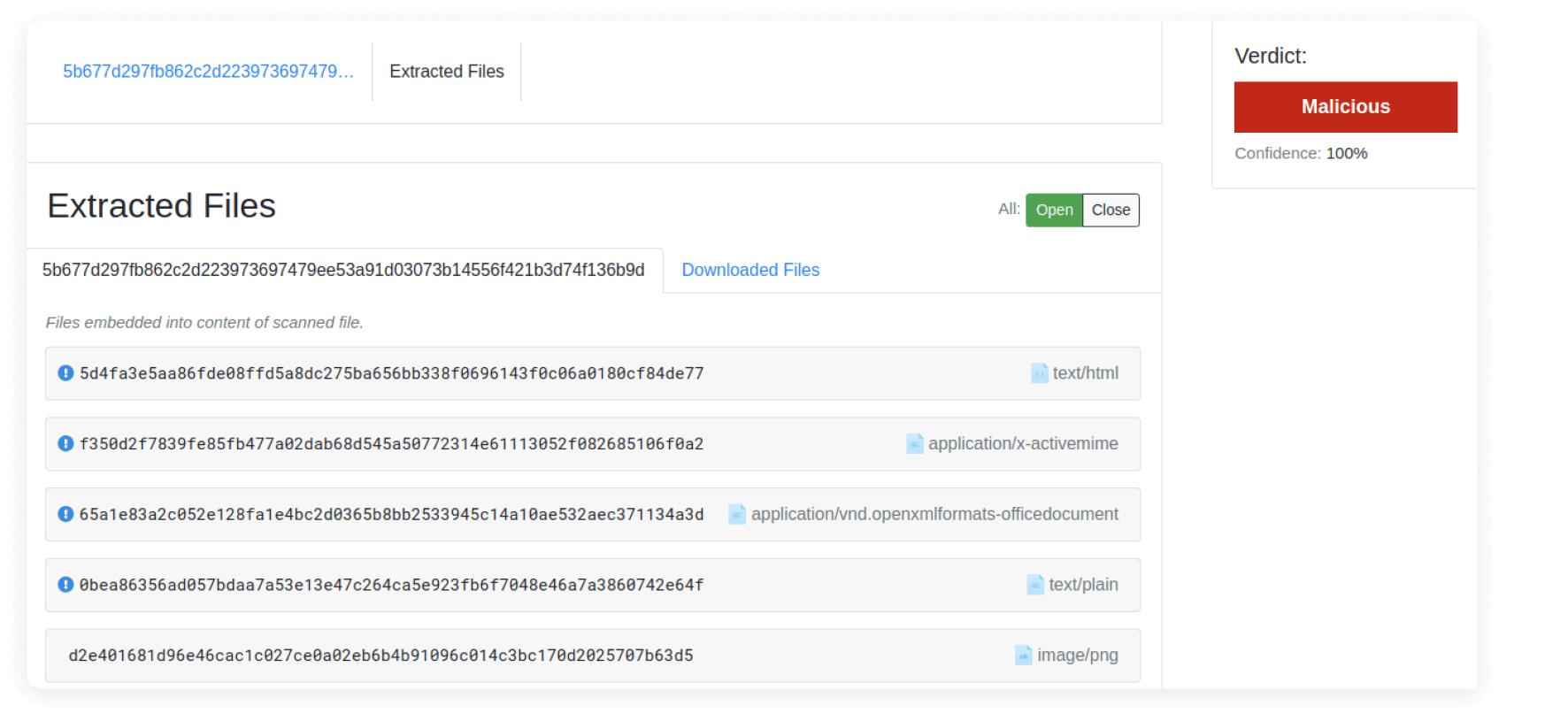

מניתוח Filescan Sandbox המתאים של קובץ זדוני זה , אנו מוצאים את קובץ ה-RTF שחולץ, יחד עם האינדיקטורים המתאימים לפגיעה והזיהויים השונים שסומנו על ידי המנוע, המוצגים באיורים 4 ו-5.

ההתקפה של אוגוסט

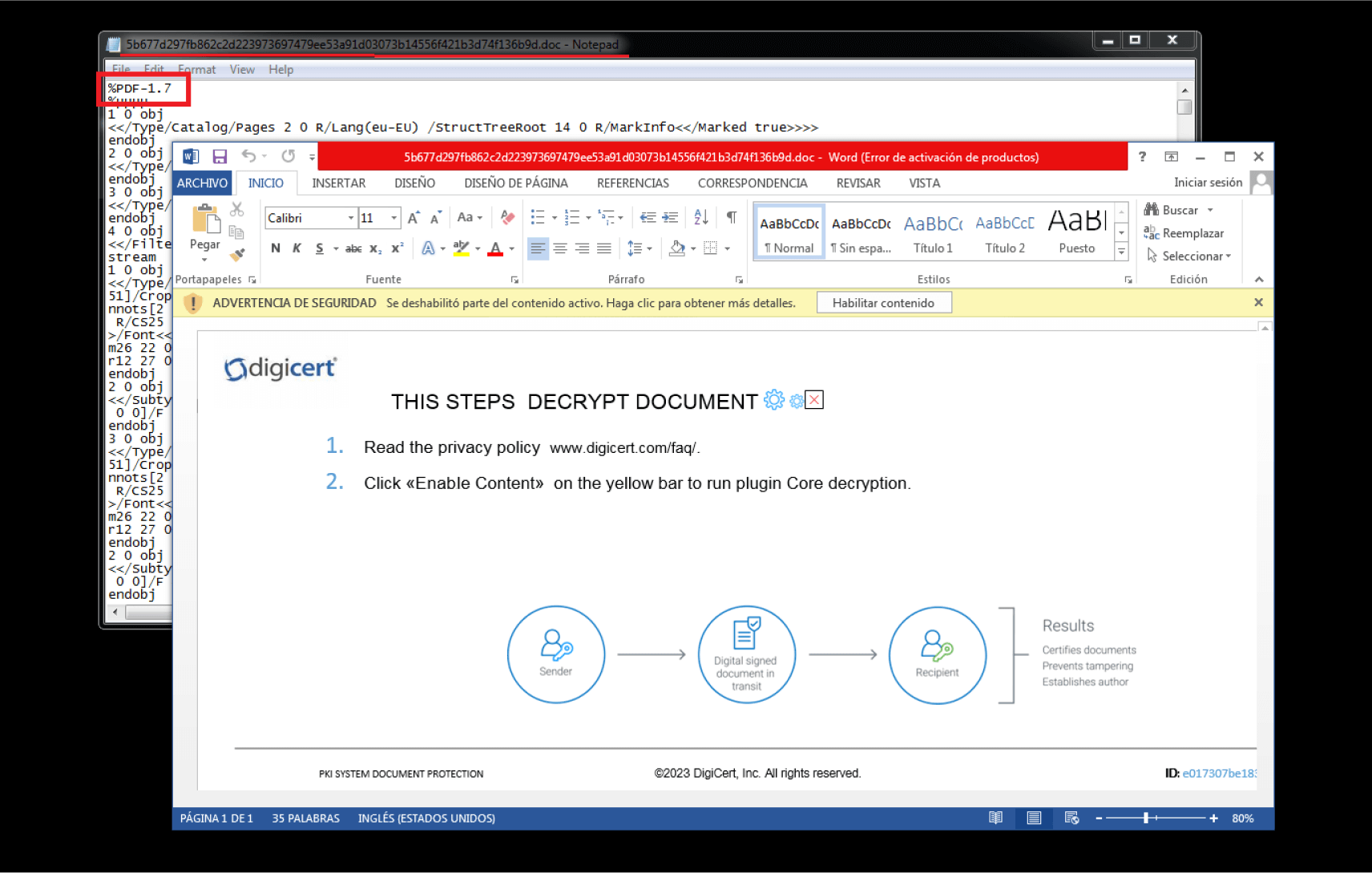

בהתקפה זו, הקובץ הזדוני מזוהה כקובץ PDF על ידי סורקים אחרים מכיוון שהוא כולל את חתימת קובץ ה-PDF ואת מבנה זרם האובייקטים, כפי שנצפה באיורים 6 ו-7. עם זאת, הקובץ פועל רק אם נפתח כקובץ Office או .mht. אם נפתח כ-PDF, הוא זורק שגיאות.

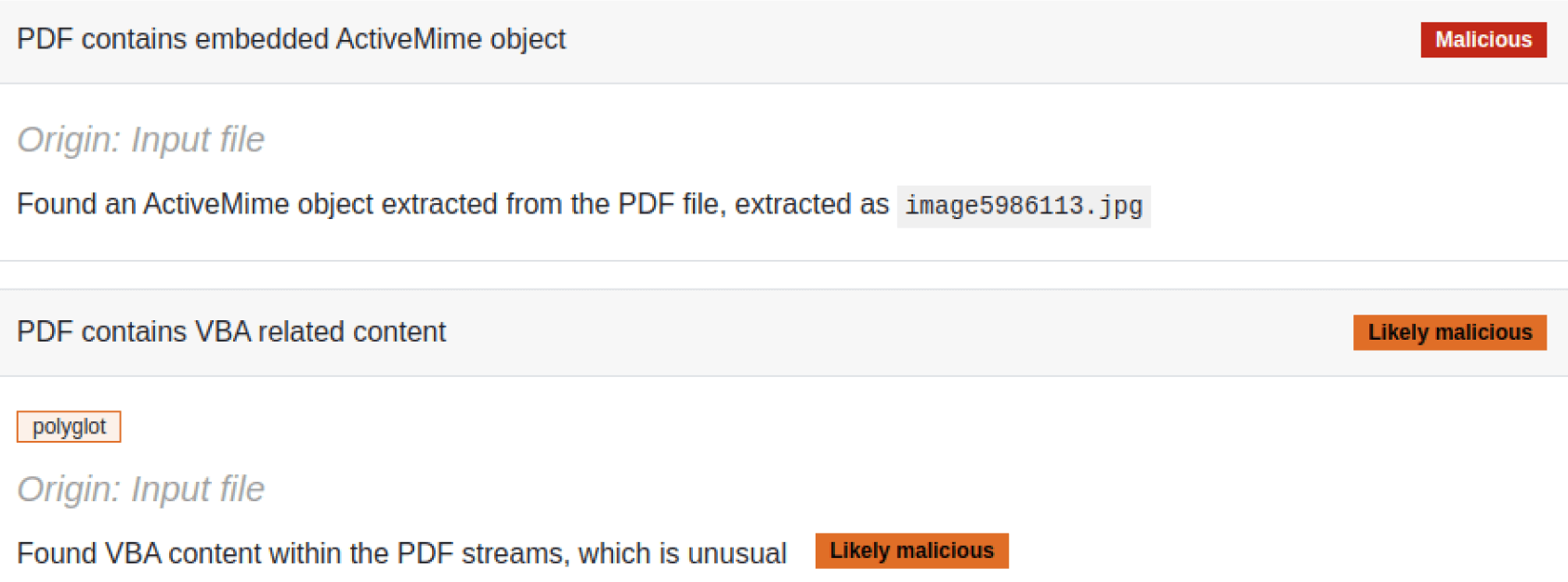

מתקפה זו אפשרית מכיוון שאחד מזרמי ה-PDF הגדיר קבוצה של אובייקטי MIME, כולל אובייקט MHTML או MHT, אשר יטען אובייקט ActiveMime המוטמע בפורמט MIME. קבצים כאלה מאפשרים לקוד המאקרו לבצע אותו. כמו כן, לכותרת אובייקט ה-MIME יש ערך סוג תוכן מזויף מסוג ".jpg" עם תוכן מעט מעורפל, ככל הנראה כדי להימנע מזיהוי על ידי כלים כמו יארה.

כפי שניתן לראות באיור 7, למרות שמדובר טכנית בקובץ PDF, Microsoft Office טוען אובייקט זה ומבצע את הקוד הזדוני הנוסף.

מעניין לציין, בעוד שכלי PDF רבים לא יצליחו לנתח קובץ זה, הכלי olevba של דידייה סטיבן מזהה מידע על קוד מאקרו מקובץ ה-PDF, למרות שהוא משמש בדרך כלל לניתוח מסמכי Office. בנוסף, ניתוח Filescan Sandbox מזהה ומסמן הן את נוכחותו של אובייקט ActiveMime מוטמע, את מידע ה-VBA ואת החילוץ של כל אובייקטי ה-MIME.

הנה לכם. זה מה ש... Filescan צוות המעבדות עשה זאת בחופשת הקיץ שלנו. חשפנו קבצים מוסווים כדי לזהות את המטענים הזדוניים המוסתרים מתחת והוספנו עוד גילוי לרשימה ההולכת וגדלה שלנו.

צרו קשר , אם ברצונכם לנתח קבצים כדי לראות אם יריבים מתחזים לקבצים זדוניים או לחלץ מטענים מוטמעים בתוך קבצים אחרים, בקרו באתר הקהילה MetaDefender Sandbox או נסו את שירות הסריקה הארגונית שלנו.